Campañas en Microsoft Defender para Office 365

Sugerencia

¿Sabía que puede probar las características de Microsoft Defender XDR para Office 365 Plan 2 de forma gratuita? Use la prueba de Defender para Office 365 de 90 días en el centro de pruebas del portal de Microsoft Defender. Obtenga información sobre quién puede registrarse y los términos de prueba aquí.

En las organizaciones de Microsoft 365 con Microsoft Defender para Office 365 Plan 2, la característica de campañas identifica y clasifica los ataques de correo electrónico de phishing y malware coordinados. La categorización de Microsoft de ataques de correo electrónico en campañas discretas le ayuda a:

- Investigue y responda de forma eficaz a los ataques de correo electrónico.

- Comprenda mejor el ámbito del ataque de correo electrónico dirigido a su organización.

- Muestre el valor de Microsoft Defender para Office 365 a los responsables de la toma de decisiones para evitar amenazas por correo electrónico.

La característica de campañas te permite ver la imagen general de un ataque de correo electrónico más rápido y completamente que cualquier humano.

Vea este breve vídeo sobre cómo las campañas de Microsoft Defender para Office 365 le ayudan a comprender los ataques de correo electrónico coordinados dirigidos a su organización.

¿Qué es una campaña?

Una campaña es un ataque de correo electrónico coordinado contra una o varias organizaciones. Email ataques que roban credenciales y datos de la empresa son un sector grande y lucrativo. A medida que aumentan las tecnologías para detener los ataques, los atacantes modifican sus métodos para garantizar el éxito continuo.

Microsoft aplica las grandes cantidades de datos anti-phishing, antispam y antimalware de todo el servicio para identificar las campañas. Analizamos y clasificamos la información de ataque según varios factores. Por ejemplo:

- Origen de ataque: las direcciones IP de origen y los dominios de correo electrónico del remitente.

- Propiedades del mensaje: contenido, estilo y tono de los mensajes.

- Destinatarios de mensajes: cómo están relacionados los destinatarios. Por ejemplo, dominios de destinatario, funciones de trabajo de destinatario (administradores, ejecutivos, etc.), tipos de empresa (grandes, pequeños, públicos, privados, etc.) e industrias.

- Carga de ataque: vínculos malintencionados, datos adjuntos u otras cargas en los mensajes.

Una campaña puede ser de corta duración o puede abarcar varios días, semanas o meses con períodos activos e inactivos. Es posible que se inicie una campaña en su organización específicamente o que su organización forme parte de una campaña más grande en varias empresas.

Permisos y licencias necesarios

- La característica de campañas está disponible en organizaciones con Defender para Office 365 Plan 2 (licencias de complementos o incluidas en suscripciones como Microsoft 365 E5).

- Debe tener asignados permisos para ver información sobre las campañas, como se describe en este artículo. Tiene las siguientes opciones:

- Microsoft Defender XDR control de acceso basado en rol unificado (RBAC) (solo afecta al portal de Defender, no a PowerShell): operaciones de seguridad/Datos sin procesar (colaboración de & de correo electrónico)/encabezados de mensaje de Email (lectura)..

- Email & permisos de colaboración en el portal de Microsoft Defender: pertenencia al grupo de roles Administración de la organización, Administrador de seguridad o Lector de seguridad.

- Microsoft Entra permisos: la pertenencia a los roles Administrador global, Administrador de seguridad o Lector de seguridad proporciona a los usuarios los permisos y permisos necesarios para otras características de Microsoft 365.

Página Campañas en el portal de Microsoft Defender

Para abrir la página Campañas en el portal de Microsoft Defender en https://security.microsoft.com, vaya a Campañas de colaboración> Email &. O bien, para ir directamente a la página Campañas , use https://security.microsoft.com/campaigns.

La página Campañas consta de los siguientes elementos:

- Generador de filtros o consultas en la parte superior de la página.

- Un área de gráfico en la que puede usar las tablas dinámicas disponibles para organizar el gráfico de diferentes maneras. De forma predeterminada, el gráfico usa la tabla dinámica Tipo de campaña , aunque no parezca que esa dinámica esté seleccionada.

- Un área de detalles, que se establece en la pestaña Campaña de forma predeterminada

Sugerencia

Si no ve datos de campaña o datos muy limitados, intente cambiar el intervalo de fechas o los filtros.

También puede ver la misma información sobre las campañas en el Explorador de amenazas en https://security.microsoft.com/threatexplorerv3:

- Vista campañas .

- Pestaña Campaña de vista > de correo electrónico en el área de detalles debajo del gráfico.

- Pestaña Campaña de vista >de malware en el área de detalles debajo del gráfico.

- Vista phish>Pestaña Campaña en el área de detalles debajo del gráfico.

Si tiene una suscripción Microsoft Defender para punto de conexión, la información de las campañas está conectada con Microsoft Defender para punto de conexión.

Área gráfico en la página Campañas

En la página Campañas , el área del gráfico muestra un gráfico de barras que muestra el número de destinatarios al día. De forma predeterminada, el gráfico muestra los datos de Malware y Phish .

Para filtrar la información que se muestra en el gráfico y en la tabla de detalles, cambie los filtros.

Cambie la organización del gráfico seleccionando Tipo de campaña y, a continuación, seleccionando uno de los siguientes valores en la lista desplegable:

- Nombre de la campaña

- Subtipo de campaña

- Dominio del remitente

- IP del remitente

- Acción de entrega

- Tecnología de detección

- Dirección URL completa

- Dominio DE DIRECCIÓN URL

- Dominio y ruta de acceso url

Use ![]() Exportar datos del gráfico para exportar los datos del gráfico a un archivo CSV.

Exportar datos del gráfico para exportar los datos del gráfico a un archivo CSV.

Para quitar el gráfico de la página (que maximiza el tamaño del área de detalles), realice uno de los pasos siguientes:

- Seleccione

Vistade listade vistas>

Vistade listade vistas> de gráficos en la parte superior de la página.

de gráficos en la parte superior de la página. - Seleccione

Mostrar vista de lista entre el gráfico y las vistas de la tabla de detalles.

Mostrar vista de lista entre el gráfico y las vistas de la tabla de detalles.

Área de detalles en la página Campañas

Para filtrar la información que se muestra en el gráfico y en la tabla de detalles, cambie los filtros.

En la página Campañas , la pestaña Campaña debajo del gráfico muestra la siguiente información en la tabla de detalles:

- Nombre

- Asunto de ejemplo: línea de asunto de uno de los mensajes de la campaña. Todos los mensajes de la campaña no tienen necesariamente el mismo asunto.

- Dirigido: el porcentaje calculado por: (el número de destinatarios de la campaña en su organización) / (el número total de destinatarios de la campaña en todas las organizaciones del servicio). Este valor indica el grado al que se dirige la campaña solo a su organización (un valor más alto) frente a otras organizaciones del servicio (un valor inferior).

- Tipo: el valor es Phish o Malware.

- Subtipo: el valor contiene más detalles sobre la campaña. Por ejemplo:

- Phish: Cuando esté disponible, la marca que está siendo protegida por esta campaña. Por ejemplo, ,

Microsoft365,Unknown,OutlookoDocuSign. Cuando la detección se controla mediante Defender para Office 365 tecnología, el prefijo ATP- se agrega al valor del subtipo. - Malware: por ejemplo,

W32/<MalwareFamilyName>oVBS/<MalwareFamilyName>.

- Phish: Cuando esté disponible, la marca que está siendo protegida por esta campaña. Por ejemplo, ,

- Etiquetas: para obtener más información sobre las etiquetas de usuario, consulte Etiquetas de usuario.

- Destinatarios: el número de usuarios a los que se ha dirigido esta campaña.

- Bandeja de entrada: el número de usuarios que recibieron mensajes de esta campaña en su bandeja de entrada (no entregados a su carpeta de Email de correo no deseado).

- Clicado: el número de usuarios que seleccionaron la dirección URL o abrieron los datos adjuntos en el mensaje de suplantación de identidad.

- Tasa de clics: en las campañas de phishing, el porcentaje calculado por "Bandeja de entrada con / clic". Este valor es un indicador de la eficacia de la campaña. En otras palabras, ¿los destinatarios pudieron identificar el mensaje como suplantación de identidad (phishing) y, por tanto, evitaron la dirección URL de carga útil? La tasa de clics no se usa en las campañas de malware.

- Visitado: cuántos usuarios realmente lo hicieron a través del sitio web de carga útil. Si hay valores clicked , pero vínculos seguros bloquearon el acceso al sitio web, este valor es cero.

Seleccione un encabezado de columna para ordenar por esa columna. Para quitar columnas, seleccione ![]() Personalizar columnas. De forma predeterminada, se seleccionan todas las columnas disponibles.

Personalizar columnas. De forma predeterminada, se seleccionan todas las columnas disponibles.

Use ![]() Exportar para exportar los datos de la tabla de detalles a un archivo CSV.

Exportar para exportar los datos de la tabla de detalles a un archivo CSV.

En la página Campañas , la pestaña Origen de la campaña debajo del gráfico muestra los orígenes de mensajes en un mapa del mundo.

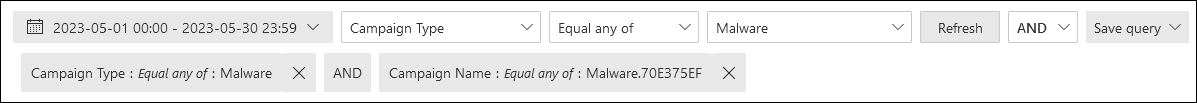

Filtros en la página Campañas

En la parte superior de la página Campaña , hay varias configuraciones de filtro que le ayudarán a encontrar y aislar campañas específicas. Los filtros que seleccione afectan al gráfico y a la tabla de detalles.

De forma predeterminada, la vista se filtra por ayer y hoy. Para cambiar el filtro de fechas, seleccione el intervalo de fechas y, a continuación, seleccione Los valores fecha de inicio y fecha de finalización hasta hace 30 días.

También puede filtrar los resultados por una o varias propiedades de mensaje o campaña. La sintaxis básica es:

<Propiedad><Igual a cualquiera de | Igual que ninguno devalores o valor de ><propiedad>

- Seleccione el mensaje o la propiedad de campaña en la lista desplegable Tipo de campaña (Tipo de campaña es el valor predeterminado seleccionado).

- Los valores de propiedad que necesita especificar dependen completamente de la propiedad . Algunas propiedades permiten el texto de forma libre con varios valores separados por comas y algunas propiedades permiten varios valores seleccionados de una lista.

Las propiedades disponibles y sus valores asociados se describen en la tabla siguiente:

| Propiedad | Tipo |

|---|---|

| Basic | |

| Tipo de campaña | Seleccione uno o varios valores¹:

|

| Nombre de la campaña | Texto. Separe varios valores por comas. |

| Subtipo de campaña | Texto. Separe varios valores por comas. |

| Dirección del remitente | Texto. Separe varios valores por comas. |

| Recipientes | Texto. Separe varios valores por comas. |

| Dominio del remitente | Texto. Separe varios valores por comas. |

| Dominio del destinatario | Texto. Separe varios valores por comas. |

| Asunto | Texto. Separe varios valores por comas. |

| Nombre para mostrar del remitente | Texto. Separe varios valores por comas. |

| Correo del remitente desde la dirección | Texto. Separe varios valores por comas. |

| Correo del remitente desde el dominio | Texto. Separe varios valores por comas. |

| Familia de malware | Texto. Separe varios valores por comas. |

| Etiquetas | Texto. Separe varios valores por comas. Para obtener más información sobre las etiquetas de usuario, consulte Etiquetas de usuario. |

| Acción de entrega | Seleccione uno o varios valores¹:

|

| Acción adicional | Seleccione uno o varios valores¹:

|

| Directionality | Seleccione uno o varios valores¹:

|

| Tecnología de detección | Seleccione uno o varios valores¹:

|

| Ubicación de entrega original | Seleccione uno o varios valores¹:

|

| Ubicación de entrega más reciente | Los mismos valores que la ubicación de entrega original |

| Invalidaciones del sistema | Seleccione uno o varios valores¹:

|

| Origen de invalidación del sistema | Seleccione uno o varios valores¹:

|

| Avanzadas | |

| Id. de mensaje de Internet | Texto. Separe varios valores por comas. Disponible en el campo Encabezado de id. de mensaje en el encabezado del mensaje. Un valor de ejemplo es <08f1e0f6806a47b4ac103961109ae6ef@server.domain> (tenga en cuenta los corchetes angulares). |

| Identificador de mensaje de red | Texto. Separe varios valores por comas. Valor GUID que está disponible en el campo de encabezado X-MS-Exchange-Organization-Network-Message-Id del encabezado del mensaje. |

| IP del remitente | Texto. Separe varios valores por comas. |

| Datos adjuntos SHA256 | Texto. Separe varios valores por comas. Para buscar el valor hash SHA256 de un archivo en Windows, ejecute el siguiente comando en un símbolo del sistema: certutil.exe -hashfile "<Path>\<Filename>" SHA256. |

| Id. de clúster | Texto. Separe varios valores por comas. |

| Identificador de alerta | Texto. Separe varios valores por comas. |

| Identificador de directiva de alerta | Texto. Separe varios valores por comas. |

| Identificador de campaña | Texto. Separe varios valores por comas. |

| Señal de dirección URL de ZAP | Texto. Separe varios valores por comas. |

| Urls | |

| Dominio DE DIRECCIÓN URL | Texto. Separe varios valores por comas. |

| Dominio y ruta de acceso url | Texto. Separe varios valores por comas. |

| URL | Texto. Separe varios valores por comas. |

| Ruta de acceso url | Texto. Separe varios valores por comas. |

| Haga clic en veredicto | Seleccione uno o varios valores¹:

|

| Archivo | |

| Nombres de archivos adjuntos | Texto. Separe varios valores por comas. |

¹ No usar este filtro de propiedad o usar este filtro de propiedades sin valores seleccionados tiene el mismo resultado que usar este filtro de propiedades con todos los valores seleccionados.

Después de seleccionar una propiedad en la lista desplegable Tipo de campaña , seleccione Igual oNo igual a cualquiera de y, a continuación, escriba o seleccione un valor en el cuadro de propiedad, la consulta de filtro aparece debajo del área de filtro.

Para agregar más condiciones, seleccione otro par de propiedades y valores y, a continuación, seleccione AND o OR. Repita estos pasos tantas veces como sea necesario.

Para quitar los pares de propiedades y valores existentes, seleccione ![]() junto a la entrada.

junto a la entrada.

Cuando haya terminado de compilar la consulta de filtro, seleccione Actualizar.

Para guardar la consulta de filtro, seleccione Guardar consulta>![]() Guardar consulta. En el control flotante Guardar consulta que se abre, configure los siguientes valores:

Guardar consulta. En el control flotante Guardar consulta que se abre, configure los siguientes valores:

- Nombre de la consulta: escriba un valor único.

- Seleccione uno de los valores siguientes:

- Fechas exactas: seleccione el intervalo de fechas.

- Fechas relativas: seleccione de uno a 30 días.

- Seguimiento de esta consulta

Cuando haya terminado en el control flotante Guardar consulta , seleccione Guardar y, a continuación, seleccione Aceptar en el cuadro de diálogo de confirmación.

Cuando vuelva a la página Campañas , puede cargar un filtro guardado seleccionando Guardar consulta>![]() Configuración de consulta guardada.

Configuración de consulta guardada.

Detalles de la campaña

Al seleccionar una entrada de la tabla de detalles haciendo clic en cualquier parte de la fila que no sea la casilla situada junto al nombre, se abre un control flotante que contiene detalles sobre la campaña.

Lo que se muestra en el control flotante de detalles de la campaña se describe en las subsecciones siguientes.

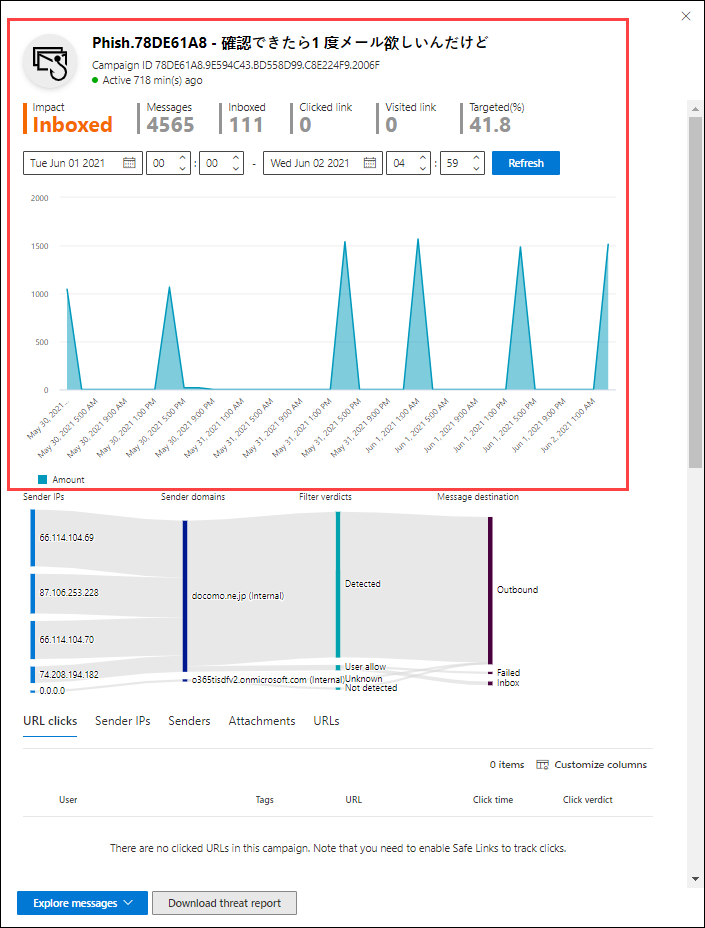

Información de la campaña

En la parte superior del control flotante de detalles de la campaña, está disponible la siguiente información de campaña:

- Identificador de campaña: identificador de campaña único.

- Actividad: duración y actividad de la campaña.

- Los siguientes datos para el filtro de intervalo de fechas seleccionado (o que seleccione en la escala de tiempo):

- Impacto

- Mensajes: el número total de destinatarios.

- Bandeja de entrada: el número de mensajes que se entregaron a la bandeja de entrada, no a la carpeta de Email de correo no deseado.

- Vínculo en el que se ha hecho clic: cuántos usuarios seleccionaron la dirección URL de carga en el mensaje de phishing.

- Vínculo visitado: cuántos usuarios visitaron la dirección URL.

- Targeted(%): el porcentaje calculado por: (el número de destinatarios de la campaña en su organización) / (el número total de destinatarios de la campaña en todas las organizaciones del servicio). Este valor se calcula a lo largo de toda la duración de la campaña y no se cambia por filtros de fecha.

- Filtros de fecha y hora de inicio y finalización de datos y hora para el flujo de campaña, como se describe en la sección siguiente.

- Una escala de tiempo interactiva de la actividad de la campaña: la escala de tiempo muestra la actividad durante toda la duración de la campaña. Puede mantener el puntero sobre los puntos de datos del gráfico para ver el número de mensajes detectados.

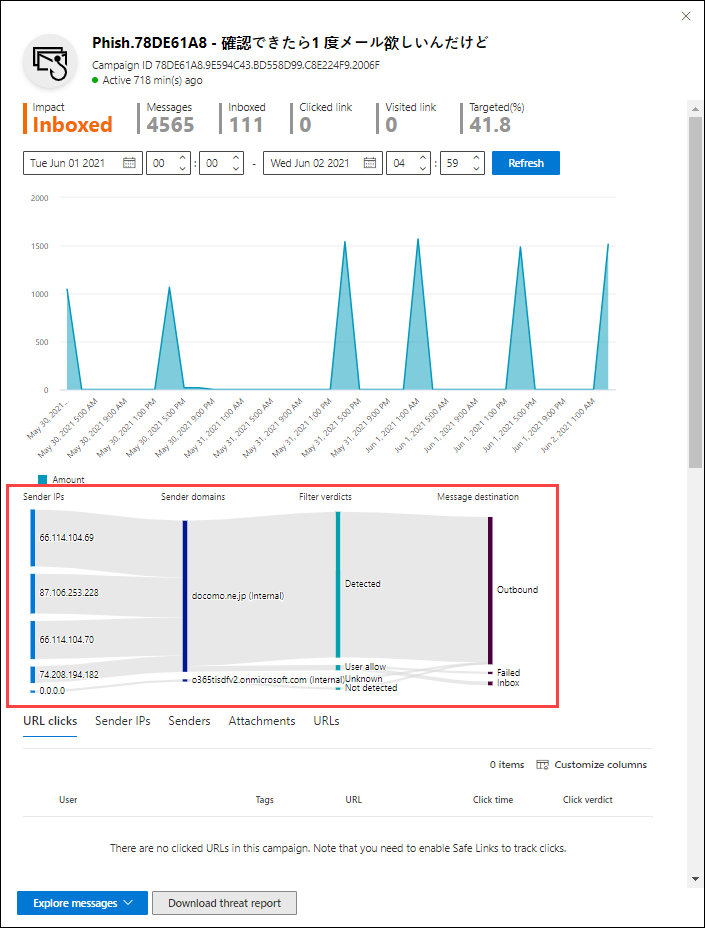

Flujo de la campaña

En medio del control flotante de detalles de la campaña, se presentan detalles importantes sobre la campaña en un diagrama de flujo horizontal (conocido como diagrama sankey ). Estos detalles le ayudan a comprender los elementos de la campaña y el posible impacto en su organización.

Sugerencia

La información que se muestra en el diagrama de flujo se controla mediante el filtro de intervalo de fechas de la escala de tiempo, tal como se describe en la sección anterior.

Si mantiene el puntero sobre una banda horizontal en el diagrama, verá el número de mensajes relacionados (por ejemplo, mensajes de una dirección IP de origen determinada, mensajes de la dirección IP de origen mediante el dominio de remitente especificado, etc.).

El diagrama contiene la información siguiente:

IP de remitentes

Dominios de remitente

Veredictos de filtro: los valores de veredicto están relacionados con los veredictos de filtrado de spam y phishing disponibles, como se describe en Encabezados de mensajes antispam. Los valores disponibles se describen en la tabla siguiente:

Valor Veredicto de filtro de correo no deseado Description Permitido SFV:SKN

<Br/SFV:SKIEl mensaje se ha marcado como no spam ni filtrado omitido antes de ser evaluado por el filtrado de correo no deseado. Por ejemplo, el mensaje se ha marcado como no spam mediante una regla de flujo de correo (también conocida como regla de transporte).

<br/ El mensaje omitió el filtrado de correo no deseado por otras razones. Por ejemplo, el remitente y el destinatario parecen estar en la misma organización.Bloqueado SFV:SKSEl mensaje se marcó como correo no deseado antes de ser evaluado por el filtrado de correo no deseado. Por ejemplo, mediante una regla de flujo de correo. Detectados SFV:SPMEl mensaje se marcó como correo no deseado por el filtro de correo no deseado. No detectado SFV:NSPMEl filtro de correo no deseado marcó el mensaje como no spam. Fecha de publicación SFV:SKQEl mensaje omitió el filtrado de correo no deseado porque se liberó de la cuarentena. Permitir inquilino¹ SFV:SKAEl mensaje omitió el filtrado de correo no deseado debido a la configuración de una directiva contra correo no deseado. Por ejemplo, el remitente estaba en la lista de remitentes permitidos o en la lista de dominios permitidos. Bloque de inquilinos² SFV:SKAEl filtro de correo no deseado bloqueó el mensaje debido a la configuración de una directiva contra correo no deseado. Por ejemplo, el remitente estaba en la lista de remitentes permitidos o en la lista de dominios permitidos. Permitir el usuario¹ SFV:SFEEl mensaje omitió el filtrado de correo no deseado porque el remitente estaba en la lista de remitentes seguros de un usuario. Bloque de usuario² SFV:BLKEl filtrado de correo no deseado bloqueó el mensaje porque el remitente estaba en la lista de remitentes bloqueados de un usuario. ZAP No aplicable La purga automática de cero horas (ZAP) ha movido el mensaje entregado a la carpeta o cuarentena de Email no deseado. La acción se configura en directivas contra correo no deseado. ¹ Revise las directivas contra correo no deseado, ya que es probable que el servicio haya bloqueado el mensaje permitido.

² Revise las directivas contra correo no deseado, ya que estos mensajes deben estar en cuarentena, no entregarse.

Destinos de mensajes: investigue los mensajes que se entregaron a los destinatarios (ya sea a la bandeja de entrada o a la carpeta de Email no deseado), incluso si los usuarios no seleccionaron la dirección URL de carga en el mensaje. También puede quitar los mensajes en cuarentena de la cuarentena. Para obtener más información, vea Mensajes de correo electrónico en cuarentena en EOP.

- Carpeta eliminada

- Cayó

- Externo: el destinatario se encuentra en la organización de correo electrónico local en entornos híbridos.

- Failed

- Reenviado

- Bandeja de entrada

- Carpeta de correo no deseado

- Cuarentena

- Desconocido

Clics de dirección URL: estos valores se describen en la sección siguiente.

Nota:

En todas las capas que contienen más de 10 elementos, se muestran los 10 elementos principales, mientras que el resto se agrupan en Otros.

Clics de URL

Cuando se entrega un mensaje de suplantación de identidad (phishing) a la bandeja de entrada o la carpeta Email de correo no deseado de un destinatario, siempre existe la posibilidad de que el usuario seleccione la dirección URL de carga. No seleccionar la dirección URL es una pequeña medida de éxito, pero debe determinar por qué se entregó el mensaje de suplantación de identidad en el buzón en primer lugar.

Si un usuario seleccionó la dirección URL de carga en el mensaje de phishing, las acciones se muestran en el área url clicks del diagrama en la vista de detalles de la campaña.

- Permitido

- BlockPage: el destinatario seleccionó la dirección URL de carga, pero su acceso al sitio web malintencionado se bloqueó mediante una directiva de vínculos seguros de su organización.

- BlockPageOverride: el destinatario seleccionó la dirección URL de carga en el mensaje, Vínculos seguros intentó detenerlos, pero se les permitió invalidar el bloque. Inspeccione las directivas de vínculos seguros para ver por qué los usuarios pueden invalidar el veredicto de Vínculos seguros y continuar con el sitio web malintencionado.

- PendingDetonationPage: datos adjuntos seguros en Microsoft Defender para Office 365 está abriendo e investigando la dirección URL de carga en un entorno virtual.

- PendingDetonationPageOverride: se permitió al destinatario invalidar el proceso de detonación de carga y abrir la dirección URL sin esperar a los resultados.

Pestañas

Sugerencia

La información que se muestra en las pestañas se controla mediante el filtro de intervalo de fechas del control flotante de detalles de la campaña, tal como se describe en la sección Información de la campaña.

Las pestañas del control flotante de detalles de la campaña te permiten investigar aún más la campaña. Las siguientes pestañas están disponibles:

Clics en la dirección URL: si los usuarios no seleccionaron la dirección URL de carga en el mensaje, esta sección está en blanco. Si un usuario pudo seleccionar la dirección URL, se rellenan los siguientes valores:

- Usuario*

- Tags

- URL*

- Tiempo de clic

- Haga clic en veredicto

IP de remitentes

- IP del remitente*

- Recuento total

- Bandeja de entrada

- Sin bandeja de entrada

- SPF pasado: el marco de directivas de remitente (SPF) autenticó el remitente. Un remitente que no pasa la validación SPF indica un remitente no autenticado o el mensaje suplanta a un remitente legítimo.

Remitentes

- Remitente: esta es la dirección de remitente real en el comando SMTP MAIL FROM , que no es necesariamente la dirección de correo electrónico De: que los usuarios ven en sus clientes de correo electrónico.

- Recuento total

- Bandeja de entrada

- Sin bandeja de entrada

- DKIM pasado: el remitente se autenticó mediante correo identificado de claves de dominio (DKIM). Un remitente que no pasa la validación DKIM indica un remitente no autenticado o el mensaje suplanta a un remitente legítimo.

- DMARC pasado: el remitente se autenticó mediante la autenticación de mensajes basada en dominio, la generación de informes y la conformidad (DMARC). Un remitente que no pasa la validación de DMARC indica un remitente no autenticado o el mensaje suplanta a un remitente legítimo.

Adjuntos

- Filename

- SHA256

- Familia de malware

- Recuento total

Url

- URL*

- Recuento total

* Al seleccionar este valor, se abre un nuevo control flotante que contiene más detalles sobre el elemento especificado (usuario, dirección URL, etc.) encima de la vista de detalles de la campaña. Para volver al control flotante de detalles de la campaña, seleccione Listo en el nuevo control flotante.

En cada pestaña, seleccione un encabezado de columna para ordenar por esa columna. Para quitar columnas, seleccione ![]() Personalizar columnas. De forma predeterminada, se seleccionan todas las columnas disponibles en cada pestaña.

Personalizar columnas. De forma predeterminada, se seleccionan todas las columnas disponibles en cada pestaña.

Acciones adicionales

Las acciones en la parte inferior del control flotante de detalles de la campaña le permiten investigar y registrar detalles sobre la campaña:

- Seleccione Sí o No en ¿Cree que esta campaña ha agrupado estos mensajes con precisión?.

- Explorar mensajes: use la eficacia del Explorador de amenazas para investigar aún más la campaña seleccionando uno de los siguientes valores en la lista desplegable:

- Todos los mensajes: abre una nueva pestaña de búsqueda del Explorador de amenazas con el valor id. de campaña como filtro de búsqueda.

- Mensajes bandeja de entrada: abre una nueva pestaña de búsqueda del Explorador de amenazas con el identificador de campaña y la ubicación de entrega: Bandeja de entrada como filtro de búsqueda.

- Mensajes internos: abre una nueva pestaña de búsqueda del Explorador de amenazas con el identificador de campaña y direccionalidad: Intra-org como filtro de búsqueda.

- Descargar informe de amenazas: descargue los detalles de la campaña en un documento de Word (de forma predeterminada, denominado CampaignReport.docx). La descarga contiene detalles durante toda la duración de la campaña (no solo el filtro de fecha que seleccionó).

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de