Búsqueda de amenazas en el Explorador de amenazas y detecciones en tiempo real en Microsoft Defender para Office 365

Sugerencia

¿Sabía que puede probar las características de Microsoft Defender XDR para Office 365 Plan 2 de forma gratuita? Use la prueba de Defender para Office 365 de 90 días en el centro de pruebas del portal de Microsoft Defender. Obtenga información sobre quién puede registrarse y los términos de prueba aquí.

Las organizaciones de Microsoft 365 que Microsoft Defender para Office 365 incluyen en su suscripción o compran como complemento tienen Explorador (también conocido como Explorador de amenazas) o detecciones en tiempo real. Estas características son herramientas eficaces casi en tiempo real para ayudar a los equipos de Operaciones de seguridad (SecOps) a investigar y responder a las amenazas. Para obtener más información, consulte Acerca del Explorador de amenazas y Detecciones en tiempo real en Microsoft Defender para Office 365.

El Explorador de amenazas o las detecciones en tiempo real le permiten realizar las siguientes acciones:

- Ver el malware detectado por características de seguridad de Microsoft 365.

- Vea la dirección URL de phishing y haga clic en datos de veredicto.

- Inicie un proceso de investigación y respuesta automatizado (solo explorador de amenazas).

- Investigue el correo electrónico malintencionado.

- Y mucho más.

Vea este breve vídeo para aprender a buscar e investigar amenazas basadas en el correo electrónico y la colaboración mediante Defender para Office 365.

Sugerencia

La búsqueda avanzada en Microsoft Defender XDR admite un generador de consultas fácil de usar que no usa el Lenguaje de consulta Kusto (KQL). Para obtener más información, consulte Compilación de consultas mediante el modo guiado.

La siguiente información está disponible en este artículo:

- Un tutorial general del Explorador de amenazas y detecciones en tiempo real

- La experiencia de búsqueda de amenazas mediante el Explorador de amenazas y las detecciones en tiempo real

- Funcionalidades extendidas en el Explorador de amenazas

Sugerencia

Para escenarios de correo electrónico mediante el Explorador de amenazas y las detecciones en tiempo real, consulte los artículos siguientes:

- Email seguridad con el Explorador de amenazas y las detecciones en tiempo real en Microsoft Defender para Office 365

- Investigación del correo electrónico malintencionado que se entregó en Microsoft 365

Si busca ataques basados en direcciones URL malintencionadas incrustadas en códigos QR, el código QR del valor de filtro de origen de la dirección URL en las vistas Todo el correo electrónico, Malware y Phish en el Explorador de amenazas o detecciones en tiempo real le permite buscar mensajes de correo electrónico con direcciones URL extraídas de códigos QR.

¿Qué necesita saber antes de empezar?

El Explorador de amenazas se incluye en Defender para Office 365 Plan 2. Las detecciones en tiempo real se incluyen en el plan 1 de Defender para Office:

- Las diferencias entre el Explorador de amenazas y las detecciones en tiempo real se describen en Acerca del Explorador de amenazas y Detecciones en tiempo real en Microsoft Defender para Office 365.

- Las diferencias entre Defender para Office 365 plan 2 y el plan 1 de Defender para Office se describen en la hoja de referencia rápida del plan 1 frente al plan 2 de Defender para Office 365.

Para obtener permisos y requisitos de licencia para el Explorador de amenazas y las detecciones en tiempo real, consulte Permisos y licencias para el Explorador de amenazas y las detecciones en tiempo real.

Explorador de amenazas y tutorial de detecciones en tiempo real

El Explorador de amenazas o las detecciones en tiempo real están disponibles en la sección de colaboración Email & del portal de Microsoft Defender en https://security.microsoft.com:

Las detecciones en tiempo real están disponibles en Defender para Office 365 Plan 1. La página Detecciones en tiempo real está disponible directamente en https://security.microsoft.com/realtimereportsv3.

El Explorador de amenazas está disponible en Defender para Office 365 plan 2. La página Explorador está disponible directamente en https://security.microsoft.com/threatexplorerv3.

El Explorador de amenazas contiene la misma información y funcionalidades que las detecciones en tiempo real, pero con las siguientes características adicionales:

- Más vistas.

- Más opciones de filtrado de propiedades, incluida la opción para guardar consultas.

- Acciones de búsqueda y corrección de amenazas.

Para obtener más información sobre las diferencias entre Defender para Office 365 Plan 1 y Plan 2, consulte la hoja de referencia rápida del plan 1 frente al plan 2 de Defender para Office 365.

Use las pestañas (vistas) de la parte superior de la página para iniciar la investigación.

Las vistas disponibles en el Explorador de amenazas y las detecciones en tiempo real se describen en la tabla siguiente:

| View | Amenaza Explorador |

En tiempo real Detecciones |

Descripción |

|---|---|---|---|

| Todo el correo electrónico | ✔ | Vista predeterminada del Explorador de amenazas. Información sobre todos los mensajes de correo electrónico enviados por usuarios externos a su organización o correo electrónico enviado entre usuarios internos de la organización. | |

| Malware | ✔ | ✔ | Vista predeterminada para detecciones en tiempo real. Información sobre los mensajes de correo electrónico que contienen malware. |

| Suplantación de identidad | ✔ | ✔ | Información sobre los mensajes de correo electrónico que contienen amenazas de suplantación de identidad (phishing). |

| Campañas | ✔ | Información sobre el correo electrónico malintencionado que Defender para Office 365 plan 2 identificado como parte de una campaña coordinada de phishing o malware. | |

| Malware de contenido | ✔ | ✔ | Información sobre los archivos malintencionados detectados por las siguientes características: |

| Clics de URL | ✔ | Información sobre los clics del usuario en las direcciones URL de los mensajes de correo electrónico, los mensajes de Teams, los archivos de SharePoint y los archivos de OneDrive. |

Use el filtro de fecha y hora y las propiedades de filtro disponibles en la vista para refinar los resultados:

- Para obtener instrucciones para crear filtros, consulte Filtros de propiedades en el Explorador de amenazas y Detecciones en tiempo real.

- Las propiedades de filtro disponibles para cada vista se describen en las siguientes ubicaciones:

- Propiedades filtrables en la vista Todo el correo electrónico en el Explorador de amenazas

- Propiedades filtrables en la vista Malware en el Explorador de amenazas y detecciones en tiempo real

- Propiedades filtrables en la vista Phish en el Explorador de amenazas y detecciones en tiempo real

- Propiedades filtrables en la vista Campañas en el Explorador de amenazas

- Propiedades filtrables en la vista Malware de contenido en el Explorador de amenazas y detecciones en tiempo real

- Propiedades filtrables en la vista de clics de dirección URL en el Explorador de amenazas

Sugerencia

Recuerde seleccionar Actualizar después de crear o actualizar el filtro. Los filtros afectan a la información del gráfico y al área de detalles de la vista.

Puede pensar en refinar el foco en el Explorador de amenazas o en las detecciones en tiempo real como capas para facilitar la reanudación de los pasos:

- La primera capa es la vista que está usando.

- El segundo más adelante son los filtros que se usan en esa vista.

Por ejemplo, puede volver a rastrear los pasos que ha realizado para encontrar una amenaza registrando sus decisiones como esta: Para encontrar el problema en el Explorador de amenazas, usé la vista Malware y usé un foco de filtro Destinatario .

Además, asegúrese de probar las opciones de visualización. Las distintas audiencias (por ejemplo, la administración) pueden reaccionar mejor o peor a diferentes presentaciones de los mismos datos.

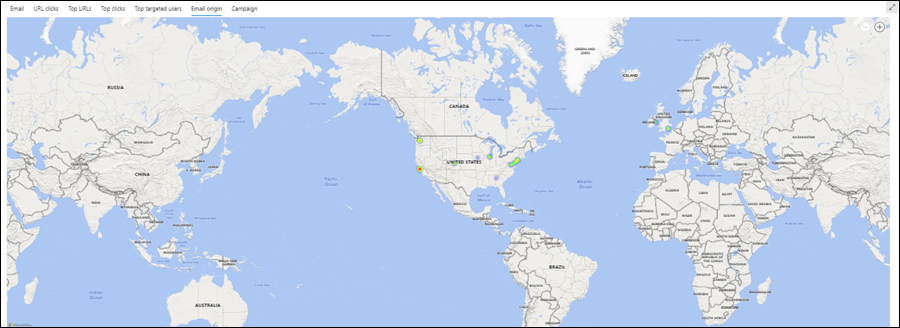

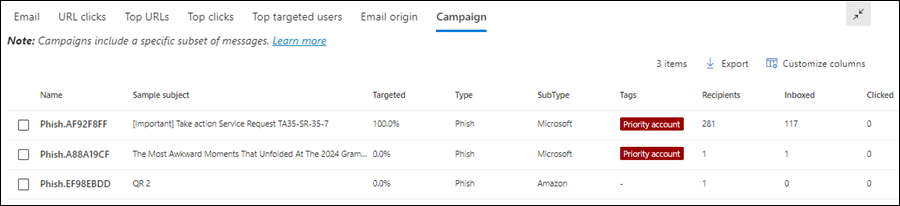

Por ejemplo, en el Explorador de amenazas, la vista Todo el correo electrónico, las vistas origen Email y Campañas (pestañas) están disponibles en el área de detalles de la parte inferior de la página:

Para algunas audiencias, el mapa del mundo de la pestaña de origen de Email podría hacer un mejor trabajo al mostrar lo extendidas que son las amenazas detectadas.

Otros podrían encontrar la información detallada en la tabla de la pestaña Campañas más útil para transmitir la información.

Puede usar esta información para los resultados siguientes:

- Para mostrar la necesidad de seguridad y protección.

- Para demostrar más adelante la eficacia de las acciones.

Email investigación

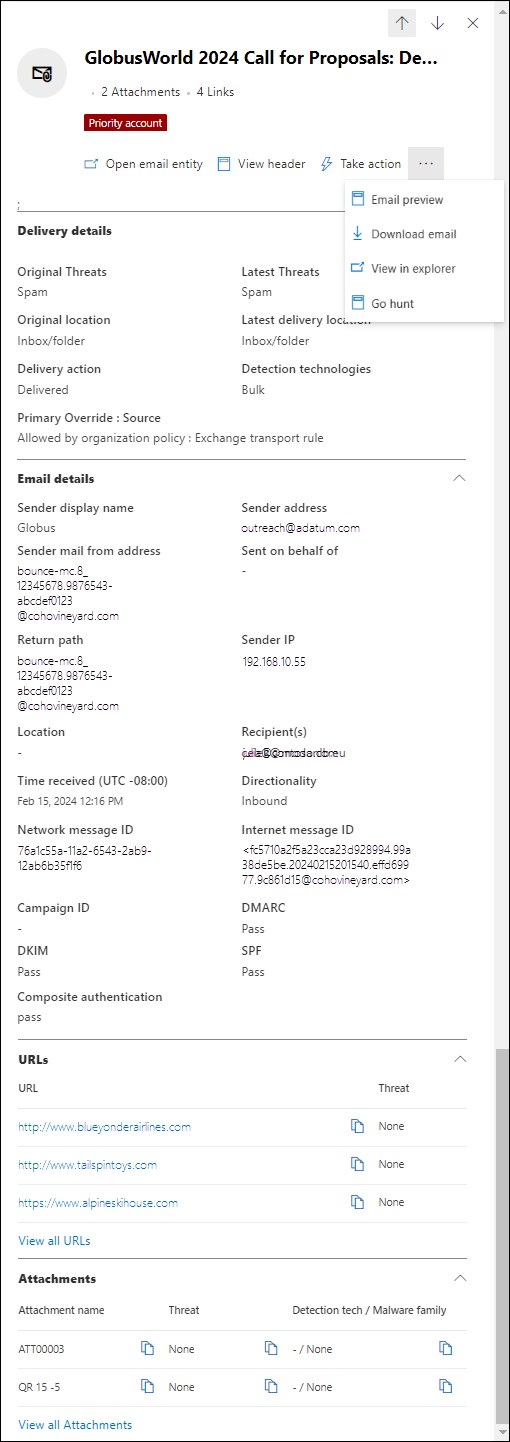

En las vistas Todo el correo electrónico, Malware o Phish del Explorador de amenazas o Detecciones en tiempo real, los resultados del mensaje de correo electrónico se muestran en una tabla de la pestaña Email (vista) del área de detalles debajo del gráfico.

Cuando vea un mensaje de correo electrónico sospechoso, haga clic en el valor Asunto de una entrada de la tabla. El control flotante de detalles que se abre contiene ![]() la entidad Abrir correo electrónico en la parte superior del control flotante.

la entidad Abrir correo electrónico en la parte superior del control flotante.

La página de entidad Email reúne todo lo que necesita saber sobre el mensaje y su contenido para que pueda determinar si el mensaje es una amenaza. Para obtener más información, consulte introducción a Email página de entidades.

Email corrección

Después de determinar que un mensaje de correo electrónico es una amenaza, el siguiente paso es corregir la amenaza. Corrija la amenaza en el Explorador de amenazas o en las detecciones en tiempo real mediante Acciones de mensaje o ![]() Acción.

Acción.

Estas acciones están disponibles en las vistas Todo el correo electrónico, Malware o Phish del Explorador de amenazas o detecciones en tiempo real en la pestaña Email (vista) del área de detalles debajo del gráfico:

Seleccione una o varias entradas de la tabla seleccionando la casilla situada junto a la primera columna. Las acciones de mensaje están disponibles directamente en la pestaña. Para obtener más información, vea Corregir mediante acciones de mensaje.

Haga clic en el valor Asunto de una entrada de la tabla. El control flotante de detalles que se abre contiene

Acción en la parte superior del control flotante. Para obtener más información, vea Corregir mediante tomar medidas.

Acción en la parte superior del control flotante. Para obtener más información, vea Corregir mediante tomar medidas.

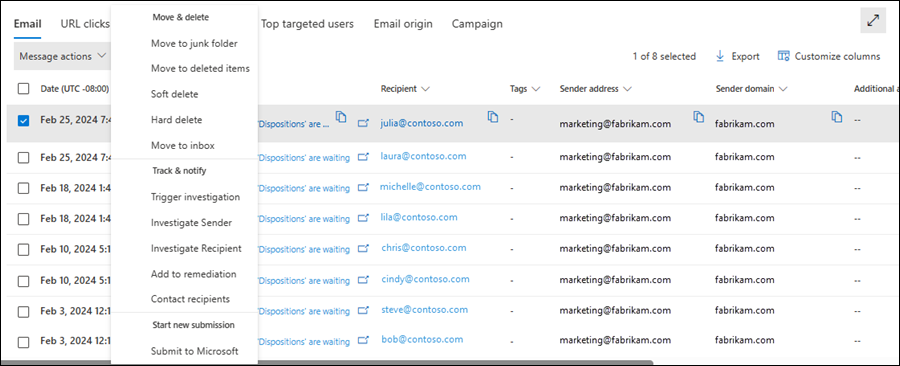

Corrección mediante acciones de mensaje

En el Explorador de amenazas y detecciones en tiempo real, al seleccionar uno o varios mensajes se habilitan las acciones mensaje en la pestaña Email (vista) del área de detalles de la vista:

En el Explorador de amenazas, las acciones de mensaje disponibles en las vistas Todo el correo electrónico, Malware y Phish se describen en la lista siguiente:

- Mover & eliminar¹

- Mover a la carpeta de correo no deseado

- Mover a elementos eliminados

- Eliminar temporalmente

- Eliminar de forma permanente

- Mover a la bandeja de entrada

- Seguimiento de & notificación

- Investigación del desencadenador

- Investigar remitente

- Investigar destinatario

- Agregar a la corrección

- Contacto con los destinatarios |

- Inicio del nuevo envío

- Enviar a Microsoft

¹ Las acciones mover & eliminar requieren el rol Búsqueda y Purgar en Email & permisos de colaboración. De forma predeterminada, este rol solo se asigna a los grupos de roles Investigador de datos y Administración de la organización . Puede agregar usuarios a esos grupos de roles, o puede crear un nuevo grupo de roles con el rol Búsqueda y Purga asignado, y agregar los usuarios al grupo de roles personalizado.

- Mover & eliminar¹

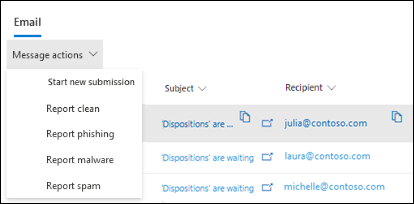

En Detecciones en tiempo realAvailable, las acciones message disponibles en las vistas Malware y Phish se describen en la lista siguiente:

- Inicio del nuevo envío

- Informe limpio

- Informar de suplantación de identidad

- Informar de malware

- Notificar correo no deseado

- Inicio del nuevo envío

Mover & acciones de eliminación en el Explorador de amenazas

Las siguientes acciones están disponibles en la categoría Mover & eliminar :

- Mover a la carpeta No deseado: mueva el mensaje a la carpeta de Email no deseado.

- Mover a elementos eliminados: mueva el mensaje a la carpeta Elementos eliminados.

- Eliminación temporal: elimine el mensaje de la carpeta Elementos eliminados (vaya a la carpeta Elementos recuperables\Eliminaciones). El usuario y los administradores pueden recuperar el mensaje.

- Eliminación rígida: purga el mensaje eliminado. Los administradores pueden recuperar elementos eliminados de forma rígida mediante la recuperación de elementos únicos. Para obtener más información sobre los elementos eliminados de forma rígida y los eliminados temporalmente, consulte Elementos eliminados temporalmente y eliminados de forma rígida.

- Mover a bandeja de entrada: mueva el mensaje a la Bandeja de entrada.

Sugerencia

Al seleccionar Mover a la bandeja de entrada para el mensaje con el valor Cuarentena de la propiedad Ubicación de entrega más reciente , se libera el mensaje de la cuarentena.

Al seleccionar una acción, se abre un asistente para corrección:

En la página Nombre de la corrección , escriba un nombre descriptivo único y una descripción opcional para realizar el seguimiento e identificar la acción seleccionada y, a continuación, seleccione Siguiente.

En la página Determinar gravedad , configure los siguientes valores:

- Gravedad: elija uno de los valores siguientes:

- Alto (este es el valor predeterminado)

- Medio

- Baja

- Estado: el valor Abrir está seleccionado y no se puede cambiar.

Cuando haya terminado en la página Determinar gravedad , seleccione Siguiente.

- Gravedad: elija uno de los valores siguientes:

En la página Revisar y desencadenar acciones , revise las selecciones anteriores.

Seleccione

Exportar para exportar los recursos afectados a un archivo CSV. De forma predeterminada, el nombre de archivo se ve afectado assets.csv ubicado en la carpeta Descargas .

Exportar para exportar los recursos afectados a un archivo CSV. De forma predeterminada, el nombre de archivo se ve afectado assets.csv ubicado en la carpeta Descargas .Seleccione Atrás o Editar para cambiar las selecciones.

Cuando haya terminado en la página Revisar y desencadenar acción , seleccione Siguiente.

La página Enviar acciones contiene la siguiente información:

- Valor de id. de aprobación único (por ejemplo,

d5f139) y un vínculo a la pestaña Historial del Centro de acciones en .https://security.microsoft.com/action-center/history - La siguiente información sobre el mensaje de correo electrónico:

- Date

- Destinatario

- Asunto

- Estado

Cuando haya terminado en la página Enviar acciones , seleccione

Cerrar.

Cerrar.- Valor de id. de aprobación único (por ejemplo,

Seguimiento de las acciones de notificación & en el Explorador de amenazas

Investigación del desencadenador, Investigar remitente, Investigar destinatario: al seleccionar una de estas acciones se crea inmediatamente la investigación. Al seleccionar Aceptar en el cuadro de diálogo de confirmación, se abre la página Investigaciones del portal de Defender en https://security.microsoft.com/airinvestigation para mostrar la nueva investigación en la lista.

Agregar a la corrección: al seleccionar esta opción se abre el Create una nueva corrección o se agrega a un asistente existente:

En la página Create una investigación de corrección, seleccione uno de los valores siguientes:

Create una nueva corrección: cuando seleccione Siguiente, vaya a la página Nombre de la corrección.

- En la página Nombre de la corrección , escriba un nombre descriptivo único y una descripción opcional para realizar el seguimiento e identificar la acción seleccionada y, a continuación, seleccione Siguiente.

- En la página Determinar gravedad , seleccione el nivel de gravedad (Alto, Medio o Bajo; High es el valor predeterminado y, a continuación, seleccione Siguiente.

Agregar a una corrección existente: cuando seleccione Siguiente, vaya a la página Elegir una corrección existente , donde seleccione la corrección existente en la lista Enviar correos electrónicos a las siguientes correcciones y, a continuación, seleccione Siguiente.

En la página Revisar el ámbito de esta corrección , revise la información fecha, destinatario, asunto y remitente de la página y, a continuación, seleccione Siguiente.

La página Enviar acciones repite la información de la página anterior e incluye un vínculo a la pestaña Pendiente de la página Centro de acciones en https://security.microsoft.com/action-center/history. Cuando haya terminado en la página Enviar acciones , seleccione

Cerrar.

Cerrar.

Destinatarios de contacto: abre un nuevo mensaje de correo electrónico en el cliente de correo electrónico registrado en el equipo (por ejemplo, Microsoft Outlook) con los destinatarios afectados en el cuadro CCO.

Iniciar nuevas acciones de envío en el Explorador de amenazas

Al seleccionar Enviar a Microsoft, se abre el control flotante Enviar a Microsoft para análisis . Seleccione uno de los valores siguientes:

He confirmado que está limpio: seleccione este valor si está seguro de que el mensaje está limpio. Al seleccionar Siguiente, los siguientes elementos están disponibles en un nuevo control flotante que se abre:

- Permitir mensajes como este: si selecciona este valor, las entradas permitidas se agregan a la lista de permitidos o bloques de inquilinos para el remitente y las direcciones URL o datos adjuntos relacionados del mensaje. También aparecen las siguientes opciones:

- Quitar entrada de permitir después: el valor predeterminado es 30 días, pero también puede seleccionar 1 día, 7 días o una fecha específica que sea inferior a 30 días.

- Permitir nota de entrada: escriba una nota opcional que contenga información adicional.

Cuando haya terminado en este control flotante, seleccione Enviar.

Aparece limpio o parece sospechoso: seleccione uno de estos valores si no está seguro y desea un veredicto de Microsoft y, a continuación, seleccione Enviar.

He confirmado que es una amenaza: seleccione este valor si está seguro de que el elemento es malintencionado y, a continuación, seleccione Spam, Phish o Malware en la sección Elegir una categoría que aparece. Al seleccionar Siguiente, los siguientes elementos están disponibles en un nuevo control flotante que se abre:

- Bloquear todos los correos electrónicos de este remitente o dominio: esta opción está seleccionada de forma predeterminada para agregar entradas de bloque a la lista de permitidos o bloqueados de inquilinos para el remitente y las direcciones URL o datos adjuntos relacionados del mensaje. Cuando se selecciona esta opción, también están disponibles las siguientes opciones:

- Seleccione Remitente o dominio para bloquear la dirección de correo electrónico específica o todas las direcciones de correo electrónico del dominio. El remitente está seleccionado de forma predeterminada.

- Quitar entrada de bloque después: el valor predeterminado es 30 días, pero también puede seleccionar 1 día, 7 días o una fecha específica que sea inferior a 30 días.

- Nota de entrada de bloque: escriba una nota opcional que contenga información adicional.

Cuando haya terminado en este control flotante, seleccione Enviar.

- Bloquear todos los correos electrónicos de este remitente o dominio: esta opción está seleccionada de forma predeterminada para agregar entradas de bloque a la lista de permitidos o bloqueados de inquilinos para el remitente y las direcciones URL o datos adjuntos relacionados del mensaje. Cuando se selecciona esta opción, también están disponibles las siguientes opciones:

Inicio de nuevas acciones de envío en detecciones en tiempo real

Al seleccionar una acción de la categoría Iniciar nuevo envío en detecciones en tiempo real, se obtienen las siguientes opciones:

Informe limpio: en el cuadro de diálogo Enviar mensaje como limpio a Microsoft que se abre, configure los siguientes valores:

- Permitir correos electrónicos con atributos similares (URL, remitente, etc.): si selecciona este valor, se agregan entradas permitidas a la lista de permitidos o bloqueados de inquilinos para el remitente y las direcciones URL o datos adjuntos relacionados del mensaje. También están disponibles las siguientes opciones:

- Quitar entrada de permitir después: el valor predeterminado es 30 días, pero también puede seleccionar 1 día, 7 días o una fecha específica que sea inferior a 30 días.

- Permitir nota de entrada: escriba una nota opcional que contenga información adicional.

Cuando haya terminado en el cuadro de diálogo, seleccione Enviar.

- Permitir correos electrónicos con atributos similares (URL, remitente, etc.): si selecciona este valor, se agregan entradas permitidas a la lista de permitidos o bloqueados de inquilinos para el remitente y las direcciones URL o datos adjuntos relacionados del mensaje. También están disponibles las siguientes opciones:

Suplantación de identidad de informe: en el cuadro de diálogo Enviar mensaje como suplantación de identidad (phishing) a Microsoft que se abre, configure las siguientes opciones:

- Bloquear todos los correos electrónicos de este remitente o dominio: si selecciona este valor, las entradas de bloque se agregan a la lista de permitidos o bloqueados de inquilinos para el remitente y las direcciones URL o datos adjuntos relacionados del mensaje. También están disponibles las siguientes opciones:

- Seleccione Remitente o dominio para bloquear la dirección de correo electrónico específica o todas las direcciones de correo electrónico del dominio. El remitente está seleccionado de forma predeterminada.

- Quitar entrada de bloque después: el valor predeterminado es 30 días, pero también puede seleccionar 1 día, 7 días o una fecha específica que sea inferior a 30 días.

- Nota de entrada de bloque: escriba una nota opcional que contenga información adicional.

Cuando haya terminado en el cuadro de diálogo, seleccione Enviar.

- Bloquear todos los correos electrónicos de este remitente o dominio: si selecciona este valor, las entradas de bloque se agregan a la lista de permitidos o bloqueados de inquilinos para el remitente y las direcciones URL o datos adjuntos relacionados del mensaje. También están disponibles las siguientes opciones:

Informar de malware: en el cuadro de diálogo Enviar mensaje como malware a Microsoft que se abre, configure las siguientes opciones:

- Bloquear todos los correos electrónicos de este remitente o dominio: si selecciona este valor, las entradas permitidas se agregan a la lista de permitidos o bloqueados de inquilinos para el remitente y las direcciones URL o datos adjuntos relacionados del mensaje. También están disponibles las siguientes opciones:

- Seleccione Remitente o dominio para bloquear la dirección de correo electrónico específica o todas las direcciones de correo electrónico del dominio. El remitente está seleccionado de forma predeterminada.

- Quitar entrada de bloque después: el valor predeterminado es 30 días, pero también puede seleccionar 1 día, 7 días o una fecha específica que sea inferior a 30 días.

- Nota de entrada de bloque: escriba una nota opcional que contenga información adicional.

Cuando haya terminado en el cuadro de diálogo, seleccione Enviar.

- Bloquear todos los correos electrónicos de este remitente o dominio: si selecciona este valor, las entradas permitidas se agregan a la lista de permitidos o bloqueados de inquilinos para el remitente y las direcciones URL o datos adjuntos relacionados del mensaje. También están disponibles las siguientes opciones:

Notificar correo no deseado: en el cuadro de diálogo Enviar mensaje como correo no deseado a Microsoft que se abre, configure las siguientes opciones:

- Bloquear todos los correos electrónicos de este remitente o dominio: si selecciona este valor, las entradas de bloque se agregan a la lista de permitidos o bloqueados de inquilinos para el remitente y las direcciones URL o datos adjuntos relacionados del mensaje. También están disponibles las siguientes opciones:

- Seleccione Remitente o dominio para bloquear la dirección de correo electrónico específica o todas las direcciones de correo electrónico del dominio. El remitente está seleccionado de forma predeterminada.

- Quitar entrada de bloque después: el valor predeterminado es 30 días, pero también puede seleccionar 1 día, 7 días o una fecha específica que sea inferior a 30 días.

- Nota de entrada de bloque: escriba una nota opcional que contenga información adicional.

Cuando haya terminado en el cuadro de diálogo, seleccione Enviar.

- Bloquear todos los correos electrónicos de este remitente o dominio: si selecciona este valor, las entradas de bloque se agregan a la lista de permitidos o bloqueados de inquilinos para el remitente y las direcciones URL o datos adjuntos relacionados del mensaje. También están disponibles las siguientes opciones:

Corrección mediante tomar medidas

Después de hacer clic en el valor Asunto de una entrada de la tabla de detalles de la pestaña Email (vista), al seleccionar ![]() Realizar acción en la parte superior del control flotante se abre el Asistente para realizar acciones en un nuevo control flotante.

Realizar acción en la parte superior del control flotante se abre el Asistente para realizar acciones en un nuevo control flotante.

Las acciones disponibles en el Asistente para realizar acciones en el Explorador de amenazas y las detecciones en tiempo real se enumeran en la tabla siguiente:

| Acción | Amenaza Explorador |

En tiempo real Detections |

|---|---|---|

| Mover a la carpeta de buzón | ✔¹ | |

| Enviar a Microsoft para su revisión | ✔ | ✔ |

| Inicio de una investigación automatizada | ✔ | |

| Propuesta de corrección | ✔ | ✔ |

¹ Esta acción requiere el rol Búsqueda y Purgar en Email & permisos de colaboración. De forma predeterminada, este rol solo se asigna a los grupos de roles Investigador de datos y Administración de la organización . Puede agregar usuarios a esos grupos de roles, o puede crear un nuevo grupo de roles con el rol Búsqueda y Purga asignado, y agregar los usuarios al grupo de roles personalizado.

En la página Elegir acciones de respuesta, seleccione una o varias de las opciones siguientes en la sección acciones de mensaje de Email:

Mover a la carpeta de buzón: seleccione uno de los valores disponibles que aparecen:

Correo no deseado: mueva el mensaje a la carpeta de Email no deseado.

Bandeja de entrada: mueva el mensaje a la Bandeja de entrada.

Si el mensaje tiene el valor Cuarentena de la propiedad Ubicación de entrega más reciente , al seleccionar Bandeja de entrada se libera el mensaje de la cuarentena, como se describe en la página. Seleccione uno de los siguientes valores que aparece:

- Versión para uno o varios de los destinatarios originales del correo electrónico

- Versión para todos los destinatarios.

Elementos eliminados: mueva el mensaje a la carpeta Elementos eliminados.

Elementos eliminados temporalmente: elimine el mensaje de la carpeta Elementos eliminados (vaya a la carpeta Elementos recuperables\Eliminaciones). El usuario y los administradores pueden recuperar el mensaje.

Elementos eliminados de forma rígida: purga el mensaje eliminado. Los administradores pueden recuperar elementos eliminados de forma rígida mediante la recuperación de elementos únicos. Para obtener más información sobre los elementos eliminados de forma rígida y los eliminados temporalmente, consulte Elementos eliminados temporalmente y eliminados de forma rígida.

Enviar a Microsoft para su revisión: seleccione uno de los valores disponibles que aparecen:

He confirmado que está limpio: seleccione este valor si está seguro de que el mensaje está limpio. Aparecen las siguientes opciones:

- Permitir mensajes como este: si selecciona este valor, las entradas permitidas se agregan a la lista de permitidos o bloques de inquilinos para el remitente y las direcciones URL o datos adjuntos relacionados del mensaje. También aparecen las siguientes opciones:

- Quitar entrada después: el valor predeterminado es 1 día, pero también puede seleccionar 7 días, 30 días o una fecha específica que sea inferior a 30 días.

- Permitir nota de entrada: escriba una nota opcional que contenga información adicional.

- Permitir mensajes como este: si selecciona este valor, las entradas permitidas se agregan a la lista de permitidos o bloques de inquilinos para el remitente y las direcciones URL o datos adjuntos relacionados del mensaje. También aparecen las siguientes opciones:

Aparece limpio o parece sospechoso: seleccione uno de estos valores si no está seguro y quiere un veredicto de Microsoft.

He confirmado que es una amenaza: seleccione este valor si está seguro de que el elemento es malintencionado y, a continuación, seleccione uno de los siguientes valores en la sección Elegir una categoría que aparece:

- Suplantación de identidad

- Malware

- Correo no deseado

Después de seleccionar uno de esos valores, se abre un control flotante Seleccionar entidades para bloquear , donde puede seleccionar una o varias entidades asociadas con el mensaje (dirección del remitente, dominio del remitente, direcciones URL o archivos adjuntos) para agregar como entradas de bloque a la lista Permitir o bloquear inquilinos.

Después de seleccionar los elementos que se van a bloquear, seleccione Agregar para bloquear la regla para cerrar el control flotante Seleccionar entidades para bloquear . O bien, no seleccione ningún elemento y, a continuación, seleccione Cancelar.

En la página Elegir acciones de respuesta , seleccione una opción de expiración para las entradas de bloque:

Expirar en: seleccione una fecha para que expiren las entradas de bloque.

Expirar en: seleccione una fecha para que expiren las entradas de bloque. Nunca expirar

Nunca expirar

Se muestra el número de entidades bloqueadas (por ejemplo, 4/4 entidades que se van a bloquear). Seleccione

Editar para volver a abrir la regla Agregar para bloquear y realizar cambios.

Editar para volver a abrir la regla Agregar para bloquear y realizar cambios.

Iniciar una investigación automatizada: solo explorador de amenazas. Seleccione uno de los siguientes valores que aparecen:

- Investigación del correo electrónico

- Investigar destinatario

- Investigar remitente

- Ponerse en contacto con los destinatarios

Proponer corrección: seleccione uno de los siguientes valores que aparecen:

- Create nuevo: este valor desencadena una acción pendiente de correo electrónico de eliminación temporal que debe ser aprobada por un administrador en el Centro de acciones.

- Agregar a existente: use este valor para aplicar acciones a este mensaje de correo electrónico desde una corrección existente. En el cuadro Enviar correo electrónico a las siguientes correcciones , seleccione la corrección existente.

Cuando haya terminado en la página Elegir acciones de respuesta , seleccione Siguiente.

En la página Elegir entidades de destino , configure las siguientes opciones:

- Nombre y descripción: escriba un nombre descriptivo único y una descripción opcional para realizar un seguimiento e identificar la acción seleccionada.

El resto de la página es una tabla que enumera los recursos afectados. La tabla está organizada por las columnas siguientes:

- Recurso afectado: los recursos afectados de la página anterior. Por ejemplo:

- Dirección de correo electrónico del destinatario

- Inquilino completo

- Acción: las acciones seleccionadas para los recursos de la página anterior. Por ejemplo:

- Valores de Enviar a Microsoft para su revisión:

- Informe como limpio

- Report

- Informe como malware, Informe como correo no deseado o Informe como suplantación de identidad (phishing)

- Bloquear remitente

- Bloquear dominio de remitente

- Dirección URL de bloque

- Valores de Iniciar investigación automatizada:

- Investigación del correo electrónico

- Investigar destinatario

- Investigar remitente

- Ponerse en contacto con los destinatarios

- Valores de la corrección Propose:

- Create nueva corrección

- Adición a la corrección existente

- Valores de Enviar a Microsoft para su revisión:

- Entidad de destino: por ejemplo:

- Valor del identificador de mensaje de red del mensaje de correo electrónico.

- Dirección de correo electrónico del remitente bloqueada.

- Dominio de remitente bloqueado.

- Dirección URL bloqueada.

- Expira en: los valores solo existen para las entradas de permitir o bloquear en la lista de inquilinos o de bloques permitidos. Por ejemplo:

- Nunca expire para las entradas de bloque.

- Fecha de expiración de las entradas de permitir o bloquear.

- Ámbito: normalmente, este valor se MDO.

Cuando haya terminado en la página Elegir entidades de destino , seleccione Siguiente.

En la página Revisar y enviar , revise las selecciones anteriores.

Seleccione

Exportar para exportar los recursos afectados a un archivo CSV. De forma predeterminada, el nombre de archivo se ve afectado assets.csv ubicado en la carpeta Descargas .

Exportar para exportar los recursos afectados a un archivo CSV. De forma predeterminada, el nombre de archivo se ve afectado assets.csv ubicado en la carpeta Descargas .Seleccione Atrás para volver atrás y cambiar las selecciones.

Cuando haya terminado en la página Revisar y enviar , seleccione Enviar.

La experiencia de búsqueda de amenazas mediante el Explorador de amenazas y las detecciones en tiempo real

El Explorador de amenazas o las detecciones en tiempo real ayudan al equipo de operaciones de seguridad a investigar y responder a las amenazas de forma eficaz. En las subsecciones siguientes se explica cómo el Explorador de amenazas y las detecciones en tiempo real pueden ayudarle a encontrar amenazas.

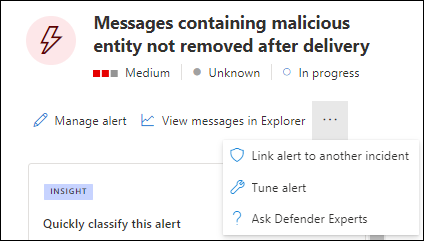

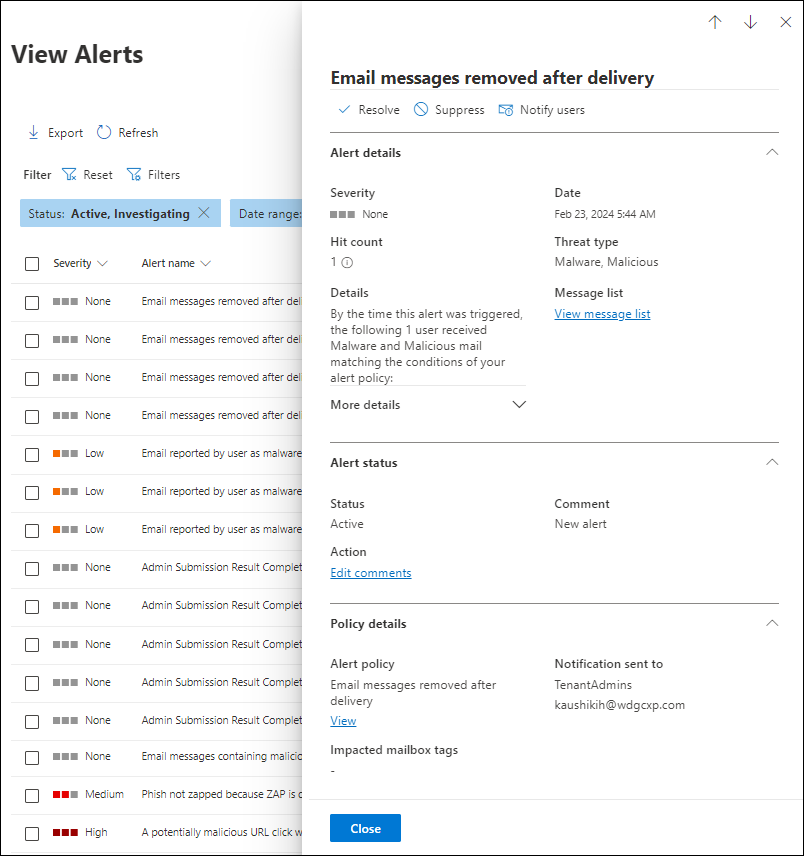

Búsqueda de amenazas de alertas

La página Alertas está disponible en el portal de Defender en Incidentes & alertas>alertas o directamente en https://security.microsoft.com/alerts.

Muchas alertas con el valor de origen de detecciónMDO tienen la ![]() acción Ver mensajes en el Explorador disponible en la parte superior del control flotante de detalles de la alerta.

acción Ver mensajes en el Explorador disponible en la parte superior del control flotante de detalles de la alerta.

El control flotante detalles de la alerta se abre al hacer clic en cualquier lugar de la alerta que no sea la casilla situada junto a la primera columna. Por ejemplo:

- Se detectó un clic de dirección URL potencialmente malintencionado

- Administración resultado del envío completado

- Email mensajes que contienen direcciones URL malintencionadas eliminadas después de la entrega

- Mensajes de correo electrónico quitados después de la entrega

- Mensajes que contienen entidad malintencionada que no se quitan después de la entrega

- Phish no zapped porque ZAP está deshabilitado

Al seleccionar Ver mensajes en el Explorador , se abre el Explorador de amenazas en la vista Todo el correo electrónico con el filtro de propiedades Id. de alerta seleccionado para la alerta. El valor id. de alerta es un valor GUID único para la alerta (por ejemplo, 89e00cdc-4312-7774-6000-08dc33a24419).

Id. de alerta es una propiedad filtrable en las siguientes vistas del Explorador de amenazas y detecciones en tiempo real:

- Vista Todo el correo electrónico en el Explorador de amenazas.

- Vista malware en el Explorador de amenazas y detecciones en tiempo real

- Vista **Phish en el Explorador de amenazas y detecciones en tiempo real

En esas vistas, id. de alerta está disponible como una columna seleccionable en el área de detalles debajo del gráfico en las pestañas siguientes (vistas):

- Vista Email del área de detalles de la vista Todo el correo electrónico en el Explorador de amenazas

- Vista Email del área de detalles de la vista Malware en el Explorador de amenazas y detecciones en tiempo real

- Vista Email del área de detalles de la vista Phish en el Explorador de amenazas y detecciones en tiempo real

En el control flotante de detalles de correo electrónico que se abre al hacer clic en un valor de Asunto de una de las entradas, el vínculo Id. de alerta está disponible en la sección Email detalles del control flotante. Al seleccionar el vínculo Id. de alerta , se abre la página Ver alertas en https://security.microsoft.com/viewalertsv2 con la alerta seleccionada y el control flotante de detalles abierto para la alerta.

Etiquetas en el Explorador de amenazas

En Defender para Office 365 plan 2, si usa etiquetas de usuario para marcar cuentas de destino de alto valor (por ejemplo, la etiqueta de cuenta de prioridad), puede usar esas etiquetas como filtros. Este método muestra los intentos de suplantación de identidad dirigidos a cuentas de destino de alto valor durante un período de tiempo específico. Para obtener más información sobre las etiquetas de usuario, consulte Etiquetas de usuario.

Las etiquetas de usuario están disponibles en las siguientes ubicaciones en el Explorador de amenazas:

- Toda la vista de correo electrónico:

- Vista de malware :

- Vista de phish :

- Vista de clics de dirección URL :

Información sobre amenazas para mensajes de correo electrónico

Las acciones de entrega previa y posterior a la entrega en los mensajes de correo electrónico se consolidan en un único registro, independientemente de los distintos eventos posteriores a la entrega que afectaron al mensaje. Por ejemplo:

- Purga automática de cero horas (ZAP).

- Corrección manual (acción de administrador).

- Entrega dinámica.

El control flotante de detalles del correo electrónico de la pestaña Email (vista) de las vistas Todo el correo electrónico, Malware o Phish muestra las amenazas asociadas y las tecnologías de detección correspondientes asociadas al mensaje de correo electrónico. Un mensaje puede tener cero, una o varias amenazas.

En la sección Detalles de entrega , la propiedad Tecnología de detección muestra la tecnología de detección que identificó la amenaza. La tecnología de detección también está disponible como un gráfico dinámico o una columna en la tabla de detalles para muchas vistas en el Explorador de amenazas y detecciones en tiempo real.

La sección Direcciones URL muestra información específica sobre amenazas para las direcciones URL del mensaje. Por ejemplo, Malware, Phish, **Spam o None.

Sugerencia

Es posible que el análisis de veredictos no esté necesariamente vinculado a entidades. Los filtros evalúan el contenido y otros detalles de un mensaje de correo electrónico antes de asignar un veredicto. Por ejemplo, un mensaje de correo electrónico podría clasificarse como phishing o spam, pero ninguna dirección URL del mensaje se marca con un veredicto de suplantación de identidad (phishing) o spam.

Seleccione ![]() Abrir entidad de correo electrónico en la parte superior del control flotante para ver detalles exhaustivos sobre el mensaje de correo electrónico. Para obtener más información, consulte la página De entidad Email en Microsoft Defender para Office 365.

Abrir entidad de correo electrónico en la parte superior del control flotante para ver detalles exhaustivos sobre el mensaje de correo electrónico. Para obtener más información, consulte la página De entidad Email en Microsoft Defender para Office 365.

Funcionalidades extendidas en el Explorador de amenazas

En las subsecciones siguientes se describen los filtros que son exclusivos del Explorador de amenazas.

Reglas de flujo de correo de Exchange (reglas de transporte)

Para buscar mensajes que se vieron afectados por las reglas de flujo de correo de Exchange (también conocidas como reglas de transporte), tiene las siguientes opciones en las vistas Todo el correo electrónico, Malware y Phish en el Explorador de amenazas (no en detecciones en tiempo real):

- La regla de transporte de Exchange es un valor seleccionable para las propiedades filtrables Origen de invalidación principal, Origen de invalidación y Tipo de directiva .

- La regla de transporte de Exchange es una propiedad filtrable. Escriba un valor de texto parcial para el nombre de la regla.

Para más información, consulte los siguientes vínculos:

- Vista de correo electrónico en el Explorador de amenazas

- Vista de malware en el Explorador de amenazas y detecciones en tiempo real

- Vista phish en el Explorador de amenazas y detecciones en tiempo real

La pestaña Email (vista) del área de detalles de las vistas Todo el correo electrónico, Malware y Phish del Explorador de amenazas también tiene regla de transporte de Exchange como columna disponible que no está seleccionada de forma predeterminada. Esta columna muestra el nombre de la regla de transporte. Para más información, consulte los siguientes vínculos:

- Email vista del área de detalles de la vista Todo el correo electrónico en el Explorador de amenazas

- Email vista del área de detalles de la vista Malware en el Explorador de amenazas y detecciones en tiempo real

- Email vista del área de detalles de la vista Phish en el Explorador de amenazas y detecciones en tiempo real

Sugerencia

Para obtener los permisos necesarios para buscar reglas de flujo de correo por nombre en el Explorador de amenazas, consulte Permisos y licencias para el Explorador de amenazas y las detecciones en tiempo real. No se requieren permisos especiales para ver los nombres de regla en los controles flotantes de detalles de correo electrónico, las tablas de detalles y los resultados exportados.

Conectores entrantes

Los conectores de entrada especifican una configuración específica para los orígenes de correo electrónico para Microsoft 365. Para obtener más información, vea Configurar el flujo del correo mediante conectores en Exchange Online.

Para buscar mensajes que se vieron afectados por los conectores entrantes, puede usar la propiedad filtrable Conector para buscar conectores por nombre en las vistas Todo el correo electrónico, Malware y Phish en el Explorador de amenazas (no en detecciones en tiempo real). Escriba un valor de texto parcial para el nombre del conector. Para más información, consulte los siguientes vínculos:

- Vista de correo electrónico en el Explorador de amenazas

- Vista de malware en el Explorador de amenazas y detecciones en tiempo real

- Vista phish en el Explorador de amenazas y detecciones en tiempo real

La pestaña Email (vista) del área de detalles de las vistas Todo el correo electrónico, Malware y Phish del Explorador de amenazas también tiene Conector como una columna disponible que no está seleccionada de forma predeterminada. Esta columna muestra el nombre del conector. Para más información, consulte los siguientes vínculos:

- Email vista del área de detalles de la vista Todo el correo electrónico en el Explorador de amenazas

- Email vista del área de detalles de la vista Malware en el Explorador de amenazas y detecciones en tiempo real

- Email vista del área de detalles de la vista Phish en el Explorador de amenazas y detecciones en tiempo real

Email escenarios de seguridad en el Explorador de amenazas y detecciones en tiempo real

Para escenarios específicos, consulte los siguientes artículos:

- Email seguridad con el Explorador de amenazas y las detecciones en tiempo real en Microsoft Defender para Office 365

- Investigación del correo electrónico malintencionado que se entregó en Microsoft 365

Más formas de usar el Explorador de amenazas y las detecciones en tiempo real

Además de los escenarios descritos en este artículo, tiene más opciones en El Explorador o detecciones en tiempo real. Para más información, consulte los siguientes artículos:

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de