Paso 2. Proporcionar acceso remoto a los servicios y aplicaciones locales

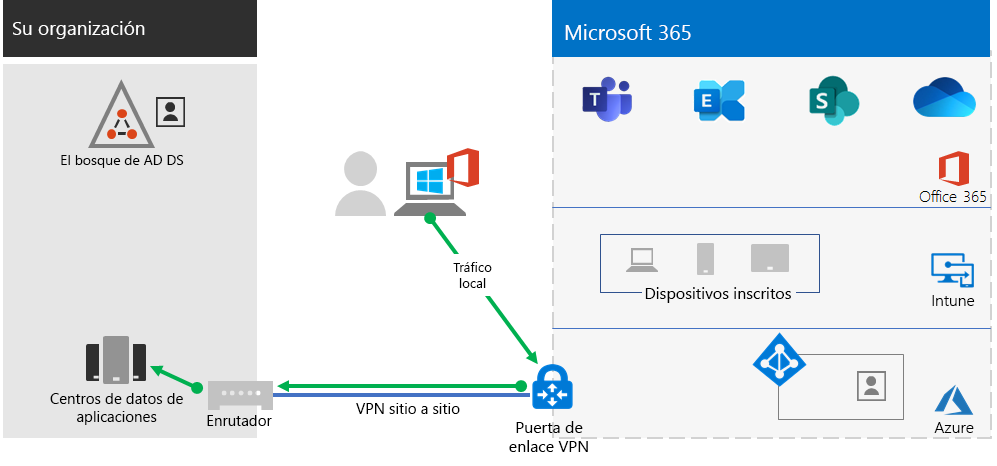

Si en su organización se usa una solución de VPN de acceso remoto, habitualmente una con los servidores VPN en el perímetro de la red y los clientes de VPN se instalados en los dispositivos de los usuarios, los usuarios pueden usar conexiones VPN de acceso remoto para tener acceso a los servidores y aplicaciones locales. Pero es posible que necesite optimizar el tráfico a los servicios basados en la nube de Microsoft 365.

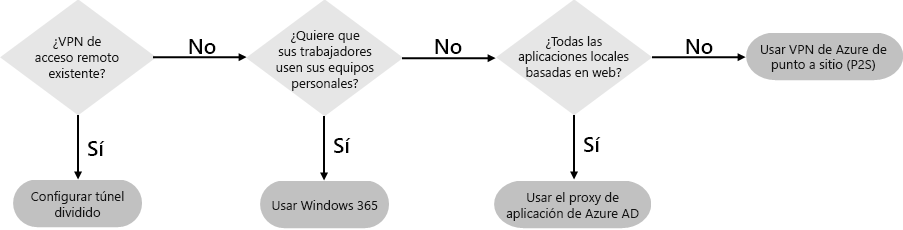

Si los usuarios no usan una solución VPN, puede usar Microsoft Entra proxy de aplicación y VPN de punto a sitio (P2S) de Azure para proporcionar acceso, en función de si todas las aplicaciones están basadas en web.

Estas son las principales configuraciones para acceso remoto:

- Ya está usando una solución de VPN de acceso remoto.

- No está usando una solución de VPN de acceso remoto y desea que los trabajadores remotos usen sus equipos personales.

- No está usando una solución de VPN de acceso remoto, tiene una identidad híbrida y solo necesita el acceso remoto a aplicaciones locales basadas en la web.

- No está usando una solución de VPN de acceso remoto y necesita tener acceso a aplicaciones locales, algunas de las cuales no se basan en la web.

Vea este diagrama de flujo para ver las opciones de configuración de acceso remoto descritas en este artículo.

Con conexiones de acceso remoto, también puede usar Escritorio remoto para conectar a los usuarios a un equipo local. Por ejemplo, un trabajador remoto puede usar Escritorio remoto para conectarse al equipo en su oficina desde su dispositivo Windows, iOS o Android. Una vez que estén conectados de forma remota, podrán usarlo como si estuvieran sentados frente a él.

Optimizar el rendimiento de los clientes VPN de acceso remoto a los servicios en la nube de Microsoft 365

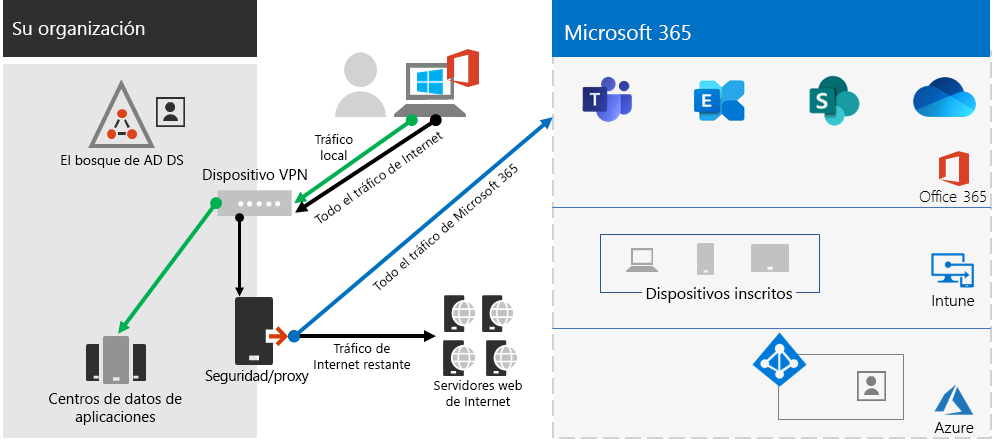

Si los trabajadores remotos usan un cliente VPN tradicional para obtener acceso remoto a la red de su organización, compruebe que el cliente VPN tiene compatibilidad de túnel dividido.

Sin el túnel dividido, todo el tráfico de trabajo remoto se envía por la conexión VPN, donde debe reenviarse a los dispositivos perimetrales de la organización, procesarse y, después, enviarse por Internet.

El tráfico de Microsoft 365 debe tomar una ruta indirecta en la organización, lo que puede reenviarse a un punto de entrada de la red de Microsoft lejos de la ubicación física del cliente de VPN. Esta ruta indirecta agrega latencia al tráfico de red y reduce el rendimiento general.

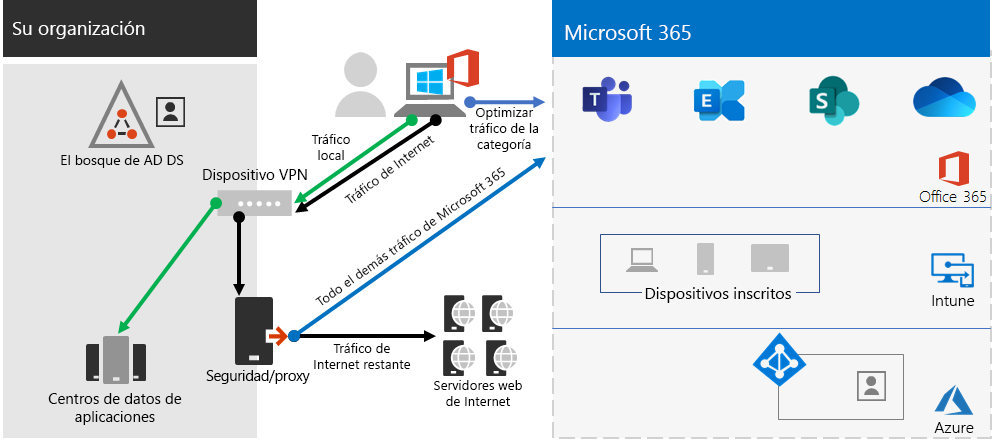

Con el túnel dividido, puede configurar el cliente VPN para excluir determinados tipos de tráfico de la conexión VPN a la red de la organización.

Para optimizar el acceso a los recursos en la nube de Microsoft 365, configure los clientes VPN de túnel dividido para excluir el tráfico a los puntos de conexión de Microsoft 365 de la categoría Optimizar por la conexión VPN. Para obtener más información, consulte Office 365 endpoint categories (Categorías de puntos de conexión de Office 365). Vea la lista de puntos de conexión de la categoría Optimizar aquí.

Este es el flujo de tráfico resultante, en el que la mayor parte del tráfico de las aplicaciones en la nube de Microsoft 365 omiten la conexión VPN.

Esto permite que el cliente VPN envíe y reciba tráfico esencial de servicio en la nube de Microsoft 365 directamente por Internet y al punto de entrada más cercano a la red de Microsoft.

Para obtener más información e instrucciones, consulte Optimizar la conectividad de Office 365 para usuarios remotos usando el túnel dividido de VPN.

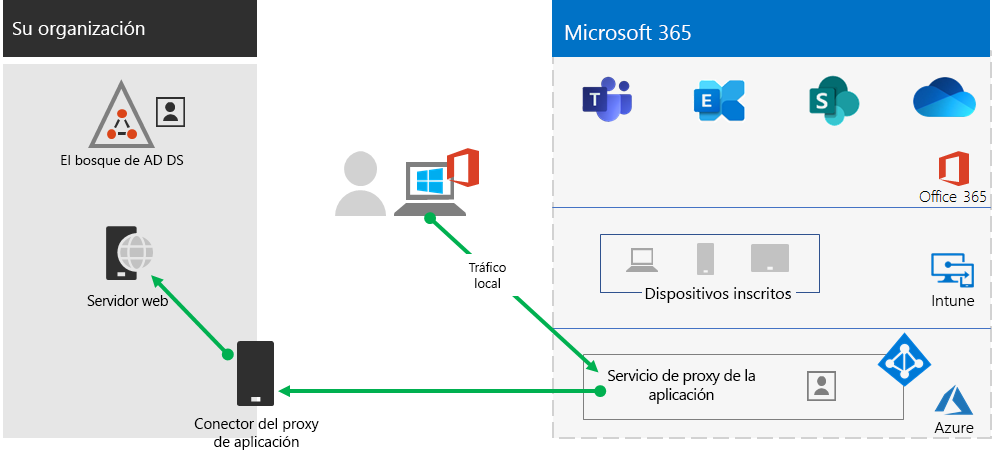

Implementación del acceso remoto cuando todas las aplicaciones son aplicaciones web y tiene una identidad híbrida

Si los trabajadores remotos no usan un cliente VPN tradicional y las cuentas de usuario y grupos locales se sincronizan con Microsoft Entra ID, puede usar Microsoft Entra proxy de aplicación para proporcionar acceso remoto seguro para aplicaciones basadas en web hospedadas en servidores locales. Entre las aplicaciones basadas en web se incluyen los sitios de SharePoint, los servidores de Outlook Web Access, o cualquier otra línea de aplicaciones empresariales basada en web.

Estos son los componentes de Microsoft Entra proxy de aplicación.

Para obtener más información, consulte esta introducción a Microsoft Entra proxy de aplicación.

Nota:

Microsoft Entra proxy de aplicación no se incluye con una suscripción de Microsoft 365. Debe pagar para usarlo con una suscripción de Azure por separado.

Implementar el acceso remoto cuando no todas las aplicaciones son aplicaciones web

Si sus trabajadores remotos no usan un cliente VPN tradicional y tiene aplicaciones que no están basadas en la web, puede usar una VPN de Azure Point-to-Site (P2S).

Una conexión VPN de P2S crea una conexión segura desde el dispositivo de un trabajador remoto a la red de la organización a través de una red virtual de Azure.

Para obtener más información, vea esta introducción a la red virtual privada de P2S.

Nota:

La VPN de Azure P2S no está incluida en una suscripción de Microsoft 365. Debe pagar para usarlo con una suscripción de Azure por separado.

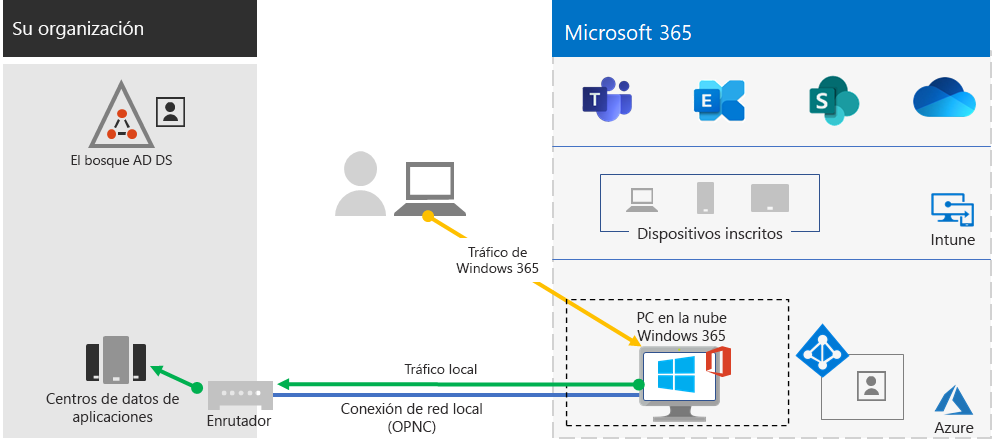

Implementación de Windows 365 para proporcionar acceso remoto para trabajadores remotos con dispositivos personales

Para dar servicio a los trabajadores remotos que solo pueden usar sus dispositivos personales y no administrados, use Windows 365 para crear y asignar escritorios virtuales para que los usuarios puedan usarlos desde casa. Con una conexión de red local (OPNC), los equipos en la nube de Windows 365 pueden actuar igual que los equipos conectados a la red de su organización.

Para obtener más información, vea esta introducción a Windows 365.

Nota:

Windows 365 no está incluido en una suscripción de Microsoft 365. Debe pagar para usarlo con una suscripción por separado.

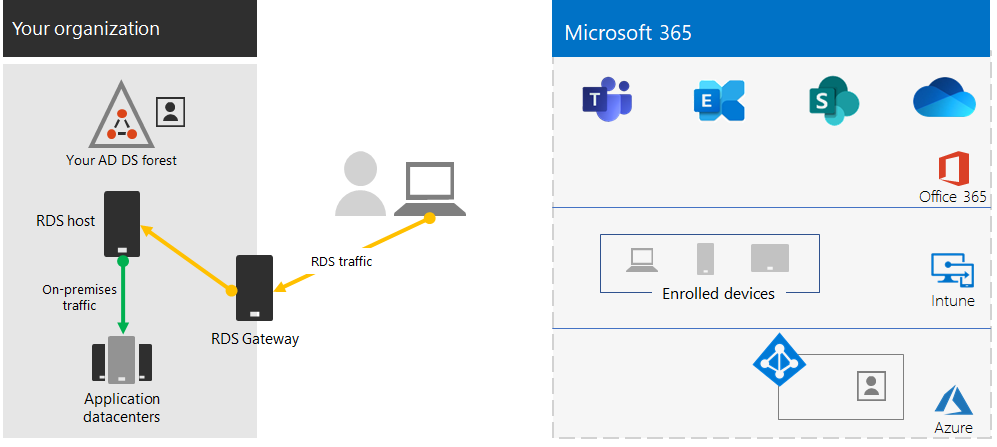

Proteja las conexiones de los servicios de escritorio remoto con la puerta de enlace de servicios de escritorio remoto

Si usa los servicios de escritorio remoto (RDS) para permitir que los empleados se conecten a equipos con Windows de su red local, debería usar una puerta de enlace de servicios de escritorio remoto de Microsoft en su red perimetral. La puerta de enlace usa la Seguridad de la capa de transporte (TLS) para cifrar el tráfico e impide que el equipo local que hospeda RDS se exponga directamente a Internet.

Vea este artículo para obtener más información.

Recursos técnicos administrativos para el acceso remoto

- Cómo optimizar rápidamente el tráfico de Office 365 para el personal remoto y reducir la carga de su infraestructura

- Optimizar la conectividad de Office 365 para usuarios remotos que usan túnel dividido de VPN

Resultados del paso 2

Después de implementar una solución de acceso remoto para los trabajadores remotos:

| Configuración de acceso remoto | Resultados |

|---|---|

| Se ha establecido una solución de VPN de acceso remoto | Se configuró el cliente VPN de acceso remoto para túnel dividido y para la categoría Optimizar de los puntos de conexión de Microsoft 365. |

| No cuenta con una solución de VPN de acceso remoto y solo necesita el acceso remoto a aplicaciones locales basadas en la web | Configuró el proxy de aplicación de Azure. |

| No está usando una solución de VPN de acceso remoto y necesita tener acceso a las aplicaciones locales, algunas de las cuales no se basan en la web | Configuró la red privada virtual de P2S de Azure. |

| Los trabajadores remotos usan sus dispositivos personales desde casa | Ha configurado Windows 365. |

| Los trabajadores remotos usan conexiones de RDS a sistemas locales | Ha implementado una puerta de enlace de servicios de escritorio remoto en la red perimetral. |

Paso siguiente

Continúe con el paso 3 para implementar los servicios de seguridad y cumplimiento de Microsoft 365 para proteger sus aplicaciones, datos y dispositivos.

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de