Paso 5. Implementar perfiles de dispositivo en Microsoft Intune

Microsoft Intune incluye las opciones de configuración y las características que puede habilitar o deshabilitar en distintos dispositivos de la organización. Estas opciones y características se agregan a los "perfiles de configuración". Puede crear perfiles para diferentes dispositivos y plataformas, como iOS/iPadOS, administrador de dispositivos Android, Android Enterprise y Windows. Luego, use Intune para aplicar o "asignar" el perfil a los dispositivos.

En este artículo se proporcionan instrucciones introductorias sobre los perfiles de configuración.

Los perfiles de configuración le ofrecen la posibilidad de configurar una protección importante y de hacer que los dispositivos cumplan los requisitos para que puedan acceder a los recursos. Anteriormente, estos tipos de cambios se configuraban mediante la configuración de directiva de grupo en Active Directory Domain Services. Una estrategia de seguridad moderna incluye mover los controles de seguridad a la nube donde la aplicación de estos controles no depende de los recursos y el acceso locales. Los perfiles de configuración de Intune son la manera de realizar la transición de estos controles de seguridad a la nube.

Para darte una idea del tipo de perfiles de configuración que puedes crear, consulta Aplicar funciones y configuración en los dispositivos mediante perfiles de dispositivos en Microsoft Intune.

Implementar las líneas base de seguridad de Windows para Intune

Como punto de partida, si desea alinear las configuraciones de dispositivo con las líneas base de seguridad de Microsoft, se recomiendan las líneas base de seguridad dentro de Microsoft Intune. La ventaja de este enfoque es que puedes confiar en Microsoft para mantener actualizadas las líneas base a medida que se publican características de Windows 10 y 11.

Para implementar las líneas base de seguridad de Windows para Intune, disponibles para Windows 10 y Windows 11. Consulta Usar las líneas base de seguridad para configurar dispositivos Windows en Intune para obtener información sobre las líneas base disponibles.

Por ahora, solo tienes que implementar las líneas base de seguridad de MDM más adecuadas. Consulte Administración de perfiles de línea base de seguridad en Microsoft Intune para crear el perfil y elegir la versión de línea base.

Más adelante, cuando Microsoft Defender para punto de conexión esté configurado y hayas conectado Intune, implementa las líneas base de Defender para punto de conexión. Este tema se trata en el siguiente artículo de esta serie: Paso 6. Supervisar el riesgo del dispositivo y el cumplimiento de las líneas base de seguridad.

Es importante comprender que estas líneas base de seguridad no son compatibles con CIS o NIST, pero reflejan estrechamente sus recomendaciones. Para obtener más información, consulte ¿Las líneas base de seguridad de Intune cumplen con CIS o NIST?

Personalizar perfiles de configuración para su organización

Además de implementar las líneas base preconfiguradas, muchas organizaciones de escala empresarial implementan perfiles de configuración para un control más pormenorizado. Esta configuración ayuda a reducir la dependencia de los objetos de directivas de grupo en el entorno de Active Directory local y a mover los controles de seguridad a la nube.

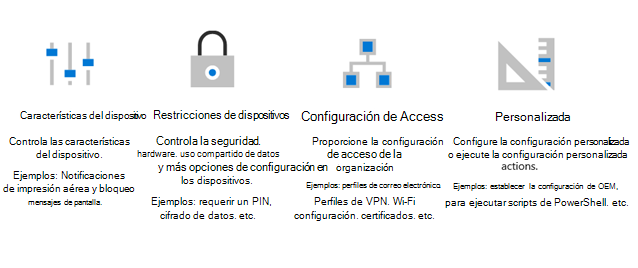

Las muchas opciones que puedes configurar mediante perfiles de configuración se pueden agrupar en cuatro categorías, como se muestra a continuación.

En la tabla siguiente se describe la ilustración.

| Categoría | Descripción | Ejemplos |

|---|---|---|

| Características del dispositivo | Controla las características del dispositivo. Esta categoría solo se aplica a dispositivos iOS/iPadOS y macOS. | Airprint, notificaciones, mensajes de pantalla de bloqueo |

| Restricciones de dispositivo | Controla la seguridad, el hardware, el uso compartido de datos y más opciones de configuración en los dispositivos | Requerir un PIN, cifrado de datos |

| Configuración de acceso | Configura un dispositivo para acceder a los recursos de la organización | Perfiles de correo electrónico, perfiles de VPN, configuración de Wi-Fi, certificados |

| Personalizado | Establecer la configuración personalizada o ejecutar acciones de configuración personalizadas | Establecer la configuración de OEM, ejecutar scripts de PowerShell |

Al personalizar los perfiles de configuración de su organización, usa las siguientes instrucciones:

- Simplifica la estrategia de gobernanza de la seguridad manteniendo un número total de directivas reducido.

- Agrupar la configuración en las categorías enumeradas anteriormente o en las categorías que tengan sentido para tu organización.

- Al mover los controles de seguridad de directiva de grupo Objects (GPO) a Intune perfiles de configuración, considere si la configuración configurada por cada GPO sigue siendo relevante y es necesario para contribuir a la estrategia de seguridad en la nube general. El acceso condicional y las muchas directivas que se pueden configurar en los servicios en la nube, incluidos los Intune, proporcionan una protección más sofisticada de la que se podría configurar en un entorno local donde originalmente se diseñaron GPO personalizados.

- Use directiva de grupo Analytics para comparar y asignar la configuración actual de GPO a las funcionalidades de Microsoft Intune. Consulte Análisis de objetos de directiva de grupo (GPO) locales mediante el análisis de directiva de grupo en Microsoft Intune.

- Al usar perfiles de configuración personalizados, asegúrate de usar las instrucciones siguientes: Crear un perfil con configuración personalizada en Intune.

Recursos adicionales

Si no estás seguro de por dónde empezar con los perfiles de dispositivos, puede ayudarte lo siguiente:

Si tu entorno incluye GPO locales, las siguientes características son una buena transición a la nube:

Paso siguiente

Vaya al Paso 6. Supervisar el riesgo del dispositivo y el cumplimiento de las líneas base de seguridad.

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de