Paso 6. Supervisión del riesgo y el cumplimiento del dispositivo para las líneas base de seguridad

Una vez que la organización implemente Microsoft Defender para punto de conexión, puede obtener más información y protección de los dispositivos mediante la integración de Microsoft Intune con Defender para punto de conexión. En el caso de los dispositivos móviles, esto incluye la capacidad de supervisar el riesgo del dispositivo como una condición de acceso. En el caso de los dispositivos Windows, puede supervisar el cumplimiento de estos dispositivos con las líneas base de seguridad.

La implementación de Microsoft Defender para punto de conexión incluye puntos de conexión de incorporación. Si usó Intune para incorporar puntos de conexión (recomendados), ha conectado Microsoft Intune a Defender para punto de conexión. Si usó un método diferente para incorporar puntos de conexión a Defender para punto de conexión, consulte Configuración de Microsoft Defender para punto de conexión en Intune para asegurarse de configurar la conexión de servicio a servicio entre Intune y Microsoft Defender para punto de conexión.

En esta ilustración:

- Microsoft Defender para punto de conexión aumenta en gran medida la sofisticación de la protección contra amenazas para dispositivos.

- Microsoft Intune permite establecer directivas de protección de aplicaciones y administrar dispositivos (incluidos los cambios de configuración). Defender para punto de conexión supervisa continuamente los dispositivos en busca de amenazas y puede realizar acciones automatizadas para corregir ataques.

- Puede usar Intune para incorporar dispositivos a Defender para punto de conexión, lo que permite que estos dispositivos funcionen con microsoft Purview Endpoint Data Loss Prevention (DLP).

En este artículo se incluyen estos pasos:

- Supervisar el riesgo del dispositivo

- Supervisión del cumplimiento de las líneas base de seguridad

Si Defender para punto de conexión aún no se ha configurado, trabaje con el administrador de protección contra amenazas para configurar el entorno piloto y de evaluación. Puede trabajar con el grupo piloto para probar las funcionalidades de este artículo.

Supervisar el riesgo del dispositivo como condición para el acceso

Con Microsoft Defender para punto de conexión implementado, puede aprovechar las señales de riesgo de amenazas. Esto le permite bloquear el acceso a los dispositivos en función de su puntuación de riesgo. Microsoft recomienda permitir el acceso a dispositivos con una puntuación de riesgo media o inferior.

Para Android e iOS/iPadOS, se pueden usar señales de amenazas dentro de las directivas de protección de aplicaciones (APP). Para obtener más información, consulte Creación y asignación de directivas de protección de aplicaciones para establecer el nivel de riesgo del dispositivo.

Para todas las plataformas, puede establecer el nivel de riesgo en las directivas de cumplimiento de dispositivos existentes. Para obtener más información, consulte creación de una directiva de acceso condicional.

Implementación de líneas base de seguridad y supervisión del cumplimiento de esta configuración

Se aplica a: Windows 10, Windows 11

Paso 5. En el artículo Implementar perfiles de configuración se recomienda empezar a trabajar con perfiles de configuración mediante las líneas base de seguridad, disponibles para Windows 10 y Windows 11. Microsoft Defender para punto de conexión también incluye líneas base de seguridad que proporcionan opciones de configuración que optimizan todos los controles de seguridad de la pila de Defender para punto de conexión, incluida la configuración para la detección y respuesta de puntos de conexión (EDR). También se implementan mediante Microsoft Intune.

Lo ideal es que los dispositivos incorporados a Defender para punto de conexión se implementen en ambas líneas base: la línea base de seguridad de Windows Intune para proteger inicialmente Windows y, a continuación, la línea base de seguridad de Defender para punto de conexión superpuesta para configurar de forma óptima los controles de seguridad de Defender para punto de conexión.

Para beneficiarse de los datos más recientes sobre riesgos y amenazas y minimizar los conflictos a medida que evolucionan las líneas base, aplique siempre las versiones más recientes de las líneas base en todos los productos en cuanto se publiquen.

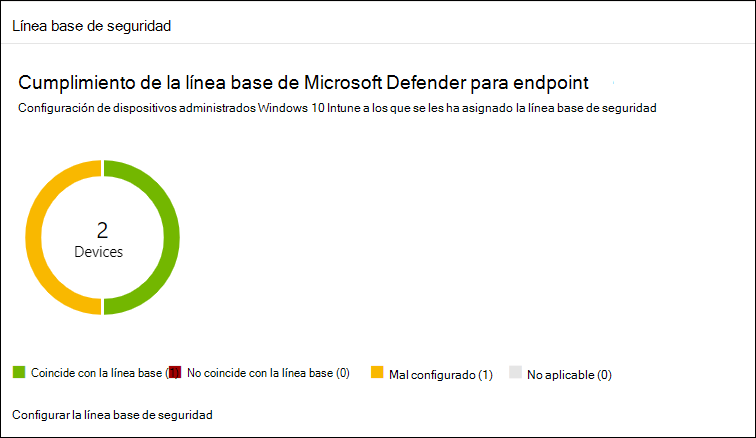

Con Defender para punto de conexión, puede supervisar el cumplimiento de estas líneas base.

Para implementar líneas base de seguridad y supervisar el cumplimiento de esta configuración, siga los pasos de esta tabla.

| Paso | Descripción |

|---|---|

| 1 | Revise los conceptos clave y compare Microsoft Defender para punto de conexión y las líneas base de seguridad de Windows Intune. Consulte Aumentar el cumplimiento de la línea de base de seguridad de Microsoft Defender para punto de conexión para obtener recomendaciones. Consulta Usar líneas base de seguridad para configurar dispositivos Windows en Intune para revisar la lista de líneas base de seguridad disponibles y cómo evitar conflictos. |

| 2 | Implemente la configuración de línea de base de seguridad de Windows para Intune. Si no lo ha hecho, consulte las instrucciones del paso 5. Implementar perfiles de configuración. |

| 3 | Implemente la configuración de línea de base de Defender para punto de conexión para Intune. Consulte Administrar perfiles de línea de base de seguridad en Microsoft Intune para crear el perfil y elegir la versión de línea base. También puede seguir las instrucciones siguientes: Revisar y asignar la línea base de seguridad de Microsoft Defender para punto de conexión. |

| 4 | En Defender para punto de conexión, revise la tarjeta de línea base de seguridad de en la administración de la configuración de dispositivos. |

Paso siguiente

Vaya al Paso 7. Implemente DLP con funcionalidades de protección de la información en puntos de conexión.

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de