Nota:

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Hay diferentes formas de obtener acceso a un registro en particular en Dataverse. Para poder realizar una acción determinada con una tabla (Crear, Leer, Escribir, Eliminar, Anexar, Anexar a, Asignar, Compartir), se realizan dos comprobaciones principales: comprobaciones de privilegios y comprobaciones de acceso.

Comprobación de privilegios

La comprobación de privilegios es la primera barrera que hay que superar para realizar una determinada acción con un registro de una tabla. Las comprobaciones de privilegios validan que el usuario tenga los privilegios necesarios para esa tabla. Para cada tabla, ya esté lista para usar o sea una tabla personalizada, existen distintos privilegios que ofrecen capacidades de interacción con los registros de ese tipo.

Por ejemplo, para Cuenta, los privilegios son:

| Privilegio | Descripción |

|---|---|

| Crear | Necesario para crear un nuevo registro. Los registros que se pueden crear dependen del nivel de acceso del permiso definido en su rol de seguridad. |

| Lectura | Requerido para abrir un registro para ver el contenido. Los registros que se pueden leer dependen del nivel de acceso del permiso definido en su rol de seguridad. |

| Escribir | Requerido para realizar cambios en un registro. Los registros que se pueden cambiar dependen del nivel de acceso del permiso definido en su rol de seguridad. |

| Eliminar | Requerido para quitar un registro de forma permanente. Los registros que se pueden eliminar dependen del nivel de acceso del permiso definido en su rol de seguridad. |

| Anexar | Necesario para asociar el registro actual a otro registro. Por ejemplo, se puede anexar una nota a una oportunidad si el usuario tiene el derecho Anexar para la nota. Los registros que se pueden anexar dependen del nivel de acceso del permiso definido en su rol de seguridad. En el caso de las relaciones de varios a varios, es necesario tener el privilegio Anexar para poder asociar o desasociar las dos tablas. |

| Anexar a | Necesario para asociar un registro al registro actual. Por ejemplo, si un usuario tiene el derecho Anexar a en una oportunidad, puede agregar una nota a la oportunidad. Los registros que se pueden anexar dependen del nivel de acceso del permiso definido en su rol de seguridad. |

| Asignar | Requerido para conceder la propiedad de un registro a otro usuario. Los registros que se pueden asignar dependen del nivel de acceso del permiso definido en su rol de seguridad. |

| Compartir | Requerido para dar acceso a un registro a otro usuario manteniendo su propio acceso. Los registros que se pueden compartir dependen del nivel de acceso del permiso definido en su rol de seguridad. |

Para realizar una acción en un registro, el usuario debe tener el privilegio requerido asignado directamente a través de un rol o debe ser miembro de un equipo que tenga un rol de seguridad con el privilegio asignado. Si no es así, el usuario obtiene un error de acceso denegado que indica que no tiene el privilegio necesario para realizar la acción.

Por ejemplo, en un escenario en el que un usuario quiere crear un registro de cuenta, es necesario que el usuario tenga el privilegio Crear a través de un rol de seguridad asignado a ellos o a un equipo al que pertenecen.

Nota

Al crear o editar un rol de seguridad, se otorga un privilegio a ese rol con un nivel de acceso determinado. El nivel de acceso no se tiene en cuenta en la comprobación de privilegios, esto se realiza en la comprobación de acceso cuando se pasa la comprobación de privilegios.

Comprobación del acceso

Si se supera la comprobación de privilegios, entonces se lleva a cabo la comprobación del acceso. La comprobación de acceso comprueba que el usuario tiene los derechos necesarios para realizar la acción que está intentando realizar.

Existen cuatro formas diferentes en las que un usuario puede tener derechos de acceso para realizar una acción en un registro en particular. Son:

- Propiedad

- Acceso de rol

- Acceso compartido

- Acceso de jerarquía

Importante

Todos estos se comprueban durante la comprobación de acceso, por lo que es posible que el usuario tenga acceso para realizar la acción necesaria en el registro de más de una manera.

Propiedad

Un usuario puede tener acceso a un registro en particular porque es propietario del registro en cuestión o pertenece a un equipo que posee el registro. En ambos casos, cualquier nivel de acceso será suficiente para tener acceso independientemente de la unidad de negocio a la que pertenezca el registro. Como ya se superó la comprobación de privilegios, esto significa que el usuario tiene el acceso adecuado para realizar la acción.

Nota

En caso de que el usuario pertenezca a un equipo propietario del registro, el usuario también tiene acceso al registro.

Acceso de rol

Los usuarios pueden tener acceso para realizar una acción en un registro debido a los roles de seguridad que tienen. En este caso, se tiene en cuenta el nivel de acceso del privilegio que tiene un rol. Hay cuatro escenarios principales que corresponden a los distintos niveles de acceso que no son de usuario, que se abordan en el caso de propiedad.

| El registro pertenece al usuario o a un equipo del que el usuario es miembro | En este caso, el usuario debe tener o pertenecer a un equipo que tenga un rol asignado con al menos privilegios de acceso en el nivel de usuario. *Consulte la Nota siguiente. |

| El registro pertenece a la misma unidad de negocio que el usuario | En este caso, el usuario debe tener o pertenecer a un equipo que tenga un rol asignado con al menos privilegios de acceso en el nivel de unidad de negocio. |

| El registro pertenece a la misma unidad de negocio que el equipo del que es miembro el usuario | En este caso, el usuario debe tener o pertenecer al equipo que tenga un rol asignado con al menos privilegios de acceso a nivel de unidad de negocio. |

| El registro pertenece a una unidad de negocio que es descendiente de la unidad de negocio del usuario. | En este caso, el usuario debe tener o pertenecer a un equipo que tenga un rol asignado con al menos privilegios de acceso Primario: unidades de negocio secundarias. |

| El registro pertenece a una unidad de negocio que es descendiente de la unidad de negocio del usuario o descendiente de la unidad de negocio del equipo de la que el usuario es miembro | En este caso, el usuario debe tener o pertenecer a un equipo que tenga un rol asignado con al menos privilegios de acceso Primario: unidades de negocio secundarias. |

| El registro pertenece a una unidad de negocio que no es descendiente de la unidad de negocio del usuario. | En este caso, el usuario debe tener o pertenecer a un equipo que tenga un rol asignado con privilegios de acceso en el nivel de organización. |

Nota

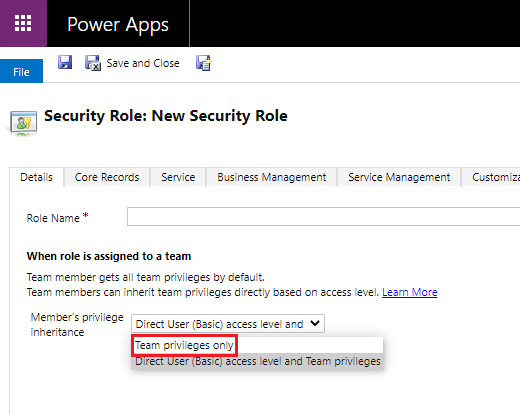

*Para los roles asignados a equipos con privilegios de usuario de acceso de nivel básico, la configuración de herencia del rol también entra en juego. Si el equipo tiene Herencia de privilegios del miembro ajustado a Solo privilegios del equipo, entonces el usuario solo podrá hacer uso de ese privilegio para los registros propiedad del equipo. Para obtener más información, vaya a Roles y privilegios de seguridad.

Acceso compartido

Otra forma de obtener acceso a un registro sin tener un rol explícito asignado que permita esto es a través del acceso compartido. El acceso compartido se obtiene cuando un usuario que tiene los derechos de uso compartido adecuados comparte un registro con un usuario, equipo u organización. Existen cinco formas en las que un usuario puede tener acceso compartido a un registro.

| El registro se compartió con el usuario directamente | Si se comparte un registro con el usuario para realizar una determinada acción, entonces el usuario tendría acceso para realizar esa acción siempre que superase la comprobación de privilegios. |

| Un registro relacionado se compartió con el usuario directamente | El siguiente escenario tiene lugar cuando un registro A está relacionado con un registro B. Si el usuario tiene acceso compartido para realizar una determinada acción en el registro A, entonces habría heredado el acceso para realizar la misma acción en el registro B, siempre que el usuario superase la comprobación de privilegios. |

| El registro se compartió con un equipo al que pertenece el usuario | Si se comparte un registro con un equipo para realizar un conjunto de acciones, entonces los usuarios que pertenezcan a ese equipo tendrían acceso para realizar esas acciones siempre que superasen la comprobación de privilegios. |

| Un registro relacionado se compartió con un equipo al que pertenece el usuario | El siguiente escenario se produce cuando un registro A está relacionado con un registro B. Si el registro A se comparte con un equipo para realizar un conjunto de acciones, y el registro A está relacionado con el registro B, entonces los usuarios que pertenecen a ese equipo tendrían acceso para realizar esas acciones en los registros A y B, siempre que superen la comprobación de privilegios. |

| El registro se compartió con toda la organización | Si se comparte un registro con una organización para realizar un conjunto de acciones, entonces todos los usuarios que pertenezcan a esa organización podrán realizar esas acciones siempre que superasen la comprobación de privilegios. |

Acceso de jerarquía

El acceso a la jerarquía solo tiene lugar si la administración de la Seguridad de jerarquía está habilitada en esa organización y para esa tabla, y si el usuario es un administrador.

En este caso, el usuario tendría acceso al registro si se cumplen las dos condiciones siguientes:

- El administrador tiene un rol de seguridad asignado directamente o a través de un equipo que tiene el nivel de acceso Unidad de negocio o Unidades de negocio principales:secundarias.

- Además, realice una de las acciones siguientes:

- El registro es propiedad de un subordinado directo.

- Un subordinado directo es un miembro del equipo propietario.

- El registro se compartió para realizar la acción requerida con un subordinado directo.

- El registro se compartió para realizar la acción requerida con un equipo al que pertenece un subordinado directo.

Comprobación del acceso al registro

Para cada registro que se muestra en el cliente web, el usuario tiene la capacidad de ver cómo se le otorgó acceso al registro a través de la opción Comprobar acceso en la barra de comandos. El usuario también puede ver otros usuarios que tienen acceso al registro y su respectivo nivel de acceso.

Hay dos configuraciones de base de datos de entorno para configurar para usar la función Quién tiene acceso. Instale la herramienta OrganizationSettingsEditor y establezca lo siguiente en verdadero:

- IsAccessCheckerAllUsersEnabled: esto le permite al administrador ver quién tiene acceso a la fila.

- IsAccessCheckerNonAdminAllUsersEnabled: esto permite que el administrador, el propietario del registro y los usuarios que tienen acceso a la fila vean quién tiene acceso.

Contenido relacionado

Roles de seguridad y privilegios

Crear usuarios

Crear o editar un rol de seguridad para administrar el acceso

Vídeo: característica de comprobación de acceso