Configurar un proveedor OpenID Connect para portales con Azure AD

Nota

A partir del 12 de octubre de 2022, los portales de Power Apps son Power Pages. Más información: Microsoft Power Pages ya está disponible para el público en general (blog)

Pronto migraremos y fusionaremos la documentación de los portales de Power Apps con la documentación de Power Pages.

En este artículo, aprenderá a configurar el proveedor OpenID Connect para portales con Azure Active Directory (Azure AD) y Azure AD multiempresa.

Nota

- Los portales no se limitan solo a Azure AD, Azure AD multiempresa o Azure AD B2C como proveedores de OpenID Connect. Puede utilizar cualquier otro proveedor que cumpla las especificaciones de OpenID Connect. Cambios en la configuración de autenticación podría tardar unos minutos para reflejarse en el portal. Reinicie el portal usando las acciones del portal si desea que los cambios se reflejen de inmediato.

Para configurar Azure AD como el proveedor OpenID Connect utilizando el flujo de concesión implícita

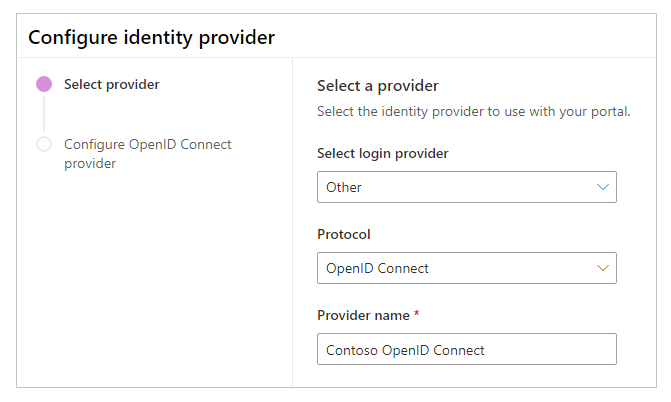

Seleccione Agregar proveedor para su portal.

Para Proveedor de inicio de sesión seleccione Otro.

Para Protocolo seleccione OpenID Connect.

Escriba un nombre de proveedor.

Seleccione Siguiente.

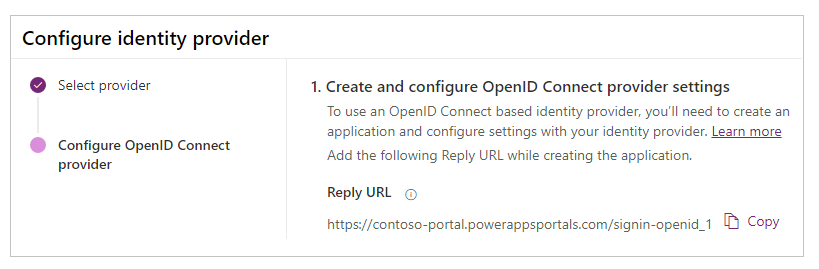

En este paso, crea la aplicación y configure los ajustes con su proveedor de identidades.

Nota

- La URL de respuesta la utiliza la aplicación para redirigir a los usuarios al portal después de que la autenticación sea correcta. Si su portal usa un nombre de dominio personalizado, es posible que tenga una URL diferente a la que se proporciona aquí.

- Más detalles sobre cómo crear el registro de la aplicación en Azure Portal están disponibles en Inicio rápido: registrar una aplicación con la plataforma de identidad de Microsoft.

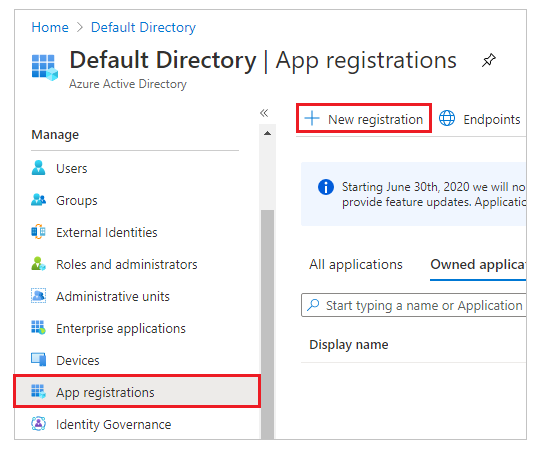

Inicie sesión en el portal Azure.

Busque y seleccione Azure Active Directory.

En Administrar, seleccione Registros de aplicaciones.

Seleccione Nuevo registro.

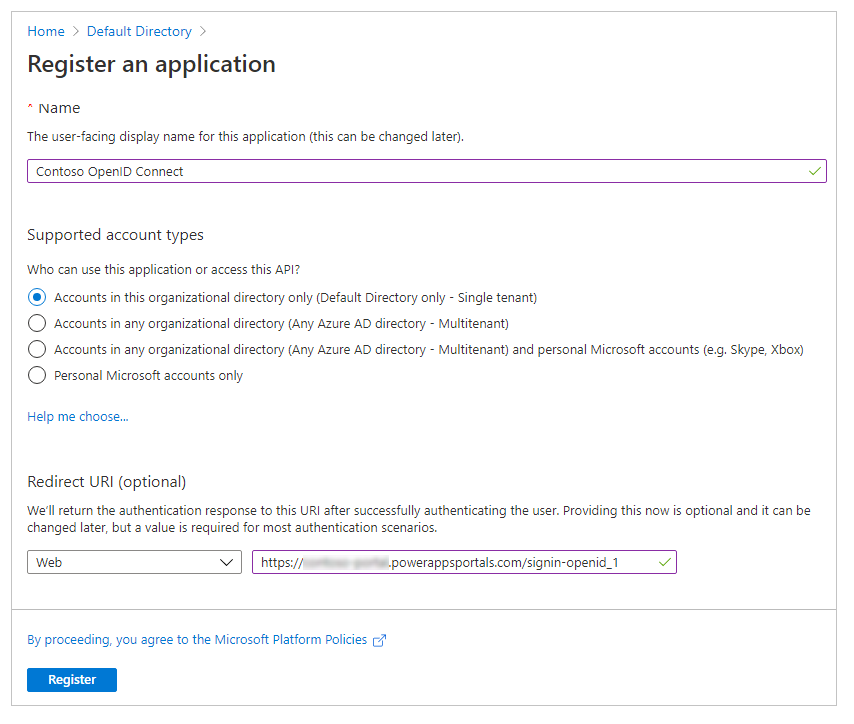

Escriba un nombre.

Si es necesario, seleccione otro Tipo de cuenta compatible. Más información: Tipos de cuenta admitidos

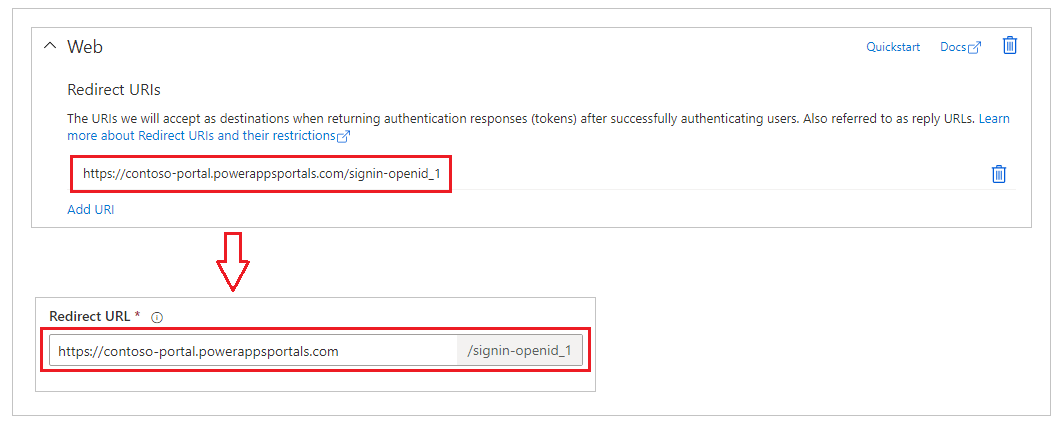

Debajo de Redirigir URI, seleccione Web (si aún no está seleccionado).

Introduzca la URL de respuesta para su portal en el cuadro de texto Redirigir URI.

Ejemplo:https://contoso-portal.powerappsportals.com/signin-openid_1Nota

Si está utilizando la dirección URL del portal predeterminada, copie y pegue la URL de respuesta como se muestra en la sección Crear y configurar los parámetros del proveedor OpenID Connect en la pantalla Configurar proveedor de identidad (paso 6 anterior). Si está usando un nombre de dominio personalizado para el portal, ingrese la URL personalizada. Asegúrese de utilizar este valor cuando configure la URL de redireccionamiento en la configuración de su portal al configurar el proveedor de OpenID Connect.

Por ejemplo, si ingresa la URL de respuesta en Azure Portal comohttps://contoso-portal.powerappsportals.com/signin-openid_1, debe usarla tal y como es para la configuración de OpenID Connect en los portales.

Seleccione Registrar.

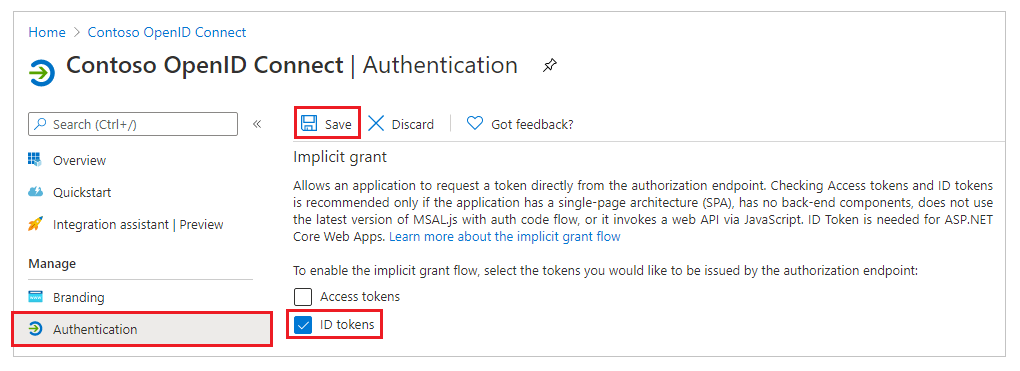

En el panel de la izquierda, en Administrar, seleccione Autenticación.

En Concesión implícita, seleccione la casilla Tokens de identificación.

Seleccione Guardar.

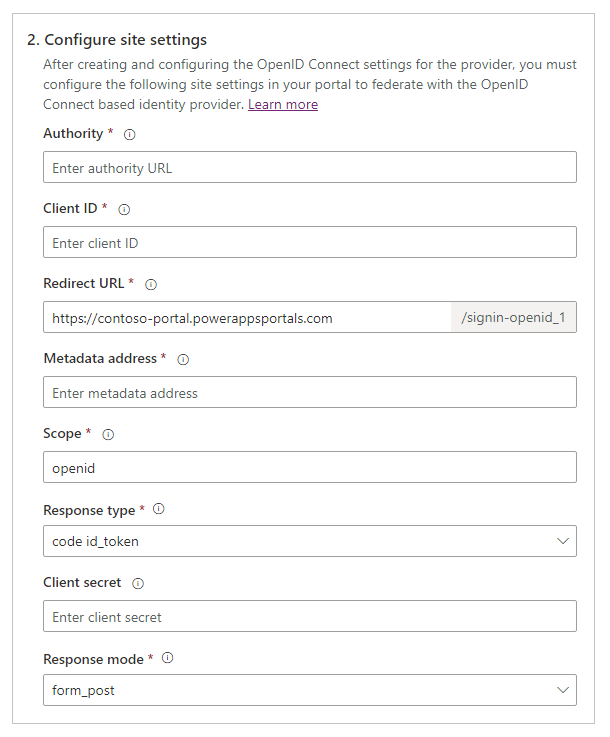

En este paso, ingrese la configuración del sitio para la configuración del portal.

Sugerencia

Si cerró la ventana del explorador después de configurar el registro de la aplicación en el paso anterior, inicie sesión en Azure Portal nuevamente y vaya a la aplicación que registró.

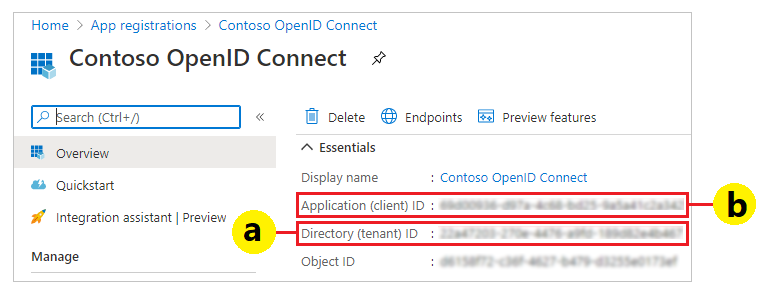

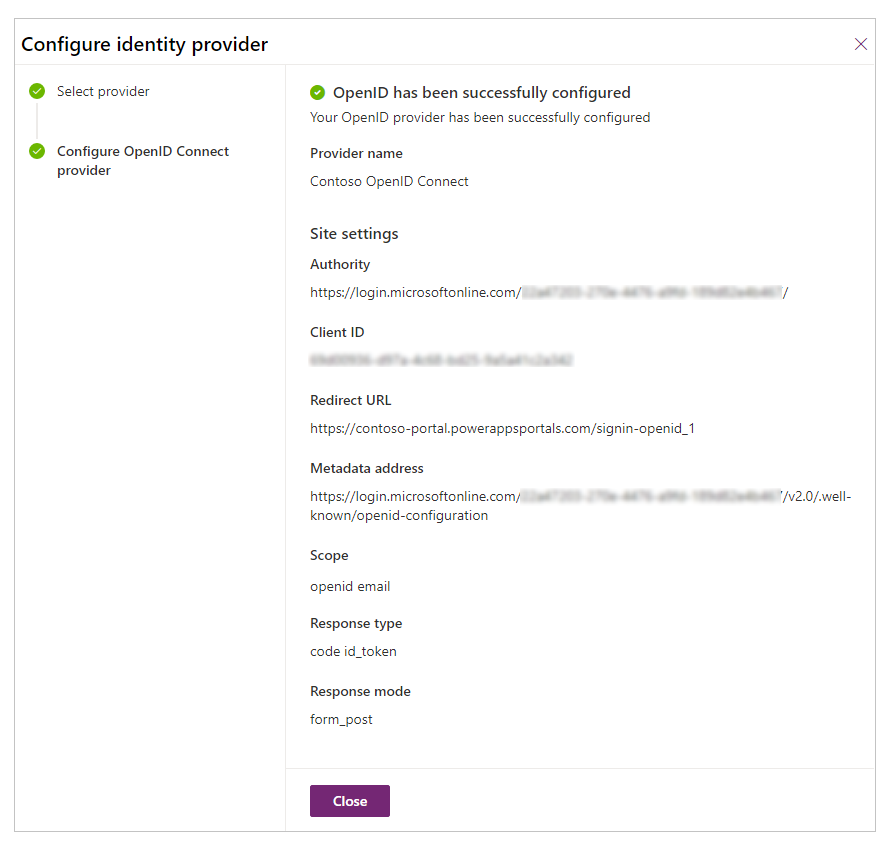

Autoridad: para configurar la URL de autoridad, use el siguiente formato:

https://login.microsoftonline.com/<Directory (tenant) ID>/Por ejemplo, si el Id. de directorio (inquilino) en el portal de Azure es

7e6ea6c7-a751-4b0d-bbb0-8cf17fe85dbb, la URL de autoridad eshttps://login.microsoftonline.com/7e6ea6c7-a751-4b0d-bbb0-8cf17fe85dbb/Id. de cliente: copia el Id. de la aplicación (cliente) desde Azure Portal como el id. de cliente.

Redireccionar URL: confirma que el valor de configuración del sitio Redireccionar URL es el mismo que el de URI de redireccionamiento que configuró en Azure Portal anteriormente.

Nota

Nota: si está utilizando la URL del portal predeterminada, puede copiar y pegar la URL de respuesta como se muestra en el paso Crear y configurar el proveedor de OpenID Connect. Si está usando un nombre de dominio personalizado, introduzca la URL manualmente. Asegúrese de que el valor ingresado aquí sea exactamente el valor que introdujo como URI de redirección anteriormente en Azure Portal.

Dirección de metadatos: para configurar la dirección de metadatos, haga lo siguiente:

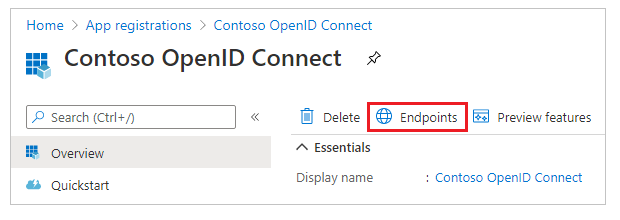

Seleccione Información general en Azure Portal.

Seleccione Puntos de conexión.

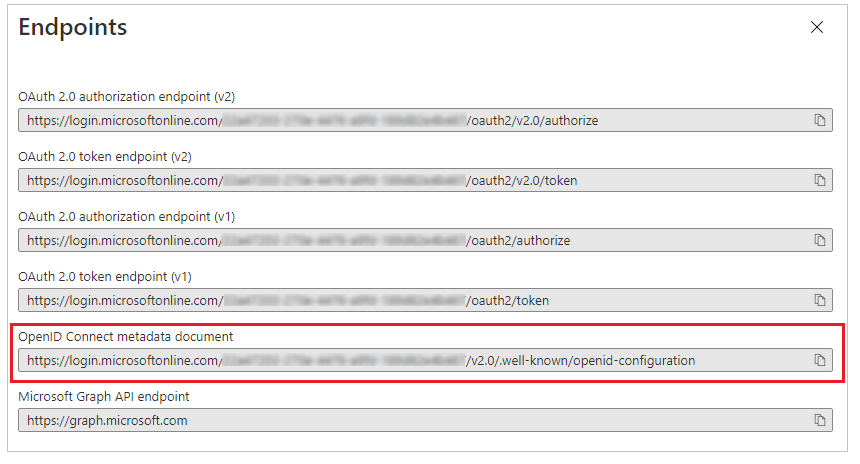

Copie la URL en Documento de metadatos de OpenID Connect.

Pegue la URL del documento copiada como Dirección de metadatos para los portales.

Ámbito: establezca el valor de configuración Alcance del sitio como:

openid emailNota

El valor

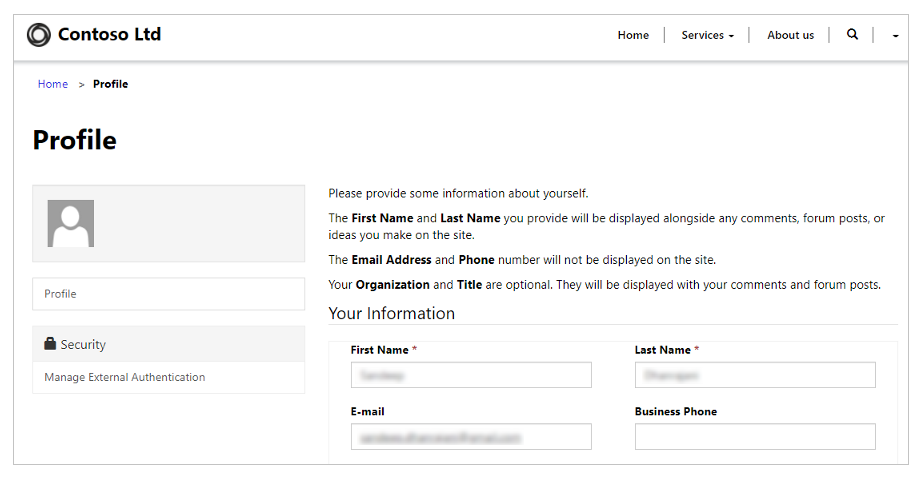

openiden Alcance es obligatorio. El valoremailes opcional, y especificar el valoremailen el ámbito asegura que la dirección de correo electrónico del usuario del portal (registro de contacto) esté precargada automáticamente y se muestre en la página Perfil después de que el usuario inicie sesión. Para obtener información sobre reclamaciones adicionales, consulte Configurar reclamos adicionales más adelante en este artículo.Para Tipo de respuesta, seleccione código id_token.

Para Modo de respuesta, seleccione form_post.

Seleccione Confirmar.

Seleccione Cerrar.

Configurar notificaciones adicionales

Habilite las notificaciones opcionales en Azure AD.

Establezca Ámbito para incluir las notificaciones adicionales.

Ejemplo:openid email profileEstablezca la opción Asignación de notificaciones de registro adicional del sitio.

Ejemplo:firstname=given_name,lastname=family_nameEstablezca la opción Asignación de notificaciones de registro adicional del sitio.

Ejemplo:firstname=given_name,lastname=family_name

Por ejemplo, el nombre de pila, el apellido y las direcciones de correo electrónico proporcionadas con las notificaciones adicionales se convertirán en los valores predeterminados en la página de perfil en el portal.

Habilitar la autenticación mediante una aplicación de Azure AD multiempresa

Puede configurar su portal para aceptar a usuarios de Azure AD de cualquier inquilino en Azure y no solamente un inquilino específico mediante la aplicación multiempresa registrada en Azure AD. Para habilitar el inquilino múltiple, actualice el registro de la aplicación en la aplicación de Azure AD.

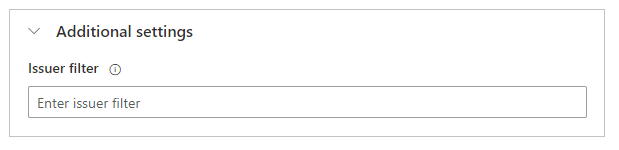

Para admitir la autenticación frente a Azure AD con una aplicación multiempresa, deberá crear o configurar los ajustes adicionales del sitio Filtro de emisores.

La configuración de este sitio es un filtro basado en comodines que busca todos los emisores en todos los inquilinos. Ejemplo: https://sts.windows.net/*/

Consultar también

Preguntas frecuentes sobre el uso de OpenID Connect en portales

Nota

¿Puede indicarnos sus preferencias de idioma de documentación? Realice una breve encuesta. (tenga en cuenta que esta encuesta está en inglés)

La encuesta durará unos siete minutos. No se recopilan datos personales (declaración de privacidad).

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de