Uso de una red virtual administrada con su cuenta de Microsoft Purview

En este artículo se describen las redes virtuales administradas y los puntos de conexión privados administrados en Microsoft Purview.

Nota

El Catálogo de datos de Microsoft Purview está cambiando su nombre a Catálogo unificado de Microsoft Purview. Todas las características permanecerán iguales. Verá el cambio de nombre cuando la nueva experiencia de gobernanza de datos de Microsoft Purview esté disponible con carácter general en su región. Compruebe el nombre en su región.

Nota

Microsoft Purview agregó una nueva versión de managed Virtual Network soporte técnico a mediados de noviembre de 2023. Los nuevos puntos de conexión privados administrados ya no admiten la red virtual administrada anterior. Cree una red virtual administrada y todos los recursos recién creados usarán la versión más reciente. Obtenga información sobre la diferencia aquí.

Las cuentas de Microsoft Purview que se implementaron antes del 15 de diciembre de 2023 incluyen una cuenta de almacenamiento administrada. Las cuentas de Microsoft Purview que se implementan después (o que se implementan con la versión de API 2023-05-01-preview en adelante) no tienen cuentas de almacenamiento implementadas en la suscripción de Azure. En su lugar, estas cuentas incluyen una cuenta de almacenamiento de ingesta que se implementa en las suscripciones internas de Azure de Microsoft.

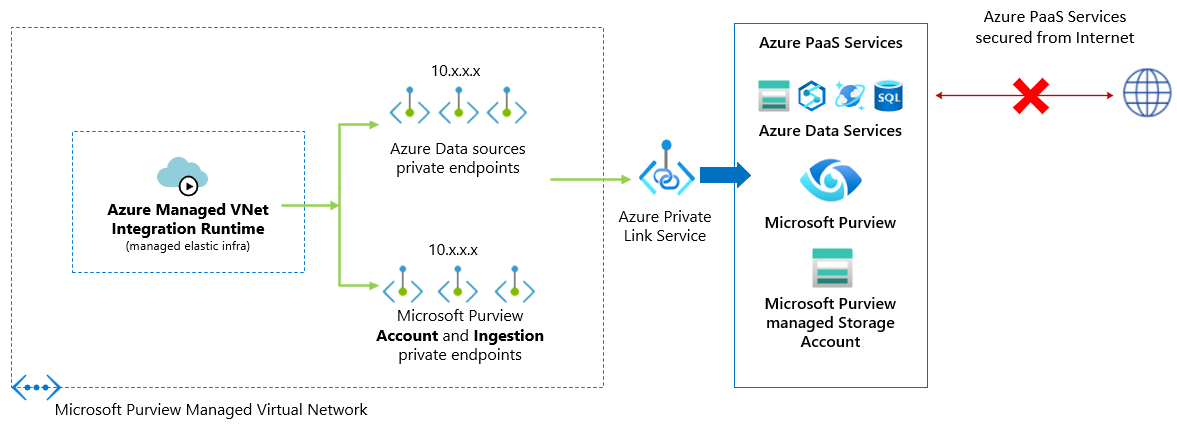

Una Virtual Network administrada (red virtual) es una red virtual implementada y administrada por Microsoft Purview para permitir el examen de orígenes de datos dentro de una red privada, sin tener que implementar y administrar máquinas virtuales de Integration Runtime autohospedadas por el cliente de Azure.

Puede implementar Azure Managed Virtual Network Integration Runtimes (IR) en Microsoft Purview Managed Virtual Networks en cualquier región de Microsoft Purview disponible. Desde allí, la instancia de IR de red virtual administrada puede usar puntos de conexión privados para conectarse de forma segura a los orígenes de datos admitidos y examinarlos.

La creación de una instancia de IR de red virtual administrada en Managed Virtual Network garantiza que el proceso de integración de datos esté aislado y seguro.

Ventajas del uso de Virtual Network administradas:

- Con un Virtual Network administrado, puede descargar la carga de administrar la Virtual Network a Microsoft Purview. No es necesario crear y administrar redes virtuales o subredes para que Azure Integration Runtime use para examinar orígenes de datos de Azure.

- No requiere conocimientos profundos de redes de Azure para realizar integraciones de datos de forma segura. El uso de una Virtual Network administrada se simplifica mucho para los ingenieros de datos.

- Los Virtual Network administrados junto con los puntos de conexión privados administrados protegen contra la filtración de datos.

Se crea una red virtual administrada para su cuenta de Microsoft Purview al crear una Virtual Network Integration Runtime administrada por primera vez en su cuenta de Microsoft Purview. No puede ver ni administrar las redes virtuales fuera de Microsoft Purview.

Los puntos de conexión privados administrados son puntos de conexión privados creados en microsoft Purview Managed Virtual Network establecer un vínculo privado a los recursos de Microsoft Purview y Azure. Microsoft Purview administra estos puntos de conexión privados en su nombre.

Microsoft Purview admite vínculos privados. Private Link le permite acceder a servicios de Azure, como Azure Storage, Azure SQL Database, Azure Cosmos DB, Azure Synapse Analytics.

Cuando se usa un vínculo privado, el tráfico entre los orígenes de datos y la Virtual Network administrada atraviesa por completo la red troncal de Microsoft. Private Link protege contra los riesgos de filtración de datos. Establezca un vínculo privado a un recurso mediante la creación de un punto de conexión privado.

El punto de conexión privado usa una dirección IP privada en la Virtual Network administrada para incorporar de forma eficaz el servicio. Los puntos de conexión privados se asignan a un recurso específico de Azure y no a todo el servicio. Los clientes pueden limitar la conectividad a un recurso específico aprobado por su organización. Obtenga más información sobre los vínculos privados y los puntos de conexión privados.

Advertencia

Si un almacén de datos paaS de Azure (Blob, Azure Data Lake Storage Gen2, Azure Synapse Analytics) ya tiene un punto de conexión privado creado en él e incluso si permite el acceso desde todas las redes, Microsoft Purview solo podrá acceder a él mediante un punto de conexión privado administrado. Si aún no existe un punto de conexión privado, debe crear uno en estos escenarios.

Se crea una conexión de punto de conexión privado en un estado "Pendiente" al crear un punto de conexión privado administrado en Microsoft Purview. Se inicia un flujo de trabajo de aprobación. El propietario del recurso private link es responsable de aprobar o rechazar la conexión.

Si el propietario aprueba la conexión, se establece el vínculo privado. De lo contrario, no se establecerá el vínculo privado. En cualquier caso, el punto de conexión privado administrado se actualiza con el estado de la conexión.

Solo un punto de conexión privado administrado en un estado aprobado puede enviar tráfico a un recurso de private link determinado.

Regiones admitidas: La Virtual Network administrada está disponible en todas las regiones admitidas de Microsoft Purview. Se pueden implementar hasta cinco redes virtuales administradas en diferentes regiones en una sola instancia de Microsoft Purview.

Orígenes de datos admitidos para el examen: Puede usar la Virtual Network Integration Runtime administrada para examinar muchos tipos de origen de datos. Consulte los orígenes de datos admitidos.

Sistemas admitidos con punto de conexión privado administrado: Los siguientes servicios tienen compatibilidad con puntos de conexión privados nativos. Se pueden conectar a través de un vínculo privado desde la Virtual Network administrada de Microsoft Purview:

- Azure Blob Storage

- Azure Cosmos DB

- Azure Data Lake Storage Gen 2

- Azure Database for MySQL

- Azure Database for PostgreSQL

- Azure Databricks

- Grupo de Azure Dedicated SQL (anteriormente SQL DW)

- Azure Files

- Azure Key Vault

- Base de datos SQL de Azure

- Azure SQL Managed Instance

- Azure Synapse Analytics

- Copo de nieve

Cuando se usa la característica Virtual Network administrada, se le cobran dos partes:

- Cargo por ejecución de examen (pago por uso): según la duración del examen * horas de núcleo virtual usadas * precio unitario por hora de núcleo virtual. Este es el cargo común por el examen que se ejecuta en cualquier tipo de integration runtime.

- Cargo en el tiempo de actividad de IR de red virtual administrada (siempre activado): según el tiempo de vida de IR de red virtual administrada * 1/8 hora de núcleo virtual * precio unitario por hora de núcleo virtual. El tiempo de vida de IR de la red virtual administrada significa que la instancia de IR se crea correctamente hasta su eliminación. El cargo se aplica independientemente de que se haya ejecutado el examen o no.

Puede encontrar detalles sobre los precios "Análisis automatizado, ingesta & clasificación" en la página de precios de Microsoft Purview.

Por ejemplo, durante un mes determinado, se examinan varios orígenes de datos y la ejecución consume X horas de núcleo virtual de "Examen de ingesta y clasificación: Standard núcleo virtual" en total, y el tiempo de ejecución de red virtual administrado se aprovisiona para ejecutarse durante todo el mes. El cargo es: X horas de núcleo virtual * 0,63 USD por hora de núcleo virtual para las ejecuciones de examen + 1/8 * 0,63 USD por hora de núcleo virtual * 730 horas para el tiempo de actividad de IR de red virtual administrada.

Antes de implementar una red virtual administrada y Virtual Network Integration Runtime administradas para una cuenta de Microsoft Purview, asegúrese de cumplir los siguientes requisitos previos:

- Desde los roles de Microsoft Purview, necesita el permiso Administrador del origen de datos en cualquier colección de la cuenta de Microsoft Purview.

- Desde los roles RBAC de Azure, debe ser colaborador en la cuenta de Microsoft Purview y en el origen de datos para aprobar vínculos privados.

Abra el portal de gobernanza de Microsoft Purview:

- Vaya directamente a https://web.purview.azure.com la cuenta de Microsoft Purview y selecciónela.

- Abra el Azure Portal, busque y seleccione la cuenta de Microsoft Purview. Seleccione el botón del portal de gobernanza de Microsoft Purview .

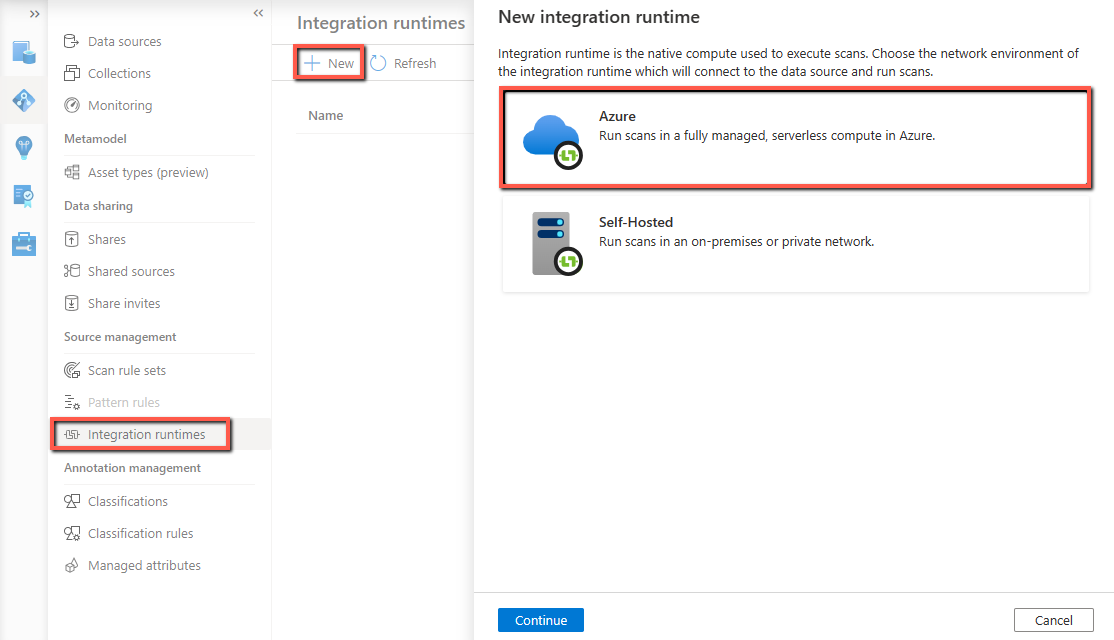

Vaya a Mapa de datos:> entornos de ejecución de integración.

En la página Entornos de ejecución de integración , seleccione + Nuevo icono para crear un nuevo entorno de ejecución. Seleccione Azure y, a continuación, seleccione Continuar.

Proporcione un nombre para la Virtual Network Integration Runtime administrada, seleccione una región y asigne un nombre a la red virtual administrada.

Seleccione Crear.

La implementación de la Virtual Network Integration Runtime administrada desencadena varios flujos de trabajo en el portal de gobernanza de Microsoft Purview para crear puntos de conexión privados administrados para Microsoft Purview y su cuenta de almacenamiento administrada. Seleccione cada flujo de trabajo para aprobar el punto de conexión privado para el recurso de Azure correspondiente.

En Azure Portal, desde la ventana de recursos de la cuenta de Microsoft Purview, apruebe el punto de conexión privado administrado. En la página de la cuenta de almacenamiento administrada, apruebe los puntos de conexión privados administrados para blobs y servicios de cola:

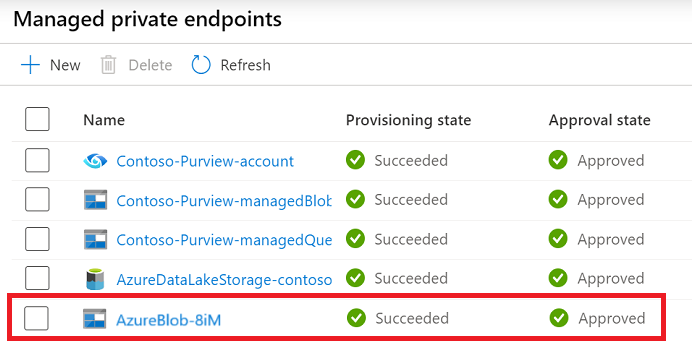

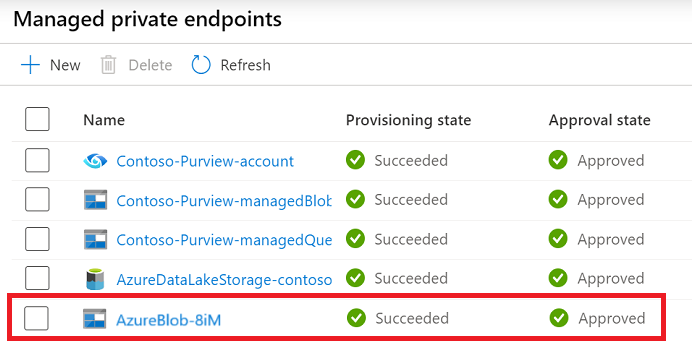

En Administración, seleccione Punto de conexión privado administrado para validar si todos los puntos de conexión privados administrados se implementan y aprueban correctamente.

Vaya a la página Entornos de ejecución de integración; verá que el estado de IR se muestra como "Inicializando" al crear. Espere hasta que se convierta en el estado "En ejecución" para usarlo en el examen. Normalmente, tarda varios minutos.

Sugerencia

Puede crear varias redes virtuales administradas en diferentes regiones de la cuenta de Microsoft Purview para acceder de forma segura a los recursos entre regiones.

Puede usar puntos de conexión privados administrados para conectar los orígenes de datos con el fin de garantizar la seguridad de los datos durante la transmisión.

Sugerencia

Si el origen de datos permite el acceso público y desea conectarse a través de una red pública, puede omitir este paso. Las ejecuciones de examen se pueden ejecutar siempre y cuando el entorno de ejecución de integración pueda conectarse al origen de datos.

Para implementar y aprobar un punto de conexión privado administrado para un origen de datos, siga estos pasos para seleccionar el origen de datos que prefiera en la lista:

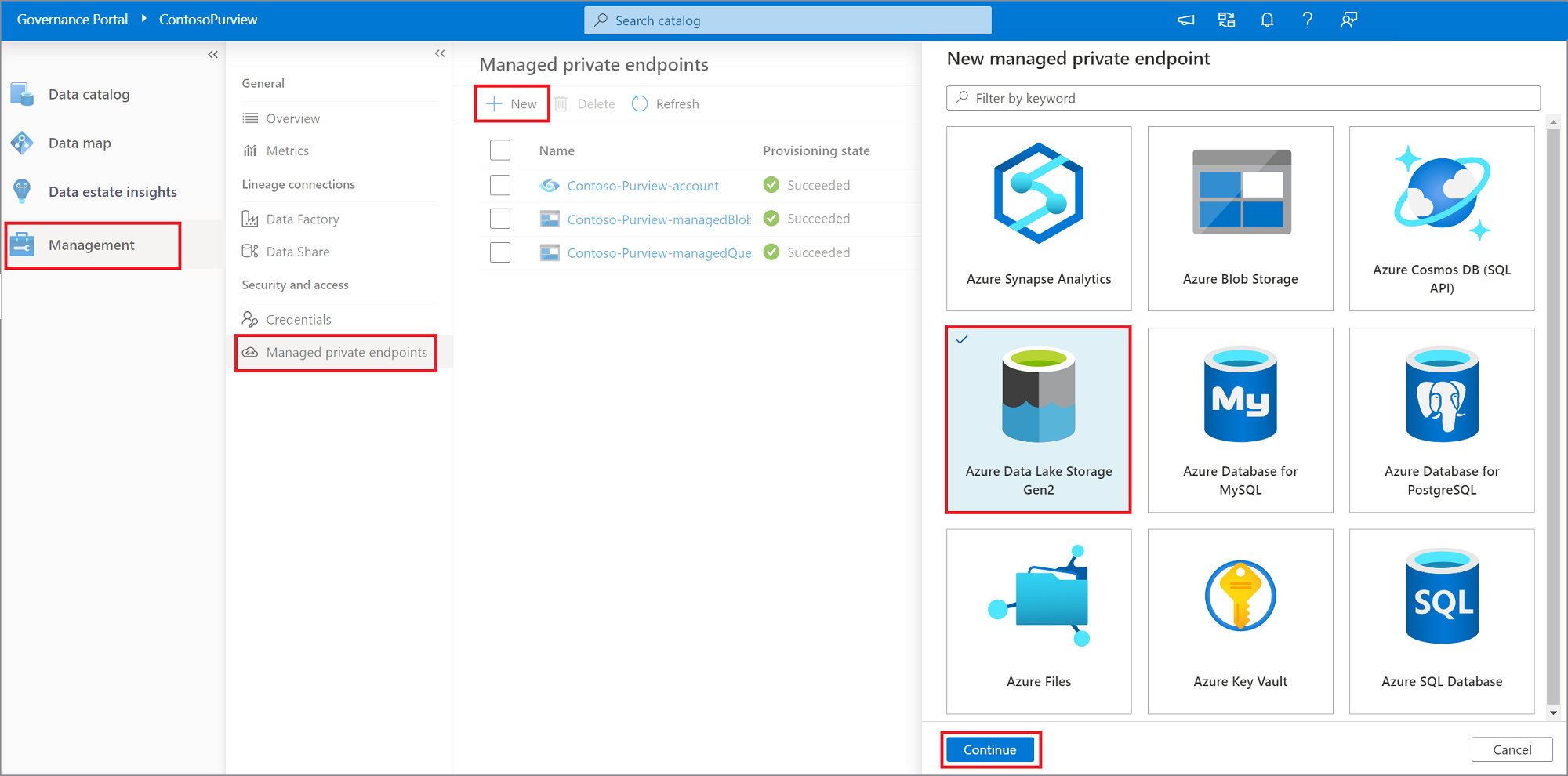

Vaya a Administración y seleccione Puntos de conexión privados administrados.

Seleccione + Nuevo.

En la lista de orígenes de datos admitidos, seleccione el tipo que corresponde al origen de datos que va a examinar mediante managed Virtual Network Integration Runtime.

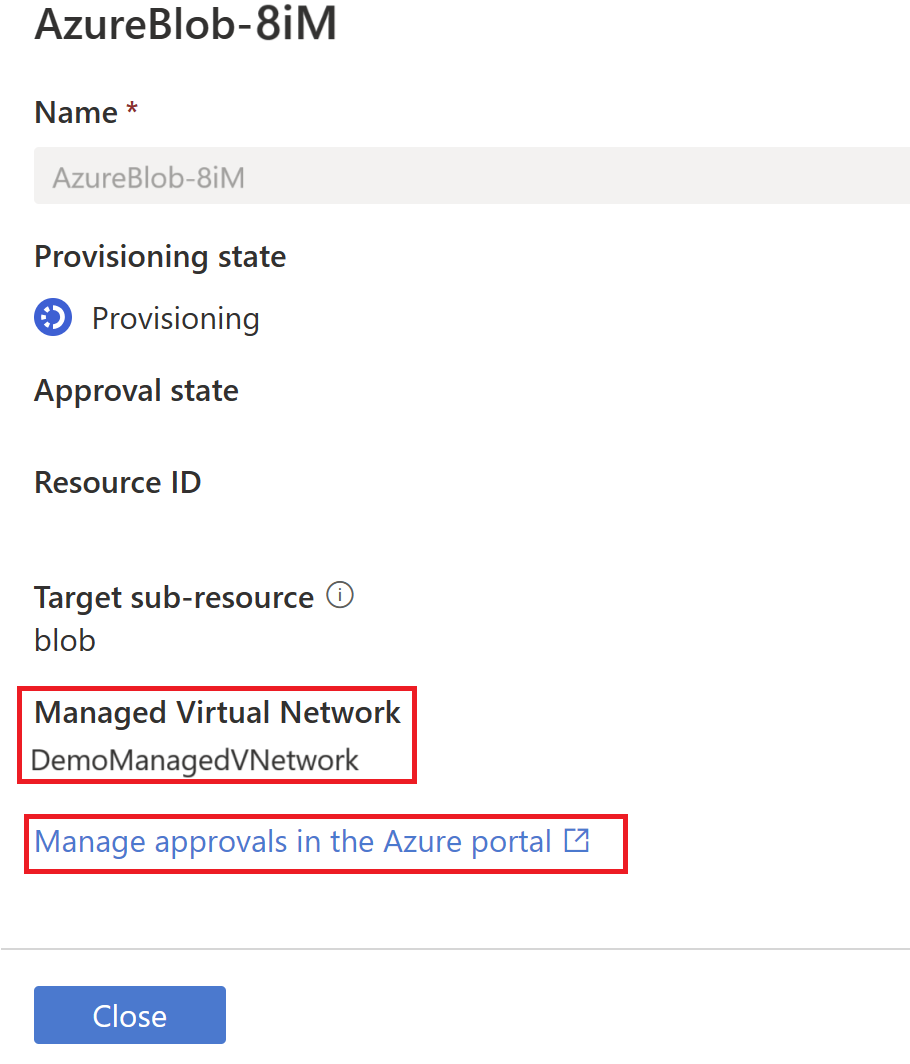

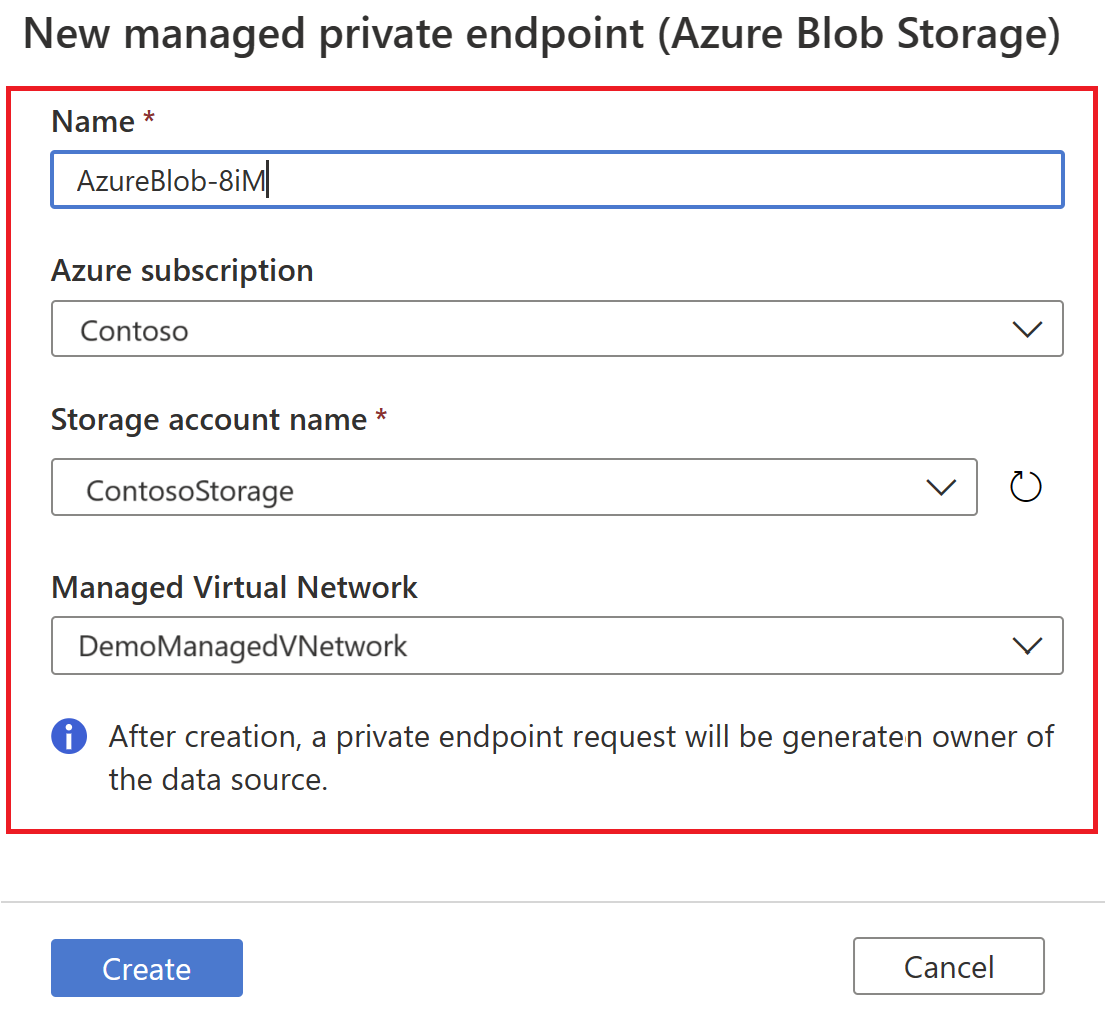

Proporcione un nombre para el punto de conexión privado administrado, seleccione la suscripción de Azure, el origen de datos y la Virtual Network administrada en las listas desplegables. Seleccione Crear.

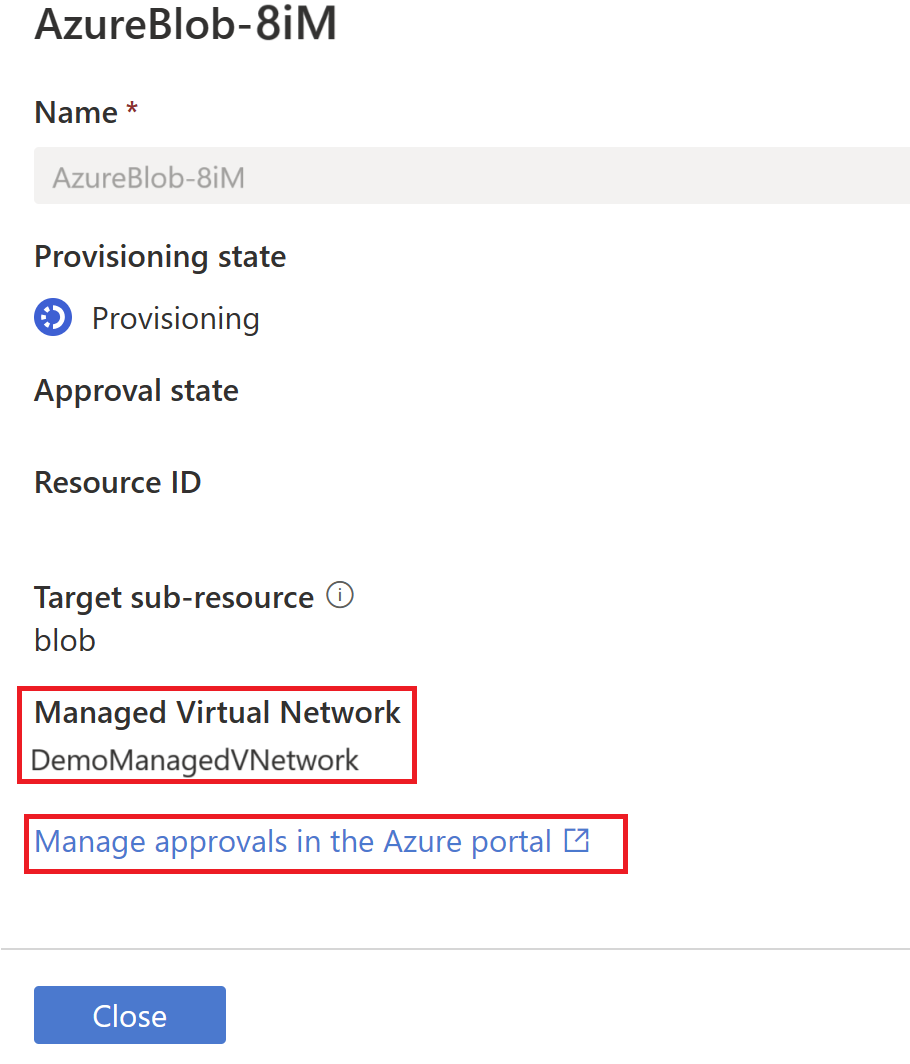

En la lista de puntos de conexión privados administrados, seleccione el punto de conexión privado administrado recién creado para el origen de datos y, a continuación, seleccione Administrar aprobaciones en el Azure Portal para aprobar el punto de conexión privado en Azure Portal.

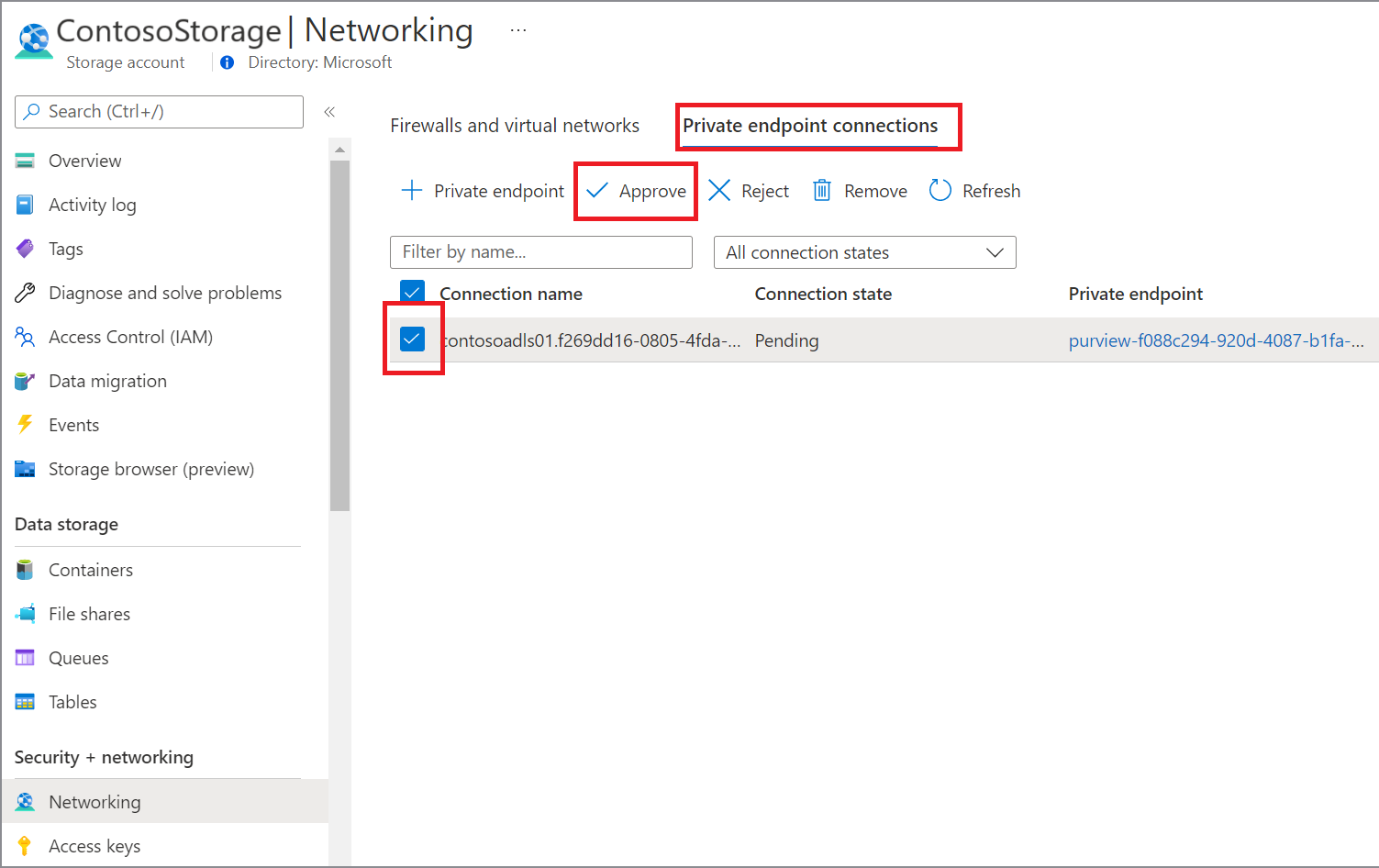

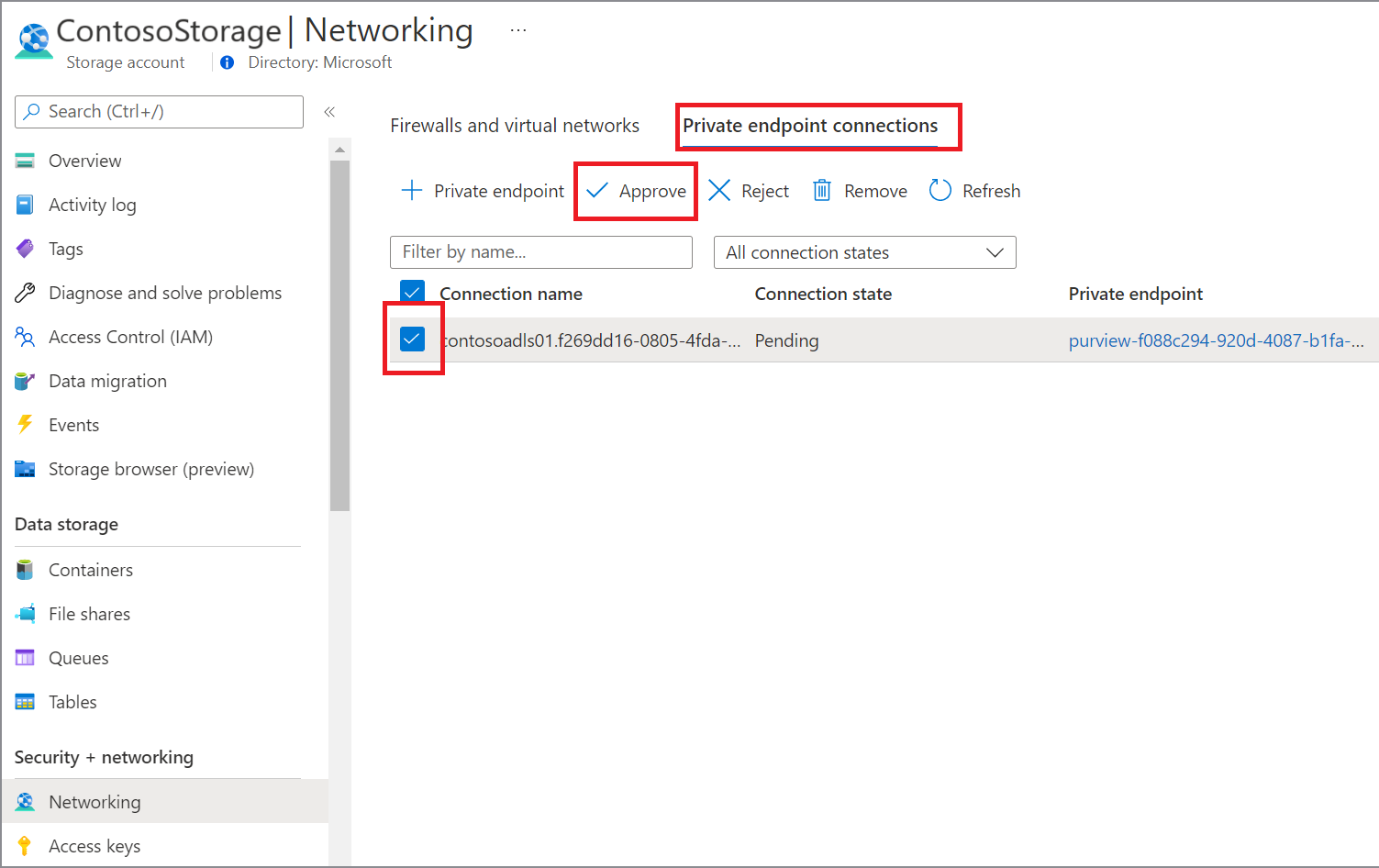

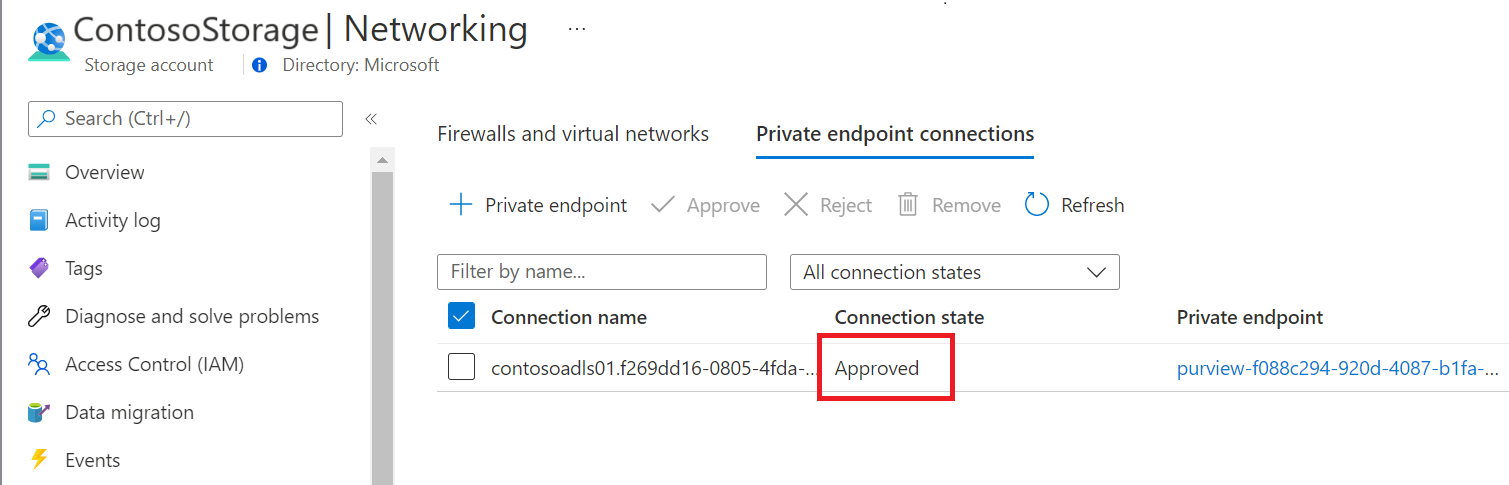

Al seleccionar el vínculo, se le redirigirá a Azure Portal. En la conexión de puntos de conexión privados, seleccione el punto de conexión privado recién creado y seleccione Aprobar.

Dentro del portal de gobernanza de Microsoft Purview, el punto de conexión privado administrado también debe mostrarse como aprobado.

Vaya a Mapa de datos ->Orígenes, registre el origen que desea examinar si aún no lo ha hecho.

Vaya a su origen ->+ Nuevo examen.

En Connect via integration runtime (Conectar a través de Integration Runtime), seleccione la instancia de IR de red virtual administrada que creó. Configure los demás valores de examen como de costumbre y desencadene una ejecución.

Para comprobar la versión de IR de red virtual administrada que usa, vaya a Data Map ->Integration Runtimes y vea la columna Versión .

El concepto y la arquitectura de la Virtual Network administrada y el punto de conexión privado administrado se aplican a ambas versiones. En la tabla siguiente se enumeran las diferencias en algunos aspectos de las dos versiones. La versión 2 también proporciona un mejor rendimiento de examen.

| Área | Versión 1 | Versión 2 (actual) |

|---|---|---|

| Regiones admitidas | Solo está disponible en Australia Este, Centro de Canadá, Este de EE. UU., Este de EE. UU. 2, Norte de Europa y Oeste de Europa. | Disponible en todas las regiones admitidas de Microsoft Purview. |

| Multi-vnet & varias regiones | Solo se admite una red virtual a la vez. | Hasta cinco redes virtuales admitidas en varias regiones. |

| Tipos de origen de datos admitidos para el examen | Solo admite el examen de los siguientes orígenes de datos de Azure. - Azure Blob Storage - Azure Cosmos DB - Azure Data Lake Storage Gen 2 - Azure Database for MySQL - Azure Database for PostgreSQL - Grupo de SQL dedicado de Azure (anteriormente SQL DW) - Azure Files - base de datos de Azure SQL - Azure SQL Managed Instance - análisis de Azure Synapse |

Expandido para admitir el examen de más orígenes de datos. Consulte la lista completa aquí. |

| Creación interactiva desde el portal de Microsoft Purview (conexión de prueba, exploración del origen durante la configuración del examen) | Debe activarse en configuración de IR de red virtual administrada. | Siempre disponible |

| Nombre de la red virtual administrada | default (generado automáticamente) | Configurable |

| Precios | Cargar en los trabajos de examen e ingesta. | Cargue los trabajos de examen e ingesta, y el período de ejecución de la instancia de IR de red virtual administrada. Obtenga más información sobre los detalles de precios. |

Microsoft Purview agregó una nueva versión de managed Virtual Network compatibilidad con mediados de noviembre de 2023. Todos los recursos recién creados usarán la nueva oferta. Si usa la versión anterior (que puede comprobar), puede actualizar a la versión más reciente de la red virtual administrada.

Hay varias ventajas de usar la nueva versión de managed Virtual Network:

- Disponible con carácter general en todas las regiones admitidas de Microsoft Purview.

- Compatibilidad con orígenes de datos expandidos, incluidos Databricks, Snowflake, Fabric y todos los orígenes admitidos por el entorno de ejecución de integración de Azure predeterminado.

- Mejor rendimiento del examen.

- Las operaciones interactivas desde el portal de Purview siempre están disponibles (conexión de prueba, exploración del origen durante la configuración del examen, etc.)

Para actualizar, puede seguir las instrucciones de esta página: Actualización al nuevo entorno de ejecución de integración de red virtual administrada.