Nota:

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Configure un conector de datos para importar datos físicos incorrectos, como los eventos de acceso físico sin procesar de un empleado o las alarmas de acceso físico generadas por el sistema de badging de su organización. Algunos ejemplos de puntos de acceso físicos son una entrada a un edificio o una entrada a la sala de servidores o al centro de datos. La solución Microsoft Purview Insider Risk Management usa datos físicos incorrectos para ayudar a proteger su organización frente a actividades malintencionadas o robo de datos dentro de la organización.

La configuración de un conector de badging físico consta de las siguientes tareas:

- Cree una aplicación en Microsoft Entra id. para acceder a un punto de conexión de API que acepte una carga JSON que contenga datos físicos incorrectos.

- Cree la carga JSON con un esquema definido por el conector de datos de errores físicos.

- Cree un conector de datos físicos incorrectos en el portal de Microsoft Purview.

- Ejecute un script para insertar los datos físicos incorrectos en el punto de conexión de API.

- Opcionalmente, programe el script para que se ejecute automáticamente para importar los datos con errores físicos actualmente.

Antes de configurar el conector

Asigne el rol Administración Conector de datos al usuario que crea el conector físico de badging en el paso 3. Este rol es necesario para agregar conectores en la página Conectores de datos del portal de Microsoft Purview. Varios grupos de roles incluyen este rol de forma predeterminada. Para obtener una lista de estos grupos de roles, consulte Roles en Microsoft Defender para Office 365 y cumplimiento de Microsoft Purview. Como alternativa, un administrador de su organización puede crear un grupo de roles personalizado, asignar el rol Administración conector de datos y agregar los usuarios adecuados como miembros. Para obtener instrucciones, consulte:

- Permisos en el portal de Microsoft Purview

- Roles y grupos de roles en Microsoft Defender para Office 365 y cumplimiento de Microsoft Purview

Nota:

El rol Administración conector de datos no se admite actualmente en los entornos GCC High y DoD del Gobierno de EE. UU. Por lo tanto, asigne el rol Exportación de importación de buzones en Exchange Online al usuario que crea el conector de RR. HH. en entornos de GCC High y DoD. De forma predeterminada, ningún grupo de roles de Exchange Online tiene asignado este rol. Puede agregar el rol Exportación de importación de buzones al grupo de roles Administración de la organización en Exchange Online. O bien, puede crear un nuevo grupo de roles, asignar el rol Exportar importación de buzón y agregar los usuarios adecuados como miembros. Para obtener más información, vea las secciones Crear grupos de roles o Modificar grupos de roles en el artículo "Administrar grupos de roles en Exchange Online".

Determine cómo recuperar o exportar datos del sistema físico de la organización (a diario) y cree un archivo JSON como se describe en el paso 2. El script que se ejecuta en el paso 4 inserta los datos del archivo JSON en el punto de conexión de API.

Comprenda que el script de ejemplo que se ejecuta en el paso 4 inserta los datos físicos incorrectos de un archivo JSON en la API del conector para que la solución de administración de riesgos internos pueda usarla. Este script de ejemplo no se admite en ningún servicio o programa de soporte técnico estándar de Microsoft. Se proporciona COMO IS sin garantía de ningún tipo. Además, Microsoft no se hace responsable de cualquier garantía implícita, incluyendo, de manera enunciativa pero no limitativa, cualquier garantía implícita de comercialización o de calidad para cualquier propósito. Asume todo riesgo derivado del uso o el rendimiento del script de ejemplo y la documentación. En ningún caso, Microsoft, sus autores o cualquier otra persona involucrada en la creación, producción o entrega de los scripts sean responsables de daños, incluidos daños por pérdida de beneficios empresariales, interrupción del negocio, pérdida de información empresarial u otras pérdidas pecuniarias derivadas del uso o la incapacidad de usar los scripts de ejemplo o la documentación, incluso si Se ha informado a Microsoft de la posibilidad de tales daños.

Sepa que este conector está disponible en entornos GCC en la nube de Microsoft 365 US Government. Las aplicaciones y servicios de terceros pueden implicar almacenar, transmitir y procesar los datos de clientes de su organización en sistemas de terceros que están fuera de la infraestructura de Microsoft 365. Por lo tanto, Microsoft Purview y los compromisos de protección de datos no cubren estos sistemas de terceros. Microsoft no hace ninguna representación de que el uso de este producto para conectarse a aplicaciones de terceros implica que esas aplicaciones de terceros son compatibles con FEDRAMP.

Paso 1: Creación de una aplicación en Microsoft Entra id.

En primer lugar, cree y registre una nueva aplicación en Microsoft Entra identificador. La aplicación corresponde al conector de badging físico que se crea en el paso 3. Al crear la aplicación, Microsoft Entra id. puede autenticar la solicitud de inserción para una carga JSON que contiene datos físicos incorrectos. Durante la creación de esta aplicación Microsoft Entra, guarde la siguiente información. Estos valores se usan en pasos posteriores.

- Microsoft Entra identificador de aplicación (también denominado id. de aplicación o id. de cliente)

- Microsoft Entra secreto de aplicación (también denominado secreto de cliente)

- Id. de inquilino (también denominado id. de directorio)

Para obtener instrucciones paso a paso para crear una aplicación en Microsoft Entra id., consulte Registro de una aplicación con el Plataforma de identidad de Microsoft.

Paso 2: Preparación de un archivo JSON con datos físicos incorrectos

En este paso, creará un archivo JSON que contiene información sobre los datos de acceso físico de los empleados. Como se explica en la sección antes de comenzar, debe determinar cómo generar este archivo JSON a partir del sistema de badging físico de su organización.

Nota:

No agregue caracteres que no sean en inglés al archivo JSON. El conector solo admite caracteres en inglés. Si el json contiene caracteres que no son en inglés, es posible que se produzca un error en la ingesta de datos.

El archivo JSON debe cumplir la definición de esquema requerida por el conector. En la tabla siguiente se describen las propiedades de esquema necesarias para el archivo JSON:

| Propiedad | Descripción | Tipo de datos |

|---|---|---|

| UserId | Un empleado puede tener varias identidades digitales en todos los sistemas. La entrada debe tener el identificador de Microsoft Entra ya resuelto por el sistema de origen. | UPN o dirección de correo electrónico |

| AssetId | Identificador de referencia del recurso físico o punto de acceso físico. | Cadena alfanumérica |

| AssetName | Nombre descriptivo del recurso físico o punto de acceso físico. | Cadena alfanumérica |

| EventTime | Marca de tiempo de acceso. | Fecha y hora, en formato UTC |

| AccessStatus | Valor de Success o Failed |

Cadena |

En el ejemplo siguiente se muestra un archivo JSON que se ajusta al esquema necesario:

[

{

"UserId":"sarad@contoso.com",

"AssetId":"Mid-Sec-7",

"AssetName":"Main Building 1st Floor Mid Section",

"EventTime":"2019-07-04T01:57:49",

"AccessStatus":"Failed"

},

{

"UserId":"pilarp@contoso.com",

"AssetId":"Mid-Sec-7",

"AssetName":"Main Building 1st Floor Mid Section",

"EventTime":"2019-07-04T02:57:49",

"AccessStatus":"Success"

}

]

También puede descargar la definición de esquema para el archivo JSON del flujo de trabajo al crear el conector de errores físicos en el paso 3.

{

"title" : "Physical Badging Signals",

"description" : "Access signals from physical badging systems",

"DataType" : {

"description" : "Identify what is the data type for input signal",

"type" : "string",

},

"type" : "object",

"properties": {

"UserId" : {

"description" : "Unique identifier AAD Id resolved by the source system",

"type" : "string",

},

"AssetId": {

"description" : "Unique ID of the physical asset/access point",

"type" : "string",

},

"AssetName": {

"description" : "friendly name of the physical asset/access point",

"type" : "string",

},

"EventTime" : {

"description" : "timestamp of access",

"type" : "string",

},

"AccessStatus" : {

"description" : "what was the status of access attempt - Success/Failed",

"type" : "string",

},

}

"required" : ["UserId", "AssetId", "EventTime" "AccessStatus"]

}

Paso 3: Creación del conector de badging físico

En este paso, creará un conector de badging físico en el portal de Microsoft Purview. Al ejecutar el script en el paso 4, procesa el archivo JSON que creó en este paso y lo inserta en el punto de conexión de API que configuró en el paso 1. Asegúrese de copiar el JobId generado al crear el conector. Usará jobid al ejecutar el script.

Inicie sesión en el portal de Microsoft Purview.

Seleccione Configuración>Conectores de datos.

Seleccione Mis conectores y, después, Agregar conector.

En la lista, elija Badging físico.

En la página Credenciales de autenticación , escriba la siguiente información y, a continuación, seleccione Siguiente:

Escriba o pegue el identificador de aplicación Microsoft Entra para la aplicación de Azure que creó en el paso 1.

Descargue el esquema de ejemplo de la referencia para crear el archivo JSON.

Escriba un nombre único para el conector de badging físico.

En la página Revisar , revise la configuración y seleccione Finalizar para crear el conector.

Vea la página de estado que confirma que se creó el conector. Esta página también contiene el identificador del trabajo. Puede copiar el identificador de trabajo desde esta página o desde la página de control flotante del conector. Necesita este identificador de trabajo al ejecutar el script.

La página de estado también contiene un vínculo al script. Consulte este script para comprender cómo publicar el archivo JSON en el punto de conexión de API.

Seleccione Listo.

El nuevo conector aparece en la lista de la pestaña Conectores .

Seleccione el conector físico que acaba de crear para mostrar la página de control flotante, que contiene propiedades y otra información sobre el conector.

Paso 4: Ejecutar el script para publicar el archivo JSON que contiene datos físicos incorrectos

Para configurar un conector físico incorrecto, ejecute un script que inserte los datos físicos incorrectos en el archivo JSON (creado en el paso 2) en el punto de conexión de API (creado en el paso 1). Proporcionamos un script de ejemplo para la referencia. Puede optar por usarlo o crear su propio script para publicar el archivo JSON en el punto de conexión de API.

Después de ejecutar el script, el archivo JSON que contiene los datos físicos incorrectos se inserta en la organización de Microsoft 365, donde la solución de administración de riesgos internos puede acceder a él. Se recomienda publicar datos físicos incorrectos diariamente. Puede automatizar el proceso para generar el archivo JSON todos los días desde el sistema físico incorrecto y, a continuación, programar el script para insertar los datos.

Nota:

La API puede procesar un archivo JSON con hasta 50 000 registros.

Vaya a este sitio de GitHub para acceder al script de ejemplo.

Seleccione el botón Sin formato para mostrar el script en la vista de texto.

Copie todas las líneas del script de ejemplo y guárdelas en un archivo de texto.

Modifique el script de ejemplo de su organización, si es necesario.

Guarde el archivo de texto como un archivo de script de Windows PowerShell mediante un sufijo de nombre de archivo de .ps1; por ejemplo, PhysicalBadging.ps1.

Abra un símbolo del sistema en el equipo local y vaya al directorio donde guardó el script.

Ejecute el siguiente comando para insertar los datos físicos incorrectos en el archivo JSON en la nube de Microsoft; por ejemplo:

.\PhysicalBadging.ps1 -tenantId "<Tenant Id>" -appId "<Azure AD App Id>" -appSecret "<Azure AD App Secret>" -jobId "Job Id" -jsonFilePath "<records file path>"En la tabla siguiente se describen los parámetros que se usarán con este script y sus valores necesarios. Use la información que obtuvo en los pasos anteriores para estos valores.

Parámetro Descripción tenantId Este es el identificador de la organización de Microsoft 365 que obtuvo en el paso 1. También puede obtener el valor tenantId de su organización en la hoja Información general del centro de administración de Microsoft Entra. Este valor identifica la organización. appId Este es el identificador de aplicación Microsoft Entra de la aplicación que creó en Microsoft Entra id. en el paso 1. Microsoft Entra identificador usa este valor para la autenticación cuando el script intenta acceder a la organización de Microsoft 365. appSecret Este es el secreto de aplicación Microsoft Entra de la aplicación que creó en Microsoft Entra id. en el paso 1. Microsoft Entra id. también usa este valor para la autenticación. jobId Este es el id. de trabajo del conector de badging físico que creó en el paso 3. El script usa este valor para asociar los datos físicos incorrectos que inserta en la nube de Microsoft con el conector de badging físico. JsonFilePath Esta es la ruta de acceso del archivo en el equipo local (la que se usa para ejecutar el script) del archivo JSON que creó en el paso 2. Este archivo debe seguir el esquema de ejemplo descrito en el paso 3. Este es un ejemplo de la sintaxis del script del conector de badging físico mediante valores reales para cada parámetro:

.\PhysicalBadging.ps1 -tenantId d5723623-11cf-4e2e-b5a5-01d1506273g9 -appId 29ee526e-f9a7-4e98-a682-67f41bfd643e -appSecret MNubVGbcQDkGCnn -jobId b8be4a7d-e338-43eb-a69e-c513cd458eba -jsonFilePath 'C:\Users\contosoadmin\Desktop\Data\physical_badging_data.json'Si la carga se realiza correctamente, el script muestra el mensaje Cargar correctamente .

Si tiene varios archivos JSON, ejecute el script para cada archivo.

Paso 5: Supervisión del conector de badging físico

Después de crear el conector de badging físico e insertar los datos físicos incorrectos, puede ver el conector y cargar el estado en el portal de Microsoft Purview. Si programa el script para que se ejecute automáticamente de forma periódica, también puede ver el estado actual después de la última vez que se ejecuta el script.

Inicie sesión en el portal de Microsoft Purview.

Seleccione Configuración>Conectores de datos.

Seleccione Mis conectores y, a continuación, seleccione el conector físico que creó para mostrar la página de control flotante. Esta página contiene las propiedades y la información sobre el conector.

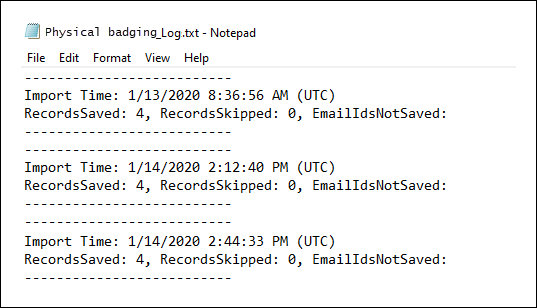

En Última importación, seleccione el vínculo Descargar registro para abrir (o guardar) el registro de estado del conector. Este registro contiene información sobre cada vez que se ejecuta el script y carga los datos del archivo JSON en la nube de Microsoft.

El campo RecordsSaved muestra el número de registros en el archivo JSON que carga el script. Por ejemplo, si el archivo JSON contiene cuatro registros, el valor de los campos RecordsSaved es 4 cuando el script carga correctamente todos los registros del archivo JSON. El campo RecordsSkipped muestra el número de registros en el archivo JSON que el script omite. Antes de cargar registros en el archivo JSON, el script valida los identificadores de Email. Se omite cualquier registro con un identificador de Email no válido y se muestra el identificador de Email correspondiente en el campo EmailIdsNotSaved.

Si no ejecutó el script en el paso 4, aparece un vínculo para descargar el script en Última importación. Puede descargar el script y, a continuación, seguir los pasos del paso 4 para ejecutarlo.

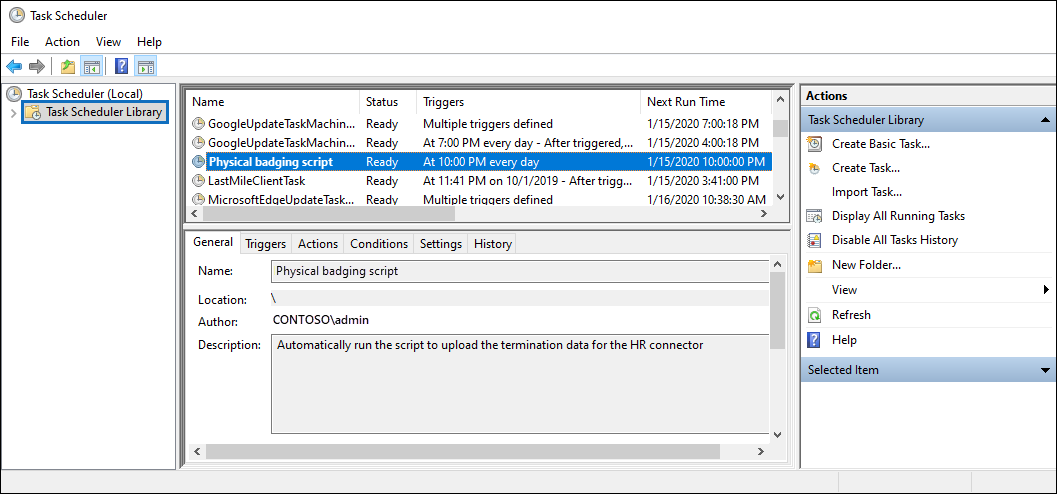

(Opcional) Paso 6: Programar el script para que se ejecute automáticamente

Para asegurarse de que herramientas como la solución de administración de riesgos internos siempre tienen los últimos datos físicos incorrectos de su organización, programe el script para que se ejecute automáticamente de forma periódica, como una vez al día. Esta programación requiere actualizar los datos físicos incorrectos al archivo JSON en una programación similar (si no es la misma) para que contenga la información más reciente sobre los empleados que abandonan la organización. El objetivo es cargar losdatoss físicos más actuales para que el conector de badging físico pueda ponerlos a disposición de la solución de administración de riesgos internos.

Use la aplicación Programador de tareas en Windows para ejecutar automáticamente el script todos los días.

En el equipo local, seleccione el botón Inicio de Windows y escriba Programador de tareas.

Seleccione la aplicación Programador de tareas para abrirla.

En la sección Acciones , seleccione Crear tarea.

En la pestaña General , escriba un nombre descriptivo para la tarea programada, como script de conector de badging físico. También puede agregar una descripción opcional.

En Opciones de seguridad, haga lo siguiente:

Decida si ejecuta el script solo cuando haya iniciado sesión en el equipo o ejecútelo cuando haya iniciado sesión o no.

Asegúrese de que está activada la casilla Ejecutar con los privilegios más altos .

Seleccione la pestaña Desencadenadores , seleccione Nuevo y, a continuación, haga lo siguiente:

En Configuración, seleccione la opción Diario y, a continuación, elija una fecha y hora para ejecutar el script por primera vez. El script se ejecuta todos los días a la misma hora especificada.

En Configuración avanzada, asegúrese de que la casilla Habilitado está seleccionada.

Seleccione Aceptar.

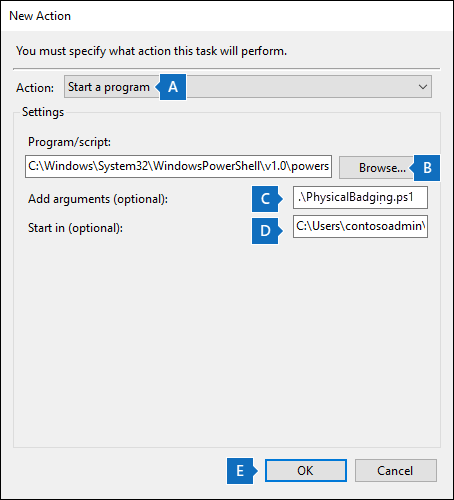

Seleccione la pestaña Acciones , seleccione Nuevo y, a continuación, haga lo siguiente:

En la lista desplegable Acción , asegúrese de que Iniciar un programa está seleccionado.

En el cuadro Programa o script , seleccione Examinar, vaya a la siguiente ubicación y selecciónela para que la ruta de acceso se muestre en el cuadro :

C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe.En el cuadro Agregar argumentos (opcional), pegue el mismo comando de script que ejecutó en el paso 4. Por ejemplo:

.\PhysicalBadging.ps1-tenantId "d5723623-11cf-4e2e-b5a5-01d1506273g9" -appId "c12823b7-b55a-4989-faba-02de41bb97c3" -appSecret "MNubVGbcQDkGCnn" -jobId "e081f4f4-3831-48d6-7bb3-fcfab1581458" -jsonFilePath "C:\Users\contosoadmin\Desktop\Data\physical_badging_data.json"En el cuadro Iniciar en (opcional), pegue la ubicación de la carpeta del script que ejecutó en el paso 4. Por ejemplo,

C:\Users\contosoadmin\Desktop\Scripts.Seleccione Aceptar para guardar la configuración de la nueva acción.

En la ventana Crear tarea , seleccione Aceptar para guardar la tarea programada. Es posible que se le pida que escriba las credenciales de la cuenta de usuario.

La nueva tarea se muestra en la biblioteca del programador de tareas.

Se muestra la última vez que se ejecutó el script y la próxima vez que está programado para ejecutarse. Puede seleccionar doblemente la tarea para editarla.

También puede comprobar la última vez que el script se ejecutó en la página de control flotante del conector de errores físicos correspondiente en el centro de cumplimiento.