Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

En este documento se describen los niveles de seguridad de una estrategia de acceso con privilegios . Para obtener una hoja de ruta sobre cómo adoptar esta estrategia, consulte el plan de modernización rápida (RaMP). Para obtener instrucciones de implementación, consulte implementación de acceso con privilegios

Estos niveles están diseñados principalmente para proporcionar instrucciones técnicas sencillas y sencillas para que las organizaciones puedan implementar rápidamente estas protecciones críticas importantes. La estrategia de acceso con privilegios reconoce que las organizaciones tienen necesidades únicas, pero también que las soluciones personalizadas crean complejidad que da como resultado mayores costos y una seguridad más baja a lo largo del tiempo. Para equilibrar esta necesidad, la estrategia proporciona instrucciones prescriptivas firmes para cada nivel y flexibilidad a través de permitir que las organizaciones elijan cuándo se requerirá cada rol para cumplir los requisitos de ese nivel.

Hacer cosas sencillas ayuda a las personas a entenderla y reduce el riesgo de que se confundirán y cometerán errores. Aunque la tecnología subyacente es casi siempre compleja, es fundamental mantener las cosas sencillas en lugar de crear soluciones personalizadas que son difíciles de admitir. Para obtener más información, consulte Principios de diseño de seguridad.

El diseño de soluciones centradas en las necesidades de los administradores y los usuarios finales lo mantendrá sencillo para ellos. El diseño de soluciones sencillas para el personal de seguridad y TI, para crear, evaluar y mantener (con automatización siempre que sea posible), reduce los errores de seguridad y ofrece garantías de seguridad más confiables.

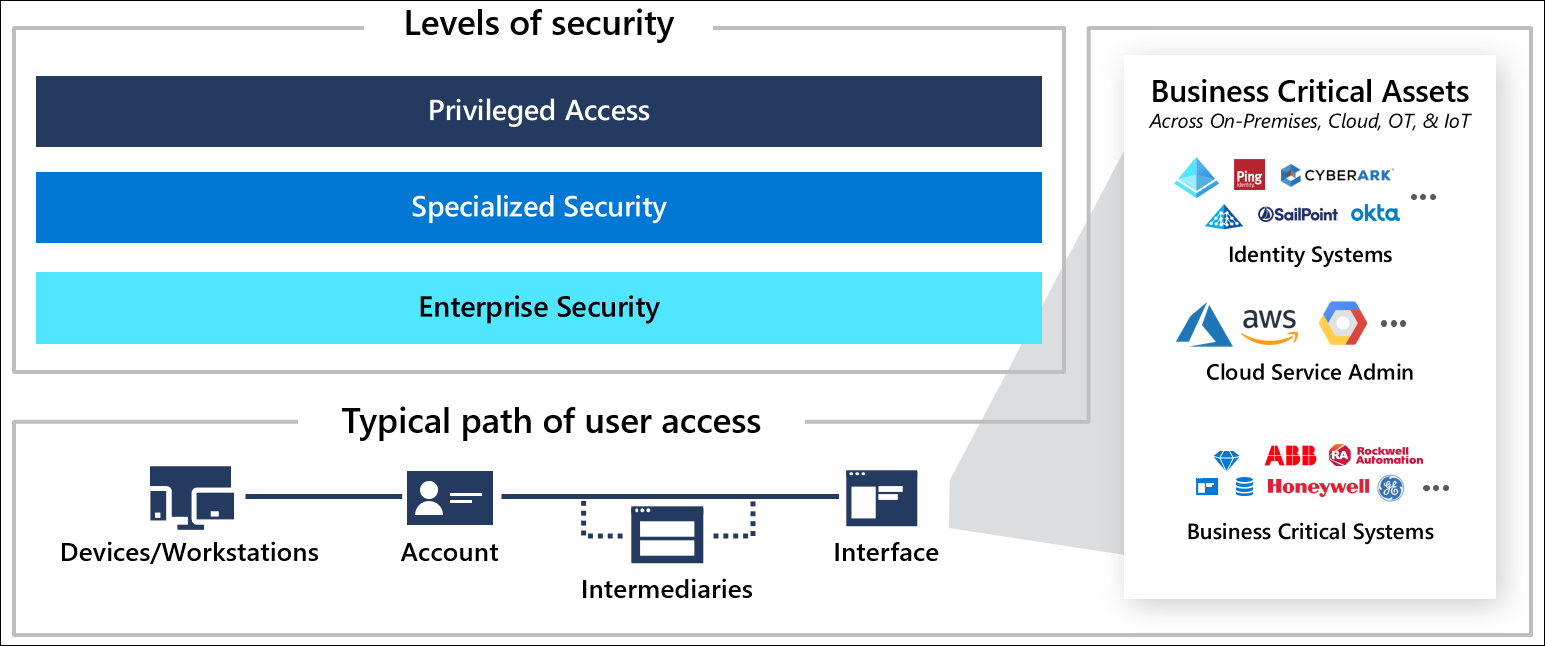

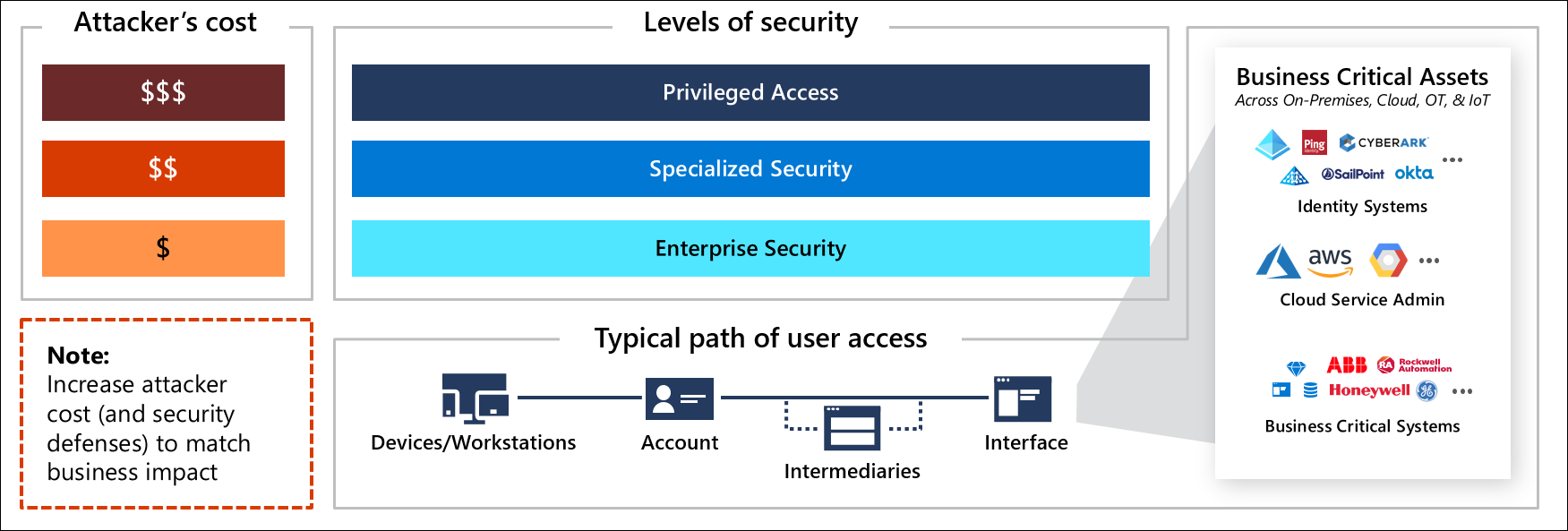

La estrategia de seguridad de acceso con privilegios recomendada implementa un sencillo sistema de garantías de tres niveles, que abarcan áreas, diseñadas para ser fáciles de implementar para: cuentas, dispositivos, intermediarios e interfaces.

Cada nivel sucesivo incrementa los costos para los atacantes, añadiendo un nivel adicional de inversión en Defender for Cloud. Los niveles están diseñados para apuntar a los "puntos dulces" donde los defensores obtienen el mayor retorno de inversión (aumento del costo del atacante) para cada inversión en seguridad que realizan.

Cada rol del entorno debe asignarse a uno de estos niveles (y, opcionalmente, aumentar con el tiempo como parte de un plan de mejora de seguridad). Cada perfil se define claramente como una configuración técnica y se automatiza siempre que sea posible para facilitar la implementación y acelerar las protecciones de seguridad. Para obtener más información sobre la implementación, consulte el artículo hoja de ruta de acceso con privilegios.

Niveles de seguridad

Los niveles de seguridad utilizados en esta estrategia son:

Empresa

Enterprise Security es adecuada para todos los usuarios empresariales y todos los escenarios de productividad. En la progresión del plan de modernización rápida, la empresa también actúa como punto de partida para el acceso especializado y con privilegios, a medida que desarrollan los controles de seguridad empresarial.

Nota

Existen configuraciones de seguridad más débiles, pero actualmente no las recomienda Microsoft para organizaciones empresariales debido a las aptitudes y recursos que los atacantes tienen disponibles. Para obtener información sobre lo que los atacantes pueden comprar entre sí en los mercados oscuros y los precios promedio, consulte el vídeo Las 10 mejores prácticas para la seguridad de Azure.

Especializado

Seguridad especializada proporciona controles de seguridad mejorados para los roles con un impacto empresarial elevado (si se ven comprometidos por un atacante o un usuario interno malintencionado).

Su organización debe tener criterios documentados para cuentas especializadas y con privilegios (por ejemplo, el posible impacto empresarial supera los $1M USD) e identificar todos los roles y cuentas que cumplen esos criterios. (se usa a lo largo de esta estrategia, incluidas las cuentas especializadas)

Los roles especializados suelen incluir:

- Desarrolladores de sistemas críticos para el negocio.

- Funciones profesionales confidenciales, como las de los usuarios de terminales SWIFT, investigadores con acceso a datos confidenciales, personal con acceso a informes financieros antes de su divulgación pública, administradores de nóminas, aprobadores de procesos empresariales confidenciales y otras funciones de alto impacto.

- Ejecutivos y asistentes personales o asistentes administrativos que controlan regularmente información confidencial.

- cuentas de redes sociales de alto impacto que podrían dañar la reputación de la empresa.

- Administradores de TI confidenciales con un impacto importante y con privilegios significativos, pero no en toda la empresa. Este grupo suele incluir administradores de cargas de trabajo de alto impacto individuales. (por ejemplo, administradores de planificación de recursos empresariales, administradores bancarios, roles de soporte técnico/departamento de soporte técnico, etc.)

La seguridad especializada de la cuenta también sirve como paso provisional para la seguridad con privilegios, que se basa aún más en estos controles. Consulte hoja de ruta de acceso con privilegios para obtener más información sobre el orden recomendado de progresión.

Privileged

seguridad con privilegios es el nivel más alto de seguridad diseñado para roles que podrían causar fácilmente un incidente importante y posibles daños materiales a la organización en manos de un atacante o un interno malintencionado. Este nivel suele incluir roles técnicos con permisos administrativos en la mayoría o en todos los sistemas empresariales (y a veces incluye algunos roles críticos para la empresa).

Las cuentas con privilegios se centran primero en la seguridad, considerando la productividad como la capacidad de realizar tareas de trabajo confidenciales de manera sencilla y segura. Estos roles no tendrán la capacidad de realizar tareas de trabajo confidenciales y de productividad general (examinar la web, instalar y usar cualquier aplicación) con la misma cuenta o el mismo dispositivo o estación de trabajo. Tendrán cuentas y estaciones de trabajo muy restringidas con una mayor supervisión de sus acciones para actividades anómalas que podrían representar la actividad del atacante.

Los roles de seguridad de acceso con privilegios suelen incluir:

- Roles de administrador de Microsoft Entra

- Otros roles de administración de identidades con derechos administrativos a un directorio empresarial, sistemas de sincronización de identidades, solución de federación, directorio virtual, sistema de administración de identidades y acceso con privilegios o similar.

- Roles con pertenencia a estos grupos de Active Directory locales

- Administradores de empresa

- Administradores de dominio

- Administrador de esquemas

- BUILTIN\Administradores

- Operadores de cuenta

- Operadores de copia de seguridad

- Operadores de impresión

- Operadores de servidor

- Controladores de dominio

- Controladores de dominio de solo lectura

- Propietarios del creador de directivas de grupo

- Operadores criptográficos

- Usuarios COM distribuidos

- Grupos de Exchange locales confidenciales (incluidos los permisos de Windows de Exchange y el subsistema de confianza de Exchange)

- Otros grupos delegados: grupos personalizados que puede crear la organización para administrar las operaciones de directorio.

- Cualquier administrador local de un sistema operativo subyacente o un inquilino de servicio en la nube que hospeda las funcionalidades anteriores, entre las que se incluyen

- Miembros del grupo de administradores locales

- Personal que conoce la contraseña de administrador raíz o integrada

- Administradores de cualquier herramienta de administración o seguridad con agentes instalados en esos sistemas