Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

En este documento se describen los criterios de éxito de una estrategia de acceso con privilegios. En esta sección se describen las perspectivas estratégicas del éxito de una estrategia de acceso con privilegios. Para obtener una hoja de ruta sobre cómo adoptar esta estrategia, consulte el plan de modernización rápida (RaMP). Para obtener instrucciones de implementación, consulte Implementación de acceso con privilegios.

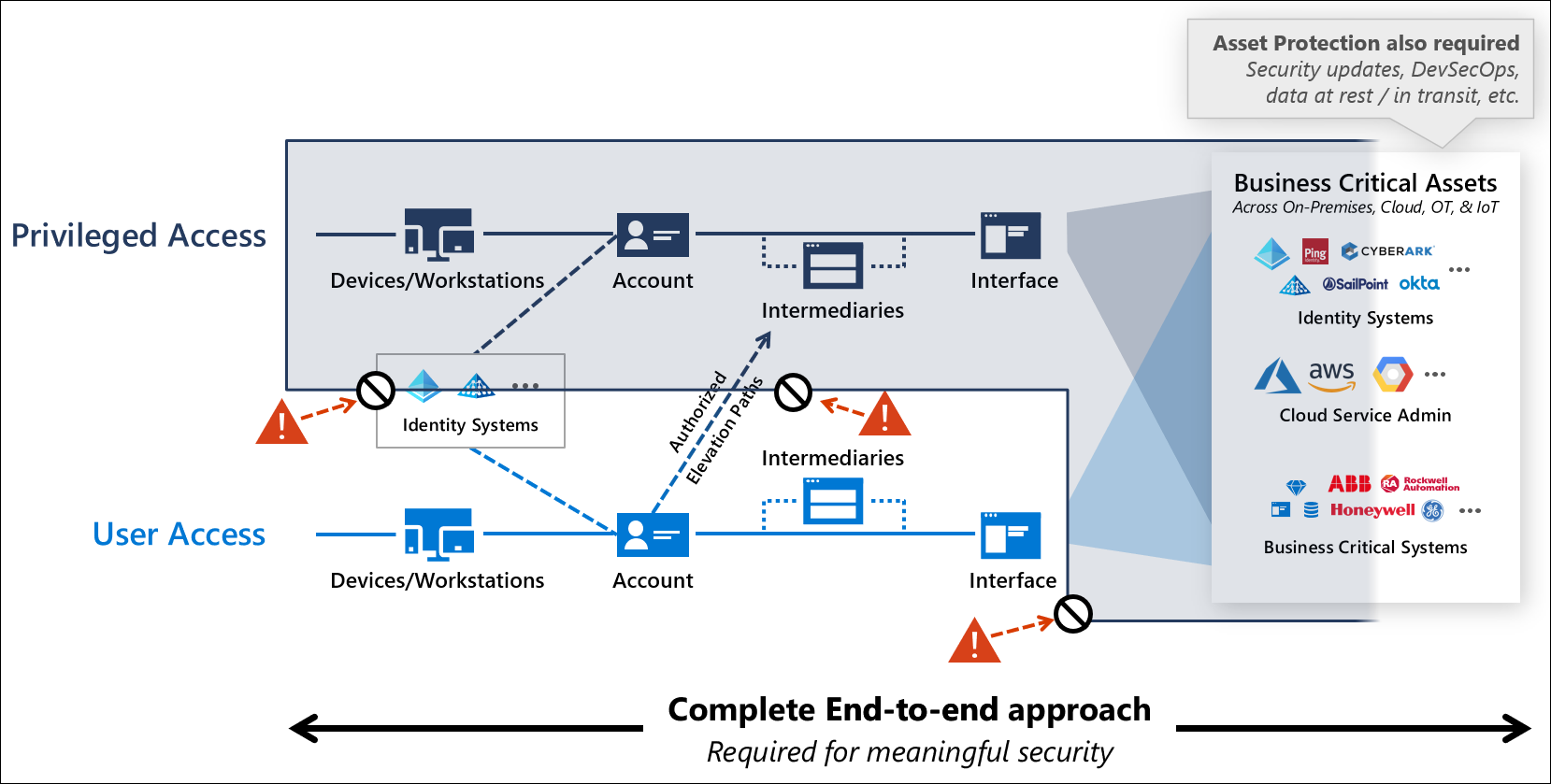

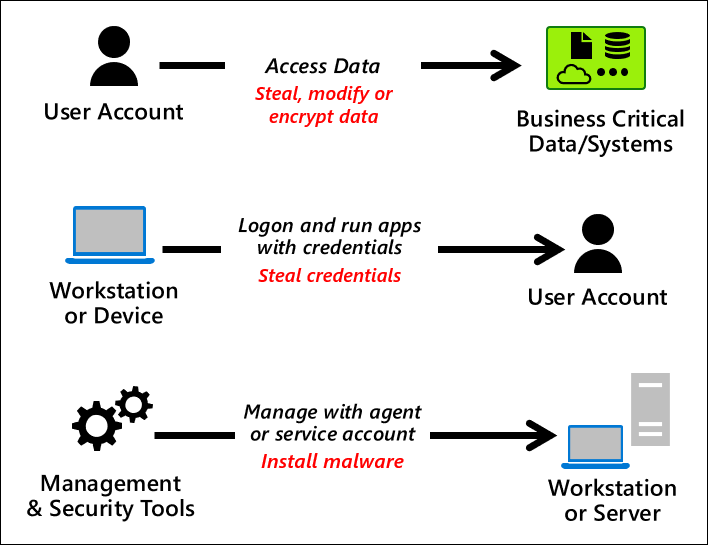

La implementación de una estrategia holística mediante enfoques de Zero Trust crea un "sello" de cierto tipo sobre el control de acceso privilegiado que lo hace resistente a los atacantes. Esta estrategia se logra limitando las vías de acceso con privilegios solo unos pocos seleccionados y, a continuación, protegiendo y supervisando estrechamente esas vías autorizadas.

Una estrategia correcta debe abordar todos los puntos que los atacantes pueden usar para interceptar flujos de trabajo de acceso con privilegios, incluidas cuatro iniciativas distintas:

- Elementos del flujo de trabajo de acceso con privilegios, incluidos los dispositivos subyacentes, los sistemas operativos, las aplicaciones y las identidades.

- Sistemas de identidad que hospedan las cuentas con privilegios y los grupos y otros artefactos que conceden privilegios a las cuentas

- Flujo de trabajo de acceso de usuario y rutas de elevación autorizadas que pueden provocar acceso con privilegios

- Las interfaces de aplicación en las que se aplica la directiva de acceso de confianza cero y el control de acceso basado en rol (RBAC) está configurado para conceder privilegios.

Nota:

Una estrategia de seguridad completa también incluye protecciones de recursos que están fuera del ámbito de control de acceso, como copias de seguridad de datos y protecciones contra ataques en la propia aplicación, el sistema operativo subyacente y el hardware, en las cuentas de servicio utilizadas por la aplicación o el servicio, y en los datos mientras están en reposo o en tránsito. Para más información sobre cómo modernizar una estrategia de seguridad para la nube, consulte Definición de una estrategia de seguridad.

Un ataque consta de atacantes humanos que aprovechan la automatización y los scripts para atacar a una organización se compone de humanos, los procesos que siguen y la tecnología que usan. Debido a esta complejidad de los atacantes y los defensores, la estrategia debe ser multifacética para protegerse contra todas las personas, procesos y formas en que la tecnología puede hacer que las garantías de seguridad se vean comprometidas involuntariamente.

Garantizar un éxito sostenible a largo plazo requiere cumplir los siguientes criterios:

- Priorización despiadada

- Equilibrar la seguridad y la productividad

- Asociaciones sólidas dentro de la organización

- Interrumpir la rentabilidad de la inversión del atacante

- Seguir el principio de origen limpio

Priorización despiadada

La priorización despiadada es la práctica de tomar las acciones más eficaces y de más rápido retorno primero, incluso si esos esfuerzos no encajan en los planes, percepciones y hábitos preexistentes. Esta estrategia establece el conjunto de pasos que se han aprendido en el crisol candente de muchos incidentes importantes de ciberseguridad. Los aprendizajes de estos incidentes forman los pasos que ayudamos a las organizaciones a tomar para asegurarse de que estas crisis no se vuelvan a producir.

Aunque siempre es tentador que los profesionales de seguridad intenten optimizar los controles existentes conocidos, como la seguridad de red y los firewalls para ataques más recientes, esta ruta de acceso conduce a errores constantemente. El equipo de respuesta a incidentes de Microsoft) ha estado respondiendo a ataques de acceso con privilegios durante casi una década y ve constantemente que estos enfoques de seguridad clásicos no detectan o detienen estos ataques. Aunque la seguridad de red proporciona una higiene de seguridad básica necesaria e importante, es fundamental interrumpir estos hábitos y centrarse en mitigaciones que deternen o bloqueen los ataques reales.

Priorice de forma despiadada los controles de seguridad recomendados en esta estrategia, incluso si desafía las suposiciones existentes y obliga a las personas a aprender nuevas aptitudes.

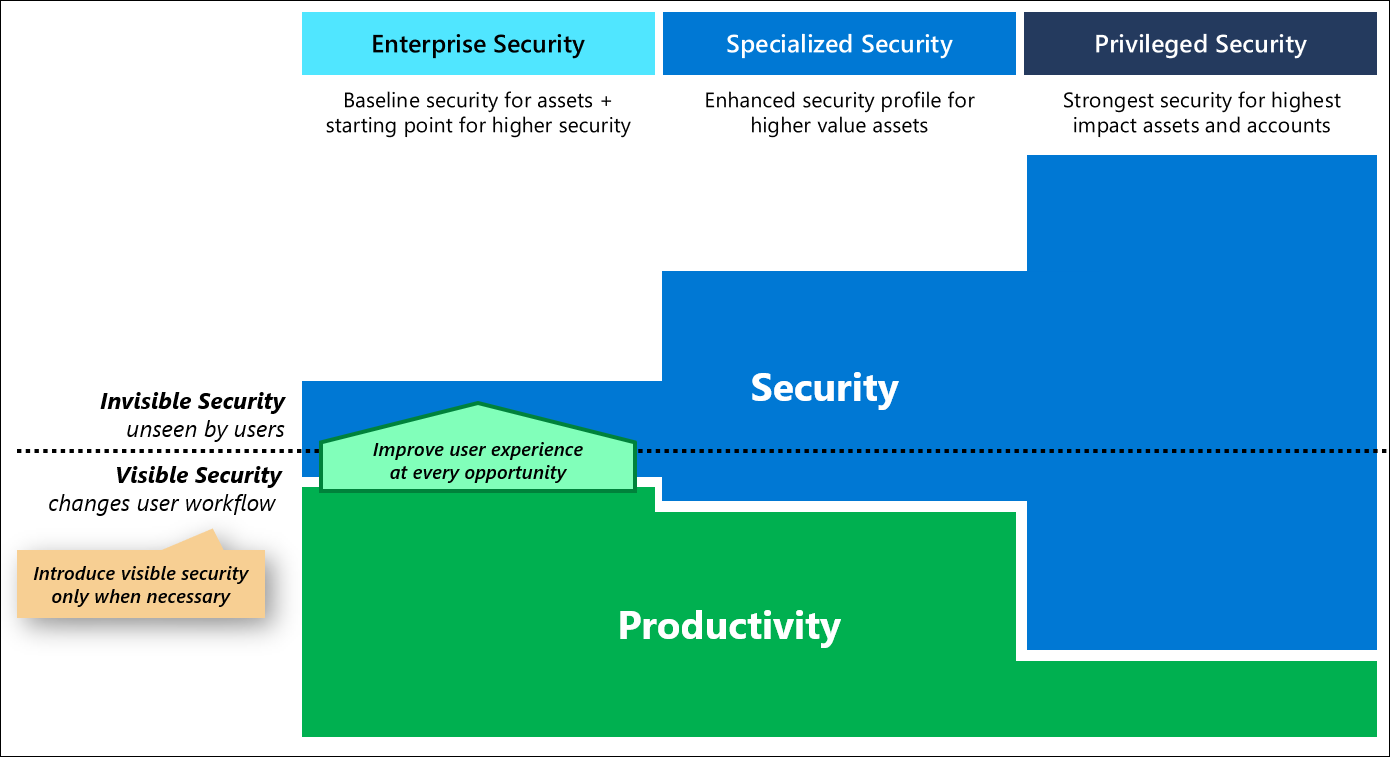

Equilibrar la seguridad y la productividad

Al igual que con todos los elementos de la estrategia de seguridad, el acceso con privilegios debe garantizar que se cumplan los objetivos de productividad y seguridad.

La seguridad de equilibrio evita los extremos que crean riesgos para la organización:

- Evitar una seguridad excesivamente estricta que hace que los usuarios salgan de las directivas, caminos y sistemas seguros.

- Evitar la seguridad débil que daña la productividad al permitir que los adversarios pongan en peligro fácilmente la organización.

Para obtener más información sobre la estrategia de seguridad, consulte Definición de una estrategia de seguridad.

Para minimizar el impacto empresarial negativo de los controles de seguridad, debe priorizar los controles de seguridad invisibles que mejoran los flujos de trabajo de usuario o, al menos, no impiden ni cambian los flujos de trabajo de usuario. Aunque los roles confidenciales de seguridad pueden necesitar medidas de seguridad visibles que cambien sus flujos de trabajo diarios para proporcionar garantías de seguridad, esta implementación debe realizarse cuidadosamente para limitar el impacto y el ámbito de la facilidad de uso tanto como sea posible.

Esta estrategia sigue esta guía definiendo tres perfiles (detallados más adelante en Keep it Simple - Personas and Profiles)

Asociaciones sólidas dentro de la organización

La seguridad debe trabajar para crear asociaciones dentro de la organización para tener éxito. Además de la verdad atemporal de que "ninguno de nosotros es tan inteligente como todos nosotros", la naturaleza de la seguridad es ser una función de apoyo para proteger los recursos de otros. La seguridad no es responsable de los recursos que ayudan a proteger (rentabilidad, tiempo de actividad, rendimiento, etc.), la seguridad es una función de soporte técnico que proporciona asesoramiento y servicios expertos para ayudar a proteger la propiedad intelectual y la funcionalidad empresarial que es importante para la organización.

La seguridad siempre debe funcionar como asociado en apoyo de los objetivos empresariales y de misión. Aunque la seguridad no debe alejarse de dar consejos directos, como recomendar contra aceptar un alto riesgo, la seguridad también debe enmarcar siempre ese asesoramiento en términos del riesgo empresarial en relación con otros riesgos y oportunidades administrados por los propietarios de recursos.

Aunque algunas partes de la seguridad se pueden planear y ejecutar correctamente en la organización de seguridad, muchos como proteger el acceso con privilegios requieren trabajar estrechamente con las organizaciones empresariales y de TI para comprender qué roles proteger y ayudar a actualizar y rediseñar flujos de trabajo para asegurarse de que son seguros y permiten a las personas realizar sus trabajos. Para más información sobre esta idea, consulte la sección Transformaciones, mentalidades y expectativas en el artículo guía de estrategia de seguridad.

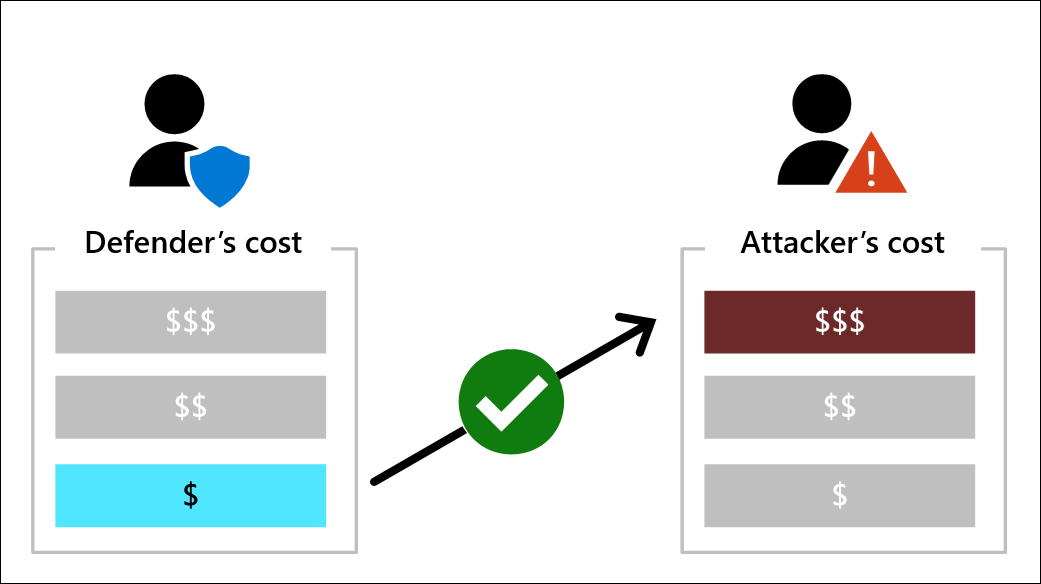

Interrumpir la rentabilidad de la inversión del atacante

Mantenga el enfoque en el pragmatismo asegurándose de que, probablemente, las medidas defensivas interrumpan de manera significativa las ventajas que el atacante pueda obtener, lo que aumentará el costo y la dificultad para que el atacante logre atacarlo con éxito. La evaluación de cómo las medidas defensivas afectarían al costo del ataque del adversario proporciona un aviso correcto para centrarse en la perspectiva de los atacantes, así como un mecanismo estructurado para comparar la eficacia de diferentes opciones de mitigación.

El objetivo debe ser aumentar el costo de los atacantes al minimizar su propio nivel de inversión de seguridad:

Interrumpir la rentabilidad de la inversión (ROI) del atacante aumentando su costo de ataque en los elementos de la sesión de acceso con privilegios. Este concepto se describe con más detalle en el artículo Criterios de éxito para la estrategia de acceso con privilegios.

Importante

Una estrategia de acceso privilegiado debe ser completa y proporcionar defensa en profundidad, pero debe evitar la falacia del gasto en profundidad, donde los defensores simplemente acumulan más controles del mismo tipo (familiares) (a menudo firewalls o filtros de red) más allá del punto en el que aportan un valor significativo a la seguridad.

Para obtener más información sobre el retorno de la inversión del atacante, consulte el vídeo corto y la explicación detallada Interrumpir el retorno de la inversión del atacante.

Principio de origen limpio

El principio de origen limpio requiere que todas las dependencias de seguridad sean tan confiables como el objeto que se protege.

Cualquier sujeto en control de un objeto es una dependencia de seguridad de ese objeto. Si un adversario puede controlar cualquier aspecto del control de un objetivo, puede controlar ese objetivo. Debido a esta amenaza, debe asegurarse de que las garantías de todas las dependencias de seguridad están en o por encima del nivel de seguridad deseado del propio objeto. Este principio se aplica en muchos tipos de relaciones de control:

Aunque es sencillo en principio, este concepto se complica fácilmente en el mundo real, ya que la mayoría de las empresas crecieron de manera orgánica a lo largo de décadas y tienen muchos miles de relaciones de control que se repiten, se basan unas en otras, retroceden sobre sí mismas, o ambas cosas. Esta web de relaciones de control proporciona muchas rutas de acceso que un atacante puede detectar y navegar durante un ataque, a menudo con herramientas automatizadas.

La estrategia de acceso con privilegios recomendada por Microsoft es efectivamente un plan para desenredar las partes más importantes de este nudo en primer lugar mediante un enfoque de confianza cero, validando explícitamente que el origen está limpio antes de permitir el acceso al destino.

En todos los casos, el nivel de confianza del origen debe ser el mismo o mayor que el destino.

- La única excepción notable a este principio es permitir el uso de dispositivos personales no administrados y dispositivos asociados para escenarios empresariales. Esta excepción permite la colaboración empresarial y la flexibilidad, y se puede mitigar a un nivel aceptable para la mayoría de las organizaciones debido al bajo valor relativo de los recursos empresariales.

- Esta misma excepción no se puede extender a niveles de seguridad especializados y de seguridad con privilegios, sin embargo, debido a la sensibilidad de seguridad de estos recursos. Algunos proveedores de PIM/PAM pueden abogar por que sus soluciones puedan mitigar el riesgo de dispositivos de nivel inferior, pero no estamos de acuerdo con esas aserciones basadas en nuestra experiencia investigando incidentes. Los propietarios de recursos de su organización pueden optar por aceptar el riesgo de usar dispositivos de nivel de seguridad empresarial para acceder a recursos especializados o con privilegios, pero Microsoft no recomienda esta configuración. Para obtener más información, consulte la guía intermedia de Privileged Access Management/Privileged Identity Management.

La estrategia de acceso privilegiado logra este principio principalmente mediante la aplicación de la política de confianza cero con acceso condicional en sesiones entrantes en interfaces e intermediarios. El principio de origen limpio comienza por obtener un nuevo dispositivo de un OEM que se construye según sus especificaciones de seguridad, incluida la versión del sistema operativo, la configuración básica de seguridad y otras necesidades, como el uso de Windows Autopilot para la implementación.

Opcionalmente, el principio de origen limpio puede extenderse a una revisión altamente rigurosa de cada componente de la cadena de suministro, incluidos los medios de instalación para sistemas operativos y aplicaciones. Aunque este principio sería adecuado para las organizaciones que se enfrentan a atacantes altamente sofisticados, debería ser una prioridad menor que los demás controles de esta guía.