Lista de comprobación de RaMP: protección de datos

Esta lista de comprobación del Programa de migración rápida (RaMP) le ayuda a proteger los datos en el entorno y en la nube para accesos involuntarios y malintencionados.

El acceso involuntario se produce cuando un usuario obtiene acceso a datos que, en función de sus roles y responsabilidades, no debe tener. El resultado puede ser una pérdida de datos no deseada, la destrucción de los datos o infracciones de las regulaciones de privacidad y seguridad de datos.

El acceso malintencionado se produce cuando un atacante externo o un usuario interno malintencionado trata de acceder intencionadamente a los datos. Los usuarios internos malintencionados pueden usar los datos con fines de lucro o para dañar a la organización. Los atacantes externos pueden eliminar, modificar, filtrar y cifrar los datos más confidenciales, lo que le deja indefenso ante un ataque de ransomware.

Para ambos tipos de ataques, debe realizar los pasos necesarios para identificar los datos, protegerlos, evitar su destrucción o filtración, y asegurarse de que solo los usuarios con un propósito empresarial tengan acceso a ellos.

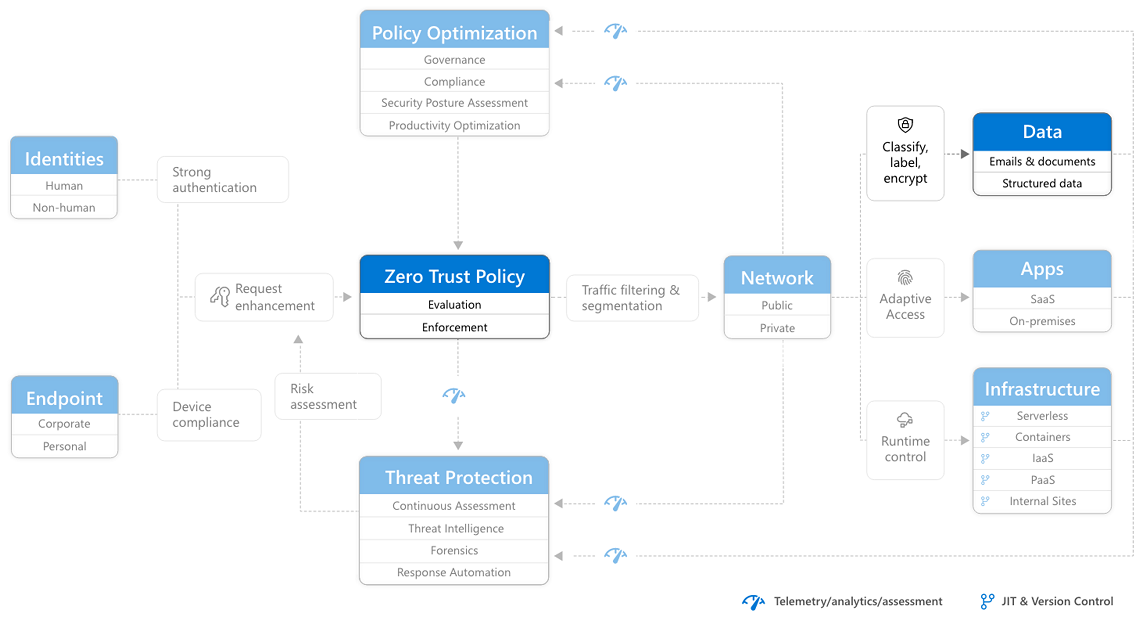

La protección de los datos forma parte del principio de Confianza cero "asumir la vulneración". Incluso con todas las protecciones de dispositivos y cuentas de usuario implementadas, debe suponer que un atacante podría lograr entrar y comenzar a recorrer el entorno, en busca de los datos más valiosos de la organización.

Por lo tanto, debe:

Conozca los datos

Comprender el panorama de los datos e identificar la información importante en el entorno local y en la nube.

Protección de los datos

Proteger los datos confidenciales a lo largo de su ciclo de vida mediante la aplicación de etiquetas de confidencialidad vinculadas a acciones de protección como cifrado, restricciones de acceso, marcas visuales, etc.

Prevención de pérdida de datos

Aplicar un conjunto coherente de directivas de prevención de pérdida de datos en la nube, entornos locales y puntos de conexión para supervisar, evitar y corregir actividades de riesgo con datos confidenciales.

Uso del acceso con privilegios mínimos

Aplicar permisos mínimos que indiquen quién tiene permiso para acceder y lo que puede hacer con los datos para satisfacer los requisitos empresariales y de productividad.

Responsabilidades de los miembros del programa y del proyecto

En esta tabla se describe la protección general de los datos de la organización en términos de jerarquía de patrocinio, administración de programas y administración de proyectos para determinar e impulsar los resultados.

| Lead | Owner | Responsabilidad |

|---|---|---|

| CISO, CIO o director de seguridad de datos | Patrocinio ejecutivo | |

| Liderazgo del programa de Seguridad de lo datos | Impulsar los resultados y la colaboración entre equipos | |

| Arquitecto de seguridad | Asesorar sobre la configuración y los estándares | |

| Administradores de Microsoft 365 | Implementar cambios en el inquilino de Microsoft 365 para OneDrive y carpetas protegidas | |

| Ingeniero de seguridad de datos o ingeniero de seguridad de infraestructura | Habilitar copia de seguridad de la infraestructura | |

| Propietarios de la aplicación | Identificar recursos empresariales críticos | |

| Administradores de seguridad de datos | Implementar cambios de configuración | |

| Administrador de TI | Actualizar documentos de directivas y estándares | |

| Gobernanza de seguridad o adminsitradores de TI | Supervisar para garantizar el cumplimiento | |

| Equipo de educación de usuarios | Asegurarse de que la guía para los usuarios refleje las actualizaciones de las directivas |

Objetivos de implementación

Cumpla estos objetivos de implementación para proteger los datos de Confianza cero.

| ¡Listo! | Objetivo de implementación | Owner |

|---|---|---|

| 1. Conocer los datos | Arquitecto de seguridad de datos | |

| 2. Proteger los datos | Ingeniero de seguridad de datos | |

| 3. Prevenir la pérdida de datos | Ingeniero de seguridad de datos | |

| 4. Uso del acceso con privilegios mínimos | Ingeniero de seguridad de datos |

1. Conocer los datos

Realice estos pasos de implementación para cumplir el objetivo de implementación de conocer los datos.

| ¡Listo! | Paso de implementación | Owner | Documentación |

|---|---|---|---|

| 1. Determinar los niveles de clasificación de datos. | Arquitecto de seguridad de datos | Información | |

| 2. Determinar tipos de información confidencial integrados y personalizados. | Arquitecto de seguridad de datos | Información | |

| 3. Determinar el uso de clasificadores capacitados entrenados previamente y personalizados. | Arquitecto de seguridad de datos | Información | |

| 4. Detectar y clasificar los datos confidenciales. | Arquitecto de seguridad de datos o Ingeniero de seguridad de datos | Información |

2. Proteger los datos

Realice estos pasos de implementación para cumplir el objetivo de implementación de proteger los datos.

| ¡Listo! | Paso de implementación | Owner | Documentación |

|---|---|---|---|

| 1. Determinar la utilización y el diseño de etiquetas de confidencialidad. | Arquitecto de seguridad | Introducción | |

| 2. Etiquetar y proteger elementos para aplicaciones y servicios de Microsoft 365. | Ingeniero de seguridad de datos | Administrar etiquetas de confidencialidad | |

| 3. Habilite y configure Microsoft Defender for Cloud Apps. | Ingeniero de seguridad de datos | Introducción | |

| 4. Detectar, etiquetar y proteger la información confidencial que reside en almacenes de datos en la nube. | Ingeniero de seguridad de datos | procedimientos recomendados | |

| 4. Detectar, etiquetar y proteger la información confidencial que reside en almacenes de datos en el entorno local. | Ingeniero de seguridad de datos | Analizador de Azure Information Protection | |

| 6. Extensión de las etiquetas de confidencialidad a Azure mediante el mapa de datos de Microsoft Purview | Ingeniero de seguridad de datos | Etiquetado en el mapa de datos de Microsoft Purview |

3. Prevenir la pérdida de datos

Realice estos pasos de implementación para cumplir el objetivo de implementación de prevenir la pérdida de datos.

| ¡Listo! | Paso de implementación | Owner | Documentación |

|---|---|---|---|

| 1. Diseñar y crear directivas de prevención de pérdida de datos (DLP). | Arquitecto de seguridad | Información | |

| 2. Habilitar y configurar la prevención de pérdida de datos en punto de conexión. | Ingeniero de seguridad de datos | Información | |

| 3. Configure directivas de acceso para el control de aplicaciones de acceso condicional de Microsoft Defender for Cloud Apps. | Ingeniero de seguridad de datos | Información general |

4. Uso del acceso con privilegios mínimos

Realice estos pasos de implementación para asegurarse de que los usuarios y administradores cumplen el objetivo de implementación Uso del acceso con privilegios mínimos.

| ¡Listo! | Paso de implementación | Owner |

|---|---|---|

| 1. En el objetivo de implementación Conocer los datos, revise los permisos de las ubicaciones de información confidencial y crítica. | Ingeniero de seguridad de datos | |

| 2. Implemente permisos mínimos para la información confidencial y crítica, al tiempo que cumple los requisitos empresariales y de colaboración e informa a los usuarios afectados. | Ingeniero de seguridad de datos | |

| 3. Administre los cambios para los empleados para que las ubicaciones futuras de información confidencial y crítica se creen y mantengan con permisos mínimos. | Equipo de educación de usuarios | |

| 4. Audite y supervise las ubicaciones de información confidencial y crítica para asegurarse de que no se conceden permisos amplios. | Ingeniero de seguridad de datos o administrador de gobernanza de seguridad |

Results

Después de completar estos objetivos de implementación, habrá creado la sección Datos de la arquitectura Confianza cero.

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de