Nota:

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

![]()

Las redes empresariales tradicionales están diseñadas para proporcionar a los usuarios acceso a las aplicaciones y los datos hospedados en centros de datos operados por la empresa con una sólida seguridad perimetral. Sin embargo, en la actualidad, las áreas de trabajo usan cada vez más servicios y datos fuera del firewall corporativo. Las aplicaciones y los servicios se han movido a la nube y es preciso que los usuarios puedan acceder a ellos desde diversos dispositivos personales y profesionales.

Las soluciones de red son una parte importante del modelo de confianza cero. Comprueban que se puede permitir la entrada y salida en el borde de la red e inspeccionan el tráfico en busca de contenido malintencionado. Admiten el acceso con privilegios mínimos y el principio de "presunción de vulneración de la seguridad", ya que ello permite a las organizaciones segmentar sus redes y conectar a los usuarios únicamente al segmento de la red al que necesitan acceder.

Guía de integración de confianza cero en las redes

Los asociados proveedores de software independientes (ISV) se integran con las soluciones de red de Microsoft y aportan su propia experiencia en seguridad para mejorar los productos.

En este artículo tratará el tema de los partners de integración de redes con el fin de que los clientes puedan usar las mejores ofertas conocidas de seguridad como servicio (SECaaS) de terceros para proteger el acceso a Internet de sus usuarios. Consulte Programa para partners de redes de Microsoft 365 para obtener más información sobre cómo convertirse en partner de ISV.

Equilibrador de carga de puerta de enlace

Gateway Load Balancer es un SKU de la cartera de Azure Load Balancer diseñado específicamente para escenarios de alto rendimiento y alta disponibilidad con aplicaciones virtuales de red (NVA, por sus siglas en inglés) de terceros. Permite implementar, escalar y administrar aplicaciones virtuales de red fácilmente.

Virtual WAN

Virtual WAN es un servicio de red que aporta muchas funciones de red, seguridad y enrutamiento para proporcionar una única interfaz operativa. Proporcionar una arquitectura de tipo hub-and-spoke y cuenta con escalado y rendimiento integrados en las ramas (dispositivos VPN y SD-WAN), los usuarios (clientes de VPN de Azure, OpenVPN e IKEv2), los circuitos de ExpressRoute y las redes virtuales. Permite una arquitectura de red de tránsito global donde el "centro de conectividad" de la red que se hospeda en la nube permite la conectividad transitiva entre puntos de conexión que pueden estar distribuidos en distintos tipos de "radios".

Firewall de aplicaciones web de Azure

El firewall de aplicaciones web (WAF) de Azure ofrece una protección centralizada de las aplicaciones web contra las vulnerabilidades de seguridad más habituales. WAF se puede implementar con el servicio Azure Application Gateway, Azure Front Door y Azure Content Delivery Network (CDN) de Microsoft. WAF en Azure CDN se encuentra actualmente en versión preliminar pública.

DDOS Protection

Azure DDoS Protection, junto con los procedimientos recomendados de diseño de aplicaciones, proporciona características mejoradas de mitigación DDoS para protegerse de los ataques DDoS. Se ajusta automáticamente para proteger los recursos específicos de Azure de una red virtual. La protección se puede habilitar fácilmente en cualquier red virtual nueva o existente y no requiere cambios en las aplicaciones ni los recursos.

Azure Firewall Manager

Azure Firewall Manager es un servicio de administración de seguridad que proporciona una directiva de seguridad central y administración de rutas para perímetros de seguridad en la nube.

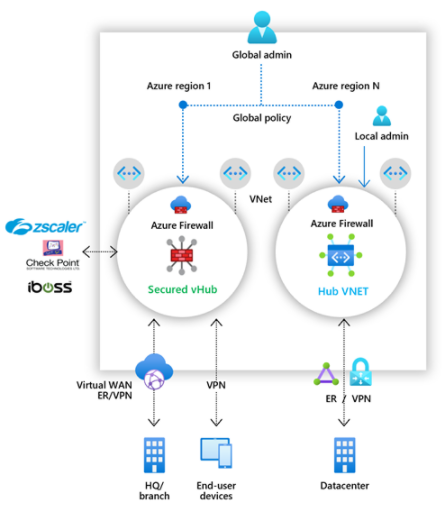

Los proveedores asociados de seguridad se han integrado en Azure Firewall Manager, con el fin de que los clientes puedan usar las mejores ofertas conocidas de seguridad como servicio (SECaaS) de terceros para proteger el acceso a Internet de sus usuarios. Los clientes pueden proteger un centro de conectividad con un asociado de seguridad compatible, así como enrutar y filtrar el tráfico de Internet de las redes virtuales (VNet) o ubicaciones de rama de una región. Los centros de conectividad se pueden implementar en varias regiones de Azure para obtener conectividad y seguridad en cualquier lugar del mundo, mediante la oferta del asociado de seguridad para el tráfico de aplicaciones SaaS o de Internet, y Azure Firewall para el tráfico privado en los centros protegidos.

Los asociados de seguridad admitidos son Zscaler, Check Point y iboss.

Si la solución se va a conectar con Microsoft 365, puede usar la guía que se ofrece en el Programa para asociados de redes de Microsoft 365 para asegurarse de que la solución sigue los principios de conectividad de red de Microsoft 365. El objetivo de este programa es facilitar una excelente experiencia del cliente con Microsoft 365 mediante la detección sencilla de soluciones de asociados validadas que demuestran de forma coherente la alineación con los principios clave para una conectividad óptima de Microsoft 365 en las implementaciones de los clientes.