Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Los trabajadores actuales requieren acceso a aplicaciones y recursos que existen más allá de los límites de red corporativa tradicionales. Las arquitecturas de seguridad que dependen de firewalls de red y redes privadas virtuales (VPN) para aislar y restringir el acceso a los recursos ya no son suficientes.

Para abordar este nuevo mundo informático, Microsoft recomienda encarecidamente el modelo de seguridad de Confianza cero, que se basa en estos principios rectores:

- Comprobar explícitamente: realice siempre las operaciones de autorización y autenticación en función de todos los puntos de datos disponibles. Esta comprobación es donde las directivas de acceso a dispositivos e identidad de Confianza cero son cruciales para iniciar sesión y validarse en curso.

- Usar el acceso de privilegios mínimos: limite el acceso de los usuarios con Just-in-Time y Just-Enough-Access (JIT/JEA), directivas que se adaptan al nivel de riesgo y protección de datos.

- Asumir que hay brechas: minimice el radio de expansión y el acceso a los segmentos. Compruebe el cifrado de un extremo a otro y use análisis para obtener visibilidad, impulsar la detección de amenazas y mejorar las defensas.

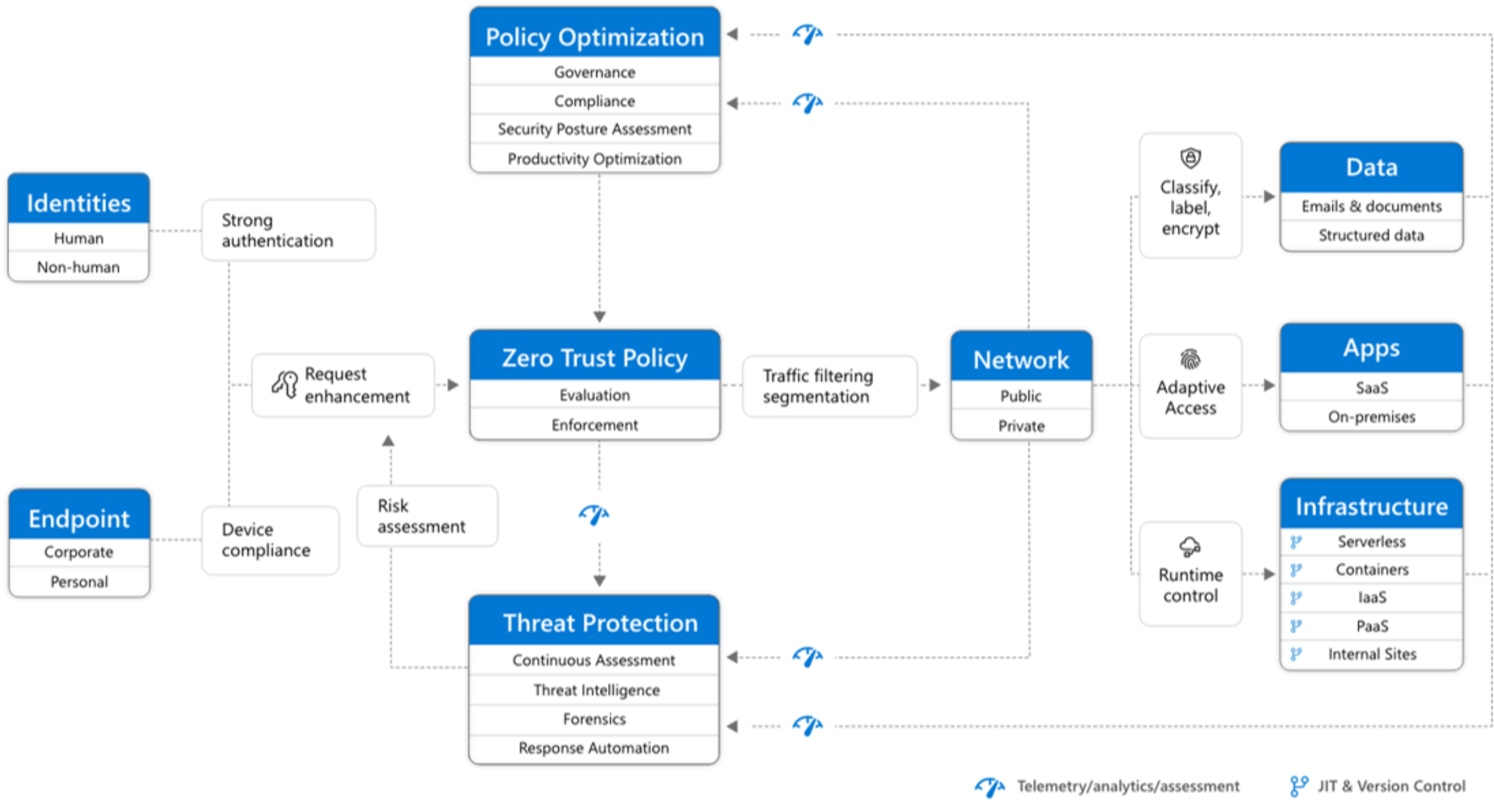

Esta es la arquitectura general de Confianza cero:

Las directivas de acceso a dispositivos y identidades de confianza cero abordan el principio fundamental de Comprobar explícitamente para:

- Identidades: cuando una identidad intente tener acceso a un recurso, compruébela con autenticación segura y asegúrese de que el acceso solicitado sea compatible con dicha identidad, y típico de ella.

- Dispositivos (también denominados puntos de conexión): supervise y aplique los requisitos de mantenimiento y cumplimiento del dispositivo para el acceso seguro.

- Aplicaciones: aplique controles y tecnologías a:

- Garantice los permisos adecuados en las aplicaciones.

- Controle el acceso de acuerdo con el uso de análisis en tiempo real.

- Supervise el comportamiento anómalo

- Controle las acciones del usuario.

- Confirme las opciones de configuración seguras.

En esta serie de artículos se describe un conjunto de configuraciones y directivas de acceso a dispositivos y identidades mediante Microsoft Entra ID, el acceso condicional, Microsoft Intune y otras características. Estas configuraciones y directivas proporcionan acceso de confianza cero a Microsoft 365 para aplicaciones y servicios en la nube empresarial, otros servicios SaaS y aplicaciones locales que se publican con el proxy de aplicación de Microsoft Entra.

La configuración y las directivas de acceso a dispositivos y identidades de Confianza cero se recomiendan en tres niveles:

- Punto de partida.

- Enterprise.

- Seguridad especializada para entornos con datos altamente regulados o clasificados.

Estos niveles y sus configuraciones correspondientes proporcionan niveles coherentes de protección de confianza cero en los datos, identidades y dispositivos. Estas funcionalidades y sus recomendaciones:

- Se admiten en Microsoft 365 E3 y Microsoft 365 E5.

- Se alinean con la puntuación de seguridad de Microsoft y la puntuación de identidad en Microsoft Entra ID. Seguir las recomendaciones aumentará estas puntuaciones para su organización.

- Le ayudará a implementar estos cinco pasos para proteger la infraestructura de identidad.

Si su organización tiene requisitos o complejidades únicos, use estas recomendaciones como punto de partida. Sin embargo, la mayoría de las organizaciones pueden implementar estas recomendaciones según lo indicado.

Vea este vídeo para obtener información general rápida sobre las configuraciones de acceso a dispositivos e identidades para Microsoft 365 para empresas.

Nota:

Microsoft también vende licencias de Enterprise Mobility + Security (EMS) para suscripciones de Office 365. Las funcionalidades EMS E3 y EMS E5 son equivalentes a las de Microsoft 365 E3 y Microsoft 365 E5. Para obtener más información, consulte Planes EMS.

Destinatarios

Estas recomendaciones están pensadas para arquitectos empresariales y profesionales de TI que están familiarizados con los servicios de seguridad y productividad en la nube de Microsoft 365. Estos servicios incluyen Microsoft Entra ID (identidad), Microsoft Intune (administración de dispositivos) y Microsoft Purview Information Protection (protección de datos).

Entorno del cliente

Las directivas recomendadas son aplicables a las organizaciones empresariales que funcionan completamente dentro de la nube de Microsoft y para los clientes con infraestructura de identidad híbrida. Una estructura de identidad híbrida es un bosque de Active Directory local que se sincroniza con el identificador de Microsoft Entra.

Muchas de nuestras recomendaciones dependen de los servicios que solo están disponibles con las siguientes licencias:

- Microsoft 365 E5.

- Microsoft 365 E3 con el complemento Seguridad E5.

- EMS E5.

- Licencias de Microsoft Entra ID P2.

Para las organizaciones que no tienen estas licencias, se recomienda implementar al menos los valores predeterminados de seguridad, que se incluyen con todos los planes de Microsoft 365.

Advertencias

Su organización puede estar sujeta a requisitos reguladores o de cumplimiento de cualquier otro tipo, incluidas las recomendaciones específicas que pueden exigir al usuario que aplique directivas que difieren de estas configuraciones recomendadas. Estas configuraciones recomiendan controles de utilización que históricamente no han estado disponibles. Recomendamos el uso de estos controles porque creemos que representan un equilibrio entre seguridad y productividad.

Hemos hecho todo los posible para tener en cuenta una amplia variedad de requisitos de protección de la organización, pero no podemos tener en cuenta todos los requisitos posibles o para todos los aspectos únicos de su organización.

Tres niveles de protección

La mayoría de las organizaciones tienen requisitos específicos en lo relativo a la protección y seguridad de los datos. Estos requisitos varían por segmento industrial y por las funciones de trabajo dentro de las organizaciones. Por ejemplo, puede que el departamento legal y los administradores necesiten seguridad adicional y controles de protección de la información en torno a su correspondencia de correo electrónico que no necesitan otras unidades de negocio.

Cada sector tiene también su propio conjunto de normas especializadas. No estamos intentando proporcionar una lista de todas las opciones de seguridad posibles o una recomendación por segmento del sector o función de trabajo. En su lugar, se proporcionan recomendaciones para tres niveles de seguridad y protección que se pueden aplicar en función de la granularidad de sus necesidades.

- Punto de partida: se recomienda que todos los clientes establezcan y usen un estándar mínimo para proteger los datos, así como las identidades y los dispositivos que acceden a los datos. Puede seguir estas recomendaciones para proporcionar una protección predeterminada segura como punto de partida para todas las organizaciones.

- Enterprise: algunos clientes tienen un subconjunto de datos que deben protegerse en niveles superiores o todos los datos deben estar protegidos en un nivel superior. Puede aplicar una mayor protección a algunos o todos los conjuntos de datos de su entorno de Microsoft 365. Se recomienda proteger las identidades y los dispositivos que acceden a la información confidencial con niveles de seguridad comparables.

- Seguridad especializada: según sea necesario, algunos clientes tienen una pequeña cantidad de datos altamente clasificados, constituyen secretos comerciales o están regulados. Microsoft proporciona funcionalidades para ayudar a estos clientes a cumplir estos requisitos, incluida la protección agregada para identidades y dispositivos.

En esta guía se muestra cómo implementar la protección de Confianza cero para identidades y dispositivos para cada uno de estos niveles de protección. Use esta guía como mínimo para su organización y ajuste las directivas para cumplir los requisitos específicos de su organización.

Es importante usar niveles de protección coherentes en las identidades, dispositivos y datos. Por ejemplo, la protección de los usuarios con cuentas prioritarias, como ejecutivos, líderes, administradores y otros, debe incluir el mismo nivel de protección para sus identidades, sus dispositivos y los datos a los que acceden.

Además, consulte la solución Implementar la protección de la información para la normativa de privacidad de datos para proteger la información almacenada en Microsoft 365.

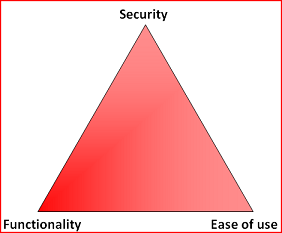

Equilibrio entre seguridad y productividad

La implementación de cualquier estrategia de seguridad requiere equilibrios entre seguridad y productividad. Resulta útil evaluar cómo afecta cada decisión al equilibrio de seguridad, funcionalidad y facilidad de uso.

Las recomendaciones proporcionadas se basan en los siguientes principios:

- Conozca a los usuarios y sea flexible para sus requisitos funcionales y de seguridad.

- Aplique una directiva de seguridad just-in-time y asegúrese de que es significativa.

Servicios y conceptos para la protección de identidades y acceso a dispositivos de Confianza cero

Microsoft 365 para empresas está diseñado para organizaciones de gran tamaño para que todos puedan ser creativos y trabajar juntos de forma segura.

En esta sección se proporciona información general sobre los servicios y funcionalidades de Microsoft 365 que son importantes para el acceso a dispositivos e identidades de Confianza cero.

Microsoft Entra ID

Microsoft Entra ID proporciona un conjunto completo de funcionalidades de administración de identidades. Se recomienda usar estas funcionalidades para proteger el acceso.

| Funcionalidad o característica | Descripción | Licencias |

|---|---|---|

| Autenticación multifactor (MFA) | MFA requiere que los usuarios proporcionen dos formas de comprobación, como una contraseña de usuario más una notificación de la aplicación Microsoft Authenticator o una llamada telefónica. MFA reduce considerablemente el riesgo de que las credenciales robadas se puedan usar para acceder a su entorno. Microsoft 365 usa el servicio de autenticación multifactor de Microsoft Entra para inicios de sesión basados en MFA. | Microsoft 365 E3 o E5 |

| Acceso condicional | Microsoft Entra ID evalúa las condiciones del inicio de sesión del usuario y usa directivas de acceso condicional para determinar el acceso permitido. Por ejemplo, en esta guía se muestra cómo crear una directiva de acceso condicional para requerir el cumplimiento de dispositivos para el acceso a datos confidenciales. Esto reduce considerablemente el riesgo de que un hacker con su propio dispositivo y credenciales robadas pueda acceder a sus datos confidenciales. También protege la información confidencial en los dispositivos, ya que estos deben cumplir requisitos específicos de estado y seguridad. | Microsoft 365 E3 o E5 |

| Grupos de Microsoft Entra | Las directivas de acceso condicional, la administración de dispositivos con Intune e incluso los permisos para archivos y sitios de su organización dependen de la asignación a cuentas de usuario o grupos de Microsoft Entra. Se recomienda crear grupos de Microsoft Entra que se correspondan con los niveles de protección que está implementando. Por ejemplo, es probable que el personal ejecutivo tenga objetivos de mayor valor para los hackers. Por lo tanto, tiene sentido agregar las cuentas de usuario de estos empleados a un grupo de Microsoft Entra y asignar este grupo a directivas de acceso condicional y otras directivas que aplican un mayor nivel de protección para el acceso. | Microsoft 365 E3 o E5 |

| Inscripción de dispositivos | Inscribe un dispositivo en Microsoft Entra ID para crear una identidad para el dispositivo. Esta identidad se usa para autenticar el dispositivo cuando un usuario inicia sesión y para aplicar directivas de acceso condicional que requieren equipos compatibles o unidos a un dominio. Para obtener esta guía, usamos la inscripción de dispositivos para inscribir automáticamente equipos Windows unidos a un dominio. La inscripción de dispositivos es un requisito previo para administrar dispositivos con Intune. | Microsoft 365 E3 o E5 |

| Microsoft Entra ID Protection | Le permite detectar vulnerabilidades potenciales que afectan las identidades de su organización y configurar la directiva de corrección automatizada para los riesgos bajos, medios y altos de inicio de sesión y de usuario. Esta guía se basa en esta evaluación de riesgos para aplicar directivas de acceso condicional para la autenticación multifactor. Esta guía también incluye una directiva de acceso condicional que requiere que los usuarios cambien su contraseña si se detecta actividad de alto riesgo para su cuenta. | Licencias de Microsoft 365 E5, Microsoft 365 E3 con el complemento E5 Security, EMS E5 o Microsoft Entra ID P2 |

| Autoservicio de restablecimiento de contraseña (SSPR) | Permite a sus usuarios restablecer las contraseñas de forma segura y sin la intervención del servicio de asistencia, al proporcionar la comprobación de varios métodos de autenticación que el administrador puede controlar. | Microsoft 365 E3 o E5 |

| Protección con contraseña de Microsoft Entra | Detecte y bloquee contraseñas débiles conocidas y sus variantes y términos débiles adicionales específicos de su organización. La lista global de contraseñas prohibidas predeterminada se aplica automáticamente a todos los usuarios de un inquilino de Microsoft Entra. Puede definir entradas adicionales en una lista personalizada de contraseñas prohibidas. Cuando los usuarios cambian o restablecen sus contraseñas, se consultan estas listas de contraseñas prohibidas para exigir el uso de contraseñas seguras. | Microsoft 365 E3 o E5 |

Estos son los componentes de acceso a dispositivos e identidades de Confianza cero, incluidos los objetos, la configuración y los subservicios de Intune y Microsoft Entra.

Microsoft Intune

Intune es el servicio de administración de dispositivos móviles basado en la nube de Microsoft. Esta guía recomienda la administración de dispositivos de equipos Windows con Intune y recomienda configuraciones de directivas de cumplimiento de dispositivos. Intune determina si los dispositivos son compatibles y envía estos datos a Microsoft Entra ID para usarlos al aplicar directivas de acceso condicional.

Intune App Protection

Las Directivas de protección de aplicaciones de Intune se pueden usar para proteger los datos de la organización en aplicaciones móviles, con o sin inscribir dispositivos en la administración. Intune ayuda a proteger la información, asegurarse de que los empleados pueden seguir siendo productivos y evitar la pérdida de datos. Con la implementación de directivas de nivel de aplicación, puede restringir el acceso a los recursos de la empresa y mantener los datos dentro del control del departamento de TI.

En esta guía se muestra cómo crear directivas recomendadas para aplicar el uso de aplicaciones aprobadas y determinar cómo se pueden usar estas aplicaciones con los datos empresariales.

Microsoft 365

En esta guía se muestra cómo implementar un conjunto de directivas para proteger el acceso a los servicios en la nube de Microsoft 365, incluidos Microsoft Teams, Exchange, SharePoint y OneDrive. Además de implementar estas directivas, se recomienda aumentar también el nivel de protección del inquilino mediante estos recursos:

Windows 11 o Windows 10 con Aplicaciones de Microsoft 365 para empresas

Windows 11 o Windows 10 con Aplicaciones de Microsoft 365 para empresas es el entorno cliente recomendado para equipos. Se recomienda Windows 11 o Windows 10 porque Microsoft Entra está diseñado para proporcionar la experiencia más fluida posible tanto para el entorno local como para el Microsoft Entra ID. Windows 11 o Windows 10 también incluyen funcionalidades de seguridad avanzadas que se pueden administrar a través de Intune. Aplicaciones de Microsoft 365 para empresas incluye las versiones más recientes de las aplicaciones de Office. Estos usan la autenticación moderna, que es más segura y un requisito para el acceso condicional. Estas aplicaciones también incluyen herramientas de cumplimiento y seguridad mejoradas.

Aplicación de estas funcionalidades en los tres niveles de protección

En la tabla siguiente se resumen nuestras recomendaciones para usar estas funcionalidades en los tres niveles de protección.

| Mecanismo de protección | Punto de partida | Empresa | Seguridad especializada |

|---|---|---|---|

| Exigir MFA | Con riesgo de inicio de sesión medio o superior | Con riesgo de inicio de sesión bajo o superior | En todas las nuevas sesiones |

| Exigir cambio de contraseña | Para usuarios de alto riesgo | Para usuarios de alto riesgo | Para usuarios de alto riesgo |

| Exigir Intune App Protection | Sí | Sí | Sí |

| Exigir la inscripción de Intune para dispositivos propiedad de la organización | Requerir un equipo compatible o unido a un dominio, pero permitir dispositivos propios (BYOD) teléfonos y tabletas | Exigir un dispositivo compatible o unido a un domino | Exigir un dispositivo compatible o unido a un domino |

Propiedad del dispositivo

En la tabla anterior se refleja la tendencia de muchas organizaciones a admitir una combinación de dispositivos propiedad de la organización y BYOD personales o BYOD para permitir la productividad móvil entre los empleados. Las directivas de protección de aplicaciones de Intune garantizan que el correo electrónico esté protegido frente a la filtración de la aplicación móvil de Outlook y otras aplicaciones móviles de Office, tanto en dispositivos propiedad de la organización como en BYOD.

Se recomienda que los dispositivos propiedad de la organización se administren mediante Intune o unidos a un dominio para aplicar protecciones y controles adicionales. Según la confidencialidad de los datos, la organización podría elegir no permitir BYOD en determinadas poblaciones de usuarios o aplicaciones específicas.

Implementación y aplicaciones

Antes de configurar e implementar la configuración de identidad de confianza cero y acceso a dispositivos para las aplicaciones integradas de Microsoft Entra, debe hacer lo siguiente:

Decida qué aplicaciones se usan en su organización que desea proteger.

Analice esta lista de aplicaciones para determinar los conjuntos de directivas que proporcionan los niveles de protección adecuados.

No debe crear conjuntos independientes de directivas para cada aplicación, ya que la administración de ellas puede resultar complicada. Microsoft recomienda agrupar las aplicaciones que tengan los mismos requisitos de protección para los mismos usuarios.

Por ejemplo, tiene un conjunto de directivas que incluyen todas las aplicaciones de Microsoft 365 para todos los usuarios para la protección de punto de partida. Tenga un segundo conjunto de directivas para todas las aplicaciones confidenciales, como las que usan los recursos humanos o los departamentos financieros, y aplíquelas a esos grupos.

Una vez que haya determinado el conjunto de directivas para las aplicaciones que desea proteger, implemente las directivas en los usuarios de forma incremental y solucione los problemas a lo largo del proceso. Por ejemplo:

- Configure las directivas que quiere usar para todas las aplicaciones de Microsoft 365.

- Agregue solo Exchange con sus cambios necesarios, implemente las directivas a los usuarios y trabaje con cualquier problema.

- Agregue Teams con sus cambios necesarios, implemente las directivas a los usuarios y trabaje con cualquier problema.

- Agregue SharePoint con sus cambios necesarios, implemente las directivas a los usuarios y trabaje con cualquier problema.

- Continúe agregando el resto de las aplicaciones hasta que pueda configurar con confianza estas directivas de punto de partida para incluir todas las aplicaciones de Microsoft 365.

De forma similar, para las aplicaciones confidenciales, cree el conjunto de directivas y agregue una aplicación a la vez. Trabaje con cualquier problema hasta que se incluyan en el conjunto de directivas de aplicaciones confidenciales.

Microsoft recomienda no crear conjuntos de directivas que se apliquen a todas las aplicaciones, ya que puede dar lugar a algunas configuraciones no deseadas. Por ejemplo, las directivas que bloquean todas las aplicaciones podrían bloquear a los administradores fuera del Centro de administración de Microsoft Entra y las exclusiones no se pueden configurar para puntos de conexión importantes como Microsoft Graph.

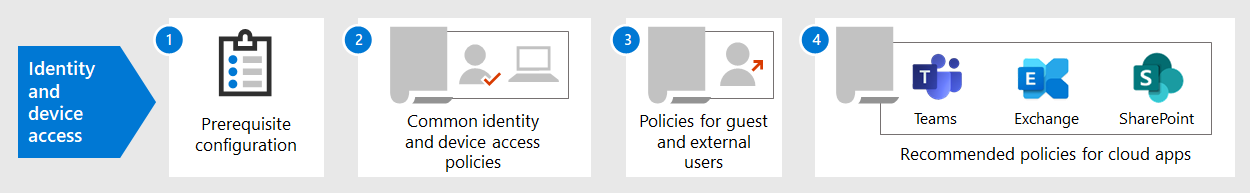

Pasos para configurar la identidad de Confianza cero y el acceso a dispositivos

- Configure las características de identidad de requisitos previos y sus valores.

- Configure las directivas de acceso condicional e identidad comunes.

- Configure directivas de acceso condicional para usuarios invitados y externos.

- Configure directivas de acceso condicional para aplicaciones en la nube de Microsoft 365 (como Microsoft Teams, Exchange y SharePoint) y directivas de Microsoft Defender for Cloud Apps.

Después de configurar la identidad de confianza cero y el acceso a dispositivos, consulte la guía de implementación de características de Microsoft Entra para obtener una lista de comprobación por fases de las características adicionales que se deben tener en cuenta y la gobernanza de Microsoft Entra ID para proteger, supervisar y auditar el acceso.