Habilitar la compatibilidad con TLS 1.1 y TLS 1.2 en SharePoint Server 2019

SE APLICA A: 2013

2013  2016

2016  2019

2019  Subscription Edition

Subscription Edition  SharePoint en Microsoft 365

SharePoint en Microsoft 365

SharePoint Server 2019 admite las versiones de protocolo TLS 1.0, 1.1 y 1.2 de forma predeterminada. Sin embargo, para habilitar la compatibilidad de un extremo a otro con las versiones de protocolo TLS 1.1 y 1.2 en el entorno de SharePoint 2019, es posible que tenga que instalar actualizaciones o cambiar la configuración en las siguientes ubicaciones:

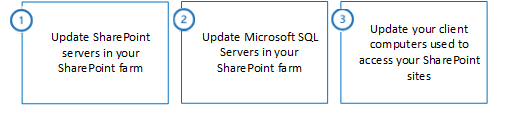

Servidores de SharePoint en la granja de SharePoint

Servidores de Microsoft SQL Server en la granja de SharePoint

Equipos cliente que se usan para tener acceso a los sitios de SharePoint

Importante

Si no actualiza cada una de estas ubicaciones, corre el riesgo de que los sistemas no puedan conectarse entre sí mediante TLS 1.1 o TLS 1.2. En su lugar, los sistemas recurrirán a un protocolo de seguridad anterior; en el caso de que los protocolos de seguridad anteriores estén deshabilitados, puede que los sistemas no se puedan conectar.

Ejemplo: Es posible que los equipos cliente no puedan conectarse a los sitios de SharePoint.

Resumen del proceso de actualización

La imagen siguiente muestra el proceso de tres pasos necesario para habilitar la compatibilidad con TLS 1.1 y TLS 1.2 en los servidores de SharePoint, servidores de SQL Server y equipos cliente.

Paso 1: Actualizar los servidores de SharePoint en la granja de SharePoint

SharePoint Server 2019 admite las versiones de protocolo TLS 1.0, 1.1 y 1.2 de forma predeterminada. No es necesario realizar cambios en los servidores de SharePoint de la granja para habilitar la compatibilidad con TLS 1.1 o TLS 1.2. Siga este paso para actualizar el servidor de SharePoint si desea deshabilitar determinadas versiones del protocolo TLS.

| Pasos de SharePoint Server | Windows Server 2016 | Windows Server 2019 |

|---|---|---|

| El siguiente paso es opcional. Puede ejecutar este paso según los requisitos de cumplimiento y seguridad de su organización. |

||

|

1.0: deshabilitar versiones anteriores de TLS en Windows Schannel |

Opcional |

Opcional |

1.0: deshabilitar versiones anteriores de TLS en Windows Schannel

La compatibilidad con SSL y TLS se habilita o deshabilita en Windows Schannel al editar el Registro de Windows. Cada versión del protocolo SSL y TLS puede habilitarse o deshabilitarse de forma independiente. No tiene que habilitar o deshabilitar una versión del protocolo para habilitar o deshabilitar otra versión del protocolo.

Importante

SSL 2.0 y SSL 3.0 están deshabilitados de forma predeterminada en Windows Server 2016 y Windows Server 2019 debido a graves vulnerabilidades de seguridad en esas versiones de protocolo.

Los clientes también pueden elegir deshabilitar TLS 1.0 y TLS 1.1 para asegurarse de que solo se usa la versión más reciente del protocolo. En cambio, esto puede causar problemas de compatibilidad con software que no es compatible con la versión más reciente del protocolo TLS. Los clientes deben probar este tipo de cambio antes de llevarlo a cabo en entornos de producción.

El valor Enabled del Registro define si se puede usar la versión del protocolo. Si el valor se establece en 0, no se puede usar la versión del protocolo, incluso si está habilitada de manera predeterminada o si la aplicación solicita de forma explícita esa versión del protocolo. Si el valor se establece en 1, se puede usar la versión del protocolo si está habilitada de manera predeterminada o si la aplicación solicita de forma explícita esa versión del protocolo. Si el valor no está definido, usará un valor predeterminado que determina el sistema operativo.

El valor DisabledByDefault del Registro define si la versión del protocolo se usa de manera predeterminada. Esta configuración solo se aplica cuando la aplicación no solicita de forma explícita las versiones del protocolo que se usarán. Si el valor se establece en 0, se usará la versión del protocolo de manera predeterminada. Si el valor se establece en 1, no se usará la versión del protocolo de manera predeterminada. Si el valor no está definido, usará un valor predeterminado que determina el sistema operativo.

Para deshabilitar la compatibilidad con TLS 1.0 en Windows Schannel

En Notepad.exe, cree un archivo de texto denominado tls10-disable.reg.

Copie y pegue el texto siguiente.

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.0] [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.0\Client] "DisabledByDefault"=dword:00000001 "Enabled"=dword:00000000 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.0\Server] "DisabledByDefault"=dword:00000001 "Enabled"=dword:00000000Guarde el archivo tls10-disable.reg.

Haga doble clic en el archivo tls10-disable.reg.

Haga clic en Yes para actualizar el Registro de Windows con estos cambios.

Para que los cambios surtan efecto, reinicie el equipo.

Para deshabilitar la compatibilidad con TLS 1.1 en Windows Schannel

En Notepad.exe, cree un archivo de texto denominado tls11-disable.reg.

Copie y pegue el texto siguiente.

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.1] [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.1\Client] "DisabledByDefault"=dword:00000001 "Enabled"=dword:00000000 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.1\Server] "DisabledByDefault"=dword:00000001 "Enabled"=dword:00000000Guarde el archivo tls11-disable.reg.

Haga doble clic en el archivo tls11-disable.reg.

Haga clic en Yes para actualizar el Registro de Windows con estos cambios.

Para que los cambios surtan efecto, reinicie el equipo.

Paso 2: Actualizar los servidores de Microsoft SQL Server en la granja de SharePoint

SQL Server 2016 y SQL Server 2017 admiten las versiones de protocolo TLS 1.0, 1.1 y 1.2 de forma predeterminada en Windows Server 2016 y Windows Server 2019. No es necesario realizar cambios en los servidores SQL Server de la granja de servidores de SharePoint para habilitar la compatibilidad con TLS 1.1 o TLS 1.2. Para obtener más información sobre la compatibilidad con TLS en SQL Server, consulte el artículo de KB Compatibilidad con TLS 1.2 para Microsoft SQL Server.

Siga este paso para actualizar los servidores SQL Server de la granja de servidores de SharePoint si desea deshabilitar determinadas versiones del protocolo TLS.

| Pasos para los servidores de SQL Server | Windows Server 2016 | Windows Server 2019 |

|---|---|---|

| El siguiente paso es opcional. Puede ejecutar este paso según los requisitos de cumplimiento y seguridad de su organización. |

||

|

2.1: deshabilitar versiones anteriores de TLS en Windows Schannel |

Opcional |

Opcional |

2.1: deshabilitar versiones anteriores de TLS en Windows Schannel

La compatibilidad con SSL y TLS se habilita o deshabilita en Windows Schannel al editar el Registro de Windows. Cada versión del protocolo SSL y TLS puede habilitarse o deshabilitarse de forma independiente. No tiene que habilitar o deshabilitar una versión del protocolo para habilitar o deshabilitar otra versión del protocolo.

Importante

SSL 2.0 y SSL 3.0 están deshabilitados de forma predeterminada en Windows Server 2016 y Windows Server 2019 debido a graves vulnerabilidades de seguridad en esas versiones de protocolo.

Los clientes también pueden elegir deshabilitar TLS 1.0 y TLS 1.1 para asegurarse de que solo se usa la versión más reciente del protocolo. En cambio, esto puede causar problemas de compatibilidad con software que no es compatible con la versión más reciente del protocolo TLS. Los clientes deben probar este tipo de cambio antes de llevarlo a cabo en entornos de producción.

El valor Enabled del Registro define si se puede usar la versión del protocolo. Si el valor se establece en 0, no se puede usar la versión del protocolo, incluso si está habilitada de manera predeterminada o si la aplicación solicita de forma explícita esa versión del protocolo. Si el valor se establece en 1, se puede usar la versión del protocolo si está habilitada de manera predeterminada o si la aplicación solicita de forma explícita esa versión del protocolo. Si el valor no está definido, usará un valor predeterminado que determina el sistema operativo.

El valor DisabledByDefault del Registro define si la versión del protocolo se usa de manera predeterminada. Esta configuración solo se aplica cuando la aplicación no solicita de forma explícita las versiones del protocolo que se usarán. Si el valor se establece en 0, se usará la versión del protocolo de manera predeterminada. Si el valor se establece en 1, no se usará la versión del protocolo de manera predeterminada. Si el valor no está definido, usará un valor predeterminado que determina el sistema operativo.

Para deshabilitar la compatibilidad con TLS 1.0 en Windows Schannel

En Notepad.exe, cree un archivo de texto denominado tls10-disable.reg.

Copie y pegue el texto siguiente.

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.0] [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.0\Client] "DisabledByDefault"=dword:00000001 "Enabled"=dword:00000000 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.0\Server] "DisabledByDefault"=dword:00000001 "Enabled"=dword:00000000Guarde el archivo tls10-disable.reg.

Haga doble clic en el archivo tls10-disable.reg.

Haga clic en Yes para actualizar el Registro de Windows con estos cambios.

Para que los cambios surtan efecto, reinicie el equipo.

Para deshabilitar la compatibilidad con TLS 1.1 en Windows Schannel

En Notepad.exe, cree un archivo de texto denominado tls11-disable.reg.

Copie y pegue el texto siguiente.

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.1] [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.1\Client] "DisabledByDefault"=dword:00000001 "Enabled"=dword:00000000 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.1\Server] "DisabledByDefault"=dword:00000001 "Enabled"=dword:00000000Guarde el archivo tls11-disable.reg.

Haga doble clic en el archivo tls11-disable.reg.

Haga clic en Yes para actualizar el Registro de Windows con estos cambios.

Para que los cambios surtan efecto, reinicie el equipo.

Paso 3: Actualizar los equipos cliente que se usan para tener acceso a los sitios de SharePoint

Siga estos pasos para actualizar los equipos cliente que tienen acceso a su sitio de SharePoint.

| Pasos para los equipos cliente | Windows 7 | Windows 8.1 | Windows 10 |

|---|---|---|---|

|

3.1: Habilitar TLS 1.1 y TLS 1.2 en Windows Schannel |

Obligatorio |

N/D |

N/D |

|

3.2: habilitar la compatibilidad con TLS 1.1 y TLS 1.2 en WinHTTP |

Obligatorio |

N/D |

N/D |

|

3.3: Habilitar la compatibilidad con TLS 1.1 y TLS 1.2 en Internet Explorer |

Obligatorio |

N/D |

N/D |

|

3.4: Habilitar la criptografía segura en .NET Framework 4.5 o una versión superior |

Obligatorio |

Obligatorio |

Obligatorio |

|

3.5: Instalar la actualización de .NET Framework 3.5 para compatibilidad con TLS 1.1 y TLS 1.2 |

Obligatorio |

Obligatorio |

Obligatorio |

| Se recomienda el paso siguiente. Aunque SharePoint Server 2019 no requiere directamente, proporcionan una mejor seguridad al restringir el uso de algoritmos de cifrado débiles. |

|||

|

3.6: Habilitar la criptografía segura en .NET Framework 3.5 |

Recomendado |

Recomendado |

Recomendado |

| El siguiente paso es opcional. Puede ejecutar este paso según los requisitos de cumplimiento y seguridad de su organización. |

|||

|

3.7: Deshabilitar las versiones anteriores de SSL y TLS en Windows Schannel |

Opcional |

Opcional |

Opcional |

3.1: Habilitar TLS 1.1 y TLS 1.2 en Windows Schannel

La compatibilidad con SSL y TLS se habilita o deshabilita en Windows Schannel al editar el Registro de Windows. Cada versión del protocolo SSL y TLS puede habilitarse o deshabilitarse de forma independiente. No tiene que habilitar o deshabilitar una versión del protocolo para habilitar o deshabilitar otra versión del protocolo.

El valor Enabled del Registro define si se puede usar la versión del protocolo. Si el valor se establece en 0, no se puede usar la versión del protocolo, incluso si está habilitada de manera predeterminada o si la aplicación solicita de forma explícita esa versión del protocolo. Si el valor se establece en 1, se puede usar la versión del protocolo si está habilitada de manera predeterminada o si la aplicación solicita de forma explícita esa versión del protocolo. Si el valor no está definido, usará un valor predeterminado que determina el sistema operativo.

El valor DisabledByDefault del Registro define si la versión del protocolo se usa de manera predeterminada. Esta configuración solo se aplica cuando la aplicación no solicita de forma explícita las versiones del protocolo que se usarán. Si el valor se establece en 0, se usará la versión del protocolo de manera predeterminada. Si el valor se establece en 1, no se usará la versión del protocolo de manera predeterminada. Si el valor no está definido, usará un valor predeterminado que determina el sistema operativo.

Para habilitar la compatibilidad con TLS 1.1 en Windows Schannel

En Notepad.exe, cree un archivo de texto denominado tls11-enable.reg.

Copie y pegue el texto siguiente.

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.1] [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.1\Client] "DisabledByDefault"=dword:00000000 "Enabled"=dword:00000001 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.1\Server] "DisabledByDefault"=dword:00000000 "Enabled"=dword:00000001Guarde el archivo tls11-enable.reg.

Haga doble clic en el archivo tls11-enable.reg.

Haga clic en Yes para actualizar el Registro de Windows con estos cambios.

Para que los cambios surtan efecto, reinicie el equipo.

Para habilitar la compatibilidad con TLS 1.2 en Windows Schannel

En Notepad.exe, cree un archivo de texto denominado tls12-enable.reg.

Copie y pegue el texto siguiente.

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2] [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client] "DisabledByDefault"=dword:00000000 "Enabled"=dword:00000001 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Server] "DisabledByDefault"=dword:00000000 "Enabled"=dword:00000001Guarde el archivo tls12-enable.reg.

Haga doble clic en el archivo tls12-enable.reg.

Haga clic en Yes para actualizar el Registro de Windows con estos cambios.

Para que los cambios surtan efecto, reinicie el equipo.

3.2: habilitar la compatibilidad con TLS 1.1 y TLS 1.2 en WinHTTP

WinHTTP no hereda los valores predeterminados de la versión del protocolo de cifrado SSL y TLS del valor del Registro DisabledByDefault de Windows Schannel. WinHTTP usa sus propios valores predeterminados de la versión del protocolo de cifrado SSL y TLS, que varían según el sistema operativo. Para reemplazar los valores predeterminados, debe instalar una actualización de KB y configurar claves del Registro de Windows.

El valor del Registro DefaultSecureProtocols de WinHTTP es un campo de bits que acepta varios valores al sumarlos en un solo valor. Puede usar el programa Calculadora de Windows (Calc.exe) en modo de programador para sumar los siguientes valores hexadecimales como quiera.

| Valor de DefaultSecureProtocols | Descripción |

|---|---|

| 0x00000008 |

Habilita SSL 2.0 de manera predeterminada |

| 0x00000020 |

Habilita SSL 3.0 de manera predeterminada |

| 0x00000080 |

Habilita TLS 1.0 de manera predeterminada |

| 0x00000200 |

Habilita TLS 1.1 de manera predeterminada |

| 0x00000800 |

Habilita TLS 1.2 de manera predeterminada |

Por ejemplo, puede habilitar TLS 1.0, TLS 1.1 y TLS 1.2 de manera predeterminada al sumar los valores 0x00000080, 0x00000200 y 0x00000800 para formar el valor 0x00000A80.

Para instalar la actualización de KB de WinHTTP, siga las instrucciones del artículo de KB Actualización para habilitar TLS 1.1 y TLS 1.2 como protocolos seguros predeterminados en WinHTTP en Windows

Para habilitar TLS 1.0, TLS 1.1 y TLS 1.2 de forma predeterminada en WinHTTP

En Notepad.exe, cree un archivo de texto denominado winhttp-tls10-tls12-enable.reg.

Copie y pegue el texto siguiente.

For 64-bit operating system

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\WinHttp] "DefaultSecureProtocols"=dword:00000A80 [HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\Internet Settings\WinHttp] "DefaultSecureProtocols"=dword:00000A80For 32-bit operating system

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\WinHttp] "DefaultSecureProtocols"=dword:00000A80Guarde el archivo winhttp-tls10-tls12-enable.reg.

Haga doble clic en el archivo winhttp-tls10-tls12-enable.reg.

Haga clic en Yes para actualizar el Registro de Windows con estos cambios.

Para que los cambios surtan efecto, reinicie el equipo.

3.3: Habilitar la compatibilidad con TLS 1.1 y TLS 1.2 en Internet Explorer

Las versiones de Internet Explorer anteriores a Internet Explorer 11 no habilitaban la compatibilidad con TLS 1.1 o TLS 1.2 de manera predeterminada. La compatibilidad con TLS 1.1 y TLS 1.2 está habilitada de manera predeterminada a partir de Internet Explorer 11.

Para habilitar la compatibilidad con TLS 1.1 y TLS 1.2 en Internet Explorer

En Internet Explorer, haga clic en Herramientas>Opciones de Internet Avanzadas> o haga clic

Opcionesavanzadasde Internet de> Internet Explorer.>

Opcionesavanzadasde Internet de> Internet Explorer.>En la sección Security, compruebe que están activadas las siguientes casillas. Si no lo están, haga clic en las casillas siguientes:

Usar TLS 1.1

Usar TLS 1.2

- De forma opcional, si quiere deshabilitar la compatibilidad con versiones anteriores del protocolo de seguridad, desactive las casillas siguientes:

Usar SSL 2.0

Usar SSL 3.0

Usar TLS 1.0

Nota:

Deshabilitar TLS 1.0 puede causar problemas de compatibilidad con sitios que no son compatibles con las versiones del protocolo de seguridad más recientes. Los clientes deben probar este cambio antes de llevarlo a cabo en entornos de producción.

- Haga clic en Aceptar.

3.4: Habilitar la criptografía segura en .NET Framework 4.5 o una versión superior

.NET Framework 4.5 y versiones posteriores no heredan los valores predeterminados de la versión del protocolo de seguridad SSL y TLS del valor del Registro DisabledByDefault de Windows Schannel. En su lugar, usa sus propios valores predeterminados de la versión del protocolo de seguridad SSL y TLS. Para reemplazar los valores predeterminados, debe configurar claves del Registro de Windows.

El valor SchUseStrongCrypto del Registro cambia el valor predeterminado de la versión del protocolo de seguridad de .NET Framework 4.5 y versiones posteriores de SSL 3.0 o TLS 1.0 a TLS 1.0, TLS 1.1 o TLS 1.2. Además, restringe el uso de algoritmos de cifrado con TLS que se consideran débiles, como RC4.

Las aplicaciones compiladas para .NET Framework 4.6 o versiones posteriores se comportarán como si el valor SchUseStrongCrypto del Registro se estableciera en 1, incluso si no es así. Para asegurarse de que todas las aplicaciones de .NET Framework usan criptografía segura, debe configurar este valor del Registro de Windows.

Microsoft ha publicado una actualización de seguridad opcional para .NET Framework 4.5, 4.5.1 y 4.5.2 que configurará las claves del Registro de Windows de forma automática. No hay actualizaciones disponibles para .NET Framework 4.6 o versiones superiores. Debe configurar las claves del Registro de Windows de forma manual en .NET Framework 4.6 o versiones posteriores.

For Windows 7 and Windows Server 2008 R2

Para habilitar la criptografía segura en .NET Framework 4.5 y 4.5.1 en Windows 7 y Windows Server 2008 R2, vea MS14-026: Vulnerabilidad en .NET Framework podría permitir la elevación de privilegios: 13 de mayo de 2014 (anteriormente publicado como artículo de KB 2938782, "Descripción de la actualización de seguridad para .NET Framework 4.5 y .NET Framework 4.5.1 en Windows 7 Service Pack 1 y Windows Server 2008 R2 Service Pack 1: 13 de mayo de 2014").

Para habilitar la criptografía segura en .NET Framework 4.5.2 en Windows 7 y Windows Server 2008 R2, consulte el artículo de KB Descripción de la actualización de seguridad para .NET Framework 4.5.2 en Windows 7 Service Pack 1 y Windows Server 2008 R2 Service Pack 1: 13 de mayo de 2014.

For Windows Server 2012

- Para habilitar la criptografía segura en .NET Framework 4.5, 4.5.1 y 4.5.2 en Windows Server 2012, consulte el artículo de KB Descripción de la actualización de seguridad para .NET Framework 4.5, .NET Framework 4.5.1 y .NET Framework 4.5.2 en Windows 8, Windows RT y Windows Server 2012: 13 de mayo de 2014.

For Windows 8.1 and Windows Server 2012 R2

- Para habilitar la criptografía segura en .NET Framework 4.5.1 y 4.5.2 en Windows 8.1 y Windows Server 2012 R2, consulte el artículo de KB Descripción de la actualización de seguridad para .NET Framework 4.5.1 y .NET Framework 4.5.2 en Windows 8.1, Windows RT 8.1 y Windows Server 2012 R2: 13 de mayo de 2014.

Para habilitar la criptografía segura en .NET Framework 4.6 o versiones posteriores

En Notepad.exe, cree un archivo de texto denominado net46-strong-crypto-enable.reg.

Copie y pegue el texto siguiente.

For 64-bit operating system

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v4.0.30319] "SchUseStrongCrypto"=dword:00000001 [HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\.NETFramework\v4.0.30319] "SchUseStrongCrypto"=dword:00000001For 32-bit operating system

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v4.0.30319] "SchUseStrongCrypto"=dword:00000001Guarde el archivo net46-strong-crypto-enable.reg.

Haga doble clic en el archivo net46-strong-crypto-enable.reg.

Haga clic en Yes para actualizar el Registro de Windows con estos cambios.

Para que los cambios surtan efecto, reinicie el equipo.

3.5: Instalar la actualización de .NET Framework 3.5 para compatibilidad con TLS 1.1 y TLS 1.2

.NET Framework 3.5 no es compatible con TLS 1.1 o TLS 1.2 de manera predeterminada. Para agregar compatibilidad con TLS 1.1 y TLS 1.2, debe instalar una actualización de KB y configurar las claves del Registro de Windows para cada sistema operativo que se enumera en esta sección.

El valor SystemDefaultTlsVersions del Registro define qué valores predeterminados de la versión del protocolo de seguridad se usarán en .NET Framework 3.5. Si el valor se establece en 0, el valor predeterminado de .NET Framework 3.5 será SSL 3.0 or TLS 1.0. Si el valor se establece en 1, .NET Framework 3.5 heredará los valores predeterminados de los valores del Registro DisabledByDefault de Windows Schannel. Si no se define el valor, se comportará como si el valor se estableciera en 0.

Para habilitar .NET Framework 3.5 para que herede los valores predeterminados del protocolo de cifrado de Windows Schannel

For Windows 7 and Windows Server 2008 R2

Para instalar la actualización de .NET Framework 3.5.1 para Windows 7 y Windows Server 2008 R2, consulte el artículo de KB Support for TLS System Default Versions included in the .NET Framework 3.5.1 on Windows 7 SP1 and Server 2008 R2 SP1 (Compatibilidad con las versiones predeterminadas del sistema de TLS incluidas en .NET Framework 3.5.1 en Windows 7 SP1 y Server 2008 R2 SP1).

Después de instalar la actualización de KB, configure las claves del Registro de forma manual.

For Windows Server 2012

Para instalar la actualización de .NET Framework 3.5 para Windows Server 2012, consulte el artículo de KB Compatibilidad con las versiones predeterminadas del sistema de TLS incluidas en .NET Framework 3.5 en Windows Server 2012

Después de instalar la actualización de KB, configure las claves del Registro de forma manual.

For Windows 8.1 and Windows Server 2012 R2

Para instalar la actualización de .NET Framework 3.5 SP1 para Windows 8.1 y Windows Server 2012 R2, consulte el artículo de KB Support for TLS System Default Versions included in the .NET Framework 3.5 on Windows 8.1 and Windows Server 2012 R2 (Compatibilidad con las versiones predeterminadas del sistema de TLS incluidas en .NET Framework 3.5 en Windows 8.1 y Windows Server 2012 R2).

Después de instalar la actualización de KB, configure las claves del Registro de forma manual.

For Windows 10 (Version 1507)

- Esta funcionalidad no está disponible en Windows 10 versión 1507. Debe actualizar a Windows 10 versión 1511 y después instalar la Actualización acumulativa para Windows 10 versión 1511 y Windows Server 2016 Technical Preview 4: 10 de mayo de 2016, o actualizar a Windows 10 versión 1607 o una versión superior.

For Windows 10 (Version 1511)

Para instalar la Actualización acumulativa para Windows 10 versión 1511 y Windows Server 2016 Technical Preview 4: 10 de mayo de 2016, consulte Actualización acumulativa para Windows 10 versión 1511 y Windows Server 2016 Technical Preview 4: 10 de mayo de 2016.

Después de instalar la actualización de KB, configure las claves del Registro de forma manual.

Windows 10 (versión 1607) y versiones posteriores, Windows Server 2016 y Windows Server 2019

No hay que instalar ninguna actualización. Configure las claves del Registro de Windows como se describe a continuación.

To manually configure the registry keys, do these steps.

En Notepad.exe, cree un archivo de texto denominado net35-tls12-enable.reg.

Copie y pegue el texto siguiente.

For 64-bit operating system

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v2.0.50727] "SystemDefaultTlsVersions"=dword:00000001 [HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\.NETFramework\v2.0.50727] "SystemDefaultTlsVersions"=dword:00000001For 32-bit operating system

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v2.0.50727] "SystemDefaultTlsVersions"=dword:00000001Guarde el archivo net35-tls12-enable.reg.

Haga doble clic en el archivo net35-tls12-enable.reg.

Haga clic en Yes para actualizar el Registro de Windows con estos cambios.

Para que los cambios surtan efecto, reinicie el equipo.

3.6: Habilitar la criptografía segura en .NET Framework 3.5

El valor SchUseStrongCrypto del Registro restringe el uso de algoritmos de cifrado con TLS que se consideran débiles, como RC4.

Microsoft ha publicado una actualización de seguridad opcional para .NET Framework 3.5 en sistemas operativos anteriores a Windows 10 que configurará las claves del Registro de Windows de forma automática. No hay actualizaciones disponibles para Windows 10. Debe configurar las claves del Registro de Windows de forma manual en Windows 10.

For Windows 7 and Windows Server 2008 R2

Para habilitar la criptografía segura en .NET Framework 3.5.1 en Windows 7 y Windows Server 2008 R2, consulte el artículo de KB Descripción de la actualización de seguridad para .NET Framework 3.5.1 en Windows 7 Service Pack 1 y Windows Server 2008 R2 Service Pack 1: 13 de mayo de 2014

For Windows Server 2012

Para habilitar la criptografía segura en .NET Framework 3.5 en Windows Server 2012, consulte el artículo de KB Descripción de la actualización de seguridad para .NET Framework 3.5 en Windows 8 y Windows Server 2012: 13 de mayo de 2014

For Windows 8.1 and Windows Server 2012 R2

Para habilitar la criptografía segura en .NET Framework 3.5 en Windows 8.1 y Windows Server 2012 R2, consulte el artículo de KB Descripción de la actualización de seguridad para .NET Framework 3.5 en Windows 8.1 y Windows Server 2012 R2: 13 de mayo de 2014

To enable strong cryptography in .NET Framework 3.5 on Windows 10

En Notepad.exe, cree un archivo de texto denominado net35-strong-crypto-enable.reg.

Copie y pegue el texto siguiente.

For 64-bit operating system

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v2.0.50727] "SchUseStrongCrypto"=dword:00000001 [HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\.NETFramework\v2.0.50727] "SchUseStrongCrypto"=dword:00000001For 32-bit operating system

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v2.0.50727] "SchUseStrongCrypto"=dword:00000001Guarde el archivo net35-strong-crypto-enable.reg.

Haga doble clic en el archivo net35-strong-crypto-enable.reg.

Haga clic en Yes para actualizar el Registro de Windows con estos cambios.

Para que los cambios surtan efecto, reinicie el equipo.

3.7: Deshabilitar las versiones anteriores de SSL y TLS en Windows Schannel

La compatibilidad con SSL y TLS se habilita o deshabilita en Windows Schannel al editar el Registro de Windows. Cada versión del protocolo SSL y TLS puede habilitarse o deshabilitarse de forma independiente. No tiene que habilitar o deshabilitar una versión del protocolo para habilitar o deshabilitar otra versión del protocolo.

Importante

Microsoft recomienda que se deshabiliten SSL 2.0 y SSL 3.0 debido a graves vulnerabilidades de seguridad en estas versiones del protocolo.

Los clientes también pueden elegir deshabilitar TLS 1.0 y TLS 1.1 para asegurarse de que solo se usa la versión más reciente del protocolo. En cambio, esto puede causar problemas de compatibilidad con software que no es compatible con la versión más reciente del protocolo TLS. Los clientes deben probar este tipo de cambio antes de llevarlo a cabo en entornos de producción.

El valor Enabled del Registro define si se puede usar la versión del protocolo. Si el valor se establece en 0, no se puede usar la versión del protocolo, incluso si está habilitada de manera predeterminada o si la aplicación solicita de forma explícita esa versión del protocolo. Si el valor se establece en 1, se puede usar la versión del protocolo si está habilitada de manera predeterminada o si la aplicación solicita de forma explícita esa versión del protocolo. Si el valor no está definido, usará un valor predeterminado que determina el sistema operativo.

El valor DisabledByDefault del Registro define si la versión del protocolo se usa de manera predeterminada. Esta configuración solo se aplica cuando la aplicación no solicita de forma explícita las versiones del protocolo que se usarán. Si el valor se establece en 0, se usará la versión del protocolo de manera predeterminada. Si el valor se establece en 1, no se usará la versión del protocolo de manera predeterminada. Si el valor no está definido, usará un valor predeterminado que determina el sistema operativo.

Para deshabilitar la compatibilidad con SSL 2.0 en Windows Schannel

En Notepad.exe, cree un archivo de texto denominado ssl20-disable.reg.

Copie y pegue el texto siguiente.

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 2.0] [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 2.0\Client] "DisabledByDefault"=dword:00000001 "Enabled"=dword:00000000 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 2.0\Server] "DisabledByDefault"=dword:00000001 "Enabled"=dword:00000000Guarde el archivo ssl20-disable.reg.

Haga doble clic en el archivo ssl20-disable.reg.

Haga clic en Yes para actualizar el Registro de Windows con estos cambios.

Para que los cambios surtan efecto, reinicie el equipo.

Para deshabilitar la compatibilidad con SSL 3.0 en Windows Schannel

En Notepad.exe, cree un archivo de texto denominado ssl30-disable.reg.

Copie y pegue el texto siguiente.

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 3.0] [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 3.0\Client] "DisabledByDefault"=dword:00000001 "Enabled"=dword:00000000 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 3.0\Server] "DisabledByDefault"=dword:00000001 "Enabled"=dword:00000000Guarde el archivo ssl30-disable.reg.

Haga doble clic en el archivo ssl30-disable.reg.

Haga clic en Yes para actualizar el Registro de Windows con estos cambios.

Para que los cambios surtan efecto, reinicie el equipo.

Para deshabilitar la compatibilidad con TLS 1.0 en Windows Schannel

En Notepad.exe, cree un archivo de texto denominado tls10-disable.reg.

Copie y pegue el texto siguiente.

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.0] [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.0\Client] "DisabledByDefault"=dword:00000001 "Enabled"=dword:00000000 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.0\Server] "DisabledByDefault"=dword:00000001 "Enabled"=dword:00000000Guarde el archivo tls10-disable.reg.

Haga doble clic en el archivo tls10-disable.reg.

Haga clic en Yes para actualizar el Registro de Windows con estos cambios.

Para que los cambios surtan efecto, reinicie el equipo.

Para deshabilitar la compatibilidad con TLS 1.1 en Windows Schannel

En Notepad.exe, cree un archivo de texto denominado tls11-disable.reg.

Copie y pegue el texto siguiente.

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.1] [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.1\Client] "DisabledByDefault"=dword:00000001 "Enabled"=dword:00000000 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.1\Server] "DisabledByDefault"=dword:00000001 "Enabled"=dword:00000000Guarde el archivo tls11-disable.reg.

Haga doble clic en el archivo tls11-disable.reg.

Haga clic en Yes para actualizar el Registro de Windows con estos cambios.

Para que los cambios surtan efecto, reinicie el equipo.