Configuración de cuentas de Administración no globales en Surface Hub

La actualización Windows 10 Team 2020 presenta compatibilidad para configurar cuentas de administrador no globales con permisos limitados para administrar solo la aplicación Configuración en dispositivos Surface Hub unidos a un dominio de Microsoft Entra. Esto permite a los administradores de TI limitar los permisos de administrador específicamente a Surface Hub, lo que reduce el riesgo de acceso no deseado en todo el dominio Microsoft Entra.

Importante

Microsoft recomienda usar roles con los permisos más mínimos. Esto ayuda a mejorar la seguridad de su organización. Administrador global es un rol con privilegios elevados que debe limitarse a escenarios de emergencia cuando no se puede usar un rol existente.

Windows 10 Team 2020 Update 2 presenta compatibilidad con el CSP LocalUsersAndGroups, ahora el método recomendado. Aunque el CSP de RestrictedGroups sigue siendo compatible, está en desuso.

Nota

Antes de empezar, confirma que Surface Hub está unido a Microsoft Entra e inscrito automáticamente en Intune. Si no es así, restablece Surface Hub y completa la configuración integrada (OOBE) con Microsoft Entra ID. Solo las cuentas autenticadas a través de Microsoft Entra ID pueden usar configuraciones de administrador no globales.

Resumen

El proceso de creación de cuentas de Administración no globales implica estos pasos:

- En Intune, cree un grupo de seguridad que contenga administradores de Surface Hub designados.

- Use PowerShell para obtener el SID del grupo de Microsoft Entra.

- Cree un archivo XML con el SID del grupo de Microsoft Entra.

- Crea un grupo de seguridad que contenga los dispositivos Surface Hub que administra el grupo de seguridad de administradores no globales.

- Crea un perfil de configuración personalizado para dirigirte al grupo de seguridad que contiene tus dispositivos Surface Hub.

Creación de grupos de seguridad Microsoft Entra

En primer lugar, cree un grupo de seguridad que contenga las cuentas de administrador. A continuación, crea otro grupo de seguridad para dispositivos Surface Hub.

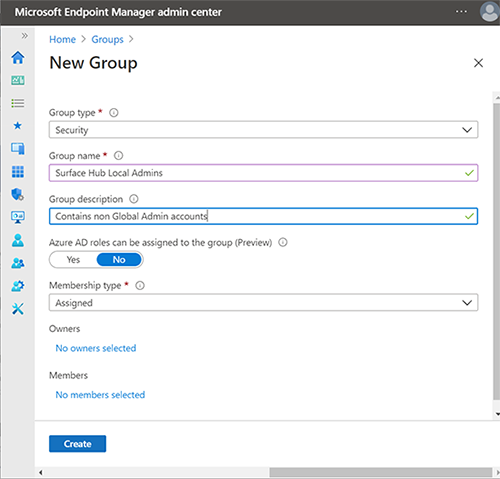

Creación de un grupo de seguridad para cuentas de Administración

Inicie sesión en Intune a través del centro de administración de Microsoft Intune, seleccione Grupos>Nuevo grupo> y, en Tipo de grupo, seleccione Seguridad.

Escriba un nombre de grupo, como Administradores locales de Surface Hub, y seleccione Crear.

Abra el grupo, seleccione Miembros y elija Agregar miembros para agregar las cuentas de administrador designadas. Para más información sobre cómo crear grupos en Intune, consulte Agregar grupos para organizar usuarios y dispositivos.

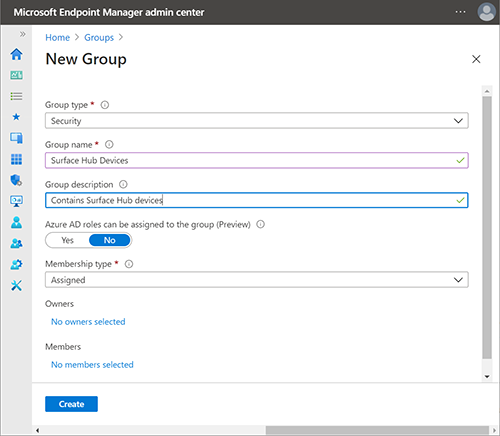

Creación de un grupo de seguridad para dispositivos Surface Hub

Repita el procedimiento anterior para crear un grupo de seguridad independiente para dispositivos Hub, como dispositivos Surface Hub.

Obtener Microsoft Entra SID de grupo mediante PowerShell

Inicie PowerShell con privilegios de cuenta con privilegios elevados (ejecutar como administrador) y asegúrese de que el sistema está configurado para ejecutar scripts de PowerShell. Para más información, consulte Acerca de las directivas de ejecución.

Inicie sesión en el inquilino de Microsoft Entra.

Connect-AzureADNota

Los módulos de PowerShell de Azure AD y MSOnline están en desuso a partir del 30 de marzo de 2024. Para obtener más información, lea la actualización de desuso. Después de esta fecha, la compatibilidad con estos módulos se limita a la ayuda de migración al SDK de PowerShell de Microsoft Graph y a las correcciones de seguridad. Los módulos en desuso seguirán funcionando hasta el 30 de marzo de 2025.

Se recomienda migrar a Microsoft Graph PowerShell para interactuar con Microsoft Entra ID (anteriormente Azure AD). Para obtener preguntas comunes sobre la migración, consulte las Preguntas más frecuentes sobre la migración.

Tenga en cuenta que las versiones 1.0. x de MSOnline puede experimentar una interrupción después del 30 de junio de 2024.

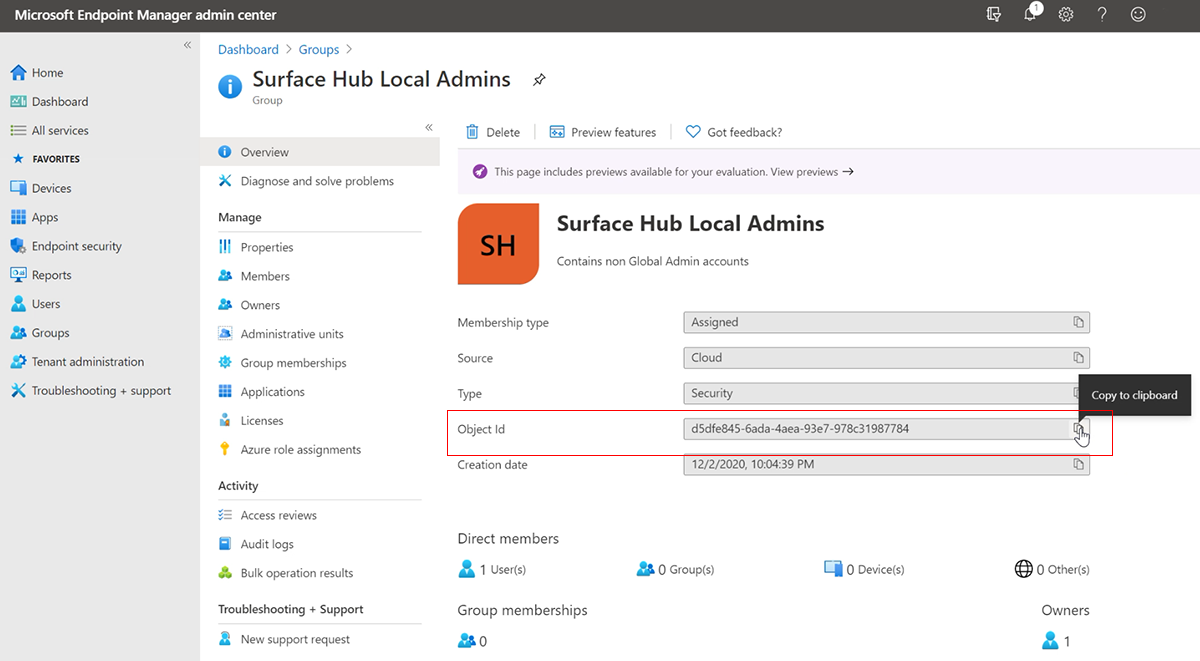

Cuando haya iniciado sesión en el inquilino, ejecute el siguiente commandlet. Le pide que escriba el identificador de objeto del grupo de Microsoft Entra.

function Convert-ObjectIdToSid { param([String] $ObjectId) $d=[UInt32[]]::new(4);[Buffer]::BlockCopy([Guid]::Parse($ObjectId).ToByteArray(),0,$d,0,16);"S-1-12-1-$d".Replace(' ','-') }En Intune, seleccione el grupo que creó anteriormente y copie el identificador de objeto, como se muestra en la ilustración siguiente.

Ejecute el siguiente commandlet para obtener el SID del grupo de seguridad:

$AADGroup = Read-Host "Please type the Object ID of your Azure AD Group" $Result = Convert-ObjectIdToSid $AADGroup Write-Host "Your Azure Ad Group SID is" -ForegroundColor Yellow $ResultPegue el id. de objeto en el commandlet de PowerShell, presione Entrar y copie el SID del grupo de Microsoft Entra en un editor de texto.

Creación de un archivo XML que contenga Microsoft Entra SID de grupo

Copie el código siguiente en un editor de texto:

<GroupConfiguration> <accessgroup desc = "S-1-5-32-544"> <group action = "U" /> <add member = "AzureAD\bob@contoso.com"/> <add member = "S-1-12-1-XXXXXXXXXX-XXXXXXXXXX-XXXXXXXXXX-XXXXXXXXXX"/> </accessgroup> </GroupConfiguration>Reemplace el SID del marcador de posición (a partir de S-1-12-1) por el SID del grupo de Microsoft Entra y, a continuación, guarde el archivo como XML; por ejemplo, Microsoft Entra ID-local-admin.xml.

Nota

Los usuarios también se pueden agregar directamente con sus nombres principales de usuario (UPN):

<member name="AzureAD\user@contoso.com" />

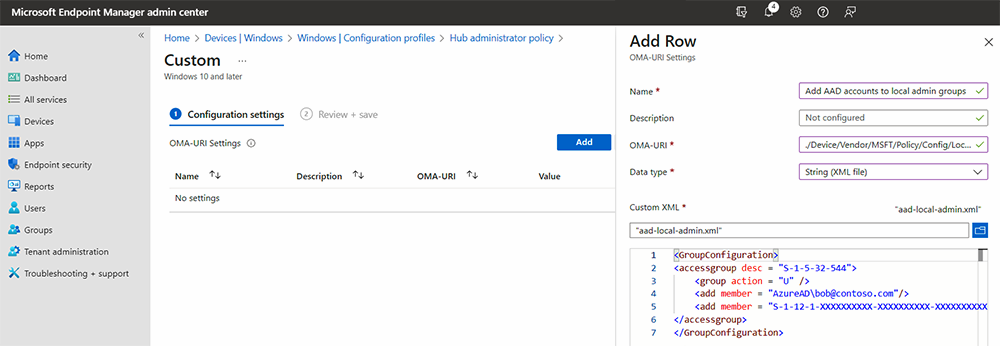

Creación de un perfil de configuración personalizado

En Microsoft Intune, vaya a Dispositivos> Perfiles >de configuraciónCrear perfil.

Selecciona Windows 10 y versiones posteriores para la plataforma. Para el perfil, elija Plantillas>de creaciónpersonalizada>.

Proporcione un nombre y una descripción y, a continuación, seleccione Siguiente.

En ConfiguraciónOMA-URI Settings (Configuración de configuración de OMA-URI), seleccione Add (Agregar).>

Agregue un nombre y use el siguiente OMA-URI:

./Device/Vendor/MSFT/Policy/Config/LocalUsersAndGroups/ConfigureNota

La configuración de directiva RestrictedGroups/ConfigureGroupMembership permite agregar o reemplazar miembros del grupo local. Sin embargo, no puede agregar o quitar miembros de forma selectiva sin reemplazar todo el grupo. Para Windows 10 Team 2020 Update 2, LocalUsersAndGroups es la configuración recomendada. La aplicación de ambas configuraciones de directiva a Surface Hub no es compatible y puede producir resultados imprevisibles.

En Tipo de datos, seleccione Xml de cadena y busque para abrir el archivo XML que creó en el paso anterior.

Selecciona Guardar.

Seleccione Seleccionar grupos para incluir y elija el grupo de seguridad que creó anteriormente (dispositivos Surface Hub). Seleccione Siguiente.

En Reglas de aplicabilidad, agregue una regla si lo desea. De lo contrario, seleccione Siguiente y, a continuación, crear.

Para obtener más información sobre los perfiles de configuración personalizados mediante cadenas OMA-URI, consulte Uso de la configuración personalizada para dispositivos Windows 10 en Intune.

Administradores no globales que administran Surface Hub

Los miembros del grupo de seguridad administradores locales de Surface Hub recién configurado ahora pueden iniciar sesión en la aplicación Configuración en Surface Hub y administrar la configuración.

Importante

Si se aplica el CSP LocalUsersAndGroups , se quita el acceso a la aplicación Configuración por parte de los administradores globales a menos que se configure explícitamente mediante la acción "U".