Descripción de los métodos de autenticación

Una de las principales características de una plataforma de identidad es comprobar, o autenticar, las credenciales cuando un usuario inicia sesión en un dispositivo, una aplicación o un servicio. Microsoft Entra ID ofrece distintos métodos de autenticación.

Contraseñas

Las contraseñas son la forma más común de autenticación, pero tienen muchos problemas, especialmente si se usan en la autenticación de un solo factor, donde solo se usa una forma de autenticación. Si son bastante fáciles de recordar, un hacker podrá vulnerarlas fácilmente. Las contraseñas seguras que no son fáciles de atacar son difíciles de recordar, y afectan a la productividad de los usuarios cuando las olvidan.

El uso de contraseñas debe complementarse o reemplazarse por métodos de autenticación más seguros disponibles en Microsoft Entra ID.

Teléfono

Microsoft Entra ID admite dos opciones para la autenticación basada en el teléfono.

Autenticación basada en SMS. El servicio de mensajes cortos (SMS) usado en la mensajería de texto del dispositivo móvil se puede usar como forma principal de autenticación. Con el inicio de sesión basado en SMS, los usuarios no necesitan conocer un nombre de usuario y una contraseña para acceder a las aplicaciones y servicios. En su lugar, el usuario escribe su número de teléfono móvil registrado, recibe un mensaje de texto con un código de verificación, y escribe el código en la interfaz de inicio de sesión.

Los usuarios también pueden optar por comprobar su identidad a través de la mensajería de texto SMS en un teléfono móvil, como forma secundaria de autenticación durante el autoservicio de restablecimiento de contraseña (SSPR) o la autenticación multifactor de Microsoft Entra. Por ejemplo, los usuarios pueden complementar su contraseña mediante la mensajería de texto SMS. Se envía un SMS al número de teléfono móvil con un código de verificación. Para completar el proceso de inicio de sesión, el código de verificación entregado debe introducirse en la interfaz de inicio de sesión.

Comprobación por llamada de voz. Los usuarios pueden usar llamadas de voz como forma secundaria de autenticación, para comprobar su identidad, durante el autoservicio de restablecimiento de contraseña (SSPR) o la autenticación multifactor de Microsoft Entra. Con la verificación por llamada telefónica, se hace una llamada de voz automatizada al número de teléfono registrado por el usuario. Para completar el proceso de inicio de sesión, se le pide al usuario que presione # en el teclado. Las llamadas de voz no se admiten como forma principal de autenticación en Microsoft Entra ID.

OATH

OATH (Open Authentication) es un estándar abierto que especifica cómo se generan los códigos de contraseña de un solo uso y duración definida (TOTP). Los códigos de contraseña de un solo uso se pueden usar para autenticar a un usuario. Los TOTP de OATH se implementan mediante software o hardware para generar los códigos.

Los tokens de software OATH suelen ser aplicaciones. Microsoft Entra ID genera la clave secreta o valor de inicialización, que se introduce en la aplicación y se usa para generar cada OTP.

Los tokens de hardware OATH TOTP (compatibles con la versión preliminar pública) son dispositivos de hardware pequeños que parecen un fob de clave que muestra un código que se actualiza cada 30 o 60 segundos. Los tokens de hardware de TOTP de OATH suelen incluir una clave secreta o valor de inicialización programada previamente en el token. Estas claves y otra información específica de cada token deben introducirse en Microsoft Entra ID y, a continuación, activarse para su uso por parte de los usuarios finales.

Los tokens de hardware y software OATH solo se admiten como formas secundarias de autenticación en Microsoft Entra ID para comprobar una identidad durante el autoservicio de restablecimiento de contraseña (SSPR) o la autenticación multifactor de Microsoft Entra.

Autenticación sin contraseñas

En muchas organizaciones, el objetivo final es eliminar el uso de contraseñas como parte de los eventos de inicio de sesión. Cuando un usuario inicia sesión con un método sin contraseña, las credenciales se proporcionan mediante el uso de métodos como la información biométrica en Windows Hello para empresas o una clave de seguridad FIDO2. Un atacante no puede duplicar fácilmente estos métodos de autenticación.

Microsoft Entra ID ofrece formas de autenticación nativa sin contraseña con el fin de simplificar la experiencia de inicio de sesión de los usuarios y reducir el riesgo de ataques.

En el vídeo siguiente se explica el problema de las contraseñas y por qué es tan importante la autenticación sin contraseña.

Windows Hello para empresas

Windows Hello para empresas reemplaza las contraseñas con una autenticación de dos factores sólida en dispositivos. Esta autenticación en dos fases es una combinación de una clave o un certificado vinculado a un dispositivo y algo que la persona conoce (un PIN) o algo que la persona es (biometría). La entrada de PIN y el gesto biométrico desencadenan el uso de la clave privada para firmar criptográficamente los datos que se envían al proveedor de identidades. El proveedor de identidades comprueba la identidad del usuario y autentica al usuario.

Windows Hello para empresas ayuda a protegerse contra el robo de credenciales, ya que un atacante debe tener tanto el dispositivo como la información biométrica o el PIN, lo que dificulta el acceso sin el conocimiento del empleado.

Como método de autenticación sin contraseña, Windows Hello para empresas actúa como forma principal de autenticación. Además, Windows Hello para empresas se puede usar como forma secundaria de autenticación para comprobar identidades durante la autenticación multifactor.

FIDO2

Fast Identity Online (FIDO) es un estándar abierto para la autenticación sin contraseña. FIDO permite a los usuarios y a las organizaciones aprovechar el estándar para iniciar sesión en sus recursos mediante una clave de seguridad externa o una clave de plataforma integrada en un dispositivo, lo que elimina la necesidad de usar usuario y contraseña.

FIDO2 es el estándar más reciente que incorpora el estándar de autenticación web (WebAuthn) y es compatible con Microsoft Entra ID. Las claves de seguridad FIDO2 son un método de autenticación sin contraseña basado en estándares que no permite la suplantación de identidad y que puede venir en cualquier factor de forma. Estas claves de seguridad FIDO2 suelen ser dispositivos USB, pero también pueden ser dispositivos basados en Bluetooth o comunicación de campo cercano (NFC), que se usan para la transferencia de datos inalámbricas de corto alcance. Con un dispositivo de hardware que controla la autenticación, se aumenta la seguridad de una cuenta, ya que no hay ninguna contraseña que pueda quedar expuesta ni adivinarse.

Con las claves de seguridad FIDO2, los usuarios pueden iniciar sesión en dispositivos Windows 10 unidos a Microsoft Entra ID o Microsoft Entra híbrido y lograr el inicio de sesión único en sus recursos de nube y locales. Los usuarios también pueden iniciar sesión en exploradores compatibles. Las claves de seguridad FIDO2 son una excelente opción para las empresas que son muy conscientes de la seguridad o tienen escenarios o empleados que no quieren o no pueden usar su teléfono como un segundo factor.

Como método de autenticación sin contraseña, FIDO2 actúa como forma principal de autenticación. Además, FIDO2 se puede usar como forma secundaria de autenticación para comprobar una identidad durante la autenticación multifactor.

Aplicación Microsoft Authenticator

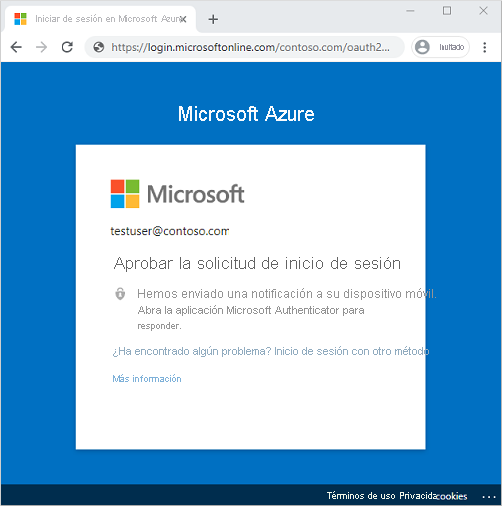

Como método de autenticación sin contraseña, la aplicación Microsoft Authenticator se puede usar como forma principal de autenticación para iniciar sesión en cualquier cuenta de Microsoft Entra o como opción de verificación adicional durante el autoservicio de restablecimiento de contraseña (SSPR) o los eventos de autenticación multifactor de Microsoft Entra.

Para usar Microsoft Authenticator, un usuario debe descargar la aplicación de teléfono desde Microsoft Store y registrar su cuenta. Microsoft Authenticator está disponible para Android e iOS.

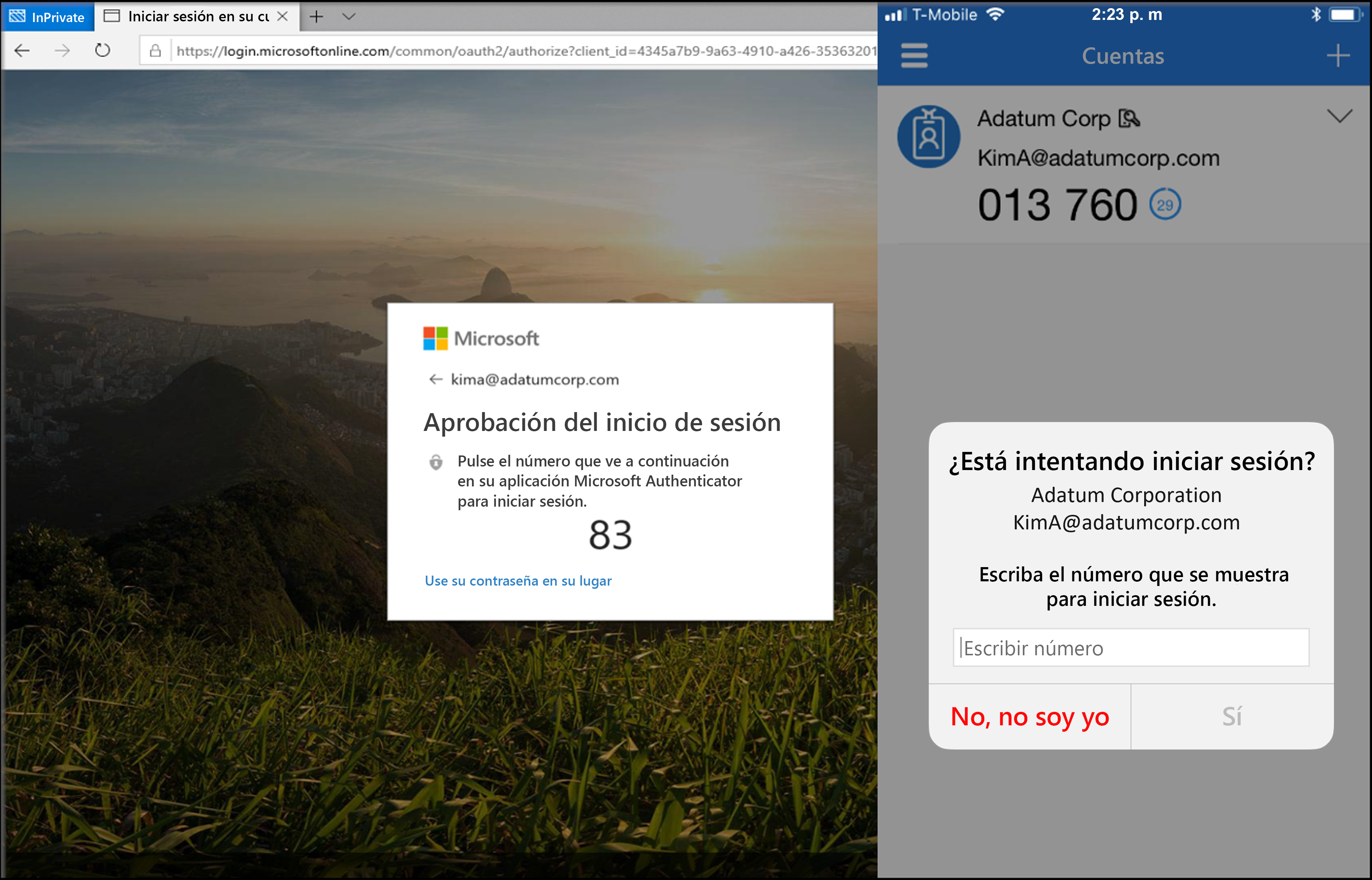

Con la información de inicio de sesión, la aplicación Authenticator convierte cualquier teléfono Android o iOS en una credencial segura sin contraseña. Para iniciar sesión en su cuenta de Microsoft Entra, un usuario escribe su nombre de usuario, coincide con un número mostrado en la pantalla en el que se encuentra en su teléfono y, a continuación, usa su biométrica o PIN para confirmar.

Cuando un usuario elige Authenticator como método de autenticación secundario, para verificar su identidad, se envía una notificación push al teléfono o tableta. Si la notificación es legítima, el usuario selecciona Aprobar; de lo contrario, selecciona Denegar.

La aplicación Authenticator también puede utilizarse como un token de software para generar un código de verificación de OATH. Después de escribir el nombre de usuario y la contraseña, especifique el código que facilita la aplicación Authenticator en la interfaz de inicio de sesión. El código de verificación de OATH proporciona una forma adicional de autenticación para SSPR o MFA.

Autenticación basada en certificados

La autenticación basada en certificados (CBA) de Microsoft Entra Identity habilita a los clientes para permitir o requerir que los usuarios se autentiquen directamente con certificados X.509 en Microsoft Entra Identity para aplicaciones e inicio de sesión en el explorador. CBA solo se admite como forma principal de autenticación sin contraseña.

Los certificados X.509, que forman parte de la infraestructura de clave pública (PKI), son documentos firmados digitalmente que enlazan una identidad (individual, organización o sitio web) a su clave pública. Para obtener más información, consulte Descripción de los conceptos de criptografía.

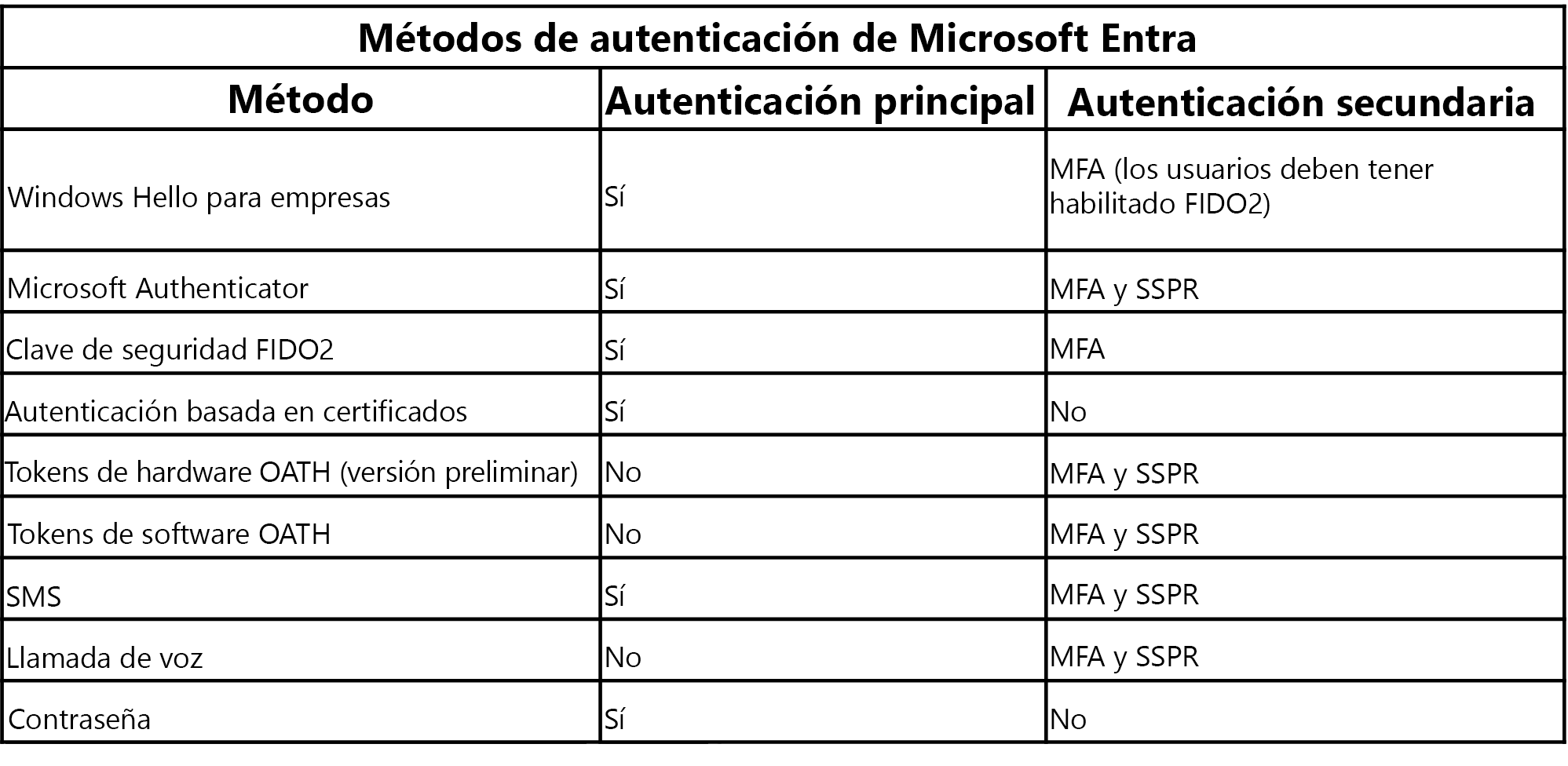

Autenticación principal y secundaria

Algunos métodos de autenticación se pueden usar como factor principal al iniciar sesión en una aplicación o dispositivo. Otros métodos de autenticación solo están disponibles como factor secundario cuando usa la autenticación multifactor de Microsoft Entra o SSPR. Aunque esa información se llama en el texto que describe cada método de autenticación, en la tabla siguiente se resume cuándo se puede usar un método de autenticación durante un evento de inicio de sesión.