Administración de la colaboración externa

Microsoft Entra External Identities es una característica que le permite invitar a personas ajenas a la organización a acceder a sus aplicaciones y recursos. Los asociados, distribuidores, proveedores, suministradores y otros usuarios invitados pueden "aportar sus propias identidades". Tanto si tienen una identidad digital corporativa o gubernamental, como una identidad social no administrada como Google o Facebook, pueden usar sus propias credenciales para iniciar sesión. El proveedor de identidades administra la identidad del usuario externo y el usuario administra el acceso a sus aplicaciones con Microsoft Entra ID para mantener protegidos los recursos.

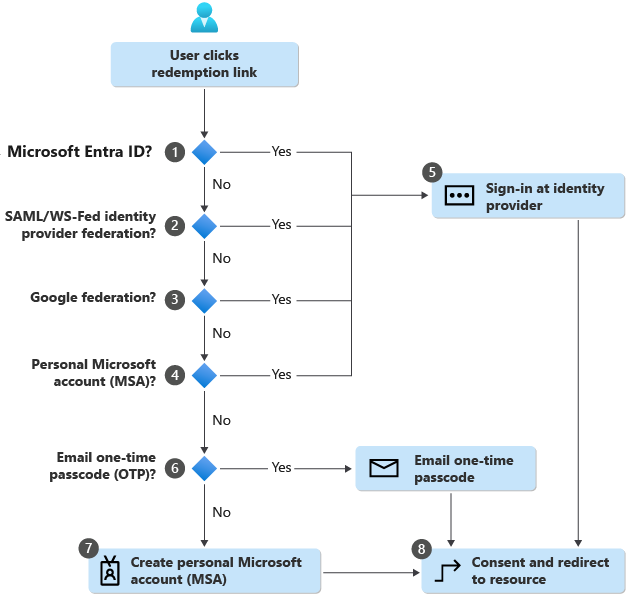

Flujo del canje de invitación

- Microsoft Entra ID realiza la detección basada en el usuario para determinar si el usuario ya existe en un inquilino de Microsoft Entra administrado. (Las cuentas de Microsoft Entra no administradas ya no se pueden usar para el canje.) Si el nombre principal de usuario (UPN) del usuario coincide con una cuenta de Microsoft Entra existente y una MSA personal, se le pedirá al usuario que elija la cuenta con la que desea realizar el canje.

- Si un administrador ha habilitado la federación de IdP de SAML/WS-Fed, Microsoft Entra ID comprueba si el sufijo de dominio del usuario coincide con el dominio de un proveedor de identidades SAML/WS-Fed configurado y redirige al usuario al proveedor de identidades configurado previamente.

- Si un administrador ha habilitado la federación de Google, Microsoft Entra ID comprobará si el sufijo de dominio del usuario es gmail.com o googlemail.com y redirigirá al usuario a Google.

- El proceso de canje comprueba si el usuario tiene una MSA personal existente. Si el usuario ya tiene una MSA existente, la usará para iniciar sesión.

- Una vez identificado el directorio principal del usuario, el usuario se envía al proveedor de identidades correspondiente para iniciar sesión.

- Si no se encuentra ningún directorio principal y la característica de código de acceso de un solo uso de correo electrónico está habilitada para invitados, se envía un código de acceso al usuario a través del correo electrónico invitado. El usuario recuperará el código de acceso y lo escribirá en la página de inicio de sesión de Microsoft Entra.

- Si no se encuentra ningún directorio principal y se deshabilita el código de acceso de un solo uso de correo electrónico para invitados, se le pedirá al usuario que cree una MSA de consumidor con el correo electrónico invitado. Se admite la creación de una MSA con correos electrónicos profesionales en dominios que no se comprueban en Microsoft Entra ID.

- Después de autenticarse en el proveedor de identidades correcto, se redirige al usuario a Microsoft Entra ID para completar la experiencia de consentimiento.

Escenarios de identidades externas

Microsoft Entra External Identities se centra menos en la relación de un usuario con su organización y más en la forma en que un usuario quiere iniciar sesión en sus aplicaciones y recursos. En este marco, Microsoft Entra ID admite diversos escenarios.

Un escenario de colaboración B2B le permite invitar a usuarios externos a su propio inquilino como usuarios "invitados" a los que puede asignar permisos (para autorización) al tiempo que les permite usar sus credenciales existentes (para autenticación). Los usuarios inician sesión en los recursos compartidos con un proceso sencillo de invitación y canje con su cuenta profesional o educativa o con cualquier cuenta de correo electrónico. También puede usar la administración de derechos de Microsoft Entra para configurar directivas que administren el acceso para los usuarios externos. Y ahora, con la disponibilidad de procesos de registro de autoservicio, puede permitir que los usuarios externos se registren en las aplicaciones por sí mismos. La experiencia se puede personalizar para permitir el registro con una identidad profesional, educativa o social (como Google o Facebook). También puede recopilar información sobre el usuario durante el proceso de registro.

En la lista siguiente se identifica un escenario de colaboración B2B de ejemplo y se detallan algunas de las funcionalidades que proporciona:

- Escenario principal: colaboración mediante aplicaciones de Microsoft (Microsoft 365, Teams, etc.) o sus propias aplicaciones (aplicaciones SaaS, aplicaciones desarrolladas de forma personalizada, etc.).

- Destinado a: colaboración con socios comerciales de organizaciones externas como proveedores o asociados. Los usuarios aparecen como usuarios invitados en el directorio.

- Se admiten proveedores de identidades: los usuarios externos pueden colaborar mediante cuentas profesionales, cuentas educativas, cualquier dirección de correo electrónico, proveedores de identidades basados en SAML y WS-Fed, Gmail y Facebook.

- Administración de usuarios externos: los usuarios externos se administran en el mismo directorio que los empleados, pero se les suele etiquetar como usuarios invitados. Los usuarios invitados pueden administrarse del mismo modo que los empleados, pueden agregarse a los mismos grupos, etc.

- Inicio de sesión único: se admite SSO en todas las aplicaciones conectadas a Microsoft Entra. Por ejemplo, puede proporcionar acceso a Microsoft 365, o bien a aplicaciones locales y a otras aplicaciones SaaS como Salesforce o Workday.

- Directiva de seguridad y cumplimiento: los administra la organización anfitriona o que realiza la invitación (por ejemplo, con directivas de acceso condicional).

- Personalización de marca: se utiliza la marca de la organización anfitriona o que realiza la invitación.

Administración de la configuración de colaboración externa en Microsoft Entra ID

En esta unidad se describe cómo habilitar la colaboración B2B de Microsoft Entra. A continuación, exploramos la capacidad de designar quién puede tener invitados y determinar los permisos que tienen estos.

De manera predeterminada, todos los usuarios e invitados del directorio pueden invitar a otros usuarios, incluso si no tienen asignado un rol de administrador. La configuración de colaboración externa le permite activar o desactivar las invitaciones de invitados para los distintos tipos de usuarios de la organización. También puede delegar las invitaciones a usuarios individuales mediante la asignación de roles que les permitan invitar a otros usuarios.

Microsoft Entra ID permite restringir lo que pueden ver los usuarios invitados externos en el directorio Microsoft Entra. De forma predeterminada, a los usuarios invitados se les concede un nivel de permiso limitado. Los invitados no pueden enumerar usuarios, grupos u otros recursos de directorio, pero los invitados pueden ver la pertenencia a grupos no ocultos. Los administradores pueden cambiar la configuración de permisos de invitado, lo que le permite restringir aún más el acceso de invitado, de modo que los invitados solo puedan ver su propia información de perfil. Para los detalles, consulte Restricción de los permisos de acceso de invitado.

Configuración de colaboración externa de negocio a negocio

Gracias a la colaboración B2B (negocio a negocio) de Microsoft Entra, el administrador de inquilinos puede establecer las siguientes directivas de invitación:

- Desactivar invitaciones (no se puede invitar a usuarios externos)

- Solo los administradores y los usuarios del rol Invitador de usuarios invitados pueden invitar (solo los administradores y los usuarios del rol Invitador de invitado pueden invitar)

- Los administradores, el rol invitador de usuarios invitados y los miembros pueden invitar (igual que la configuración anterior, pero los miembros invitados también pueden invitar a usuarios externos)

- Todos los usuarios, incluidos los invitados, pueden invitar (como su nombre implica, todos los usuarios del inquilino pueden invitar a usuarios externos)

De manera predeterminada, todos los usuarios, incluidos los invitados, pueden invitar a usuarios.