Aplicación de directivas de BitLocker mediante Intune: problemas conocidos

Este artículo ayuda a solucionar problemas que pueden experimentarse si se usa Microsoft Intune directiva para administrar el cifrado silencioso de BitLocker en los dispositivos. El portal de Intune indica si BitLocker no pudo cifrar uno o varios dispositivos administrados.

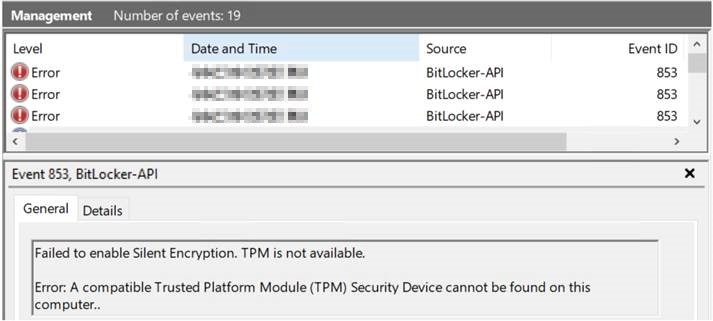

Para empezar a restringir la causa del problema, revise los registros de eventos como se describe en Solución de problemas de BitLocker. Concéntrese en los registros de administración y operaciones de la carpetaMicrosoft>Windows>BitLocker-APIde los registros> de aplicaciones y servicios. En las secciones siguientes se proporciona más información sobre cómo resolver los eventos y mensajes de error indicados:

- Identificador de evento 853: Error: No se encuentra un dispositivo de seguridad compatible con el módulo de plataforma segura (TPM) en este equipo

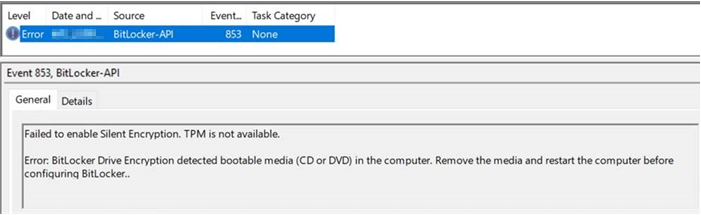

- Id. de evento 853: Error: BitLocker Drive Encryption detectó medios de arranque (CD o DVD) en el equipo

- Identificador de evento 854: WinRE no está configurado

- Id. de evento 851: póngase en contacto con el fabricante para actualizar el BIOS.

- Mensaje de error: No se pudo leer la variable UEFI "SecureBoot"

- Identificador de evento 846, 778 y 851: error 0x80072f9a

- Mensaje de error: Hay una configuración de directiva de grupo en conflicto para las opciones de recuperación en las unidades del sistema operativo

Si no hay ninguna pista clara de eventos o mensajes de error que seguir, otras áreas para investigar incluyen las siguientes áreas:

- Revise los requisitos de hardware para usar Intune para administrar BitLocker en dispositivos

- Revisión de la configuración de la directiva de BitLocker

Para obtener información sobre el procedimiento para comprobar si las directivas de Intune están aplicando BitLocker correctamente, consulte Comprobación de que BitLocker funciona correctamente.

Identificador de evento 853: Error: No se encuentra un dispositivo de seguridad compatible con el módulo de plataforma segura (TPM) en este equipo

El identificador de evento 853 puede llevar mensajes de error diferentes, en función del contexto. En este caso, el mensaje de error Id. de evento 853 indica que el dispositivo no parece tener un TPM. La información del evento será similar al evento siguiente:

Causa del identificador de evento 853: Error: No se puede encontrar un dispositivo de seguridad de módulo de plataforma segura (TPM) compatible en este equipo

Es posible que el dispositivo que se protege no tenga un chip TPM o que el BIOS del dispositivo se haya configurado para deshabilitar el TPM.

Resolución del identificador de evento 853: Error: No se puede encontrar un dispositivo de seguridad de módulo de plataforma segura (TPM) compatible en este equipo

Para resolver este problema, compruebe las siguientes configuraciones:

- El TPM está habilitado en el BIOS del dispositivo.

- El estado del TPM en la consola de administración de TPM es similar a los siguientes estados:

- Listo (TPM 2.0)

- Inicializado (TPM 1.2)

Para obtener más información, consulte Solución de problemas del TPM.

Id. de evento 853: Error: BitLocker Drive Encryption detectó medios de arranque (CD o DVD) en el equipo

En este caso, se muestra el identificador de evento 853 y el mensaje de error del evento indica que los medios de arranque están disponibles para el dispositivo. La información del evento es similar a la siguiente.

Causa del identificador de evento 853: Error: El cifrado de unidad BitLocker detectó medios de arranque (CD o DVD) en el equipo

Durante el proceso de aprovisionamiento, el cifrado de unidad BitLocker registra la configuración del dispositivo para establecer una línea base. Si la configuración del dispositivo cambia más adelante (por ejemplo, si se quita el medio), el modo de recuperación de BitLocker se inicia automáticamente.

Para evitar esta situación, el proceso de aprovisionamiento se detiene si detecta un medio de arranque extraíble.

Resolución del identificador de evento 853: Error: El cifrado de unidad BitLocker detectó medios de arranque (CD o DVD) en el equipo

Quite el medio de arranque y reinicie el dispositivo. Después de reiniciar el dispositivo, compruebe el estado del cifrado.

Identificador de evento 854: WinRE no está configurado

La información del evento es similar al siguiente mensaje de error:

No se pudo habilitar el cifrado silencioso. WinRe no está configurado.

Error: Este equipo no admite el cifrado de dispositivos porque WinRE no está configurado correctamente.

Causa del identificador de evento 854: WinRE no está configurado

Windows Recovery Environment (WinRE) es un sistema operativo Windows mínimo que se basa en el entorno de preinstalación de Windows (Windows PE). WinRE incluye varias herramientas que un administrador puede usar para recuperar o restablecer Windows y diagnosticar problemas de Windows. Si un dispositivo no puede iniciar el sistema operativo Windows normal, el dispositivo intenta iniciar WinRE.

El proceso de aprovisionamiento habilita el cifrado de unidad de BitLocker en la unidad del sistema operativo durante la fase de aprovisionamiento de Windows PE. Esta acción garantiza que la unidad esté protegida antes de instalar el sistema operativo completo. El proceso de aprovisionamiento también crea una partición del sistema para que WinRE la use si el sistema se bloquea.

Si WinRE no está disponible en el dispositivo, el aprovisionamiento se detiene.

Resolución del identificador de evento 854: WinRE no está configurado

Este problema se puede resolver comprobando la configuración de las particiones de disco, el estado de WinRE y la configuración del cargador de arranque de Windows siguiendo estos pasos:

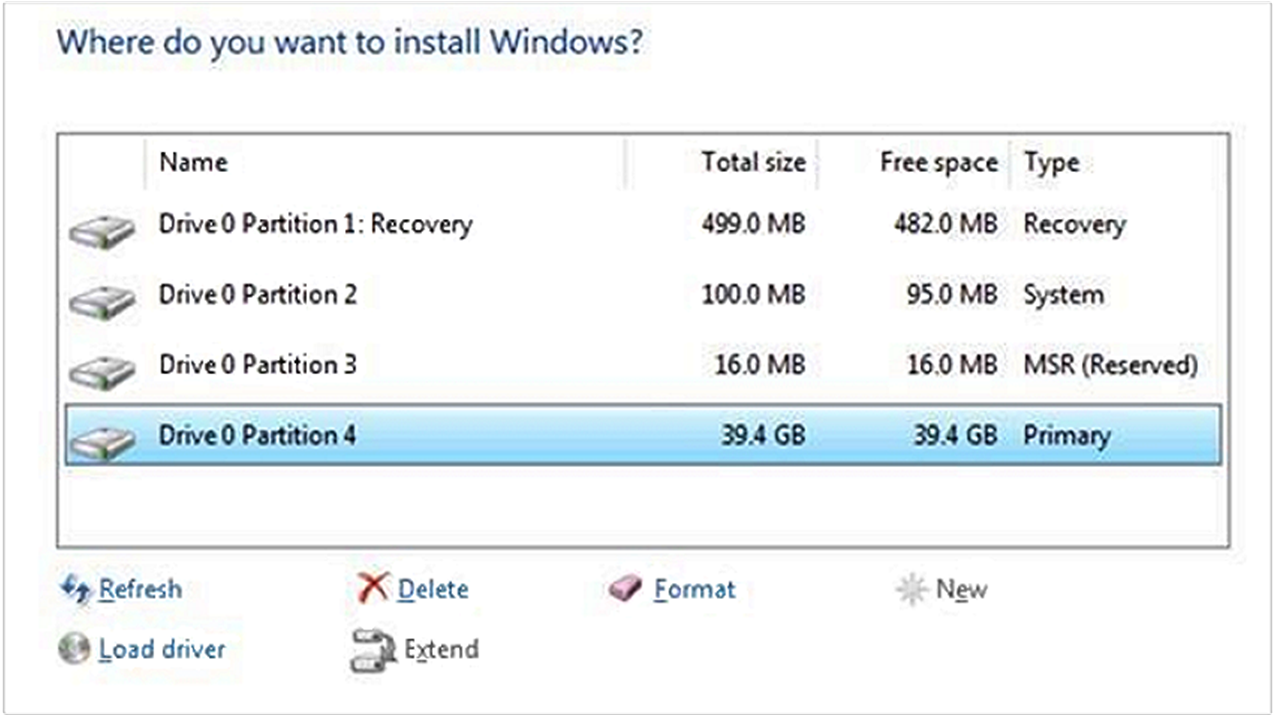

Paso 1: Comprobar la configuración de las particiones de disco

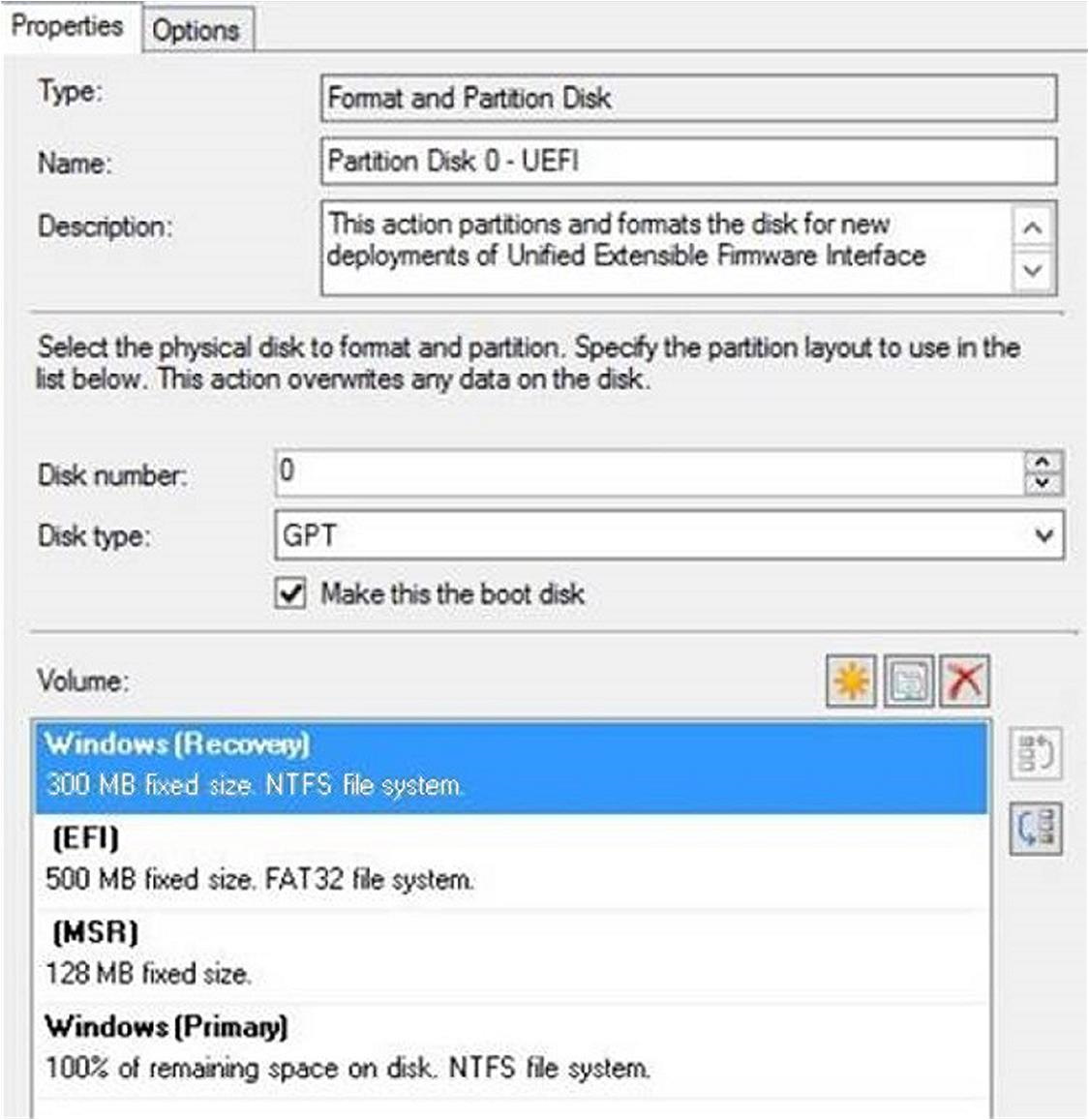

Los procedimientos descritos en esta sección dependen de las particiones de disco predeterminadas que Windows configura durante la instalación. Windows 11 y Windows 10 crear automáticamente una partición de recuperación que contenga el archivo Winre.wim. La configuración de partición es similar a la siguiente.

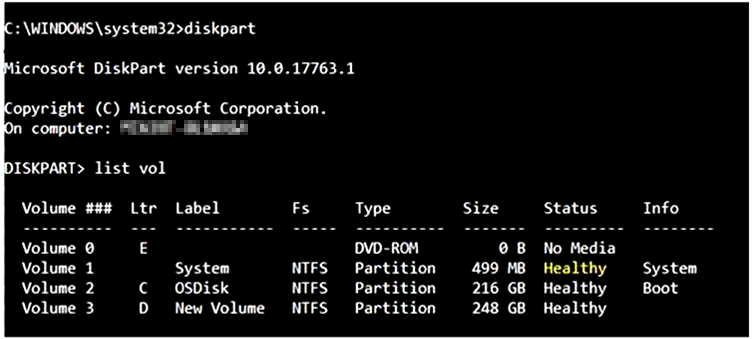

Para comprobar la configuración de las particiones de disco, abra una ventana del símbolo del sistema con privilegios elevados y ejecute los siguientes comandos:

diskpart.exe

list volume

Si el estado de cualquiera de los volúmenes no es correcto o si falta la partición de recuperación, es posible que sea necesario reinstalar Windows. Antes de volver a instalar Windows, compruebe la configuración de la imagen de Windows que se está aprovisionando. Asegúrese de que la imagen usa la configuración de disco correcta. La configuración de la imagen debe ser similar a la siguiente (este ejemplo es de Microsoft Configuration Manager):

Paso 2: Comprobar el estado de WinRE

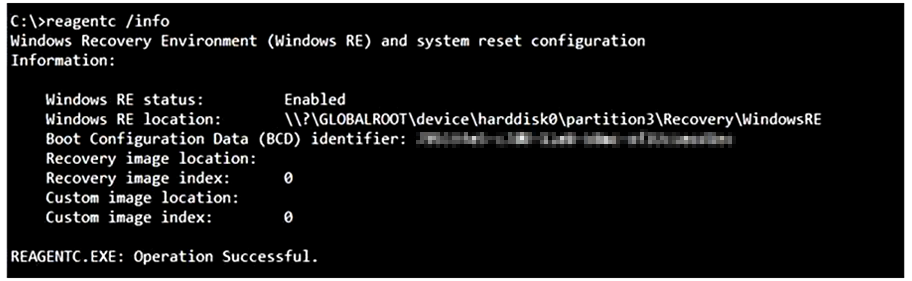

Para comprobar el estado de WinRE en el dispositivo, abra una ventana del símbolo del sistema con privilegios elevados y ejecute el siguiente comando:

reagentc.exe /info

La salida de este comando es similar a la siguiente.

Si el estado de Windows RE no está habilitado, ejecute el siguiente comando para habilitarlo:

reagentc.exe /enable

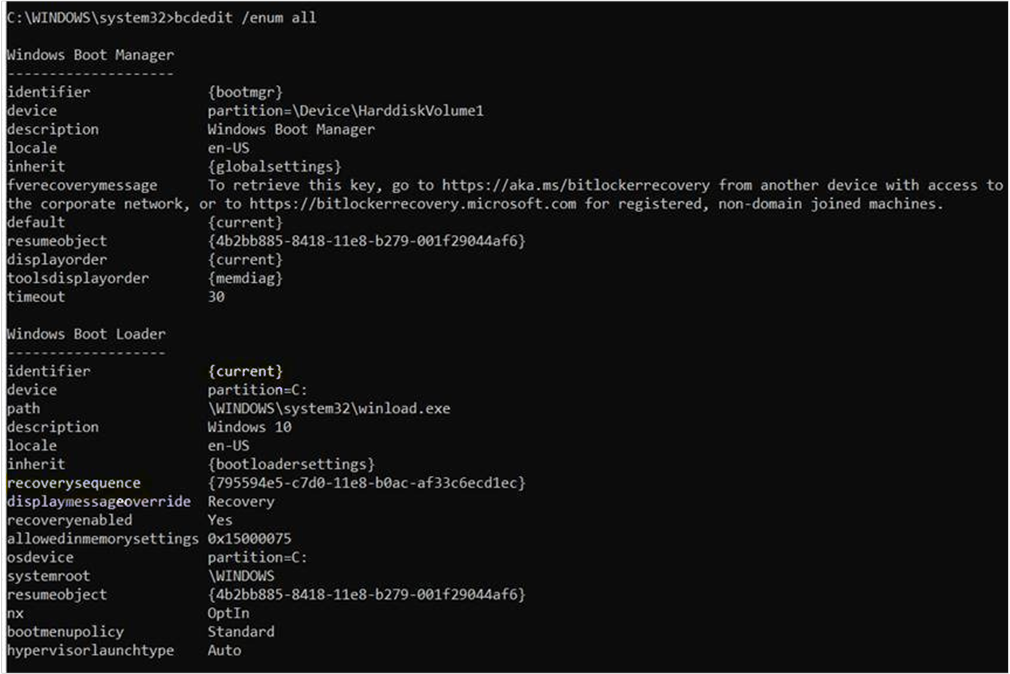

Paso 3: Comprobar la configuración del cargador de arranque de Windows

Si el estado de la partición es correcto, pero el comando reagentc.exe /enable produce un error, compruebe si el cargador de arranque de Windows contiene el GUID de secuencia de recuperación ejecutando el siguiente comando en una ventana del símbolo del sistema con privilegios elevados:

bcdedit.exe /enum all

La salida de este comando será similar a la siguiente salida:

En la salida, busque la sección Cargador de arranque de Windows que incluye el identificador de línea={current}. En esa sección, busque el atributo recoverysequence . El valor de este atributo debe ser un valor GUID, no una cadena de ceros.

Id. de evento 851: Póngase en contacto con el fabricante para obtener instrucciones de actualización del BIOS.

La información del evento será similar al siguiente mensaje de error:

No se pudo habilitar el cifrado silencioso.

Error: El cifrado de unidad bitlocker no se puede habilitar en la unidad del sistema operativo. Póngase en contacto con el fabricante del equipo para obtener instrucciones de actualización del BIOS.

Causa del identificador de evento 851: póngase en contacto con el fabricante para obtener instrucciones de actualización del BIOS.

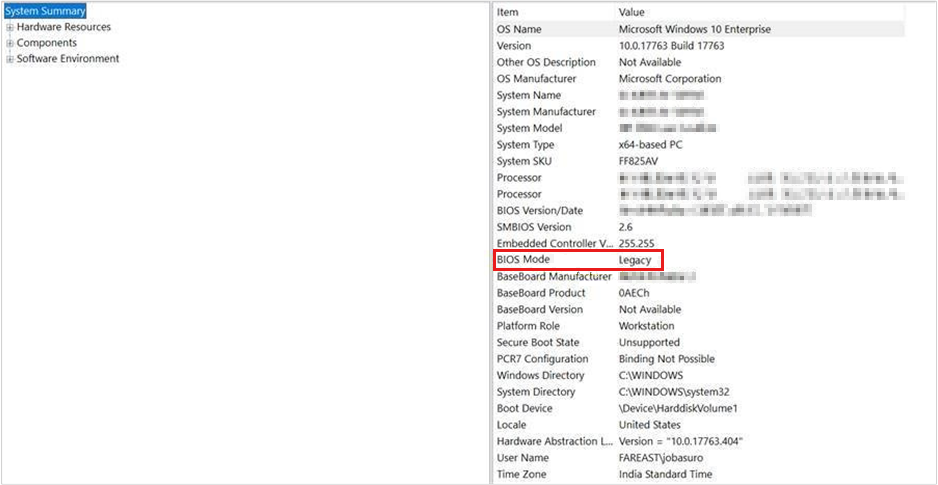

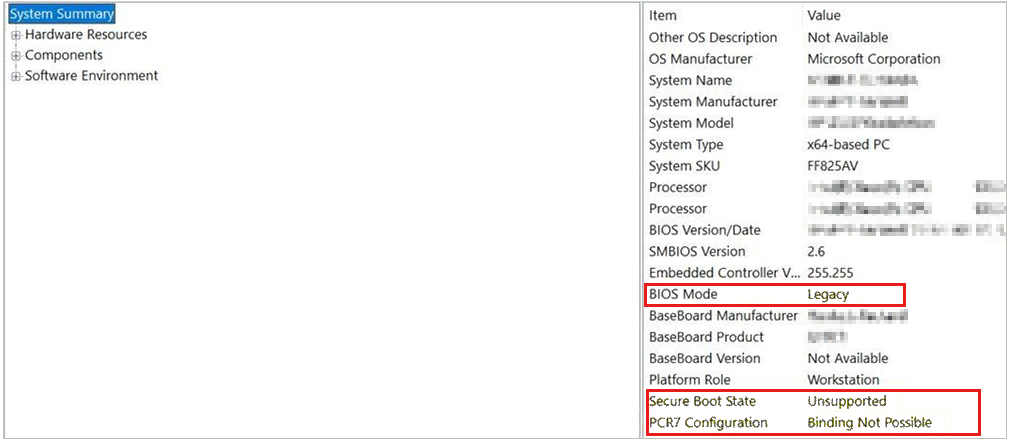

El dispositivo debe tener el BIOS de la interfaz de firmware extensible unificada (UEFI). El cifrado de unidad de BitLocker silencioso no admite el BIOS heredado.

Resolución del identificador de evento 851: póngase en contacto con el fabricante para obtener instrucciones de actualización del BIOS.

Para comprobar el modo BIOS, use la aplicación Información del sistema siguiendo estos pasos:

Seleccione Iniciar y escriba msinfo32 en el cuadro Buscar .

Compruebe que la configuración del modo BIOS es UEFI y no heredada.

Si la configuración del modo BIOS es Heredada, el firmware UEFI debe cambiarse al modo UEFI o EFI . Los pasos para cambiar al modo UEFI o EFI son específicos del dispositivo.

Nota:

Si el dispositivo solo admite el modo heredado, no se puede usar Intune para administrar el cifrado de dispositivos BitLocker en el dispositivo.

Mensaje de error: No se pudo leer la variable UEFI "SecureBoot"

Se muestra un mensaje de error similar al siguiente:

Error: BitLocker no puede usar el arranque seguro para la integridad porque no se pudo leer la variable UEFI "SecureBoot". El cliente no tiene un privilegio necesario.

Causa del mensaje de error: No se pudo leer la variable UEFI "SecureBoot"

Un registro de configuración de plataforma (PCR) es una ubicación de memoria en el TPM. En concreto, PCR 7 mide el estado del arranque seguro. El cifrado de unidad de BitLocker silencioso requiere que se active el arranque seguro.

Resolución del mensaje de error: No se pudo leer la variable UEFI "SecureBoot"

Este problema se puede resolver comprobando el perfil de validación de PCR del TPM y el estado de arranque seguro siguiendo estos pasos:

Paso 1: Comprobar el perfil de validación de PCR del TPM

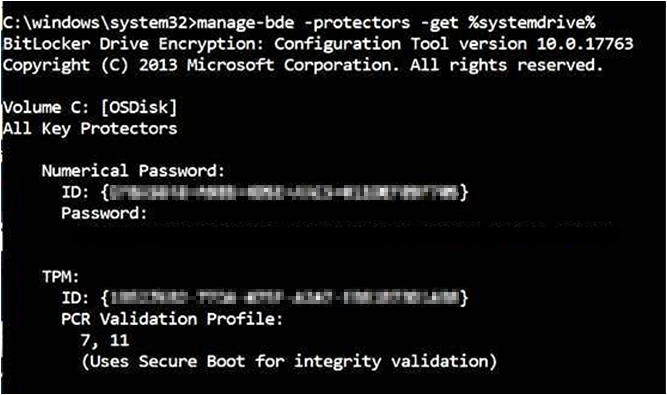

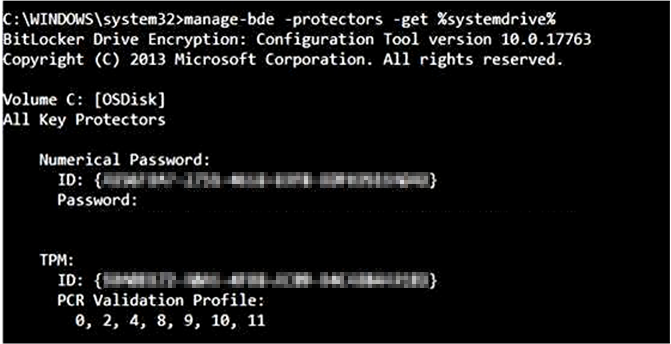

Para comprobar que PCR 7 está en uso, abra una ventana del símbolo del sistema con privilegios elevados y ejecute el siguiente comando:

Manage-bde.exe -protectors -get %systemdrive%

En la sección TPM de la salida de este comando, compruebe si la configuración del perfil de validación de PCR incluye 7, como se indica a continuación:

Si el perfil de validación de PCR no incluye 7 (por ejemplo, los valores incluyen 0, 2, 4 y 11, pero no 7), el arranque seguro no está activado.

2: Comprobar el estado de arranque seguro

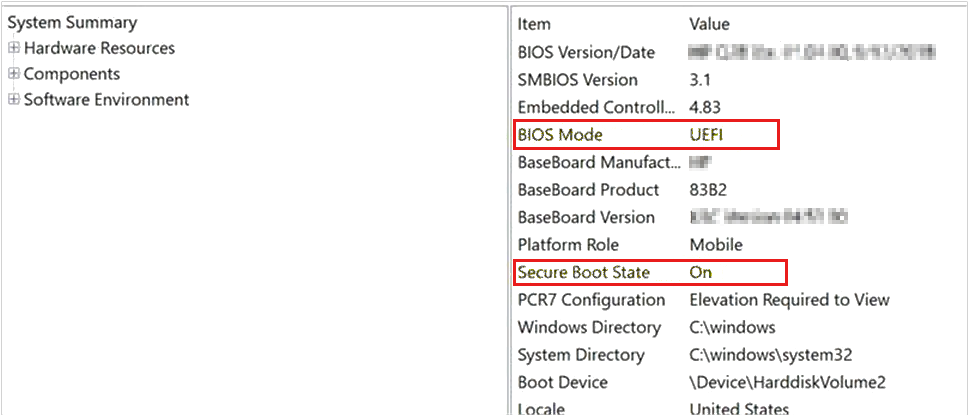

Para comprobar el estado de arranque seguro, use la aplicación Información del sistema siguiendo estos pasos:

Seleccione Iniciar y escriba msinfo32 en el cuadro Buscar .

Compruebe que la opción Estado de arranque seguro está activada, como se indica a continuación:

Si la configuración Estado de arranque seguro es Incompatible, no se puede usar el cifrado de BitLocker silencioso en el dispositivo.

Nota:

El cmdlet de PowerShell Confirm-SecureBootUEFI también se puede usar para comprobar el estado de arranque seguro abriendo una ventana de PowerShell con privilegios elevados y ejecutando el siguiente comando:

Confirm-SecureBootUEFI

Si el equipo admite arranque seguro y el arranque seguro está habilitado, este cmdlet devuelve "True".

Si el equipo admite el arranque seguro y el arranque seguro está deshabilitado, este cmdlet devuelve "False".

Si el equipo no es compatible con el arranque seguro o es un equipo bios (que no es UEFI), este cmdlet devuelve "Cmdlet no compatible con esta plataforma".

Identificador de evento 846, 778 y 851: error 0x80072f9a

Imagine la siguiente situación:

Intune directiva se implementa para cifrar un dispositivo Windows 10, versión 1809 y la contraseña de recuperación se almacena en Microsoft Entra ID. Como parte de la configuración de la directiva, se ha seleccionado la opción Permitir a los usuarios estándar habilitar el cifrado durante Microsoft Entra combinación.

Se produce un error en la implementación de la directiva y el error genera los siguientes eventos en Visor de eventos en la carpeta Aplicaciones y servicios registros> dela API de BitLocker deMicrosoft>Windows>:

Id. de evento:846

Evento: No se pudo realizar una copia de seguridad de la información de recuperación de cifrado de unidad BitLocker para el volumen C: en el Microsoft Entra ID.

TraceId: {cbac2b6f-1434-4faa-a9c3-597b17c1dfa3} Error: Código de error HResult desconocido: 0x80072f9a

Id. de evento:778

Evento: El volumen de BitLocker C: se revirtió a un estado desprotegido.

Identificador de evento: 851

Evento: No se pudo habilitar el cifrado silencioso.

Error: Código de error HResult desconocido: 0x80072f9a.

Estos eventos hacen referencia al código de error 0x80072f9a.

Causa del identificador de evento 846, 778 y 851: error 0x80072f9a

Estos eventos indican que el usuario que ha iniciado sesión no tiene permiso para leer la clave privada en el certificado que se genera como parte del proceso de aprovisionamiento e inscripción. Por lo tanto, se produce un error en la actualización de la directiva MDM de BitLocker.

El problema afecta a Windows 10 versión 1809.

Resolución del identificador de evento 846, 778 y 851: error 0x80072f9a

Para resolver este problema, instale la actualización del 21 de mayo de 2019 .

Mensaje de error: Hay una configuración de directiva de grupo en conflicto para las opciones de recuperación en las unidades del sistema operativo

Se muestra un mensaje de error similar al siguiente:

Error: El cifrado de unidad bitLocker no se puede aplicar a esta unidad porque hay configuraciones de directiva de grupo en conflicto para las opciones de recuperación en las unidades del sistema operativo. No se puede requerir el almacenamiento de información de recuperación en Servicios de dominio de Active Directory cuando no se permite la generación de contraseñas de recuperación. Haga que el administrador del sistema resuelva estos conflictos de directiva antes de intentar habilitar BitLocker...

Resolución del mensaje de error: Hay configuraciones de directiva de grupo en conflicto para las opciones de recuperación en las unidades del sistema operativo

Para resolver este problema, revise la configuración del objeto de directiva de grupo (GPO) para ver si hay conflictos. Para obtener más información, consulte la sección siguiente, Revisión de la configuración de directivas de BitLocker.

Para obtener más información sobre los GPO y BitLocker, vea Referencia de bitlocker directiva de grupo.

Revisión de la configuración de la directiva de BitLocker

Para obtener información sobre el procedimiento para usar la directiva junto con BitLocker y Intune, vea los siguientes recursos:

- Administración de BitLocker para empresas: administración de dispositivos unidos a Microsoft Entra ID

- Referencia de directiva de grupo de BitLocker

- Referencia del proveedor de servicios de configuración

- CSP de directiva: BitLocker

- CSP de BitLocker

- Habilitación de directivas respaldadas por ADMX en MDM

- Gpresult

Intune ofrece los siguientes tipos de cumplimiento para BitLocker:

- Automático (se aplica cuando el dispositivo se une Microsoft Entra ID durante el proceso de aprovisionamiento. Esta opción está disponible en Windows 10 versión 1703 y posteriores).

- Silencioso (directiva de Endpoint Protection. Esta opción está disponible en Windows 10 versión 1803 y posteriores).

- Interactivo (directiva de punto de conexión para versiones de Windows anteriores a Windows 10 versión 1803).

Si el dispositivo se ejecuta Windows 10 versión 1703 o posterior, admite Modern Standby (también conocido como Instant Go) y es compatible con HSTI, la unión del dispositivo a Microsoft Entra ID desencadena el cifrado automático de dispositivos. No se requiere una directiva de endpoint protection independiente para aplicar el cifrado de dispositivos.

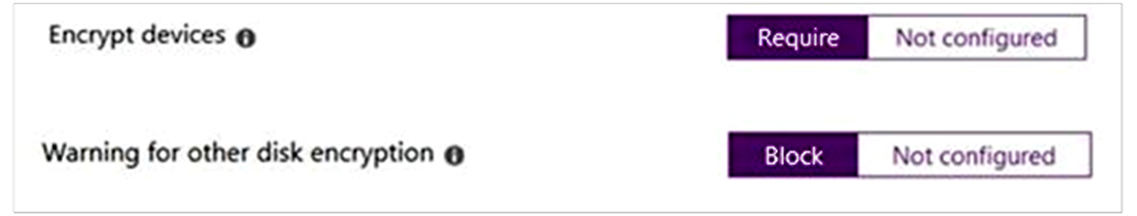

Si el dispositivo es compatible con HSTI pero no admite el modo de espera moderno, se debe configurar una directiva de protección de puntos de conexión para aplicar el cifrado silencioso de la unidad BitLocker. La configuración de esta directiva debe ser similar a la siguiente:

Las referencias de OMA-URI para esta configuración son las siguientes:

OMA-URI: ./Device/Vendor/MSFT/BitLocker/RequireDeviceEncryption

Tipo de valor: Integer

Valor: 1 (1 = Requerir, 0 = No configurado)OMA-URI: ./Device/Vendor/MSFT/BitLocker/AllowWarningForOtherDiskEncryption

Tipo de valor: Integer

Valor: 0 (0 = bloqueado, 1 = permitido)

Nota:

Debido a una actualización del CSP de directiva de BitLocker, si el dispositivo usa Windows 10 versión 1809 o posterior, se puede usar una directiva de endpoint protection para aplicar el cifrado de dispositivos BitLocker silencioso incluso si el dispositivo no es compatible con HSTI.

Nota:

Si la opción Advertencia para otro cifrado de disco está establecida en No configurado, el Asistente para cifrado de unidad BitLocker debe iniciarse manualmente.

Si el dispositivo no es compatible con Modern Standby pero es compatible con HSTI y usa una versión de Windows anterior a Windows 10, versión 1803, una directiva de endpoint protection que tenga la configuración que se describe en este artículo entrega la configuración de directiva al dispositivo. Sin embargo, Windows notifica al usuario que habilite manualmente el cifrado de unidad BitLocker. Cuando el usuario selecciona la notificación, iniciará el Asistente para cifrado de unidad BitLocker.

Intune proporciona opciones que se pueden usar para configurar el cifrado automático de dispositivos Autopilot para usuarios estándar. Cada dispositivo debe cumplir los siguientes requisitos:

- Ser compatible con HSTI

- Compatibilidad con el modo de espera moderno

- Usar Windows 10 versión 1803 o posterior

Las referencias de OMA-URI para esta configuración son las siguientes:

- OMA-URI: ./Device/Vendor/MSFT/BitLocker/AllowStandardUserEncryption

Tipo de valor: Valor entero : 1

Nota:

Este nodo funciona junto con los nodos RequireDeviceEncryption y AllowWarningForOtherDiskEncryption . Por este motivo, cuando se establece la siguiente configuración:

- RequireDeviceEncryption a 1

- AllowStandardUserEncryption en 1

- AllowWarningForOtherDiskEncryption en 0

Intune aplica el cifrado silencioso de BitLocker para dispositivos Autopilot que tienen perfiles de usuario estándar.

Comprobación de que BitLocker funciona correctamente

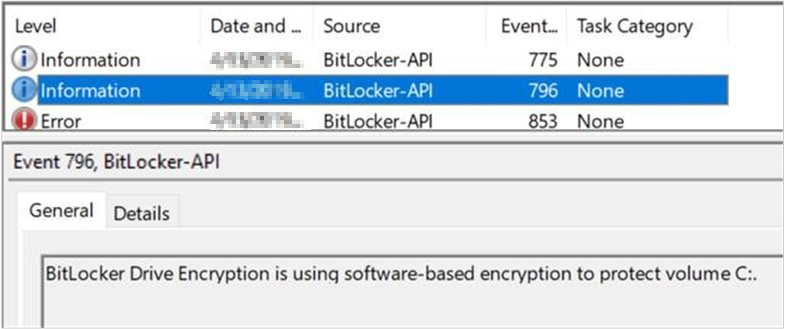

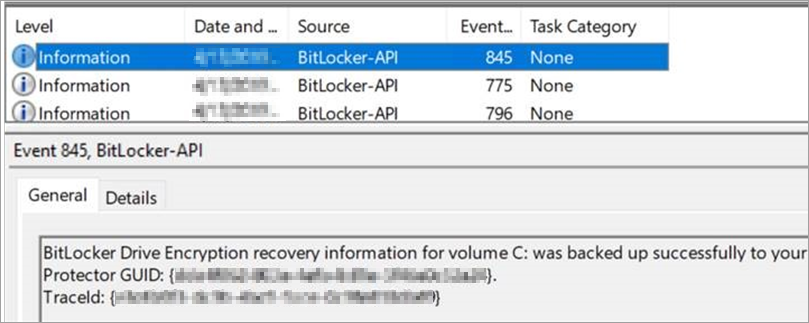

Durante las operaciones normales, el cifrado de unidad de BitLocker genera eventos como el identificador de evento 796 y el identificador de evento 845.

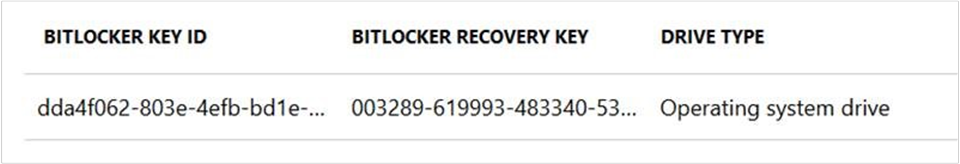

También se puede determinar si la contraseña de recuperación de BitLocker se ha cargado en Microsoft Entra ID comprobando los detalles del dispositivo en la sección Dispositivos Microsoft Entra.

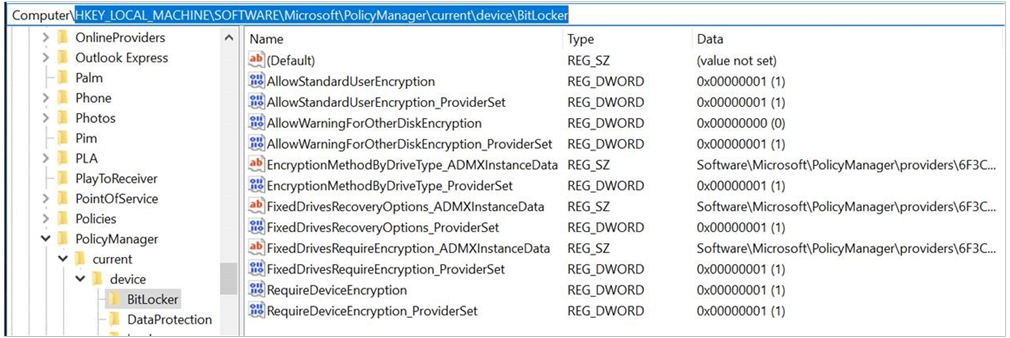

En el dispositivo, compruebe la Editor del Registro para comprobar la configuración de directiva en el dispositivo. Compruebe las entradas en las subclaves siguientes:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\PolicyManager\current\device\BitLockerHKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\PolicyManager\current\device

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de