Cómo restaurar Windows 11 configuraciones de PC de núcleo protegido para administradores empresariales

En este documento se proporcionan los pasos necesarios para restaurar las opciones de configuración de PC de núcleo seguro en el escenario en el que un cliente enterprise vuelve a crear una imagen de imagen principal segura y, posteriormente, debe volver a habilitar todas las características de PC principales protegidos. En suma, en este documento se describen los pasos necesarios para habilitar las siguientes características de PC de núcleo seguro, que también se pueden encontrar en la página web de Windows 11 pc de núcleo protegido:

- Protección del modo de administración del sistema (SMM)

- Protección de acceso a memoria habilitada

- Seguridad de inicio de sesión mejorada compatible

- Integridad de memoria (HVCI) habilitada

- Módulo de plataforma segura 2.0

- Mantenimiento moderno de dispositivos

- Arranque seguro UEFI habilitado

- Virtualización de firmware habilitada

Administración de la configuración del equipo principal protegido

En general, la configuración de un equipo de núcleo seguro se puede dividir en dos categorías: las que se pueden configurar a través de Windows y las que se configuran a través del firmware UEFI del dispositivo. Sin embargo, incluso en estas categorías, algunas de las opciones de configuración de Windows requieren que el firmware del dispositivo tenga una configuración específica. En este documento se explica cómo administrar esta configuración desde estas dos perspectivas y se llamará a cualquier configuración de firmware necesaria para admitir esa configuración.

Configuración de Windows

protección de Windows Defender Protección del sistema y SMM

Para proteger los recursos críticos, como la pila de autenticación de Windows, los tokens de inicio de sesión único, la pila biométrica Windows Hello y el módulo de plataforma segura virtual, el firmware y el hardware de un sistema deben ser de confianza. Windows Defender Protección del sistema (WDSG) reorganiza las características de integridad del sistema de Windows 11 existentes en un techo y configura el siguiente conjunto de inversiones en la seguridad de Windows. Está diseñado para hacer estas garantías de seguridad:

- Proteger y mantener la integridad del sistema a medida que se inicia

- Validar que la integridad del sistema se ha mantenido realmente a través de la atestación local y remota

Además, WDSG también protege contra ataques del modo de administración del sistema (SMM). SMM es un modo de CPU de uso especial en microcontroladores x86 que controla la administración de energía, la configuración de hardware, la supervisión térmica y cualquier otra cosa que el fabricante considere útil. Cada vez que se solicita una de estas operaciones del sistema, se invoca una interrupción no enmascarable (SMI) en tiempo de ejecución, que ejecuta el código SMM instalado por el BIOS. El código SMM se ejecuta en el nivel de privilegio más alto y es invisible para el sistema operativo, lo que hace que sea un destino atractivo para la actividad malintencionada. Incluso si Protección del sistema inicio seguro se usa para el inicio en tiempo de ejecución, el código SMM puede acceder potencialmente a la memoria del hipervisor y cambiar el hipervisor.

Para defenderse de esto, se usan dos técnicas:

- Protección de paginación para evitar el acceso inadecuado al código y a los datos

- Supervisión y atestación de hardware de SMM

La protección de paginación se puede implementar para bloquear determinadas tablas de código para que sean de solo lectura para evitar alteraciones. Esto impide el acceso a cualquier memoria que no se haya asignado específicamente.

Una característica de procesador aplicada por hardware conocida como controlador SMI de supervisor puede supervisar SMM y asegurarse de que no tiene acceso a ninguna parte del espacio de direcciones que se supone que no tiene.

La protección SMM se basa en la tecnología Secure Launch y requiere que funcione. En el futuro, Windows 11 también medirá el comportamiento de este controlador SMI y atestiguará que no se ha alterado ninguna memoria propiedad del sistema operativo.

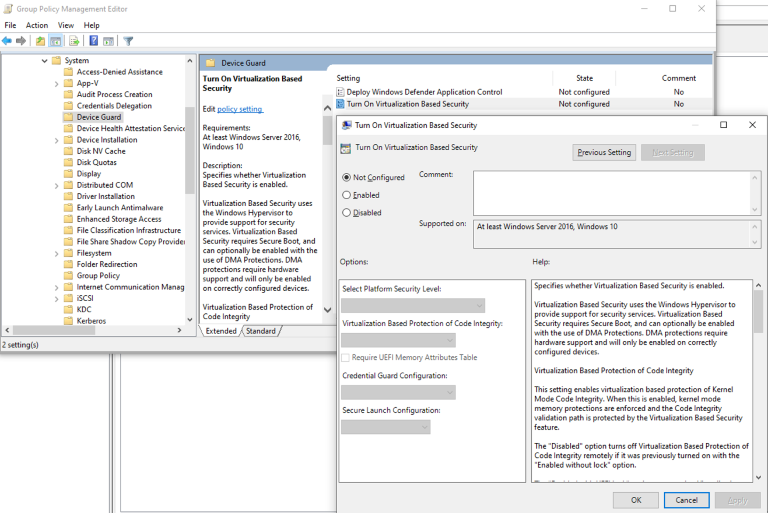

Volver a habilitar la protección WDSG puede hacerlo de varias maneras. Por ejemplo, para habilitar la protección WDSG mediante GPO, implementaría la plantilla "Activar seguridad basada en virtualización" y establecería la configuración de inicio seguro:

A continuación se describe más información sobre las formas de habilitar Protección del sistema inicio seguro:

- Administración de dispositivos móviles (MDM)

- Directiva de grupo

- Centro de seguridad de Windows

- Registro

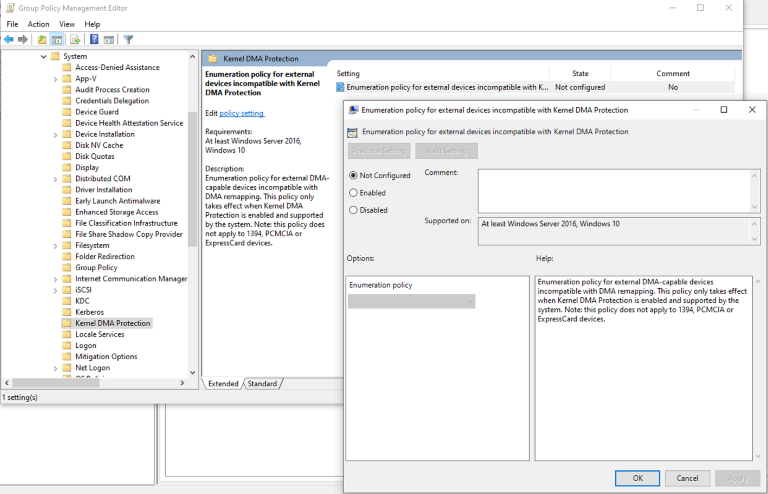

Protección de acceso a memoria

Windows aprovecha la unidad de administración de memoria de entrada y salida (IOMMU) del sistema para impedir que los periféricos externos inicien y realicen DMA a menos que los controladores de estos periféricos admitan el aislamiento de memoria (como la reasignación de DMA). Los periféricos con controladores compatibles con la reasignación de DMA se enumerarán automáticamente, se iniciarán y podrán realizar la reasignación de DMA a sus regiones de memoria asignadas.

De forma predeterminada, los periféricos con controladores incompatibles de DMA Remapping se bloquearán para iniciar y realizar DMA hasta que un usuario autorizado inicie sesión en el sistema o desbloquee la pantalla. Los administradores de TI pueden asegurarse de que este comportamiento predeterminado se aplica a los dispositivos con controladores incompatibles con la reasignación de DMA mediante las directivas MDM de DMAGuard y seleccionando que la directiva está habilitada.

Seguridad de inicio de sesión mejorada (ESS)

Windows Hello permite a un usuario autenticarse mediante biometría o un PIN, lo que elimina la necesidad de usar una contraseña. La autenticación biométrica usa el reconocimiento facial o la huella digital para demostrar la identidad de un usuario de una manera segura, personal y cómoda. La seguridad de inicio de sesión mejorada proporciona un nivel adicional de seguridad aprovechando componentes especializados de hardware y software, como la seguridad basada en virtualización (VBS) y el módulo de plataforma segura para aislar y proteger los datos de autenticación de un usuario y proteger el canal mediante el que se comunican esos datos.

Para habilitar ESS en una imagen personalizada, deberá asegurarse de que:

- Autenticación de Face

- HKLM\SYSTEM\CurrentControlSet\Control\DeviceGuard\Scenarios\SecureBiometrics está establecido en 1

- El controlador de cámara segura oem está instalado.

- Autenticación de huella digital

- HKLM\SYSTEM\CurrentControlSet\Control\DeviceGuard\Scenarios\SecureBiometrics está establecido en 1

- HKLM\SYSTEM\CurrentControlSet\Control\DeviceGuard\Scenarios\SecureFingerprint está establecido en 1

- El controlador de huella digital segura de OEM está instalado.

Integridad de memoria (HVCI)

Integridad de memoria, también conocida como Hypervisor-Protected integridad de código (HVCI), es una característica de seguridad basada en virtualización (VBS) que proporciona protección crítica y protección del kernel de Windows. Usa la virtualización para aislar la función de toma de decisiones de integridad de código (CI) del resto del sistema operativo Windows, administrando de forma segura la memoria del kernel y los procesos que se ejecutan en este entorno con privilegios elevados. Para habilitar HVCI en Windows 11 dispositivos con hardware compatible en toda una empresa, use cualquiera de estas opciones:

- aplicación de Seguridad de Windows

- Microsoft Intune (u otro proveedor mdm)

- Directiva de grupo

- Microsoft Endpoint Configuration Manager

- Registro

Módulo de plataforma segura (TPM)

La tecnología del Módulo de plataforma segura (TPM) está diseñado para ofrecer funciones relacionadas con la seguridad y el hardware. El chip del TPM es un procesador de criptografía seguro diseñado para realizar operaciones criptográficas. El chip incluye varios mecanismos de seguridad física que hacen que sea resistente a las alteraciones y que las funciones de seguridad no permitan que el software malintencionado realice alteraciones. Algunas de las principales ventajas de usar un TPM son:

- Generar, almacenar y limitar el uso de claves criptográficas.

- Use la tecnología TPM para la autenticación de dispositivos de plataforma mediante la clave RSA única de TPM.

- Garantizar la integridad de la plataforma llevando y almacenando medidas de seguridad.

Las funciones de TPM más comunes se usan para las medidas de integridad del sistema y para la creación y el uso de las claves. Durante el proceso de arranque de un sistema, es posible medir y registrar en el TPM el código de arranque que se carga (incluido el firmware y los componentes del sistema operativo). Las mediciones de integridad se pueden usar como prueba de cómo se inició un sistema y para asegurarse de que la clave basada en el TPM solo se usó cuando se usaba el software adecuado para arrancar el sistema.

Revise La información de configuración de TPM directiva de grupo para obtener más información sobre cómo configurar TPM a través de GPO. Además, puede usar los cmdlets de TPM para configurar el TPM.

Ambos requieren que el TPM esté habilitado en el firmware del dispositivo.

Mantenimiento moderno de dispositivos

Windows Update admite el mantenimiento moderno de dispositivos y el OEM del dispositivo proporcionará Windows Update con los controladores y firmware adecuados. Los administradores de empresa solo necesitan asegurarse de que Windows Update puedan atender sus dispositivos.

Configuración del firmware de UEFI

Al realizar una imagen de imagen de sistema operativo, la configuración de UEFI no se modifica; Sin embargo, en el escenario en el que los usuarios pueden haber modificado la configuración de UEFI antes de una nueva imagen, lo siguiente le ayudará a determinar si la configuración es correcta.

Herramientas de implementación de configuración de firmware de OEM

Dado que varias opciones de configuración de PC con seguridad de Windows requieren la habilitación de una configuración de firmware específica, un administrador de empresa deberá configurarlos directamente en el dispositivo de destino o mediante la implementación de la configuración de firmware a través de las herramientas de implementación de OEM.

Estas herramientas están disponibles directamente desde el OEM y están fuera del ámbito de este documento. Microsoft proporciona información sobre cómo realizar esto para el dispositivo Microsoft Surface en Administrar e implementar actualizaciones de controladores y firmware de Surface.

Arranque seguro de la UEFI

El arranque seguro es un estándar de seguridad desarrollado por miembros del sector de equipos PC para ayudar a garantizar que un dispositivo arranca solo con el software de confianza para el fabricante de equipo original (OEM). Cuando se inicia el equipo, el firmware comprueba la firma de cada parte del software de arranque, incluidos los controladores de firmware UEFI (también conocidos como ROM de opción), las aplicaciones EFI y el sistema operativo. Si las firmas son válidas, el equipo arrancará y el firmware proporcionará el control al sistema operativo.

El OEM puede usar las instrucciones del fabricante del firmware para crear claves de arranque seguro (Secure Boot) y almacenarlas en el firmware del equipo. Los administradores de empresa deberán usar sus herramientas de distribución de configuración de firmware de OEM para implementar la configuración de firmware de arranque seguro necesaria. Para obtener una descripción genérica de cómo habilitar y deshabilitar el arranque seguro en el firmware, consulte Habilitación del arranque seguro.

Virtualización de firmware

Para admitir la ejecución de Virtual Machines y varios servicios de seguridad de Windows, el dispositivo debe tener la virtualización habilitada en el firmware del dispositivo. Las opciones de firmware dependen de si el dispositivo tiene una plataforma Intel o AMD. En el caso de los dispositivos que usan la plataforma Intel, deberá habilitar "Tecnología de virtualización Intel (Intel VT)" y para dispositivos que usan la plataforma AMD, deberá habilitar la tecnología "Amd Virtualization (AMD-V).