Anexo G: protección de grupos de administradores en Active Directory

Se aplica a: Windows Server 2022, Windows Server 2019, Windows Server 2016, Windows Server 2012 R2 y Windows Server 2012.

Anexo G: protección de grupos de administradores en Active Directory

Tal como sucede con los grupos de Administradores de empresa (EA) y Administradores de dominios (DA), la pertenencia al grupo de Cuenta predefinida de administradores (BA) solo debe ser necesaria en escenarios de compilación o recuperación ante desastres. No debe haber cuentas de usuario diarias en el grupo de Administradores, con la excepción de la Cuenta predefinida de administradores para el dominio, si se ha protegido tal como se describe en el Anexo D: Protección de Cuentas predefinidas de administradores en Active Directory.

Los administradores son, de manera predeterminada, los propietarios de la mayoría de los objetos de AD DS en sus respectivos dominios. La pertenencia a este grupo puede ser necesaria en escenarios de compilación o de recuperación ante desastres en los que se requiera la propiedad o la capacidad de tomar posesión de los objetos. Además, los miembros de DA y EA heredan una serie de sus derechos y permisos en virtud de su pertenencia predeterminada al grupo de Administradores. No se debe modificar el anidamiento de grupos predeterminado en grupos con privilegios en Active Directory, y se debe proteger el grupo de Administradores de cada dominio, tal como se describe en las instrucciones paso a paso que se indican a continuación.

PRECAUCIÓN: los pasos que se describen en este documento deben probarse a fondo en un entorno no de producción antes de ejecutarlos en producción.

Para el grupo Administradores de cada dominio del bosque:

Quite todos los miembros del grupo de Administradores, con la posible excepción de la cuenta de administrador local del dominio, si se ha protegido tal como se describe en el Anexo D: Protección de Cuentas predefinidas de administradores en Active Directory.

En las GPO vinculadas a UO que contienen servidores miembros y estaciones de trabajo de cada dominio, el grupo de BA debe agregarse a los siguientes derechos de usuario en Configuración del equipo/Directivas/Configuración de Windows/Configuración de seguridad/Directivas locales/Asignaciones de derechos de usuario:

Denegar el acceso desde la red a este equipo

Denegación del inicio de sesión como trabajo por lotes

Denegar el inicio de sesión como servicio

En la UO de los controladores de dominio de cada dominio del bosque, el grupo de Administradores debe tener los siguientes derechos de usuario:

Obtener acceso a este equipo desde la red

Permitir el inicio de sesión local

Permitir inicio de sesión a través de Servicios de Escritorio remoto

La auditoría debe configurarse para enviar alertas si se realizan modificaciones en la pertenencia o en las propiedades del grupo de Administradores.

Instrucciones paso a paso para quitar todos los miembros del grupo de Administradores

En Administrador del servidor, haga clic en Herramientas y haga clic en Usuarios y equipos de Active Directory.

Para quitar todos los miembros del grupo de Administradores, realice los siguientes pasos:

Haga doble clic en el grupo de Administradores y haga clic en la pestaña Miembros.

Seleccione un miembro del grupo, haga clic en Quitar, en Sí y después en Aceptar.

Repita el paso 2 hasta que se hayan quitado todos los miembros del grupo de Administradores.

Instrucciones paso a paso para proteger grupos de Administradores en Active Directory

En Administrador del servidor, haga clic en Herramientas y, después, haga clic en Administración de directivas de grupo.

En el árbol de consola, expanda <Bosque>\Dominios\<Dominio> y, después, Objetos de directivas de grupo (donde <Bosque> es el nombre del bosque y <Dominio> es el nombre del dominio donde quiere establecer la directiva de grupo).

En el árbol de consola, haga clic con el botón derecho en Objetos de directivas de grupo y haga clic en Nuevo.

En el cuadro de diálogo Nuevo GPO, escriba <Nombre del GPO> y haga clic en Aceptar (donde Nombre del GPO es el nombre de este GPO).

En el panel de detalles, haga clic con el botón derecho en <Nombre del GPO> y haga clic en Editar.

Vaya a Configuración del equipo\Directivas\Configuración de Windows\Configuración de seguridad\Directivas locales y haga clic en Asignación de derechos de usuario.

Configure los derechos de usuarios para impedir que los miembros del grupo de Administradores accedan a servidores miembros y estaciones de trabajo a través de la red haciendo lo siguiente:

Haga doble clic en Denegar acceso a este equipo desde la red y seleccione Definir esta configuración de directiva.

Haga clic en Agregar usuario o grupo y en Examinar.

Escriba Administradores, haga clic en Comprobar nombres y, después, en Aceptar.

Haga clic en Aceptar y, después, de nuevo en Aceptar.

Configure los derechos de usuario para impedir que los miembros del grupo de Administradores inicien sesión como un trabajo por lotes haciendo lo siguiente:

Haga doble clic en Denegar inicio de sesión como un trabajo por lotes y seleccione Definir esta configuración de directiva.

Haga clic en Agregar usuario o grupo y en Examinar.

Escriba Administradores, haga clic en Comprobar nombres y, después, en Aceptar.

Haga clic en Aceptar y, después, de nuevo en Aceptar.

Configure los derechos de usuario para impedir que los miembros del grupo de Administradores inicien sesión como un servicio haciendo lo siguiente:

Haga doble clic en Denegar inicio de sesión como servicio y seleccione Definir esta configuración de directiva.

Haga clic en Agregar usuario o grupo y en Examinar.

Escriba Administradores, haga clic en Comprobar nombres y, después, en Aceptar.

Haga clic en Aceptar y, después, de nuevo en Aceptar.

Para salir del Editor de administración de directivas de grupo, haga clic en Archivo y, después, en Salir.

En Administración de directivas de grupo, vincule el GPO a las unidades organizativas de la estación de trabajo y el servidor miembro con los procedimientos siguientes:

Vaya a <Bosque>>\Dominios\<Dominio> (donde <Bosque> es el nombre del bosque y <Dominio> es el nombre del dominio en el que quiere establecer la directiva de grupo).

Haga clic con el botón derecho en la unidad organizativa a la que se va a aplicar el GPO y haga clic en Vincular un GPO existente.

Seleccione la GPO que acaba de crear y haga clic en Aceptar.

Cree vínculos al resto de unidades organizativas que contengan estaciones de trabajo.

Cree vínculos a todas las demás UO que contengan servidores miembros.

Importante

Si los servidores de salto se usan para administrar controladores de dominio y Active Directory, asegúrese de que los servidores de salto se encuentran en una UO a la que estas GPO no están vinculadas.

Nota

Al implementar restricciones en el grupo de Administradores de GPO, Windows aplica la configuración a los miembros del grupo de Administradores local de un equipo, además de aplicarla al grupo de Administradores del dominio. Por lo tanto, debe tener precaución al implementar restricciones en el grupo de Administradores. Aunque se recomienda que los inicios de sesión de red, por lotes y de servicio estén prohibidos para los miembros del grupo de Administradores siempre que sea factible dicha prohibición, no debe restringir los inicios de sesión locales ni los que se realizan mediante Servicios de Escritorio remoto. El bloqueo de estos tipos de inicio de sesión puede bloquear la administración legítima de un equipo por parte de los miembros del grupo de Administradores local.

En la siguiente captura de pantalla se muestran las opciones de configuración que bloquean el uso incorrecto de las Cuentas predefinidas de administradores locales y de dominio, además del uso incorrecto de los Grupos predefinidos de administradores locales o de dominio. Tenga en cuenta que el derecho de usuario Denegar inicio de sesión a través de Servicios de Escritorio remoto no incluye al grupo de Administradores, ya que incluirlo en esta configuración también bloquearía estos inicios de sesión para las cuentas que son miembros del grupo de Administradores del equipo local. Si los servicios de los equipos están configurados para ejecutarse en el contexto de cualquiera de los grupos con privilegios descritos en esta sección, la implementación de esta configuración puede provocar errores en los servicios y las aplicaciones. Por lo tanto, al igual que con todas las recomendaciones de esta sección, debe probar a fondo la aplicabilidad de la configuración en su entorno.

Instrucciones paso a paso para conceder derechos de usuario al grupo de Administradores

En Administrador del servidor, haga clic en Herramientas y, después, haga clic en Administración de directivas de grupo.

En el árbol de consola, expanda <Bosque>\Dominios\<Dominio> y, después, Objetos de directivas de grupo (donde <Bosque> es el nombre del bosque y <Dominio> es el nombre del dominio donde quiere establecer la directiva de grupo).

En el árbol de consola, haga clic con el botón derecho en Objetos de directivas de grupo y haga clic en Nuevo.

En el cuadro de diálogo Nuevo GPO, escriba <Nombre del GPO> y haga clic en Aceptar (donde <Nombre del GPO> es el nombre de este GPO).

En el panel de detalles, haga clic con el botón derecho en <Nombre del GPO> y haga clic en Editar.

Vaya a Configuración del equipo\Directivas\Configuración de Windows\Configuración de seguridad\Directivas locales y haga clic en Asignación de derechos de usuario.

Configure los derechos de usuario para permitir que los miembros del grupo Administradores accedan a los controladores de dominio a través de la red haciendo lo siguiente:

Haga doble clic en Acceder a este equipo desde la red y seleccione Definir esta configuración de directiva.

Haga clic en Agregar usuario o grupo y en Examinar.

Haga clic en Agregar usuario o grupo y en Examinar.

Haga clic en Aceptar y, después, de nuevo en Aceptar.

Configure los derechos de usuario para permitir que los miembros del grupo Administradores inicien sesión localmente mediante lo siguiente:

Haga doble clic en Permitir inicio de sesión localmente y seleccione Definir esta configuración de directiva.

Haga clic en Agregar usuario o grupo y en Examinar.

Escriba Administradores, haga clic en Comprobar nombres y, después, en Aceptar.

Haga clic en Aceptar y, después, de nuevo en Aceptar.

Configure los derechos de usuario para permitir que los miembros del grupo Administradores inicien sesión con Servicios de Escritorio remoto mediante lo siguiente:

Haga doble clic en Permitir inicio de sesión a través de Servicios de Escritorio Remoto y seleccione Definir esta configuración de directiva.

Haga clic en Agregar usuario o grupo y en Examinar.

Escriba Administradores, haga clic en Comprobar nombres y, después, en Aceptar.

Haga clic en Aceptar y, después, de nuevo en Aceptar.

Para salir del Editor de administración de directivas de grupo, haga clic en Archivo y, después, en Salir.

En Administración de la directiva de grupo, vincule la GPO a la UO de controladores de dominio haciendo lo siguiente:

Vaya a <Bosque>\Dominios\<Dominio> (donde <Bosque> es el nombre del bosque y <Dominio> es el nombre del dominio en el que desea establecer la directiva de grupo).

Haga clic con el botón derecho en la UO de controladores de dominio y haga clic en Vincular una GPO existente.

Seleccione la GPO que acaba de crear y haga clic en Aceptar.

Pasos de comprobación

Compruebe la configuración del GPO "Denegar el acceso a este equipo desde la red"

Desde cualquier estación de trabajo o servidor miembro que no se vean afectados por los cambios de la GPO (por ejemplo, un "servidor de salto"), intente acceder a una estación de trabajo o servidor miembro a través de la red afectada por los cambios de la GPO. Para comprobar la configuración de la GPO, intente asignar la unidad del sistema mediante el comando NET USE.

Inicie sesión localmente con una cuenta que sea miembro del grupo de Administradores.

Use el ratón para mover el puntero a la esquina superior derecha o inferior derecha de la pantalla. Cuando aparezca la barra Accesos, haga clic en Buscar.

En el cuadro Buscar, escriba símbolo del sistema, haga clic con el botón derecho en Símbolo del sistema y, después, haga clic en Ejecutar como administrador para abrir un símbolo del sistema con privilegios elevados.

Cuando se le pida que apruebe la elevación, haga clic en Sí.

En la ventana de Símbolo de sistema, escriba net use\\<Nombre del servidor>\c$, donde <Nombre del servidor> es el nombre de la estación de trabajo o servidor miembro al que está intentando acceder a través de la red.

En la siguiente captura de pantalla se muestra el mensaje de error que debería aparecer.

Comprobar la configuración de GPO "Denegar el inicio de sesión como trabajo por lotes"

Desde cualquier estación de trabajo o servidor miembro afectado por los cambios del GPO, inicie sesión localmente.

Creación de un archivo por lotes

Use el mouse para mover el puntero a la esquina superior derecha o inferior derecha de la pantalla. Cuando aparezca la barra Accesos, haga clic en Buscar.

En el cuadro Buscar, escriba bloc de notas y haga clic en Bloc de notas.

En el Bloc de notas, escriba dir c:.

Haga clic en Archivo y después en Guardar como.

En el campo Nombre de archivo, escriba <Nombredearchivo>.bat (donde <Nombredearchivo> es el nombre del nuevo archivo por lotes).

Programación de una tarea

Use el mouse para mover el puntero a la esquina superior derecha o inferior derecha de la pantalla. Cuando aparezca la barra Accesos, haga clic en Buscar.

En el cuadro Buscar, escriba programador de tareas y haga clic enProgramador de tareas.

Nota

En los equipos que ejecutan Windows 8, en el cuadro Buscar, escriba programar tareas y haga clic enProgramar tareas.

Haga clic en Acción y en Crear tarea.

En el cuadro de diálogo Crear tarea, escriba <Nombre de la tarea> (donde <Nombre de la tarea> es el nombre de la nueva tarea).

Haga clic en la pestaña Acciones y después, en Nueva.

En el campo Acción, seleccione Iniciar un programa.

En el campo Programa/script, haga clic en Examinar, busque y seleccione el archivo por lotes creado en la sección Crear un archivo por lotes y haga clic en Abrir.

Haga clic en OK.

Haga clic en la pestaña General.

En el campo Opciones de seguridad, haga clic en Cambiar usuario o grupo.

Escriba el nombre de una cuenta que sea miembro del grupo Administradores, haga clic en Comprobar nombres y haga clic en Aceptar.

Seleccione Ejecutar tanto si el usuario ha iniciado sesión como si no y No almacenar la contraseña. La tarea solo tendrá acceso a los recursos del equipo local.

Haga clic en OK.

Debe aparecer un cuadro de diálogo, solicitando credenciales de cuenta de usuario para ejecutar la tarea.

Después de escribir la contraseña, haga clic en Aceptar.

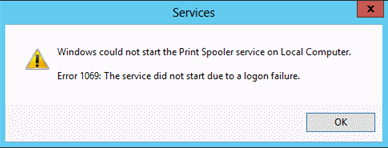

Debería aparecer un cuadro de diálogo similar al siguiente.

Comprobar la configuración de GPO "Denegar el inicio de sesión como servicio"

Desde cualquier estación de trabajo o servidor miembro afectado por los cambios del GPO, inicie sesión localmente.

Use el mouse para mover el puntero a la esquina superior derecha o inferior derecha de la pantalla. Cuando aparezca la barra Accesos, haga clic en Buscar.

En el cuadro Buscar, escriba servicios y haga clic en Servicios.

Busque la opción Administrador de trabajos de impresión y haga doble clic en ella.

Haga clic en la ficha Iniciar sesión.

En el campo Iniciar sesión como, seleccione Esta cuenta.

Haga clic en Examinar, escriba el nombre de una cuenta que sea miembro del grupo Administradores, haga clic en Comprobar nombres y después en Aceptar.

En los campos Contraseña y Confirmar contraseña, escriba la contraseña de la cuenta seleccionada y haga clic en Aceptar.

Haga clic en Aceptar tres veces más.

Haga clic con el botón derecho en Administrador de trabajos de impresión y haga clic en Reiniciar.

Cuando se reinicia el servicio, debería aparecer un cuadro de diálogo similar al siguiente.

Reversión de los cambios al servicio de Administrador de trabajos de impresión

Desde cualquier estación de trabajo o servidor miembro afectado por los cambios del GPO, inicie sesión localmente.

Use el mouse para mover el puntero a la esquina superior derecha o inferior derecha de la pantalla. Cuando aparezca la barra Accesos, haga clic en Buscar.

En el cuadro Buscar, escriba servicios y haga clic en Servicios.

Busque la opción Administrador de trabajos de impresión y haga doble clic en ella.

Haga clic en la ficha Iniciar sesión.

En el campo Iniciar sesión como, haga clic en Cuenta del sistema local y en Aceptar.