Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

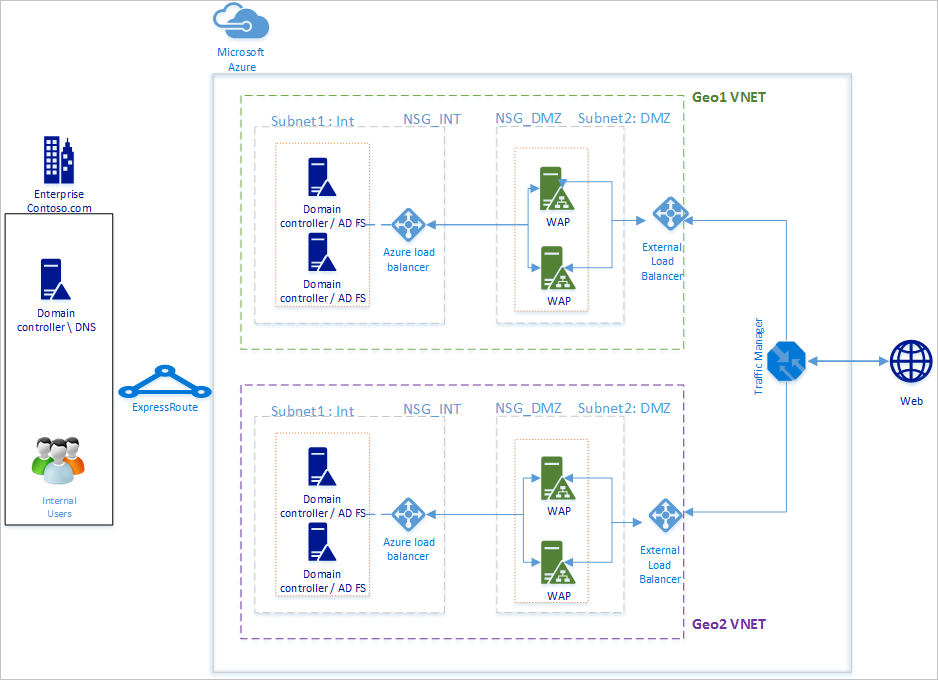

La implementación de AD FS en Azure proporciona instrucciones paso a paso sobre cómo puede implementar una infraestructura de AD FS sencilla para su organización en Azure. En este artículo se proporcionan los pasos siguientes para crear una implementación entre regiones geográficas de AD FS en Azure mediante Azure Traffic Manager. Azure Traffic Manager ayuda a crear una infraestructura de AD FS de alto rendimiento y alta disponibilidad distribuida geográficamente para su organización mediante el uso de diversos métodos de enrutamiento disponibles para satisfacer diferentes necesidades de la infraestructura.

Una infraestructura de AD FS entre regiones de alta disponibilidad permite:

- Eliminación de un único punto de error: Con las funcionalidades de conmutación por error de Azure Traffic Manager, puede lograr una infraestructura de AD FS de alta disponibilidad incluso cuando uno de los centros de datos de una parte del mundo deja de funcionar.

- Rendimiento mejorado: Puede usar la implementación sugerida en este artículo para proporcionar una infraestructura de AD FS de alto rendimiento que pueda ayudar a los usuarios a autenticarse más rápido.

Principios de diseño

Los principios de diseño básicos serán los mismos que se enumeran en Principios de diseño del artículo Implementación de AD FS en Azure. En el diagrama anterior se muestra una extensión sencilla de la implementación básica en otra región geográfica. A continuación se muestran algunos puntos que se deben tener en cuenta al extender la implementación a una nueva región geográfica.

- Red virtual: Debe crear una nueva red virtual en la región geográfica en la que quiera implementar una infraestructura de AD FS adicional. En el diagrama anterior, verá la red virtual Geo1 y la red virtual Geo2 como las dos redes virtuales de cada región geográfica.

- Controladores de dominio y servidores de AD FS en una nueva red virtual geográfica: Se recomienda implementar controladores de dominio en la nueva región geográfica para que los servidores de AD FS de la nueva región no tengan que ponerse en contacto con un controlador de dominio en otra red lejos para completar una autenticación y mejorar así el rendimiento.

- Cuentas de almacenamiento: Las cuentas de almacenamiento están asociadas a una región. Puesto que va a implementar máquinas en una nueva región geográfica, tendrá que crear nuevas cuentas de almacenamiento que se usarán en la región.

- Grupos de seguridad de red: Como cuentas de almacenamiento, los grupos de seguridad de red creados en una región no se pueden usar en otra región geográfica. Por lo tanto, deberá crear nuevos grupos de seguridad de red similares a los de la primera región geográfica para la subred INT y DMZ en la nueva región geográfica.

- Etiquetas DNS para direcciones IP públicas: Azure Traffic Manager solo puede hacer referencia a los puntos de conexión a través de etiquetas DNS. Por lo tanto, es necesario crear etiquetas DNS para las direcciones IP públicas de los equilibradores de carga externos.

- Azure Traffic Manager: Microsoft Azure Traffic Manager le permite controlar la distribución del tráfico de usuario a los puntos de conexión de servicio que se ejecutan en diferentes centros de datos de todo el mundo. Azure Traffic Manager funciona en el nivel DNS. Usa respuestas DNS para dirigir el tráfico del usuario final a puntos de conexión distribuidos globalmente. A continuación, los clientes se conectan directamente a esos puntos de conexión. Con diferentes opciones de enrutamiento de Rendimiento, Ponderado y Prioridad, puede elegir fácilmente la opción de enrutamiento más adecuada para las necesidades de su organización.

- Conectividad de red virtual a red virtual entre dos regiones: No es necesario tener conectividad entre las propias redes virtuales. Dado que cada red virtual tiene acceso a los controladores de dominio y tiene un servidor AD FS y WAP en sí mismo, pueden funcionar sin ninguna conectividad entre las redes virtuales en diferentes regiones.

Pasos para integrar Azure Traffic Manager

Implementación de AD FS en la nueva región geográfica

Siga los pasos e instrucciones de la implementación de AD FS en Azure para implementar la misma topología en la nueva región geográfica.

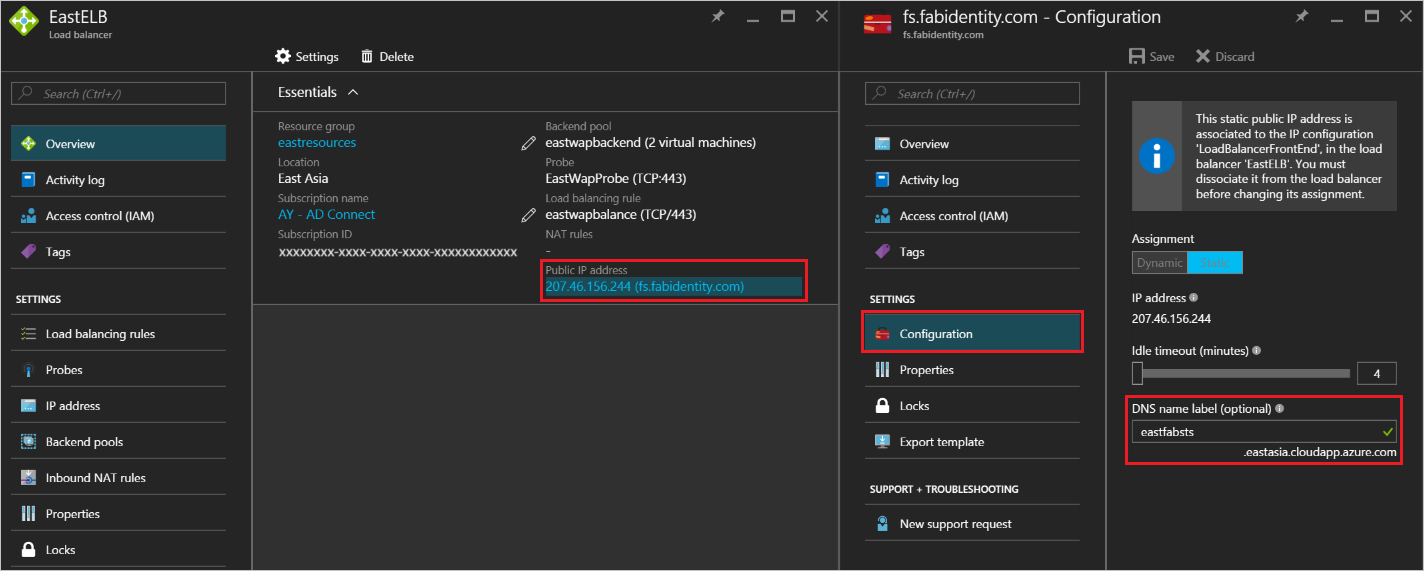

Etiquetas DNS para direcciones IP públicas de los equilibradores de carga públicos de cara a Internet

Como se mencionó anteriormente, Azure Traffic Manager solo puede hacer referencia a etiquetas DNS como puntos de conexión y, por tanto, es importante crear etiquetas DNS para las direcciones IP públicas de los equilibradores de carga externos. En la captura de pantalla siguiente se muestra cómo configurar la etiqueta DNS para la dirección IP pública.

Implementación de Azure Traffic Manager

Siga los pasos siguientes para crear un perfil de Traffic Manager. Para más información, también puede consultar Administrar un perfil de Azure Traffic Manager.

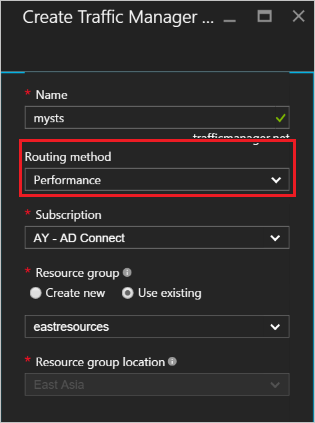

Cree un perfil de Traffic Manager: Asigne un nombre único al perfil del administrador de tráfico. Este nombre del perfil forma parte del nombre DNS y actúa como prefijo para la etiqueta de nombre de dominio de Traffic Manager. El nombre o prefijo se agrega a .trafficmanager.net para crear una etiqueta DNS para el administrador de tráfico. En la captura de pantalla siguiente se muestra el prefijo DNS del administrador de tráfico que se establece como mysts y la etiqueta DNS resultante se mysts.trafficmanager.net.

Método de enrutamiento de tráfico: Hay tres opciones de enrutamiento disponibles en Traffic Manager:

Prioridad

Rendimiento

Ponderado

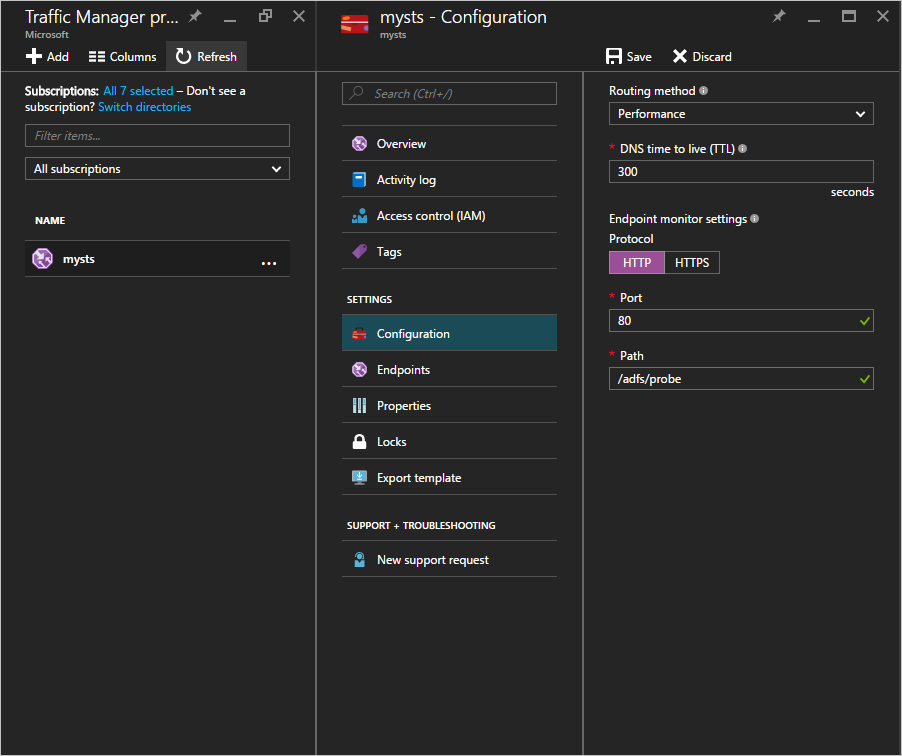

El rendimiento es la opción recomendada para lograr una infraestructura de AD FS con gran capacidad de respuesta. Sin embargo, puede elegir cualquier método de enrutamiento más adecuado para sus necesidades de implementación. La funcionalidad de AD FS no se ve afectada por la opción de enrutamiento seleccionada. Consulte Métodos de enrutamiento de tráfico de Traffic Manager para obtener más información. En la captura de pantalla de ejemplo anterior puede ver el método de rendimiento seleccionado.

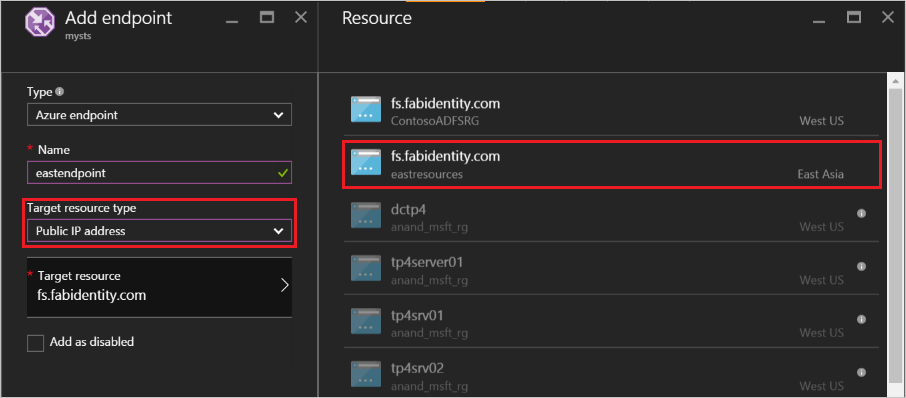

Configurar puntos de conexión: En la página traffic manager, haga clic en puntos de conexión y seleccione Agregar. Se abrirá una página para agregar un punto de conexión similar a la captura de pantalla que se muestra a continuación.

Para las distintas entradas, siga las instrucciones siguientes:

Tipo: Seleccione Punto de conexión de Azure, ya que apuntaremos a una dirección IP pública de Azure.

Nombre: Cree un nombre que quiera asociar al punto de conexión. Este no es el nombre DNS y no tiene ningún efecto en los registros DNS.

Tipo de recurso de destino: Seleccione Dirección IP pública como valor para esta propiedad.

Recurso de destino: Esto le dará una opción para elegir entre las diferentes etiquetas DNS que tiene disponibles en su suscripción. Elija la etiqueta DNS correspondiente al punto de conexión que está configurando.

Agregue el punto de conexión para cada región geográfica a la que quiera que Azure Traffic Manager enrute el tráfico. Para obtener más información y pasos detallados sobre cómo agregar o configurar puntos de conexión en traffic Manager, consulte Agregar, deshabilitar, habilitar o eliminar puntos de conexión.

Configuración del sondeo: En la página traffic manager, haga clic en Configuración. En la página de configuración, debe cambiar la configuración del monitor para realizar el sondeo en el puerto HTTP 80 y la ruta de acceso relativa /adfs/probe

Nota:

Asegúrese de que el estado de los puntos de conexión es ONLINE una vez completada la configuración. Si todos los puntos de conexión están en estado "degradado", Azure Traffic Manager intentará enrutar el tráfico suponiendo que el diagnóstico es incorrecto y se puede acceder a todos los puntos de conexión.

Modificación de registros DNS para Azure Traffic Manager: El servicio de federación debe ser un CNAME para el nombre DNS de Azure Traffic Manager. Cree un CNAME en los registros DNS públicos para que el usuario que esté intentando llegar al servicio de federación llegue realmente a Azure Traffic Manager.

Por ejemplo, para apuntar el servicio de federación fs.fabidentity.com al Administrador de tráfico, tendría que actualizar el registro de recursos DNS para que sea el siguiente:

fs.fabidentity.com IN CNAME mysts.trafficmanager.net

Prueba de enrutamiento y de inicio de sesión de AD FS

Prueba de enrutamiento

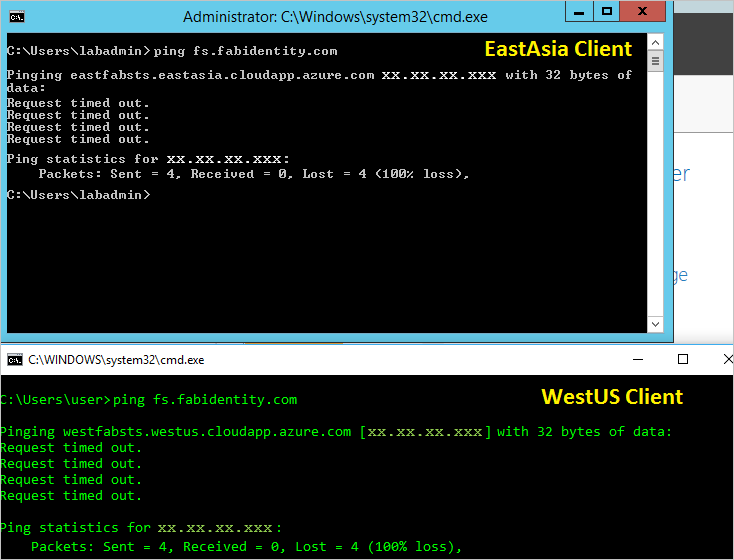

Una prueba muy básica para el enrutamiento sería intentar hacer ping al nombre DNS del servicio de federación desde una máquina de cada región geográfica. En función del método de enrutamiento elegido, el punto de conexión en el que realmente hace ping se reflejará en la pantalla de ping. Por ejemplo, si seleccionó el enrutamiento basado en el rendimiento, se conectará al punto de conexión más cercano a la región del cliente. A continuación se muestra la instantánea de dos pings de dos máquinas cliente de región diferentes, una en la región EastAsia y otra en oeste de EE. UU.

Prueba de inicio de sesión de AD FS

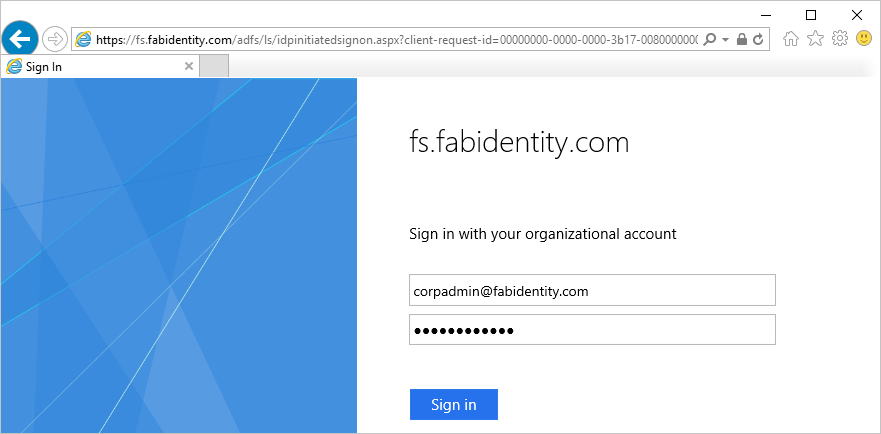

La manera más fácil de probar AD FS es mediante la página IdpInitiatedSignon.aspx. Para poder hacerlo, es necesario habilitar IdpInitiatedSignOn en las propiedades de AD FS. Siga los pasos siguientes para comprobar la configuración de AD FS.

Ejecute el siguiente cmdlet en el servidor de AD FS, mediante PowerShell, para establecerlo en habilitado. Set-AdfsProperties -EnableIdPInitiatedSignonPage $true

Desde cualquier acceso externo de máquina

https://<yourfederationservicedns>/adfs/ls/IdpInitiatedSignon.aspxDebería ver la página de AD FS como se indica a continuación:

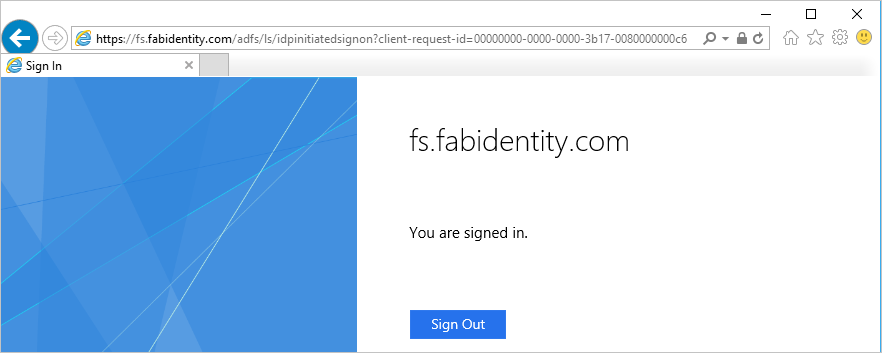

y al iniciar sesión correctamente, le proporcionará un mensaje de éxito, como se muestra a continuación:

Vínculos relacionados

- Implementación básica de AD FS en Azure

- Administrador de tráfico de Microsoft Azure

- Métodos de enrutamiento de tráfico de Traffic Manager