Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Servicios de federación de Active Directory (AD FS) proporciona capacidades de federación de identidades simplificada y protegida e inicio de sesión único web (SSO). Los usuarios federados con Microsoft Entra ID o Microsoft 365 pueden autenticarse con credenciales locales para acceder a todos los recursos en la nube. Por tanto, la implementación debe disponer de una infraestructura de AD FS de alta disponibilidad para garantizar el acceso a los recursos locales y en la nube.

La implementación de AD FS en Azure puede ayudar a lograr una alta disponibilidad sin demasiado esfuerzo. Hay varias ventajas de implementar AD FS en Azure:

- La eficacia de los conjuntos de disponibilidad de Azure proporciona una infraestructura de alta disponibilidad.

- Las implementaciones son fáciles de escalar. Si necesita más rendimiento, puede migrar fácilmente a máquinas más eficaces mediante un proceso de implementación simplificado en Azure.

- La redundancia geográfica de Azure garantiza que la infraestructura esté altamente disponible en todo el mundo.

- Azure Portal facilita la administración de la infraestructura con opciones de administración muy simplificadas.

Principios de diseño

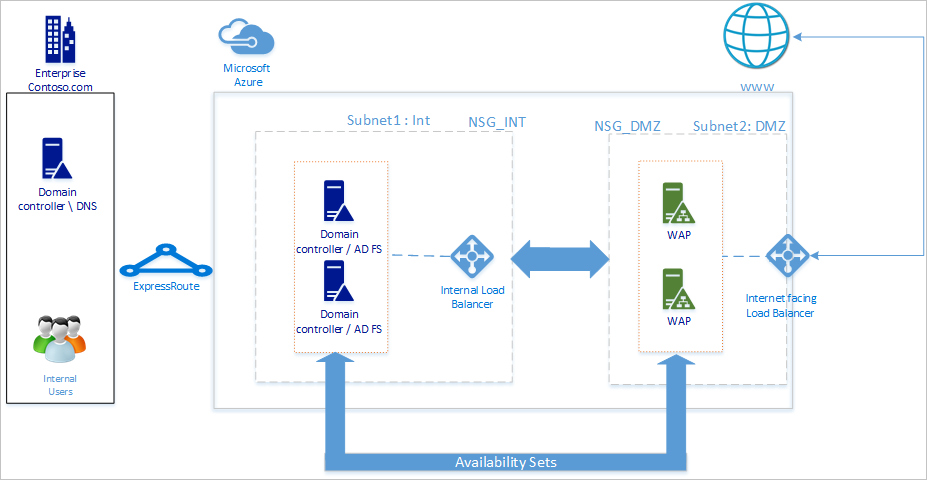

El diagrama siguiente muestra la topología básica recomendada para implementar una infraestructura de AD FS en Azure.

Se recomienda que la topología de red siga estos principios generales:

- Implemente AD FS en servidores independientes para evitar que afecte al rendimiento de los controladores de dominio.

- Debe implementar servidores proxy de aplicación web (WAP) para que los usuarios puedan acceder a AD FS cuando no están en la red de la empresa.

- Debe configurar los servidores proxy de aplicaciones web en la zona desmilitarizada (DMZ) y permitir solo el acceso TCP/443 entre la DMZ y la subred interna.

- Para garantizar la alta disponibilidad de los servidores proxy de aplicación web y AD FS se recomienda utilizar un equilibrador de carga interno para servidores AD FS y Azure Load Balancer para los servidores proxy de aplicación web.

- Para proporcionar redundancia a la implementación de AD FS, se recomienda agrupar dos o más máquinas virtuales en un conjunto de disponibilidad para cargas de trabajo similares. Esta configuración garantiza que, durante un evento de mantenimiento planeado o no, al menos una máquina virtual está disponible.

- Debe implementar servidores proxy de aplicaciones web en una red DMZ independiente. Puede dividir una red virtual en dos subredes y, a continuación, implementar los servidores proxy de aplicación web en una subred aislada. Puede configurar las opciones del grupo de seguridad de red para cada subred y permitir solo la comunicación necesaria entre las dos subredes.

Implementación de la red

Al crear una red, puede crear dos subredes en la misma red virtual o crear dos redes virtuales diferentes. Se recomienda usar el enfoque de red única, ya que la creación de dos redes virtuales independientes también requiere la creación de dos puertas de enlace de red virtual independientes con fines de comunicación.

Creación de una red virtual

Para crear una red virtual:

Inicie sesión en Azure Portal con su cuenta de Azure.

En el portal, busque y seleccione Redes virtuales.

En la página Redes virtuales, seleccione y Crear.

En Crear red virtual, vaya a la pestaña Aspectos básicos y configure las siguientes opciones:

Configure los siguientes ajustes en Detalles del proyecto:

En Suscripción, seleccione el nombre de la suscripción.

En Grupo de recursos, seleccione el nombre de un grupo de recursos existente o seleccione Crear nuevo para crear uno nuevo.

Configure los siguientes ajustes para Detalles de instancia:

En Nombre de red virtual, escriba un nombre para la red virtual.

En Región, seleccione la región en la que desea crear la red virtual.

Seleccione Siguiente.

En la pestaña Seguridad, habilite cualquier servicio de seguridad que desee usar y, a continuación, seleccione Siguiente.

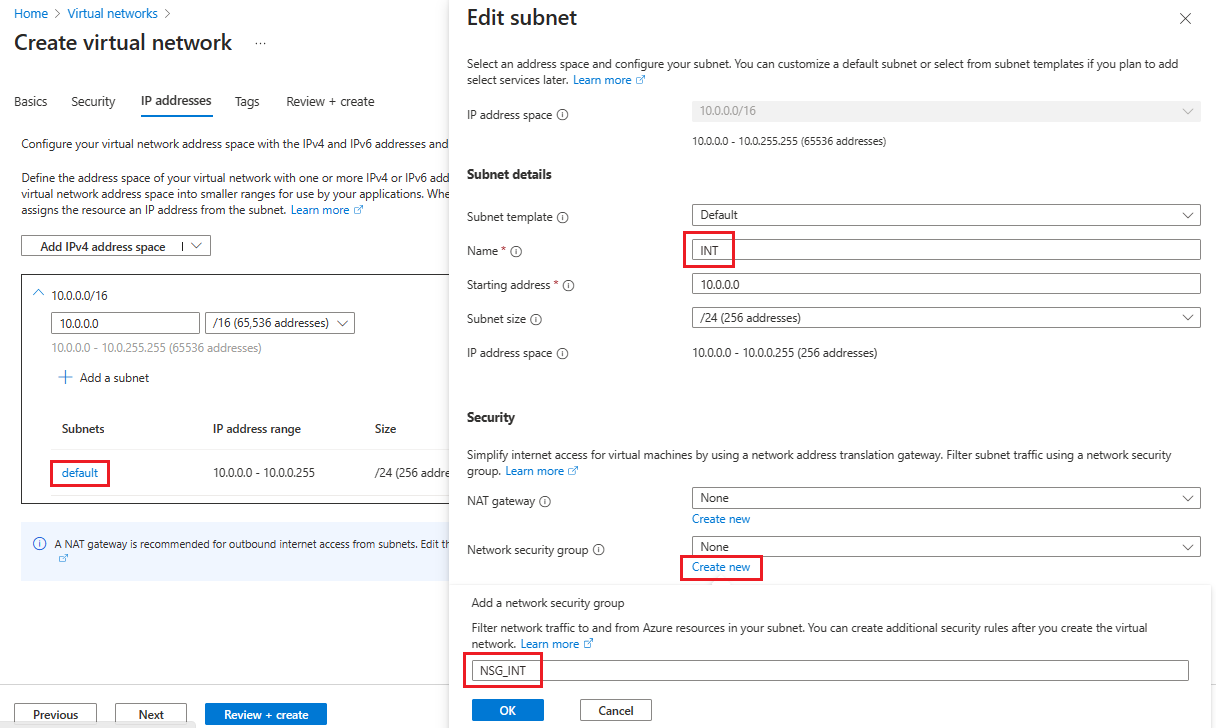

En la pestaña Direcciones IP, seleccione el nombre de la subred que desea editar. En este ejemplo, estamos editando la subred predeterminada que el servicio crea automáticamente.

En la página Editar subred , cambie el nombre de la subred a INT.

Introduzca la dirección IP y la información del tamaño de la subred para definir un espacio de direcciones IP.

En Grupo de seguridad de red, seleccione Crear nuevo.

En este ejemplo, escriba el nombre NSG_INT y seleccione Aceptary, a continuación, seleccione Guardar. Ahora tiene su primera subred.

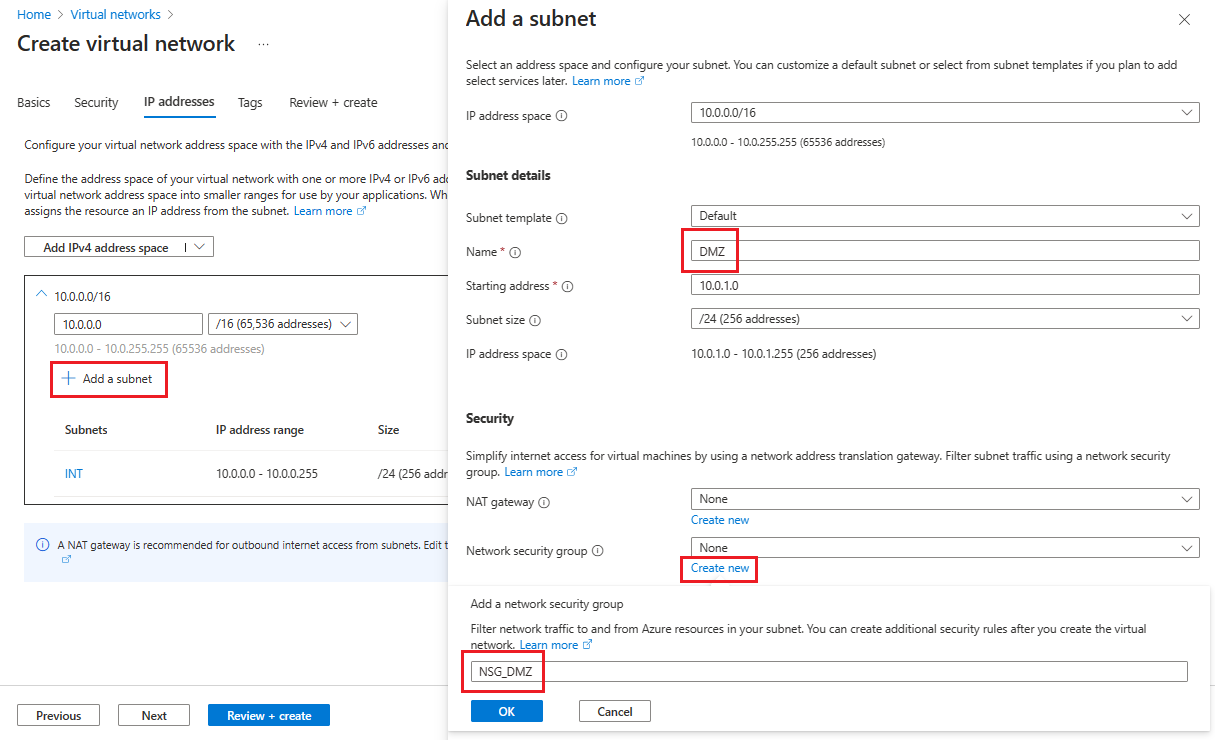

Para crear la segunda subred, seleccione + Agregar una subred.

En la página Agregar una subred, escriba DMZ para el segundo nombre de subred y, a continuación, introduzca información sobre la subred en los campos vacíos para definir un espacio de direcciones IP.

En Grupo de seguridad de red, seleccione Crear nuevo.

Escriba el nombre NSG_DMZ, seleccione Aceptar y, a continuación, seleccione Agregar.

Seleccione Revisar y crear y, luego, Crear.

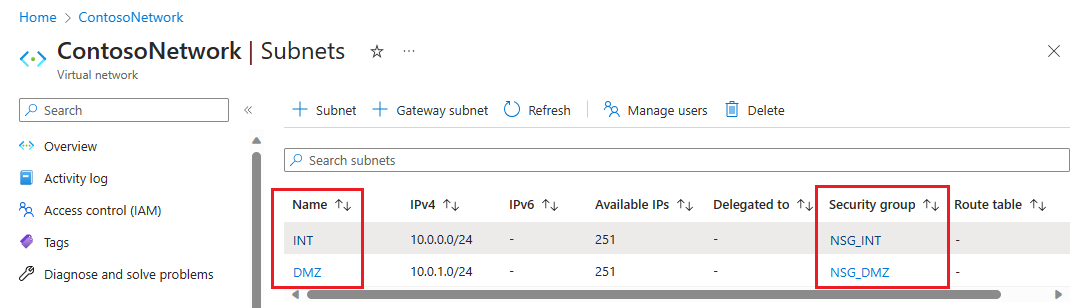

Ahora tiene una red virtual que incluye dos subredes, cada una con un grupo de seguridad de red asociado.

Protección de la red virtual

Un grupo de seguridad de red (NSG) contiene una enumeración de las reglas de la lista de control de acceso (ACL), que permiten o deniegan el tráfico de red a sus instancias de máquina virtual en una red virtual. Los NSG se pueden asociar con subredes o con instancias de una máquina virtual individual dentro de esa subred. Cuando un NSG está asociado a una subred, las reglas de la ACL se aplican a todas las instancias de la máquina virtual de esa subred.

Los NSG asociados a las subredes incluyen automáticamente algunas reglas de entrada y salida predeterminadas. Las reglas de seguridad predeterminadas no se pueden eliminar, pero pueden reemplazarse por reglas de prioridad más alta. Además, puede agregar más reglas de entrada y salida según el nivel de seguridad que desee.

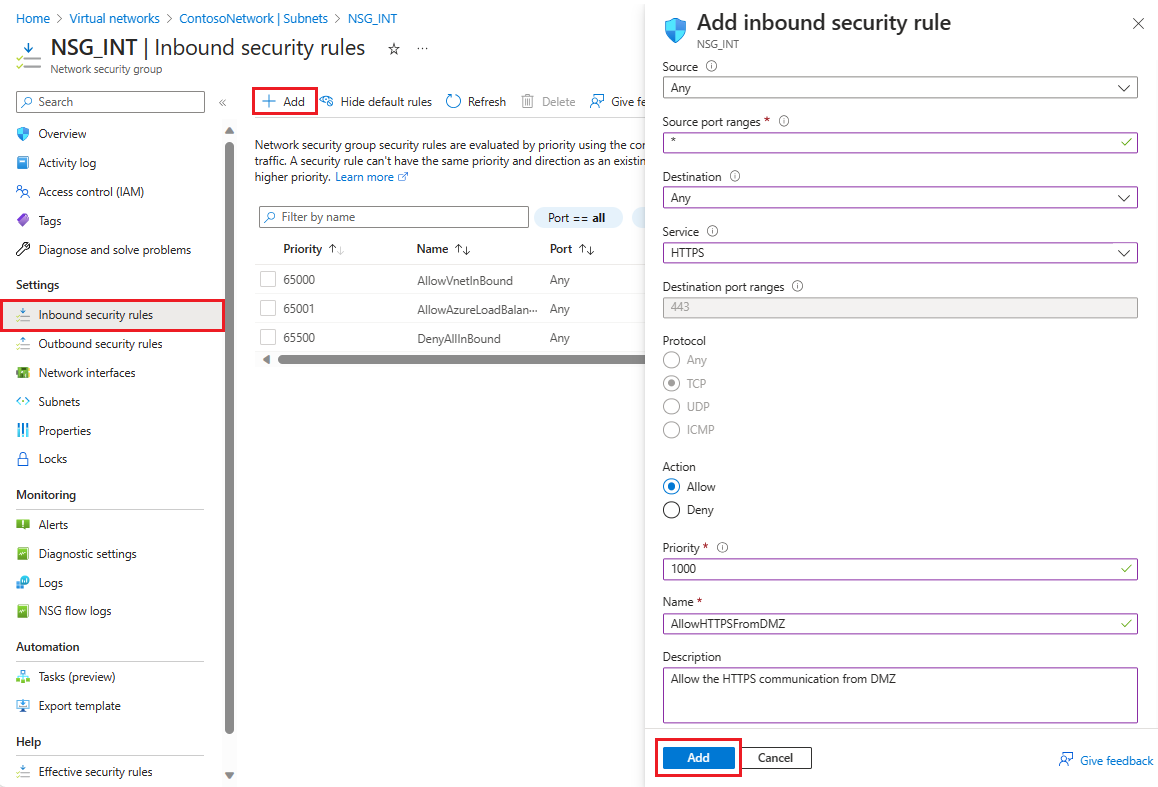

Ahora, agregue un par de reglas a cada uno de nuestros dos grupos de seguridad. En el primer ejemplo, vamos a agregar una regla de seguridad de entrada al grupo de seguridad de NSG_INT .

En la página Subredes de la red virtual, seleccione NSG_INT.

A la izquierda, seleccione Reglas de seguridad de entrada y, a continuación, seleccione + Agregar.

En Agregar regla de seguridad de entrada, configure la regla con la siguiente información:

En Origen, escriba 10.0.1.0/24.

Para los intervalos de puertos de origen, déjelo en blanco si no desea permitir el tráfico o seleccione un asterisco (*) para permitir el tráfico en cualquier puerto.

En Destino, escriba 10.0.0.0/24.

En Servicio, seleccione HTTPS. El servicio rellena automáticamente los campos de información de los intervalos de puertos de destino y Protocolo en función del servicio que elija.

En Acción, seleccione Permitir.

En Prioridad, escriba 1010.

En Nombre, escriba AllowHTTPSFromDMZ.

En Descripción, escriba Permitir la comunicación HTTPS desde la red perimetral.

Cuando haya finalizado, seleccione Agregar.

La nueva regla de seguridad de entrada ahora se agrega a la parte superior de la lista de reglas para NSG_INT.

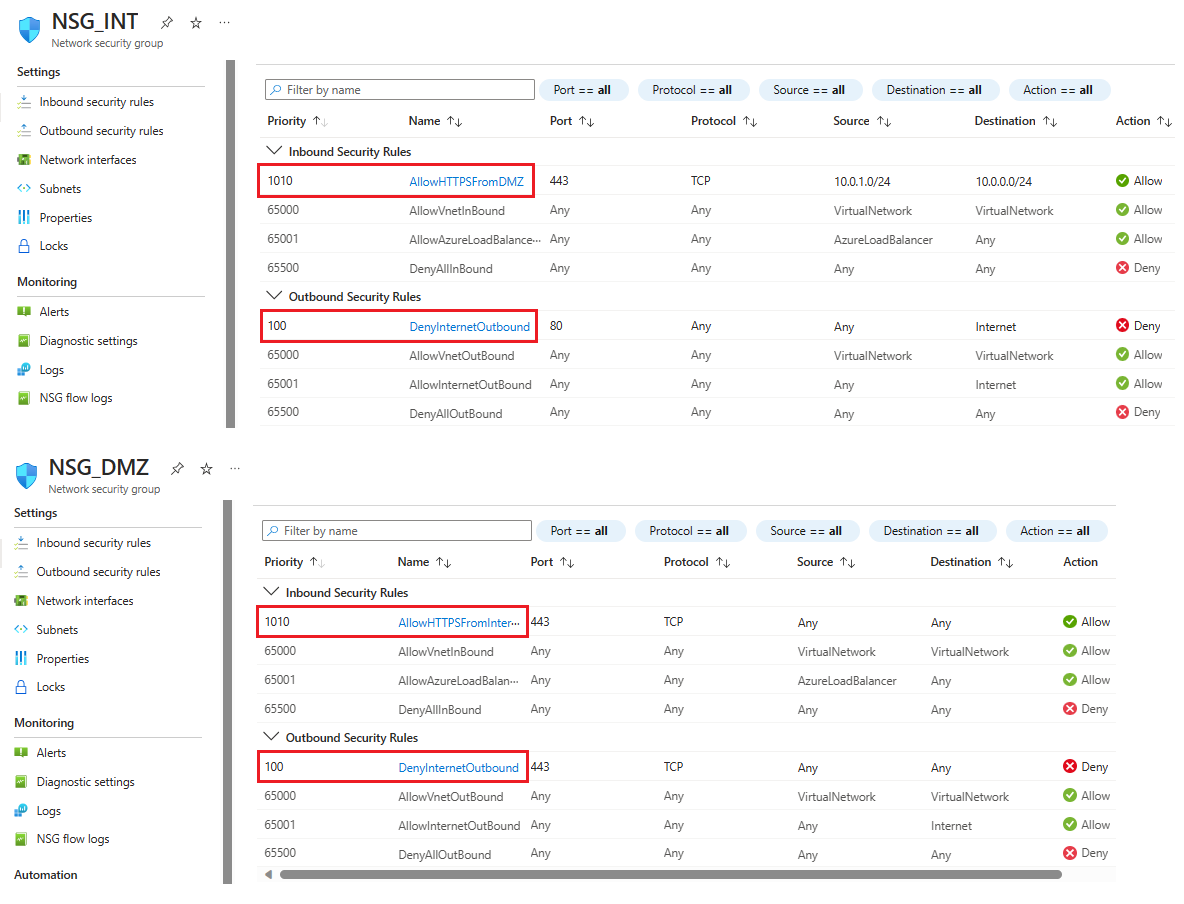

La nueva regla de seguridad de entrada ahora se agrega a la parte superior de la lista de reglas para NSG_INT.Repita estos pasos con los valores que se muestran en la tabla siguiente. Además de la nueva regla que ha creado, debe agregar las siguientes reglas adicionales en el orden de prioridad indicado para ayudar a proteger las subredes interna y DMZ.

NSG Tipo de regla Source Destino Servicio Acción Prioridad Nombre Descripción NSG_INT Salida Cualquiera Etiqueta de servicio/Internet Personalizado (80/Cualquiera) Denegar 100 DenyInternetOutbound No hay acceso a Internet. NSG_DMZ Entrante Cualquiera Cualquiera Personalizado (Asterisco (*)/Cualquiera) Permitir 1010 AllowHTTPSFromInternet Permitir HTTPS desde Internet a la red perimetral. NSG_DMZ Salida Cualquiera Etiqueta de servicio/Internet Personalizado (80/Cualquiera) Denegar 100 DenyInternetOutbound Cualquier cosa excepto HTTPS a Internet está bloqueada. Una vez que termine de escribir los valores para cada nueva regla, seleccione Agregar y continúe con la siguiente hasta que se agreguen dos nuevas reglas de seguridad para cada grupo de seguridad de red.

Después de la configuración, las páginas de NSG deberían parecerse a la captura de pantalla siguiente:

Nota:

Si la red virtual requiere autenticación de certificado de usuario de cliente, como la autenticación clientTLS mediante certificados de usuario X.509, debe habilitar el puerto TCP 49443 para el acceso entrante.

Creación de una conexión a un entorno local

Necesita una conexión a un entorno local para implementar el controlador de dominio en Azure. Puede conectar la infraestructura local a la infraestructura de Azure mediante una de las siguientes opciones:

- De punto a sitio

- Red virtual de sitio a sitio

- ExpressRoute

Se recomienda usar ExpressRoute si su organización no requiere conexiones de sitio a sitio o de sitio a sitio de red virtual. Mediante ExpressRoute se pueden crear conexiones privadas entre los centros de datos de Azure y la infraestructura que está en el entorno local o en un entorno de coubicación. Las conexiones expressRoute tampoco se conectan a la red pública de Internet, lo que hace que sean más confiables, más rápidas y seguras. Para aprender más acerca de ExpressRoute y las distintas opciones de conectividad con ExpressRoute, lea Información técnica de ExpressRoute.

Creación de conjuntos de disponibilidad

Para cada rol (DC/AD FS y WAP), cree conjuntos de disponibilidad que contengan al menos dos máquinas cada uno. Esta configuración ayuda a lograr una mayor disponibilidad para cada rol. Al crear los conjuntos de disponibilidad, debe decidir cuál de los siguientes dominios desea usar:

En un dominio de error, las máquinas virtuales comparten la misma fuente de alimentación y el mismo conmutador de red físico. Se recomienda un mínimo de dos dominios de error. El valor predeterminado es 2 y puede dejarlo tal como está para esta implementación.

En un dominio de actualización, las máquinas se reinician juntas durante una actualización. Se recomienda un mínimo de dos dominios de actualización. El valor predeterminado es 5 y puede dejarlo tal como está para esta implementación.

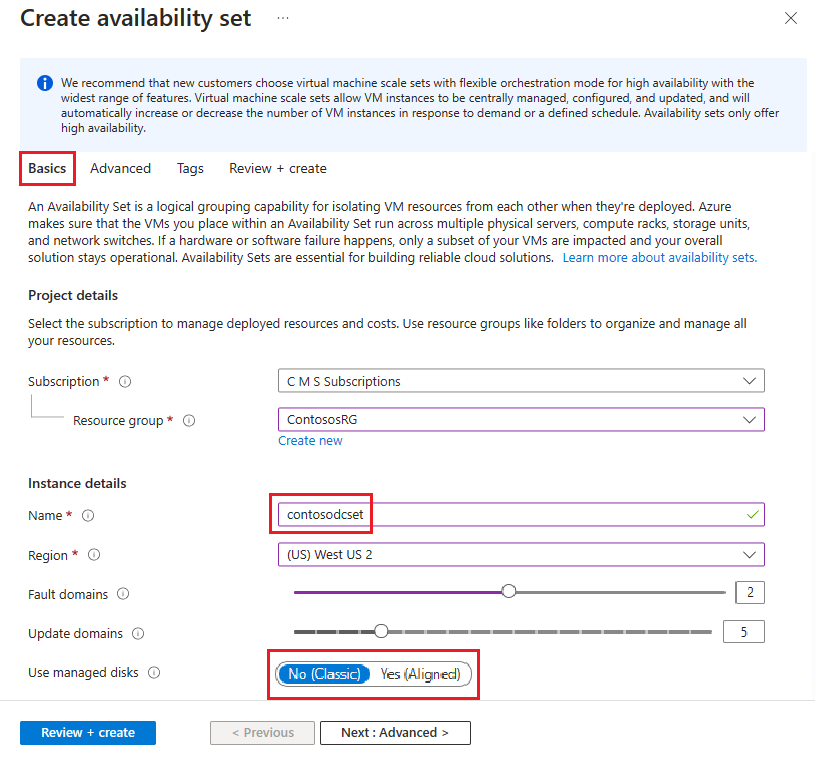

Para crear conjuntos de disponibilidad:

Busque y seleccione Conjuntos de disponibilidad en Azure Portal y, a continuación, seleccione + Create.

En Crear conjunto de disponibilidad, vaya a la pestaña Aspectos básicos y escriba la siguiente información:

En Detalles del proyecto:

En Suscripción, seleccione el nombre de la suscripción.

En Grupo de recursos, seleccione uno existente o Crear nuevo para crear uno.

En Detalles de instancia:

En Nombre, escriba el nombre del conjunto de disponibilidad. En este ejemplo, escriba contosodcset.

En Región, seleccione la región que desea usar.

En Dominios de error, deje el valor predeterminado de 2.

En Dominios de actualización, deje el valor predeterminado de 5.

En Usar discos administrados, seleccione No (clásico) para este ejemplo.

Cuando haya terminado, seleccione Revisar y crear y, después, Crear.

Repita los pasos anteriores para crear un segundo conjunto de disponibilidad con el nombre contososac2.

Implementación de máquinas virtuales

El siguiente paso consiste en implementar máquinas virtuales que hospedan los distintos roles de la infraestructura. Se recomienda un mínimo de dos máquinas en cada conjunto de disponibilidad. En este ejemplo, creamos cuatro máquinas virtuales para la implementación básica.

Para crear máquinas virtuales:

En Azure Portal, busque y seleccione Máquinas virtuales.

En la página Máquinas virtuales , seleccione + Crear y elija Máquina virtual de Azure.

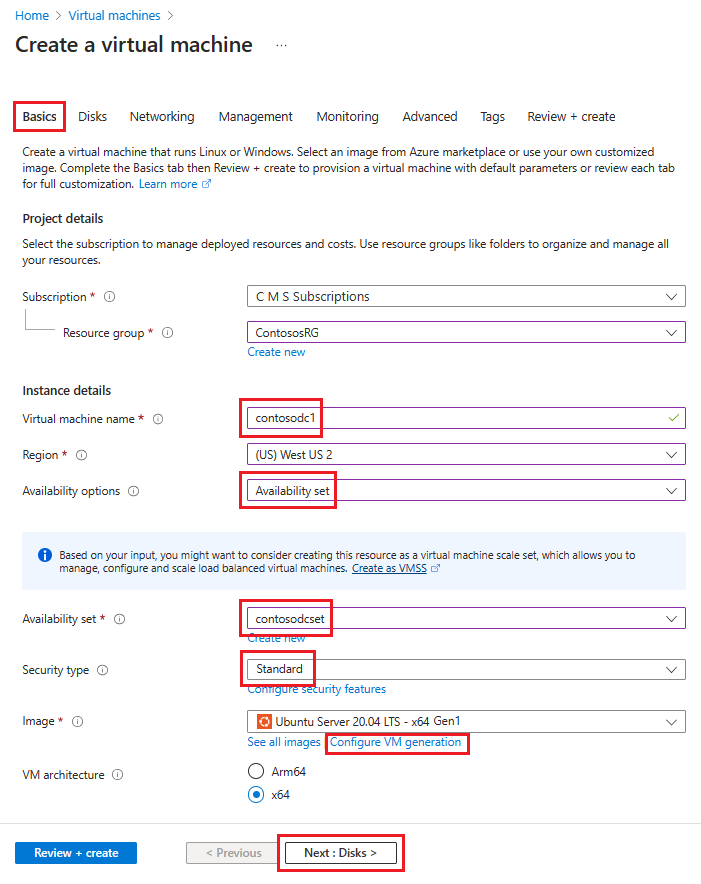

En Crear una máquina virtual, vaya a la pestaña Aspectos básicos y escriba la siguiente información:

En Detalles del proyecto:

En Suscripción, seleccione el nombre de la suscripción.

En Grupo de recursos, seleccione uno existente o Crear nuevo para crear uno.

En Detalles de instancia:

En Nombre de la máquina virtual, escriba un nombre para la máquina virtual. Para la primera máquina de este ejemplo, escriba contosodc1.

En Región, seleccione la región que desea usar.

En Opciones de disponibilidad, seleccione Conjunto de disponibilidad.

En Conjunto de disponibilidad, seleccione contosodcset.

En Tipo de seguridad, seleccione Estándar.

En Suscripción, seleccione el nombre de la suscripción.

En Imagen, seleccione la imagen que desea usar y, después, seleccione Configurar generación de máquina virtual y seleccione Gen 1.

En Cuenta de administrador:

En Tipo de autenticación, seleccione Clave pública SSH.

En Nombre de usuario, escriba un nombre de usuario para la cuenta.

En Nombre de par de claves, escriba el nombre del par de claves que se usará para la cuenta.

Para todo lo que no se especifique, puede dejar los valores predeterminados.

Cuando termine, haga clic en Siguiente: Discos.

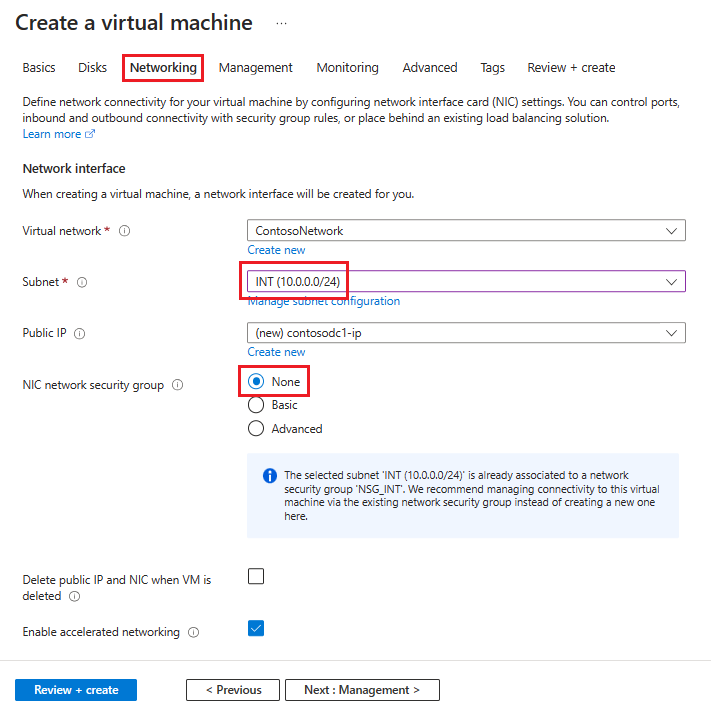

Introduzca la siguiente información en la pestaña Redes:

En red virtual, seleccione el nombre de la red virtual que contiene las subredes que creó en la sección anterior.

En Subred, seleccione su subred INT.

En Grupo de seguridad de red de NIC, seleccione Ninguno.

Para cualquier cosa no especificada, puede dejar los valores predeterminados.

Una vez que haya realizado todas las elecciones, seleccione Revisar + crear y, a continuación, seleccione Crear.

Repita estos pasos con la información de esta tabla para crear las tres máquinas virtuales restantes:

| Nombre de la máquina virtual | Subred | Opciones de disponibilidad | Conjunto de disponibilidad | Cuenta de almacenamiento |

|---|---|---|---|---|

| contosodc2 | INT | Conjunto de disponibilidad | contosodcset | contososac2 |

| contosowap1 | DMZ (Zona Desmilitarizada) | Conjunto de disponibilidad | contosowapset | contososac1 |

| contosowap2 | Zona desmilitarizada | Conjunto de disponibilidad | contosowapset | contososac2 |

La configuración no especifica NSG porque Azure le permite usar NSG en el nivel de subred. Puede controlar el tráfico de red de la máquina mediante el NSG individual asociado a la subred o mediante el objeto de tarjeta de interfaz de red (NIC). Para obtener más información, consulte ¿Qué es un grupo de seguridad de red (NSG)?

Si administra el DNS, se recomienda usar una dirección IP estática. Puede usar Azure DNS y hacer referencia a las nuevas máquinas por sus FQDN de Azure en los registros DNS del dominio. Para obtener más información, consulte Cambio de una dirección IP privada a estática.

La página Máquinas virtuales debe mostrar las cuatro máquinas virtuales una vez completada la implementación.

Configuración de los servidores DC y AD FS

Para autenticar cualquier solicitud entrante, AD FS debe ponerse en contacto con el controlador de dominio. Para ahorrar el costoso viaje de Azure al controlador de dominio local para la autenticación, se recomienda implementar una réplica del controlador de dominio en Azure. Para lograr una alta disponibilidad, es mejor crear un conjunto de disponibilidad de al menos dos centros de datos.

| Controlador de dominio | Rol | Cuenta de almacenamiento |

|---|---|---|

| contosodc1 | Réplica | contososac1 |

| contosodc2 | Réplica | contososac2 |

Se recomienda hacer lo siguiente:

Promover los dos servidores como controladores de dominio de réplica con DNS

Instale el rol AD FS mediante el administrador del servidor para configurar los servidores AD FS.

Creación e implementación del equilibrador de carga interno (ILB)

Para crear e implementar un ILB:

Busque y seleccione Equilibradores de carga en Azure Portal y elija + Crear.

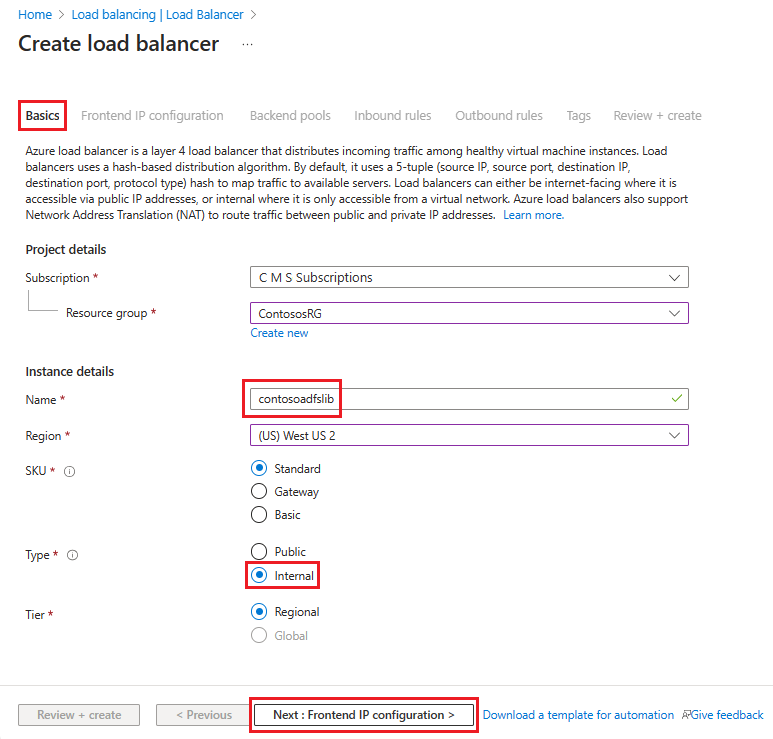

En Crear equilibrador de carga, escriba o seleccione esta información en la pestaña Aspectos básicos :

En Detalles del proyecto:

En Suscripción, seleccione el nombre de la suscripción.

En Grupo de recursos, seleccione uno existente o Crear nuevo para crear uno.

En Detalles de instancia:

En Nombre, escriba el nombre del equilibrador de carga.

En Región, seleccione la región que desea usar.

En Tipo, seleccione Interno.

Deje la SKU y el Nivel como valores predeterminados y, después, seleccione Siguiente: Configuración de IP de front-end.

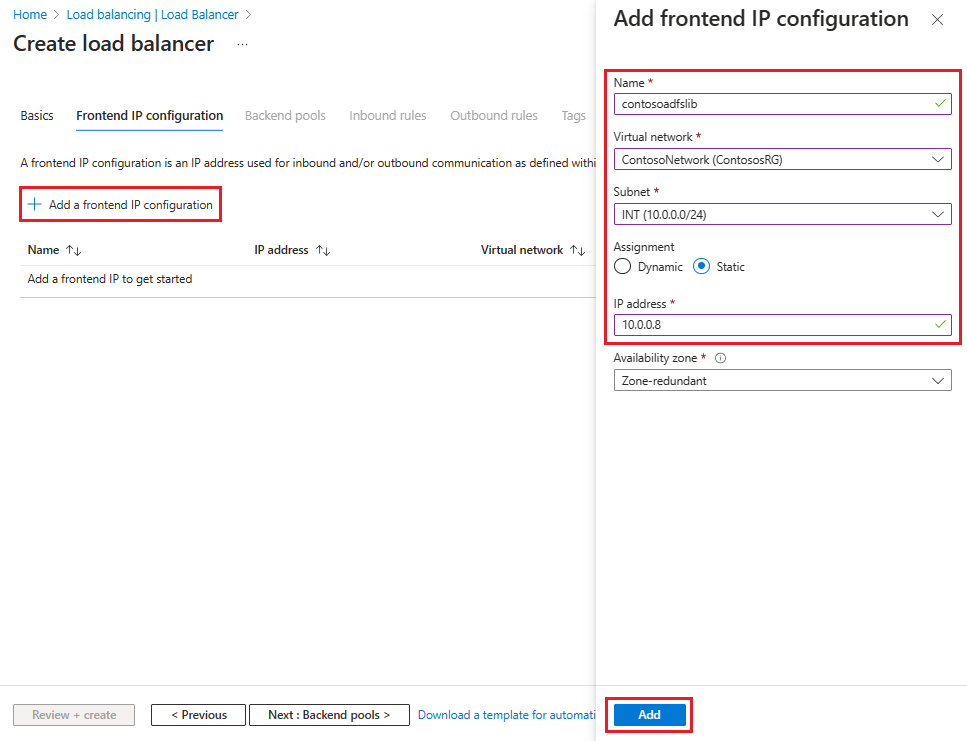

Seleccione + Agregar una configuración de IP de front-end y, a continuación, escriba o seleccione esta información en la página Agregar configuración de IP de front-end.

En Nombre, introduzca un nombre de configuración de IP de front-end.

En Red virtual, seleccione la red virtual en la que desea implementar AD FS.

En Subred, seleccione INT, que era la subred interna que creó en la sección anterior.

En Asignación, seleccione Estática.

En Dirección IP, escriba la dirección IP.

Deje Zona de disponibilidad como valor predeterminado y, a continuación, seleccione Agregar.

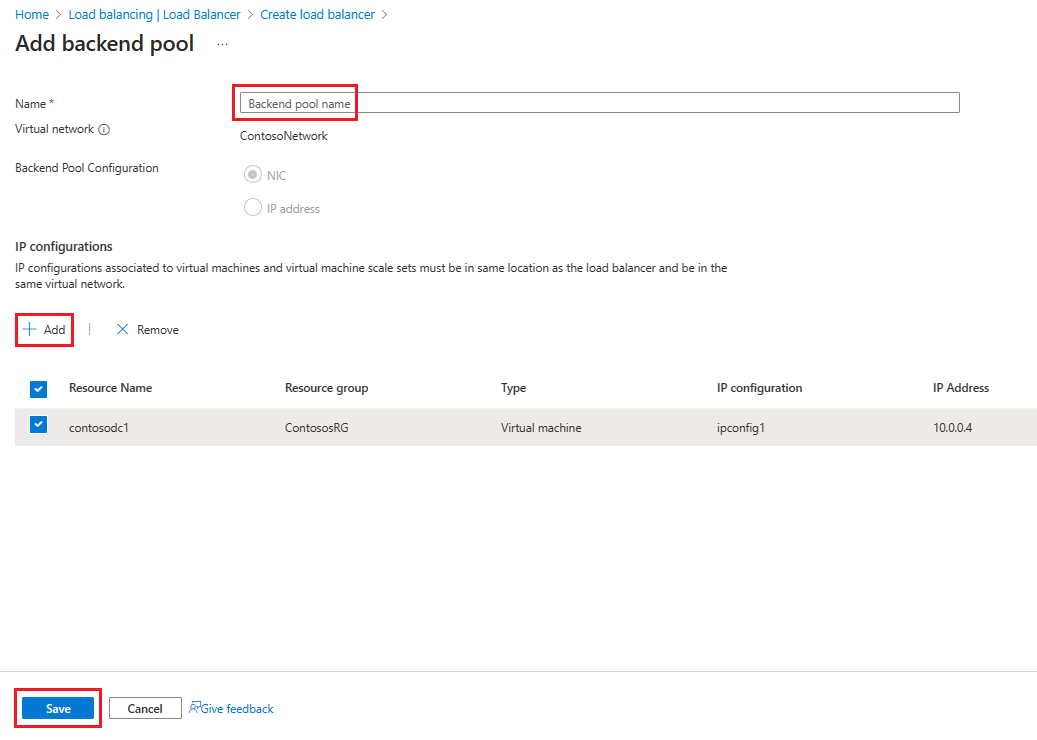

Seleccione Siguiente: Grupos de back-end y, a continuación, seleccione + Agregar un grupo de back-end.

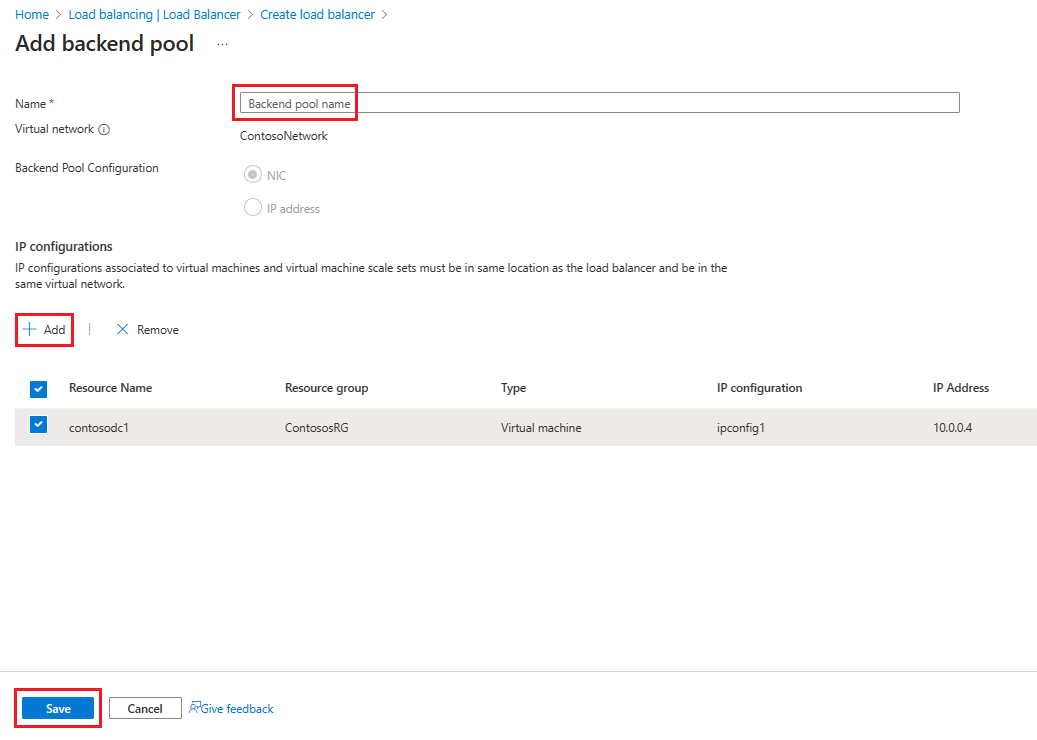

En la página Agregar grupo de back-end, escriba un nombre para el grupo de back-end en el campo Nombre. En el área Configuraciones de IP, seleccione + Agregar.

En la página Agregar grupo de back-end , seleccione una máquina virtual para alinearla con el grupo de back-end, seleccione Agregary, a continuación, seleccione Guardar.

Seleccione Siguiente: Reglas de entrada.

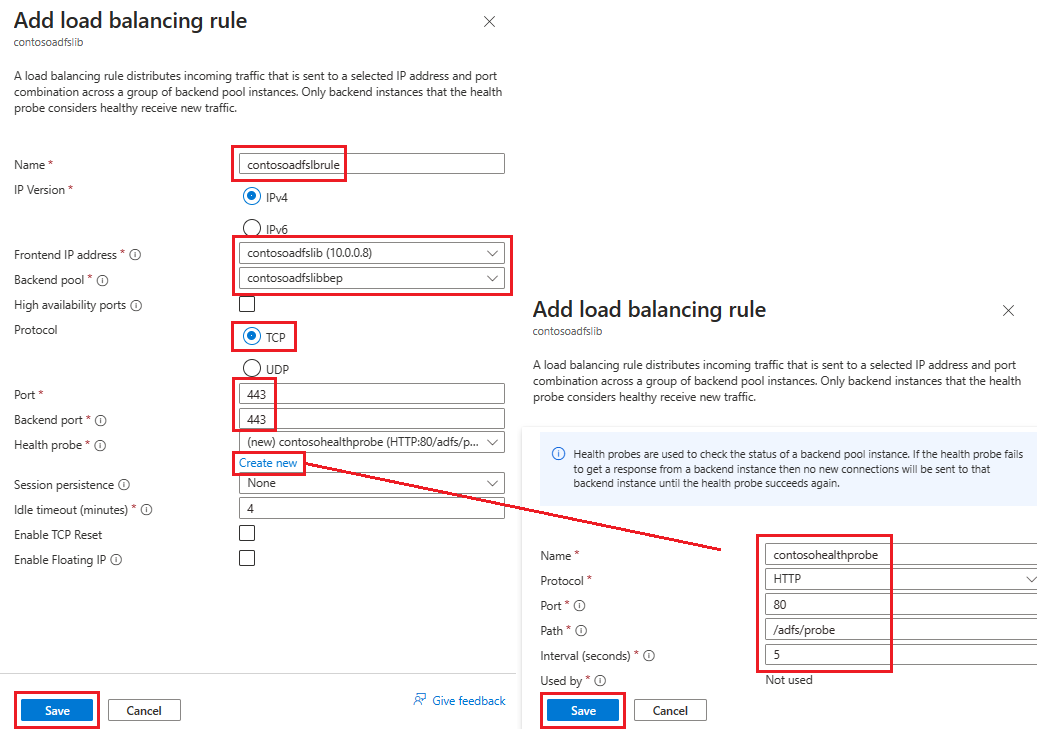

En la pestaña Reglas de entrada, seleccione Agregar una regla de equilibrio de carga y, a continuación, escriba la siguiente información en la página Agregar regla de equilibrio de carga:

En Nombre, escriba un nombre para la regla.

En Dirección IP de Frontend, seleccione la dirección que creó anteriormente.

En Grupo de back-end, seleccione el grupo de back-end que creó anteriormente.

En Protocolo, seleccione TCP.

En el campo Puerto, escriba 443.

En Puerto de back-end, seleccione Crear nuevo y, a continuación, escriba los valores siguientes para crear un sondeo de estado:

En Nombre, introduzca el nombre del sondeo de estado.

En Protocolo, escriba HTTP.

En el campo Puerto, escriba 80.

En Ruta de acceso, escriba /adfs/probe.

En Intervalo, deje el valor predeterminado de 5.

Cuando haya terminado, seleccione Guardar.

Cuando haya terminado, seleccione Guardar para guardar la regla de entrada.

Seleccione Guardar para guardar la regla de entrada.

Seleccione Revisar y crear y, luego, Crear.

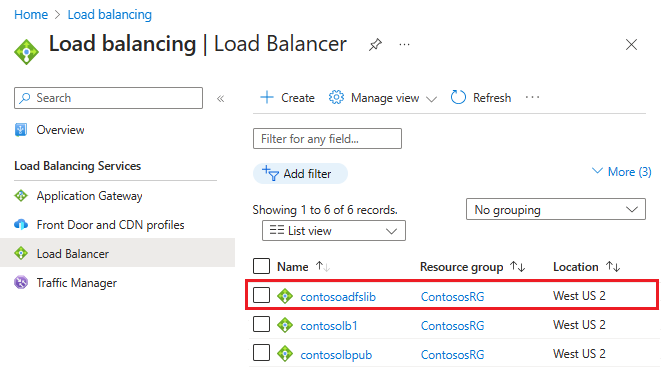

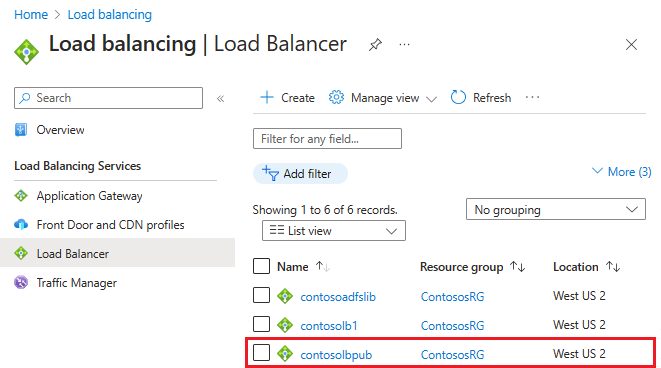

Después de seleccionar Crear y cuando se despliega el ILB, puede verlo en la lista de equilibradores de carga, como se muestra en la siguiente captura de pantalla.

Actualización del servidor DNS con ILB

Cree un registro A para el ILB usando su servidor interno DNS. Esta configuración garantiza que todos los datos transmitidos a fs.contoso.com terminen en el ILB mediante la ruta adecuada. El registro A debe ser para el servicio de federación con la dirección IP apuntando a la dirección IP del ILB. Por ejemplo, si la dirección IP de ILB es 10.3.0.8 y el servicio de federación instalado es fs.contoso.com, cree un registro A para fs.contoso.com apuntando a 10.3.0.8.

Advertencia

Si usa la base de datos interna de Windows (WID) para la base de datos de AD FS, establezca este valor para que apunte temporalmente al servidor de AD FS principal. Si no cambia esta configuración temporal, se produce un error en la inscripción del proxy de aplicación web. Después de inscribir correctamente todos los servidores proxy de aplicaciones web, cambie esta entrada DNS para que apunte al equilibrador de carga.

Nota:

Si la implementación también usa IPv6, cree el registro AAAA que corresponda.

Configuración de los servidores proxy de aplicación web para llegar a los servidores de AD FS

Para asegurarse de que los servidores proxy de aplicación web pueden llegar a los servidores de AD FS detrás del ILB, cree un registro en el archivo %systemroot%\system32\drivers\etc\hosts para el ILB. El nombre distintivo (DN) debe ser el nombre del servicio de federación, como fs.contoso.com. Y la entrada IP debe ser la de la dirección IP del ILB, que en este ejemplo es 10.3.0.8.

Advertencia

Si usa la base de datos interna de Windows (WID) para la base de datos de AD FS, establezca este valor para que apunte temporalmente al servidor de AD FS principal. Si no lo hace, se produce un error en la inscripción del proxy de aplicación web. Después de inscribir correctamente todos los servidores proxy de aplicaciones web, cambie esta entrada DNS para que apunte al equilibrador de carga.

Instalación del rol de proxy de aplicación web

Después de asegurarse de que los servidores proxy de aplicación web pueden acceder a los servidores de AD FS detrás de ILB, puede instalar los servidores proxy de aplicación web. No es necesario unir servidores proxy de aplicación web al dominio. Instale los roles de proxy de aplicación web en los dos servidores proxy de aplicación web seleccionando el rol Acceso remoto. El administrador del servidor le guía para completar la instalación de WAP.

Para obtener más información sobre cómo implementar WAP, consulte Instalación y configuración del servidor proxy de aplicación web.

Creación e implementación del equilibrador de carga accesible desde Internet (público)

Para crear e implementar el equilibrador de carga orientado a Internet:

En Azure Portal, seleccione Equilibradores de carga y, a continuación, elija Crear.

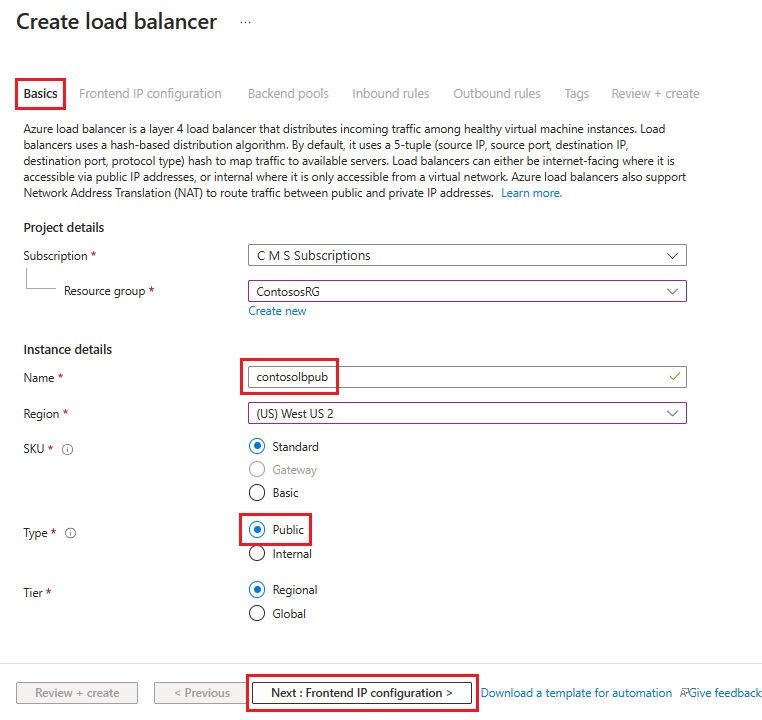

En Crear equilibrador de carga, vaya a la pestaña Aspectos básicos y configure las siguientes opciones:

En Detalles del proyecto:

En Suscripción, seleccione el nombre de la suscripción.

En Grupo de recursos, seleccione uno existente o Crear nuevo para crear uno.

En Detalles de instancia:

En Nombre, escriba el nombre del equilibrador de carga.

En Región, seleccione la región que desea usar.

En Tipo, seleccione Público.

Deje la SKU y el Nivel como valores predeterminados y, después, seleccione Siguiente: Configuración de IP de front-end.

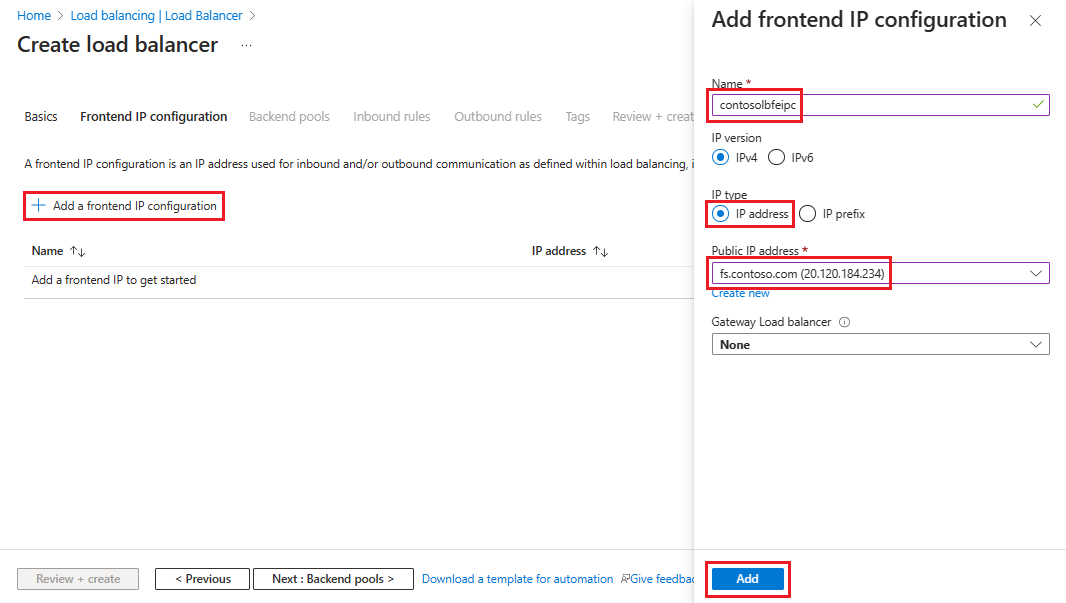

Seleccione + Agregar una configuración de IP de front-end y, a continuación, escriba o seleccione esta información en la página Agregar configuración de IP de front-end.

En Nombre, introduzca un nombre de configuración de IP de front-end.

En Tipo de IP, seleccione Dirección IP.

En Dirección IP pública, seleccione la dirección IP pública que desea usar en la lista desplegable o seleccione Crear para crear una nueva y, a continuación, seleccione Agregar.

Seleccione Siguiente: Grupos de back-end y, a continuación, seleccione + Agregar un grupo de back-end.

En la página Agregar grupo de back-end, escriba un nombre para el grupo de back-end en el campo Nombre. En el área Configuraciones de IP, seleccione + Agregar.

En la página Agregar grupo de back-end , seleccione una máquina virtual para alinearla con el grupo de back-end, seleccione Agregary, a continuación, seleccione Guardar.

Seleccione Siguiente: Reglas de entrada y, a continuación, seleccione Agregar una regla de equilibrio de carga. En la página Adición de regla de equilibrio de carga, configure los siguientes valores:

En Nombre, escriba un nombre para la regla.

En Dirección IP de front-end, seleccione la dirección que creó anteriormente.

En Grupo de back-end, seleccione el grupo de back-end que creó anteriormente.

En Protocolo, seleccione TCP.

En el campo Puerto, escriba 443.

En Puerto de back-end, escriba 443.

En Sondeo de estado, escriba los siguientes valores:

En Nombre, introduzca el nombre del sondeo de estado.

En Protocolo, escriba HTTP.

En el campo Puerto, escriba 80.

En Ruta de acceso, escriba /adfs/probe.

En Intervalo, deje el valor predeterminado de 5.

Cuando haya terminado, seleccione Guardar.

Cuando haya terminado, seleccione Guardar para guardar la regla de entrada.

Seleccione Revisar y crear y, luego, Crear.

Después de seleccionar Crear y una vez que el ILB público se haya implementado, este debe contener una lista de equilibradores de carga.

Asignación de una etiqueta DNS a la dirección IP pública

Para configurar la etiqueta de DNS para la IP pública:

En Azure Portal, busque Direcciones IP públicas y, a continuación, seleccione la dirección IP que desea editar.

En Configuración, seleccione Configuración.

En Proporcionar una etiqueta DNS (opcional), agregue una entrada en el campo de texto (como fs.contoso.com) que se resuelva en la etiqueta DNS del equilibrador de carga externo (como contosofs.westus.cloudapp.azure.com).

Seleccione Guardar para completar la asignación de una etiqueta DNS.

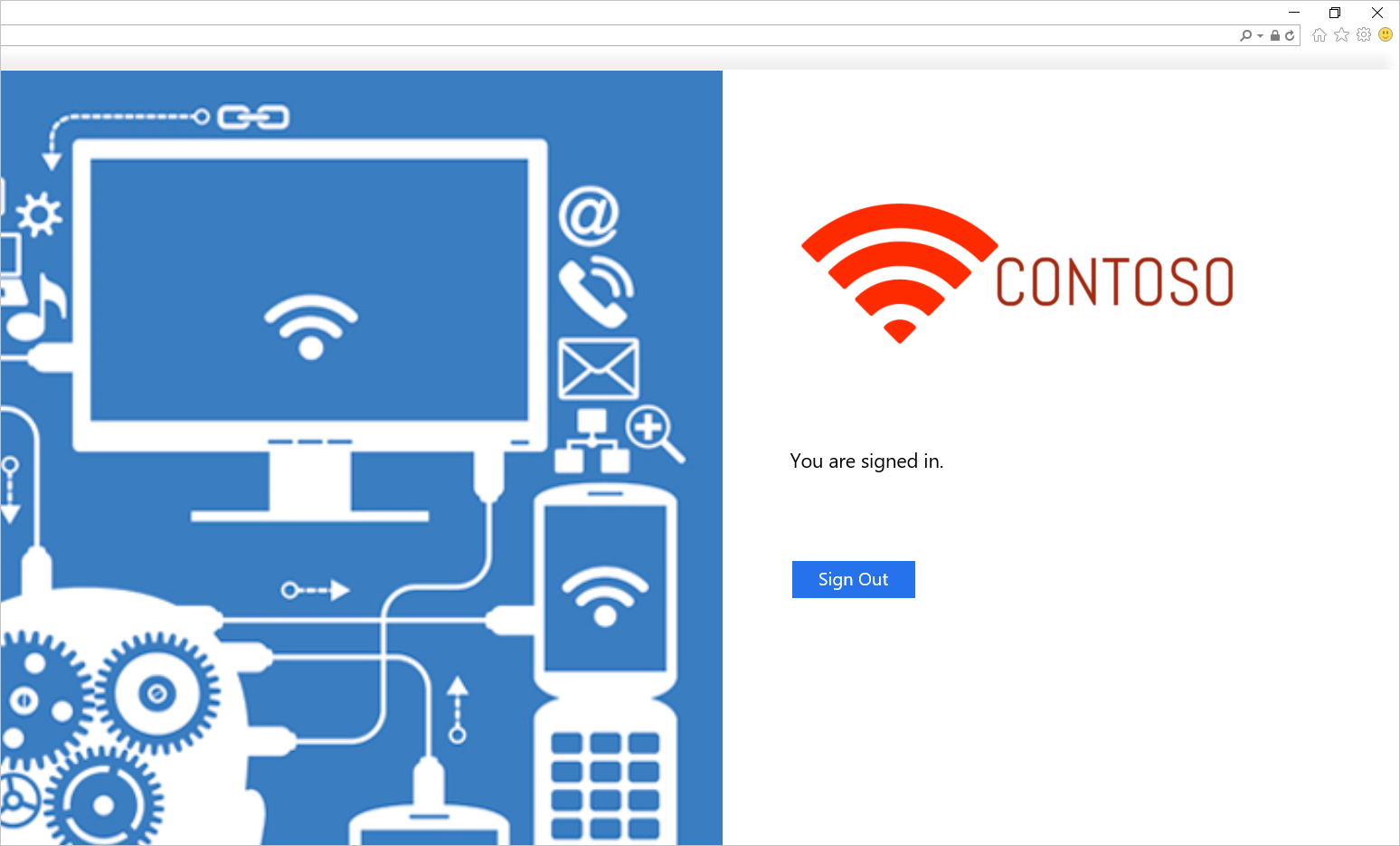

Prueba del inicio de sesión de AD FS

La forma más sencilla de probar AD FS es mediante la página IdpInitiatedSignOn.aspx. Para ello, debe habilitar IdpInitiatedSignOn en las propiedades de AD FS.

Para comprobar si tiene habilitada la propiedad IdpInitiatedSignOn:

En PowerShell, ejecute el siguiente cmdlet en el servidor de AD FS para establecerlo en habilitado.

Set-AdfsProperties -EnableIdPInitiatedSignOnPage $trueDesde cualquier máquina externa, acceda a

https:\//adfs-server.contoso.com/adfs/ls/IdpInitiatedSignon.aspx.Debería ver la siguiente página de AD FS:

Intente iniciar sesión. Si inicia sesión correctamente, debería ver que aparece un mensaje, como se muestra en la captura de pantalla siguiente.

Plantilla de implementación de AD FS en Azure

La plantilla implementa una configuración de seis máquinas, con dos máquinas para controladores de dominio, AD FS y WAP.

Plantilla de implementación de AD FS en Azure

Puede usar una red virtual existente o crear una nueva red virtual al implementar esta plantilla. En la tabla siguiente se enumeran los parámetros que puede usar para personalizar la implementación.

| Parámetro | Descripción |

|---|---|

| Ubicación | La región en la que desea implementar los recursos. |

| StorageAccountType | El tipo de cuenta de almacenamiento que desea crear. |

| VirtualNetworkUsage | Indica si se va a crear una nueva red virtual o se va a utilizar una existente. |

| VirtualNetworkName | El nombre de la red virtual. Obligatorio en el uso de red virtual existente o nueva. |

| VirtualNetworkResourceGroupName | Especifica el nombre del grupo de recursos donde se encuentra la red virtual existente. Cuando se usa una red virtual existente, esta opción es un parámetro obligatorio para que la implementación pueda encontrar el identificador de la red virtual existente. |

| VirtualNetworkAddressRange | Intervalo de direcciones de la nueva red virtual. Obligatorio si crea una nueva red virtual. |

| InternalSubnetName | Nombre de la subred interna. Obligatorio para las opciones de uso de red virtual nueva y existente. |

| InternalSubnetAddressRange | Intervalo de direcciones de la subred interna, que contiene los controladores de dominio y los servidores de AD FS. Obligatorio si crea una nueva red virtual. |

| DMZSubnetAddressRange | Intervalo de direcciones de la subred DMZ, que contiene los servidores proxy de aplicaciones de Windows. Obligatorio si crea una nueva red virtual. |

| DMZSubnetName | El nombre de la subred interna, que es obligatorio en ambas opciones de uso de red virtual nueva y existente. |

| ADDC01NICIPAddress | Dirección IP interna del primer controlador de dominio. Esta dirección IP se asigna estáticamente al controlador de dominio y debe ser una dirección IP válida dentro de la subred interna. |

| ADDC02NICIPAddress | Dirección IP interna del segundo controlador de dominio. Esta dirección IP se asigna estáticamente al controlador de dominio y debe ser una dirección IP válida dentro de la subred interna. |

| ADFS01NICIPAddress | La dirección IP interna del primer servidor de AD FS. Esta dirección IP se asigna estáticamente al servidor AD FS y debe ser una dirección IP válida dentro de la subred interna. |

| ADFS02NICIPAddress | La dirección IP interna del segundo servidor de AD FS. Esta dirección IP se asigna estáticamente al servidor AD FS y debe ser una dirección IP válida dentro de la subred interna. |

| WAP01NICIPAddress | La dirección IP interna del primer servidor WAP. Esta dirección IP se asigna estáticamente al servidor WAP y debe ser una dirección IP válida dentro de la subred DMS. |

| WAP02NICIPAddress | La dirección IP interna del segundo servidor WAP. Esta dirección IP se asigna estáticamente al servidor WAP y debe ser una dirección IP válida dentro de la subred DMS. |

| ADFSLoadBalancerPrivateIPAddress | Dirección IP interna del equilibrador de carga de AD FS. Esta dirección IP se asigna estáticamente al equilibrador de carga y debe ser una dirección IP válida dentro de la subred interna. |

| ADDCVMNamePrefix | Prefijo de nombre de máquina virtual para controladores de dominio. |

| ADFSVMNamePrefix | Prefijo de nombre de máquina virtual para servidores de AD FS. |

| WAPVMNamePrefix | Prefijo de nombre de máquina virtual para servidores WAP. |

| ADDCVMSize | Tamaño de máquina virtual de los controladores de dominio. |

| ADFSVMSize | Tamaño de máquina virtual de los servidores de AD FS. |

| WAPVMSize | El tamaño de máquina virtual de los servidores WAP. |

| AdminUserName | Nombre del administrador local de las máquinas virtuales. |

| AdminPassword | La contraseña de la cuenta de administrador local de las máquinas virtuales. |

Vínculos relacionados

- Conjuntos de disponibilidad

- Equilibrador de carga de Azure

- Equilibrador de carga interno

- Equilibrador de carga accesible desde Internet

- Cuentas de almacenamiento

- Azure Virtual Network

- Vínculos de proxy de aplicación web y AD FS