Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

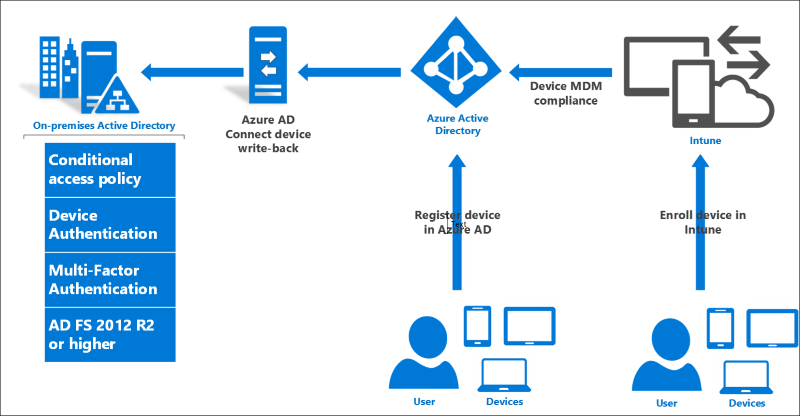

El siguiente documento le guía a través de la instalación y configuración del acceso condicional local con dispositivos registrados.

Requisitos previos de infraestructura

Se requieren los siguientes requisitos previos.

| Requisito | Descripción |

|---|---|

| Una suscripción de Microsoft Entra con microsoft Entra ID P1 o P2 | Para habilitar la escritura diferida de dispositivos para el acceso condicional local, una versión de evaluación gratuita es adecuada |

| Suscripción a Intune | solo es necesario para la integración de MDM en escenarios de cumplimiento de dispositivos: una evaluación gratuita está bien. |

| Sincronización de Microsoft Entra Connect | Obtenga la versión más reciente aquí. |

| Windows Server 2016 | Versión 10586 o posterior para AD FS |

| Esquema de Active Directory de Windows Server 2016 | Se requiere el nivel de esquema 85 o superior. |

| Controlador de dominio de Windows Server 2016 | Solo requerido para implementaciones key-trust de Hello para empresas. Para obtener más información, consulte aquí . |

| Cliente de Windows 10 | La compilación 10586 o posterior, unida al dominio mencionado anteriormente, es necesaria solo para los escenarios de unión a dominio de Windows 10 y Windows Hello para empresas. |

| Cuenta de usuario de Microsoft Entra con licencias P1 o P2 de Microsoft Entra asignadas | Para registrar el dispositivo |

Actualización del esquema de Active Directory

Para usar el acceso condicional local con dispositivos registrados, primero debe actualizar el esquema de AD. Se deben cumplir las siguientes condiciones:

- El esquema debe ser la versión 85 o posterior

- Solo requerido para el bosque en el que se integra AD FS.

Nota

Si instaló Microsoft Entra Connect Sync antes de actualizar a la versión de esquema (nivel 85 o superior) en Windows Server 2016, deberá volver a ejecutar la instalación de Microsoft Entra Connect Sync y actualizar el esquema de AD local para asegurarse de que la regla de sincronización para msDS-KeyCredentialLink está configurada.

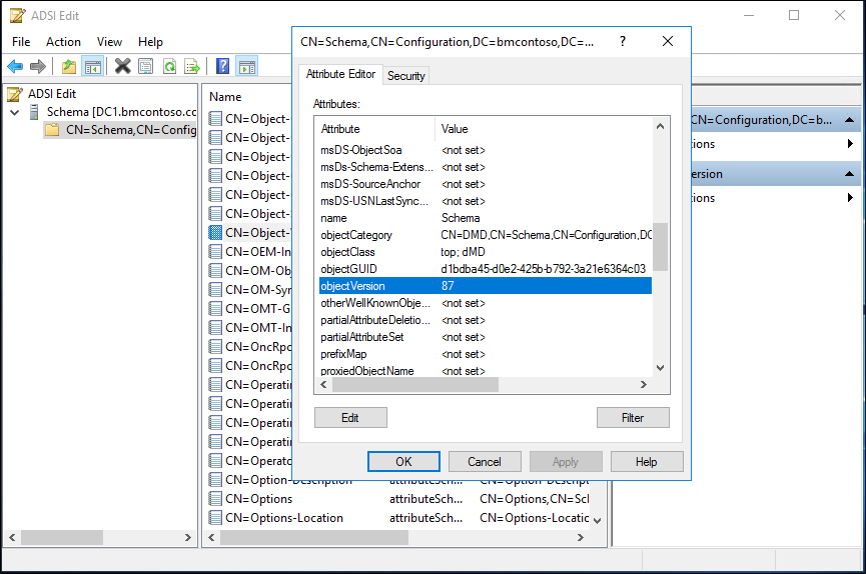

Verifique su nivel de esquema

Para comprobar el nivel de esquema, haga lo siguiente:

- Use ADSIEdit.exe o LDP.exe y conéctese al contexto de nomenclatura de esquemas.

- En ADSIEdit, haga clic con el botón derecho en "CN=Schema,CN=Configuration,DC=<domain>,DC=<com> y seleccione Propiedades. Reemplace los dominios y las partes com por la información del bosque.

- En el Editor de atributos, busque el atributo objectVersion y le indique su versión.

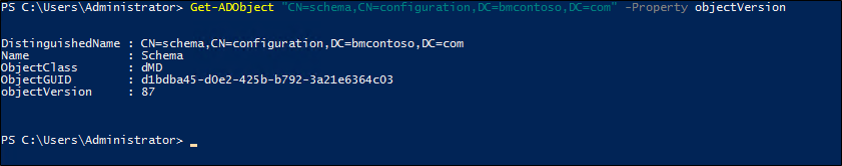

También puede usar el siguiente cmdlet PowerShell (sustituya el objeto con la información del contexto de nombrado):

Get-ADObject "cn=schema,cn=configuration,dc=domain,dc=local" -Property objectVersion

Para obtener más información sobre la actualización, vea Actualizar controladores de dominio a Windows Server 2016.

Habilitación del registro de dispositivos de Microsoft Entra

Para configurar este escenario, debe configurar la funcionalidad de registro de dispositivos en Microsoft Entra ID.

Para ello, siga los pasos descritos en Configuración de la vinculación con Microsoft Entra en su organización.

Configuración de AD FS

- Cree una nueva granja de AD FS 2016.

- O bien, migre una granja de servidores a AD FS 2016 desde AD FS 2012 R2

- Implemente Microsoft Entra Connect Sync mediante la ruta de acceso personalizada para conectar AD FS a Microsoft Entra ID.

Configuración de la escritura diferida de dispositivos y la autenticación de dispositivos

Nota

Si ejecutó Microsoft Entra Connect Sync mediante la configuración rápida, se han creado automáticamente los objetos de AD correctos. Sin embargo, en la mayoría de los escenarios de AD FS, Microsoft Entra Connect Sync se ejecutó con la configuración personalizada para configurar AD FS, por lo que se necesitan los pasos siguientes.

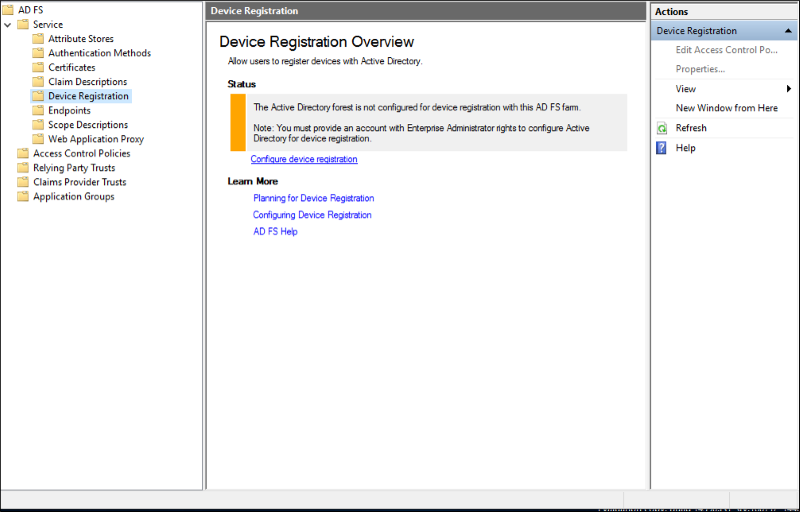

Creación de objetos de AD para la autenticación de dispositivos de AD FS

Si la granja de AD FS aún no está configurada para la autenticación de dispositivos (es posible que vea esto en la consola de administración de AD FS en Service -> Device Registration), siga estos pasos para crear los objetos y la configuración de AD DS correctos.

Nota

Los siguientes comandos requieren herramientas de administración de Active Directory, por lo que si el servidor de federación no es también un controlador de dominio, instale primero las herramientas mediante el paso 1 siguiente. De lo contrario, puede omitir el paso 1.

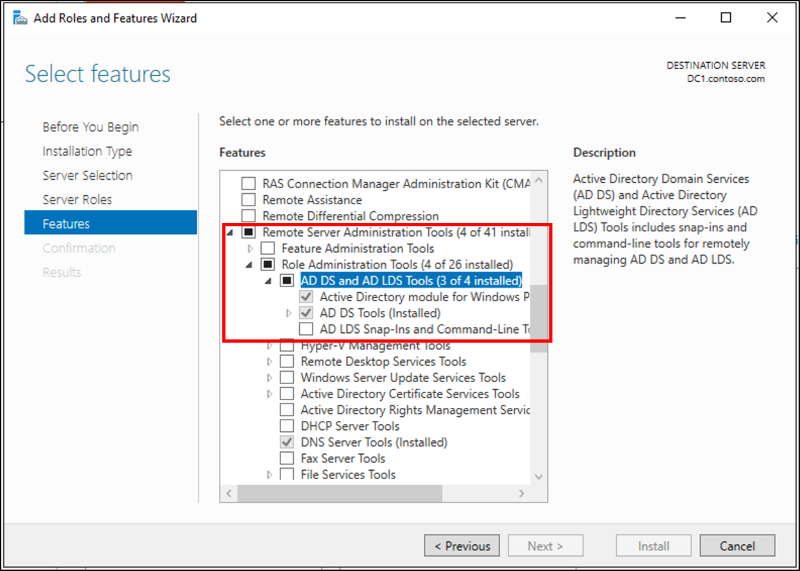

- Ejecute el Asistente para agregar roles y características y seleccione la característica Herramientas de administración remota del servidor -Herramientas de > de roles ->AD DS y Herramientas de AD LDS-> Elija el módulo de Active Directory para Windows PowerShell y las herramientas de AD DS.

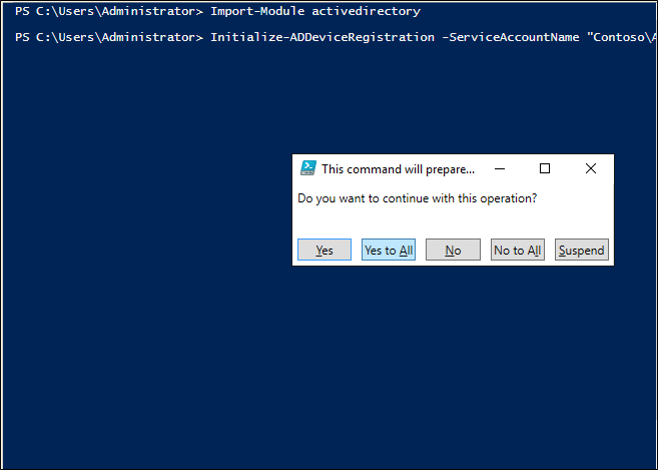

- En el servidor principal de AD FS, inicie sesión como usuario de AD DS con privilegios de Administrador Empresarial (EA) y abra una ventana de PowerShell con permisos elevados. A continuación, ejecute los siguientes comandos de PowerShell:

Import-module activedirectory

PS C:\> Initialize-ADDeviceRegistration -ServiceAccountName "<your service account>" 3. En la ventana emergente, presione Sí.

Nota

Si el servicio de AD FS está configurado para usar una cuenta de GMSA, escriba el nombre de la cuenta con el formato "domain\accountname$"

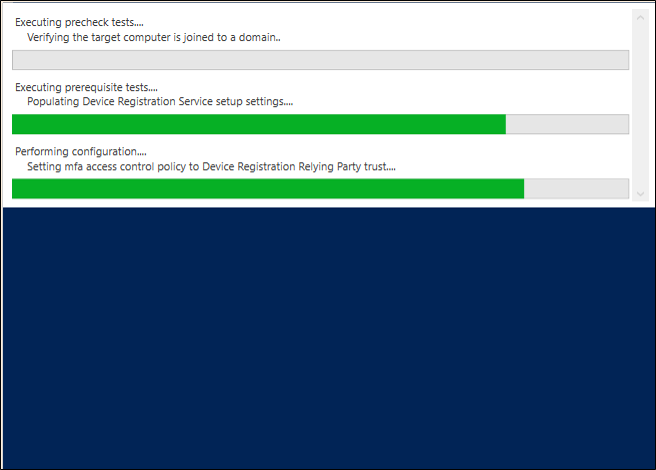

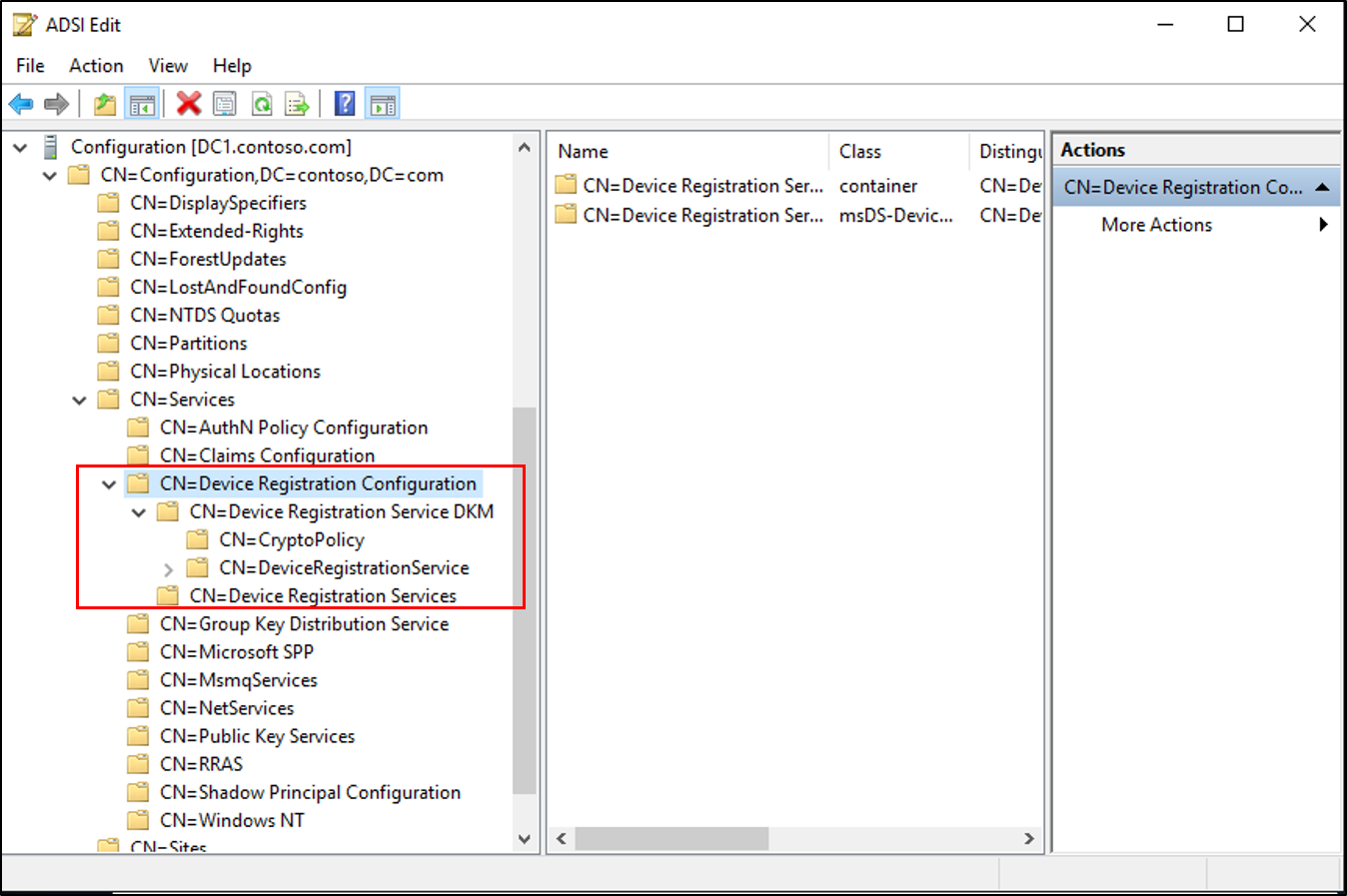

El PSH anterior crea los siguientes objetos:

- Contenedor RegisteredDevices en la partición de dominio de AD

- Contenedor y objeto del servicio de registro de dispositivos bajo Configuración --> Servicios --> Configuración de registro de dispositivos

- Contenedor y objeto DKM del servicio de registro de dispositivos en Configuración --> Servicios --> Configuración del registro de dispositivos

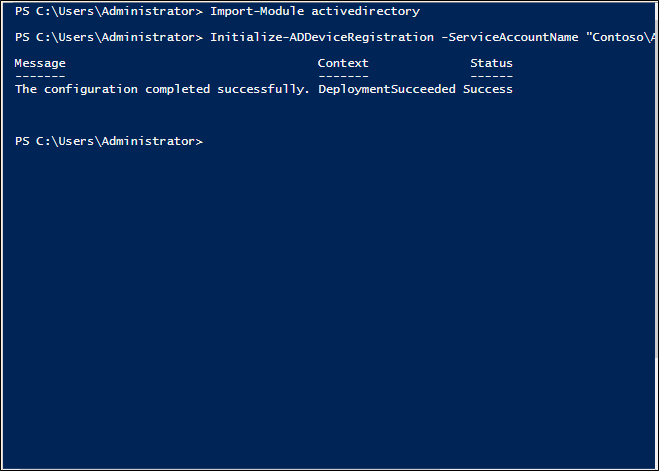

- Una vez hecho esto, verá un mensaje de finalización exitosa.

Creación de un punto de conexión de servicio (SCP) en AD

Si tiene previsto usar la unión a un dominio de Windows 10 (con el registro automático en microsoft Entra ID), como se describe aquí, ejecute los siguientes comandos para crear un punto de conexión de servicio en AD DS.

- Abra Windows PowerShell y ejecute lo siguiente:

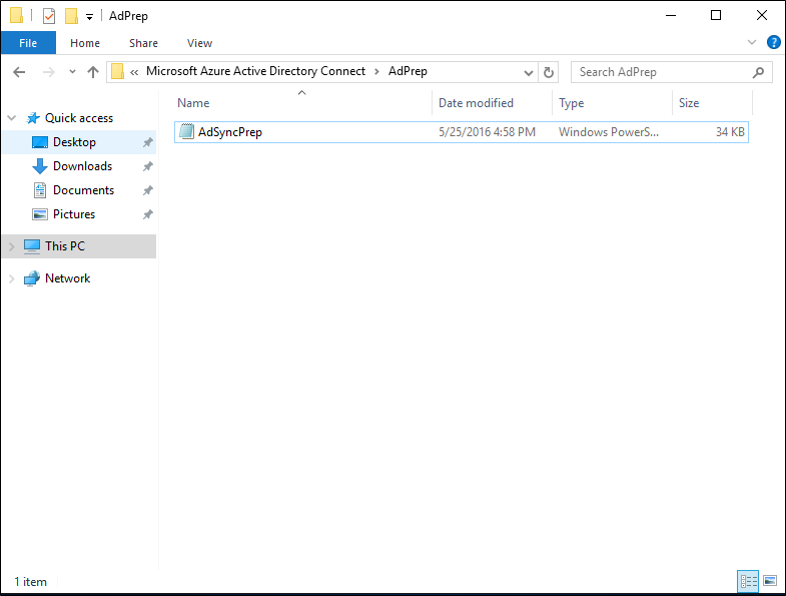

PS C:>Import-Module -Name "C:\Program Files\Microsoft Azure Active Directory Connect\AdPrep\AdSyncPrep.psm1"

Nota

Si es necesario, copie el archivo AdSyncPrep.psm1 desde el servidor de Sincronización de Microsoft Entra Connect. Este archivo se encuentra en Archivos de programa\Microsoft Entra Connect\AdPrep

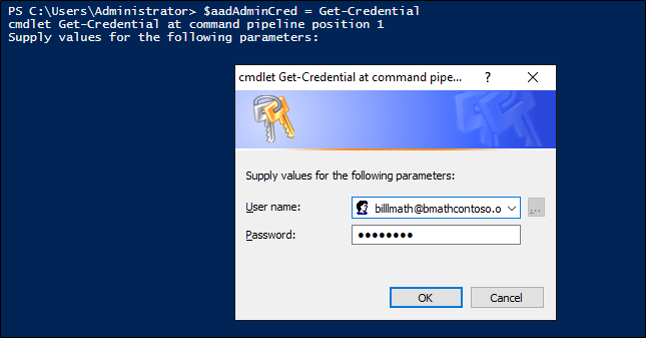

- Proporcione sus credenciales de administrador de acceso condicional de Microsoft Entra.

PS C:>$aadAdminCred = Get-Credential

- Ejecute el siguiente comando de PowerShell.

PS C:>Initialize-ADSyncDomainJoinedComputerSync -AdConnectorAccount [AD connector account name] -AzureADCredentials $aadAdminCred

Donde el [nombre de la cuenta del conector de AD] es el nombre de la cuenta que configuró en Microsoft Entra Connect Sync al agregar el directorio de AD DS local.

Los comandos anteriores permiten a los clientes de Windows 10 encontrar el dominio de Microsoft Entra correcto para unirse mediante la creación del objeto serviceConnectionpoint en AD DS.

Preparación de AD para la escritura diferida de dispositivos

Para asegurarse de que los objetos y contenedores de AD DS están en el estado correcto para la reescritura de dispositivos de Microsoft Entra ID, haga lo siguiente.

- Abra Windows PowerShell y ejecute lo siguiente:

PS C:>Initialize-ADSyncDeviceWriteBack -DomainName <AD DS domain name> -AdConnectorAccount [AD connector account name]

Donde el [nombre de la cuenta del conector de AD] es el nombre de la cuenta que configuró en Microsoft Entra Connect Sync al agregar el directorio de AD DS local en formato domain\accountname

El comando anterior crea los siguientes objetos para la réplica de dispositivos en AD DS, si aún no existen, y permite el acceso al nombre de cuenta del conector de AD especificado.

- Contenedor RegisteredDevices en la partición de dominio de AD

- Contenedor y objeto del servicio de registro de dispositivos bajo Configuración --> Servicios --> Configuración de registro de dispositivos

Habilite la escritura diferida de dispositivos en Microsoft Entra Connect Sync.

Si no lo ha hecho antes, habilite la escritura de dispositivos en Microsoft Entra Connect Sync ejecutando el asistente nuevamente y seleccionando "Personalizar opciones de sincronización". Luego, marque la casilla para habilitar la escritura de dispositivos y seleccione el bosque en el que ha ejecutado los cmdlets anteriores.

Configuración de la autenticación de dispositivos en AD FS

Con una ventana de comandos de PowerShell con privilegios elevados, configure la directiva de AD FS ejecutando el siguiente comando.

PS C:>Set-AdfsGlobalAuthenticationPolicy -DeviceAuthenticationEnabled $true -DeviceAuthenticationMethod All

Comprobación de la configuración

Para su referencia, a continuación se muestra una lista completa de los dispositivos, contenedores y permisos de AD DS necesarios para que funcione la escritura diferida de dispositivos y la autenticación.

Objeto de tipo ms-DS-DeviceContainer en CN=RegisteredDevices,DC=<domain>

- Acceso de lectura a la cuenta de servicio de AD FS

- acceso de lectura/escritura a la cuenta del conector AD de Microsoft Entra Connect Sync

Contenedor CN=Device Registration Configuration,CN=Services,CN=Configuration,DC=<domain>

DKM del servicio de registro de dispositivos de contenedor del contenedor anterior

Objeto del tipo serviceConnectionpoint en CN=<guid>, CN=Device Registration

Configuración,CN=Servicios,CN=Configuración,DC=<dominio>

Acceso de lectura y escritura al nombre de cuenta del conector de AD especificado en el nuevo objeto

Objeto del tipo msDS-DeviceRegistrationServiceContainer en CN=Device Registration Services,CN=Device Registration Configuration,CN=Services,CN=Configuration,DC=<domain>

Objeto de tipo msDS-DeviceRegistrationService en el contenedor anterior

Ver que funciona

Para evaluar las nuevas reclamaciones y políticas, registre primero un dispositivo. Por ejemplo, Microsoft Entra se une a un equipo de Windows 10 mediante la aplicación Configuración en Sistema -> Acerca de, o configure la unión a un dominio de Windows 10 con el registro automático de dispositivos siguiendo los pasos adicionales que se indican aquí. Para obtener información sobre cómo unir dispositivos móviles con Windows 10, consulte el documento aquí.

Para una evaluación más sencilla, inicie sesión en AD FS mediante una aplicación de prueba que muestre una lista de declaraciones. Podrá ver nuevas reclamaciones, incluidas isManaged, isComplianty trusttype. Si habilitas Windows Hello for Business, también verás la declaración prt.

Configuración de escenarios adicionales

Registro automático para equipos unidos a un dominio de Windows 10

Para habilitar el registro automático de dispositivos para equipos unidos a un dominio de Windows 10, siga los pasos 1 y 2 aquí.

- Asegúrese de que el punto de conexión de servicio en AD DS existe y tiene los permisos adecuados (creamos este objeto anteriormente, pero nunca está de más verificarlo nuevamente).

- Asegúrese de que AD FS está configurado correctamente

- Asegúrese de que su sistema de AD FS tiene habilitados los puntos de conexión correctos y configuradas las reglas de declaración.

- Configurar las opciones de directiva de grupo necesarias para el registro automático de dispositivos unidos a un dominio

Windows Hello para empresas

Para obtener información sobre cómo habilitar Windows 10 con Windows Hello para empresas, consulta Habilitar Windows Hello para empresas en tu organización.

Inscripción automática de MDM

Para habilitar la inscripción automática de MDM de dispositivos registrados, siga estos pasos .

Solución de problemas

- Si recibe un error en

Initialize-ADDeviceRegistrationque se queja de un objeto que ya existe en el estado incorrecto, como "El objeto de servicio DRS se ha encontrado sin todos los atributos necesarios", es posible que haya ejecutado comandos de PowerShell de sincronización de Microsoft Entra Connect anteriormente y tener una configuración parcial en AD DS. Intente eliminar manualmente los objetos en CN=Configuración de registro de dispositivos,CN=Services,CN=Configuration,DC=<domain> e inténtelo de nuevo. - Para clientes unidos a un dominio de Windows 10

- Para comprobar que la autenticación del dispositivo funciona, inicie sesión en el cliente unido al dominio como una cuenta de usuario de prueba. Para desencadenar el aprovisionamiento rápidamente, bloquee y desbloquee el escritorio al menos una vez.

- Instrucciones para comprobar el vínculo de credenciales de clave STK en el objeto de AD DS (¿la sincronización todavía tiene que ejecutarse dos veces?)

- Si se recibe un error al intentar registrar un equipo Windows que el dispositivo ya tenía registrado, pero no puede dar de baja, o ya ha dado de baja el registro del dispositivo, es posible que todavía quede en el registro información parcial de configuración relativa a la inscripción del dispositivo. Para investigar y quitar esto, siga estos pasos:

- En el equipo Windows, abra Regedit y vaya a HKLM\Software\Microsoft\Enrollments.

- En esta clave, hay subclaves en el formato GUID. Vaya a la subclave que tiene ~17 valores y un valor de "EnrollmentType" de "6" [unido a MDM] o "13" (unido a Microsoft Entra)

- Modificar EnrollmentType a 0

- Vuelva a intentar la inscripción o el registro del dispositivo.

Artículos relacionados

- Protección del acceso a Office 365 y otras aplicaciones conectadas al identificador de Microsoft Entra

- Directivas de dispositivo de acceso condicional para servicios de Office 365

- Configuración del acceso condicional local mediante el registro de dispositivos de Microsoft Entra

- Conectar dispositivos unidos a un dominio a Microsoft Entra ID para experiencias de Windows 10