Administración de identidades de dispositivo en el Centro de administración de Microsoft Entra

Microsoft Entra ID proporciona una ubicación central desde donde administrar las identidades de los dispositivos y supervisar la información de los eventos relacionados.

Para acceder a la información general de los dispositivos, siga estos pasos:

- Inicie sesión en el Centro de administración de Microsoft Entra como usuario con, al menos, los permisos de usuario predeterminados.

- Vaya a Identidad>Dispositivos>Información general.

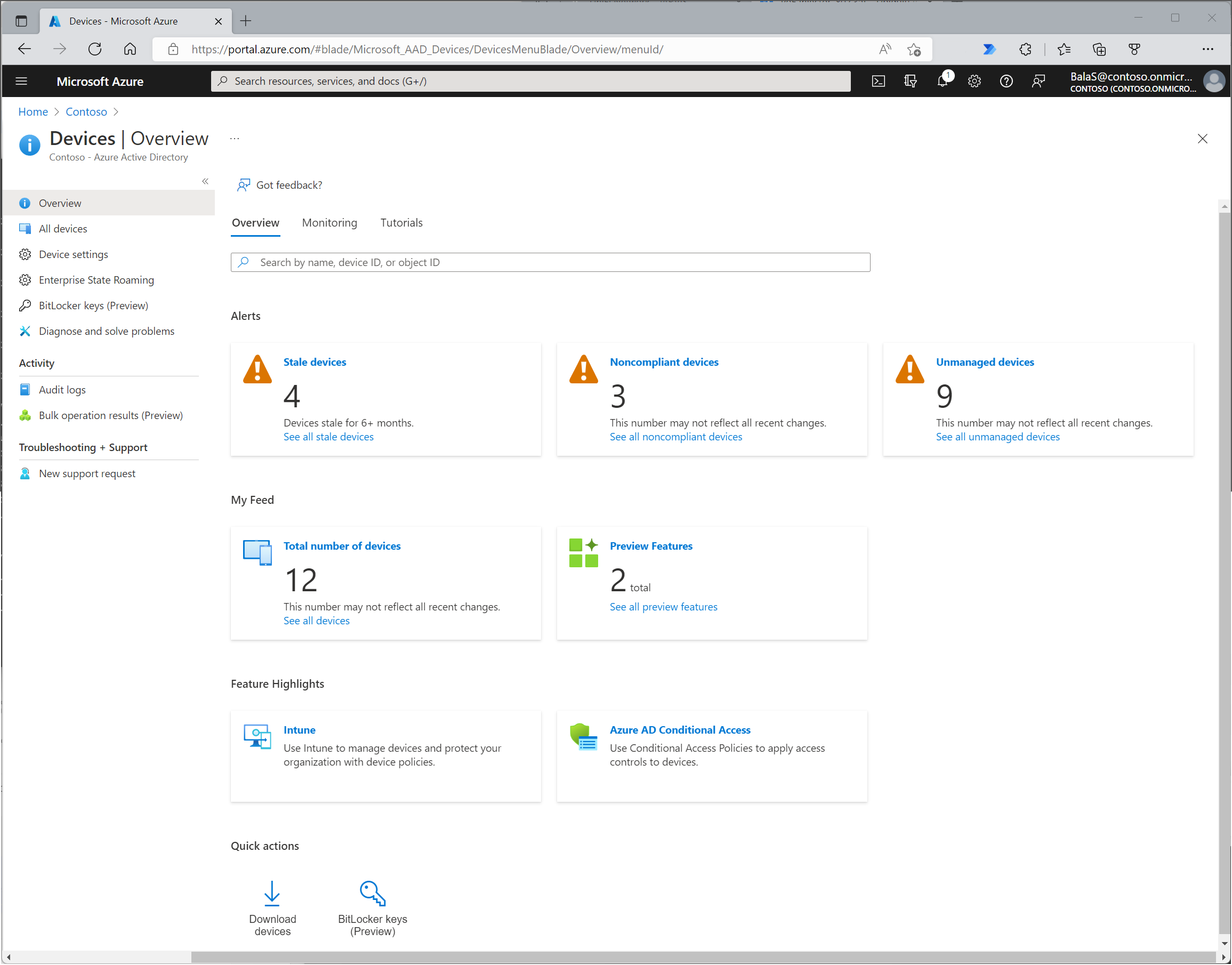

En la información general de los dispositivos, puede ver el número total de dispositivos, dispositivos obsoletos, dispositivos no conformes y dispositivos no administrados. Proporciona vínculos a Intune, al acceso condicional, a las claves de BitLocker y a la supervisión básica. Otras características, como el acceso condicional y Microsoft Intune, requieren asignaciones de roles adicionales

Los recuentos de dispositivos de la página de información general no se actualizan en tiempo real. Los cambios deben reflejarse cada pocas horas.

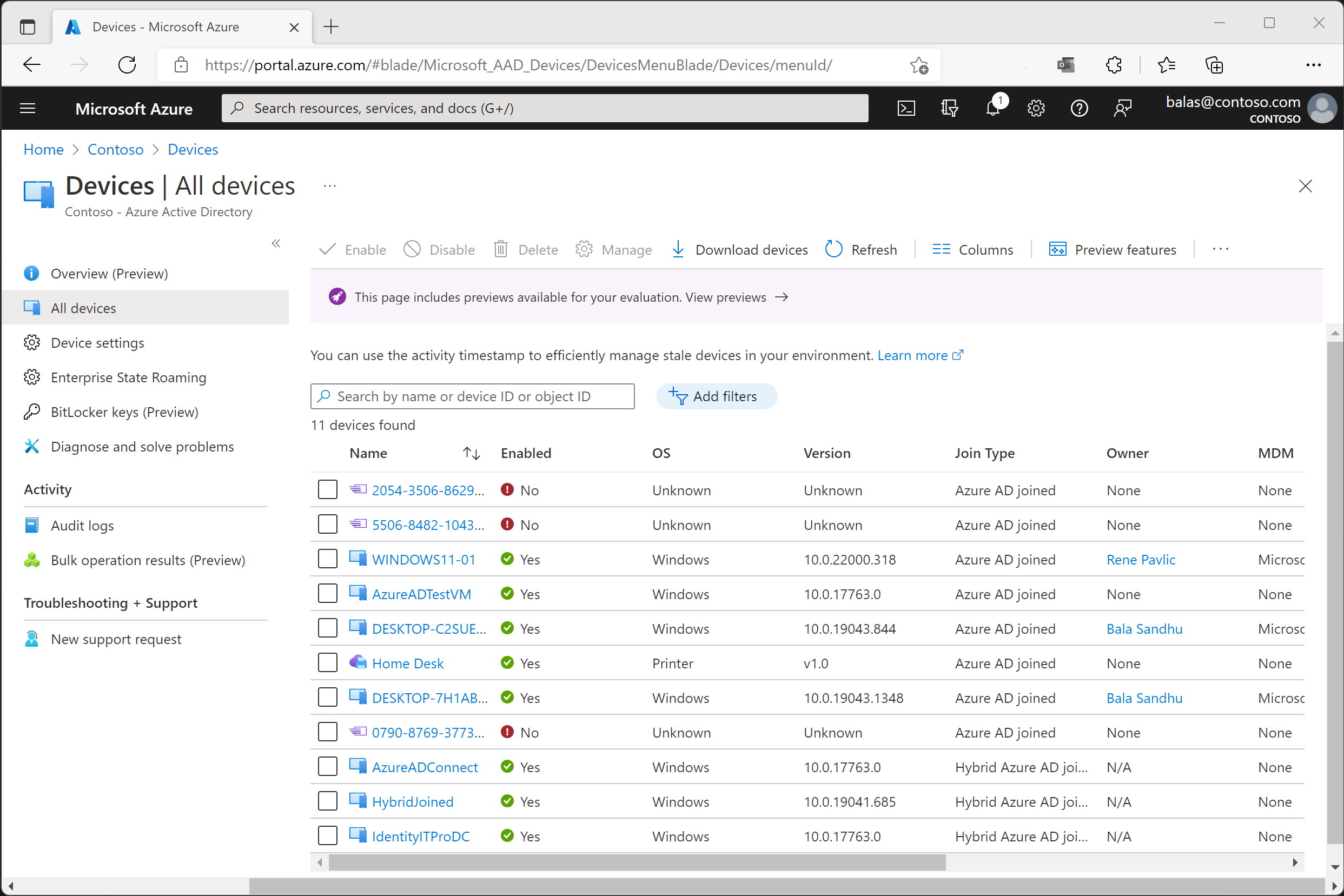

Desde allí, puede ir a Todos los dispositivos para:

- Identificar los dispositivos, incluidos:

- Dispositivos unidos o registrados en Microsoft Entra ID.

- Dispositivos implementados mediante Windows Autopilot.

- Impresoras que usan Impresión universal.

- Realizar tareas de administración de identidades de dispositivo, como habilitar, deshabilitar, eliminar y administrar.

- Las opciones de administración para impresoras y Windows Autopilot son limitadas en Microsoft Entra ID. Estos dispositivos deben administrarse desde sus respectivas interfaces de administración.

- Configurar los valores de la identidad del dispositivo.

- Habilitar o deshabilitar Enterprise State Roaming.

- Revisar los registros de auditoría relacionados con los dispositivos.

- Descargar dispositivos.

Sugerencia

Los dispositivos Windows 10 y posteriores unidos a Microsoft Entra híbrido no tienen propietario a menos que el usuario primario esté establecido en Microsoft Intune. Si busca un dispositivo por propietario y no lo encuentra, busque por el identificador de dispositivo.

Si ve un dispositivo unido a Microsoft Entra híbrido con un estado Pendiente en la columna Registrado, significa que el dispositivo se ha sincronizado desde Microsoft Entra Connect y está esperando a completar el registro desde el cliente. Consulte Planeamiento de la implementación de la unión a Microsoft Entra híbrido. Para más información, consulte las preguntas frecuentes sobre administración de dispositivos.

En algunos dispositivos iOS, los nombres de dispositivos que contienen apóstrofos pueden usar caracteres diferentes similares a los apóstrofos. Por lo tanto, la búsqueda de estos dispositivos es un poco complicada. Si no ve los resultados de búsqueda correctos, asegúrese de que la cadena de búsqueda contiene caracteres de apóstrofo que coincidan.

Administración de un dispositivo de Intune

Si tiene derechos para administrar dispositivos en Intune, puede administrar dispositivos para los que la administración de dispositivos móviles aparezca como Microsoft Intune. Si el dispositivo no está inscrito con Microsoft Intune, la opción Administrar no está disponible.

Habilitación o deshabilitación de un dispositivo de Microsoft Entra

Hay dos maneras de habilitar o deshabilitar dispositivos:

- La barra de herramientas de la página Todos los dispositivos, después de seleccionar uno o más dispositivos.

- La barra de herramientas, después de profundizar en un dispositivo específico.

Importante

- Para habilitar o deshabilitar cualquier dispositivo, debe ser administrador del servicio Intune o administrador de dispositivos en la nube.

- La deshabilitación de un dispositivo evita que se autentique mediante Microsoft Entra ID. Esto evita que acceda a los recursos de Microsoft Entra que están protegidos por el acceso condicional basado en dispositivos y que use las credenciales de Windows Hello para empresas.

- Al deshabilitar un dispositivo, se revocan el token de actualización principal (PRT) y los tokens de actualización del dispositivo.

- Las impresoras no se pueden habilitar ni deshabilitar en Microsoft Entra ID.

Eliminación de un dispositivo de Microsoft Entra

Hay dos maneras de eliminar un dispositivo:

- La barra de herramientas de la página Todos los dispositivos, después de seleccionar uno o más dispositivos.

- La barra de herramientas, después de profundizar en un dispositivo específico.

Importante

- Para eliminar dispositivos, debe ser administrador de dispositivos en la nube, administrador de Intune o administrador de Windows 365.

- Las impresoras siempre deben eliminarse primero en Impresión universal.

- Para eliminar cualquier dispositivo de Windows Autopilot antes hay que eliminarlo de Intune.

- La eliminación de un dispositivo:

- Impide que acceda a los recursos de Microsoft Entra.

- Quita todos los detalles asociados al dispositivo. Por ejemplo, las claves de BitLocker de los dispositivos Windows.

- Es una actividad irrecuperable. No se recomienda a menos que sea necesario.

Si otra entidad de administración administra un dispositivo, como Microsoft Intune, asegúrese de que se borra o se retira antes de eliminarlo. Consulte cómo administrar dispositivos obsoletos antes de eliminar un dispositivo.

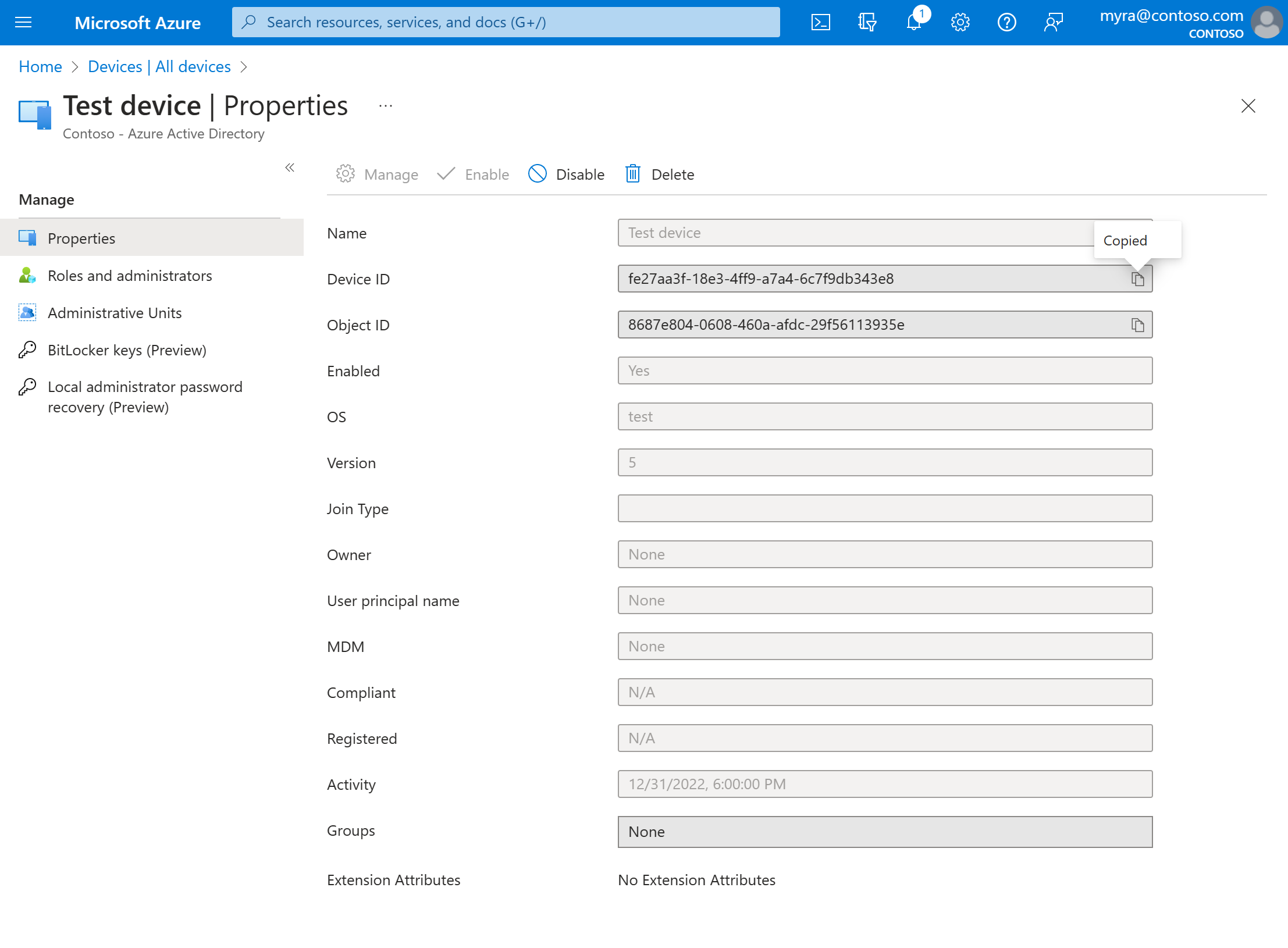

Visualización o copia de un identificador de dispositivo

Puede usar un identificador de dispositivo para comprobar los detalles del identificador de dispositivo en el dispositivo o para solucionar problemas a través de PowerShell. Para acceder a la opción de copia, seleccione el dispositivo.

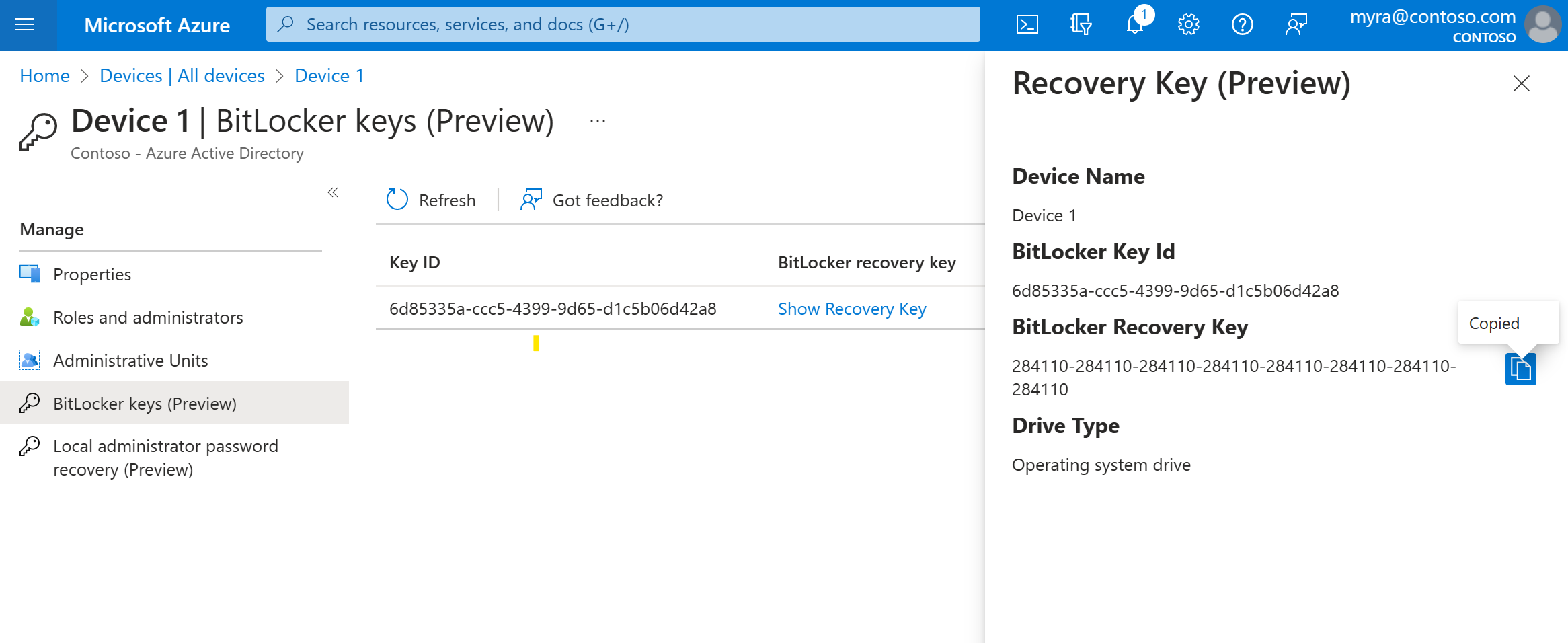

Ver o copiar las claves de BitLocker

Puede ver y copiar claves de BitLocker para permitir a los usuarios recuperar unidades cifradas. Estas claves solo están disponibles para dispositivos Windows cifrados y almacenan sus claves en Microsoft Entra ID. Puede encontrar estas claves al ver los detalles de un dispositivo mediante la selección de Mostrar clave de recuperación. Al seleccionar Mostrar clave de recuperación, se genera un registro de auditoría que puede encontrar en la categoría KeyManagement.

Para ver o copiar las claves de BitLocker, debe ser el propietario del dispositivo o bien tener al menos uno de estos roles:

- Administrador de dispositivos en la nube

- Administrador del departamento de soporte técnico

- Administrador de Intune

- Administrador de seguridad

- Lector de seguridad

Nota:

Cuando se reutilizan los dispositivos que usan Windows Autopilot, y hay un nuevo propietario del dispositivo, ese nuevo propietario del dispositivo debe ponerse en contacto con un administrador para adquirir la clave de recuperación de BitLocker para ese dispositivo. Los administradores con ámbito de rol personalizado o unidad administrativa perderán el acceso a las claves de recuperación de BitLocker para los dispositivos que hayan sufrido cambios de propiedad del dispositivo. Estos administradores con ámbito deberán ponerse en contacto con un administrador no con ámbito para las claves de recuperación. Para obtener más información, consulte el artículo Buscar el usuario primario de un dispositivo de Intune.

Visualización y filtrado de los dispositivos

También puede filtrar la lista de dispositivos en función de los siguientes atributos:

- Estado habilitado

- Estado de cumplimiento

- Tipo de combinación (unido a Microsoft Entra, unido a Microsoft Entra híbrido, registrado en Microsoft Entra)

- Marca de tiempo de actividad

- Tipo y versión del sistema operativo

- Windows se muestra para dispositivos Windows 11 y Windows 10 (con KB5006738).

- Windows Server se muestra para las versiones compatibles administradas con Microsoft Defender para punto de conexión.

- Tipo de dispositivo (impresora, máquina virtual segura, dispositivo compartido, dispositivo registrado)

- MDM

- Autopilot

- Atributos de extensión

- Unidad administrativa

- Propietario

Descargar dispositivos

Tanto los administradores de dispositivos en la nube como los administradores de Intune pueden usar la opción Descargar dispositivos para exportar un archivo CSV que enumere los dispositivos. Puede aplicar filtros para determinar qué dispositivos se mostrarán. Si no aplica ningún filtro, se muestran todos los dispositivos. Una tarea de exportación puede ejecutarse durante una hora, en función de las selecciones. Si la tarea de exportación supera la hora, se produce un error y no se genera ningún archivo.

La lista exportada incluye estos atributos de identidad del dispositivo:

displayName,accountEnabled,operatingSystem,operatingSystemVersion,joinType (trustType),registeredOwners,userNames,mdmDisplayName,isCompliant,registrationTime,approximateLastSignInDateTime,deviceId,isManaged,objectId,profileType,systemLabels,model

Se pueden aplicar los filtros siguientes para la tarea de exportación:

- Estado habilitado

- Estado de cumplimiento

- Tipo de combinación

- Marca de tiempo de actividad

- Tipo de SO

- Tipo de dispositivo

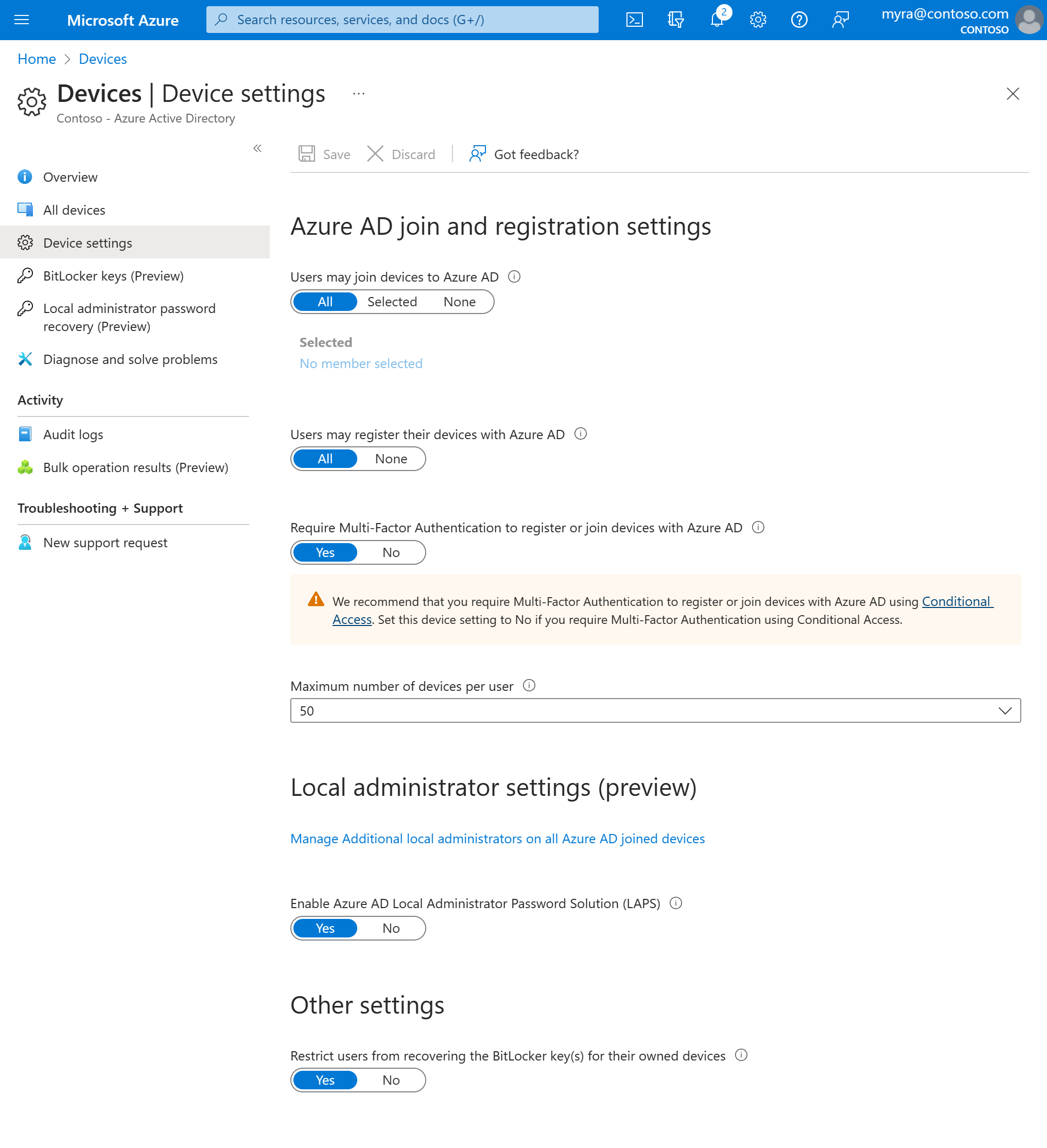

Configuración de las opciones de dispositivo

Si quiere administrar identidades de dispositivo en el Centro de administración de Microsoft Entra, los dispositivos deben estar registrados o unidos a Microsoft Entra ID. Como administrador, puede controlar el proceso de registro y unión de dispositivos mediante la configuración de los siguientes valores del dispositivo.

Debes tener asignado uno de los roles siguientes para leer o modificar la configuración del dispositivo:

- Administrador de dispositivos en la nube (leer y modificar)

- Administrador de Intune (solo lectura)

- Administrador de Windows 365 (solo lectura)

Los usuarios pueden unir sus dispositivos a Microsoft Entra ID: esta opción le permite seleccionar qué usuarios podrán registrar sus dispositivos como dispositivos unidos a Microsoft Entra. El valor predeterminado es Todos.

Nota:

La opción Los usuarios pueden unir sus dispositivos a Microsoft Entra ID solo se aplica a la unión de Microsoft Entra en Windows 10 o posterior. Esta configuración no se aplica a los dispositivos unidos a Microsoft Entra híbrido, a las máquinas virtuales unidas a Microsoft Entra en Azure ni a dispositivos unidos a Microsoft Entra mediante el modo de autoimplementación de Windows Autopilot, ya que estos métodos funcionan en contextos sin usuario.

Los usuarios pueden registrar sus dispositivos con Microsoft Entra ID: debe configurar esta opción para permitir que los usuarios registren dispositivos personales con Windows 10 o versiones más recientes, iOS, Android y macOS con Microsoft Entra ID. Si selecciona Ninguno, los dispositivos no podrán registrarse con Microsoft Entra ID. La inscripción con Microsoft Intune o Administración de dispositivos móviles para Microsoft 365 exige registrarse. Si ha configurado alguno de estos servicios, se selecciona TODOS y NINGUNO no está disponible.

Requerir Multi-Factor Authentication para registrar o unir dispositivos con Microsoft Entra ID:

- Se recomienda que las organizaciones usen la acción del usuario Registrar o unir dispositivos en el acceso condicional para exigir la autenticación multifactor. Debe configurar esta opción como No si usa una directiva de acceso condicional para requerir la autenticación multifactor.

- esta opción le permite especificar si se les pide a los usuarios que proporcionen otro factor de autenticación para unir sus dispositivos a Microsoft Entra ID o registrarlos ahí. El valor predeterminado es No. Se recomienda requerir la autenticación multifactor cuando un dispositivo se registre o una. Antes de habilitar la autenticación multifactor para este servicio, debe asegurarse de que la autenticación multifactor está configurada para los usuarios que registran sus dispositivos. Para más información sobre la autenticación multifactor de Microsoft Entra, consulte la introducción a la autenticación multifactor de Microsoft Entra. Es posible que esta configuración no funcione con proveedores de identidades de terceros.

Nota:

La opción Requerir Multi-Factor Authentication para registrar o unir dispositivos con Microsoft Entra ID se aplica a los dispositivos que están unidos a Microsoft Entra (con algunas excepciones) o registrados en Microsoft Entra. Esta configuración no se aplica a los dispositivos unidos a Microsoft Entra híbrido, a las máquinas virtuales unidas a Microsoft Entra en Azure ni a dispositivos unidos a Microsoft Entra mediante el modo de autoimplementación de Windows Autopilot.

Número máximo de dispositivos: esta opción le permite seleccionar el número máximo de dispositivos unidos a Microsoft Entra o registrados en Microsoft Entra que un usuario puede tener en Microsoft Entra ID. Si los usuarios alcanzan este límite, no pueden agregar más dispositivos hasta que se quiten uno o varios de los dispositivos existentes. El valor predeterminado es 50. Puede aumentar el valor hasta 100. Si escribe un valor por encima de 100, Microsoft Entra ID lo establece en 100. También puede usar un valor ilimitado para no aplicar otros límites aparte de los de cuota existentes.

Nota:

La opción Número máximo de dispositivos se aplica a los dispositivos que están unidos a Microsoft Entra o registrados en Microsoft Entra. Esta configuración no se aplica a los dispositivos unidos a Microsoft Entra híbrido.

Administrar administradores locales adicionales en dispositivos unidos a Microsoft Entra: esta opción le permite seleccionar a qué usuarios se conceden derechos de administrador local en un dispositivo. A estos usuarios se les asigna el rol Administradores de dispositivos en Microsoft Entra ID.

Habilitar la solución de contraseñas de administrador local (LAPS) de Microsoft Entra (versión preliminar): LAPS es la administración de contraseñas de cuentas locales en dispositivos Windows. LAPS proporciona una solución para administrar y recuperar de forma segura la contraseña de administrador local integrada. Con la versión en la nube de LAPS, los clientes pueden habilitar el almacenamiento y la rotación de contraseñas de administrador local para dispositivos unidos a Microsoft Entra ID y Microsoft Entra híbrido. Para saber cómo administrar LAPS en Microsoft Entra ID, consulte el artículo de información general.

Restringir a los usuarios que no son administradores la recuperación de las claves de BitLocker de los dispositivos de su propiedad: los administradores pueden bloquear el acceso del propietario registrado del dispositivo a la clave de BitLocker de autoservicio. Los usuarios predeterminados sin permiso de lectura de BitLocker no pueden ver ni copiar sus claves de BitLocker para los dispositivos que tengan en propiedad. Para actualizar esta configuración, es preciso ser, al menos, administrador de roles con privilegios.

Enterprise State Roaming: para obtener información sobre esta configuración, consulte el artículo de información general.

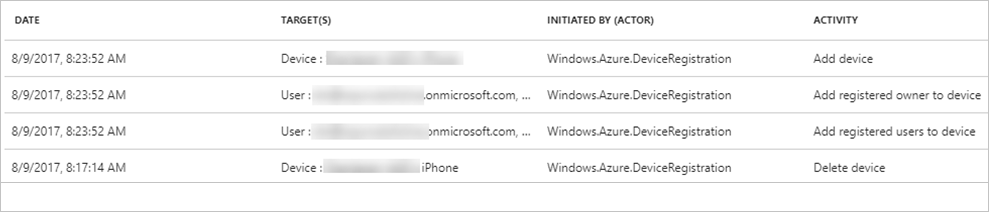

Registros de auditoría

Las actividades de un dispositivo están visibles en los registros de actividad. Estos registros contienen las actividades desencadenadas por el servicio de registro de dispositivos y los usuarios:

- Creación de dispositivos e incorporación de propietarios o usuarios al dispositivo

- Cambios en la configuración de un dispositivo

- Operaciones de dispositivo como eliminar o actualizar un dispositivo

- Operaciones masivas como descargar todos los dispositivos

Nota:

Al realizar operaciones masivas, como importar o crear, puede producirse un problema si la operación masiva no se completa en el plazo de una hora. Para solucionar este problema, se recomienda dividir el número de registros procesados por lote. Por ejemplo, antes de iniciar una exportación, puede limitar el conjunto de resultados filtrando por un tipo de grupo o un nombre de usuario para reducir el tamaño de los resultados. Al ajustar los filtros, se limitan los datos devueltos por la operación masiva. Para más información, consulte Limitaciones del servicio de operaciones masivas.

El punto de entrada a los datos de auditoría está en Registros de auditoría, que se encuentra en la sección Actividad de la página Dispositivos.

El registro de auditoría tiene una vista de lista predeterminada que muestra:

- La fecha y hora de la repetición.

- Los destinos.

- El iniciador o actor de una actividad.

- La actividad.

Puede personalizar la vista de lista seleccionando Columnas en la barra de herramientas:

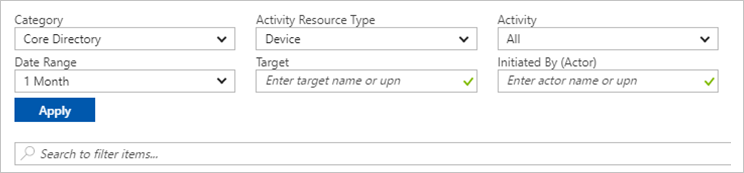

Para reducir los datos notificados a un nivel que se adapte a sus necesidades, puede filtrarlo mediante estos campos:

- Categoría

- Tipo de recurso de actividad

- Actividad

- Date Range (Intervalo de fechas)

- Target

- Iniciado por (actor)

También puede buscar entradas concretas.