Introducción a Windows LAPS y Microsoft Entra ID

Aprenda a trabajar con la Solución de contraseñas de administrador local de Windows (WINDOWS LAPS) en Microsoft Entra ID. En el artículo se describen los procedimientos básicos para usar Windows LAPS para realizar copias de seguridad de contraseñas en Microsoft Entra ID y cómo recuperarlas.

Nubes de Azure admitidas

Consulte Solución de contraseñas de administrador local de Windows en Microsoft Entra ID y Compatibilidad de Microsoft Intune con Windows LAPS para obtener información sobre qué nubes específicas se admiten.

Habilitar la configuración de LAPS el dispositivo en Microsoft Entra ID

Importante

De manera predeterminada, el identificador de Microsoft Entra ID no permite que los dispositivos administrados publiquen nuevas contraseñas de Windows LAPS en el identificador de Microsoft Entra ID. En primer lugar, debe hacer que el administrador de TI habilite la característica en el nivel de inquilino de Microsoft Entra. Para más información, consulte Habilitación de Windows LAPS con Microsoft Entra ID.

Configuración de la directiva del dispositivo

Para configurar la directiva del dispositivo, complete estas tareas:

- Elección de un mecanismo de implementación de directivas

- Descripción de las directivas que son compatibles con el modo de Microsoft Entra

- Configuración de directivas específicas

Elección de un mecanismo de implementación de directivas

El primer paso es elegir cómo aplicar la directiva a los dispositivos.

La opción preferida para los dispositivos unidos a Microsoft Entra es usar Microsoft Intune con el proveedor de servicios de configuración (CSP) de Windows LAPS.

Si los dispositivos están unidos a Microsoft Entra, pero no usa Microsoft Intune, todavía puedes implementar Windows LAPS para el identificador de Microsoft Entra ID. En este escenario, debe implementar la directiva manualmente (por ejemplo, mediante la modificación directa del Registro o mediante la directiva de grupo del equipo local). Para más información, consulte Configuración de directivas de Windows LAPS.

Nota

Si los dispositivos están unidos de forma híbrida a la versión local de Windows Server Active Directory, puede implementar la directiva mediante la directiva de grupo de Windows LAPS.

Directivas que son compatibles con el modo de Microsoft Entra

Los objetos CSP de Windows LAPS y directiva de grupo de Windows LAPS administran la misma configuración, pero solo se aplica un subconjunto de ella a Windows LAPS en modo Azure.

La siguiente configuración se puede aplicar al realizar copias de seguridad de contraseñas en Microsoft Entra ID:

- directorioCopiaSeguridad

- PasswordAgeDays

- PasswordComplexity

- PasswordLength

- AdministratorAccountName

- PostAuthenticationResetDelay

- PostAuthenticationActions

De forma más llana: la configuración de directivas específica de Windows Server Active Directory no tiene sentido y no se admite, al realizar una copia de seguridad de la contraseña en Microsoft Entra ID.

Configuración de directivas específicas

Como mínimo, debe configurar BackupDirectory con el valor 1 (copia de seguridad de contraseñas en Microsoft Entra ID).

Si no configura la opción AdministratorAccountName, el valor predeterminado de Windows LAPS es administrar la cuenta de administrador local integrada predeterminada. Esta cuenta integrada se identifica automáticamente mediante su identificador relativo conocido (RID), nunca se debe identificar mediante el nombre. El nombre de la cuenta de administrador local integrada varía en función de la configuración regional predeterminada del dispositivo.

Si desea configurar una cuenta de administrador local personalizada, debe configurar la opción AdministratorAccountName con el nombre de esa cuenta.

Importante

Si configura Windows LAPS para administrar una cuenta de administrador local personalizada, debe asegurarse de que se crea la cuenta. Windows LAPS no crea la cuenta. Se recomienda usar el CSP de cuentas para crearla.

Puede configurar otras opciones, como PasswordLength, según sea necesario para su organización.

Actualización de una contraseña en Microsoft Entra ID

Windows LAPS procesa la directiva activa actualmente de forma periódica (cada hora). Para evitar esperas después de aplicar la directiva, puede ejecutar el cmdlet de PowerShell Invoke-LapsPolicyProcessing.

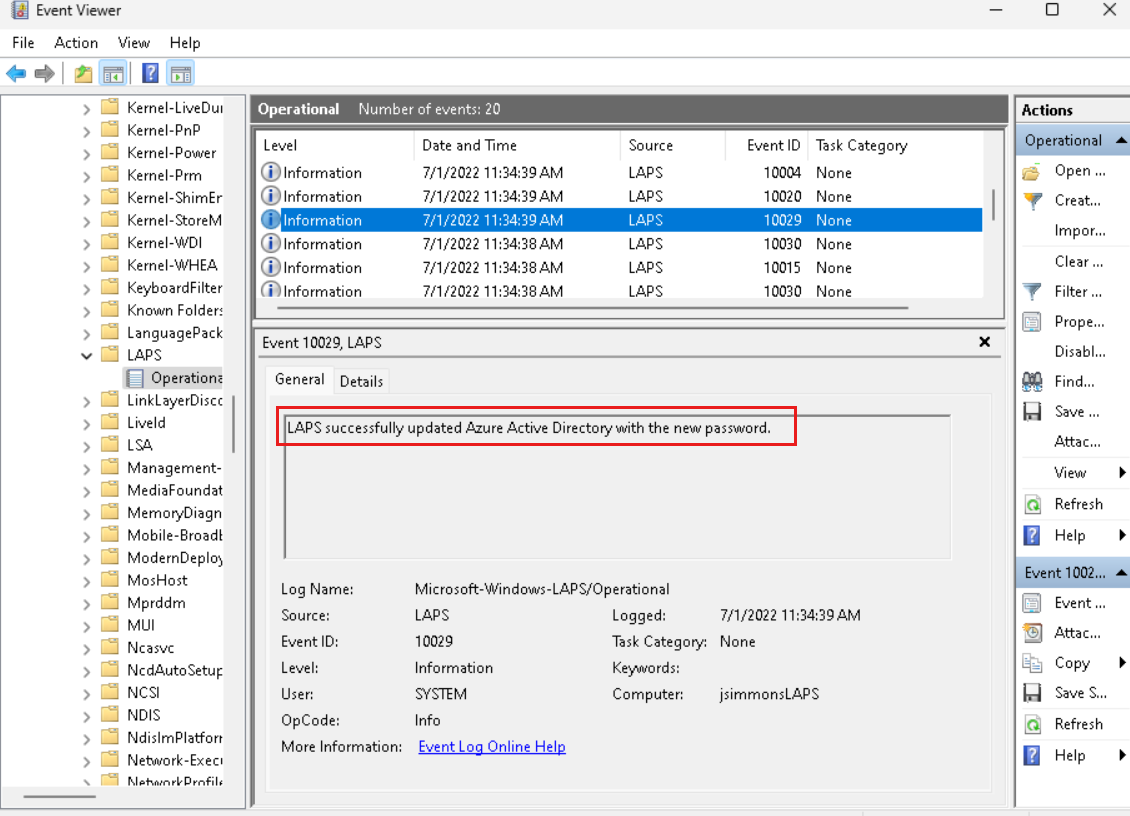

Para verificar que la contraseña se ha actualizado correctamente en Microsoft Entra ID, busque en el registro de eventos el evento 10029:

Recuperación de una contraseña de Microsoft Entra ID

La recuperación de contraseñas de Windows LAPS almacenadas en Microsoft Entra ID se admite mediante Microsoft Graph. Windows LAPS incluye un cmdlet de PowerShell (Get-LapsAADPassword) que es un contenedor en torno a la biblioteca de PowerShell de Microsoft Graph. También puede usar los portales de administración de Microsoft Entra ID o Intune para una experiencia de recuperación de contraseñas basada en la interfaz de usuario. Windows LAPS no proporciona ninguna opción de interfaz de usuario en Windows para la recuperación de contraseñas de Microsoft Entra.

El resto de estas instrucciones describen cómo usar el cmdlet Get-LapsAADPassword para recuperar contraseñas de Windows LAPS desde Microsoft Entra ID mediante Microsoft Graph.

Instalación de la biblioteca de PowerShell de Microsoft Graph

El primer paso es instalar la biblioteca de PowerShell de Microsoft Graph:

Install-Module Microsoft.Graph -Scope AllUsers

Es posible que tenga que configurar el repositorio como De confianza para que el comando funcione correctamente:

Set-PSRepository PSGallery -InstallationPolicy Trusted

Creación de una aplicación registrada de Microsoft Entra para recuperar contraseñas de Windows LAPS

El siguiente paso consiste en crear una aplicación de Microsoft Entra configurada con los permisos necesarios. Para examinar las instrucciones básicas para crear una aplicación de Microsoft Entra, consulte Inicio rápido: Registro de una aplicación con la plataforma de identidad de Microsoft

La aplicación debe configurarse con dos permisos: Device.Read.All y DeviceLocalCredential.ReadBasic.All o DeviceLocalCredential.Read.All. Es posible que DeviceManagementManagedDevices.Read.All también sea necesario para consultar contraseñas para dispositivos con Microsoft Managed Desktop.

Importante

- Use

DeviceLocalCredential.ReadBasic.Allpara conceder permisos para leer metadatos no confidenciales sobre las contraseñas de Windows LAPS persistentes. Entre los ejemplos se incluyen la hora en que se hizo una copia de seguridad de la contraseña en Azure y la hora a la que se espera que expire una contraseña. Este nivel de permisos es adecuado para las aplicaciones de generación de informes y cumplimiento. - Use

DeviceLocalCredential.Read.Allpara conceder permisos completos para leer todo sobre las contraseñas de Windows LAPS persistentes, incluidas las propias contraseñas de texto sin cifrar. Este nivel de permisos es confidencial y debe usarse con cuidado.

Recuperación de la contraseña de Microsoft Entra ID

Casi ha terminado. En primer lugar, inicie sesión en Microsoft Graph. Luego, use el cmdlet Get-LapsAADPassword para recuperar la contraseña.

Para iniciar sesión en Microsoft Graph, use el cmdlet Connect-MgGraph. Debe conocer el identificador de inquilino de Azure y el identificador de la aplicación de Microsoft Entra que creó anteriormente. Ejecute el cmdlet una vez para iniciar sesión. Por ejemplo:

PS C:\> Connect-MgGraph -Environment Global -TenantId acca2622-272f-413f-865f-a67416923a6b -ClientId 1c2e514c-2ef1-486d-adbb-8da208457957

Welcome To Microsoft Graph!

Sugerencia

Para que el cmdlet Connect-MgGraph funcione correctamente, es posible que tenga que modificar la directiva de ejecución de PowerShell. Por ejemplo, es posible que necesite ejecutar Set-ExecutionPolicy -ExecutionPolicy Unrestricted primero.

Ahora que ha iniciado sesión en Microsoft Graph, puede recuperar la contraseña.

En primer lugar, invoque el cmdlet Get-LapsAADPassword y use el nombre del dispositivo:

PS C:\> Get-LapsAADPassword -DeviceIds myAzureDevice

DeviceName DeviceId PasswordExpirationTime

---------- -------- ----------------------

myAzureDevice be8ab291-6307-42a2-8fda-2f4ee78e51c8 7/31/2022 11:34:39 AM

Sugerencia

Use el parámetro -Verbose para ver información detallada sobre lo que hace el cmdlet Get-LapsAADPassword (o cualquier otro cmdlet en el módulo de PowerShell de Windows LAPS).

El ejemplo anterior requiere que se concedan los permisos DeviceLocalCredential.Read.Basic al cliente. En los ejemplos siguientes se requiere que se concedan los permisos DeviceLocalCredential.Read.All al cliente.

Luego, invoque el cmdlet Get-LapsAADPassword para solicitar que se devuelva la contraseña real:

PS C:\> Get-LapsAADPassword -DeviceIds myAzureDevice -IncludePasswords

DeviceName : myAzureDevice

DeviceId : be8ab291-6307-42a2-8fda-2f4ee78e51c8

Account : Administrator

Password : System.Security.SecureString

PasswordExpirationTime : 7/31/2022 11:34:39 AM

PasswordUpdateTime : 7/1/2022 11:34:39 AM

La contraseña que se devuelve en un objeto SecureString.

Por último, con fines de prueba o ad hoc, puede solicitar que la contraseña aparezca en texto sin cifrar mediante el parámetro -AsPlainText:

PS C:\> Get-LapsAADPassword -DeviceIds myAzureDevice -IncludePasswords -AsPlainText

DeviceName : myAzureDevice

DeviceId : be8ab291-6307-42a2-8fda-2f4ee78e51c8

Account : Administrator

Password : xzYVg,;rqQ+rkXEM0B29l3z!Ez.}T9rY8%67i1#TUk

PasswordExpirationTime : 7/31/2022 11:34:39 AM

PasswordUpdateTime : 7/1/2022 11:34:39 AM

Rotación de la contraseña

Windows LAPS recuerda localmente cuándo expira la última contraseña almacenada y rota automáticamente la contraseña cuando expira. En algunas situaciones (por ejemplo, después de una vulneración de la seguridad o para pruebas ad hoc), es posible que tenga que rotar la contraseña antes. Para forzar manualmente una rotación de contraseñas, puede usar el cmdlet Reset-LapsPassword. Por ejemplo:

PS C:\> Reset-LapsPassword

PS C:\> Get-LapsAADPassword -DeviceIds myAzureDevice -IncludePasswords -AsPlainText

DeviceName : myAzureDevice

DeviceId : be8ab291-6307-42a2-8fda-2f4ee78e51c8

Account : Administrator

Password : &HK%tbA+k7,vcrI387k9([f+%w)9VZz98;,(@+Ai6b

PasswordExpirationTime : 7/31/2022 12:16:16 PM

PasswordUpdateTime : 7/1/2022 12:16:16 PM

Importante

- Microsoft Entra ID no admite la expiración de la contraseña almacenada actualmente de un dispositivo mediante la modificación de la marca de tiempo de expiración de la contraseña en Microsoft Entra ID. Se trata de una diferencia de diseño de Windows LAPS basado en Windows Server Active Directory.

- Evite el uso frecuente excesivo del cmdlet

Reset-LapsPassword. Si se detectara, es posible que se limite la actividad.

Windows LAPS y Microsoft Entra Connect en entornos híbridos

Windows LAPS no se basa en Microsoft Entra Connect y no hay dependencias entre estas dos tecnologías. Los dispositivos Windows LAPS administrados que realizan una copia de seguridad de sus contraseñas en Microsoft Entra ID lo hacen directamente a través de https, sin depender de la sincronización de datos.

Además, los portales de administración de dispositivos de Microsoft Entra ID y Intune solo pueden ver y administrar aquellas contraseñas de las que se ha realizado una copia de seguridad directamente desde un dispositivo Windows LAPS. La configuración de Microsoft Entra Connect para sincronizar los atributos de Windows LAPS en Active Directory local con Microsoft Entra ID no es un escenario probado. La sincronización manual de los atributos de Windows LAPS en Active Directory local con Microsoft Entra ID no dará lugar a que esos atributos aparezcan en los portales de administración de dispositivos de Microsoft Entra ID o Intune.

Aunque no es necesario para el funcionamiento de Windows LAPS, siempre que amplies el esquema de Active Directory local como procedimiento recomendado, debe actualizar el esquema de directorio de Microsoft Entra Connect. Consulte Actualización del esquema de directorios.

Consulte también

- Introducción a la solución de contraseña de administrador local de Windows en Microsoft Entra ID

- Solución de contraseñas de administrador local de Windows en Microsoft Entra ID

- Microsoft Intune

- Compatibilidad de Microsoft Intune con Windows LAPS

- CSP de Windows LAPS

- Inicio rápido: Registro de una aplicación en la plataforma de identidad de Microsoft

- Guía de solución de problemas de Windows LAPS

Pasos siguientes

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de