Secured-core es una colección de funcionalidades que ofrece características integradas de seguridad de hardware, firmware, controlador y sistema operativo. En este artículo se muestra cómo configurar el servidor secured-core mediante Windows Admin Center, la experiencia de escritorio de Windows Server y la directiva de grupo.

El servidor de núcleo protegido está diseñado para ofrecer una plataforma segura para aplicaciones y datos críticos. Para obtener más información, consulte ¿Qué es secured-core server?

Prerrequisitos

Para poder configurar el servidor secured-core, debe tener instalados y habilitados los siguientes componentes de seguridad en el BIOS:

- Arranque seguro.

- Módulo de plataforma segura (TPM) 2.0.

- El firmware del sistema debe cumplir los requisitos de protección de DMA de prearranque y establecer los indicadores adecuados en las tablas ACPI para optar por y habilitar la protección contra DMA de kernel. Para obtener más información sobre la Protección DMA del Kernel, consulte Protección DMA del Kernel (Protección de Acceso a Memoria) para OEMs.

- Un procesador con compatibilidad habilitada en el BIOS para:

- Extensiones de virtualización.

- Unidad de administración de memoria de entrada/salida (IOMMU).

- Raíz dinámica segura para medición (DRTM).

- El cifrado de memoria segura transparente también es necesario para los sistemas basados en AMD.

Importante

La habilitación de cada una de las características de seguridad en el BIOS puede variar en función del proveedor de hardware. Asegúrese de comprobar la guía de habilitación del servidor secured-core del fabricante de hardware.

Puede encontrar hardware certificado para el servidor con núcleo protegido desde el Catálogo de Windows Server y los servidores locales de Azure en el Catálogo local de Azure.

Habilitación de las características de seguridad

Para configurar el servidor de núcleo protegido, debe habilitar características de seguridad específicas de Windows Server, seleccione el método pertinente y siga los pasos.

Aquí se muestra cómo habilitar el servidor secured-core mediante la interfaz de usuario.

- En el escritorio de Windows, abra el menú Inicio, seleccione Herramientas administrativas de Windows, abra Administración de equipos.

- En Administración de equipos, seleccione Administrador de dispositivos, resuelva cualquier error de dispositivo si es necesario.

- En el caso de los sistemas basados en AMD, confirme que el dispositivo DRTM Boot Driver está presente antes de continuar.

- En el escritorio de Windows, abra el menú Inicio, y seleccione Seguridad de Windows.

- Seleccione >Detalles de aislamiento del núcleo y luego habilite Integridad de memoria y Protección de firmware . Es posible que no pueda habilitar la integridad de memoria hasta que haya habilitado primero la protección de firmware y reinicie el servidor.

- Reinicie el servidor cuando se le solicite.

Una vez reiniciado el servidor, el servidor está habilitado para el servidor secured-core.

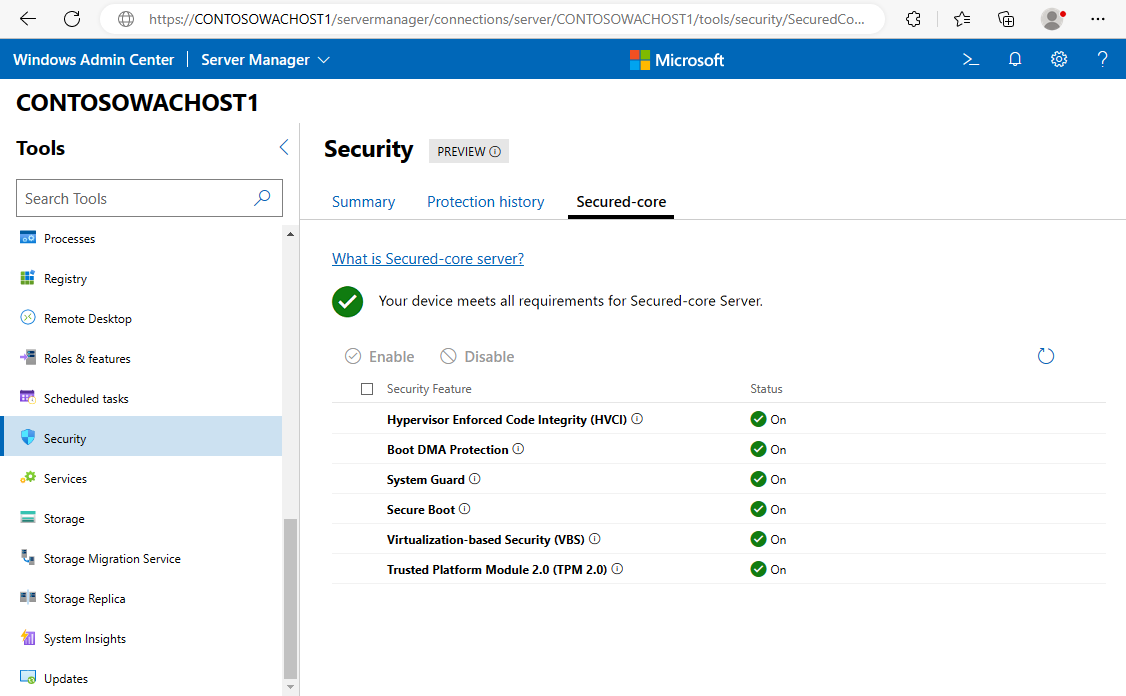

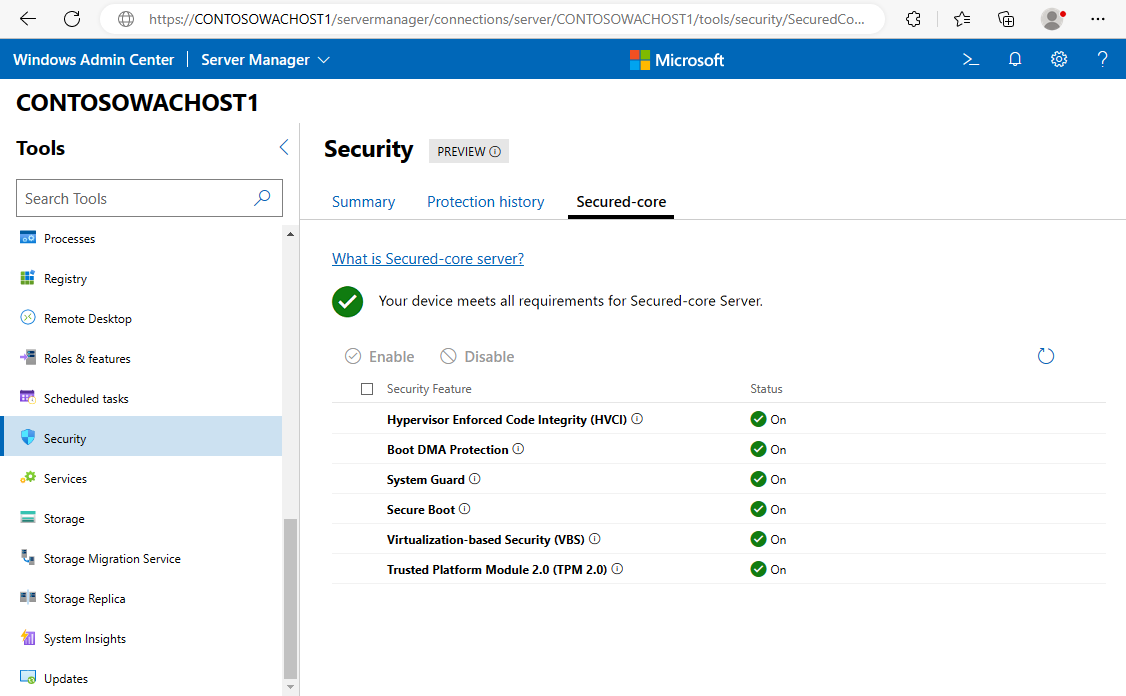

Aquí se muestra cómo habilitar el servidor secured-core mediante Windows Admin Center.

- Inicie sesión en el portal de Windows Admin Center.

- Seleccione el servidor al que desea conectarse.

- Seleccione Seguridad en el panel de la izquierda y luego seleccione la pestaña Núcleo seguro.

- Compruebe las características de seguridad con el estado No configuradoy, a continuación, seleccione Habilitar.

- Cuando se le notifique, seleccione Programar reinicio del sistema para conservar los cambios.

- Seleccione Reiniciar inmediatamente o Programar reinicio a una hora adecuada para la carga de trabajo.

Una vez reiniciado el servidor, el servidor está habilitado para el servidor secured-core.

Aquí se muestra cómo habilitar el servidor de núcleo seguro para los miembros del dominio mediante la directiva de grupo.

Abra la consola de administración de directivas de grupo , cree o edite una directiva aplicada al servidor.

En el árbol de consola, seleccione Configuración del equipo > Plantillas administrativas > System > Device Guard.

Para la configuración, haga clic con el botón derecho en Activar la seguridad basada en virtualización y seleccione Editar.

Seleccione Habilitado, y en los menús desplegables, seleccione lo siguiente:

- Seleccione arranque seguro y protección DMA para el nivel de seguridad de la plataforma.

- Seleccione Habilitado sin bloqueo o Habilitado con bloqueo UEFI para la protección de la integridad del código basada en virtualización.

- Seleccione Habilitado para la configuración de inicio seguro.

Cautela

Si usa Habilitado con bloqueo UEFI para la protección basada en virtualización de la integridad del código, no se puede deshabilitar de forma remota. Para deshabilitar la característica, debe establecer la directiva de grupo en Deshabilitada así como quitar la funcionalidad de seguridad de cada equipo, con un usuario físicamente presente, con el fin de borrar la configuración persistente en UEFI.

Seleccione Aceptar para completar la configuración.

Reinicie el servidor para aplicar la directiva de grupo.

Una vez reiniciado el servidor, el servidor está habilitado para el servidor secured-core.

Comprobación de la configuración del servidor de núcleo seguro

Ahora que ha configurado el servidor secured-core, seleccione el método correspondiente para comprobar la configuración.

Aquí se muestra cómo comprobar que el servidor secured-core está configurado mediante la interfaz de usuario.

- En el escritorio de Windows, abra el menú Inicio, escriba

msinfo32.exe para abrir Información del sistema. En la página Resumen del sistema, confirme:

El estado de arranque seguro y Protección contra DMA del Kernel están Activados.

La seguridad basada en virtualización está en funcionamiento.

Los servicios de seguridad basados en virtualización En ejecución muestran Hipervisor aplicado de integridad de código e Inicio seguro.

Aquí se muestra cómo comprobar que el servidor secured-core está configurado mediante Windows Admin Center.

Inicie sesión en el portal de Windows Admin Center.

Seleccione el servidor al que desea conectarse.

Seleccione Seguridad en el panel de la izquierda y luego seleccione la pestaña Núcleo seguro.

Compruebe que todas las características de seguridad tienen el estado Configurado.

Para comprobar que la directiva de grupo se ha aplicado al servidor, ejecute el siguiente comando desde un símbolo del sistema con privilegios elevados.

gpresult /SCOPE COMPUTER /R /V

En la salida, confirme que la configuración de Device Guard se aplica en la sección Plantillas administrativas. En el ejemplo siguiente se muestra la salida cuando se aplica la configuración.

Administrative Templates

------------------------

GPO: Local Group Policy

Folder Id: SOFTWARE\Policies\Microsoft\Windows\DeviceGuard\LsaCfgFlags

Value: 3, 0, 0, 0

State: Enabled

GPO: Local Group Policy

Folder Id: SOFTWARE\Policies\Microsoft\Windows\DeviceGuard\RequirePlatformSecurityFeatures

Value: 3, 0, 0, 0

State: Enabled

GPO: Local Group Policy

Folder Id: SOFTWARE\Policies\Microsoft\Windows\DeviceGuard\EnableVirtualizationBasedSecurity

Value: 1, 0, 0, 0

State: Enabled

GPO: Local Group Policy

Folder Id: SOFTWARE\Policies\Microsoft\Windows\DeviceGuard\HypervisorEnforcedCodeIntegrity

Value: 2, 0, 0, 0

State: Enabled

GPO: Local Group Policy

Folder Id: SOFTWARE\Policies\Microsoft\Windows\DeviceGuard\HVCIMATRequired

Value: 0, 0, 0, 0

State: Enabled

GPO: Local Group Policy

Folder Id: SOFTWARE\Policies\Microsoft\Windows\DeviceGuard\ConfigureSystemGuardLaunch

Value: 1, 0, 0, 0

State: Enabled

Compruebe que el servidor secured-core está configurado siguiendo los pasos.

- En el escritorio de Windows, abra el menú Inicio, escriba

msinfo32.exe para abrir Información del sistema. En la página Resumen del sistema, confirme:

El estado de arranque seguro y Protección contra DMA del Kernel están Activados.

La seguridad basada en virtualización está en funcionamiento.

Los servicios de seguridad basados en virtualización En ejecución muestran Hipervisor aplicado de integridad de código e Inicio seguro.

Pasos siguientes

Ahora que ha configurado el servidor secured-core, estos son algunos recursos para obtener más información sobre: