Nota:

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

El núcleo protegido es una colección de funcionalidades que ofrece características integradas de seguridad de hardware, firmware, controlador y sistema operativo. La protección proporcionada por los sistemas con núcleos protegidos comienza antes de que el sistema operativo arranque y continúe ejecutándose. El servidor con núcleo protegido está diseñado para ofrecer una plataforma segura para aplicaciones y datos críticos.

El servidor con núcleo protegido se basa en tres pilares de seguridad clave:

Creación de una raíz de confianza respaldada por hardware.

Defensa contra ataques de nivel de firmware.

Protección del sistema operativo de la ejecución de código no comprobado.

Qué hace que un servidor sea de núcleo protegido

La iniciativa de núcleo protegido empezó con equipos Windows a través de una estrecha colaboración entre los asociados de fabricación de Microsoft y PC para proporcionar a Windows la mejor seguridad que jamás haya existido. Microsoft ha ampliado aún más la asociación con los asociados de fabricación de servidores para ayudar a garantizar que Windows Server ofrece un entorno de sistema operativo seguro.

Windows Server se integra estrechamente con el hardware para proporcionar niveles crecientes de seguridad:

Base de referencia recomendada: el mínimo recomendado para que todos los sistemas proporcionen integridad básica del sistema mediante TPM 2.0 para una raíz de confianza de hardware y Arranque seguro. El Arranque seguro y TPM2.0 son necesarios para la certificación de hardware de Windows Server. Para más información, consulte Microsoft eleva el estándar de seguridad para la próxima versión principal de Windows Server

Servidor con núcleo protegido: recomendado para sistemas y sectores que requieren mayores niveles de garantía. El servidor con núcleo protegido se basa en las características anteriores y usa funcionalidades avanzadas de procesador para proporcionar protección frente a ataques de firmware.

En la tabla siguiente se muestra cómo se usan cada concepto de seguridad y característica para crear un servidor con núcleo protegido.

| Concept | Feature | Requirement | Línea base recomendada | servidor de Secured-Core |

|---|---|---|---|---|

| Creación de una raíz de confianza respaldada por hardware | ||||

| Arranque seguro | El Arranque seguro está habilitado en el BIOS de Unified Extensible Firmware Interface (UEFI) de forma predeterminada. | ✓ | ✓ | |

| Módulo de plataforma segura (TPM) 2.0 | Cumpla los requisitos más recientes de Microsoft para Trusted Computing Group (TCG). | ✓ | ✓ | |

| Certificado para Windows Server | Demuestra que un sistema de servidor cumple con los estándares técnicos más altos de Microsoft en materia de seguridad, confiabilidad y capacidad de administración. | ✓ | ✓ | |

| Protección contra DMA de Arranque | Compatibilidad con dispositivos que tienen la unidad de administración de memoria de entrada y salida (IOMMU). Por ejemplo, Intel VT-D o AMD-Vi. | ✓ | ||

| Defensa contra ataques de nivel de firmware | ||||

| Inicio seguro de protección del sistema | Habilitado en el sistema operativo con hardware Intel y AMD compatible con la medida de raíz dinámica de confianza (DRTM). | ✓ | ||

| Protección del sistema operativo frente a la ejecución de código no comprobado | ||||

| Seguridad basada en virtualización (VBS) | Requiere el hipervisor de Windows, que solo se admite en procesadores de 64 bits con extensiones de virtualización, incluido Intel VT-X y AMD-v. | ✓ | ✓ | |

| Integridad de código mejorada por hipervisor (HVCI) | Controladores compatibles con la integridad de código por hipervisor (HVCI) más los requisitos de VBS. | ✓ | ✓ |

Creación de una raíz de confianza respaldada por hardware

El arranque seguro de UEFI es un estándar de seguridad que protege los servidores de rootkits malintencionados comprobando los componentes de arranque de los sistemas. El arranque seguro comprueba que un autor de confianza haya firmado digitalmente los controladores y aplicaciones de firmware UEFI. Cuando se inicia el servidor, el firmware comprueba la firma de cada componente de arranque, incluidos los controladores de firmware y el sistema operativo. Si las firmas son válidas, el servidor arranca y el firmware proporciona control al sistema operativo.

Para obtener más información sobre el proceso de arranque, consulte Seguridad del proceso de arranque de Windows.

TPM 2.0 proporciona un almacenamiento seguro y respaldado por hardware para claves y datos confidenciales. Cada componente cargado durante el proceso de arranque se mide, y las medidas se almacenan en el TPM. Al comprobar la raíz de confianza del hardware, eleva la protección proporcionada por funcionalidades como BitLocker, que usa TPM 2.0 y facilita la creación de flujos de trabajo basados en atestación. Estos flujos de trabajo basados en atestación se pueden incorporar en estrategias de seguridad de confianza cero.

Obtenga más información sobre los Módulos de plataforma segura y cómo usa Windows el TPM.

Junto con el Arranque seguro y TPM 2.0, Windows Server con núcleo seguro usa la protección DMA de Arranque en procesadores compatibles que tienen la unidad de administración de memoria de entrada y salida (IOMMU). Por ejemplo, Intel VT-D o AMD-Vi. Con la protección DMA de arranque, los sistemas están protegidos contra ataques de acceso directo a memoria (DMA) durante el arranque y durante el tiempo de ejecución del sistema operativo.

Defensa contra ataques de nivel de firmware

Las soluciones de detección y protección de puntos de conexión suelen tener visibilidad limitada de firmware, dado que el firmware se ejecuta debajo del sistema operativo. El firmware tiene un mayor nivel de acceso y privilegios que el sistema operativo y el kernel del hipervisor, lo que lo convierte en un objetivo atractivo para los atacantes. Los ataques dirigidos a firmware debilitan otras medidas de seguridad implementadas por el sistema operativo, lo que hace que sea más difícil identificar cuándo un sistema o usuario se ha visto comprometido.

A partir de Windows Server 2022, el sistema de protección de inicio seguro protege el proceso de arranque frente a ataques de firmware mediante funcionalidades de hardware de AMD e Intel. Con el uso de la compatibilidad del procesador con la tecnología de raíz dinámica de confianza de medida (DRTM), los servidores con núcleo protegido colocan el firmware en un espacio aislado basado en hardware con lo que se limita los efectos de las vulnerabilidades en código de firmware con muchos privilegios. La Protección del sistema usa las funcionalidades DRTM integradas en procesadores compatibles para iniciar el sistema operativo, lo que garantiza que el sistema se inicie en un estado de confianza mediante código comprobado.

Protección del sistema operativo frente a la ejecución de código no comprobado

El servidor con núcleo protegido usa la seguridad basada en virtualización (VBS) y la integridad de código protegida por hipervisor (HVCI) para crear y aislar una región de memoria protegida del sistema operativo normal. VBS usa el hipervisor de Windows para crear un modo seguro virtual (VSM) para ofrecer límites de seguridad dentro del sistema operativo, que se pueden usar para otras soluciones de seguridad.

HVCI, comúnmente conocido como protección de integridad de memoria, es una solución de seguridad que ayuda a garantizar que solo se permite ejecutar código firmado y de confianza en el kernel. El uso exclusivo de código firmado y de confianza impide ataques que intentan modificar el código del modo kernel. Por ejemplo, ataques que modifican controladores o vulnerabilidades de seguridad como WannaCry que intentan insertar código malintencionado en el kernel.

Para más información sobre los requisitos de hardware y VBS, consulte Seguridad basada en virtualización.

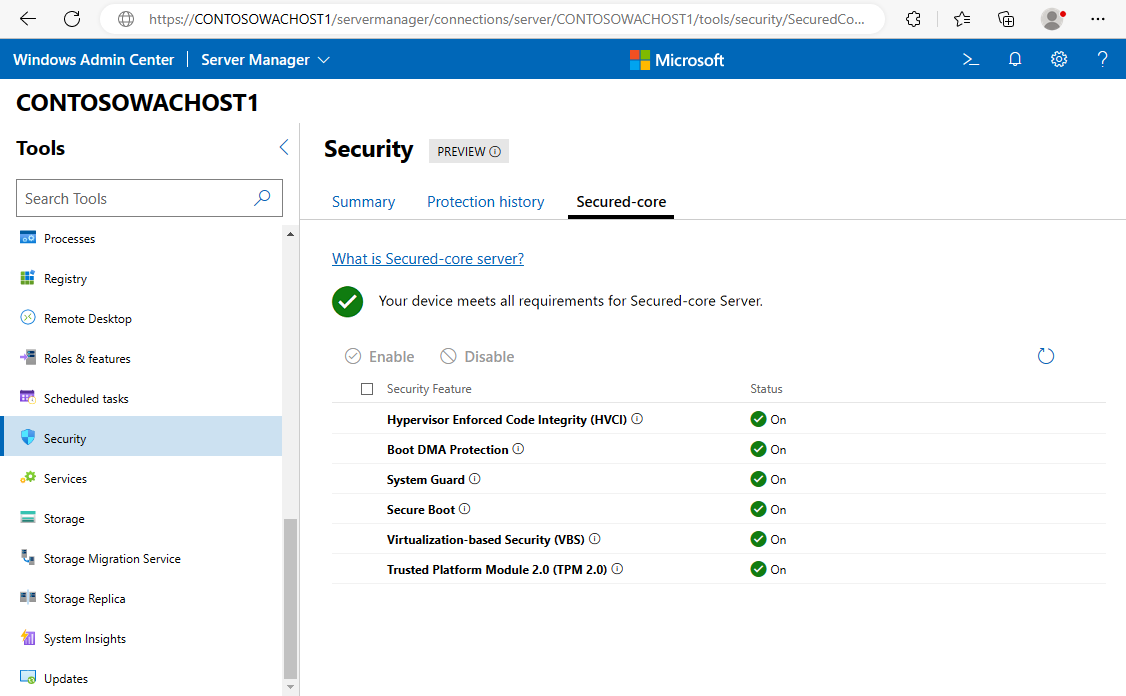

Administración simplificada

Puede ver y configurar las características de seguridad del sistema operativo de los sistemas con núcleo protegido mediante Windows PowerShell o la extensión de seguridad en Windows Admin Center. Con los sistemas integrados locales de Azure, los asociados de fabricación han simplificado aún más la experiencia de configuración de los clientes para que la mejor seguridad del servidor de Microsoft esté disponible directamente.

Más información sobre Windows Admin Center

Defensa preventiva

La habilitación de la funcionalidad de núcleo protegido le permite defenderse de forma proactiva e interrumpir muchas de las rutas de acceso que los atacantes usan para vulnerar sistemas. El servidor con núcleo protegido habilita características de seguridad avanzadas en las capas inferiores de la pila de tecnología, protegiendo las áreas con más privilegios del sistema antes de que muchas herramientas de seguridad sean conscientes de las vulnerabilidades de seguridad. También se produce sin necesidad de tareas adicionales o supervisión por parte de los equipos de TI y SecOps.

Empiece el proceso con núcleo protegido

Puede encontrar hardware certificado para el servidor con núcleo protegido desde el Catálogo de Windows Server y los servidores locales de Azure en el Catálogo local de Azure. Estos servidores certificados están totalmente equipados con mitigaciones de seguridad líderes en el sector integradas en el hardware, firmware y sistema operativo para ayudar a impedir algunos de los vectores de ataque más avanzados.

Pasos siguientes

Ahora que comprende lo que es el servidor con núcleo protegido, estos son algunos recursos que le ayudarán a empezar. Obtenga información sobre los siguientes aspectos:

- Configurar el servidor de núcleo seguro.

- La aportación de Microsoft de seguridad avanzada de hardware con núcleo protegido para servidor y perímetro, en el blog de seguridad de Microsoft.

- Los nuevos servidores con núcleo protegido que están ya disponibles en el ecosistema de Microsoft para ayudar a proteger la infraestructura, en el blog de seguridad de Microsoft.

- Compilar dispositivos, sistemas y controladores de filtro compatibles con Windows en todas las plataformas de Windows en las Especificaciones y directivas del Programa de compatibilidad de hardware con Windows.