Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

En este artículo se describen Windows Hello para empresas funcionalidades o escenarios que se aplican a:

-

Tipo de implementación:híbrido

-

Tipo de confianza:la confianza de Kerberos en la nube de autenticación de certificados.

-

Tipo de combinación: Microsoft Entra unirse

a , Microsoft Entra unión

híbrida

Requisitos

Antes de iniciar la implementación, revise los requisitos descritos en el artículo Planeamiento de una implementación de Windows Hello para empresas.

Asegúrese de que se cumplen los siguientes requisitos antes de comenzar:

Importante

Al implementar el modelo de implementación de confianza de Kerberos en la nube, debe asegurarse de que tiene un número adecuado de controladores de dominio de lectura y escritura en cada sitio de Active Directory donde los usuarios se autenticarán con Windows Hello para empresas. Para obtener más información, vea Planeamiento de capacidad para Active Directory.

Pasos de implementación

Una vez cumplidos los requisitos previos, la implementación de Windows Hello para empresas consta de los pasos siguientes:

Implementación Microsoft Entra Kerberos

Si ya ha implementado el inicio de sesión único local para el inicio de sesión de clave de seguridad sin contraseña, Microsoft Entra Kerberos ya está implementado en su organización. No es necesario volver a implementar ni cambiar la implementación de Kerberos Microsoft Entra existente para admitir Windows Hello para empresas y puede ir directamente a la sección Configurar Windows Hello para empresas directiva.

Si no ha implementado Microsoft Entra Kerberos, siga las instrucciones de la documentación Habilitar inicio de sesión de clave de seguridad sin contraseña. En esta página se incluye información sobre cómo instalar y usar el módulo de PowerShell de Kerberos Microsoft Entra. Use el módulo para crear un Microsoft Entra objeto de servidor Kerberos para los dominios en los que desea usar Windows Hello para empresas confianza de Kerberos en la nube.

Microsoft Entra autenticación kerberos y de confianza de Kerberos en la nube

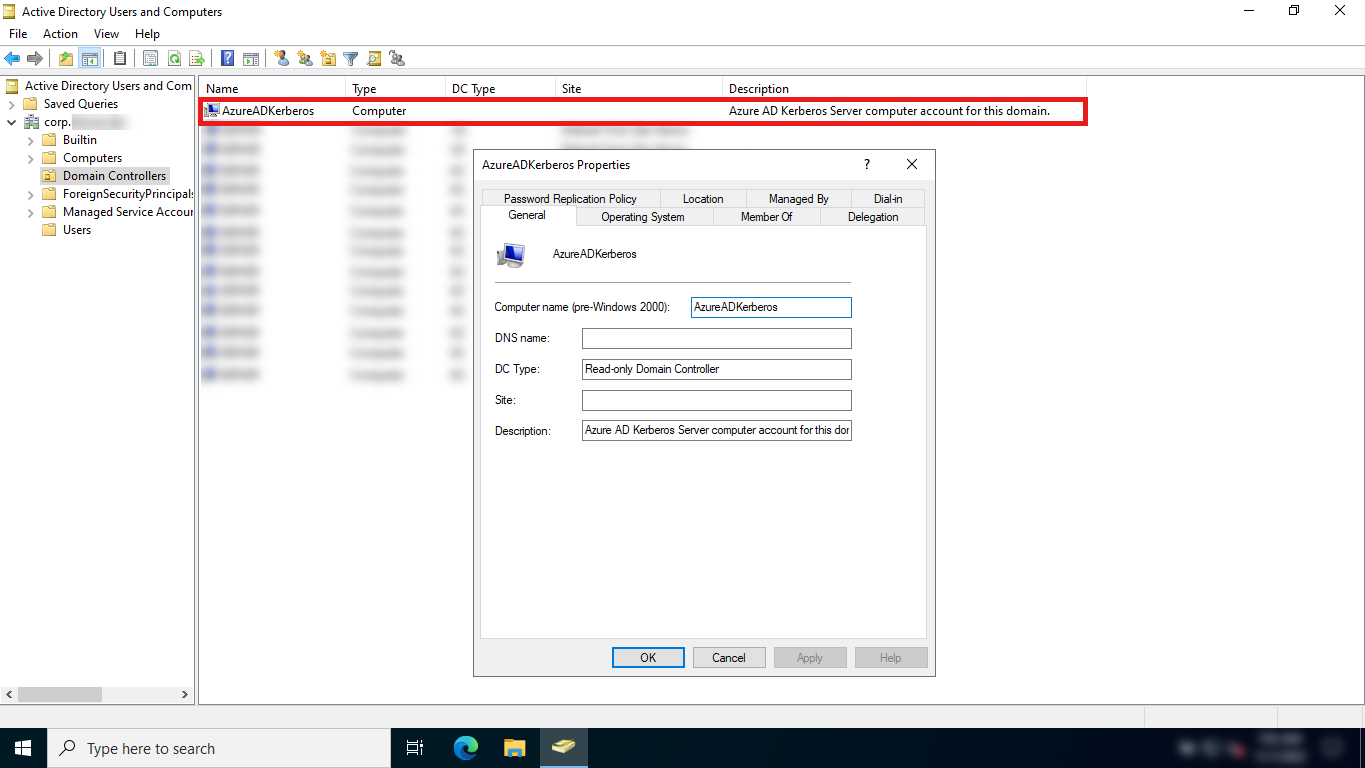

Cuando Microsoft Entra Kerberos está habilitado en un dominio de Active Directory, se crea un objeto de equipo AzureADKerberos en el dominio. Este objeto:

Aparece como un objeto de controlador de dominio de solo lectura (RODC), pero no está asociado a ningún servidor físico.

Solo lo usa Microsoft Entra ID para generar TGT para el dominio de Active Directory

Nota

Las reglas y restricciones similares que se usan para los RODC se aplican al objeto de equipo AzureADKerberos. Por ejemplo, los usuarios que sean miembros directos o indirectos de grupos de seguridad integrados con privilegios no podrán usar la confianza de Kerberos en la nube.

Para obtener más información sobre cómo funciona Microsoft Entra Kerberos con Windows Hello para empresas confianza de Kerberos en la nube, consulte Windows Hello para empresas análisis técnico de autenticación.

Nota

La directiva de replicación de contraseñas predeterminada configurada en el objeto de equipo AzureADKerberos no permite iniciar sesión en cuentas con privilegios elevados en recursos locales con claves de seguridad FIDO2 o confianza de Kerberos en la nube.

Debido a posibles vectores de ataque de Microsoft Entra ID a Active Directory, no se recomienda desbloquear estas cuentas al relajar la directiva de replicación de contraseñas del objeto CN=AzureADKerberos,OU=Domain Controllers,<domain-DN>de equipo .

Establecer la configuración de la directiva de Windows Hello para empresas

Después de configurar el Microsoft Entra objeto Kerberos, Windows Hello para empresas debe habilitarse y configurarse para usar la confianza de Kerberos en la nube. Hay dos opciones de directiva necesarias para configurar Windows Hello para empresas en un modelo de confianza de Kerberos en la nube:

Otra configuración de directiva opcional, pero recomendada, es la siguiente:

Importante

Si la directiva Usar certificado para autenticación local está habilitada, la confianza del certificado tiene prioridad sobre la confianza de Kerberos en la nube. Asegúrese de que las máquinas que desea habilitar la confianza de Kerberos en la nube no tienen esta directiva configurada.

En las instrucciones siguientes se explica cómo configurar los dispositivos mediante Microsoft Intune o directiva de grupo (GPO).

Nota

Revise el artículo Configure Windows Hello para empresas using Microsoft Intune (Configurar Windows Hello para empresas mediante Microsoft Intune) para obtener información sobre las distintas opciones que ofrece Microsoft Intune para configurar Windows Hello para empresas.

Si la directiva de Intune para todo el inquilino está habilitada y configurada según sus necesidades, solo debe habilitar la configuración de directiva Usar confianza en la nube para autenticación previa. De lo contrario, ambas opciones deben configurarse.

Para configurar dispositivos con Microsoft Intune, cree una directiva de catálogo configuración y use la siguiente configuración:

| Categoría | Nombre del valor de configuración | Valor |

|---|---|---|

| Windows Hello para empresas | Uso de Windows Hello para empresas | true |

| Windows Hello para empresas | Uso de la confianza en la nube para la autenticación previa | Habilitado |

| Windows Hello para empresas | Requerir dispositivo de seguridad | true |

Asigne la directiva a un grupo que contenga como miembros los dispositivos o usuarios que desea configurar.

Como alternativa, puede configurar dispositivos mediante una directiva personalizada con passportforwork CSP.

| Ajuste |

|---|

-

OMA-URI:./Device/Vendor/MSFT/PassportForWork/{TenantId}/Policies/UsePassportForWork- Tipo de dato: bool- Valor: True |

-

OMA-URI:./Device/Vendor/MSFT/PassportForWork/{TenantId}/Policies/UseCloudTrustForOnPremAuth- Tipo de dato: bool- Valor: True |

-

OMA-URI:./Device/Vendor/MSFT/PassportForWork/{TenantId}/Policies/RequireSecurityDevice- Tipo de dato: bool- Valor: True |

Si implementa Windows Hello para empresas configuración con directiva de grupo y Intune, los valores de directiva de grupo tienen prioridad y Intune se omiten. Para obtener más información sobre los conflictos de directivas, consulte Conflictos de directivas de varios orígenes de directiva.

Se pueden configurar más opciones de directiva para controlar el comportamiento de Windows Hello para empresas. Para obtener más información, consulte Windows Hello para empresas configuración de directivas.

Inscribirse en Windows Hello para empresas

El proceso de aprovisionamiento de Windows Hello para empresas comienza inmediatamente después de que un usuario inicie sesión, si se superan las comprobaciones de requisitos previos. Windows Hello para empresas confianza de Kerberos en la nube agrega una comprobación de requisitos previos para Microsoft Entra dispositivos unidos a un entorno híbrido cuando la directiva habilita la confianza de Kerberos en la nube.

Para determinar el estado de la comprobación de requisitos previos, consulte el registro de administrador registro de dispositivos de usuario en Registros de aplicaciones y servicios>de Microsoft>Windows.

Esta información también está disponible mediante el dsregcmd.exe /status comando desde una consola. Para obtener más información, vea dsregcmd.

La comprobación de requisitos previos de confianza de Kerberos en la nube detecta si el usuario tiene un TGT parcial antes de permitir que se inicie el aprovisionamiento. El propósito de esta comprobación es validar si Microsoft Entra Kerberos está configurado para el dominio y el inquilino del usuario. Si Microsoft Entra kerberos está configurado, el usuario recibe un TGT parcial durante el inicio de sesión con uno de sus otros métodos de desbloqueo. Esta comprobación tiene tres estados: Sí, No y No probado. El estado No probado se notifica si la directiva no aplica la confianza de Kerberos en la nube o si el dispositivo está Microsoft Entra unido.

Nota

La comprobación de requisitos previos de confianza de Kerberos en la nube no se realiza en Microsoft Entra dispositivos unidos. Si no se aprovisiona Microsoft Entra Kerberos, un usuario de un dispositivo unido a Microsoft Entra podrá iniciar sesión, pero no tendrá el inicio de sesión único en los recursos locales protegidos por Active Directory.

Experiencia del usuario

Una vez que un usuario inicia sesión, comienza el proceso de inscripción de Windows Hello para empresas:

- Si el dispositivo admite la autenticación biométrica, se pedirá al usuario que configure un gesto biométrico. Este gesto se puede usar para desbloquear el dispositivo y autenticarse en los recursos que requieren Windows Hello para empresas. El usuario puede omitir este paso si no quiere configurar un gesto biométrico.

- Se pide al usuario que use Windows Hello con la cuenta de la organización. El usuario selecciona Aceptar

- El flujo de aprovisionamiento continúa con la parte de autenticación multifactor de la inscripción. El aprovisionamiento informa al usuario de que está intentando ponerse en contacto activamente con el usuario a través de su forma configurada de MFA. El proceso de aprovisionamiento no continúa hasta que la autenticación se realiza correctamente, se produce un error o se agota el tiempo de espera. Una MFA con errores o tiempo de espera produce un error y pide al usuario que vuelva a intentarlo.

- Después de realizar una MFA correcta, el flujo de aprovisionamiento solicita al usuario crear y validar un PIN. Este PIN debe observar las directivas de complejidad de PIN configuradas en el dispositivo.

- El resto del aprovisionamiento incluye que Windows Hello para empresas solicite un par de claves asimétricas para el usuario, preferiblemente del TPM (o son obligatorias si están establecidas explícitamente en la directiva). Una vez adquirido el par de claves, Windows se comunica con el IdP para registrar la clave pública. Cuando se completa el registro de claves, Windows Hello para empresas aprovisionamiento informa al usuario de que puede usar su PIN para iniciar sesión. El usuario puede cerrar la aplicación de aprovisionamiento y acceder a su escritorio

Una vez que un usuario completa la inscripción con la confianza de Kerberos en la nube, el gesto de Windows Hello se puede usar inmediatamente para el inicio de sesión. En un dispositivo unido Microsoft Entra híbrido, el primer uso del PIN requiere una línea de visión para un controlador de dominio. Una vez que el usuario inicia sesión o se desbloquea con el controlador de dominio, se puede usar el inicio de sesión en caché para desbloqueos posteriores sin conectividad de línea de visión ni de red.

Después de la inscripción, Microsoft Entra Connect sincroniza la clave del usuario de Microsoft Entra ID a Active Directory.

Diagramas de secuencia

Para comprender mejor los flujos de aprovisionamiento, revise los diagramas de secuencia siguientes en función de la unión al dispositivo y el tipo de autenticación:

- Aprovisionamiento de dispositivos unidos a Microsoft Entra con autenticación administrada

- Aprovisionamiento de dispositivos unidos a Microsoft Entra con autenticación federada

- Aprovisionamiento en un modelo de implementación de confianza de Kerberos en la nube con autenticación administrada

Para comprender mejor los flujos de autenticación, revise el diagrama de secuencia siguiente:

Migración del modelo de implementación de confianza clave a la confianza de Kerberos en la nube

Si implementó Windows Hello para empresas mediante el modelo de confianza clave y quiere migrar al modelo de confianza kerberos en la nube, siga estos pasos:

- Configuración de Microsoft Entra Kerberos en el entorno híbrido

- Habilitación de la confianza de Kerberos en la nube mediante directiva de grupo o Intune

- Para Microsoft Entra dispositivos unidos, cierre sesión e inicie sesión en el dispositivo mediante Windows Hello para empresas

Nota

Para Microsoft Entra dispositivos unidos a un entorno híbrido, los usuarios deben realizar el primer inicio de sesión con nuevas credenciales mientras tienen una línea de visión para un controlador de dominio.

Migración del modelo de implementación de confianza de certificados a la confianza de Kerberos en la nube

Importante

No hay ninguna ruta de migración directa desde una implementación de confianza de certificados a una implementación de confianza de Kerberos en la nube. El contenedor Windows Hello debe eliminarse para poder migrar a la confianza de Kerberos en la nube.

Si implementó Windows Hello para empresas mediante el modelo de confianza de certificados y quiere usar el modelo de confianza kerberos en la nube, debe volver a implementar Windows Hello para empresas siguiendo estos pasos:

- Deshabilite la directiva de confianza del certificado.

- Habilite la confianza de Kerberos en la nube a través de directiva de grupo o Intune.

- Quite la credencial de confianza del certificado mediante el comando

certutil.exe -deletehellocontainerdel contexto de usuario. - Cierre la sesión y vuelva a iniciar sesión.

- Aprovisione Windows Hello para empresas mediante un método de su elección.

Nota

Para Microsoft Entra dispositivos unidos a un entorno híbrido, los usuarios deben realizar el primer inicio de sesión con nuevas credenciales al mismo tiempo que tienen una línea de visión para un controlador de dominio.

Preguntas más frecuentes

Para obtener una lista de las preguntas más frecuentes sobre Windows Hello para empresas confianza de Kerberos en la nube, consulte Windows Hello para empresas Preguntas más frecuentes.

Escenarios no admitidos

Los escenarios siguientes no se admiten con Windows Hello para empresas confianza de Kerberos en la nube:

- Escenarios RDP/VDI con credenciales proporcionadas (RDP/VDI se pueden usar con Credential Guard remoto o si se inscribe un certificado en el contenedor de Windows Hello para empresas)

- Uso de la confianza de Kerberos en la nube para ejecutar como

- Iniciar sesión con la confianza de Kerberos en la nube en un dispositivo unido a Microsoft Entra híbrido sin iniciar sesión previamente con conectividad de controlador de dominio