Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Advertencia

las claves de seguridad Windows Hello para empresas y FIDO2 son métodos modernos de autenticación en dos fases para Windows. Se recomienda a los clientes que usan tarjetas inteligentes virtuales que pasen a Windows Hello para empresas o FIDO2. En el caso de las nuevas instalaciones de Windows, se recomienda Windows Hello para empresas o las claves de seguridad FIDO2.

En este artículo se describen los factores que se deben tener en cuenta al implementar una solución de autenticación de tarjeta inteligente virtual.

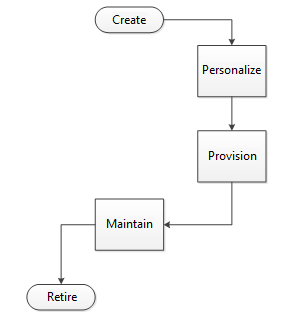

Los dispositivos de identidad tradicionales, como las tarjetas inteligentes físicas, siguen un ciclo de vida predecible en cualquier implementación, como se muestra en el diagrama siguiente.

Un fabricante de dispositivos crea dispositivos físicos y, a continuación, una organización los compra e implementa. El dispositivo pasa por la fase de personalización, donde se establecen sus propiedades únicas. En las tarjetas inteligentes, estas propiedades son la clave de administrador, el número de identificación personal (PIN), la clave de desbloqueo de PIN (PUK) y su apariencia física. Durante la fase de aprovisionamiento de dispositivos, se instalan los certificados necesarios, como un certificado de inicio de sesión. Después de aprovisionar el dispositivo, está listo para su uso. Mantendrá el dispositivo, por ejemplo, puede reemplazar tarjetas cuando se pierdan o se roben, o restablecer los PIN cuando los usuarios los olviden. Por último, retirará los dispositivos cuando superen su duración prevista o cuando los empleados abandonen la empresa.

Este tema contiene información sobre las siguientes fases del ciclo de vida de una tarjeta inteligente virtual:

- Creación y personalización de tarjetas inteligentes virtuales

- Aprovisionamiento de tarjetas inteligentes virtuales

- Mantenimiento de tarjetas inteligentes virtuales

Creación y personalización de tarjetas inteligentes virtuales

Una empresa compra los dispositivos para implementarlos. El dispositivo pasa por la fase de personalización, donde se establecen sus propiedades únicas. En las tarjetas inteligentes, estas propiedades son la clave de administrador, el número de identificación personal (PIN), la clave de desbloqueo de PIN (PUK) y su apariencia física. La seguridad que se proporciona para una tarjeta inteligente virtual de TPM se aprovisiona completamente en el TPM del host.

Preparación del módulo de plataforma segura

El Asistente para el aprovisionamiento de TPM, que se inicia desde la consola de administración de TPM, lleva al usuario a través de todos los pasos para preparar el TPM para su uso.

Al crear tarjetas inteligentes virtuales, tenga en cuenta las siguientes acciones en el TPM:

- Habilitar y activar: los TPM están integrados en muchos dispositivos. En algunos casos, el TPM debe habilitarse y activarse a través del BIOS.

- Tomar posesión: al aprovisionar el TPM, establece una contraseña de propietario para administrar el TPM en el futuro y establece la clave raíz de almacenamiento. Para proporcionar protección contra el martillo para tarjetas inteligentes virtuales, el usuario o un administrador de dominio deben poder restablecer la contraseña del propietario del TPM. Para el uso corporativo de tarjetas inteligentes virtuales de TPM, el administrador de dominio debe restringir el acceso a la contraseña de propietario de TPM almacenándola en Active Directory y no en el registro local. Cuando se establece la propiedad de TPM, debe borrar y reinicializar el TPM.

- Administrar: puede administrar la propiedad de una tarjeta inteligente virtual cambiando la contraseña del propietario y puede administrar la lógica anti-martilleo restableciendo el tiempo de bloqueo.

Un TPM puede funcionar en modo de funcionalidad reducida, lo que puede ocurrir si el sistema operativo no puede determinar si la contraseña del propietario está disponible para el usuario. Durante el modo de reducción de funcionalidad, puede usar el TPM para crear una tarjeta inteligente virtual, pero es preferible llevar el TPM a un estado totalmente listo para que cualquier circunstancia inesperada no deje al usuario bloqueado para usar el dispositivo.

Esas herramientas de administración de implementación de tarjetas inteligentes que requieren una comprobación de estado de un TPM antes de intentar crear una tarjeta inteligente virtual de TPM pueden hacerlo mediante la interfaz WMI de TPM.

En función de la configuración del dispositivo designado para instalar tarjetas inteligentes virtuales de TPM, es posible que sea necesario aprovisionar el TPM antes de continuar con la implementación de la tarjeta inteligente virtual. Para obtener más información sobre el aprovisionamiento, consulte Uso de tarjetas inteligentes virtuales.

Para obtener más información sobre cómo administrar LOS TPM mediante herramientas integradas, consulte Servicios de módulo de plataforma segura directiva de grupo Configuración.

Creación

Una tarjeta inteligente virtual de TPM simula una tarjeta inteligente física con el TPM para proporcionar la misma funcionalidad que el hardware de tarjeta inteligente física.

Una tarjeta inteligente virtual aparece dentro del sistema operativo como una tarjeta inteligente física que siempre se inserta. Windows presenta un lector de tarjetas inteligentes virtuales y una tarjeta inteligente virtual a las aplicaciones que usan la misma interfaz que las tarjetas inteligentes físicas. Los mensajes hacia y desde la tarjeta inteligente virtual se traducen en comandos de TPM, lo que garantiza la integridad de la tarjeta inteligente virtual a través de las tres propiedades de seguridad de la tarjeta inteligente:

- No exportabilidad: dado que toda la información privada de la tarjeta inteligente virtual se cifra mediante el TPM en el equipo host, no se puede usar en un equipo diferente con un TPM diferente. Además, los TPM están diseñados para ser resistentes a manipulaciones y no exportables, por lo que un usuario malintencionado no puede realizar ingeniería inversa de un TPM idéntico ni instalar el mismo TPM en otro equipo. Para obtener más información, consulte Evaluación de la seguridad de tarjetas inteligentes virtuales.

- Criptografía aislada: los TPM proporcionan las mismas propiedades de criptografía aislada que ofrecen las tarjetas inteligentes físicas, que se usan mediante tarjetas inteligentes virtuales. Las copias sin cifrar de las claves privadas solo se cargan dentro del TPM y nunca en la memoria a la que el sistema operativo puede acceder. Todas las operaciones criptográficas con estas claves privadas se producen dentro del TPM.

- Anti-martilleo: si un usuario escribe un PIN incorrectamente, la tarjeta inteligente virtual responde mediante la lógica de anti-martilleo del TPM, que rechaza otros intentos durante algún tiempo en lugar de bloquear la tarjeta. Esto también se conoce como bloqueo. Para obtener más información, consulte Tarjeta inteligente virtual bloqueada y Evaluación de la seguridad de tarjetas inteligentes virtuales.

Hay varias opciones para crear tarjetas inteligentes virtuales, en función del tamaño de la implementación y el presupuesto de la organización. La opción de costo más bajo es usar tpmvscmgr.exe para crear tarjetas individualmente en los equipos de los usuarios. Como alternativa, se puede comprar una solución de administración de tarjetas inteligentes virtuales para lograr más fácilmente la creación de tarjetas inteligentes virtuales a mayor escala y ayudar en fases adicionales de implementación. Las tarjetas inteligentes virtuales se pueden crear en equipos que se van a aprovisionar para un empleado o en aquellos que ya están en posesión de un empleado. En cualquier enfoque, debe haber algún control central sobre la personalización y el aprovisionamiento. Si un equipo está diseñado para su uso por varios empleados, se pueden crear varias tarjetas inteligentes virtuales en un equipo.

Para obtener información sobre la herramienta de línea de comandos de la tarjeta inteligente virtual de TPM, consulte Tpmvscmgr.

Personalización

Durante la personalización de tarjetas inteligentes virtuales, se asignan los valores de la clave de administrador, el PIN y el PUK. Al igual que con una tarjeta física, conocer la clave de administrador es importante para restablecer el PIN o para eliminar la tarjeta en el futuro. (Si establece una PUK, no puede usar la clave de administrador para restablecer el PIN).

Dado que la clave de administrador es fundamental para la seguridad de la tarjeta, es importante tener en cuenta el entorno de implementación y decidir la estrategia de configuración de clave de administrador adecuada. Entre las opciones de estas estrategias se incluyen:

- Uniforme: las claves de administrador de todas las tarjetas inteligentes virtuales implementadas en la organización son las mismas. Aunque el uso de la misma clave facilita la infraestructura de mantenimiento (solo se debe almacenar una clave), es muy poco segura. Esta estrategia podría ser suficiente para organizaciones pequeñas, pero si la clave de administrador está en peligro, se deben volver a emitir todas las tarjetas inteligentes virtuales que usan la clave.

- Aleatorio, no almacenado: las claves de administrador se asignan aleatoriamente para todas las tarjetas inteligentes virtuales y no se registran. Esta es una opción válida si los administradores de implementación no requieren la capacidad de restablecer los PIN y, en su lugar, prefieren eliminar y volver a emitir tarjetas inteligentes virtuales. Esta es una estrategia viable si el administrador prefiere establecer valores PUK para las tarjetas inteligentes virtuales y, a continuación, usar este valor para restablecer los PIN, si es necesario.

- Aleatorio, almacenado: las claves de administrador se asignan aleatoriamente y se almacenan en una ubicación central. La seguridad de cada tarjeta es independiente de las demás. Se trata de una estrategia segura a gran escala, a menos que la base de datos de claves de administrador esté en peligro.

- Determinista: las claves de administrador son el resultado de alguna función o información conocida. Por ejemplo, el identificador de usuario se podría usar para generar aleatoriamente datos que se pueden procesar aún más a través de un algoritmo de cifrado simétrico mediante un secreto. Esta clave de administrador se puede regenerar de forma similar cuando sea necesario y no es necesario almacenarla. La seguridad de este método se basa en la seguridad del secreto usado.

Aunque las metodologías clave PUK y administrador proporcionan funcionalidad de desbloqueo y restablecimiento, lo hacen de diferentes maneras. El PUK es un PIN que se escribe en el equipo para habilitar el restablecimiento del PIN de usuario.

La metodología de clave de administrador adopta un enfoque de desafío-respuesta. La tarjeta proporciona un conjunto de datos aleatorios después de que los usuarios comprueben su identidad al administrador de implementación. A continuación, el administrador cifra los datos con la clave de administrador y devuelve los datos cifrados al usuario. Si los datos cifrados coinciden con los generados por la tarjeta durante la comprobación, la tarjeta permitirá el restablecimiento del PIN. Dado que nadie que no sea el administrador de implementación nunca puede acceder a la clave de administrador, ninguna otra parte (incluidos los empleados) puede interceptarla ni grabarla. Esto proporciona importantes ventajas de seguridad más allá del uso de un PUK, una consideración importante durante el proceso de personalización.

Las tarjetas inteligentes virtuales de TPM se pueden personalizar individualmente cuando se crean con la herramienta de línea de comandos tpmvscmgr. O bien, las organizaciones pueden comprar una solución de administración que pueda incorporar personalización en una rutina automatizada. Otra ventaja de esta solución es la creación automatizada de claves de administrador. Tpmvscmgr.exe permite a los usuarios crear sus propias claves de administrador, lo que puede ser perjudicial para la seguridad de las tarjetas inteligentes virtuales.

Aprovisionamiento de tarjetas inteligentes virtuales

El aprovisionamiento es el proceso de carga de credenciales específicas en una tarjeta inteligente virtual tpm. Estas credenciales constan de certificados creados para proporcionar a los usuarios acceso a un servicio específico, como el inicio de sesión de dominio. Se permite un máximo de 30 certificados en cada tarjeta inteligente virtual. Al igual que con las tarjetas inteligentes físicas, se deben tomar varias decisiones con respecto a la estrategia de aprovisionamiento, en función del entorno de la implementación y del nivel de seguridad deseado.

Un alto nivel de garantía de aprovisionamiento seguro requiere una certeza absoluta sobre la identidad de la persona que recibe el certificado. Por lo tanto, un método de aprovisionamiento de alta seguridad usa credenciales seguras previamente aprovisionadas, como una tarjeta inteligente física, para validar la identidad durante el aprovisionamiento. La corrección en persona en las estaciones de inscripción es otra opción, ya que un individuo puede demostrar fácilmente y de forma segura su identidad con un pasaporte o el permiso de conducir, aunque esto puede ser inviable a mayor escala. Para lograr un nivel de garantía similar, una organización grande puede implementar una estrategia de "inscripción en nombre de", en la que los empleados están inscritos con sus credenciales por un superior que puede comprobar personalmente sus identidades. Esto crea una cadena de confianza que garantiza que las personas se comprueben en persona con respecto a sus identidades propuestas, pero sin la presión administrativa de aprovisionar todas las tarjetas inteligentes virtuales desde una única estación de inscripción central.

Para las implementaciones en las que un nivel de garantía alto no es un problema principal, puede usar soluciones de autoservicio. Estos pueden incluir el uso de un portal en línea para obtener credenciales o simplemente inscribirse para certificados mediante el Administrador de certificados, en función de la implementación. Tenga en cuenta que la autenticación con tarjeta inteligente virtual solo es tan segura como el método de aprovisionamiento. Por ejemplo, si se usan credenciales de dominio débiles (como una contraseña solo) para solicitar el certificado de autenticación, la autenticación de tarjeta inteligente virtual será equivalente a usar solo la contraseña y se perderán las ventajas de la autenticación en dos fases.

Para obtener información sobre el uso del Administrador de certificados para configurar tarjetas inteligentes virtuales, consulte Introducción a las tarjetas inteligentes virtuales: Guía de tutorial.

Las soluciones de alta seguridad y autoservicio abordan el aprovisionamiento de tarjetas inteligentes virtuales suponiendo que el equipo del usuario se haya emitido antes de la implementación de la tarjeta inteligente virtual, pero no siempre es así. Si las tarjetas inteligentes virtuales se implementan con nuevos equipos, se pueden crear, personalizar y aprovisionar en el equipo antes de que el usuario tenga contacto con ese equipo.

En esta situación, el aprovisionamiento es relativamente sencillo, pero se deben realizar comprobaciones de identidad para asegurarse de que el destinatario del equipo es la persona que se esperaba durante el aprovisionamiento. Para ello, es necesario que el empleado establezca el PIN inicial bajo la supervisión del administrador o administrador de implementación.

Al aprovisionar los equipos, también debe tener en cuenta la longevidad de las credenciales que se proporcionan para las tarjetas inteligentes virtuales. Esta elección debe basarse en el umbral de riesgo de la organización. Aunque las credenciales de larga duración son más cómodas, también es más probable que se vean comprometidas durante su vida útil. Para decidir la duración adecuada de las credenciales, la estrategia de implementación debe tener en cuenta la vulnerabilidad de su criptografía (cuánto tiempo podría tardar en descifrar las credenciales) y la probabilidad de ataque.

En el caso de las tarjetas inteligentes virtuales en peligro, los administradores deben poder revocar las credenciales asociadas, como lo harían con un portátil perdido o robado. La revocación de credenciales requiere un registro de las credenciales que coinciden con el usuario y el dispositivo, pero la funcionalidad no existe de forma nativa en Windows. Es posible que los administradores de implementación quieran considerar soluciones de complemento para mantener un registro.

Tarjetas inteligentes virtuales en dispositivos de consumidor que se usan para el acceso corporativo

Hay técnicas que permiten a los empleados aprovisionar tarjetas inteligentes virtuales e inscribirse en certificados que se pueden usar para autenticar a los usuarios. Esto resulta útil cuando los empleados intentan acceder a los recursos corporativos desde dispositivos que no están unidos al dominio corporativo. Estos dispositivos se pueden definir aún más para no permitir que los usuarios descarguen y ejecuten aplicaciones desde orígenes distintos de Microsoft Store.

Puede usar las API para crear aplicaciones de Microsoft Store que pueda usar para administrar todo el ciclo de vida de las tarjetas inteligentes virtuales. Para obtener más información, vea Crear y eliminar tarjetas inteligentes virtuales mediante programación.

Propietario de TPMAuth en el registro

Cuando un dispositivo o equipo no está unido a un dominio, el propietario de TPMAuth se almacena en el registro en HKEY_LOCAL_MACHINE. Esto expone algunas amenazas. La mayoría de los vectores de amenazas están protegidos por BitLocker, pero las amenazas que no están protegidas incluyen:

- Un usuario malintencionado posee un dispositivo que tiene una sesión de inicio de sesión local activa antes de que se bloquee el dispositivo. El usuario malintencionado podría intentar un ataque por fuerza bruta en el PIN de la tarjeta inteligente virtual y, a continuación, acceder a los secretos corporativos.

- Un usuario malintencionado posee un dispositivo que tiene una sesión de red privada virtual (VPN) activa. A continuación, el dispositivo se pone en peligro

La mitigación propuesta para los escenarios anteriores consiste en usar directivas de Exchange ActiveSync (EAS) para reducir el tiempo de bloqueo automático de cinco minutos a 30 segundos de inactividad. Puede establecer directivas para el bloqueo automático al aprovisionar tarjetas inteligentes virtuales. Si una organización quiere más seguridad, también puede configurar una configuración para quitar ownerAuth del dispositivo local.

Para obtener información de configuración sobre la clave del Registro ownerAuth de TPM, consulte la configuración de directiva de grupo Configurar el nivel de información de autorización del propietario de TPM disponible para el sistema operativo.

Para obtener información sobre las directivas de EAS, consulte introducción al motor de directivas de Exchange ActiveSync.

Tarjetas administradas y no administradas

En la tabla siguiente se describen las diferencias importantes entre las tarjetas inteligentes virtuales administradas y no administradas que existen en los dispositivos de consumidor:

| Operación | Tarjetas administradas y no administradas | Tarjetas no administradas |

|---|---|---|

| Restablecimiento del PIN cuando el usuario olvida el PIN | Sí | No. Elimine y vuelva a crear la tarjeta. |

| Permitir al usuario cambiar el PIN | Sí | No. Elimine y vuelva a crear la tarjeta. |

Tarjetas administradas

El administrador de TI u otra persona de ese rol designado pueden atender una tarjeta inteligente virtual administrada. Permite que el administrador de TI tenga influencia o control completo sobre aspectos específicos de la tarjeta inteligente virtual desde su creación hasta su eliminación. Para administrar estas tarjetas, a menudo se requiere una herramienta de administración de implementación de tarjetas inteligentes virtuales.

Creación de tarjetas administradas

Un usuario puede crear una tarjeta inteligente virtual en blanco mediante la herramienta de línea de comandos Tpmvscmgr , que es una herramienta integrada ejecutada con credenciales administrativas a través de un símbolo del sistema con privilegios elevados. La tarjeta inteligente virtual debe crearse con parámetros conocidos (como valores predeterminados) y debe dejarse sin formato (en concreto, no se debe especificar la opción /generate ).

El siguiente comando crea una tarjeta inteligente virtual que más adelante se puede administrar mediante una herramienta de administración de tarjetas inteligentes iniciada desde otro equipo (como se explica en la sección siguiente):

tpmvscmgr.exe create /name "VirtualSmartCardForCorpAccess" /AdminKey DEFAULT /PIN PROMPT

Como alternativa, en lugar de usar una clave de administrador predeterminada, un usuario puede escribir una clave de administrador en la línea de comandos:

tpmvscmgr.exe create /name "VirtualSmartCardForCorpAccess" /AdminKey PROMPT /PIN PROMPT

En cualquier caso, el sistema de administración de tarjetas debe tener en cuenta la clave de administrador inicial. El requisito es que el sistema de administración de tarjetas pueda tomar posesión de la tarjeta inteligente virtual y cambiar la clave de administrador a un valor al que solo se puede acceder a través de la herramienta de administración de tarjetas que opera el administrador de TI. Por ejemplo, cuando se usa el valor predeterminado, la clave de administrador se establece en:

10203040506070801020304050607080102030405060708

Para obtener información sobre el uso de esta herramienta de línea de comandos, consulte Tpmvscmgr.

Administración de tarjetas administradas

Una vez creada la tarjeta inteligente virtual, el usuario debe abrir una conexión de escritorio remoto a una estación de inscripción, por ejemplo, en un equipo unido al dominio. Las tarjetas inteligentes virtuales asociadas a un equipo cliente están disponibles para su uso en la conexión a Escritorio remoto. El usuario puede abrir una herramienta de administración de tarjetas dentro de la sesión remota que puede tomar posesión de la tarjeta y aprovisionarla para que la use el usuario. Esto requiere que un usuario pueda establecer una conexión de escritorio remoto desde un equipo no unido a un dominio a un equipo unido a un dominio. Esto puede requerir una configuración de red específica, como a través de directivas IPsec.

Cuando los usuarios necesitan restablecer o cambiar un PIN, deben usar la conexión a Escritorio remoto para completar estas operaciones. Pueden usar las herramientas integradas para el desbloqueo de PIN y el cambio de PIN o la herramienta de administración de tarjetas inteligentes.

Administración de certificados para tarjetas administradas

De forma similar a las tarjetas inteligentes físicas, las tarjetas inteligentes virtuales requieren la inscripción de certificados.

Emisión de certificados

Los usuarios pueden inscribirse para obtener certificados desde una sesión de Escritorio remoto que se establece para aprovisionar la tarjeta. Este proceso también se puede administrar mediante la herramienta de administración de tarjetas inteligentes que el usuario ejecuta a través de la conexión a Escritorio remoto. Este modelo funciona para implementaciones que requieren que el usuario firme una solicitud de inscripción mediante una tarjeta inteligente física. No es necesario instalar el controlador de la tarjeta inteligente física en el equipo cliente si está instalado en el equipo remoto. Esto es posible gracias a la funcionalidad de redirección de tarjetas inteligentes, que garantiza que las tarjetas inteligentes conectadas al equipo cliente estén disponibles para su uso durante una sesión remota.

Como alternativa, sin establecer una conexión de escritorio remoto, los usuarios pueden inscribirse para obtener certificados desde la consola de administración de certificados (certmgr.msc) en un equipo cliente. Los usuarios también pueden crear una solicitud y enviarla a un servidor desde una aplicación de inscripción de certificados personalizada (por ejemplo, una entidad de registro) que tenga acceso controlado a la entidad de certificación (CA). Esto requiere la configuración empresarial específica y las implementaciones para las directivas de inscripción de certificados (CEP) y servicios de inscripción de certificados (CES).

Administración del ciclo de vida de los certificados

Puede renovar certificados a través de conexiones de Escritorio remoto, directivas de inscripción de certificados o servicios de inscripción de certificados. Los requisitos de renovación pueden ser diferentes de los requisitos de emisión iniciales, en función de la directiva de renovación.

La revocación de certificados requiere un planeamiento cuidadoso. Cuando la información sobre el certificado que se va a revocar está disponible de forma confiable, el certificado específico se puede revocar fácilmente. Cuando la información sobre el certificado que se va a revocar no es fácil de determinar, es posible que sea necesario revocar todos los certificados que se emiten al usuario en la directiva que se usó para emitir el certificado. Por ejemplo, esto podría ocurrir si un empleado informa de un dispositivo perdido o en peligro, y la información que asocia el dispositivo con un certificado no está disponible.

Tarjetas no administradas

Un administrador de TI no puede atender las tarjetas inteligentes virtuales no administradas. Las tarjetas no administradas pueden ser adecuadas si una organización no tiene una herramienta de administración de implementación de tarjetas inteligentes elaborada y no es deseable usar conexiones de escritorio remoto para administrar la tarjeta. Dado que el administrador de TI no puede atender las tarjetas no administradas, cuando un usuario necesita ayuda con una tarjeta inteligente virtual (por ejemplo, restablecer o desbloquear un PIN), la única opción disponible para el usuario es eliminar la tarjeta y volver a crearla. Esto da lugar a la pérdida de las credenciales del usuario y debe volver a inscribirse.

Creación de tarjetas no administradas

Un usuario puede crear una tarjeta inteligente virtual mediante la herramienta de línea de comandos Tpmvscmgr, que se ejecuta con credenciales administrativas a través de un símbolo del sistema con privilegios elevados. El siguiente comando crea una tarjeta no administrada que se puede usar para inscribir certificados:

tpmvscmgr.exe create /name "VirtualSmartCardForCorpAccess" /AdminKey RANDOM /PIN PROMPT /generate

Este comando crea una tarjeta con una clave de administrador aleatoria. La clave se descarta automáticamente después de la creación de la tarjeta. Si los usuarios olvidan o quieren cambiar su PIN, deben eliminar la tarjeta y volver a crearla. Para eliminar la tarjeta, un usuario puede ejecutar el siguiente comando:

tpmvscmgr.exe destroy /instance <instance ID>

donde <instance ID> es el valor que se imprime en la pantalla cuando el usuario crea la tarjeta. En concreto, para la primera tarjeta creada, el identificador de instancia es ROOT\SMARTCARDREADER\0000.

Administración de certificados para tarjetas no administradas

En función de los requisitos de seguridad exclusivos de una organización, los usuarios pueden inscribirse inicialmente para obtener certificados desde la consola de administración de certificados (certmgr.msc) o desde aplicaciones de inscripción de certificados personalizadas. Este último método puede crear una solicitud y enviarla a un servidor que tenga acceso a la entidad de certificación. Esto requiere configuraciones e implementaciones organizativas específicas para las directivas de inscripción de certificados y los servicios de inscripción de certificados. Windows tiene herramientas integradas, específicamente Certreq.exe y Certutil.exe, que pueden usar los scripts para realizar la inscripción desde la línea de comandos.

Solicitar el certificado proporcionando solo credenciales de dominio

La manera más sencilla de que los usuarios soliciten certificados es proporcionar sus credenciales de dominio a través de un script que pueda realizar la inscripción a través de los componentes integrados que tiene en su lugar para las solicitudes de certificado.

Como alternativa, se puede instalar una aplicación (como una aplicación de línea de negocio) en el equipo para realizar la inscripción mediante la generación de una solicitud en el cliente. La solicitud se envía a un servidor HTTP, que puede reenviarla a una entidad de registro.

Otra opción es hacer que el usuario acceda a un portal de inscripción que esté disponible a través de Internet Explorer. La página web puede usar las API de scripting para realizar la inscripción de certificados.

Firma de la solicitud con otro certificado

Puede proporcionar a los usuarios un certificado a corto plazo a través de un archivo de Intercambio de información personal (.pfx). Puede generar el archivo .pfx iniciando una solicitud desde un equipo unido a un dominio. Puede aplicar otras restricciones de directiva en el archivo .pfx para afirmar la identidad del usuario.

El usuario puede importar el certificado en el almacén MY (que es el almacén de certificados del usuario). Y su organización puede presentar al usuario un script que se puede usar para firmar la solicitud del certificado a corto plazo y para solicitar una tarjeta inteligente virtual.

Para las implementaciones que requieren que los usuarios usen una tarjeta inteligente física para firmar la solicitud de certificado, puede usar el procedimiento:

- Los usuarios inician una solicitud en un equipo unido a un dominio

- Los usuarios completan la solicitud mediante una tarjeta inteligente física para firmar la solicitud.

- Los usuarios descargan la solicitud en la tarjeta inteligente virtual en su equipo cliente

Uso de una contraseña única para la inscripción

Otra opción para asegurarse de que los usuarios se autentican fuertemente antes de emitir certificados de tarjeta inteligente virtual es enviar a un usuario una contraseña única a través de SMS, correo electrónico o teléfono. A continuación, el usuario escribe la contraseña de un solo uso durante la inscripción de certificados desde una aplicación o un script en un escritorio que invoca herramientas de línea de comandos integradas.

Administración del ciclo de vida de los certificados: la renovación de certificados se puede realizar desde las mismas herramientas que se usan para la inscripción inicial de certificados. Las directivas de inscripción de certificados y los servicios de inscripción de certificados también se pueden usar para realizar la renovación automática.

La revocación de certificados requiere un planeamiento cuidadoso. Cuando la información sobre el certificado que se va a revocar está disponible de forma confiable, el certificado específico se puede revocar fácilmente. Cuando la información sobre el certificado que se va a revocar no es fácil de determinar, es posible que sea necesario revocar todos los certificados emitidos al usuario en virtud de la directiva que se usó para emitir el certificado. Por ejemplo, si un empleado informa de un dispositivo perdido o en peligro, y la información que asocia el dispositivo con un certificado no está disponible.

Mantenimiento de tarjetas inteligentes virtuales

El mantenimiento es una parte significativa del ciclo de vida de la tarjeta inteligente virtual y una de las consideraciones más importantes desde la perspectiva de la administración. Una vez creadas, personalizadas y aprovisionadas las tarjetas inteligentes virtuales, se pueden usar para la autenticación en dos fases. Los administradores de implementación deben tener en cuenta varios escenarios administrativos comunes, que se pueden abordar mediante una solución de tarjeta inteligente virtual comprada o caso por caso con métodos internos.

Renovación: renovar las credenciales de tarjeta inteligente virtual es una tarea normal que es necesaria para conservar la seguridad de una implementación de tarjeta inteligente virtual. La renovación es el resultado de una solicitud firmada de un usuario que especifica el par de claves deseado para las nuevas credenciales. En función de la elección del usuario o la especificación de implementación, el usuario puede solicitar credenciales con el mismo par de claves que se usó anteriormente o elegir un par de claves recién generado.

Al renovar con una clave usada anteriormente, no se requieren pasos adicionales porque se emitió un certificado seguro con esta clave durante el aprovisionamiento inicial. Sin embargo, cuando el usuario solicita un nuevo par de claves, debe realizar los mismos pasos que se usaron durante el aprovisionamiento para garantizar la solidez de las credenciales. La renovación con nuevas claves debe producirse periódicamente para contrarrestar sofisticados intentos a largo plazo por parte de usuarios malintencionados de infiltrarse en el sistema. Cuando se asignan nuevas claves, debe asegurarse de que las nuevas claves las usan los usuarios esperados en las mismas tarjetas inteligentes virtuales.

Restablecer PIN: restablecer los PIN de tarjetas inteligentes virtuales también es una necesidad frecuente, ya que los empleados olvidan sus PIN. Hay dos maneras de hacerlo, en función de las opciones tomadas anteriormente en la implementación: usar un PUK (si se establece la PUK) o usar un enfoque de desafío-respuesta con la clave de administración. Antes de restablecer el PIN, la identidad del usuario debe comprobarse mediante algunos medios distintos de la tarjeta, lo más probable es que el método de verificación que usó durante el aprovisionamiento inicial (por ejemplo, la corrección en persona). Esto es necesario en escenarios de error del usuario cuando los usuarios olvidan sus PIN. Sin embargo, nunca debe restablecer un PIN si se ha puesto en peligro porque el nivel de vulnerabilidad después de exponer el PIN es difícil de identificar. Se debe volver a emitir la tarjeta completa.

Restablecimiento de bloqueo: un precursor frecuente para restablecer un PIN es la necesidad de restablecer el tiempo de bloqueo de TPM porque la lógica de anti-martillo de TPM se activará con varios errores de entrada de PIN para una tarjeta inteligente virtual. Esto es actualmente específico del dispositivo.

Retirar tarjetas: el aspecto final de la administración de tarjetas inteligentes virtuales es retirar las tarjetas cuando ya no se necesitan. Cuando un empleado deja la empresa, es deseable revocar el acceso al dominio. Revocar las credenciales de inicio de sesión de la entidad de certificación (CA) logra este objetivo.

La tarjeta debe volver a emitirse si otros empleados usan el mismo equipo sin volver a instalar el sistema operativo. La reutilización de la tarjeta anterior puede permitir que el antiguo empleado cambie el PIN después de salir de la organización y, a continuación, secuestrar los certificados que pertenecen al nuevo usuario para obtener acceso no autorizado al dominio. Sin embargo, si el empleado toma el equipo habilitado para tarjetas inteligentes virtuales, solo es necesario revocar los certificados almacenados en la tarjeta inteligente virtual.

Preparación de emergencia

Reemitimiento de tarjetas

El escenario más común en una organización es la emisión de tarjetas inteligentes virtuales, que pueden ser necesarias si el sistema operativo se vuelve a instalar o si la tarjeta inteligente virtual está en peligro de alguna manera. La reemitencia es esencialmente la recreación de la tarjeta, lo que implica establecer un nuevo PIN y una clave de administrador y aprovisionar un nuevo conjunto de certificados asociados. Se trata de una necesidad inmediata cuando una tarjeta está en peligro, por ejemplo, si el equipo virtual protegido con tarjeta inteligente se expone a un adversario que podría tener acceso al PIN correcto. La reemitencia es la respuesta más segura a una exposición desconocida de la privacidad de una tarjeta. Además, la reemitencia es necesaria después de reinstalar un sistema operativo porque el perfil del dispositivo de tarjeta inteligente virtual se quita con todos los demás datos de usuario cuando se vuelve a instalar el sistema operativo.

Tarjeta inteligente virtual bloqueada

El comportamiento contra el martillo de una tarjeta inteligente virtual tpm es diferente del de una tarjeta inteligente física. Una tarjeta inteligente física se bloquea después de que el usuario escriba el PIN incorrecto varias veces. Una tarjeta inteligente virtual tpm introduce un retraso con tiempo después de que el usuario escriba el PIN incorrecto varias veces. Si el TPM está en modo de retraso temporal, cuando el usuario intenta usar la tarjeta inteligente virtual de TPM, se notifica al usuario que la tarjeta está bloqueada. Además, si habilita la funcionalidad de desbloqueo integrada, el usuario puede ver la interfaz de usuario para desbloquear la tarjeta inteligente virtual y cambiar el PIN. El desbloqueo de la tarjeta inteligente virtual no restablece el bloqueo de TPM. El usuario debe realizar un paso adicional para restablecer el bloqueo de TPM o esperar a que expire el retraso temporal.

Para obtener más información sobre cómo establecer la directiva Permitir desbloqueo integrado, vea Permitir que se muestre la pantalla Desbloqueo integrado en el momento del inicio de sesión.