Introducción a BitLocker

BitLocker es una característica de seguridad de Windows que proporciona cifrado para volúmenes completos, que aborda las amenazas de robo de datos o exposición de dispositivos perdidos, robados o retirados inapropiadamente.

Aplicaciones prácticas

Los datos de un dispositivo perdido o robado son vulnerables al acceso no autorizado, ya sea mediante la ejecución de una herramienta de ataque de software contra él o la transferencia del disco duro del dispositivo a otro dispositivo. BitLocker ayuda a mitigar el acceso a datos no autorizados mediante la mejora de las protecciones de archivos y del sistema y la representación de datos inaccesibles cuando los dispositivos protegidos por BitLocker se retiran o reciclan.

BitLocker y TPM

BitLocker proporciona la máxima protección cuando se usa con un módulo de plataforma segura (TPM), que es un componente de hardware común instalado en dispositivos Windows. El TPM funciona con BitLocker para asegurarse de que un dispositivo no se ha alterado mientras el sistema está sin conexión.

Además del TPM, BitLocker puede bloquear el proceso de inicio normal hasta que el usuario proporcione un número de identificación personal (PIN) o inserte un dispositivo extraíble que contenga una clave de inicio. Estas medidas de seguridad proporcionan autenticación multifactor y garantía de que el dispositivo no puede iniciarse ni reanudarse desde la hibernación hasta que se presente el PIN o la clave de inicio correctos.

En los dispositivos que no tienen un TPM, BitLocker todavía se puede usar para cifrar la unidad del sistema operativo. Esta implementación requiere que el usuario:

- use una clave de inicio, que es un archivo almacenado en una unidad extraíble que se usa para iniciar el dispositivo o al reanudarse desde la hibernación.

- usar una contraseña. Esta opción no es segura, ya que está sujeta a ataques por fuerza bruta, ya que no hay una lógica de bloqueo de contraseña. Por lo tanto, la opción de contraseña se desaconseja y deshabilita de forma predeterminada

Ambas opciones no proporcionan la comprobación de integridad del sistema de arranque previo ofrecida por BitLocker con un TPM.

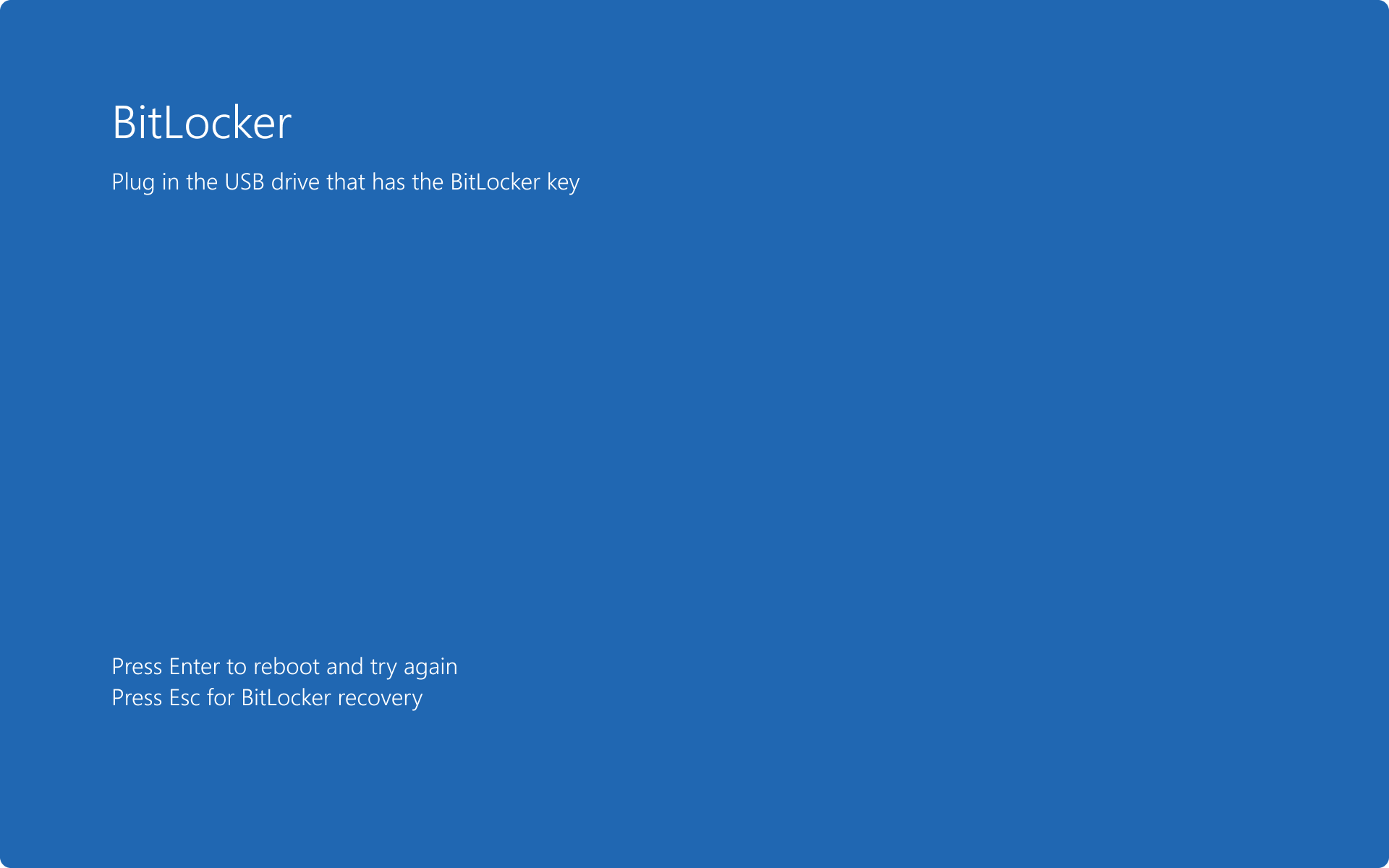

Pantalla de inicio previo de BitLocker con clave de inicio:

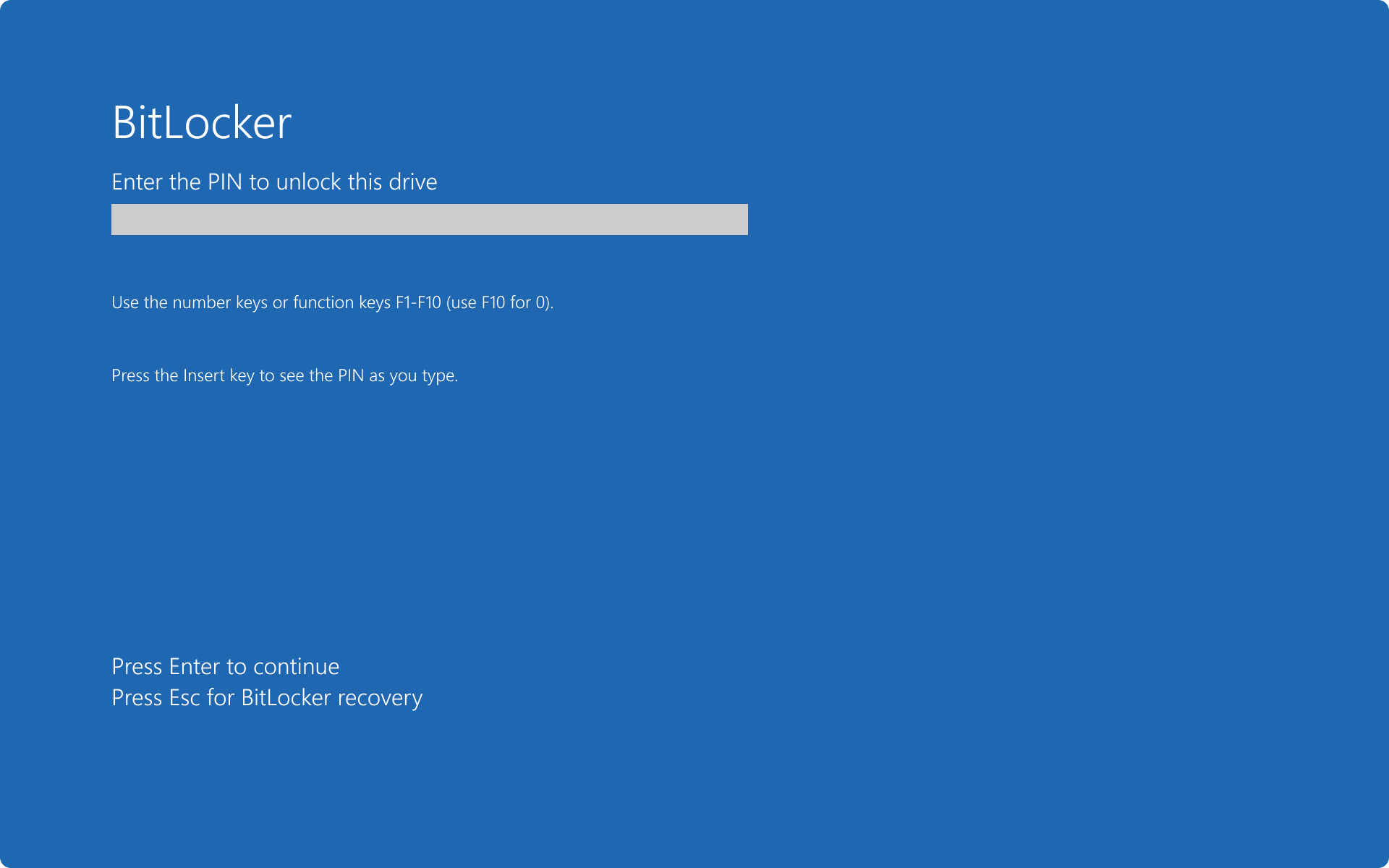

Pantalla de inicio previo de BitLocker con PIN:

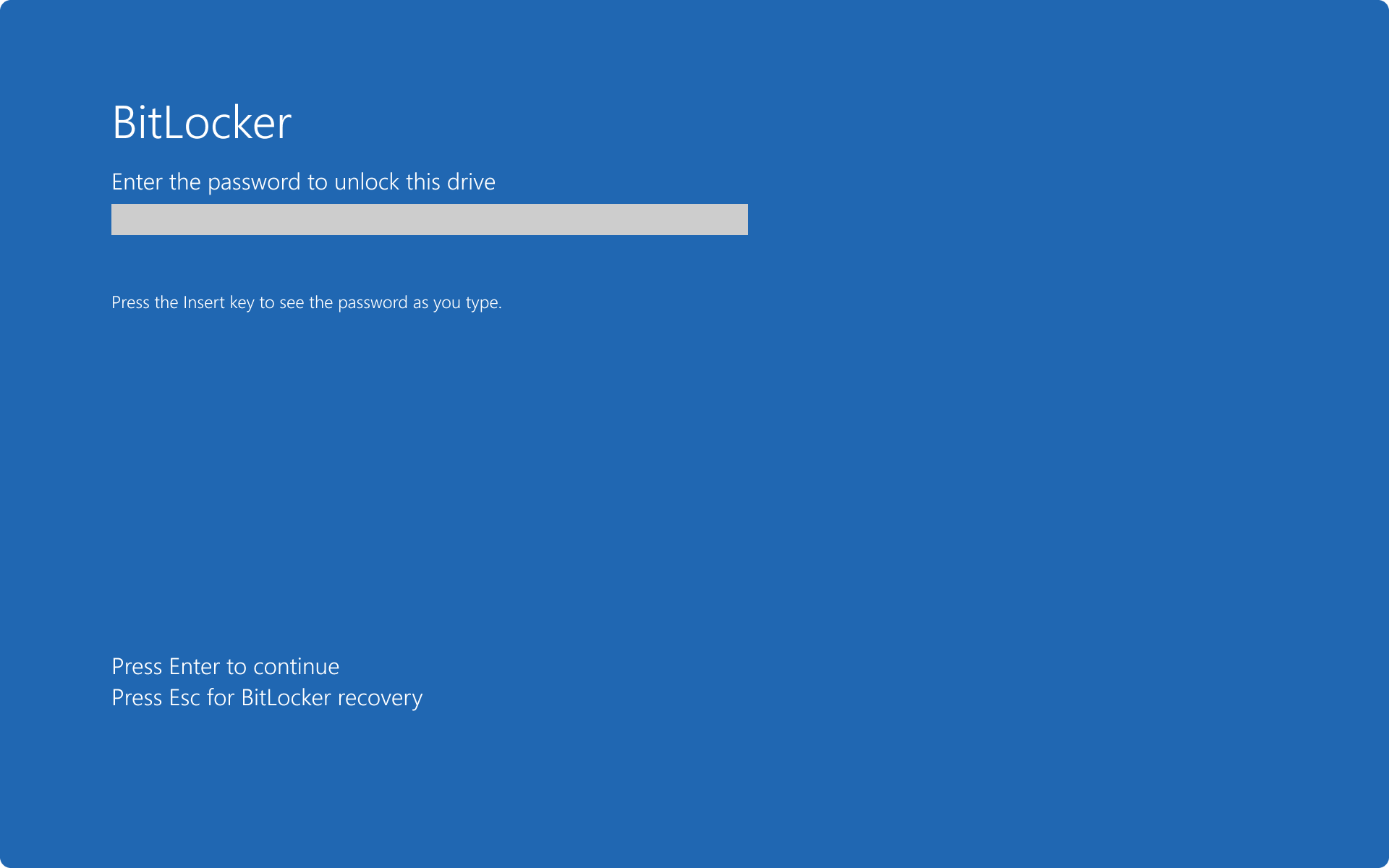

Pantalla de inicio previo de BitLocker con contraseña:

Requisitos del sistema

BitLocker tiene los siguientes requisitos:

Para que BitLocker use la comprobación de integridad del sistema proporcionada por un TPM, el dispositivo debe tener TPM 1.2 o versiones posteriores. Si un dispositivo no tiene un TPM, es obligatorio guardar una clave de inicio en una unidad extraíble al habilitar BitLocker.

Un dispositivo con un TPM también debe tener un firmware UEFI o BIOS compatible con el grupo de computación de confianza (TCG). El firmware bios o UEFI establece una cadena de confianza para el inicio previo al arranque y debe incluir compatibilidad con la raíz estática de la medición de confianza especificada por TCG. Un equipo sin TPM no requiere firmware compatible con TCG

El firmware de UEFI o BIOS del sistema (para dispositivos TPM y que no son tpm) debe admitir la clase de dispositivo de almacenamiento masivo USB y leer archivos en una unidad USB en el entorno de arranque previo

Nota

TPM 2.0 no se admite en los modos heredado y de módulo de compatibilidad (CSM) del BIOS. Los dispositivos con TPM 2.0 deben tener configurado el modo BIOS solo como UEFI nativa. Las opciones de heredado y módulo de soporte de compatibilidad (CSM) deben deshabilitarse. Para mayor seguridad, habilite la característica de arranque seguro .

El sistema operativo instalado en hardware en modo heredado impide que el sistema operativo arranque cuando el modo BIOS cambia a UEFI. Use la herramienta

mbr2gpt.exeantes de cambiar el modo BIOS, que prepara el sistema operativo y el disco para admitir UEFI.El disco duro debe particionarse con al menos dos unidades:

La unidad del sistema operativo (o unidad de arranque) contiene el sistema operativo y sus archivos de soporte técnico. Debe tener formato con el sistema de archivos NTFS.

La unidad del sistema contiene los archivos necesarios para arrancar, descifrar y cargar el sistema operativo. BitLocker no está habilitado en esta unidad. Para que BitLocker funcione, la unidad del sistema:

- no se debe cifrar

- debe diferir de la unidad del sistema operativo

- debe tener formato con el sistema de archivos FAT32 en equipos que usan firmware basado en UEFI o con el sistema de archivos NTFS en equipos que usan firmware de BIOS.

- se recomienda que tenga un tamaño aproximado de 350 MB. Una vez activado BitLocker, debería tener aproximadamente 250 MB de espacio libre.

Importante

Cuando se instala en un nuevo dispositivo, Windows crea automáticamente las particiones necesarias para BitLocker.

Si la unidad se preparó como un único espacio contiguo, BitLocker requiere un nuevo volumen para contener los archivos de arranque.

BdeHdCfg.exepuede crear el volumen. Para obtener más información sobre el uso de la herramienta, consulte Bdehdcfg en la referencia de Command-Line.

Nota

Al instalar el componente opcional de BitLocker en un servidor, se debe instalar la característica Almacenamiento mejorado . La característica se usa para admitir unidades cifradas por hardware.

Requisitos de licencia y de la edición de Windows

En la tabla siguiente se enumeran las ediciones de Windows que admiten la habilitación de BitLocker:

| Windows Pro | Windows Enterprise | Windows Pro Education/SE | Windows Education |

|---|---|---|---|

| Sí | Sí | Sí | Sí |

Las siguientes licencias conceden derechos de licencia de habilitación de BitLocker:

| Windows Pro/Pro Education/SE | Windows Enterprise E3 | Windows Enterprise E5 | Windows Education A3 | Windows Education A5 |

|---|---|---|---|---|

| Sí | Sí | Sí | Sí | Sí |

Se puede obtener más información sobre las licencias de Windows en Información general sobre las licencias de Windows.

Nota

Los requisitos de licencia para la habilitación de BitLocker son diferentes de los requisitos de licencia para la administración de BitLocker. Para más información, revise la guía de procedimientos: configuración de BitLocker.

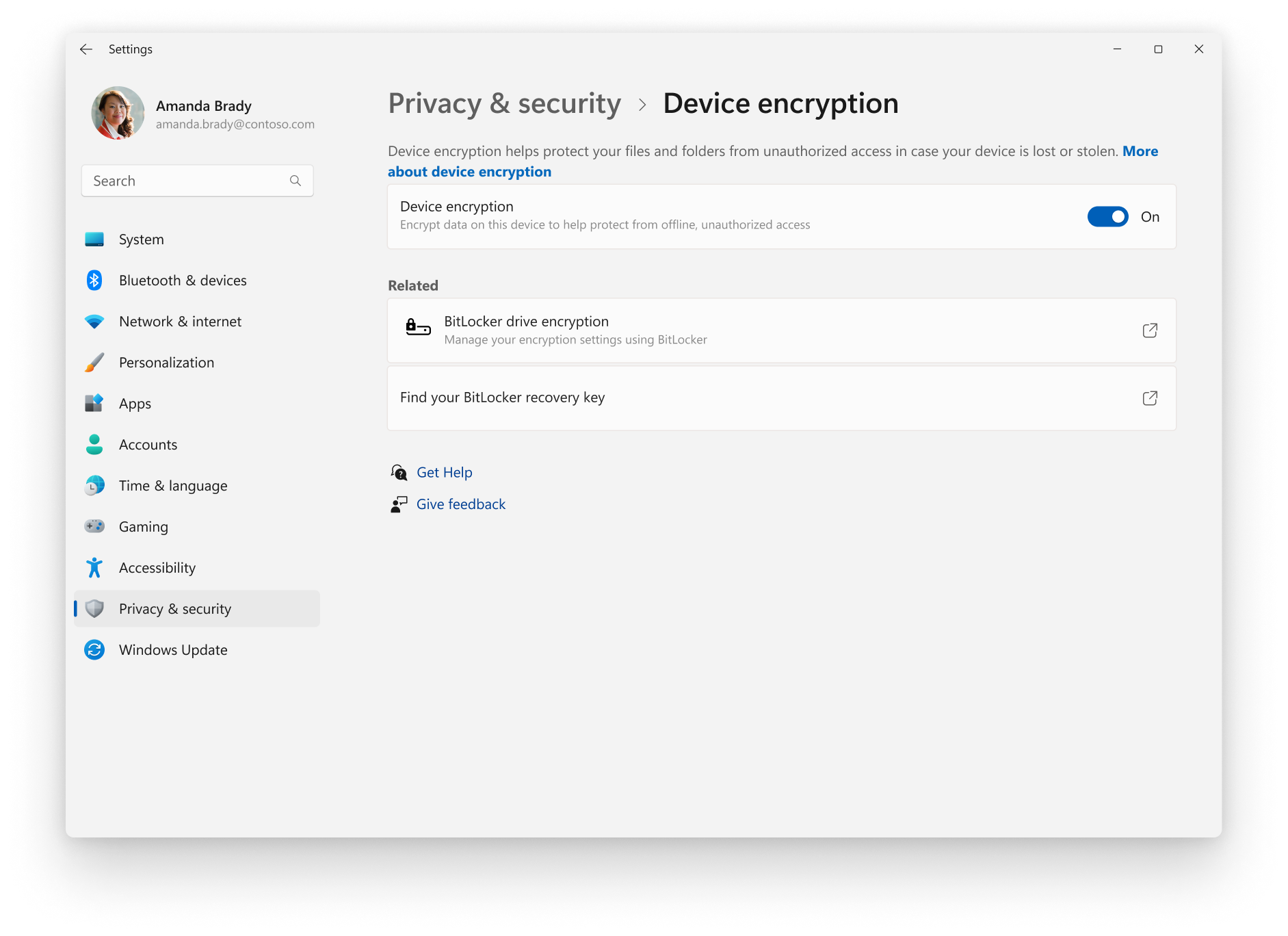

Cifrado de dispositivo

El cifrado de dispositivos es una característica de Windows que proporciona una manera sencilla para que algunos dispositivos habiliten el cifrado de BitLocker automáticamente. El cifrado de dispositivos está disponible en todas las versiones de Windows y requiere que un dispositivo cumpla los requisitos de seguridad de Modo de espera moderno o HSTI. El cifrado de dispositivos no puede tener puertos accesibles externamente que permitan el acceso DMA. El cifrado de dispositivos solo cifra la unidad del sistema operativo y las unidades fijas, no cifra las unidades externas o USB.

Importante

A partir de Windows 11, versión 24H2, se quitan los requisitos previos de DMA y HSTI/Modern Standby. Como resultado, más dispositivos son aptos para el cifrado automático y manual de dispositivos. Para obtener más información, vea Cifrado de unidad bitlocker en Windows 11 para OEM.

A diferencia de una implementación estándar de BitLocker, el cifrado del dispositivo se habilita automáticamente para que el dispositivo esté siempre protegido. Cuando se completa una instalación limpia de Windows y finaliza la experiencia integrada, el dispositivo se prepara para su primer uso. Como parte de esta preparación, el cifrado de dispositivos se inicializa en la unidad del sistema operativo y las unidades de datos fijas en el equipo con una clave clara que es el equivalente del estado de suspensión estándar de BitLocker. En este estado, la unidad se muestra con un icono de advertencia en el Explorador de Windows. El icono de advertencia amarillo se quita después de crear el protector de TPM y se realiza una copia de seguridad de la clave de recuperación.

- Si el dispositivo está unido a Microsoft Entra o a un dominio de Active Directory, se quita la clave sin cifrar una vez que se realiza correctamente la copia de seguridad de la clave de recuperación en El id. de Microsoft Entra o Active Directory Domain Services (AD DS). La siguiente configuración de directiva debe estar habilitada para que se haga una copia de seguridad de la clave de recuperación: Elija cómo se pueden recuperar las unidades del sistema operativo protegidas por BitLocker.

- Para dispositivos unidos a Microsoft Entra: la contraseña de recuperación se crea automáticamente cuando el usuario se autentica en el identificador de Microsoft Entra, se realiza una copia de seguridad de la clave de recuperación en el identificador de Microsoft Entra, se crea el protector de TPM y se quita la clave sin cifrar.

- Para dispositivos unidos a AD DS: la contraseña de recuperación se crea automáticamente cuando el equipo se une al dominio. A continuación, se realiza una copia de seguridad de la clave de recuperación en AD DS, se crea el protector de TPM y se quita la clave sin cifrar.

- Si el dispositivo no está unido a Microsoft Entra ni a un dominio de Active Directory, se requiere una cuenta Microsoft con privilegios administrativos en el dispositivo. Cuando el administrador usa una cuenta de Microsoft para iniciar sesión, se quita la clave sin cifrar, se carga una clave de recuperación en la cuenta de Microsoft online y se crea un protector TPM. Si un dispositivo requiere la clave de recuperación, se guía al usuario para que use un dispositivo alternativo y vaya a una dirección URL de acceso a la clave de recuperación para recuperar la clave de recuperación mediante sus credenciales de cuenta de Microsoft.

- Si un dispositivo usa solo cuentas locales, permanece desprotegido aunque los datos estén cifrados.

Importante

El cifrado de dispositivos usa el XTS-AES 128-bit método de cifrado de forma predeterminada. En caso de configurar una configuración de directiva para usar un método de cifrado diferente, puede usar la página Estado de inscripción para evitar que el dispositivo comience el cifrado con el método predeterminado. BitLocker tiene una lógica que no inicia el cifrado hasta el final de OOBE, una vez completada la fase de configuración del dispositivo de la página de estado de inscripción. Esta lógica proporciona a un dispositivo tiempo suficiente para recibir la configuración de directiva de BitLocker antes de iniciar el cifrado.

Si se necesita un método de cifrado o una intensidad de cifrado diferentes, pero el dispositivo ya está cifrado, primero debe descifrarse antes de que se pueda aplicar el nuevo método de cifrado o la intensidad del cifrado. Una vez descifrado el dispositivo, puede aplicar diferentes configuraciones de BitLocker.

Si un dispositivo no es apto inicialmente para el cifrado de dispositivos, pero se realiza un cambio que hace que el dispositivo cumpla los requisitos (por ejemplo, al activar Arranque seguro), el cifrado de dispositivos habilita BitLocker automáticamente en cuanto lo detecta.

Puede comprobar si un dispositivo cumple los requisitos para el cifrado de dispositivos en la aplicación Información del sistema (msinfo32.exe). Si el dispositivo cumple los requisitos, Información del sistema muestra una línea que lee:

| Elemento | Valor |

|---|---|

| Compatibilidad con el cifrado de dispositivos | Cumple los requisitos previos |

Diferencia entre BitLocker y cifrado de dispositivos

- El cifrado de dispositivos activa BitLocker automáticamente en dispositivos aptos para el cifrado de dispositivos, con la clave de recuperación de la que se realiza una copia de seguridad automáticamente en el id. de Microsoft Entra, AD DS o la cuenta Microsoft del usuario.

- El cifrado de dispositivos agrega una configuración de cifrado de dispositivo en la aplicación Configuración, que se puede usar para activar o desactivar el cifrado de dispositivos.

- La interfaz de usuario de configuración no muestra el cifrado de dispositivos habilitado hasta que se complete el cifrado.

Nota

Si el cifrado de dispositivos está desactivado, ya no se habilitará automáticamente en el futuro. El usuario debe habilitarlo manualmente en Configuración

Deshabilitación del cifrado de dispositivos

Se recomienda mantener activado el cifrado de dispositivos para cualquier sistema que lo admita. Sin embargo, puede evitar el proceso de cifrado automático de dispositivos cambiando la siguiente configuración del Registro:

| Ruta de acceso | Nombre | Tipo | Valor |

|---|---|---|---|

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\BitLocker |

PreventDeviceEncryption |

REG_DWORD | 0x1 |

Para obtener más información sobre el cifrado de dispositivos, consulte Requisitos de hardware de cifrado de dispositivos BitLocker.

Pasos siguientes

Obtenga información sobre las tecnologías y características para protegerse frente a ataques en la clave de cifrado de BitLocker:

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de