Configuración de restricciones de inquilino v2

Nota:

Algunas características descritas en este artículo son características en vista previa. Para más información sobre las versiones preliminares, consulte Términos de uso complementarios de las versiones preliminares de Microsoft Azure.

Para mejorar la seguridad, puede limitar a qué pueden acceder los usuarios cuando usan una cuenta externa para iniciar sesión desde sus redes o dispositivos. La configuración de restricciones de inquilino, incluida con la configuración de acceso entre inquilinos, le permite crear una directiva para controlar el acceso a las aplicaciones externas.

Por ejemplo, supongamos que un usuario de su organización ha creado una cuenta independiente en un inquilino desconocido o una organización externa le ha dado a su usuario una cuenta que les permita iniciar sesión en su organización. Puede usar restricciones de inquilino para evitar que el usuario use algunas o todas las aplicaciones externas mientras han iniciado sesión con la cuenta externa en la red o los dispositivos.

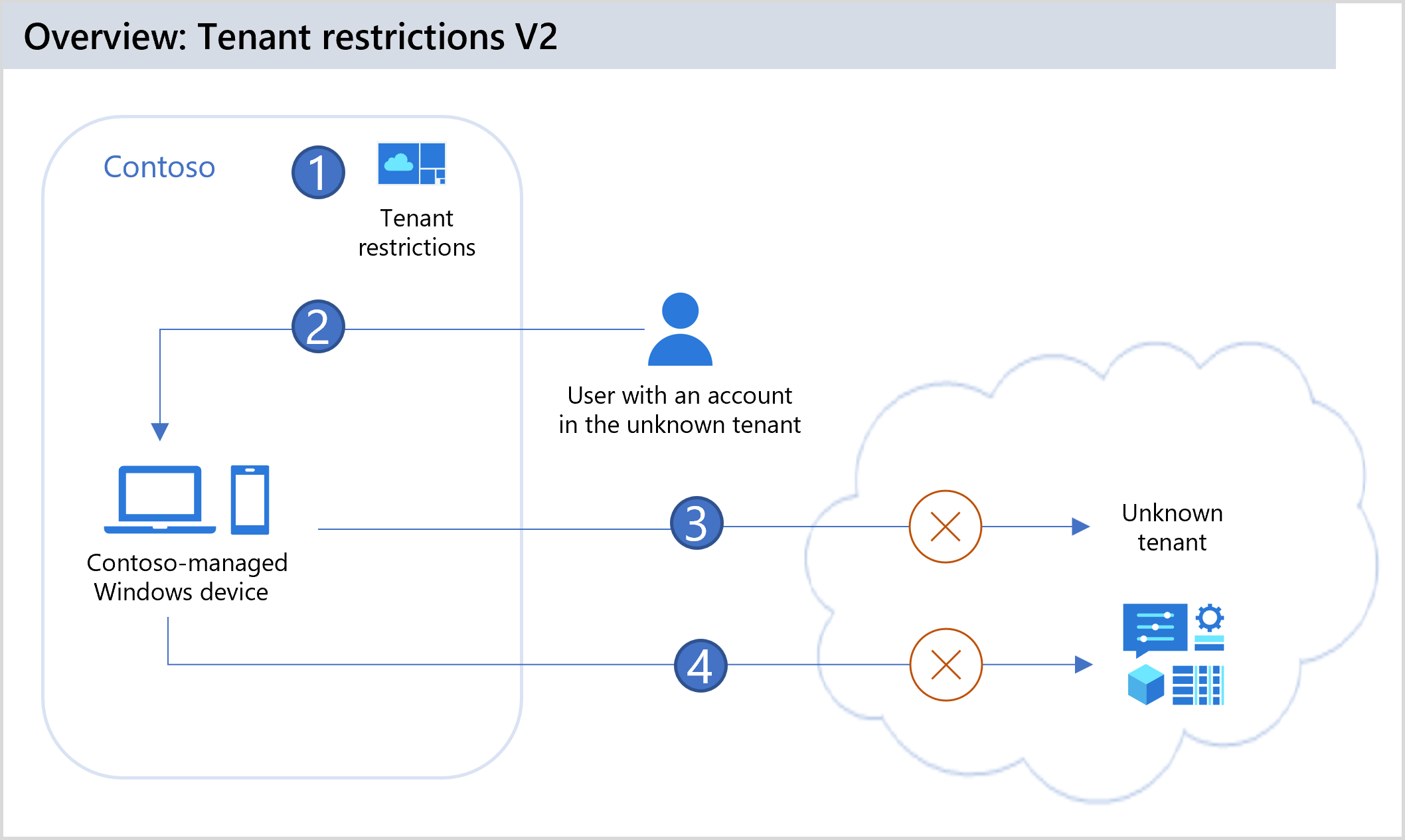

| Pasos | Descripción |

|---|---|

| 1 | Contoso establece Restricciones de inquilino en su configuración de acceso entre inquilinos para bloquear todas las cuentas y aplicaciones externas. Contoso aplica la directiva en cada dispositivo Windows mediante la actualización de la configuración del equipo local con el identificador de inquilino de Contoso y el identificador de directiva de restricciones de inquilino. |

| 2 | Un usuario con un dispositivo Windows administrado por Contoso intenta iniciar sesión en una aplicación externa mediante una cuenta de un inquilino desconocido. El dispositivo Windows agrega un encabezado HTTP a la solicitud de autenticación. El encabezado contiene el identificador de inquilino de Contoso y el identificador de la directiva de restricciones de inquilino. |

| 3 | Protección del plano de autenticación: Microsoft Entra ID usa el encabezado en la solicitud de autenticación para buscar la directiva de restricciones de inquilino en la nube de Microsoft Entra. Dado que la directiva de Contoso impide que las cuentas externas accedan a inquilinos externos, la solicitud se bloquea en el nivel de autenticación. |

| 4 | Protección del plano de datos (versión preliminar): el usuario intenta acceder a la aplicación externa copiando un token de respuesta de autenticación que obtuvo fuera de la red de Contoso y pegándolo en el dispositivo Windows. Sin embargo, Microsoft Entra ID compara la notificación del token con el encabezado HTTP agregado por el dispositivo Windows. Dado que no coinciden, Microsoft Entra ID bloquea la sesión para que el usuario no pueda acceder a la aplicación. |

Restricciones de inquilino v2 proporciona opciones para la protección del plano de autenticación y la protección del plano de datos.

La protección del plano de autenticación hace referencia al uso de una directiva de restricciones de inquilino v2 para bloquear los inicios de sesión mediante identidades externas. Por ejemplo, puede evitar que un usuario interno malintencionado filtre datos a través del correo electrónico externo evitando que el atacante inicie sesión en su inquilino malintencionado. La protección del plano de autenticación de restricciones de inquilino v2 está disponible con carácter general.

La protección del plano de datos hace referencia a la prevención de ataques que omiten la autenticación. Por ejemplo, un atacante podría intentar permitir el acceso a aplicaciones de inquilino malintencionadas mediante la unión a reuniones anónimas de Teams o el acceso a archivos anónimos de SharePoint. O bien, el atacante podría copiar un token de acceso de un dispositivo en un inquilino malintencionado e importarlo al dispositivo organizativo. La protección del plano de datos de restricciones de inquilino v2 obligan al usuario a autenticarse al intentar acceder a un recurso y bloquea el acceso si se produce un error en la autenticación.

Aunque las restricciones de inquilino v1 proporcionan protección del plano de autenticación a través de una lista de permitidos de inquilino configurada en el proxy corporativo, las restricciones de inquilino v2 proporcionan opciones para la autenticación granular y la protección del plano de datos, con o sin un proxy corporativo. Si usa un proxy corporativo para la inserción de encabezados, las opciones incluyen solo la protección del plano de autenticación.

Introducción a las restricciones de inquilino v2

En la configuración de acceso entre inquilinos de la organización, puede configurar una directiva de restricciones de inquilino v2. Después de crear la directiva, hay tres maneras de aplicar la directiva en su organización.

- Restricciones de inquilino v2 universal. Esta opción proporciona tanto el plano de autenticación como la protección del plano de datos sin un proxy corporativo. Las restricciones de inquilino universal usan el acceso seguro global (versión preliminar) para etiquetar todo el tráfico independientemente del sistema operativo, el explorador o el factor de forma del dispositivo. Permite la compatibilidad con la conectividad de red remota y de cliente.

- Restricciones de inquilino v2 del plano de autenticación. Puede implementar un proxy corporativo en su organización y configurar el proxy para establecer las señales de restricciones de inquilino v2 en todo el tráfico a Microsoft Entra ID y cuentas de Microsoft (MSA).

- Restricciones de inquilino v2 de Windows. En el caso de los dispositivos Windows de propiedad corporativa, puede aplicar la protección del plano de autenticación y del plano de datos aplicando restricciones de inquilino directamente en los dispositivos. Las restricciones de inquilino se aplican al acceso a los recursos, lo que proporciona cobertura de ruta de acceso de datos y protección contra la infiltración de tokens. No se requiere un proxy corporativo para la aplicación de directivas. Los dispositivos pueden estar administrados por Microsoft Entra ID o unidos a un dominio de Azure que se administran a través de la directiva de grupo.

Nota:

En este artículo se describe cómo configurar las restricciones de inquilino v2 mediante el centro de administración de Microsoft Entra. También puede usar la API de acceso entre inquilinos de Microsoft Graph para crear estas mismas directivas de restricción de inquilinos.

Escenarios admitidos

Las restricciones de inquilino v2 se pueden limitar a usuarios, grupos, organizaciones o aplicaciones externas específicos. Las aplicaciones creadas en la pila de redes del sistema operativo Windows están protegidas. Se admiten los siguientes escenarios:

- Todas las aplicaciones de Office (todas las versiones o canales de lanzamiento).

- Aplicaciones .NET de la Plataforma Universal de Windows (UWP).

- Protección del plano de autenticación para todas las aplicaciones que se autentican con Microsoft Entra ID, incluidas todas las aplicaciones propias de Microsoft y las aplicaciones de terceros que usan Microsoft Entra ID para la autenticación.

- Protección del plano de datos para SharePoint Online y Exchange Online.

- Protección de acceso anónimo para SharePoint Online, OneDrive para la empresa y Teams (con controles de federación configurados).

- Autenticación y protección del plano de datos para cuentas de inquilino o consumidor de Microsoft.

- Al usar restricciones de inquilino universal en Acceso seguro global (versión preliminar), todos los exploradores y plataformas.

- Al usar la directiva de grupo de Windows, Microsoft Edge y todos los sitios web de Microsoft Edge.

Escenarios no admitidos

- Bloqueo anónimo a la cuenta de OneDrive del consumidor. Los clientes pueden solucionarlo a nivel de proxy bloqueando https://onedrive.live.com/.

- Cuando un usuario accede a una aplicación de terceros, como Slack, mediante un vínculo anónimo o una cuenta que no sea de Azure AD.

- Cuando un usuario copia un token emitido por Microsoft Entra ID desde una máquina doméstica a una máquina de trabajo y lo usa para acceder a una aplicación de terceros como Slack.

- Restricciones de inquilino por usuario para cuentas Microsoft.

Comparación de restricciones de inquilinos V1 y V2

En la tabla siguiente se comparan las características de cada versión.

| Restricciones de inquilino v1 | Restricciones de inquilinos v2 | |

|---|---|---|

| Aplicación de directivas | El proxy corporativo aplica la directiva de restricción de inquilinos en el plano de control de Microsoft Entra ID. | Opciones: : restricciones de inquilino universal en Acceso seguro global (versión preliminar), que usa la señalización de directivas para etiquetar todo el tráfico, lo que proporciona compatibilidad con la autenticación y el plano de datos en todas las plataformas. : protección de solo plano de autenticación, donde el proxy corporativo establece las señales de restricciones de inquilino v2 en todo el tráfico. : administración de dispositivos Windows, donde los dispositivos se configuran para apuntar el tráfico de Microsoft a la directiva de restricción de inquilinos y la directiva se aplica en la nube. |

| Limitación de cumplimiento de directivas | Añada inquilinos a la lista de permitidos del tráfico de Microsoft Entra para administrar servidores proxy corporativos. Límite de caracteres del valor de encabezado en Restrict-Access-To-Tenants: <allowed-tenant-list> limita el número de inquilinos que se pueden agregar. |

Administrado por una directiva de nube en la directiva de acceso entre inquilinos. Se crea una directiva de asociado para cada inquilino externo. Actualmente, la configuración de todos los inquilinos externos se encuentra en una directiva con un límite de tamaño de 25 KB. |

| Solicitudes de inquilino malintencionadas | Microsoft Entra ID bloquea las solicitudes de autenticación de inquilinos malintencionadas para proporcionar protección del plano de autenticación. | Microsoft Entra ID bloquea las solicitudes de autenticación de inquilinos malintencionadas para proporcionar protección del plano de autenticación. |

| Granularidad | Limitada al inquilino y a todas las cuentas de Microsoft. | Granularidad de inquilino, usuario, grupo y aplicación. (La granularidad de nivel de usuario no se admite con cuentas de Microsoft). |

| Acceso anónimo | Se permite el acceso anónimo a reuniones de Teams y al uso compartido de archivos. | Se bloquea el acceso anónimo a las reuniones de Teams. El acceso a recursos compartidos de forma anónima ("Cualquiera con el vínculo") está bloqueado. |

| Cuentas de Microsoft | Usa un encabezado Restrict-MSA para bloquear el acceso a las cuentas de consumidor. | Permite el control de la autenticación de las cuentas de Microsoft (MSA y Live ID) en los planos de identidad y datos. Por ejemplo, si aplica restricciones de inquilino de forma predeterminada, puede crear una directiva específica de cuentas de Microsoft que permita a los usuarios acceder a aplicaciones específicas con sus cuentas de Microsoft, por ejemplo: Microsoft Learn (id. de aplicación 18fbca16-2224-45f6-85b0-f7bf2b39b3f3) o Iniciativa de competencias empresariales de Microsoft (id. de aplicación 195e7f27-02f9-4045-9a91-cd2fa1c2af2f). |

| Administración de proxy | Añada inquilinos a la lista de permitidos del tráfico de Microsoft Entra para administrar servidores proxy corporativos. | Para la protección del plano de autenticación de proxy corporativo, configure el proxy para establecer las señales de restricciones de inquilino v2 en todo el tráfico. |

| Compatibilidad con plataformas | Es compatible con todas las plataformas. Proporciona solo protección del plano de autenticación. | Las restricciones de inquilino universal en Acceso seguro global (versión preliminar) admiten cualquier sistema operativo, explorador o factor de forma del dispositivo. La protección del plano de autenticación de proxy corporativo admite macOS, el explorador Chrome Browser y las aplicaciones .NET. La administración de dispositivos Windows admite sistemas operativos Windows y Microsoft Edge. |

| Soporte técnico del portal | No hay ninguna interfaz de usuario en el centro de administración de Microsoft Entra para configurar la directiva. | Interfaz de usuario disponible en el centro de administración de Microsoft Entra para configurar la directiva en la nube. |

| Aplicaciones no compatibles | N/D | Bloquear el uso de aplicaciones no compatibles con puntos de conexión de Microsoft mediante Control de aplicaciones de Windows Defender (WDAC) o Firewall de Windows (por ejemplo, para Chrome, Firefox, etc.). Consulte Bloquear aplicaciones de Chrome, Firefox y .NET como PowerShell. |

Migración de directivas de restricciones de inquilino de la versión v1 a la versión V2

La migración de directivas de restricción de inquilinos de v1 a v2 es una operación única. Después de la migración, no se requieren cambios en el lado cliente. Puede realizar cualquier cambio de directiva posterior del laso servidor mediante el Centro de administración Microsoft Entra.

Al habilitar TRv2 en el proxy, podrá aplicar TRv2 solo en el plano de autenticación. Para habilitar TRv2 tanto en el plano de autenticación como en el de datos, debe habilitar la señalización del lado cliente TRv2 mediante TRv2 universal.

Paso 1: Configuración de la lista de permitidos de inquilinos de asociados

TRv1: restricciones de inquilino v1 (TRv1) le permite crear una lista de permitidos de identificadores de inquilino o puntos de conexión de inicio de sesión de Microsoft para asegurarse de que los usuarios acceden a los inquilinos externos que autoriza la organización. TRv1 lo logra agregando el encabezado Restrict-Access-To-Tenants: <allowed-tenant-list> en el proxy. Por ejemplo: "Restrict-Access-To-Tenants: " contoso.com, fabrikam.com, dogfood.com". Más información sobre las restricciones de inquilino v1.

TRv2: con restricciones de inquilino v2 (TRv2), la configuración se mueve a la directiva de nube del lado servidor y no es necesario el encabezado TRv1.

- En el proxy corporativo, debe quitar el encabezado de restricciones de inquilino v1,

Restrict-Access-To-Tenants: <allowed-tenant-list>. - Para cada inquilino de la lista de inquilinos permitidos, cree una directiva de inquilino de asociado siguiendo los pasos descritos en Paso 2: Configuración de restricciones de inquilino v2 para asociados específicos. Asegúrese de seguir estas instrucciones:

Nota:

- Mantenga la directiva predeterminada de restricciones de inquilino v2 que bloquea todo el acceso de inquilino externo mediante identidades externas (por ejemplo,

user@externaltenant.com). - Cree una directiva de inquilino de asociado para cada inquilino que aparezca en la lista de permitidos de la versión 1 siguiendo los pasos descritos en Paso 2: Configuración de restricciones de inquilino v2 para asociados específicos.

- Permita que solo los usuarios específicos accedan a aplicaciones específicas. Este diseño aumenta la posición de seguridad limitando el acceso solo a los usuarios necesarios.

Paso 2: Bloqueo de la cuenta de consumidor o el inquilino de la cuenta microsoft

TRv1: para no permitir que los usuarios inicien sesión en las aplicaciones de consumidor. Trv1 necesita que el encabezado sec-Restrict-Tenant-Access-Policy se inserte en el tráfico que visita login.live.com como sec-Restrict-Tenant-Access-Policy: restrict-msa"

TRv2: con TRv2, la configuración se mueve a la directiva de nube del lado servidor y no es necesario el encabezado TRv1.

- En el proxy corporativo, debe quitar el encabezado de restricciones de inquilino v1 sec-Restrict-Tenant-Access-Policy: restrict-msa".

- Cree una directiva de inquilino de asociado para el inquilino de cuentas Microsoft siguiendo los pasos descritos en Paso 2: Configuración de restricciones de inquilino v2 para asociados específicos. Dado que la asignación de nivel de usuario no está disponible para los inquilinos de la MSA, la directiva se aplica a todos los usuarios de la MSA. Sin embargo, la granularidad de nivel de aplicación está disponible y debe limitar las aplicaciones a las que las cuentas de consumidor o la MSA pueden acceder solo a las aplicaciones necesarias.

Nota:

El bloqueo del inquilino de la MSA no bloqueará el tráfico sin usuario para los dispositivos, entre los que se incluyen:

- Tráfico de Autopilot, Windows Update y la telemetría de la organización.

- Autenticación B2B de cuentas de consumidor o autenticación de "transferida", donde las aplicaciones de Azure y las aplicaciones Office.com usan Microsoft Entra ID para iniciar sesión en los usuarios consumidores en un contexto de consumidor.

Paso 3: Habilitación de restricciones de inquilino v2 en el proxy corporativo

TRv2: puede configurar el proxy corporativo para habilitar el etiquetado del lado cliente del encabezado v2 de restricciones de inquilino mediante la siguiente configuración de proxy corporativo: sec-Restrict-Tenant-Access-Policy: <DirectoryID>:<policyGUID>

donde <DirectoryID> es el identificador de inquilino de Microsoft Entra y <policyGUID> es el identificador de objeto de la directiva de acceso entre inquilinos.

Restricciones de inquilino frente a la configuración de entrada y salida

Aunque las restricciones de inquilino están configuradas junto con la configuración de acceso entre inquilinos, funcionan por separado de la configuración de acceso entrante y saliente. La configuración de acceso entre inquilinos le proporciona control cuando los usuarios inician sesión con una cuenta de su organización. Por el contrario, las restricciones de inquilino proporcionan control cuando los usuarios usan una cuenta externa. La configuración de entrada y salida para la colaboración B2B y la conexión directa B2B no afectan (y no se ven afectadas por) la configuración de restricciones de inquilino.

Piense en la configuración de acceso entre inquilinos de esta manera:

- La configuración de entrada controla el acceso de cuentas externas a sus aplicaciones internas.

- La configuración de salida controla el acceso de cuentas internas a sus aplicaciones externas.

- Las restricciones de inquilino controlan el acceso de la cuenta externa a las aplicaciones externas.

Restricciones de inquilino frente a colaboración B2B

Cuando los usuarios necesiten acceso a aplicaciones y organizaciones externas, se recomienda habilitar restricciones de inquilino para bloquear cuentas externas y usar la colaboración B2B en su lugar. La colaboración B2B le ofrece la posibilidad de:

- Usar el acceso condicional y forzar la autenticación multifactor para los usuarios de colaboración B2B.

- Administración de los accesos entrantes y salientes.

- Finalizar las sesiones y las credenciales cuando cambie el estado de empleo de un usuario de colaboración B2B o sus credenciales se infringen.

- Usar los registros de inicio de sesión para ver detalles sobre el usuario de colaboración B2B.

Requisitos previos

Para configurar las restricciones de inquilino, necesita lo siguiente:

- Microsoft Entra ID P1 o P2

- Cuenta con un rol de Administrador global o Administrador de seguridad

- Dispositivos Windows que ejecutan Windows 10 o Windows 11 con las actualizaciones más recientes

Configurar restricciones de inquilino v2 del lado servidor en la nube

Paso 1: Configurar las restricciones de inquilino v2 predeterminadas

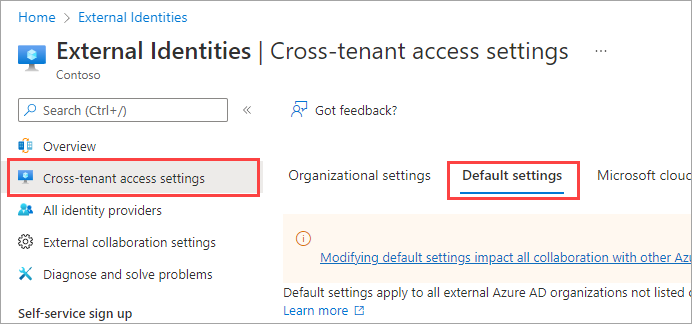

La configuración de restricciones de inquilino v2 se encuentra en el centro de administración de Microsoft Entra en Configuración de acceso entre inquilinos. En primer lugar, configure las restricciones de inquilino predeterminadas que desea aplicar a todos los usuarios, grupos, aplicaciones y organizaciones. Después, si necesita configuraciones específicas del asociado, puede agregar la organización de un asociado y personalizar cualquier configuración que difiera de los valores predeterminados.

Para configurar las restricciones de inquilino predeterminadas

Sugerencia

Los pasos de este artículo pueden variar ligeramente en función del portal desde donde comienzas.

Inicie sesión en el Centro de administración de Microsoft Entra al menos como Administrador de seguridad.

Vaya a Identidad>Identidades externas>Configuración del acceso entre inquilinos y, a continuación, seleccione Configuración del acceso entre inquilinos.

Seleccione la pestaña Configuración predeterminada.

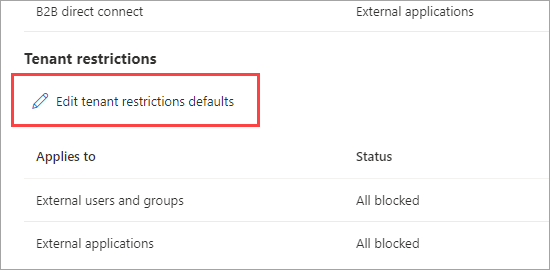

Desplácese hasta la sección Restricciones de inquilino.

Seleccione el vínculo Editar restricciones de inquilino predeterminadas.

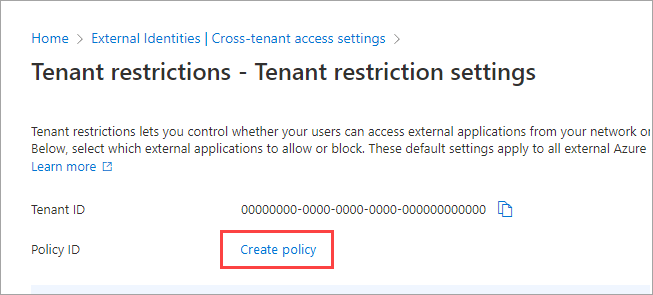

Si aún no existe una directiva predeterminada en el inquilino, junto al identificador de directiva aparecerá un vínculo de Crear directiva. Seleccione este vínculo.

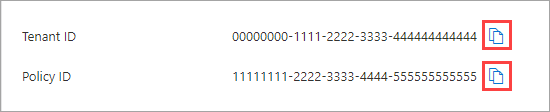

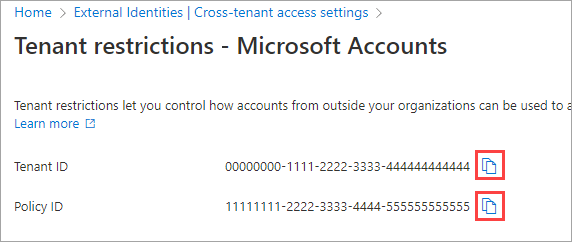

La página Restricciones de inquilino muestra el identificador de inquilino y el identificador de directiva de restricciones de inquilino. Use los iconos de copia para copiar ambos valores. Los usará más tarde al configurar los clientes de Windows para habilitar las restricciones de inquilino.

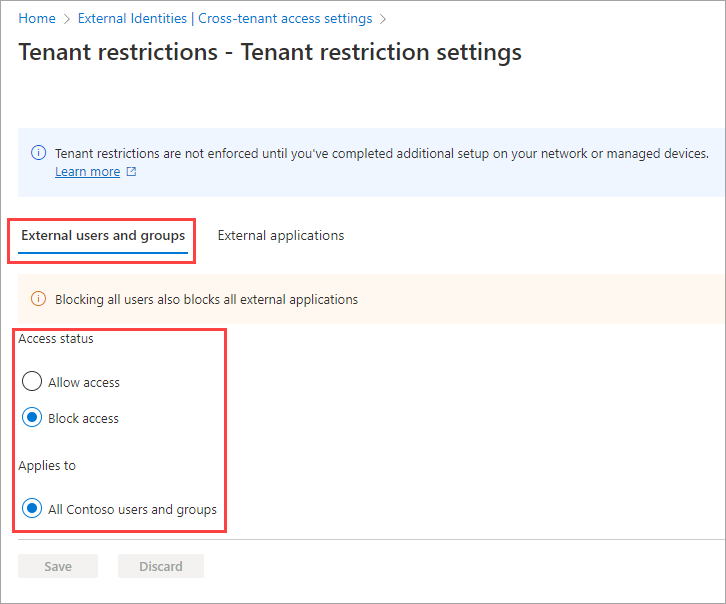

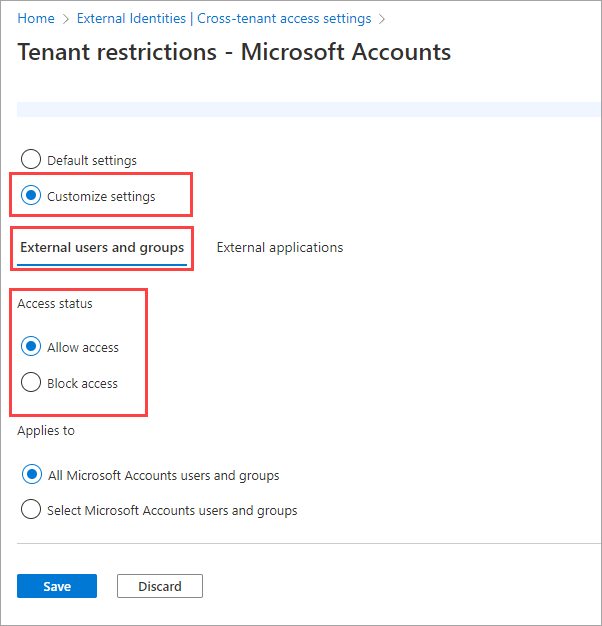

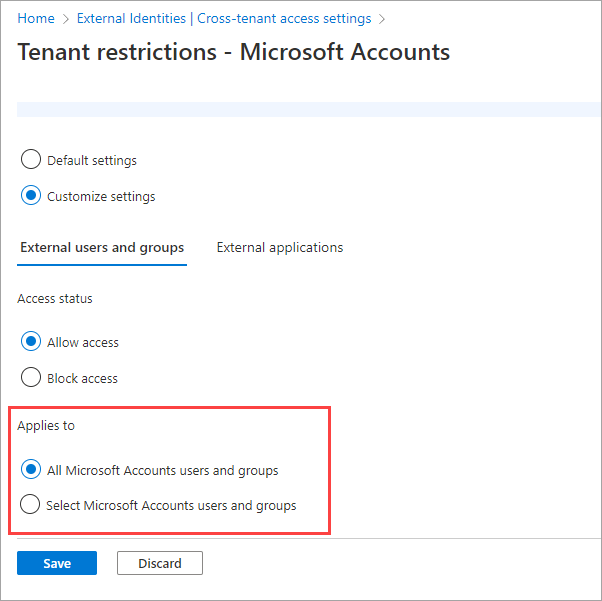

Seleccione la pestaña Usuarios y grupos externos. En Estado de acceso, elija una de las siguientes opciones:

- Permitir acceso: permite que todos los usuarios que hayan iniciado sesión con cuentas externas accedan a aplicaciones externas (especificadas en la pestaña Aplicaciones externas).

- Bloquear acceso: impide que todos los usuarios que hayan iniciado sesión con cuentas externas accedan a aplicaciones externas (especificadas en la pestaña Aplicaciones externas).

Nota

La configuración predeterminada no se puede limitar a cuentas o grupos individuales, por lo que Se aplica a siempre es igual a Todos los usuarios y grupos de <su inquilino>. Tenga en cuenta que si bloquea el acceso a todos los usuarios y grupos, también deberá bloquear el acceso a todas las aplicaciones externas (en la pestaña Aplicaciones externas).

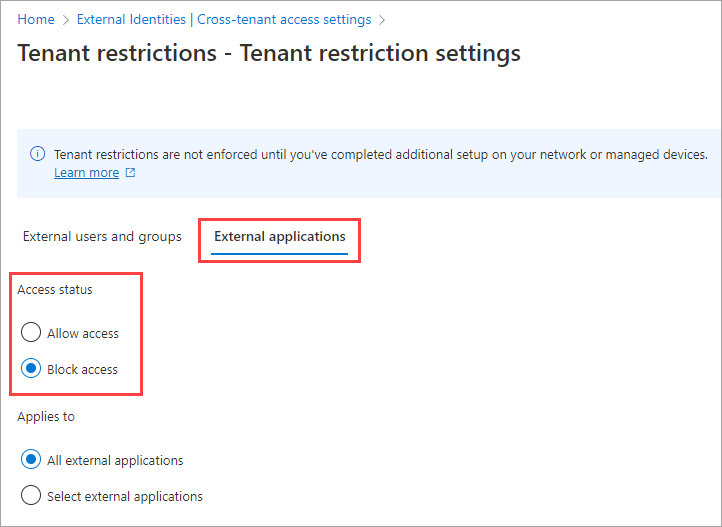

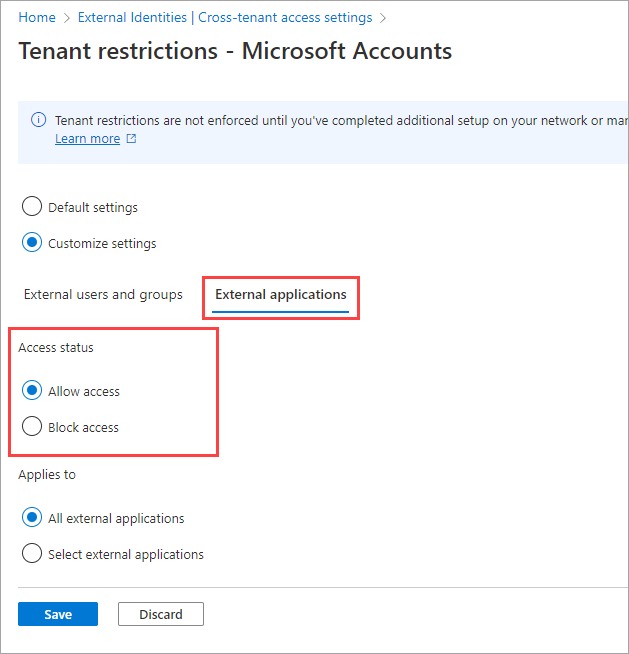

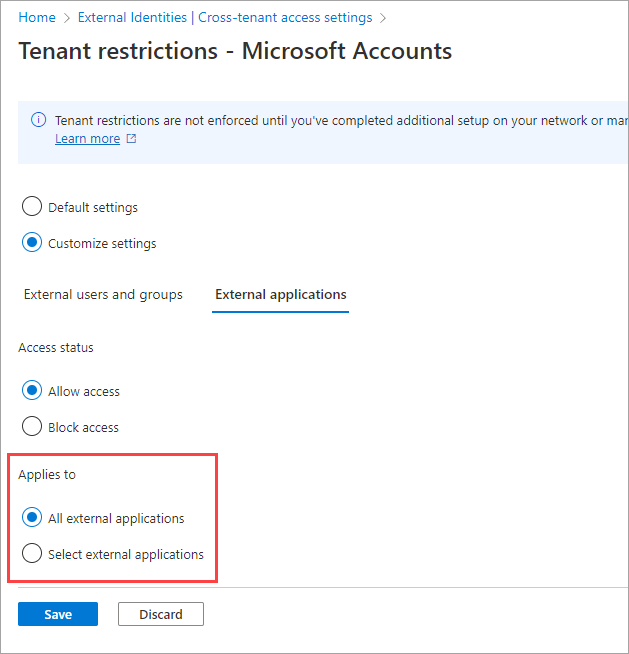

Seleccione la pestaña Aplicaciones externas . En Estado de acceso, elija una de las siguientes opciones:

- Permitir acceso: permite que todos los usuarios que hayan iniciado sesión con cuentas externas accedan a las aplicaciones especificadas en la sección Se aplica a .

- Bloquear acceso: impide que todos los usuarios que hayan iniciado sesión con cuentas externas accedan a las aplicaciones especificadas en la sección Se aplica a .

En Se aplica a, seleccione uno de los siguientes:

- All external applications (Todas las aplicaciones externas): aplica la acción elegida en Access status (Estado del acceso) a las aplicaciones externas. Si bloquea el acceso a todas las aplicaciones externas, también debe bloquearlo a todos los usuarios y grupos (en la pestaña Usuarios y grupos).

- Seleccionar aplicaciones externas: le permite elegir las aplicaciones externas a las que quiere que se aplique la acción en Estado de acceso. Para seleccionar aplicaciones, elija Agregar aplicaciones de Microsoft o Agregar otras aplicaciones. Después, busque por el nombre de la aplicación o por el id. de la aplicación (ya sea el id. de la aplicación cliente o el id. de la aplicación recurso) y seleccione la aplicación. (Vea una lista de identificadores para aplicaciones de Microsoft usadas habitualmente). Si quiere agregar más aplicaciones, use el botón Agregar . Cuando haya terminado, seleccione Enviar.

Seleccione Guardar.

Paso 2: Configuración de restricciones de inquilino v2 para asociados específicos

Supongamos que usa restricciones de inquilino para bloquear el acceso de forma predeterminada, pero quiere permitir que los usuarios accedan a determinadas aplicaciones mediante sus propias cuentas externas. Por ejemplo, supongamos que quiere que los usuarios puedan acceder a Microsoft Learn con sus propias cuentas de Microsoft. Las instrucciones de esta sección describen cómo agregar configuraciones específicas de la organización que tienen prioridad sobre la configuración predeterminada.

Ejemplo: Configuración de restricciones de inquilino v2 para permitir cuentas Microsoft

Inicie sesión en el Centro de administración de Microsoft Entra al menos como Administrador de seguridado Administrador de acceso condicional.

Vaya a Identidad>Identidades externas>Configuración del acceso entre inquilinos.

Seleccione Organizational settings (Configuración de la organización).

Nota:

Si la organización que quiere agregar ya se ha agregado a la lista, puede omitir agregarla y ir directamente a modificar la configuración.

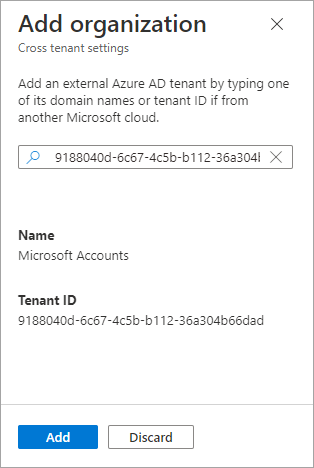

Seleccione Add organization (Agregar organización).

En el panel Add organization (Agregar organización), escriba el nombre de dominio completo (o identificador de inquilino) de la organización.

Ejemplo: busque el siguiente identificador de inquilino de cuentas Microsoft:

9188040d-6c67-4c5b-b112-36a304b66dad

Seleccione la organización en los resultados de la búsqueda y, después, seleccione Agregar.

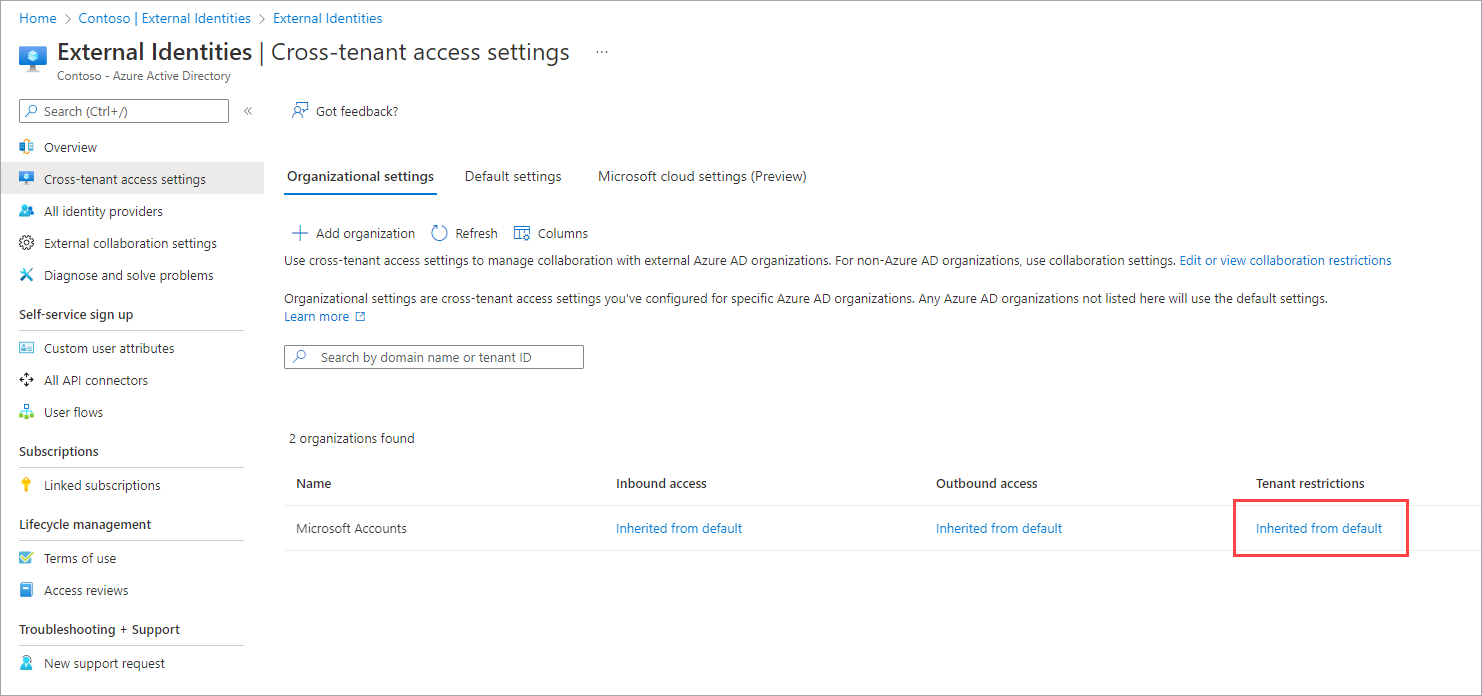

Modificación de la configuración: busque la organización en la lista Configuración organizativa y desplácese horizontalmente para ver la columna Restricciones de inquilino. En este momento, toda la configuración de restricciones de inquilino de esta organización se hereda de la configuración predeterminada. Para cambiar la configuración de esta organización, seleccione el vínculo Heredado del valor predeterminado bajo la columna Restricciones de inquilino.

Aparece la página Restricciones de inquilino de la organización. Copie los valores de Id. de inquilino e Id. de directiva. Los usará más tarde al configurar los clientes de Windows para habilitar las restricciones de inquilino.

Seleccione Personalizar configuración y seleccione la pestaña Usuarios y grupos externos. En Estado de acceso, elija una opción:

- Permitir acceso: permite a los usuarios y grupos especificados en Se aplica a que hayan iniciado sesión con cuentas externas acceder a aplicaciones externas (especificadas en la pestaña Aplicaciones externas).

- Bloquear acceso: impide a los usuarios y grupos especificados en Se aplica a que hayan iniciado sesión con cuentas externas acceder a aplicaciones externas (especificadas en la pestaña Aplicaciones externas).

Nota

En nuestro ejemplo de cuentas Microsoft, seleccionamos Permitir acceso.

En Se aplica a, seleccione Todos los usuarios y grupos de la <organización>.

Nota:

La granularidad del usuario no es compatible con las cuentas Microsoft, por lo que la funcionalidad Seleccionar usuarios y grupos de la <organización> no está disponible. Para otras organizaciones, puede elegir Seleccionar usuarios y grupos de la <organización> y, a continuación, realizar las siguientes acciones para cada usuario o grupo que quiera agregar:

- Seleccione Add external users and groups (Agregar usuarios y grupos externos).

- En el panel Select (Seleccionar), escriba el nombre de usuario o el nombre del grupo en el cuadro de búsqueda.

- Seleccione el usuario o grupo en los resultados de la búsqueda.

- Si quiere agregar más, seleccione Agregar y repita estos pasos. Cuando haya terminado de seleccionar los usuarios y grupos que quiere agregar, seleccione Enviar.

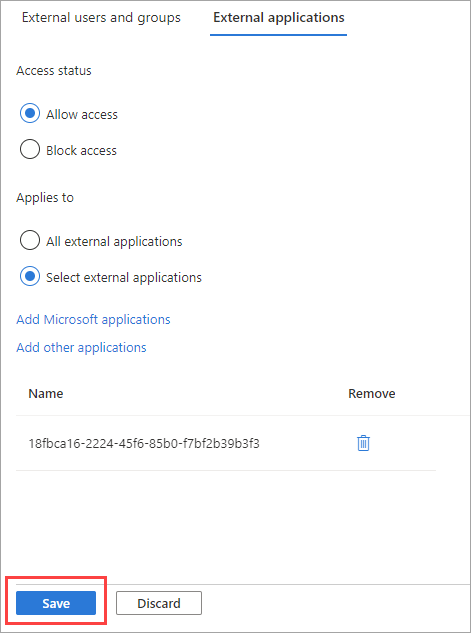

Seleccione la pestaña Aplicaciones externas . En Estado de acceso, elija si quiere permitir o bloquear el acceso a aplicaciones externas.

- Permitir acceso: permite que sus usuarios accedan a las aplicaciones externas especificadas en Se aplica a cuando usen cuentas externas.

- Bloquear acceso: impide que sus usuarios accedan a las aplicaciones externas especificadas en Se aplica a cuando usan cuentas externas.

Nota

En nuestro ejemplo de cuentas Microsoft, seleccionamos Permitir acceso.

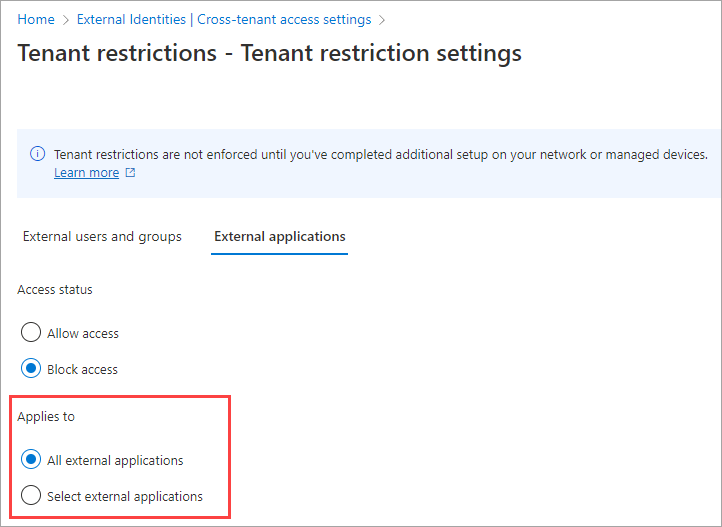

En Se aplica a, seleccione uno de los siguientes:

- All external applications (Todas las aplicaciones externas): aplica la acción elegida en Access status (Estado del acceso) a las aplicaciones externas.

- Select external applications (Determinadas aplicaciones externas): aplica la acción elegida en Access status (Estado del acceso) a algunas aplicaciones externas.

Nota

- Para nuestro ejemplo de cuentas Microsoft, elegimos Seleccionar aplicaciones externas.

- Si bloquea el acceso a todas las aplicaciones externas, también debe bloquearlo a todos los usuarios y grupos (en la pestaña Usuarios y grupos).

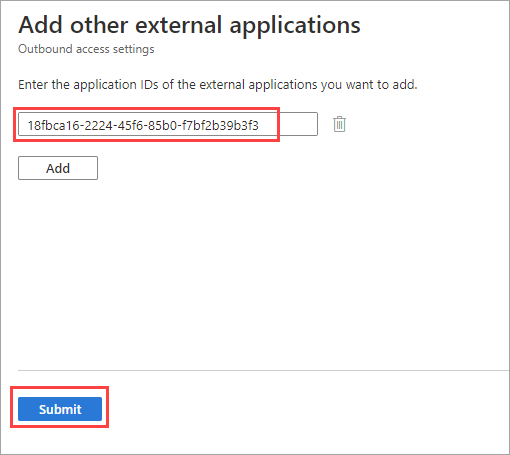

Si elige Select external applications (Determinadas aplicaciones externas), realice las siguientes acciones para cada aplicación que quiera agregar:

- Seleccione Add Microsoft applications (Agregar aplicaciones de Microsoft) o Add other applications (Agregar otras aplicaciones). Para nuestro ejemplo de Microsoft Learn, elegimos Agregar otras aplicaciones.

- En el cuadro de búsqueda, escriba el nombre o el identificador de la aplicación (ya sea el identificador de aplicación cliente o el identificador de la aplicación de recursos). (Vea una lista de identificadores para aplicaciones de Microsoft usadas habitualmente). En nuestro ejemplo de Microsoft Learn, se escribe el identificador de aplicación

18fbca16-2224-45f6-85b0-f7bf2b39b3f3. - Seleccione la aplicación en los resultados de la búsqueda y seleccione Agregar.

- Repita el proceso para cada aplicación que quiera agregar.

- Cuando haya terminado de seleccionar aplicaciones, seleccione Enviar.

Las aplicaciones seleccionadas aparecen en la pestaña Aplicaciones externas . Seleccione Guardar.

Nota:

El bloqueo del inquilino de la MSA no se bloqueará:

- Tráfico sin usuario en dispositivos. Esto incluye el tráfico de Autopilot, Windows Update y la telemetría de la organización.

- Autenticación B2B de cuentas de consumidor.

- La autenticación "transferida", que usan muchas aplicaciones de Azure y Office.com, donde las aplicaciones emplean Microsoft Entra ID para iniciar la sesión de los usuarios consumidores en un contexto de consumidor.

Configurar restricciones de inquilino v2 del lado cliente

Hay tres opciones para aplicar restricciones de inquilino v2 para los clientes:

- Opción 1: restricciones de inquilino v2 universal como parte de Acceso seguro global (versión preliminar) de Microsoft Entra

- Opción 2: configurar restricciones de inquilino v2 en el proxy corporativo

- Opción 3: habilitar restricciones de inquilino en dispositivos administrados con Windows (versión preliminar)

Opción 1: restricciones de inquilino v2 universal como parte de Acceso seguro global (versión preliminar) de Microsoft Entra

Se recomiendan las restricciones de inquilino v2 universal como parte de Acceso seguro global de Microsoft Entra, ya que proporciona protección del plano de datos y de autenticación para todos los dispositivos y plataformas. Esta opción proporciona más protección contra intentos sofisticados de omitir la autenticación. Por ejemplo, los atacantes pueden intentar permitir el acceso anónimo a las aplicaciones de un inquilino malintencionado, por ejemplo, mediante la unión a reuniones anónimas en Teams. O bien, es posible que los atacantes intenten importar al dispositivo de la organización un token de acceso eliminado de un dispositivo en el inquilino malintencionado. Las restricciones de inquilino v2 universal impiden estos ataques mediante el envío de señales de restricciones de inquilino v2 en el plano de autenticación (Microsoft Entra ID y cuenta de Microsoft) y en el plano de datos (aplicaciones en la nube de Microsoft).

Opción 2: configurar restricciones de inquilino v2 en el proxy corporativo

Las directivas de restricciones de inquilino v2 no se pueden aplicar directamente en dispositivos que no son de Windows 10, Windows 11 o Windows Server 2022, como equipos Mac, dispositivos móviles, aplicaciones Windows no compatibles y exploradores Chrome. Para asegurarse de que los inicios de sesión están restringidos en todos los dispositivos y aplicaciones de la red corporativa, configure el proxy corporativo para aplicar restricciones de inquilino v2. Aunque la configuración de restricciones de inquilino en el proxy corporativo no proporciona protección de plano de datos, proporciona protección del plano de autenticación.

Importante

Si ha configurado previamente restricciones de inquilino, deberá dejar de enviar restrict-msa a login.live.com. De lo contrario, la nueva configuración entrará en conflicto con las instrucciones existentes para el servicio de inicio de sesión de MSA.

Configure el encabezado de restricciones de inquilino v2 de la siguiente manera:

Nombre de encabezado Valor de encabezado sec-Restrict-Tenant-Access-Policy<TenantId>:<policyGuid>TenantIDes el id. de inquilino de Microsoft Entra. Para encontrar este valor, inicie sesión en el Centro de administración de Microsoft Entra como administrador y vaya a Identidad>Información general y seleccione la pestaña Información general.policyGUIDes el id. del objeto para su directiva de acceso entre inquilinos. Encuentre este valor llamando a/crosstenantaccesspolicy/defaulty usando el campo "id" devuelto.

En el proxy corporativo, envíe el encabezado restricciones de inquilino v2 a los siguientes dominios de inicio de sesión de Microsoft:

- login.live.com

- login.microsoft.com

- login.microsoftonline.com

- login.windows.net

Este encabezado aplica la directiva v2 de restricciones de inquilino en todos los inicios de sesión de la red. Este encabezado no bloquea el acceso anónimo a reuniones de Teams, archivos de SharePoint u otros recursos que no requieran autenticación.

Restricciones de inquilino v2 sin compatibilidad para la interrupción e inspección

En el caso de las plataformas que no son Windows, puede interrumpir e inspeccionar el tráfico para agregar los parámetros v2 de restricciones de inquilino al encabezado a través del proxy. Sin embargo, algunas plataformas no admiten la interrupción e inspección, por lo que las restricciones de inquilino v2 no funcionan. Para estas plataformas, las siguientes características de Microsoft Entra ID pueden proporcionar protección:

- Acceso condicional: permitir solo el uso de dispositivos administrados o compatibles

- Acceso condicional: administrar el acceso para usuarios invitados o externos

- Colaboración B2B: restringir las reglas de salida por acceso entre inquilinos para los mismos inquilinos enumerados en el parámetro "Restrict-Access-To-Tenants"

- Colaboración B2B: restringir invitaciones a usuarios B2B a los mismos dominios enumerados en el parámetro "Restrict-Access-To-Tenants"

- Administración de aplicaciones: restricción de cómo los usuarios dan su consentimiento a las aplicaciones

- Intune: aplique la directiva de aplicaciones a través de Intune para restringir el uso de aplicaciones administradas únicamente al UPN de la cuenta que inscribió el dispositivo (en Permitir solo las cuentas de organización configuradas en las aplicaciones)

Aunque estas alternativas proporcionan protección, algunos escenarios solo se pueden cubrir mediante restricciones de inquilino, como el uso de un explorador para acceder a los servicios de Microsoft 365 a través de la Web en lugar de la aplicación dedicada.

Opción 3: habilitar restricciones de inquilino en dispositivos administrados con Windows (versión preliminar)

Después de crear una directiva de restricciones de inquilino v2, puede aplicar la directiva en cada dispositivo Windows 10, Windows 11 y Windows Server 2022 agregando el identificador de inquilino y el identificador de directiva a la configuración de Restricciones de inquilino del dispositivo. Cuando las restricciones de inquilino están habilitadas en un dispositivo Windows, los servidores proxy corporativos no son necesarios para la aplicación de directivas. No es necesario que los dispositivos estén administrados por Microsoft Entra ID para aplicar restricciones de inquilino v2; también se admiten dispositivos unidos a un dominio administrados con directiva de grupo.

Nota:

Las restricciones de inquilinos V2 en Windows son una solución parcial que protege los planos de datos y la autenticación en algunos escenarios. Funciona en dispositivos Windows administrados y no protege la pila de .NET, Chrome o Firefox. La solución de Windows proporciona una solución temporal hasta la disponibilidad general de las restricciones de inquilino universal en Acceso seguro global de Microsoft Entra (versión preliminar).

Plantillas administrativas (.admx) para la actualización de noviembre de 2021 (21H2) de Windows 10 y la configuración de directiva de grupo

Puede usar la directiva de grupo para implementar la configuración de restricciones de inquilino en dispositivos Windows. Consulte estos recursos:

- Plantillas administrativas para Windows 10

- Hoja de cálculo de referencia de la configuración de directivas de grupo para Windows 10

Prueba de las directivas en un dispositivo

Para probar la directiva de restricciones de inquilino v2 en un dispositivo, siga estos pasos.

Nota:

- El dispositivo debe ejecutar Windows 10 o Windows 11 con las actualizaciones más recientes.

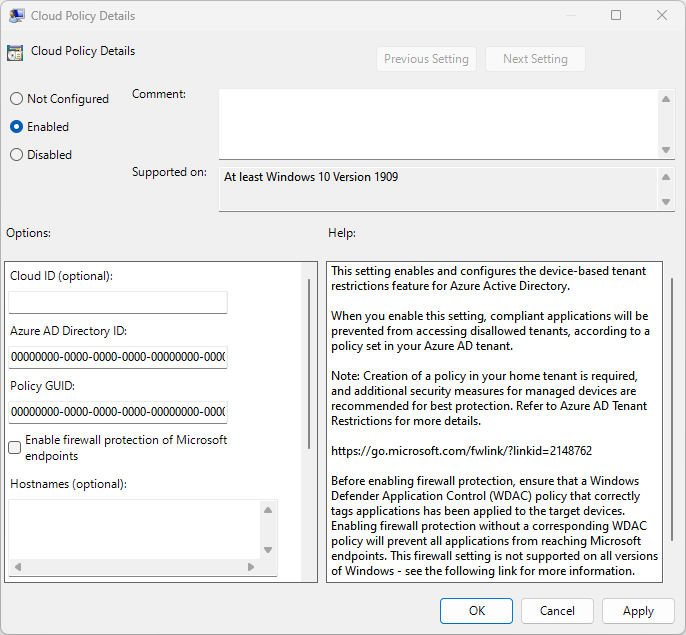

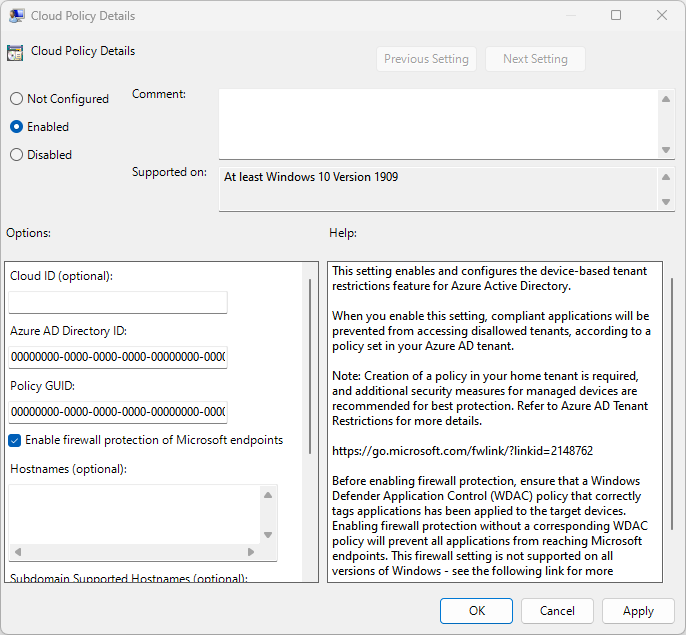

En el equipo de Windows, presione la tecla Windows gpedity seleccione Editar directiva de grupo (Panel de control).

Vaya a Configuración del equipo>Plantillas administrativas>Componentes de Windows>Restricciones de inquilino.

Haga clic con el botón derecho en Detalles de la directiva en la nube en el panel derecho y seleccione Editar.

Recupere el identificador de inquilino y el identificador de directiva que registró anteriormente (en el paso 7, en Para configurar las restricciones de inquilino predeterminadas) y escríbalos en los campos siguientes (deje todos los demás campos en blanco):

- Identificador de directorio de Microsoft Entra: escriba el identificador de inquilino que registró anteriormente. inicie sesión en el Centro de administración de Microsoft Entra como administrador y vaya a Identidad>Información general y seleccione la pestaña Información general.

- GUID de directiva: identificador de la directiva de acceso entre inquilinos. Es el identificador de directiva que registró antes. También puede encontrar este identificador mediante el comando https://graph.microsoft.com/v1.0/policies/crossTenantAccessPolicy/default del Explorador de Graph .

Seleccione Aceptar.

Bloquear aplicaciones de Chrome, Firefox y .NET, como PowerShell

Puede usar la característica Firewall de Windows para impedir que las aplicaciones desprotegidas accedan a los recursos de Microsoft a través de aplicaciones de Chrome, Firefox y .NET, como PowerShell. Las aplicaciones que se bloquearían o permitían según la directiva de restricciones de inquilino v2.

Por ejemplo, si un cliente agrega PowerShell a su directiva CIP de restricciones de inquilino v2 y tiene graph.microsoft.com en su lista de puntos de conexión de directiva de restricciones de inquilino v2, PowerShell debería poder acceder a ella con el firewall habilitado.

En el equipo de Windows, presione la tecla Windows gpedity seleccione Editar directiva de grupo (Panel de control).

Vaya a Configuración del equipo>Plantillas administrativas>Componentes de Windows>Restricciones de inquilino.

Haga clic con el botón derecho en Detalles de la directiva en la nube en el panel derecho y seleccione Editar.

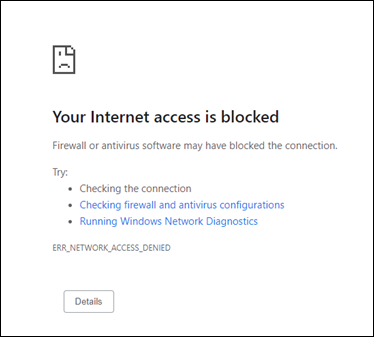

Active la casilla Habilitar protección de firewall de puntos de conexión de Microsoft y seleccione Aceptar.

Después de habilitar la configuración del firewall, intente iniciar sesión con un explorador Chrome. El inicio de sesión debería producir un error con el siguiente mensaje:

Visualización de eventos de restricciones de inquilino v2

Vea los eventos relacionados con las restricciones de inquilino en el Visor de eventos.

- En el Visor de eventos, abra Registros de aplicaciones y servicios.

- Vaya a Microsoft>Windows>TenantRestrictions>Operational y busque eventos.

Restricciones de inquilino y compatibilidad del plano de datos (versión preliminar)

Trv2 se aplica mediante los siguientes recursos que abordarán los escenarios de infiltración de tokens en los que un actor malintencionado accede al recurso directamente con un token infiltrado o de forma anónima.

- Teams

- SharePoint Online como la aplicación OneDrive

- Exchange Online como la aplicación Outlook

- Office.com / Aplicaciones de Office

Restricciones de inquilino y Microsoft Teams (versión preliminar)

Teams tiene de forma predeterminada una federación abierta, lo que significa que no impedimos que nadie se una a una reunión hospedada por un inquilino externo. Para un mayor control sobre el acceso a las reuniones de Teams, puede usar controles de federación en Teams para permitir o bloquear inquilinos específicos, junto con restricciones de inquilino v2 para bloquear el acceso anónimo a las reuniones de Teams. Para aplicar restricciones de inquilino para Teams, debe configurar las restricciones de inquilino v2 en la configuración de acceso entre inquilinos de Microsoft Entra. También debe configurar controles de federación en el portal de administración de Teams y reiniciar Teams. Las restricciones de inquilino implementadas en el proxy corporativo no bloquearán el acceso anónimo a reuniones de Teams, archivos de SharePoint y otros recursos que no requieran autenticación.

- Actualmente, Teams permite a los usuarios unirse a cualquier reunión hospedada externamente mediante su identidad corporativa o doméstica proporcionada. Puede usar la configuración de acceso entre inquilinos de salida para controlar a los usuarios con identidades corporativas o domésticas proporcionadas para unirse a reuniones de Teams hospedadas externamente.

- Las restricciones de inquilino impiden que los usuarios usen una identidad emitida externamente para unirse a reuniones de Teams.

Nota:

La aplicación de Microsoft Teams depende de las aplicaciones de SharePoint Online y Exchange Online. Se recomienda establecer la directiva TRv2 en la aplicación de Office 365 en lugar de Microsoft Teams Services o SharePoint Online o Exchange Online por separado. Si permite o bloquea una de las aplicaciones (SPO o EXO, etc.), que forma parte de Office 365, también afectará a las aplicaciones como Microsoft Teams. Del mismo modo, si la aplicación de Microsoft Teams está permitida o bloqueada, SPO y EXO con en la aplicación teams se verán afectadas.

Unión completamente anónima a una reunión

Las restricciones de inquilino v2 bloquean automáticamente todo el acceso a una identidad no autenticada y emitida externamente a reuniones de Teams hospedadas externamente. Por ejemplo, supongamos que Contoso usa controles de federación de Teams para bloquear el inquilino de Fabrikam. Si alguien con un dispositivo Contoso usa una cuenta de Fabrikam para unirse a una reunión de Teams de Contoso, se les permite entrar en la reunión como un usuario anónimo. Ahora, si Contoso también habilita las restricciones de inquilino v2, Teams bloquea el acceso anónimo y el usuario no puede unirse a la reunión.

Unión a reuniones mediante una identidad emitida externamente

Puede configurar la directiva de restricciones de inquilino v2 para permitir que usuarios o grupos específicos con identidades emitidas externamente se unan a reuniones de Teams hospedadas externamente. Con esta configuración, los usuarios pueden iniciar sesión en Teams con sus identidades emitidas externamente y unirse a las reuniones de Teams del inquilino especificado hospedadas externamente.

| Identidad de autenticación | Sesión autenticada | Resultado |

|---|---|---|

| Usuarios miembros del inquilino (sesión autenticada) Ejemplo: un usuario usa su identidad principal como usuario miembro (por ejemplo, user@mytenant.com) |

Autenticado | Las restricciones de inquilino v2 permiten el acceso a la reunión de Teams. TRv2 nunca se aplica a los usuarios miembros del inquilino. Se aplica la directiva de entrada y salida de acceso entre inquilinos. |

| Anónimo (sesión no autenticada) Ejemplo: un usuario intenta usar una sesión no autenticada, por ejemplo, en una ventana del explorador InPrivate, para acceder a una reunión de Teams. |

No autenticada | Las restricciones de inquilino v2 bloquean el acceso a la reunión de Teams. |

| Identidad emitida externamente (sesión autenticada) Ejemplo: un usuario usa cualquier identidad que no sea su identidad principal (por ejemplo, user@externaltenant.com) |

Autenticada como una identidad emitida externamente | Permitir o bloquear el acceso a la reunión de Teams por directiva de restricciones de inquilino v2. Si la directiva lo permite, el usuario puede unirse a la reunión. De lo contrario, se bloquea el acceso. |

Restricciones de inquilino v2 y SharePoint Online

SharePoint Online admite restricciones de inquilino v2 tanto en el plano de autenticación como en el plano de datos.

Sesiones autenticadas

Cuando las restricciones de inquilino v2 están habilitadas en un inquilino, el acceso no autorizado se bloquea durante la autenticación. Si un usuario accede directamente a un recurso de SharePoint Online sin una sesión autenticada, se le pedirá que inicie sesión. Si la directiva de restricciones de inquilino v2 permite el acceso, el usuario puede acceder al recurso; de lo contrario, se bloquea el acceso.

Acceso anónimo (versión preliminar)

Si un usuario intenta acceder a un archivo anónimo mediante su identidad corporativa o inquilino principal, podrá acceder al archivo. Pero si el usuario intenta acceder al archivo anónimo mediante cualquier identidad emitida externamente, se bloquea el acceso.

Por ejemplo, supongamos que un usuario usa un dispositivo administrado configurado con restricciones de inquilino v2 para el inquilino A. Si seleccionan un vínculo de acceso anónimo generado para un recurso de inquilino A, deben poder acceder al recurso de forma anónima. Pero si seleccionan un vínculo de acceso anónimo generado para el inquilino B de SharePoint Online, se les pedirá que inicien sesión. El acceso anónimo a los recursos que usan una identidad emitida externamente siempre se bloquea.

Restricciones de inquilino v2 y OneDrive

Sesiones autenticadas

Cuando las restricciones de inquilino v2 están habilitadas en un inquilino, el acceso no autorizado se bloquea durante la autenticación. Si un usuario accede directamente a OneDrive para la Empresa sin una sesión autenticada, se le pedirá que inicie sesión. Si la directiva de restricciones de inquilino v2 permite el acceso, el usuario puede acceder al recurso; de lo contrario, se bloquea el acceso.

Acceso anónimo (versión preliminar)

Al igual que SharePoint, OneDrive para la Empresa admite restricciones de inquilino v2 tanto en el plano de autenticación como en el plano de datos. También se admite el bloqueo del acceso anónimo a OneDrive para la Empresa. Por ejemplo, la aplicación de directivas de restricciones de inquilino v2 funciona en el punto de conexión de OneDrive para la Empresa (microsoft-my.sharepoint.com).

Fuera del ámbito

Las cuentas de OneDrive para consumidor (a través de onedrive.live.com) no admiten restricciones de inquilino v2. Algunas direcciones URL (como onedrive.live.com) no se comparan y usan nuestra pila heredada. Cuando un usuario accede al inquilino de consumidor de OneDrive a través de estas direcciones URL, la directiva no se aplica. Como solución alternativa, puede bloquear https://onedrive.live.com/ en el nivel de proxy.

Registros de inicio de sesión

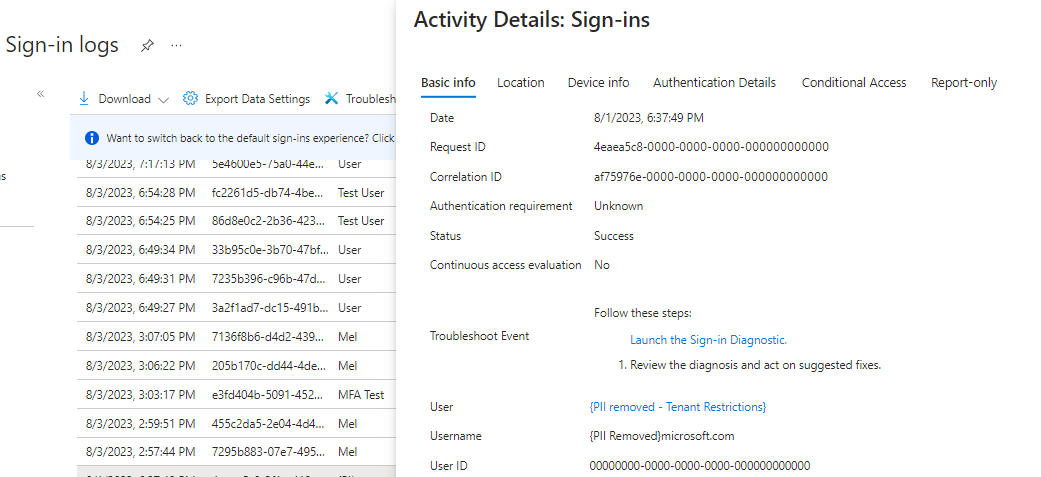

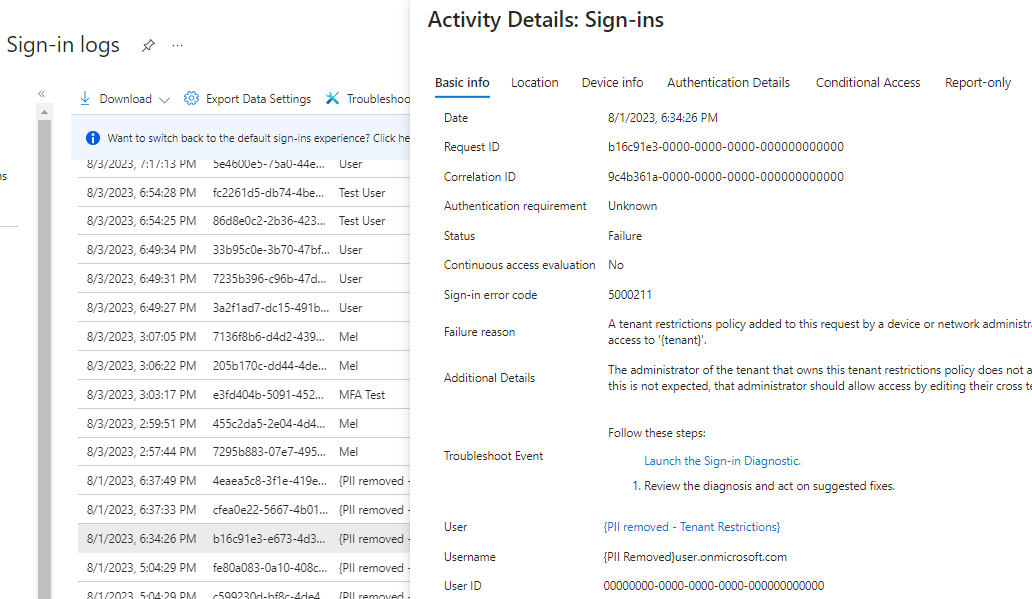

Los registros de inicio de sesión de Microsoft Entra le permiten ver detalles sobre los inicios de sesión con una directiva de restricciones de inquilino v2 implementada. Cuando un usuario de B2B inicia sesión en un inquilino de recursos para colaborar, se genera un registro de inicio de sesión tanto en el inquilino principal como en el inquilino de recursos. Estos registros incluyen información como la aplicación que se usa, las direcciones de correo electrónico, el nombre del inquilino y el identificador de inquilino tanto para el inquilino principal como para el inquilino de recursos. El ejemplo siguiente muestra un inicio de sesión correcto:

Si se produce un error en el inicio de sesión, los detalles de la actividad proporcionan información sobre el motivo del error:

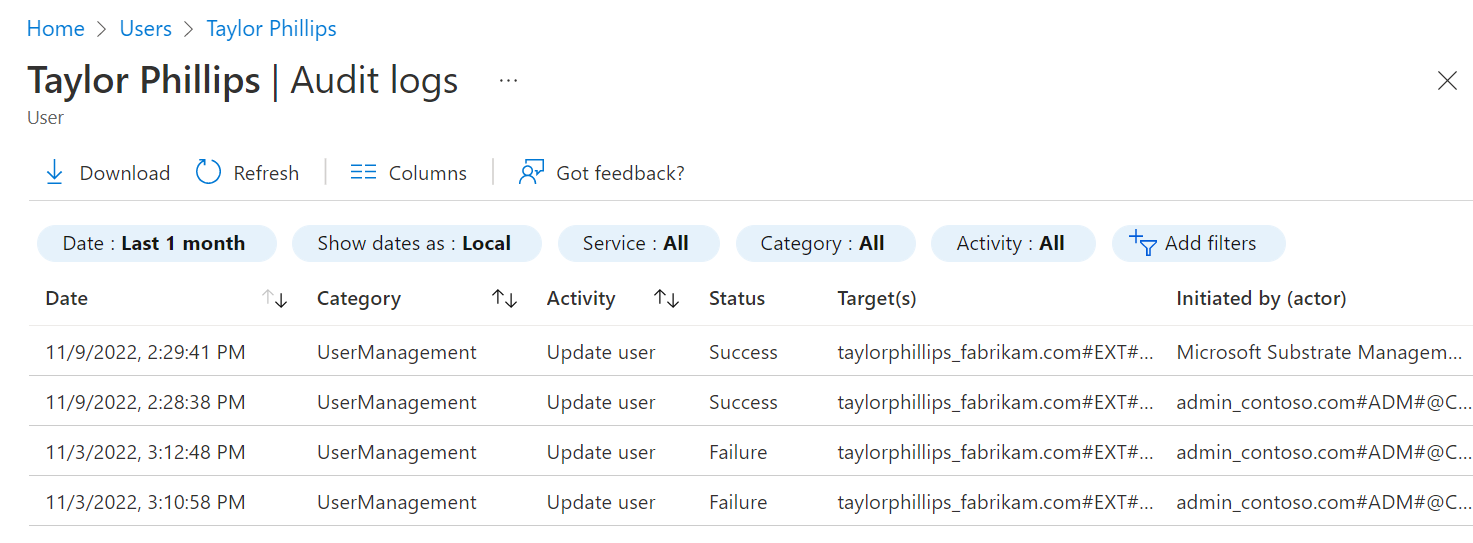

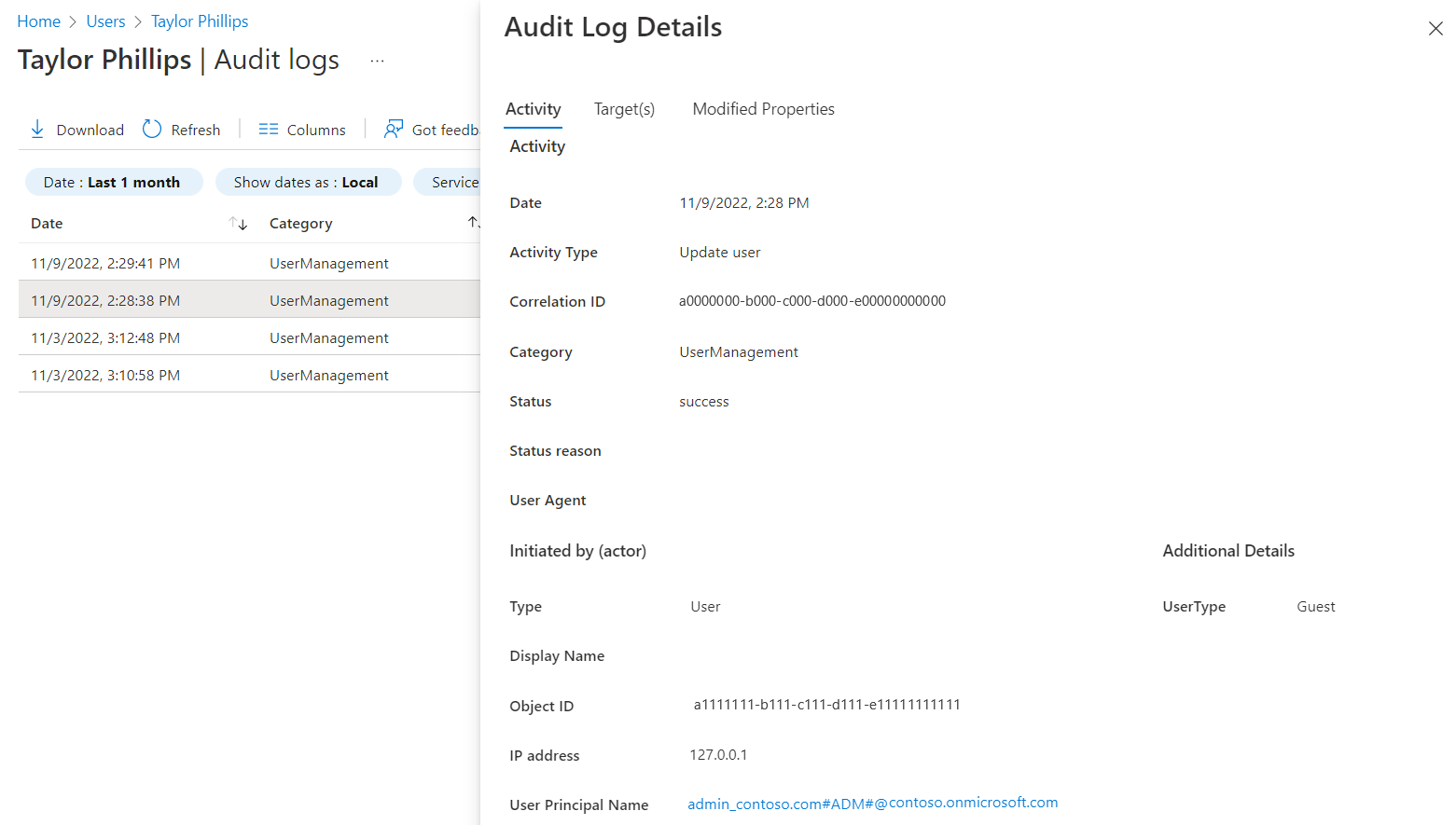

Registros de auditoría

Los registros de auditoría proporcionan registros de las actividades del sistema y de los usuarios, incluidas las actividades iniciadas por los usuarios invitados. Puede ver los registros de auditoría del inquilino en Supervisión o ver los registros de auditoría de un usuario específico si navega al perfil del usuario.

Seleccione un evento en el registro para obtener más detalles sobre el evento, por ejemplo:

También puede exportar estos registros de Microsoft Entra ID y utilizar la herramienta de informes que prefiera para obtener informes personalizados.

Microsoft Graph

Use Microsoft Graph para obtener información de directiva:

Solicitud HTTP

Obtención de la directiva predeterminada

GET https://graph.microsoft.com/beta/policies/crossTenantAccessPolicy/defaultRestablecer el valor predeterminado del sistema

POST https://graph.microsoft.com/beta/policies/crossTenantAccessPolicy/default/resetToSystemDefaultObtención de la configuración del asociado

GET https://graph.microsoft.com/beta/policies/crossTenantAccessPolicy/partnersObtención de una configuración de asociado específica

GET https://graph.microsoft.com/beta/policies/crossTenantAccessPolicy/partners/9188040d-6c67-4c5b-b112-36a304b66dadActualización de un asociado específico

PATCH https://graph.microsoft.com/beta/policies/crossTenantAccessPolicy/partners/9188040d-6c67-4c5b-b112-36a304b66dad

Cuerpo de la solicitud

"tenantRestrictions": {

"usersAndGroups": {

"accessType": "allowed",

"targets": [

{

"target": "AllUsers",

"targetType": "user"

}

]

},

"applications": {

"accessType": "allowed",

"targets": [

{

"target": "AllApplications",

"targetType": "application"

}

]

}

}

Pasos siguientes

Consulte Configuración de la colaboración externa para obtener información sobre la colaboración B2B con identidades que no son de Azure AD, identidades sociales y cuentas externas no administradas por TI.