Configuración recomendada para el aislamiento de red

Siga los pasos siguientes para restringir el acceso público a los recursos de QnA Maker. Proteja un recurso de servicios de Azure AI del acceso público configurando la red virtual.

Nota:

El servicio QnA Maker se retirará del mercado el 31 de marzo de 2025. Ya hay disponible una versión más reciente de la funcionalidad de preguntas y respuestas como parte de Lenguaje de Azure AI. Para más información sobre las funcionalidades de respuesta a preguntas en el servicio de lenguaje, consulte Respuesta a preguntas. A partir del 1 de octubre de 2022 no podrá crear nuevos recursos de QnA Maker. Para obtener información sobre la migración de knowledge bases existentes de QnA Maker a respuesta a preguntas, consulte la guía de migración.

Restricción del acceso a App Service (entorno de ejecución de QnA)

Puede usar ServiceTag CognitiveServicesMangement para restringir el acceso entrante a reglas de entrada de grupos de seguridad de red (App Service Environment) de App Service o ASE. Consulte más información sobre etiquetas de servicio en el artículo Etiquetas de servicio de red virtual.

App Service normal

- Abra Cloud Shell (PowerShell) desde Azure Portal.

- Ejecute el siguiente comando en la ventana de PowerShell en la parte inferior de la página:

Add-AzWebAppAccessRestrictionRule -ResourceGroupName "<resource group name>" -WebAppName "<app service name>" -Name "Cognitive Services Tag" -Priority 100 -Action Allow -ServiceTag "CognitiveServicesManagement"

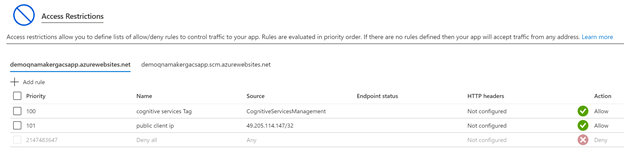

Compruebe que la regla de acceso agregada está presente en la sección Restricciones de acceso de la pestaña Redes:

Para acceder al panel de prueba en el portal https://qnamaker.ai, agregue la dirección IP pública de la máquina desde la que desea acceder al portal. En la página Restricciones de acceso, seleccione Agregar regla y permita el acceso a su dirección IP de cliente.

Acceso saliente desde App Service

App Service en QnA Maker requiere acceso saliente a los puntos de conexión siguientes. Asegúrese de que esté agregado a la lista de permitidos si hay alguna restricción en el tráfico saliente.

Configuración de App Service Environment para hospedar una instancia de App Service de QnA Maker

App Service Environment (ASE) se puede usar para hospedar la instancia de App Service para QnA Maker. Siga estos pasos:

Cree un nuevo recurso de Azure AI Search.

Cree un ASE externo con App Service.

- Siga este inicio rápido de App Service para obtener instrucciones. Este proceso puede tardar hasta 1-2 horas.

- Por último, tendrá un punto de conexión de App Service que será similar a:

https://<app service name>.<ASE name>.p.azurewebsite.net. - Ejemplo:

https:// mywebsite.myase.p.azurewebsite.net

Agregue las siguientes configuraciones de App Service:

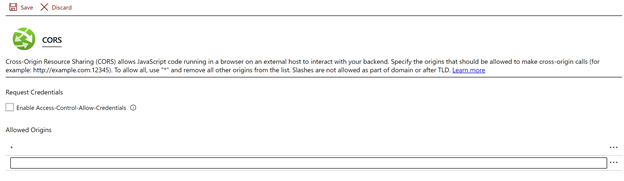

Nombre Valor PrimaryEndpointKey <app service name>-PrimaryEndpointKeyAzureSearchName <Azure AI Search Resource Name from step #1>AzureSearchAdminKey <Azure AI Search Resource admin Key from step #1>QNAMAKER_EXTENSION_VERSION latestDefaultAnswer no answer foundAgregue el origen de CORS "*" en App Service para permitir el acceso al panel de prueba del portal https://qnamaker.ai. CORS se encuentra en el encabezado de API del panel App Service.

Cree una instancia de servicios de Azure AI de QnA Maker (Microsoft.CognitiveServices/accounts) mediante Azure Resource Manager. El punto de conexión de QnA Maker debe establecerse en el punto de conexión de App Service creado anteriormente (

https:// mywebsite.myase.p.azurewebsite.net). Esta es una plantilla de Azure Resource Manager de ejemplo que puede usar como referencia.

Preguntas relacionadas

¿Puede implementarse QnA Maker en un ASE interno?

La razón principal para usar un ASE externo es que el back-end del servicio QnAMaker (creación de API) puede llegar a App Service a través de Internet. Sin embargo, todavía puede protegerlo agregando restricciones de acceso de entrada para permitir solo conexiones desde direcciones asociadas a la etiqueta de servicio CognitiveServicesManagement.

Si todavía quiere usar un ASE interno, debe exponer esa aplicación de QnA Maker específica en el ASE en un dominio público a través del certificado TLS/SSL DNS de App Gateway. Para obtener más información, consulte este artículo sobre la implementación Enterprise de App Services.

Restricción del acceso a los recursos de Cognitive Search

La instancia de Cognitive Search se puede aislar a través de un punto de conexión privado después de haber creado los recursos de QnA Maker. Siga estos pasos para bloquear el acceso:

Cree una nueva red virtual (VNet) o use la red virtual existente de ASE (App Service Environment).

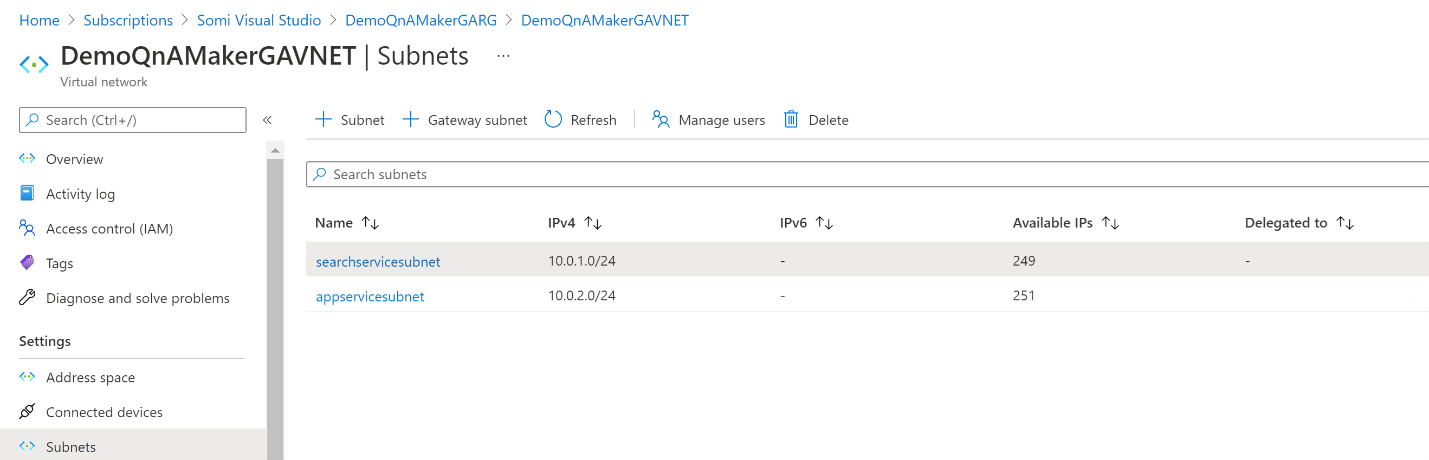

Abra el recurso de red virtual y, en la pestaña Subredes, cree dos subredes. Una para App Service (appservicesubnet) y otra subred (searchservicesubnet) para el recurso de Cognitive Search sin delegación.

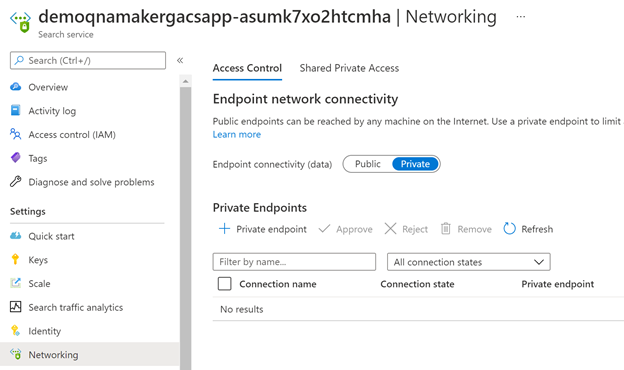

En la pestaña Redes de la instancia del servicio Cognitive Search, cambie los datos de conectividad de punto de conexión de públicos a privados. Esta operación es un proceso de larga duración y puede tardar hasta 30 minutos en completarse.

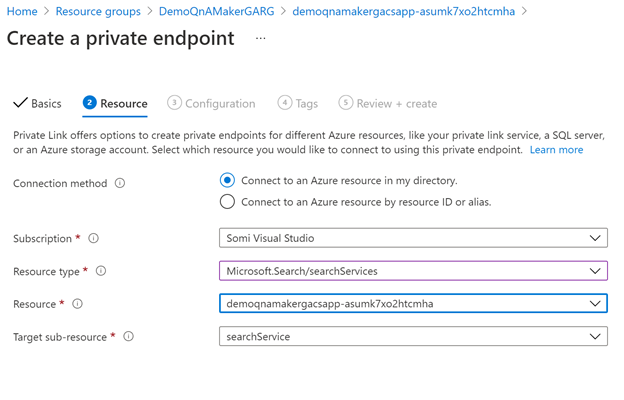

Una vez que el recurso de Search se cambia a privado, seleccione Agregar punto de conexión privado.

- Pestaña Datos básicos: asegúrese de que está creando el punto de conexión en la misma región que el recurso de búsqueda.

- Pestaña Recurso: seleccione el recurso de Search necesario de tipo

Microsoft.Search/searchServices.

- Pestaña Configuración: use la red virtual, subred (searchservicesubnet) creada en el paso 2. Después de eso, en la sección Integración de DNS privado, seleccione la suscripción correspondiente y cree una nueva zona DNS privada denominada privatelink.search.windows.net.

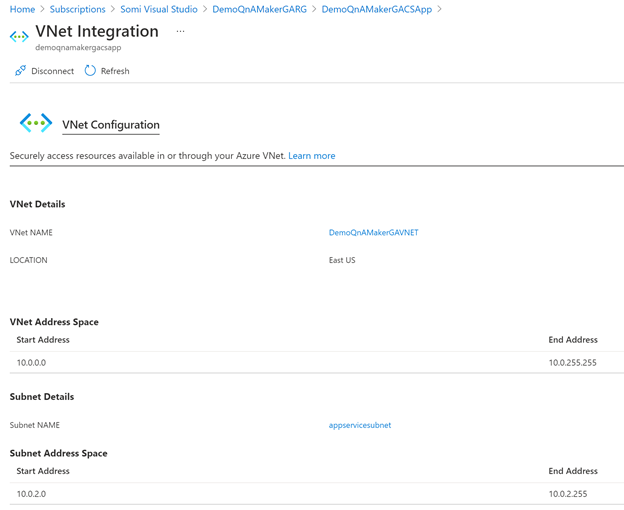

Habilite la integración con red virtual para App Service normal. Puede omitir este paso para ASE, ya que ya tiene acceso a la red virtual.

- Vaya a la sección Redes de App Service y abra Integración con red virtual.

- Cree un vínculo a la red virtual de App Service dedicada, subred (appservicevnet) creada en el paso 2.

Cree puntos de conexión privados al recurso de Azure Search.

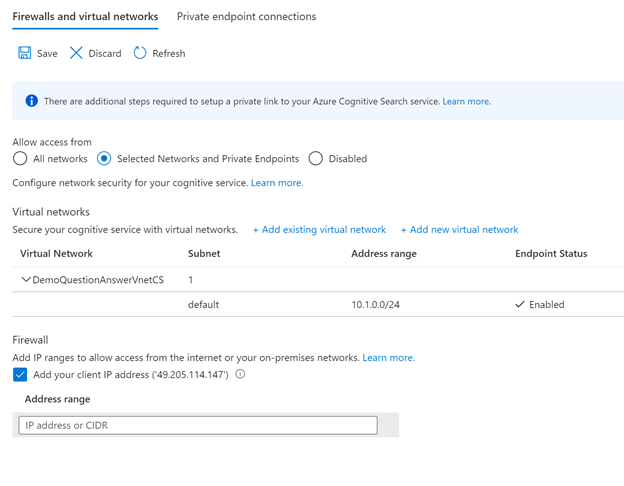

Siga los pasos siguientes para restringir el acceso público a los recursos de QnA Maker. Proteja un recurso de servicios de Azure AI del acceso público configurando la red virtual.

Tras restringir el acceso al recurso de servicios de Azure AI basado en la red virtual, vaya a las bases de conocimiento del portal https://qnamaker.ai desde su red local o su explorador local.

Conceda acceso a la red local.

Conceda acceso al explorador o máquina local.

Agregue la dirección IP pública de la máquina en la sección Firewall de la pestaña Redes. De forma predeterminada,

portal.azure.commuestra la dirección IP pública de la máquina de exploración actual (seleccione esta entrada) y, después, seleccione Guardar.