Uso de Azure Private Link para conectar servidores a Azure Arc de manera segura

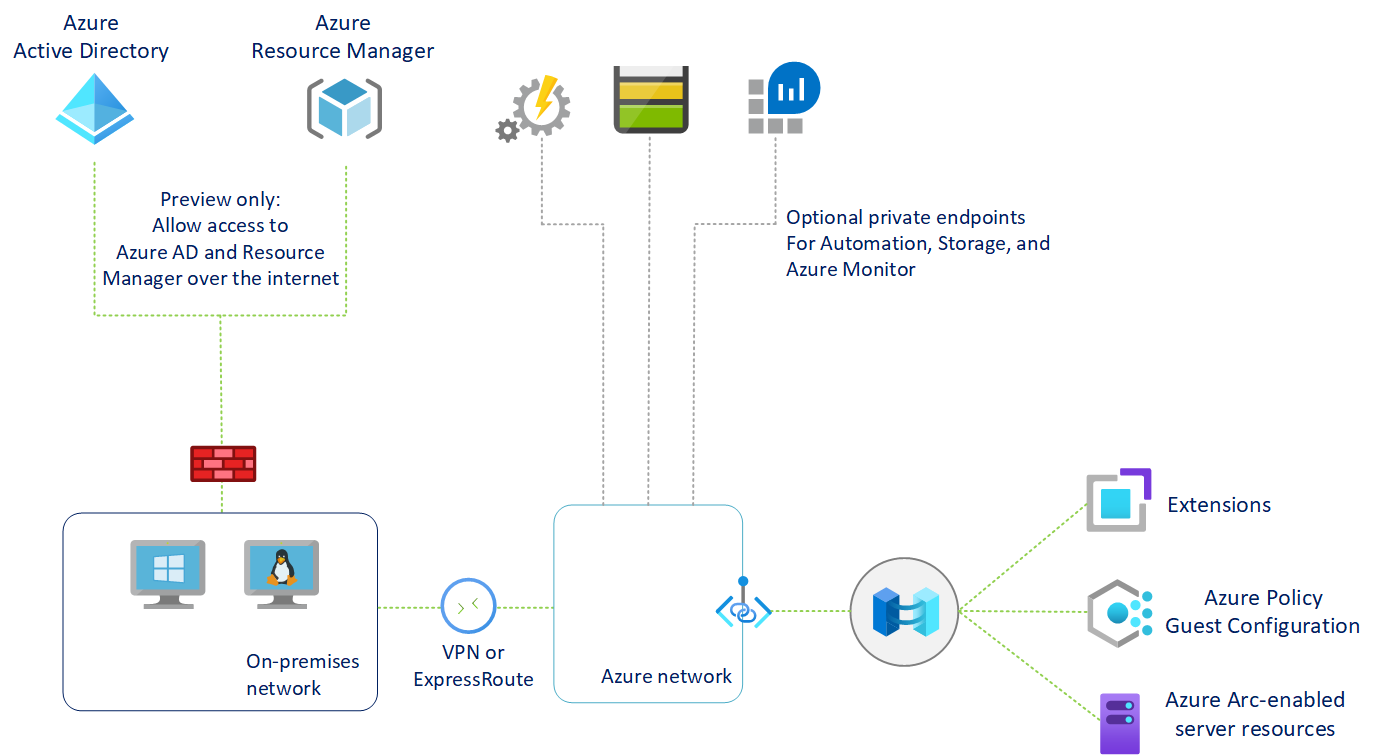

Azure Private Link le permite vincular de forma segura los servicios PaaS de Azure a la red virtual mediante puntos de conexión privados. Para muchos servicios, solo tiene que configurar un punto de conexión por recurso. Esto significa que puede conectar sus servidores locales o multinube con Azure Arc y enviar todo el tráfico a través de una conexión Azure ExpressRoute o VPN de sitio a sitio en lugar de utilizar redes públicas.

A partir de los servidores habilitados para Azure Arc, puede utilizar un modelo del Ámbito de Private Link para permitir que varios servidores o máquinas se comuniquen con sus recursos de Azure Arc a través de un punto de conexión privado único.

En este artículo, se explica cuándo utilizar un ámbito de Private Link de Azure Arc y cómo configurarlo.

Ventajas

Con Private Link puede:

- Conectarse de manera privada con Azure Arc sin necesidad de abrir ningún acceso a la red pública.

- Asegurarse de que solo se acceda a los datos de la máquina o el servidor habilitado para Azure Arc a través de redes privadas autorizadas. Esto también incluye los datos de las extensiones de máquina virtual instaladas en la máquina o el servidor que proporcionan compatibilidad con la supervisión y administración posteriores a la implementación.

- Evitar la filtración de datos desde las redes privadas mediante la definición de servidores específicos habilitados para Azure Arc y otros recursos de servicios de Azure, como Azure Monitor, que se conectan a través del punto de conexión privado.

- Conectar de forma segura la red local privada a Azure Arc mediante ExpressRoute y Private Link.

- Mantener todo el tráfico dentro de la red troncal de Microsoft Azure.

Para más información, consulte Ventajas principales de Private Link.

Funcionamiento

El ámbito de Private Link de Azure Arc conecta los puntos de conexión privados (y las redes virtuales que los contienen) a un recurso de Azure; en este caso, servidores habilitados para Azure Arc. Al habilitar cualquiera de las extensiones de máquina virtual compatibles con los servidores habilitados para Azure Arc, como Azure Monitor, esos recursos conectan otros recursos de Azure. Por ejemplo:

- Área de trabajo de Log Analytics, necesaria para el Seguimiento de cambios e inventario de Azure Automation, Azure Monitor VM Insights y la recopilación de registros de Azure Monitor con el agente de Azure Monitor.

- Cuenta de Azure Automation, necesaria para Update Management y Seguimiento de cambios e inventario.

- Azure Key Vault

- Azure Blob Storage, necesario para la extensión de script personalizado.

La conectividad con cualquier otro recurso de Azure desde un servidor habilitado para Azure Arc exige la configuración de Private Link en cada servicio que, aunque es opcional, se recomienda. Azure Private Link requiere una configuración independiente por servicio.

Para obtener más información sobre la configuración de Private Link en los servicios de Azure indicados anteriormente, vea los artículos Azure Automation, Azure Monitor, Azure Key Vault o Azure Blob Storage.

Importante

Azure Private Link ya está disponible con carácter general. Tanto el punto de conexión privado como el servicio Private Link (servicio detrás del equilibrador de carga estándar) están disponibles con carácter general. La incorporación de los diferentes PaaS de Azure a Azure Private Link se realiza conforme a distintas programaciones. Vea Disponibilidad de Private Link para conocer el estado actualizado de PaaS de Azure en Private Link. Para obtener información sobre las limitaciones conocidas, consulte Punto de conexión privado y Servicio Private Link.

El punto de conexión privado de la red virtual le permite alcanzar los puntos de conexión de los servidores habilitados para Azure Arc a través de direcciones IP privadas desde el grupo de la red, en lugar de usar las direcciones IP públicas de estos puntos de conexión. Esto le permite seguir usando los recursos de los servidores habilitados para Azure Arc sin necesidad de abrir la red virtual a un tráfico saliente no solicitado.

El tráfico desde el punto de conexión privado a los recursos pasará por la red troncal de Microsoft Azure y no se enrutará hacia las redes públicas.

Puede configurar cada uno de los componentes a fin de permitir o denegar la ingesta y las consultas desde redes públicas. Esto proporciona una protección en el nivel de recurso para que pueda controlar el tráfico a recursos específicos.

Restricciones y limitaciones

El objeto de ámbito de Private Link de servidores habilitados para Azure Arc tiene una serie de límites que se deben tener en cuenta al planear la configuración de Private Link.

- Como máximo, puede asociar un Ámbito de Private Link de Azure Arc con una red virtual.

- Un recurso de máquina o servidor habilitado para Azure Arc solo se puede conectar a un Ámbito de Private Link de servidores habilitados para Azure Arc.

- Todas las máquinas locales deben usar el mismo punto de conexión privado. Para ello, resuelva la información correcta del punto de conexión privado (nombre del registro FQDN y dirección IP privada) con el mismo reenviador DNS. Para más información, consulte Configuración de DNS para puntos de conexión privados de Azure.

- El servidor habilitado para Azure Arc y el ámbito de Private Link de Azure Arc deben estar en la misma región de Azure. El punto de conexión privado y la red virtual también deben estar en la misma región de Azure, pero esta región puede ser diferente de la del ámbito de Private Link de Azure Arc y el servidor habilitado para Arc.

- El tráfico de red hacia Microsoft Entra ID y Azure Resource Manager no recorren el Azure Arc Private Link Scope y seguirá utilizando su ruta de red predeterminada hacia Internet. Opcionalmente, puede configurar un vínculo privado de administración de recursos para enviar el tráfico de Azure Resource Manager a un punto de conexión privado.

- Otros servicios de Azure que utilizará (por ejemplo, Azure Monitor) requieren sus propios puntos de conexión privados en la red virtual.

- El acceso remoto al servidor mediante el Centro de administración de Windows o SSH no es admitido a través de vínculos privados en este momento.

Planeamiento de la configuración de Private Link

Si desea conectar el servidor a Azure Arc a través de un vínculo privado, debe configurar la red para realizar lo siguiente:

Establecer una conexión entre la red local y una red virtual de Azure mediante una VPN de sitio a sitio o un circuito ExpressRoute.

Implementar un ámbito de Private Link de Azure Arc que controle qué máquinas o servidores se pueden comunicar con Azure Arc mediante puntos de conexión privados y asociarlo con la red virtual de Azure mediante un punto de conexión privado.

Actualizar la configuración de DNS en la red local para resolver las direcciones de punto de conexión privado.

Configure su firewall local para permitir el acceso a Microsoft Entra ID y Azure Resource Manager.

Asociar las máquinas o los servidores registrados con servidores habilitados para Azure Arc con el ámbito de Private Link.

También puede implementar puntos de conexión privados para otros servicios de Azure que administren la máquina o el servidor, como los siguientes:

- Azure Monitor

- Azure Automation

- Almacenamiento de blobs de Azure

- Azure Key Vault

En este artículo se da por hecho que ya configuró un circuito ExpressRoute o una conexión VPN de sitio a sitio.

Configuración de red

Los servidores habilitados para Azure Arc se integran con varios servicios de Azure a fin de incorporar la administración y gobernanza de la nube a sus máquinas o servidores híbridos. La mayoría de estos servicios ya ofrecen puntos de conexión privados, pero es necesario configurar el firewall y las reglas de enrutamiento para permitir el acceso a Microsoft Entra ID y Azure Resource Manager a través de Internet hasta que estos servicios ofrezcan puntos de conexión privados.

Hay dos formas de hacerlo:

Si su red está configurada para enrutar todo el tráfico con destino a Internet a través del circuito Azure VPN o ExpressRoute, puede configurar el grupo de seguridad de red (NSG) asociado a su subred en Azure para permitir el acceso saliente TCP 443 (HTTPS) a Microsoft Entra ID y Azure utilizando etiquetas de servicio. Las reglas de NSG deben tener un aspecto similar al siguiente:

Configuración Regla de Microsoft Entra ID Regla de Azure Source Red virtual Red virtual Source port ranges * * Destination Etiqueta de servicio Etiqueta de servicio Etiqueta de servicio de destino AzureActiveDirectory AzureResourceManager Intervalos de puertos de destino 443 443 Protocolo Tcp Tcp Acción Permitir Permitir Prioridad 150 (debe ser inferior a cualquier regla que bloquee el acceso a Internet) 151 (debe ser inferior a cualquier regla que bloquee el acceso a Internet) Nombre AllowAADOutboundAccess AllowAzOutboundAccess Configure el firewall de su red local para permitir el acceso saliente TCP 443 (HTTPS) a Microsoft Entra ID y Azure utilizando los archivos de etiquetas de servicio descargables. El archivo JSON contiene todos los rangos de direcciones IP públicas utilizados por Microsoft Entra ID y Azure y se actualiza mensualmente para reflejar cualquier cambio. La etiqueta de servicio de Azure AD es

AzureActiveDirectoryy la etiqueta de servicio de Azure esAzureResourceManager. Consulte con el administrador de red y el proveedor del firewall de red cómo configurar las reglas de firewall.

Consulte el diagrama visual que aparece en la sección Funcionamiento para ver cómo fluye el tráfico.

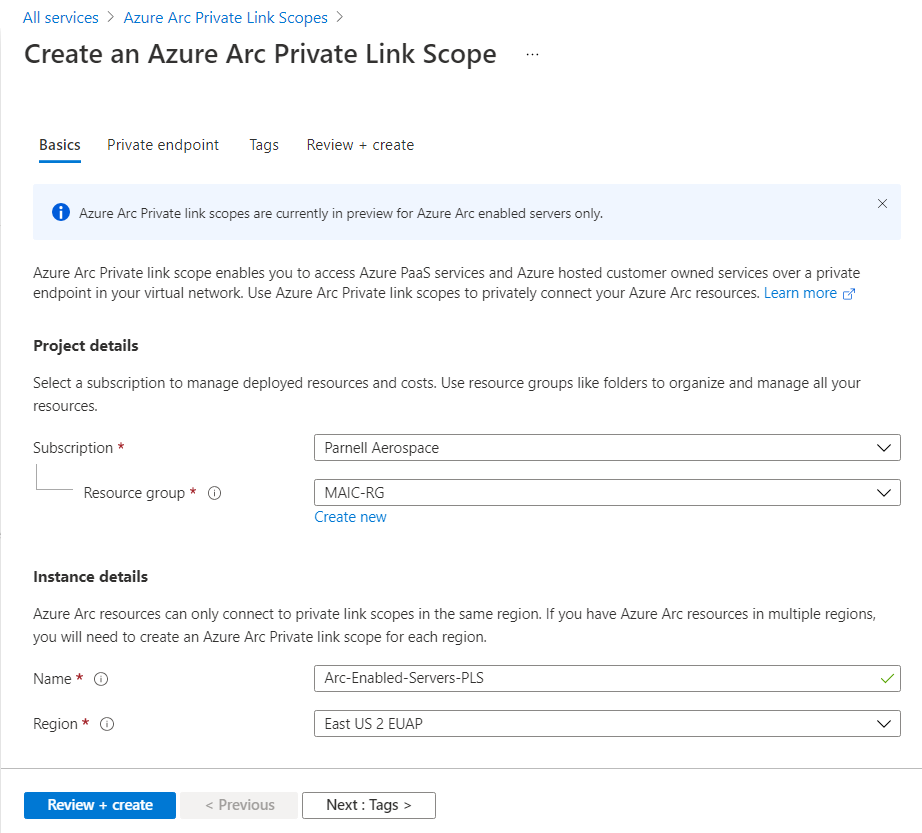

Creación de un Ámbito de Private Link

Inicie sesión en Azure Portal.

Vaya a Crear un recurso en Azure Portal y busque Ámbito de Private Link de Azure Arc. También puede usar el vínculo siguiente para abrir la página Ámbito de Private Link de Azure Arc en el portal.

Seleccione Crear.

En la pestaña Fundamentos, seleccione la suscripción y el grupo de recursos.

Indique un nombre al Ámbito de Private Link de Azure Arc. Se recomienda usar un nombre significativo y claro.

También puede requerir que cada máquina o servidor habilitado para Azure Arc asociado a este ámbito de Private Link de Azure Arc envíe datos al servicio mediante el punto de conexión privado. Para hacerlo, marque la casilla de Permitir acceso a la red pública, las máquinas o los servidores asociados a este ámbito de Private Link de Azure Arc pueden comunicarse con el servicio mediante redes privadas y públicas. Si cambia de opinión, puede modificar esta configuración después de crear el ámbito.

Seleccione la pestaña Punto de conexión privado y, después, seleccione Crear.

En la ventana Crear punto de conexión privado:

Escriba el Nombre del punto de conexión.

Elija Sí para Integrar con la zona DNS privada y permita que cree automáticamente una nueva zona DNS privada.

Nota:

Si elige No y prefiere administrar los registros de DNS manualmente, complete primero la configuración de Private Link, incluido este punto de conexión privado y la configuración del ámbito privado. A continuación, configure DNS según las instrucciones que se indican en Configuración de DNS para puntos de conexión privados de Azure. Asegúrese de no crear registros vacíos como preparación para la configuración de Private Link. Los registros DNS que se crean pueden invalidar la configuración existente e influir en la conectividad con servidores habilitados para Azure Arc.

Seleccione Aceptar.

Seleccione Revisar + crear.

Deje que se supere la validación y luego seleccione Crear.

Configuración del reenvío de DNS local

Las máquinas o servidores locales deben ser capaces de resolver los registros DNS del vínculo privado en las direcciones IP del punto de conexión privado. La configuración depende de si usa zonas DNS privadas de Azure para mantener los registros DNS o si usa su propio servidor DNS local y cuántos servidores va a configurar.

Configuración de DNS mediante zonas DNS privadas integradas en Azure

Si configura zonas DNS privadas para servidores habilitados para Azure Arc y configuración de invitado al crear el punto de conexión privado, las máquinas o servidores locales deben poder reenviar consultas de DNS a los servidores de Azure DNS integrados para resolver correctamente las direcciones de punto de conexión privado. Necesita un reenviador DNS en Azure (ya sea una máquina virtual creada específicamente o una instancia de Azure Firewall con el proxy DNS habilitado). Luego puede configurar el servidor DNS local para reenviar consultas a Azure a fin de resolver las direcciones IP del punto de conexión privado.

La documentación del punto de conexión privado proporciona instrucciones para configurar cargas de trabajo locales mediante un reenviador DNS.

Configuración manual del servidor DNS

Si optó por no usar zonas DNS privadas de Azure durante la creación del punto de conexión privado, deberá crear los registros DNS requeridos en el servidor DNS local.

Vaya a Azure Portal.

Vaya al recurso de punto de conexión privado asociado a la red virtual y el ámbito de Private Link.

En el panel izquierdo, seleccione Configuración de DNS para ver una lista de los registros DNS y las direcciones IP correspondientes que deberá configurar en el servidor DNS. Los FQDN y las direcciones IP cambiarán en función de la región seleccionada para el punto de conexión privado y las direcciones IP disponibles en la subred.

Siga las instrucciones del proveedor del servidor DNS para agregar las zonas DNS necesarias y los registros A para que coincidan con la tabla del portal. Asegúrese de seleccionar un servidor DNS con el ámbito adecuado para la red. Todas las máquinas o servidores que usan este servidor DNS ahora resuelven las direcciones IP del punto de conexión privado y deben estar asociados con el ámbito de Private Link de Azure Arc o se rechazará la conexión.

Escenarios de servidor único

Si solo tiene previsto utilizar Private Link para dar soporte a unos pocos equipos o servidores, es posible que no desee actualizar la configuración DNS de toda su red. En este caso, puede agregar las direcciones IP y los nombres de host del punto de conexión privado en el archivo Hosts de los sistemas operativos. En función de la configuración del sistema operativo, el archivo Hosts puede ser el método principal o alternativo para resolver el nombre de host en la dirección IP.

Windows

En una cuenta con privilegios de administrador, abra C:\Windows\System32\drivers\etc\hosts.

Agregue las direcciones IP y los nombres de host del punto de conexión privado tal como aparecen en la tabla del paso 3 en Configuración manual del servidor DNS. El archivo de hosts requiere primero la dirección IP seguida de un espacio y, a continuación, el nombre de host.

Guarde el archivo con los cambios. Es posible que tenga que guardar primero en otro directorio, y luego, copiar el archivo en la ruta original.

Linux

Abra el archivo

/etc/hostshosts en un editor de texto.Agregue las direcciones IP y los nombres de host del punto de conexión privado tal como aparecen en la tabla del paso 3 en Configuración manual del servidor DNS. El archivo de hosts primero pide la dirección IP seguida de un espacio y, a continuación, el nombre de host.

Guarde el archivo con los cambios.

Conexión a un servidor habilitado para Azure Arc

Nota:

La versión mínima admitida del agente de Azure Arc Connected Machine con punto de conexión privado es la versión 1.4. El script de implementación de servidores habilitados para Azure Arc que se genera en el portal descarga la versión más reciente.

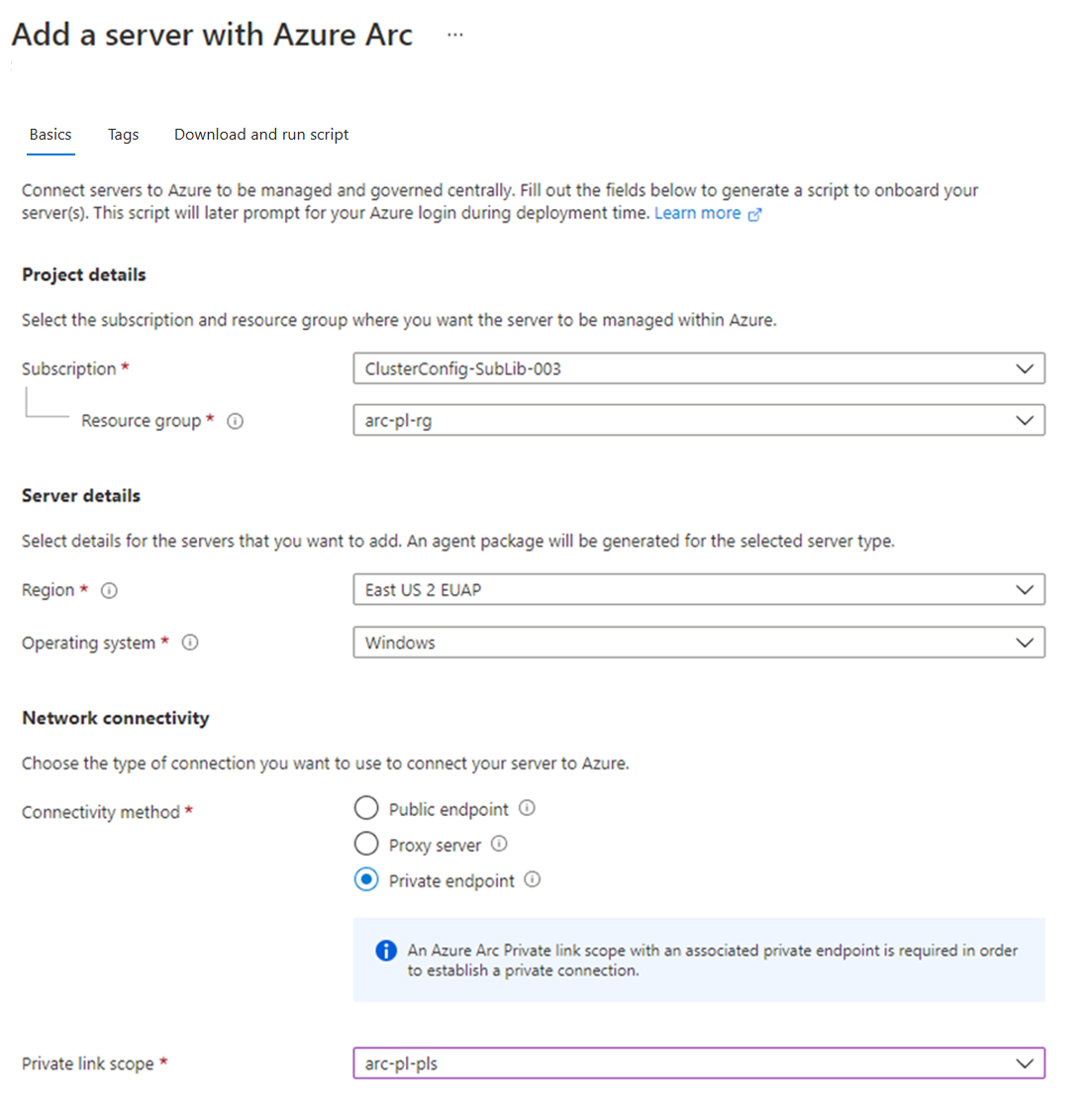

Configuración de un servidor habilitado para Azure Arc nuevo para utilizar Private Link

Al conectar una máquina o un servidor con servidores habilitados para Azure Arc por primera vez, también puede conectarlo a un Ámbito de Private Link.

En el explorador, vaya a Azure Portal.

Vaya a Machines: Azure Arc.

En la página Máquinas: Azure Arc, seleccione Agregar/Crear en la parte superior izquierda, y luego, seleccione Agregar una máquina en el menú desplegable.

En la página Agregar servidores con Azure Arc, seleccione la opción Agregar un solo servidor o Agregar varios servidores en función del escenario de implementación y, luego, seleccione Generar script.

En la página Generar script, seleccione la suscripción y el grupo de recursos en el que desea que se administre la máquina en Azure. Seleccione la ubicación de Azure en la que se almacenarán los metadatos de la máquina. Esta ubicación puede ser la misma u otra diferente que la del grupo de recursos.

En la página Datos básicos, proporcione los valores siguientes:

Seleccione el grupo de Suscripción y Recursos para la máquina.

En la lista desplegable Región, seleccione la región de Azure para almacenar los metadatos de la máquina o del servidor.

En la lista desplegable Sistema operativo, seleccione el sistema operativo en el que se ejecutará el script.

En Método de conexión, seleccione Punto de conexión privado y seleccione el Azure Arc Private Link Scope creado en la Parte 1 de la lista desplegable.

Seleccione Siguiente: Etiquetas.

Si seleccionó Agregar varios servidores, en la página Autenticación, seleccione la entidad de servicio creada para los servidores habilitados para Azure Arc en la lista desplegable. Si no ha creado una entidad de servicio para servidores habilitados para Azure Arc, revise primero cómo crear una entidad de servicio para familiarizarse con los permisos necesarios y los pasos para crear uno. Seleccione Siguiente: Etiquetas para continuar.

En la página Etiquetas, revise las etiquetas de ubicación física predeterminadas sugeridas y escriba un valor, o bien especifique una o varias etiquetas personalizadas para que cumplan sus estándares.

Seleccione Siguiente: Descargar y ejecutar el script.

En la pestaña Descargar y ejecutar el script, revise la información del resumen y seleccione Descargar. Si todavía necesita realizar cambios, seleccione Anterior.

Después de descargar el script, debe ejecutarlo en la máquina o el servidor mediante una cuenta con privilegios (administrador o raíz). Dependiendo de la configuración de su red, puede que tenga que descargar el agente desde un ordenador con acceso a Internet y transferirlo a su máquina o servidor, y luego modificar el script con la ruta al agente.

El agente de Windows se puede descargar en https://aka.ms/AzureConnectedMachineAgent y el de Linux, en https://packages.microsoft.com. Busque la versión más reciente de azcmagent en el directorio de distribución del sistema operativo e instale con el administrador de paquetes local.

El script devolverá mensajes de estado que le permitirán saber si la incorporación se realizó correctamente una vez que se complete.

Sugerencia

El tráfico de red desde el agente Azure Connected Machine a Microsoft Entra ID (login.windows.net, login.microsoftonline.com, pas.windows.net) y Azure Resource Manager (management.azure.com) seguirá utilizando puntos de conexión públicos. Si el servidor necesita comunicarse a través de un servidor proxy para llegar a estos puntos, configure el agente con la dirección URL del servidor proxy antes de conectarlo a Azure. Es posible que también tenga que configurar un bypass de proxy para los servicios de Azure Arc si su punto de conexión privado no es accesible desde su servidor proxy.

Configuración de un servidor habilitado para Azure Arc existente

En el caso de los servidores habilitados para Azure Arc que se configuraron antes del ámbito de Private Link, puede permitir que empiecen a usar el ámbito de Private Link de los servidores habilitados para Azure Arc con estos pasos.

En Azure Portal, vaya al recurso Ámbito de Private Link de Azure Arc.

En el panel de la izquierda, seleccione Recursos de Azure Arc y, luego, + Agregar.

Seleccione los servidores de la lista que desea asociar con el Ámbito de Private Link y, a continuación, seleccione Seleccionar para guardar los cambios.

El Ámbito de Private Link puede tardar hasta 15 minutos en aceptar conexiones del servidor o servidores recientemente asociados.

Solución de problemas

Revise los servidores DNS locales para comprobar que están reenviando a Azure DNS o están configurados con los registros A adecuados en la zona de vínculo privado. Estos comandos de búsqueda deben devolver direcciones IP privadas en la red virtual de Azure. Si resuelven direcciones IP públicas, compruebe de nuevo la configuración DNS de la máquina o el servidor y de la red.

nslookup gbl.his.arc.azure.com nslookup agentserviceapi.guestconfiguration.azure.comSi tiene problemas para incorporar una máquina o un servidor, confirme que ha agregado las etiquetas de servicio Microsoft Entra ID y Azure Resource Manager al firewall de su red local. El agente debe comunicarse con estos servicios a través de Internet hasta que los puntos de conexión privados estén disponibles para estos servicios.

Pasos siguientes

Para más información sobre los puntos de conexión privados, vea ¿Qué es un punto de conexión privado de Azure?.

Si tiene problemas con la configuración de conectividad del punto de conexión privado de Azure, consulte Solución de problemas de conectividad de puntos de conexión privados de Azure.

Consulte lo siguiente para configurar Private Link para Azure Automation, Azure Monitor, Azure Key Vault o Azure Blob Storage.