Eventos

Cree aplicaciones inteligentes

17 mar, 9 p.m. - 21 mar, 10 a.m.

Únete a la serie de encuentros para crear soluciones de IA escalables basadas en casos de uso del mundo real con otros desarrolladores y expertos.

Regístrese ahoraEste explorador ya no es compatible.

Actualice a Microsoft Edge para aprovechar las características, las actualizaciones de seguridad y el soporte técnico más recientes.

Si los datos de Azure Monitor indican que puede haber un problema con la infraestructura o la aplicación, se desencadena una alerta. Puede usar un grupo de acciones para enviar una notificación como una llamada de voz, SMS o correo electrónico cuando se desencadene la alerta además de la propia alerta. Los grupos de acciones son una colección de preferencias y acciones de notificación. Azure Monitor, Azure Service Health y Azure Advisor usan grupos de acciones para notificar a los usuarios de estas alertas y llevar a cabo una acción. En este artículo se muestra cómo crear y administrar grupos de acciones.

Cada acción se compone de lo siguiente:

En general, un grupo de acciones es un servicio global. Los esfuerzos para que estén más disponibles regionalmente están en desarrollo.

Los servicios de grupo de acciones de cualquier región pueden encargarse de procesar las solicitudes globales de los clientes. Si una región del servicio de grupo de acciones está inactiva, el tráfico se enrutará y procesará automáticamente en otras regiones. Como servicio global, un grupo de acciones ayudará a proporcionarle una solución de recuperación ante desastres. Las solicitudes regionales dependen de la redundancia de zona de disponibilidad para cumplir con los requisitos de privacidad y ofrecer una solución de recuperación ante desastres similar.

Vaya a Azure Portal.

Busque y seleccione Monitor. El panel Monitor consolida todas las opciones de configuración y todos los datos de supervisión en una vista.

Seleccione la página Alertas y, después, la pestaña Grupos de acciones.

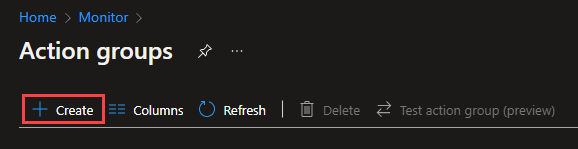

Seleccione Crear.

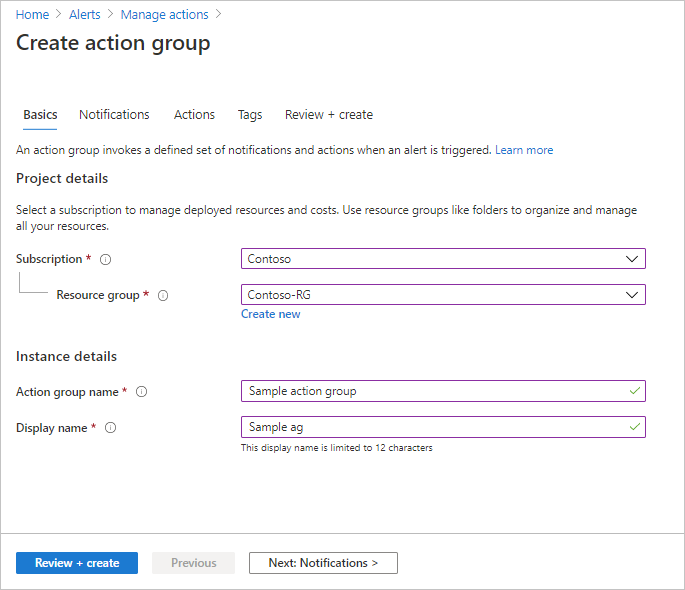

Configure los valores básicos del grupo de acciones. En la sección Detalles del proyecto:

Nota

Las alertas de Service Health solo se admiten en nubes públicas dentro de la región global. Para que los grupos de acciones funcionen correctamente en respuesta a una alerta de Service Health, la región del grupo de acciones debe establecerse como "Global".

| Opción | Comportamiento |

|---|---|

| Global | El servicio grupos de acciones decide dónde almacenar el grupo de acciones. El grupo de acciones se conserva en al menos dos regiones para garantizar la resistencia regional. El procesamiento de acciones se puede realizar en cualquier región geográfica. Las acciones de voz, SMS y correo electrónico realizadas como resultado de las alertas de estado del servicio son resistentes a los incidentes de sitio activo de Azure. |

| Regional | El grupo de acciones se almacena dentro de la región seleccionada. El grupo de acciones tiene redundancia de zona. Use esta opción si desea asegurarse de que el procesamiento del grupo de acciones se realiza dentro de un límite geográfico específico. Puede seleccionar una de estas regiones para el procesamiento regional de grupos de acciones: - Este de EE. UU. - Oeste de EE. UU. - Este de EE. UU. 2 - Oeste de EE. UU. 2 - Centro y Sur de EE. UU. - Centro-norte de EE. UU. - Centro de Suecia - Centro-oeste de Alemania - Centro de la India - Sur de la India Estamos agregando continuamente nuevas regiones con fines de procesamiento de datos regionales o grupos de acciones. |

El grupo de acciones se guardará en la suscripción, la región y el grupo de recursos que seleccione.

En la sección Detalles de la instancia, escriba los valores de los parámetros Nombre del grupo de acciones y Nombre para mostrar. El nombre para mostrar se utilizará en lugar del nombre completo del grupo de acciones cuando este se use para enviar notificaciones.

Configurar las notificaciones Seleccione Siguiente: Notificaciones o seleccione la pestaña Notificaciones en la parte superior de la página.

Defina una lista de notificaciones que se enviarán cuando se desencadene una alerta.

Para cada notificación:

Seleccione el Tipo de notificación y rellene los campos adecuados para esa notificación. Las opciones disponibles son:

| Tipo de notificación | Descripción | Campos |

|---|---|---|

| Envío de un correo electrónico a los usuarios que pertenecen a un rol determinado de Azure Resource Manager | Envíe un correo electrónico a los miembros de la suscripción, en función de su rol. Consulte Correo electrónico. |

Escriba la dirección de correo electrónico principal configurada para el usuario de Microsoft Entra. Consulte Correo electrónico. |

| Correo electrónico | Asegúrese de que el filtrado de correo electrónico y los servicios de prevención de malware o correo no deseado estén configurados correctamente. Los mensajes de correo electrónico se envían desde las direcciones de correo electrónico que se indican a continuación: * azure-noreply@microsoft.com * azureemail-noreply@microsoft.com * alerts-noreply@mail.windowsazure.com |

Escriba el correo electrónico donde se debe enviar la notificación. |

| SMS | Las notificaciones SMS admiten la comunicación bidireccional. El SMS contiene la siguiente información: * El nombre corto del grupo de acciones al que se envió esta alerta. * El título de la alerta. Un usuario puede responder a una SMS para: * Cancelar la suscripción a todas las alertas por SMS para todos los grupos de acciones o para un único grupo de acciones. * Volver a suscribirse a alertas. * Solicitar ayuda. Para obtener más información sobre las respuestas de SMS admitidas, consulte Respuestas SMS. |

Escriba el Código de país y el Número de teléfono del destinatario del SMS. Si no puede seleccionar el código del país o la región en Azure Portal, significa que las acciones de tipo SMS no se admiten en ese país o región. Si el código de el país o la región que quiere usar no está disponible, puede votar en Comparta sus ideas para que este se agregue. Como solución alternativa hasta que se admita el país, configure el grupo de acciones para llamar a un webhook a un proveedor de SMS de terceros que admita su país o región. |

| Notificaciones push de aplicaciones de Azure | Envíe notificaciones a la aplicación móvil de Azure. Para habilitar las notificaciones push en la aplicación móvil de Azure, proporcione Para obtener más información sobre la aplicación móvil de Azure, consulte Aplicación móvil de Azure. | En el campo Correo electrónico de la cuenta de Azure, proporcione la dirección de correo electrónico que usa como id. de cuenta durante el proceso de configuración de la aplicación móvil de Azure. |

| Voz | Notificación de voz. | Escriba el Código de país y el Número de teléfono del destinatario de la notificación. Si no puede seleccionar el código de su país o región en Azure Portal, significa que las notificaciones de voz no se admiten en ese país o región. Si el código de el país o la región que quiere usar no está disponible, puede votar en Comparta sus ideas para que este se agregue. Como solución alternativa hasta que se admita el país, configure el grupo de acciones para llamar a un webhook a un proveedor de llamada de voz de terceros que admita su país o región. |

Seleccione si desea habilitar el Esquema de alertas comunes. El esquema de alertas comunes es una sola carga de alertas, extensible y unificada, que se puede usar en todos los servicios de alerta de Azure Monitor. Para obtener más información sobre el esquema común, consulte Esquema de alerta común.

Selecciona Aceptar.

Configure las acciones. Seleccione Siguiente: Acciones. o seleccione la pestaña Acciones en la parte superior de la página.

Defina una lista de acciones que se ejecutarán cuando se desencadene una alerta. Seleccione un tipo de acción y escriba un nombre para cada acción.

| Tipo de acción | Detalles |

|---|---|

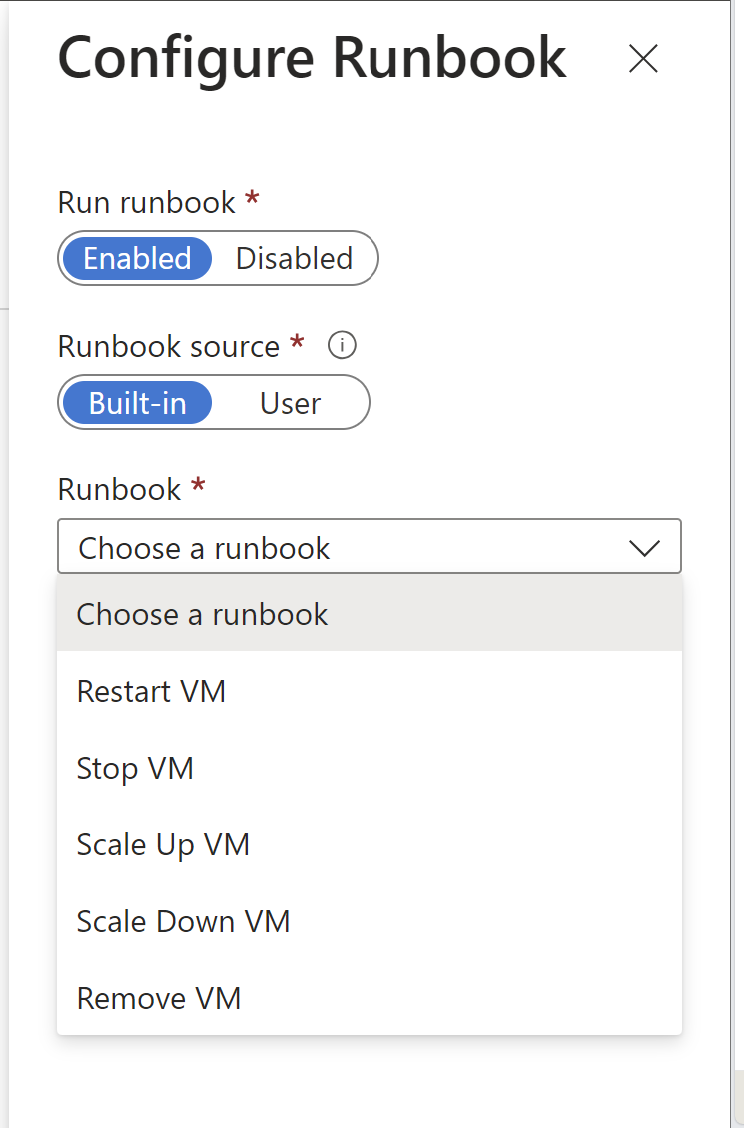

| Runbook de automatización | Use Runbook de Automation para automatizar tareas basadas en métricas. Por ejemplo, apague los recursos cuando se cumple un umbral determinado en el presupuesto asociado. Para obtener más información sobre los límites de las cargas de runbook del servicio Automation, consulte Límites de automatización. |

| Centros de eventos | Las acciones del centro de eventos publican notificaciones en el servicio Event Hubs. Para más información sobre Event Hubs, consulte Azure Event Hubs: una plataforma de streaming de macrodatos y un servicio de ingesta de eventos. Puede suscribirse al flujo de notificación de alertas desde el receptor de eventos. |

| Functions | Llama a un punto de conexión del desencadenador HTTP existente en funciones. Para obtener más información, consulte Azure Functions. Al definir la acción de la función, el punto de conexión de desencadenador HTTP y la clave de acceso de la función se guardan en la definición de la acción; por ejemplo, en https://azfunctionurl.azurewebsites.net/api/httptrigger?code=<access_key>. Si cambia la clave de acceso de la función, deberá quitar y volver a crear la acción de la función del grupo de acciones.El punto de conexión debe admitir el método HTTP POST. La función debe tener acceso a la cuenta de almacenamiento. Si no tiene acceso, las claves no están disponibles y el URI de la función no es accesible. Obtenga más información sobre cómo restaurar el acceso a la cuenta de almacenamiento. |

| ITSM | Las acciones ITSM requieren una conexión ITSM. Para obtener información sobre cómo crear una conexión ITSM, consulte Integración de ITSM. |

| Aplicaciones lógicas | Puede usar Azure Logic Apps para compilar y personalizar flujos de trabajo para la integración y personalizar las notificaciones de alerta. |

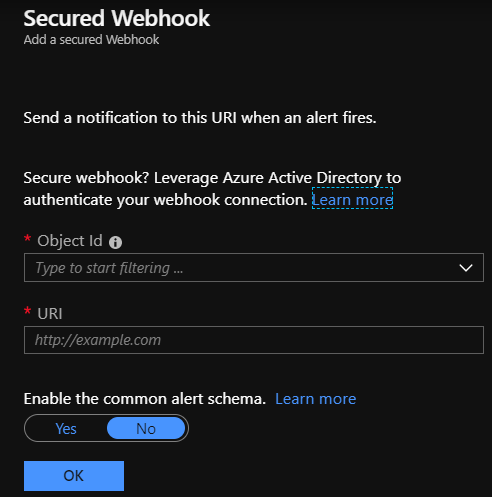

| Webhook seguro | Al usar una acción de webhook seguro, debe usar Microsoft Entra ID para proteger la conexión entre el grupo de acciones y el punto de conexión, que es una API web protegida. Consulte Configuración de la autenticación para webhook seguro. El webhook seguro no admite la autenticación básica. Si usa la autenticación básica, use la acción Webhook. |

| webhook | Si usa el tipo de acción webhook, el punto de conexión de webhook de destino deberá ser capaz de procesar las distintas cargas JSON que emiten los distintos orígenes de alertas. No se pueden pasar certificados de seguridad a través de una acción de webhook. Para usar la autenticación básica, debes pasar las credenciales a través del URI. Si el punto de conexión de webhook espera un esquema específico, como el de Microsoft Teams, use el tipo de acción Logic Apps para manipular el esquema de alerta para cumplir con las expectativas del webhook de destino. Para obtener información sobre las reglas usadas para reintentar acciones de webhook, consulte Webhook. |

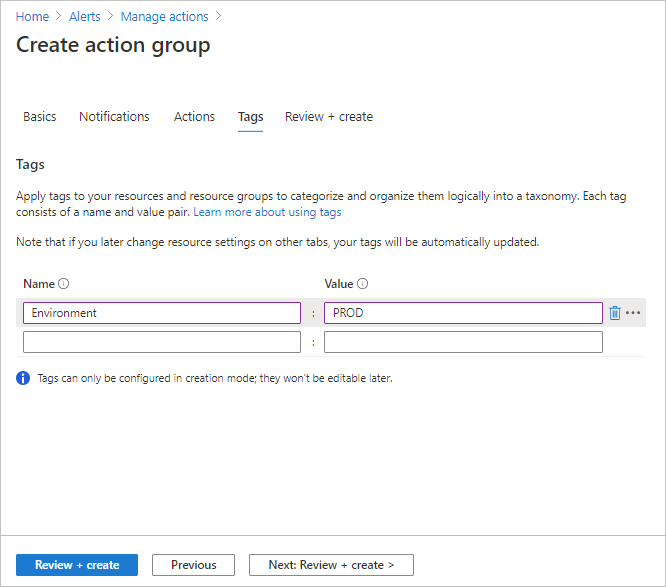

(Opcional.) Si desea asignar un par clave-valor al grupo de acciones para categorizar los recursos de Azure, seleccione Siguiente: Etiquetas o la pestaña Etiquetas. De lo contrario, omita este paso.

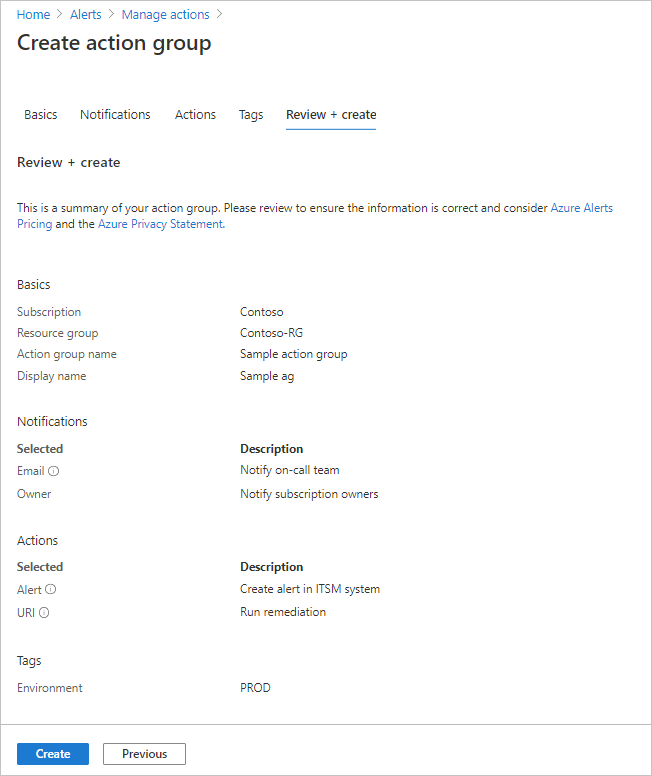

Seleccione el botón Revisar y crear para revisar la configuración. Durante este paso, las entradas se comprobarán rápidamente para asegurarse de que ha escrito toda la información necesaria. Si se encuentra algún problema, se le indicará durante este paso. Después de revisar la configuración, seleccione el botón Crear para crear el grupo de acciones.

Nota

Al configurar una acción para notificar a una persona por correo electrónico o SMS, la persona recibe una confirmación que le indica que se le ha agregado al grupo de acciones.

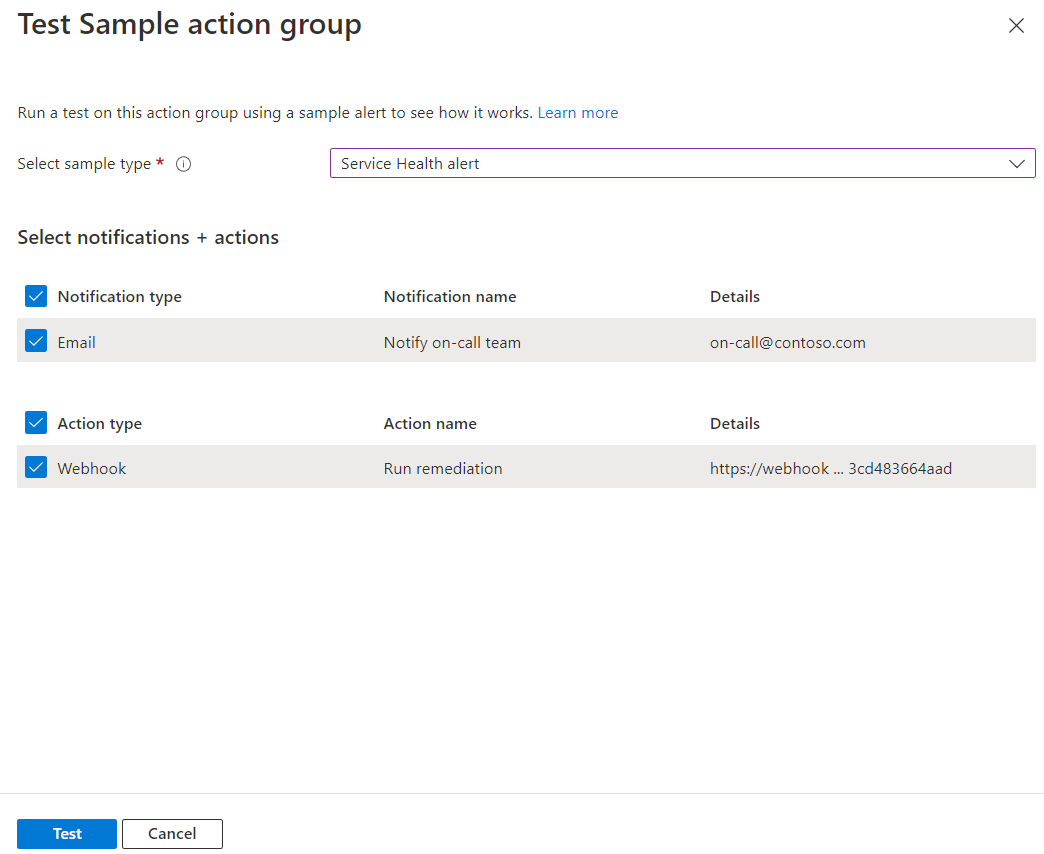

Cuando cree o actualice un grupo de acciones en Azure Portal, podrá probarlo.

Cree un grupo de acciones en Azure Portal.

Nota

El grupo de acciones debe crearse y guardarse antes de realizar las pruebas. Si va a editar un grupo de acciones existente, guarde los cambios en el grupo de acciones antes de realizar las pruebas.

En la página del grupo de acciones, seleccione Grupo de acciones de prueba.

Seleccione el tipo de muestra y los tipos de notificación y acción que desea probar. Después, seleccione el botón Probar.

Si cierra la ventana o selecciona Volver a la configuración de la prueba mientras se ejecuta la prueba, esta se detendrá y no se obtendrán los resultados.

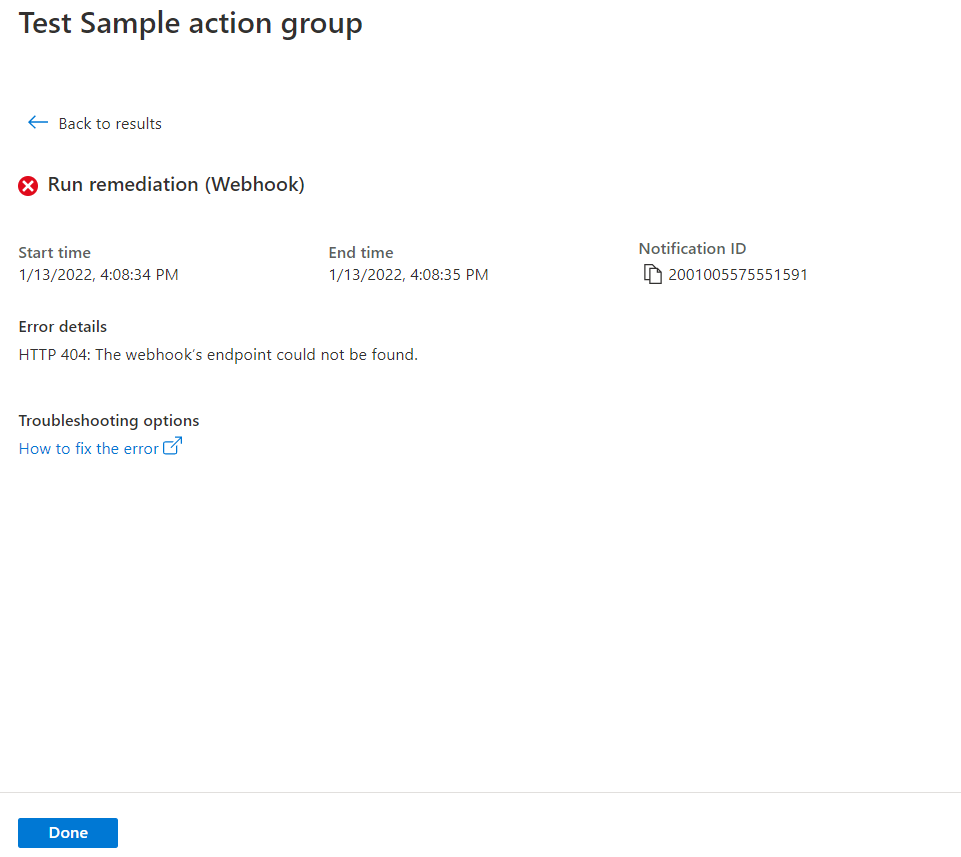

Cuando se complete la prueba, aparecerá un estado de prueba Correcto o Erróneo. Si se ha producido un error en la prueba y desea obtener más información, seleccione Ver detalles.

Puede usar la información de la sección Detalles del error para comprender la incidencia. Luego, puede volver a editar, guardar los cambios y probar el grupo de acciones.

Cuando ejecute una prueba y seleccione un tipo de notificación, obtendrá un mensaje que incluirá la palabra "Prueba" en el asunto. Las pruebas proporcionan una manera de comprobar que el grupo de acciones funcione según lo previsto antes de habilitarlo en un entorno de producción. Todos los detalles y vínculos que se incluyen en las notificaciones de pruebas enviadas mediante correo electrónico proceden de un conjunto de muestra de referencia.

En la tabla siguiente se describen los requisitos de pertenencia a roles que se requieren para poder usar la funcionalidad de acciones de prueba:

| Pertenencia a roles | Grupo de acciones existente | Grupo de recursos existente y nuevo grupo de acciones | Nuevo grupo de recursos y nuevo grupo de acciones |

|---|---|---|---|

| Colaborador de la suscripción | Compatible | Admitido | Compatible |

| Colaborador del grupo de recursos | Compatible | Compatible | No aplicable |

| Colaborador de recursos del grupo de acciones | Compatible | No aplicable | No aplicable |

| Colaborador de Azure Monitor | Compatible | Compatible | No aplicable |

| Rol personalizado1 | Compatible | Compatible | No aplicable |

1 El rol personalizado debe tener el permiso Microsoft.Insights/createNotifications/*.

Nota

Puede usar una plantilla de Azure Resource Manager para configurar grupos de acciones. Mediante el uso de plantillas, puede configurar automáticamente grupos de acciones que se pueden reutilizar en determinados tipos de alertas. Estos grupos de acciones garantizan que se notifique a todas las entidades correctas cuando se desencadene una alerta.

Los pasos básicos son:

Para crear un grupo de acciones mediante una plantilla de Resource Manager, cree un recurso del tipo Microsoft.Insights/actionGroups. A continuación, rellene todas las propiedades relacionadas. Aquí hay dos plantillas de ejemplo que crean un grupo de acciones.

La primera plantilla describe cómo crear una plantilla de Resource Manager para un grupo de acciones, en el que las definiciones de acción están codificadas en la plantilla. La segunda plantilla describe cómo crear una plantilla que toma la información de configuración de webhook como parámetros de entrada cuando se implementa la plantilla.

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"actionGroupName": {

"type": "string",

"metadata": {

"description": "Unique name (within the Resource Group) for the Action group."

}

},

"actionGroupShortName": {

"type": "string",

"metadata": {

"description": "Short name (maximum 12 characters) for the Action group."

}

}

},

"resources": [

{

"type": "Microsoft.Insights/actionGroups",

"apiVersion": "2021-09-01",

"name": "[parameters('actionGroupName')]",

"location": "Global",

"properties": {

"groupShortName": "[parameters('actionGroupShortName')]",

"enabled": true,

"smsReceivers": [

{

"name": "contosoSMS",

"countryCode": "1",

"phoneNumber": "5555551212"

},

{

"name": "contosoSMS2",

"countryCode": "1",

"phoneNumber": "5555552121"

}

],

"emailReceivers": [

{

"name": "contosoEmail",

"emailAddress": "devops@contoso.com",

"useCommonAlertSchema": true

},

{

"name": "contosoEmail2",

"emailAddress": "devops2@contoso.com",

"useCommonAlertSchema": true

}

],

"webhookReceivers": [

{

"name": "contosoHook",

"serviceUri": "http://requestb.in/1bq62iu1",

"useCommonAlertSchema": true

},

{

"name": "contosoHook2",

"serviceUri": "http://requestb.in/1bq62iu2",

"useCommonAlertSchema": true

}

],

"SecurewebhookReceivers": [

{

"name": "contososecureHook",

"serviceUri": "http://requestb.in/1bq63iu1",

"useCommonAlertSchema": false

},

{

"name": "contososecureHook2",

"serviceUri": "http://requestb.in/1bq63iu2",

"useCommonAlertSchema": false

}

],

"eventHubReceivers": [

{

"name": "contosoeventhub1",

"subscriptionId": "replace with subscription id GUID",

"eventHubNameSpace": "contosoeventHubNameSpace",

"eventHubName": "contosoeventHub",

"useCommonAlertSchema": true

}

]

}

}

],

"outputs":{

"actionGroupId":{

"type":"string",

"value":"[resourceId('Microsoft.Insights/actionGroups',parameters('actionGroupName'))]"

}

}

}

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"actionGroupName": {

"type": "string",

"metadata": {

"description": "Unique name (within the Resource Group) for the Action group."

}

},

"actionGroupShortName": {

"type": "string",

"metadata": {

"description": "Short name (maximum 12 characters) for the Action group."

}

},

"webhookReceiverName": {

"type": "string",

"metadata": {

"description": "Webhook receiver service Name."

}

},

"webhookServiceUri": {

"type": "string",

"metadata": {

"description": "Webhook receiver service URI."

}

}

},

"resources": [

{

"type": "Microsoft.Insights/actionGroups",

"apiVersion": "2021-09-01",

"name": "[parameters('actionGroupName')]",

"location": "Global",

"properties": {

"groupShortName": "[parameters('actionGroupShortName')]",

"enabled": true,

"smsReceivers": [

],

"emailReceivers": [

],

"webhookReceivers": [

{

"name": "[parameters('webhookReceiverName')]",

"serviceUri": "[parameters('webhookServiceUri')]",

"useCommonAlertSchema": true

}

]

}

}

],

"outputs":{

"actionGroupResourceId":{

"type":"string",

"value":"[resourceId('Microsoft.Insights/actionGroups',parameters('actionGroupName'))]"

}

}

}

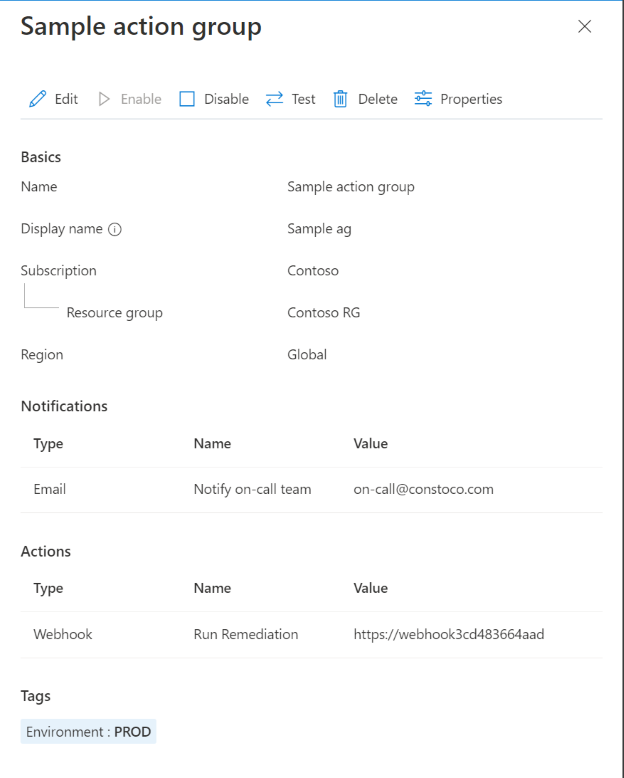

Después de crear un grupo de acciones, podrá verlo en Azure Portal de la siguiente forma:

Vaya a Azure Portal.

En la página Seguimiento, seleccione Alertas.

Seleccione Grupos de acciones.

Seleccione el grupo de acciones que desea administrar. Puede:

Un número de teléfono o correo electrónico puede incluirse en grupos de acciones de muchas suscripciones. Azure Monitor usa la limitación de frecuencia para suspender las notificaciones cuando se envían demasiadas notificaciones a un número de teléfono, una dirección de correo electrónico o un dispositivo concretos. La limitación del índice asegura que las alertas son fáciles de administrar y procesar.

La limitación de frecuencia se aplica a las notificaciones por SMS, voz y correo electrónico. Todas las demás acciones de notificación no están limitadas. La limitación de número se aplica en todas las suscripciones. En cuanto se alcanza el umbral, se aplica la limitación de frecuencia incluso si se envían los mensajes desde varias suscripciones. Cuando una dirección de correo electrónico está limitada, se envía una notificación para comunicar que se aplicó la limitación de frecuencia y cuándo expira la limitación de frecuencia.

Para obtener más información sobre los límites de frecuencia, consulte Límites de servicio de Azure Monitor.

Si usa Azure Resource Manager para notificaciones por correo electrónico, podrá enviar un correo electrónico a los miembros del rol de una suscripción. El correo electrónico se envía a los miembros usuario o grupo de Microsoft Entra ID del rol. Esto incluye compatibilidad con roles asignados a través de Azure Lighthouse.

Nota

Action Groups solo admite el envío por correo electrónico de los siguientes roles: Propietario, Colaborador, Lector, Colaborador de supervisión y Lector de supervisión.

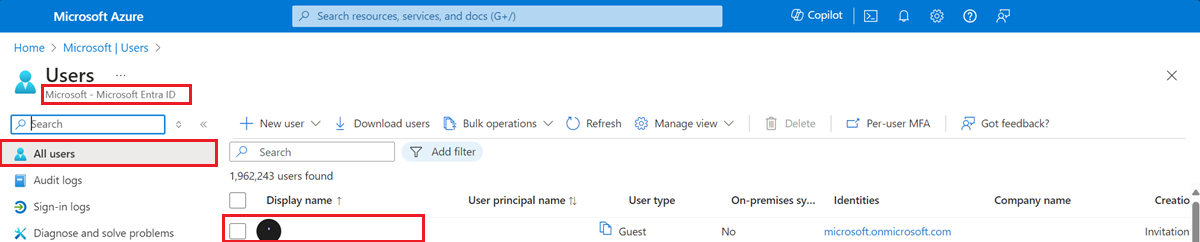

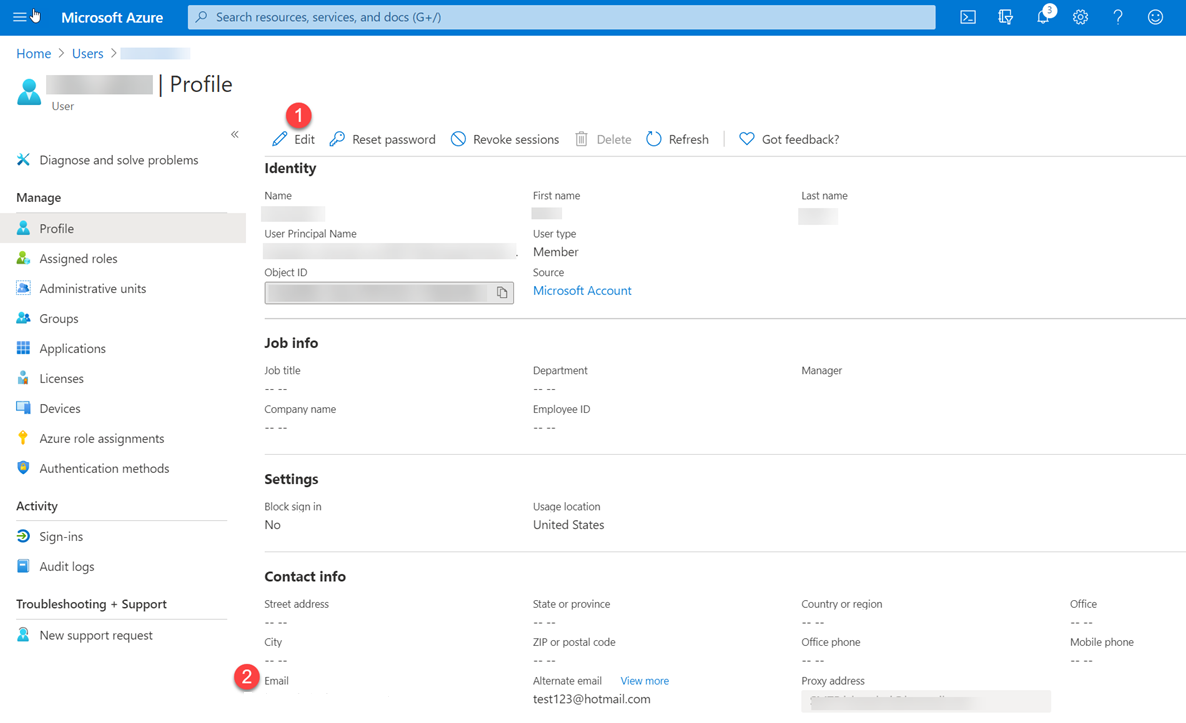

Si el correo electrónico principal no recibe notificaciones, configure la dirección de correo electrónico para el rol de Azure Resource Manager de correo electrónico:

En el Azure Portal, vaya a Microsoft Entra ID.

En la parte izquierda, seleccione la página Todos los usuarios. A la derecha, aparecerá una lista de usuarios.

Seleccione el usuario cuyo correo electrónico principal desea revisar.

En la sección Información de contacto, ubicada en la página del perfil de usuario, busque un valor de Correo electrónico. Si ese valor está en blanco, siga estos pasos:

Es posible que tenga un número limitado de acciones de correo electrónico en cada grupo de acciones. Para comprobar qué límites se aplican a su situación, consulte Límites de servicio de Azure Monitor.

Cuando configure el rol de Resource Manager:

- Si un usuario no es miembro de las pertenencias a roles anteriores con los permisos correctos para generar esta notificación, el permiso mínimo necesario para probar un grupo de acciones es "Microsoft.Insights/createNotifications/*"

- Solo puede ejecutar un número de pruebas limitado durante ciertos periodos de tiempo. Para comprobar qué límites se aplican a su situación, consulte Límites de servicio de Azure Monitor.

- Al configurar un grupo de acciones en Azure Portal, puede decidir si participar o no en el esquema de alerta común.

- Para buscar ejemplos del esquema común aplicables a todos los tipos de ejemplo, consulte Definiciones del esquema de alerta común para probar un grupo de acciones.

- Para buscar definiciones de alertas de esquemas diferentes al común, consulte Definiciones de esquemas de alerta diferentes al común para probar un grupo de acciones.

Nota

Un cliente puede tardar hasta 24 horas en empezar a recibir notificaciones tras agregar un nuevo rol de Azure Resource Manager a su suscripción.

Es posible que tenga un número limitado de acciones SMS en cada grupo de acciones.

Nota

Si no puede seleccionar el código del país o la región en Azure Portal, significa que las acciones de tipo SMS no se admiten en ese país o región. Si el código de el país o la región que quiere usar no está disponible, puede votar en Comparta sus ideas para que este se agregue. Mientras tanto, como solución alternativa, configure el grupo de acciones para hacer que este llame a un webhook que lleve a un proveedor de SMS de terceros que sea compatible con el país o región en cuestión.

Estas respuestas son compatibles con las notificaciones por SMS. El destinatario del SMS puede responder al SMS con estos valores:

| RESPUESTA | Descripción |

|---|---|

DISABLE <Action Group Short name> |

Deshabilita SMS adicionales del grupo de acciones |

ENABLE <Action Group Short name> |

Vuelve a habilitar los SMS en el grupo de acciones |

| STOP | Deshabilita SMS adicionales de todos los grupos de acciones |

| START | Vuelve a habilitar SMS en TODOS los grupos de acciones |

| HELP | Se enviará una respuesta al usuario con un vínculo a este artículo. |

Nota

Si un usuario ha cancelado la suscripción a las alertas por SMS, pero luego se agrega a un nuevo grupo de acciones; SE recibirán alertas por SMS para el grupo de acciones nuevo, pero permanecerán sin suscripción de todos los grupos de acciones anteriores. Es posible que tenga un número limitado de acciones de Azure Mobile App en cada grupo de acciones.

| Código de país | País |

|---|---|

| 61 | Australia |

| 43 | Austria |

| 32 | Bélgica |

| 55 | Brasil |

| 1 | Canadá |

| 56 | Chile |

| 86 | China |

| 420 | República Checa |

| 45 | Dinamarca |

| 372 | Estonia |

| 358 | Finlandia |

| 33 | Francia |

| 49 | Alemania |

| 852 | Región Administrativa Especial de Hong Kong |

| 91 | India |

| 353 | Irlanda |

| 972 | Israel |

| 39 | Italia |

| 81 | Japón |

| 352 | Luxemburgo |

| 60 | Malasia |

| 52 | México |

| 31 | Países Bajos |

| 64 | Nueva Zelanda |

| 47 | Noruega |

| 351 | Portugal |

| 1 | Puerto Rico |

| 40 | Rumanía |

| 7 | Rusia |

| 65 | Singapur |

| 27 | Sudáfrica |

| 82 | Corea del Sur |

| 34 | España |

| 41 | Suiza |

| 886 | Taiwán |

| 971 | Emiratos Árabes Unidos |

| 44 | Reino Unido |

| 1 | Estados Unidos |

Es posible que tenga un número limitado de acciones de voz en cada grupo de acciones. Para más información importante sobre los límites de frecuencia, consulte Límites de servicio de Azure Monitor.

Nota

Si no puede seleccionar el código del país o la región en Azure Portal, significa que las acciones de tipo llamada de voz no se admiten en ese país o región. Si el código de el país o la región que quiere usar no está disponible, puede votar en Comparta sus ideas para que este se agregue. Mientras tanto, como solución alternativa, configure el grupo de acciones para hacer que este llame a un webhook que lleve a un proveedor de llamadas de voz de terceros que sea compatible con el país o región en cuestión. Si un país está marcado con '*', las llamadas provendrán de un número de teléfono basado en Estados Unidos.

| Código de país | País |

|---|---|

| 61 | Australia |

| 43 | Austria |

| 32 | Bélgica |

| 55 | Brasil |

| 1 | Canadá |

| 56 | Chile |

| 86 | China* |

| 420 | República Checa |

| 45 | Dinamarca |

| 372 | Estonia |

| 358 | Finlandia |

| 33 | Francia |

| 49 | Alemania |

| 852 | Hong Kong* |

| 91 | India* |

| 353 | Irlanda |

| 972 | Israel |

| 39 | Italia* |

| 81 | Japón* |

| 352 | Luxemburgo |

| 60 | Malasia |

| 52 | México |

| 31 | Países Bajos |

| 64 | Nueva Zelanda |

| 47 | Noruega |

| 351 | Portugal |

| 40 | Rumanía* |

| 7 | Rusia* |

| 65 | Singapur |

| 27 | Sudáfrica |

| 82 | Corea del Sur |

| 34 | España |

| 46 | Suecia |

| 41 | Suiza |

| 886 | Taiwán* |

| 971 | Emiratos Árabes Unidos* |

| 44 | Reino Unido |

| 1 | Estados Unidos |

Para más información sobre los precios de los países y las regiones que se admiten, consulte Precios de Azure Monitor.

Nota

Si usa el tipo de acción webhook, el punto de conexión de webhook de destino deberá ser capaz de procesar las distintas cargas JSON que emiten los distintos orígenes de alertas. El punto de conexión de webhook también debe ser accesible de manera pública. No se pueden pasar certificados de seguridad a través de una acción de webhook. Para usar la autenticación básica, debes pasar las credenciales a través del URI. Si el punto de conexión de webhook espera un esquema específico, como el de Microsoft Teams, deberá transformar el esquema de alerta mediante una acción de tipo Logic Apps para que este cumpla con las expectativas del webhook de destino. Los grupos de acciones de webhook suelen seguir estas reglas cuando se les llama:

TaskCancellationException permiten volver a intentar la llamada".La acción de webhook seguro se autentica en la API protegida mediante una instancia de entidad de servicio en el inquilino de Microsoft Entra de la aplicación Microsoft Entra "AZNS Microsoft Entra Webhook". Para que el grupo de acciones funcione, esta entidad de servicio de webhook de Microsoft Entra debe agregarse como un miembro de un rol en la aplicación de Microsoft Entra de destino que concede acceso al punto de conexión de destino.

Para una introducción a las entidades de servicio y aplicaciones de Microsoft Entra, consulte Introducción a la plataforma de identidad de Microsoft (versión 2.0). Siga estos pasos para aprovechar la funcionalidad de webhook seguro.

Nota

No se admite la autenticación básica para SecureWebhook. Para usar la autenticación básica, debe usar Webhook.

Si usa el tipo de acción webhook, el punto de conexión de webhook de destino deberá ser capaz de procesar las distintas cargas JSON que emiten los distintos orígenes de alertas. Si el punto de conexión de webhook espera un esquema específico, como el de Microsoft Teams, deberá transformar el esquema de alerta mediante una acción de tipo Logic Apps para que este cumpla con las expectativas del webhook de destino.

Nota

Los módulos de PowerShell de Azure AD y MSOnline están en desuso a partir del 30 de marzo de 2024. Para obtener más información, lee la actualización de desuso. Desde esta fecha, el soporte de estos módulos se limita a la asistencia de migración al SDK de PowerShell de Microsoft Graph y a las correcciones de seguridad. Los módulos en desuso seguirán funcionando hasta el 30 de marzo de 2025.

Se recomienda migrar a PowerShell de Microsoft Graph para interactuar con Microsoft Entra ID (anteriormente Azure AD). Para preguntas comunes sobre la migración, consulta las Preguntas más frecuentes sobre migración. Nota: Las versiones 1.0.x de MSOnline podrían experimentar interrupciones después del 30 de junio de 2024.

Cree una aplicación Microsoft Entra para la API web. Para obtener más información, consulte API web protegida: registro de aplicaciones. Configure la API protegida para que esta pueda recibir llamadas desde una aplicación de demonio y exponer los permisos de aplicación, pero no los permisos delegados. Para obtener más información sobre estos tipos de permisos, consulte Si una aplicación de servicio o demonio llama a la API web.

Nota

Configure la API web protegida para que esta acepte tokens de acceso V2.0. Para obtener más información sobre cómo configurarla, consulte Manifiesto de la aplicación de Microsoft Entra.

Para permitir que el grupo de acciones use la aplicación de Microsoft Entra que ha creado, use un script de PowerShell que siga el procedimiento que se indica a continuación.

Nota

Para ejecutar este script, deberá tener asignado el rol Administrador de aplicaciones de Microsoft Entra.

Connect-AzureAD del script de PowerShell para poder usar su id. de inquilino de Microsoft Entra.$myAzureADApplicationObjectId del script de PowerShell para usar el id. de objeto de la aplicación de Microsoft Entra.Nota

La entidad de servicio debe tener asignado el rol propietario de la aplicación de Microsoft Entra para poder crear o modificar la acción de webhook seguro en el grupo de acciones.

Configure la acción de webhook seguro.

$myApp.ObjectId que se encuentra en el script.

Nota

Requisitos previos: Instalación del SDK de PowerShell de Microsoft Graph

Write-Host "================================================================================================="

$scopes = "Application.ReadWrite.All"

$myTenantId = "<<Customer's tenant id>>"

$myMicrosoftEntraAppRegistrationObjectId = "<<Customer's object id from the app registration>>"

$actionGroupRoleName = "ActionGroupsSecureWebhook"

$azureMonitorActionGroupsAppId = "461e8683-5575-4561-ac7f-899cc907d62a" # Required. Do not change.

Connect-MgGraph -Scopes $scopes -TenantId $myTenantId

Function CreateAppRole([string] $Name, [string] $Description)

{

$appRole = @{

AllowedMemberTypes = @("Application")

DisplayName = $Name

Id = New-Guid

IsEnabled = $true

Description = $Description

Value = $Name

}

return $appRole

}

$myApp = Get-MgApplication -ApplicationId $myMicrosoftEntraAppRegistrationObjectId

$myAppRoles = $myApp.AppRoles

$myActionGroupServicePrincipal = Get-MgServicePrincipal -Filter "appId eq '$azureMonitorActionGroupsAppId'"

Write-Host "App Roles before addition of new role.."

foreach ($role in $myAppRoles) { Write-Host $role.Value }

if ($myAppRoles.Value -contains $actionGroupRoleName)

{

Write-Host "The Action Group role is already defined. No need to redefine.`n"

# Retrieve the application again to get the updated roles

$myApp = Get-MgApplication -ApplicationId $myMicrosoftEntraAppRegistrationObjectId

$myAppRoles = $myApp.AppRoles

}

else

{

Write-Host "The Action Group role is not defined. Defining the role and adding it."

$newRole = CreateAppRole -Name $actionGroupRoleName -Description "This is a role for Action Group to join"

$myAppRoles += $newRole

Update-MgApplication -ApplicationId $myApp.Id -AppRole $myAppRoles

# Retrieve the application again to get the updated roles

$myApp = Get-MgApplication -ApplicationId $myMicrosoftEntraAppRegistrationObjectId

$myAppRoles = $myApp.AppRoles

}

$myServicePrincipal = Get-MgServicePrincipal -Filter "appId eq '$($myApp.AppId)'"

if ($myActionGroupServicePrincipal.DisplayName -contains "AzNS AAD Webhook")

{

Write-Host "The Service principal is already defined.`n"

Write-Host "The action group Service Principal is: " + $myActionGroupServicePrincipal.DisplayName + " and the id is: " + $myActionGroupServicePrincipal.Id

}

else

{

Write-Host "The Service principal has NOT been defined/created in the tenant.`n"

$myActionGroupServicePrincipal = New-MgServicePrincipal -AppId $azureMonitorActionGroupsAppId

Write-Host "The Service Principal is been created successfully, and the id is: " + $myActionGroupServicePrincipal.Id

}

# Check if $myActionGroupServicePrincipal is not $null before trying to access its Id property

# Check if the role assignment already exists

$existingRoleAssignment = Get-MgServicePrincipalAppRoleAssignment -ServicePrincipalId $myActionGroupServicePrincipal.Id | Where-Object { $_.AppRoleId -eq $myApp.AppRoles[0].Id -and $_.PrincipalId -eq $myActionGroupServicePrincipal.Id -and $_.ResourceId -eq $myServicePrincipal.Id }

# If the role assignment does not exist, create it

if ($null -eq $existingRoleAssignment) {

Write-Host "Doing app role assignment to the new action group Service Principal`n"

New-MgServicePrincipalAppRoleAssignment -ServicePrincipalId $myActionGroupServicePrincipal.Id -AppRoleId $myApp.AppRoles[0].Id -PrincipalId $myActionGroupServicePrincipal.Id -ResourceId $myServicePrincipal.Id

} else {

Write-Host "Skip assigning because the role already existed."

}

Write-Host "myServicePrincipalId: " $myServicePrincipal.Id

Write-Host "My Azure AD Application (ObjectId): " $myApp.Id

Write-Host "My Azure AD Application's Roles"

foreach ($role in $myAppRoles) { Write-Host $role.Value }

Write-Host "================================================================================================="

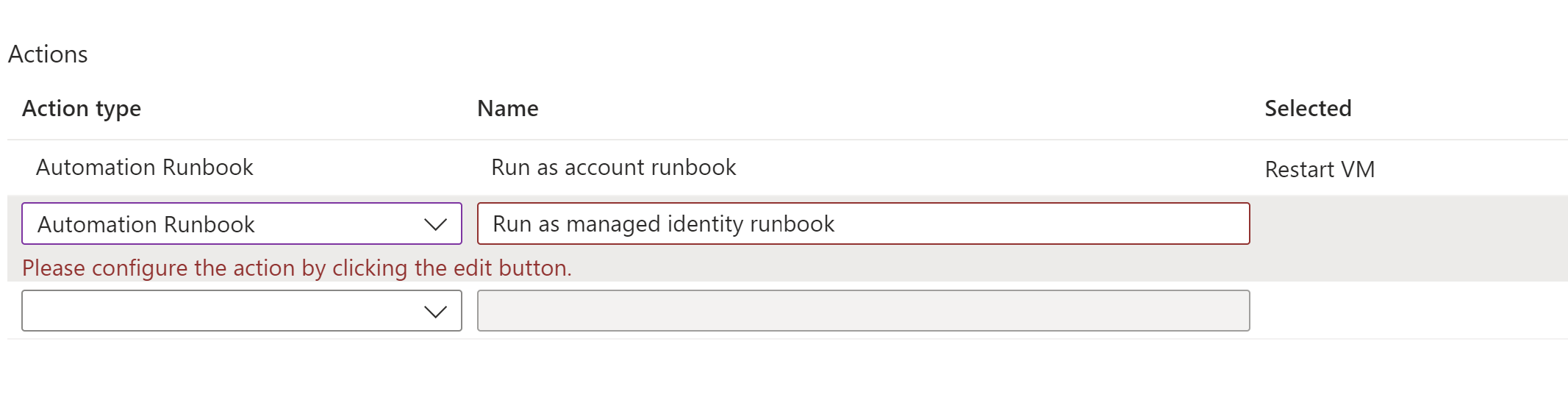

Nota

La opción "Ejecutar como cuenta" de Azure Automation se ha retirado el 30 de septiembre de 2023, lo que afecta a las acciones creadas con el tipo de acción "Runbook de Automation". Las acciones existentes que vinculan a runbooks de "Ejecutar como cuenta" no se admitirán después de la retirada. Sin embargo, esos runbooks seguirán ejecutándose hasta la expiración del certificado "Ejecutar como" de la cuenta de Automation. Para asegurarse de que puede seguir usando las acciones del runbook, debe hacer lo siguiente:

Edite el grupo de acciones agregando una nueva acción con el tipo de acción "Runbook de Automation" y elija el mismo runbook en la lista desplegable. (Los 5 runbooks de la lista desplegable se han reconfigurado en el back-end para autenticarse mediante la identidad administrada en lugar de la opción Ejecutar como cuenta. La identidad administrada asignada por el sistema en la cuenta de Automation se habilitaría con el rol Colaborador de máquina virtual; en el nivel de suscripción se asignaría automáticamente).

Elimine la acción anterior del runbook que se vincula a un runbook de "Ejecutar como cuenta".

Guarde el grupo de acciones.

Eventos

Cree aplicaciones inteligentes

17 mar, 9 p.m. - 21 mar, 10 a.m.

Únete a la serie de encuentros para crear soluciones de IA escalables basadas en casos de uso del mundo real con otros desarrolladores y expertos.

Regístrese ahoraFormación

Ruta de aprendizaje

Use advance techniques in canvas apps to perform custom updates and optimization - Training

Use advance techniques in canvas apps to perform custom updates and optimization

Certificación

Microsoft Certified: Identity and Access Administrator Associate - Certifications

Muestre las características de Microsoft Entra ID para modernizar las soluciones de identidad, implementar soluciones híbridas e implementar la gobernanza de identidades.