¿Qué es Azure Bastion?

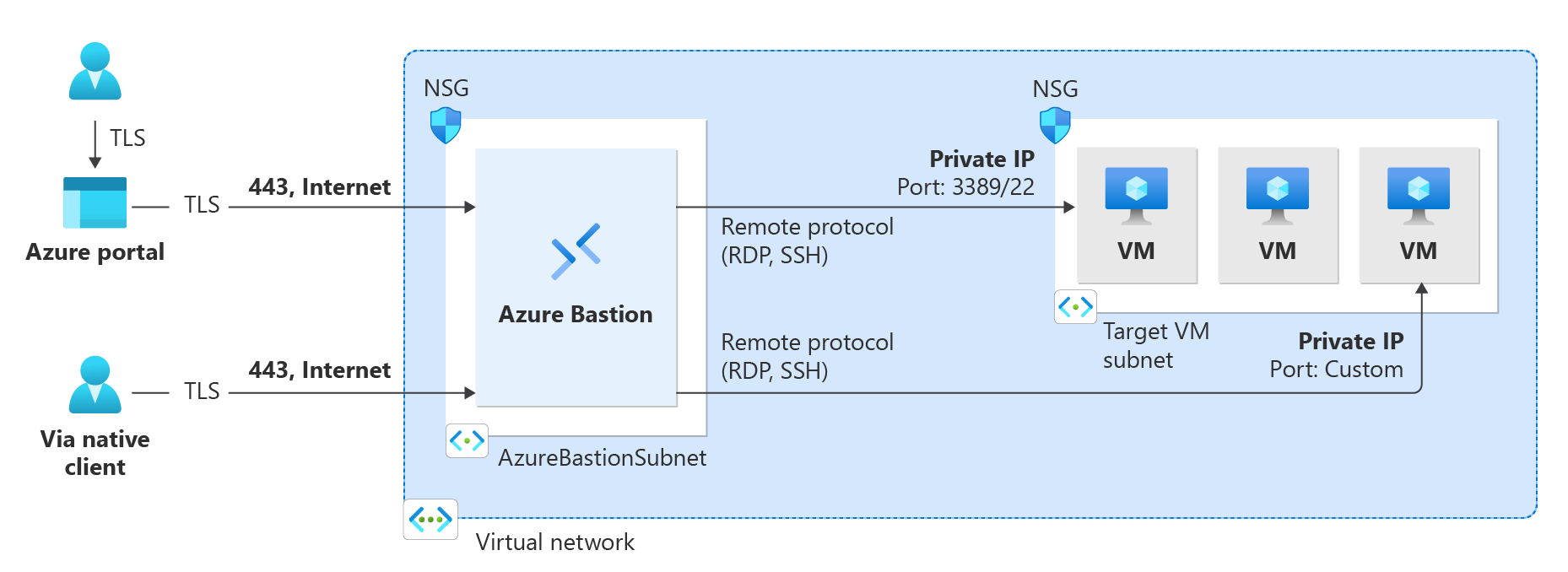

Azure Bastion es un servicio PaaS totalmente administrado que se aprovisiona para conectarse de forma segura a las máquinas virtuales a través de una dirección IP privada. Proporciona una conectividad RDP/SSH segura e ininterrumpida a las máquinas virtuales directamente sobre TLS desde Azure Portal o a través del cliente nativo SSH o RDP instalado en el equipo local. Cuando se conecta a través de Azure Bastion, las máquinas virtuales no necesitan una dirección IP pública, un agente ni software cliente especial.

Bastion proporciona conectividad segura de RDP y SSH a todas las máquinas virtuales de la red virtual en la que se aprovisiona. El uso de Azure Bastion protege las máquinas virtuales frente a la exposición de los puertos de RDP/SSH al mundo exterior, al tiempo que ofrece acceso seguro mediante RDP/SSH.

Ventajas principales

| Prestación | Descripción |

|---|---|

| RDP y SSH mediante Azure Portal | Con un solo clic en Azure Portal, podrá ir directamente a la sesión RDP o SSH. |

| Sesión remota a través de TLS y cruce seguro de firewall para RDP/SSH | Azure Bastion usa un cliente web basado en HTML5 que se transmite automáticamente al dispositivo local. La sesión RDP o SSH se encuentra en el puerto 443 a través del protocolo TLS. Esto permite que el tráfico atraviese los firewalls de forma más segura. Bastion admite TLS 1.2. No se admiten versiones anteriores de TLS. |

| No requiere que la máquina virtual de Azure disponga de una dirección IP pública | Azure Bastion abrirá la conexión RDP o SSH para la dirección IP privada de la máquina virtual de Azure. La máquina virtual no necesita una dirección IP pública. |

| Sin la complicación de administrar grupos de seguridad de red (NSG) | No es necesario que aplique ningún NSG en la subred de Azure Bastion. Dado que Azure Bastion se conecta a las máquinas virtuales a través de la dirección IP privada, puede configurar los NSG para permitir RDP o SSH solo desde Azure Bastion. De este modo se evita tener que administrar los NSG cada vez que necesite conectarse de forma segura a las máquinas virtuales. Para más información sobre los grupos de seguridad de red, consulte Grupos de seguridad de red. |

| No requiere administrar un host bastión independiente en una máquina virtual | Azure Bastion es un servicio PaaS de Azure de plataforma totalmente administrada que se refuerza internamente para proporcionar una conexión RDP/SSH segura. |

| Protección frente al examen de puertos | Las máquinas virtuales quedan protegidas contra la detección de puertos por parte de usuarios no autorizados y malintencionados, ya que no es necesario exponerlas a Internet. |

| Protección en un solo lugar | Azure Bastion se encuentra en el perímetro de la red virtual, por lo que no es necesario preocuparse por proteger cada una de las máquinas virtuales de la red virtual. |

| Protección frente a vulnerabilidades de seguridad de día cero | La plataforma de Azure protege contra ataques de día cero manteniendo automáticamente el servicio Azure Bastion protegido y siempre actualizado. |

SKU

Azure Bastion ofrece varios niveles de SKU. En la tabla siguiente se muestran las características y las SKU correspondientes. Para más información sobre SKU, consulte el artículo Parámetros de configuración.

| Característica | SKU de desarrollador | SKU básica | SKU Estándar | SKU Premium |

|---|---|---|---|---|

| Conexión a máquinas virtuales de destino en la misma red virtual | Sí | Sí | Sí | Sí |

| Conexión a máquinas virtuales de destino en redes virtuales emparejadas | No | Sí | Sí | Sí |

| Compatibilidad con conexiones simultáneas | No | Sí | Sí | Sí |

| Acceso a claves privadas de VM Linux en Azure Key Vault (AKV) | No | Sí | Sí | Sí |

| Conexión a una máquina virtual Linux mediante SSH | Sí | Sí | Sí | Sí |

| Conexión a una máquina virtual Windows mediante RDP | Sí | Sí | Sí | Sí |

| Conexión a una máquina virtual Linux mediante RDP | No | No | Sí | Sí |

| Conexión mediante SSH a una máquina virtual Windows | No | No | Sí | Sí |

| Especificación del puerto de entrada personalizado | No | No | Sí | Sí |

| Conexión a máquinas virtuales mediante la CLI de Azure | No | No | Sí | Sí |

| Escalado de host | No | No | Sí | Sí |

| Carga o descarga de archivos | No | No | Sí | Sí |

| Autenticación de Kerberos | No | Sí | Sí | Sí |

| Vínculo compartible | No | No | Sí | Sí |

| Conexión a máquinas virtuales a través de la dirección IP | No | No | Sí | Sí |

| Salida de audio de la máquina virtual | Sí | Sí | Sí | Sí |

| Deshabilitar copiar y pegar (clientes basados en web) | No | No | Sí | Sí |

| Grabaciones de sesiones | No | N.º | No | Sí |

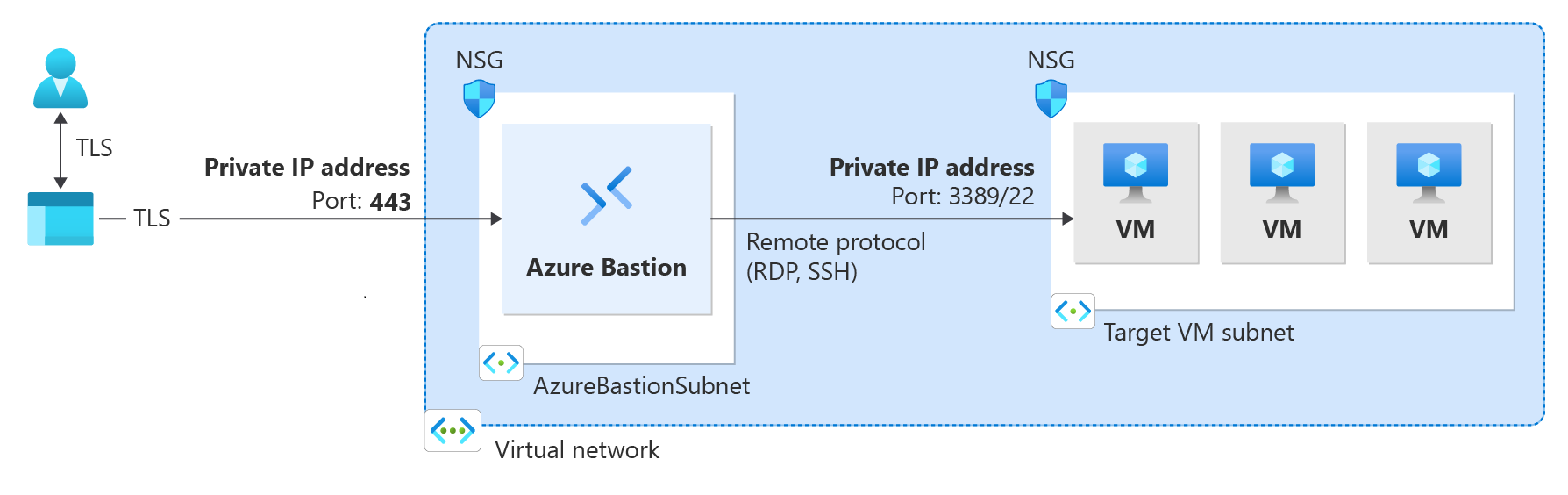

| Implementación con la arquitectura Solo privada | No | N.º | No | Sí |

Arquitectura

Azure Bastion ofrece varias arquitecturas de implementación, en función de las configuraciones de opciones y SKU seleccionadas. Para la mayoría de las SKU, Bastion se implementa en una red virtual y admite el emparejamiento de redes virtuales. En concreto, Azure Bastion administra la conectividad RDP/SSH con máquinas virtuales creadas en las redes virtuales locales o emparejadas.

RDP y SSH son algunos de los medios fundamentales a mediante los que puede conectarse a las cargas de trabajo que se ejecutan en Azure. La exposición de los puertos RDP/SSH a través de Internet no se conveniente y se considera una superficie de amenaza considerable. Esto suele deberse a las vulnerabilidades del protocolo. Para contener esta superficie de amenaza, puede implementar hosts de bastión (también conocidos como servidores de salto) en la parte pública de la red perimetral. Los servidores host de bastión están diseñados y configurados para resistir los ataques. Los servidores de bastión también proporcionan conectividad RDP y SSH con las cargas de trabajo que se encuentran detrás del bastión, así como más adentro en la red.

La SKU que se seleccione al implementar Bastion determina la arquitectura y las características disponibles. Puede realizar la actualización a una SKU superior para admitir más características, pero las SKU no se pueden cambiar a una versión anterior después de la implementación. Algunas arquitecturas, como Solo privada y SKU para desarrolladores, deben configurarse en el momento de la implementación. Para más información sobre cada arquitectura, consulte Diseño y arquitectura de Bastion.

En los diagramas siguientes se muestran las arquitecturas disponibles para Azure Bastion.

SKU básica y superior

SKU de desarrollador

Implementación de arquitectura Solo privada (versión preliminar)

Zonas de disponibilidad

Algunas regiones admiten la capacidad de implementar Azure Bastion en una zona de disponibilidad (o varias, para la redundancia de zona). Para implementar de forma zonal, implemente Bastion mediante la configuración especificada manualmente (no se implemente mediante la configuración predeterminada automática). Especifique las zonas de disponibilidad deseadas en el momento de la implementación. No se puede cambiar la disponibilidad zonal después de implementar Bastion.

La compatibilidad con Availability Zones está actualmente en versión preliminar. Durante la versión preliminar, están disponibles las siguientes regiones:

- Este de EE. UU.

- Este de Australia

- Este de EE. UU. 2

- Centro de EE. UU.

- Centro de Catar

- Norte de Sudáfrica

- Oeste de Europa

- Oeste de EE. UU. 2

- Norte de Europa

- Centro de Suecia

- Sur de Reino Unido 2

- Centro de Canadá

Escalado de host

Azure Bastion admite el escalado de host manual. Puede configurar el número de instancias de host (unidades de escalado) para administrar el número de conexiones RDP/SSH simultáneas que Azure Bastion pueden admitir. Aumentar el número de instancias de host permite a Azure Bastion administrar más sesiones simultáneas. Al reducir el número de instancias, se reduce el número de sesiones admitidas simultáneas. Azure Bastion admite hasta 50 instancias de host. Esta característica está disponible para la SKU estándar y versiones superiores.

Para más información, consulte el artículo Parámetros de configuración.

Precios

Los precios de Azure Bastion son una combinación de precios por hora en función de la SKU, las instancias (unidades de escalado) y las tasas de transferencia de datos. Los precios por hora comienzan desde el momento en que se implementa Bastion, independientemente del uso de datos salientes. Para obtener la información de precios más reciente, consulte la página de Precios de Azure Bastion.

Novedades

Suscríbase a la fuente RSS y vea las actualizaciones más recientes de las características de Azure Bastion en la página Actualizaciones de Azure.

Preguntas más frecuentes sobre Bastion

Para ver las preguntas más frecuentes, consulte las preguntas más frecuentes de Bastion.

Pasos siguientes

- Inicio rápido: Implementación automática de Bastion: SKU básica

- Implementación automática de Bastion: SKU para desarrolladores

- Tutorial: Implementación de Bastion mediante la configuración especificada

- Módulo de Learn: Introducción a Azure Bastion

- Información acerca de las demás funcionalidades de red clave de Azure.

- Más información sobre la seguridad de red de Azure