Asignación de controles de seguridad con zonas de aterrizaje de Azure

Muchas organizaciones deben cumplir ciertas normativas regionales o sectoriales antes de adoptar servicios en la nube de Azure e incorporarlos. Estas normativas se identifican por dominio y controles de cumplimiento, respectivamente. Por ejemplo, CMMC L3 AC 1.001, donde AC es Access Control dominio y 1.001 es un identificador de control en el marco de certificación de modelos de madurez de ciberseguridad (CMMC). En los procedimientos recomendados se sugiere asignar los controles de cumplimiento requeridos a Microsoft Cloud Security Benchmark (MCSB) e identificar el conjunto personalizado de los controles que MCSB no cubre.

Además, MCSB también proporciona la lista de directivas integradas y los GUID de iniciativas de directiva necesarios para tratar los controles necesarios. Para los controles que no se incluyen en MCSB, la guía para la asignación de controles incluye un proceso paso a paso sobre cómo crear directivas e iniciativas.

La asignación de los controles necesarios a Microsoft Cloud Security Benchmark puede acelerar considerablemente la experiencia de incorporación segura de Azure. Microsoft Cloud Security Benchmark proporciona un conjunto canónico de controles de seguridad técnicos centrados en la nube basados en marcos de control de cumplimiento ampliamente usados, como NIST, CIS o PCI. Ya hay iniciativas de cumplimiento normativo integradas disponibles. Si está interesado en un dominio de cumplimiento específico, consulte Iniciativas integradas de cumplimiento normativo.

Nota:

Las asignaciones de control entre Microsoft Cloud Security Benchmark y las pruebas comparativas del sector, como CIS, NIST y PCI, solo indican que una característica específica de Azure se puede usar para resolver de forma completa o parcial un requisito de control definido en tales pruebas. Debe tener en cuenta que dicha implementación no se traduce necesariamente en el cumplimiento completo de los controles correspondientes en las pruebas comparativas del sector.

En el diagrama siguiente se muestra el flujo de proceso de asignación de controles:

Pasos de asignación de controles

- Identifique los controles necesarios.

- Asigne los controles necesarios a Microsoft Cloud Security Benchmark.

- Identifique los controles no asignados con Microsoft Cloud Security Benchmark y las directivas respectivas.

- Realice la evaluación de nivel de servicio y plataforma.

- Implemente límites de protección con iniciativas de directiva mediante herramientas de zona de aterrizaje de Azure, herramientas nativas o herramientas de terceros.

Sugerencia

Debe revisar las instrucciones sobre cómo adaptar la arquitectura de la zona de aterrizaje de Azure para admitir los requisitos de asignación de controles.

1. Identifique los controles necesarios

Recopile todas las listas de controles de cumplimiento existentes y necesarias del equipo de seguridad. Si la lista no existe, capture los requisitos de control en una hoja de cálculo de Excel. Use el siguiente formato como guía para crear la lista. Las listas debe constar de controles de uno o varios marcos de cumplimiento. Use la plantilla de asignación de controles de seguridad para capturar los controles necesarios y los marcos relacionados.

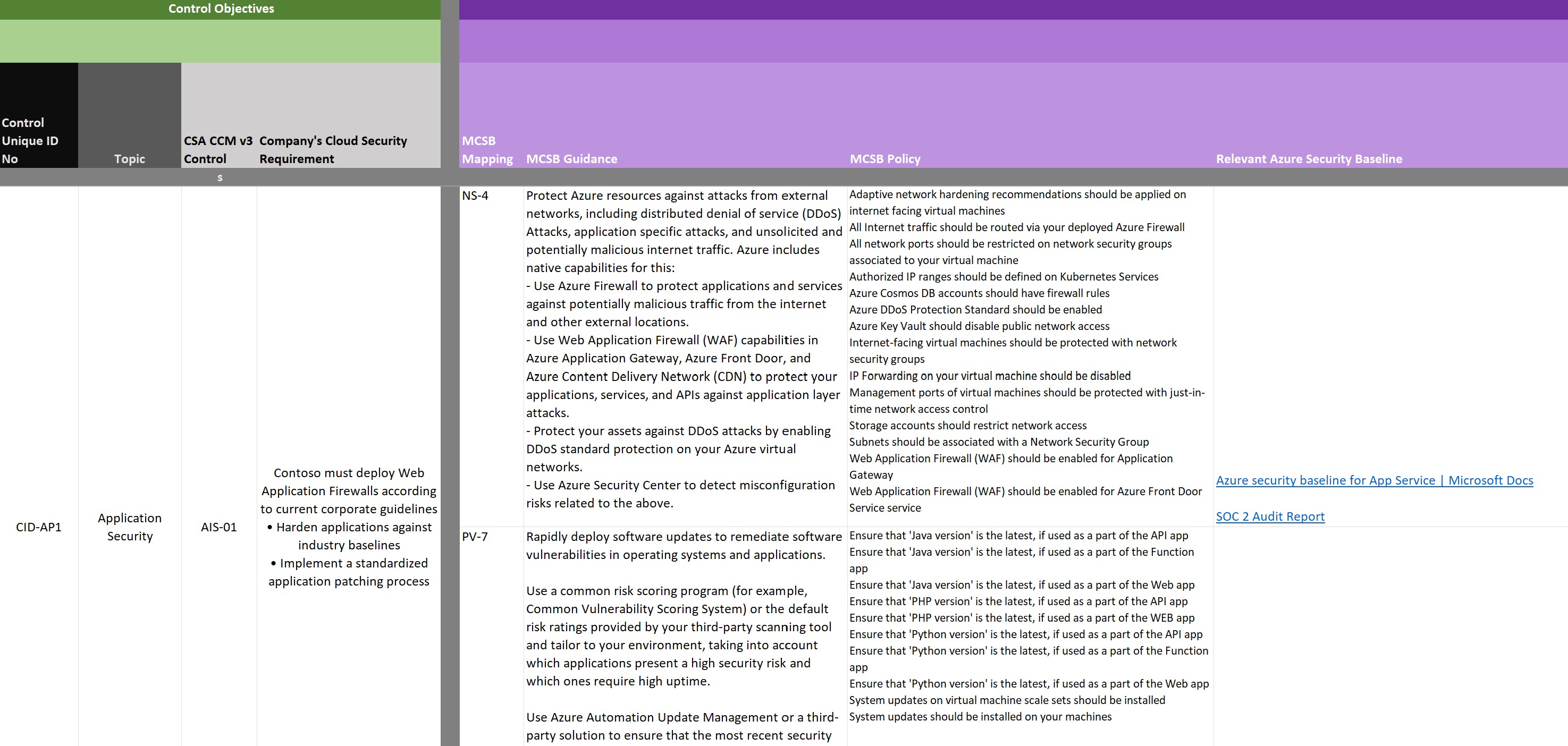

Ejemplo de lista de controles formalizados.

2. Asigne los controles a Microsoft Cloud Security Benchmark y cree un conjunto de controles personalizados

Para cada control que haya capturado, use los títulos de control adecuados, las categorías de dominio y la guía o descripción para identificar los controles relacionados. Alinee la intención de cada control lo más cerca posible y anote el deviance o los huecos de la hoja de cálculo.

También puede usar marcos comunes que se asignan tanto a los de la organización como a Microsoft Cloud Security Benchmark cuando existen. Por ejemplo, si tanto sus controles como los de Microsoft Cloud Security Benchmark ya están asignados a NIST 800-53 r4 o CIS 7.1, puede combinar los conjuntos de datos en esa tabla dinámica. Los marcos comunes intermedios se pueden encontrar en la sección de recursos

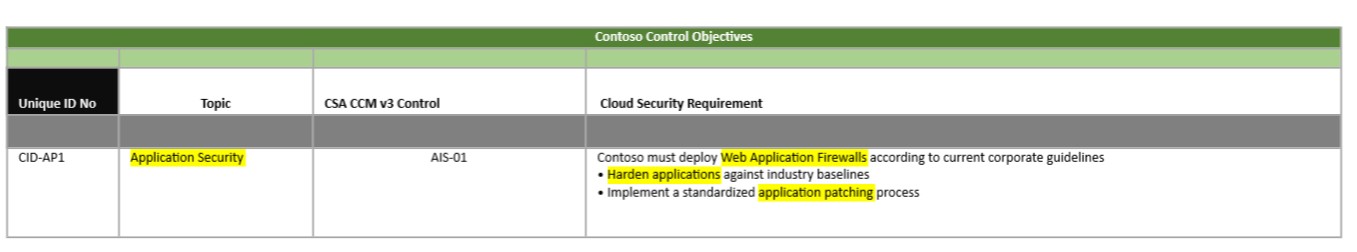

Ejemplo de asignación de controles únicos: objetivos de control de su organización

En la tabla anterior se muestra uno de los objetivos de control únicos con palabras clave resaltadas.

En este ejemplo, podemos examinar la categorización existente de un control determinado "Seguridad de la aplicación" para identificarlo como un control relacionado con la aplicación. El contenido del campo de requisitos es implementar firewalls de aplicaciones y proteger y aplicar revisiones a sus aplicaciones. Al examinar los controles y las instrucciones de Microsoft Cloud Security Benchmark para obtener una coincidencia adecuada, podemos ver que hay muchos controles que pueden aplicarse y asignarse correctamente.

Para buscar rápidamente una versión determinada de Microsoft Cloud Security Benchmark, proporcionamos archivos de descarga de Excel para cada versión que se pueden buscar rápidamente por el identificador de control o parte de la descripción. En este paso, el proceso identifica y asigna controles que se incluyen en Microsoft Cloud Security Benchmark.

3. Identifique los controles no asignados con Microsoft Cloud Security Benchmark y las directivas respectivas

Los controles identificados que podrían no asignarse directamente deben marcarse como necesarios para mitigar la automatización y se debe desarrollar un script de automatización o directiva personalizada en el proceso de implementación de barrera de protección.

Sugerencia

AzAdvertizer es una herramienta controlada por la comunidad aprobada por el Cloud Adoption Framework. Puede ayudarle a detectar directivas integradas, desde zonas de aterrizaje de Azure o desde el repositorio de Azure Policy de la comunidad en un solo lugar.

4. Realice la evaluación de nivel de servicio y plataforma

Una vez que tenga los controles y los objetivos claramente asignados a Microsoft Cloud Security Benchmark y haya recopilado la información complementaria sobre responsabilidad, orientación y supervisión, la oficina de seguridad de TI o la organización de apoyo deben revisar toda la información proporcionada en una evaluación oficial de la plataforma.

Esta evaluación de la plataforma determinará si Microsoft Cloud Security Benchmark cumple el umbral mínimo de uso y si puede cumplir todos los requisitos de seguridad y cumplimiento impuestos por la normativa.

Si se identifican brechas, puede seguir usando Microsoft Cloud Security Benchmark, pero es posible que tenga que desarrollar controles de mitigación hasta que las brechas se cierren y la prueba comparativa pueda publicar actualizaciones para abordarlas. Además, puede asignar los controles personalizados mediante la creación de una definición de directiva y, opcionalmente, agregarlos a una definición de iniciativa.

Listas de comprobación para aprobación

El equipo de seguridad ha aprobado la plataforma Azure para su uso.

Deberá unir un archivo Excel de base de referencia del servicio Microsoft Cloud Security Benchmark individual a las asignaciones de control de nivel de plataforma completadas anteriormente.

- Agregue columnas para dar cabida a la evaluación, como: cobertura, cumplimiento y efectos permitidos.

Realice un análisis de línea a línea de la plantilla de evaluación de línea base de servicio resultante:

Para cada objetivo de control, indique:

- Si el servicio o un riesgo pueden cumplirlo.

- Valor de riesgo, si existe.

- Estado de revisión de ese elemento de línea.

- Se necesitan controles de mitigación, si los hay.

- Qué Azure Policy puede aplicar o supervisar el control.

Si hay lagunas en la supervisión o la aplicación del servicio y el control:

- Informe al equipo de Microsoft Cloud Security Benchmark para cerrar las brechas en el contenido, la supervisión o la aplicación.

En el caso de las áreas que no cumplan sus requisitos, tenga en cuenta el riesgo implicado si decide excluir ese requisito, el impacto y si es aceptable aprobar o si está bloqueado debido a la brecha.

El estado del servicio se determina:

- El servicio cumple todos los requisitos o que el riesgo es aceptable y se coloca en una lista de permitidos para usarse después de que se hayan implementado límites de protección.

- O bien, las brechas de servicio son demasiado grandes o el riesgo es demasiado grande y el servicio se coloca en una lista de bloqueados. No se puede usar hasta que Microsoft cierre las brechas.

Entradas: nivel de plataforma

- Plantilla de evaluación de servicios (Excel)

- Objetivos de control para la asignación de Microsoft Cloud Security Benchmark

- Servicio de destino

Salidas: nivel de plataforma

- Evaluación del servicio completada (Excel)

- Mitigación de controles

- Intervalos

- Aprobación o no aprobación para el uso del servicio

Después de la aprobación del equipo de seguridad o auditoría interno que la plataforma y los servicios principales satisfacen sus necesidades, debe implementar los límites de protección y supervisión adecuados acordados. Durante el proceso de asignación y evaluación, si hubiera controles de mitigación que se extienden más allá de Microsoft Cloud Security Benchmark, los controles integrados o Azure Policy deberán implementarse mediante definiciones de directiva y, opcionalmente, agregar a una definición de iniciativa.

Lista de comprobación: nivel de servicio

- Resuma las directivas identificadas como necesarias como salida de la evaluación de la plataforma y las evaluaciones del servicio.

- Desarrolle las definiciones de directiva personalizadas necesarias para admitir la mitigación de controles o brechas.

- Cree una iniciativa de directiva personalizada.

- Asigne la iniciativa de directiva con herramientas de zona de aterrizaje de Azure, herramientas nativas o herramientas de terceros.

Entradas: nivel de servicio

- Evaluación del servicio completada (Excel)

Salidas: nivel de servicio

- Iniciativa de directiva personalizada

5. Implementación de límites de protección mediante la zona de aterrizaje de Azure o las herramientas nativas

En las secciones siguientes se describe el proceso de identificación, asignación e implementación de controles normativos relacionados con el cumplimiento como parte de la implementación de la zona de aterrizaje de Azure. La implementación abarca las directivas que están alineadas con Microsoft Cloud Security Benchmark para los controles de seguridad de nivel de plataforma.

Sugerencia

Como parte de los aceleradores de zona de aterrizaje de Azure (Portal, Bicep y Terraform), asignamos la iniciativa de directiva de Microsoft Cloud Security Benchmark al grupo de administración raíz intermedio de forma predeterminada.

Puede obtener información sobre las directivas asignadas como parte de una implementación del Acelerador de zonas de aterrizaje de Azure.

Guía de directivas de implementación

En función de los objetivos de control, es posible que tenga que crear definiciones de directivas personalizadas, definiciones de iniciativa de directiva y asignaciones de directivas.

Consulte las instrucciones siguientes para cada opción de implementación del acelerador.

Portal acelerador de una zona de aterrizaje de Azure

Al usar la experiencia basada en el portal de la zona de aterrizaje de Azure:

- Creación de directivas de seguridad personalizadas en Microsoft Defender for Cloud

- Tutorial: Creación de una definición de directiva personalizada

- Asignar Azure Policy o iniciativas de directiva

Azure Resource Manager con AzOps

Al usar las plantillas de Resource Manager con el Acelerador de AzOps, consulte el artículo de implementación para aprender a operar la plataforma De Azure mediante la infraestructura como código.

Módulos de Terraform

Al usar el módulo Terraform de zonas de aterrizaje de Azure, consulte la wiki del repositorio para obtener instrucciones sobre cómo administrar asignaciones y definiciones de directivas adicionales.

- Adición de definiciones y asignaciones personalizadas de Azure Policy

- Asignación de un Azure Policy integrado

- Expandir definiciones de arquetipo integradas

Bicep

Al usar la implementación de Bicep de las zonas de aterrizaje de Azure, aprenda a crear sus propias definiciones y asignaciones de directivas.

- Adición de definiciones e iniciativas personalizadas de Azure Policy

- Asignación de directivas de Azure

Implementación de directivas personalizadas cuando no se usa una implementación de zonas de aterrizaje de Azure

Azure portal

Al usar el Azure Portal, consulte los siguientes artículos.

- Creación de directivas de seguridad personalizadas en Microsoft Defender for Cloud

- Creación de una definición de directiva personalizada

- Creación y administración de directivas para aplicar el cumplimiento

- Asignación de iniciativas de directiva

Plantillas del Administrador de recursos de Azure

Al usar las plantillas de Resource Manager, consulte los artículos siguientes.

- Creación de una definición de directiva personalizada

- Asignación de iniciativas de directiva

- Inicio rápido: Creación de una asignación de directiva para identificar recursos no compatibles mediante una plantilla de Resource Manager

- Referencia de plantilla de definición de directiva de bicep y Resource Manager

- Referencia de plantilla de conjunto (iniciativa) de Bicep y Resource Manager

- Referencia de plantilla de asignación de directiva de bicep y Resource Manager

Terraform

Al usar Terraform, consulte los siguientes artículos.

- Adición de definiciones e iniciativas personalizadas de Azure Policy

- Adición de definición de conjunto de Azure Policy

- Asignación de la directiva de grupo de administración

- Asignación de Azure Policy o iniciativa de directiva

Bicep

Al usar las plantillas de Bicep, consulte los artículos siguientes.

- Creación de una asignación de directiva para identificar recursos no compatibles mediante un archivo Bicep

- Referencia de plantilla de definición de directiva de bicep y Resource Manager

- Referencia de plantilla de conjunto de directivas (iniciativa) de Bicep y Resource Manager

- Referencia de plantilla de asignación de directiva de bicep y Resource Manager

Instrucciones para usar Microsoft Defender for Cloud

Microsoft Defender for Cloud compara continuamente la configuración de los recursos con los requisitos de los estándares del sector, las regulaciones y los puntos de referencia. El panel de cumplimiento normativo proporciona información sobre la posición de cumplimiento. Obtenga más información sobre cómo mejorar el cumplimiento normativo.

Preguntas más frecuentes

Estamos usando un marco que no está asignado a Microsoft Cloud Security Benchmark, ¿cómo puedo incorporar nuestros objetivos de control?

Proporcionamos asignaciones de Microsoft Cloud Security Benchmark a muchos de los marcos del sector más solicitados. Sin embargo, para los controles que actualmente no están cubiertos, se necesita un ejercicio de asignación manual. En estos casos, consulte nuestros pasos para realizar una asignación de control manual.

[Ejemplo] Tenemos que satisfacer los requisitos de cumplimiento de Canada Federal Protected B (PBMM) y Microsoft Cloud Security Benchmark aún no tiene una asignación para PBMM. Para establecer puentes con esta asignación, puede encontrar una asignación de marco compartido, como NIST SP 800-53 R4, que esté disponible y asignada a PBMM y MCSB v2. Con este marco común, puede comprender qué recomendaciones e instrucciones debe seguir en Azure para cumplir su marco deseado.

Nuestros objetivos de control no están cubiertos por los controles de Microsoft Cloud Security Benchmark, ¿cómo puedo desbloquear su incorporación?

Microsoft Cloud Security Benchmark se centra en los controles técnicos de Azure. Las áreas objetivo que rodean elementos no técnicos, como el entrenamiento, o para los elementos que no son seguridad técnica directa, como la seguridad del centro de datos, se omiten por diseño. Estos elementos se pueden marcar como responsabilidad de Microsoft y se pueden proporcionar pruebas de cumplimiento desde el contenido de Microsoft Cloud Security Benchmark o los informes de auditoría de Microsoft. Si observa que el objetivo es realmente un control técnico, cree un control de mitigación además de la base de seguimiento y envíe una solicitud para MCSBteam@microsoft.com abordar los controles que faltan en futuras versiones.

Recursos

Portal de confianza de servicios

Introducción a la seguridad del centro de datos

Información general sobre los servicios financieros

Información general sobre la evaluación de riesgos de la institución financiera