Exploración de riesgos para datos confidenciales

Después de detectar los recursos con datos confidenciales, Microsoft Defender for Cloud le permite explorar el riesgo de datos confidenciales para esos recursos con estas características:

- Rutas de acceso de ataque: cuando la detección de datos confidenciales está habilitada en el plan de administración de la posición de seguridad en la nube (CSPM) de Defender, puede usar rutas de acceso de ataque para detectar el riesgo de vulneraciones de datos. Más información.

- Explorador de seguridad: cuando la detección de datos confidenciales está habilitada en el plan de CSPM de Defender, puede usar Cloud Security Explorer para encontrar información de datos confidenciales. Más información.

- Alertas de seguridad: cuando la detección de datos confidenciales está habilitada en el plan de Defender para Storage, puede priorizar y explorar las amenazas en curso para los almacenes de datos confidenciales mediante la aplicación de la configuración de alertas de seguridad de filtros de confidencialidad.

Exploración de riesgos a través de rutas de acceso de ataque

Vea las rutas de acceso de ataque predefinidas para detectar los riesgos de vulneración de datos y obtenga recomendaciones de corrección, como se indica a continuación:

En Defender for Cloud, abra Análisis de rutas de acceso de ataque.

En Factores de riesgo, seleccione Datos confidenciales para filtrar las rutas de acceso de ataque relacionadas con los datos.

Revisar las rutas de acceso de ataque de datos.

Para ver la información confidencial detectada en los recursos de datos, seleccione el nombre del recurso >Insights. A continuación, expanda la información Contener datos confidenciales.

Para los pasos de mitigación de riesgos, abra Recomendaciones activas.

Otros ejemplos de rutas de acceso de ataque para datos confidenciales son:

- "El contenedor de Azure Storage expuesto a Internet con datos confidenciales es accesible públicamente"

- "La base de datos administrados con exposición excesiva a Internet permite la autenticación básica (usuario o contraseña local)"

- "La máquina virtual tiene vulnerabilidades de gravedad alta y permiso de lectura en un almacén de datos con datos confidenciales"

- "El cubo de AWS S3 expuesto a Internet con datos sensibles es de acceso público"

- "El cubo privado de AWS S3 que replica datos a Internet está expuesto y es accesible públicamente"

- "La instantánea de RDS está disponible públicamente para todas las cuentas de AWS"

Explorar riesgos con Cloud Security Explorer

Explore los riesgos de datos y la exposición en la información de grafo de seguridad en la nube mediante una plantilla de consulta o mediante la definición de una consulta manual.

En Defender for Cloud, abra Cloud Security Explorer.

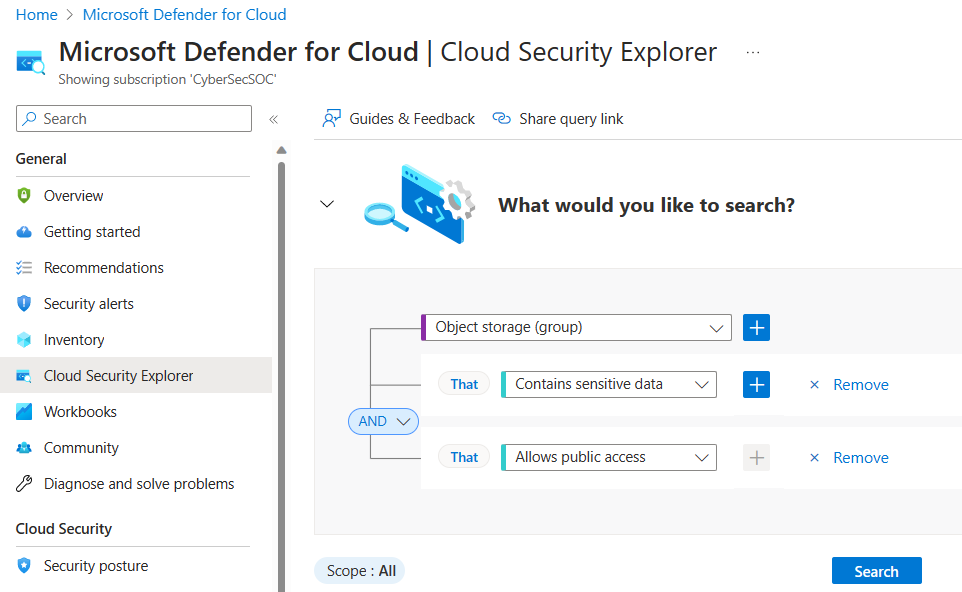

Puede crear su propia consulta o seleccionar una de las plantillas de consulta de datos confidenciales >Abrir consulta y modificarla según sea necesario. Este es un ejemplo:

Usar plantillas de consulta

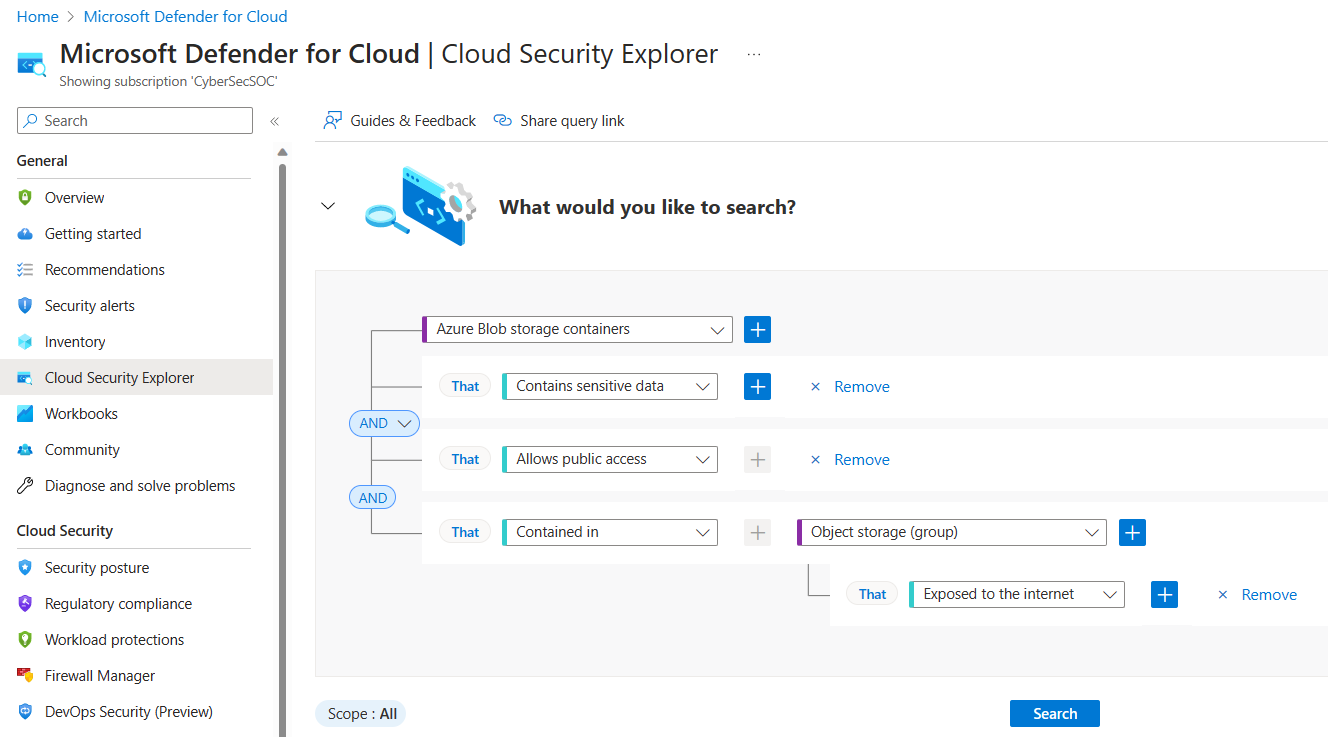

Como alternativa a crear su propia consulta, puede usar plantillas de consulta predefinidas. Hay disponibles varias plantillas de consulta de datos confidenciales. Por ejemplo:

- Internet expone contenedores de almacenamiento con datos confidenciales que permiten el acceso público.

- Internet expone contenedores S3 con datos confidenciales que permiten el acceso público

Al abrir una consulta predefinida, se rellena automáticamente y se puede retocar según sea necesario. Por ejemplo, estos son los campos rellenados previamente para "Contenedores de almacenamiento expuestos por Internet con datos confidenciales que permiten el acceso público".

Explorar alertas de seguridad de datos confidenciales

Cuando la detección de datos confidenciales está habilitada en el plan de Defender para Storage, puede priorizar y centrarse en las alertas que afectan a los recursos con datos confidenciales. Más información sobre la supervisión de alertas de seguridad de datos en Defender para Storage.

En el caso de las bases de datos de PaaS y los cubos S3, los resultados se notifican a Azure Resource Graph (ARG), lo que le permite filtrar y ordenar por etiquetas de confidencialidad y tipos de información confidencial en las hojas Inventario, alertas y recomendaciones de Defender for Cloud.

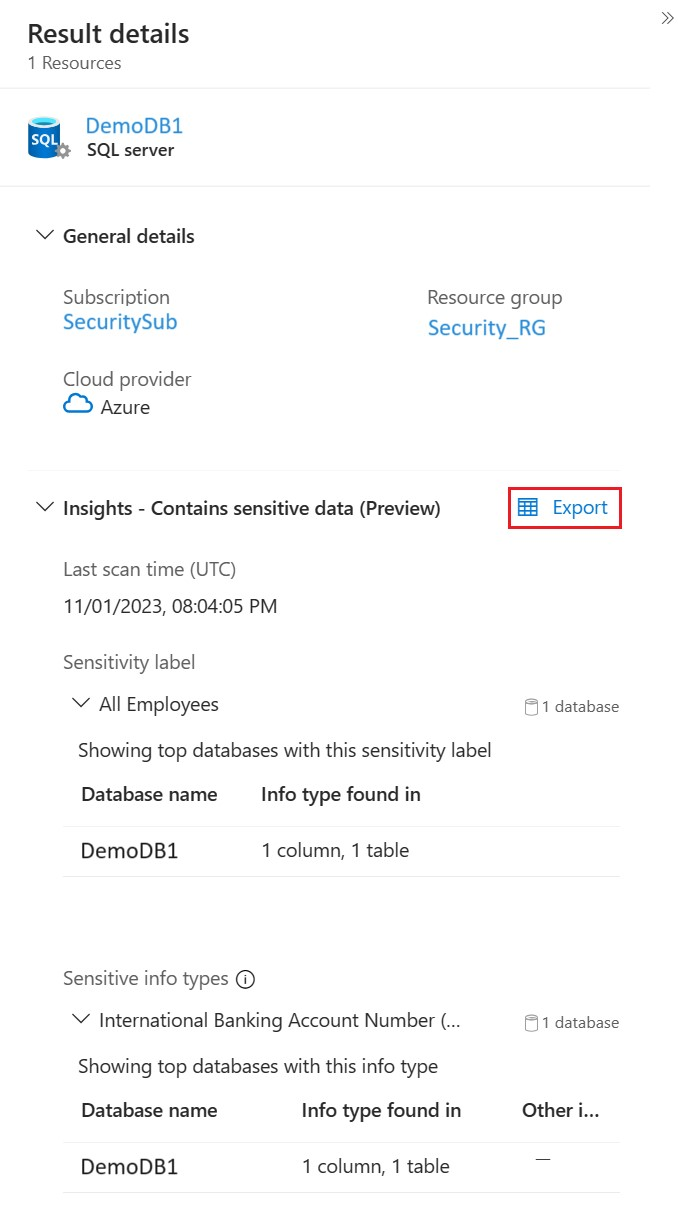

Exportar resultados

Es habitual que el administrador de seguridad, que revisa los hallazgos de datos confidenciales en rutas de acceso de ataque o el explorador de seguridad, no tenga acceso directo a los almacenes de datos. Por lo tanto, tendrán que compartir los resultados con los propietarios de los datos, que luego pueden llevar a cabo una investigación más detallada.

Para ello, use la opción de Exportar dentro de la información que contiene datos confidenciales.

El archivo CSV generado incluye:

- Nombre de ejemplo: según el tipo de recurso, puede ser una columna de base de datos, un nombre de archivo o un nombre de contenedor.

- Etiqueta de confidencialidad: la etiqueta de clasificación más alta que se encuentra en este recurso (mismo valor para todas las filas).

- Contenido en: ruta de acceso completa de ejemplo (ruta de acceso de archivo o nombre completo de columna).

- Tipos de información confidencial: tipos de información detectados por ejemplo. Si se detectó más de un tipo de información, se agregará una nueva fila para cada tipo de información. Esto es para permitir una experiencia de filtrado más sencilla.

Nota:

Descargue el informe CSV en la página de Cloud Security Explorer que exportará toda la información recuperada por la consulta sin formato (json).

Pasos siguientes

- Obtenga más información sobre las rutas de acceso de ataque.

- Obtenga más información sobre Cloud Security Explorer.