Inicio rápido: Conectar el entorno de GitLab a Microsoft Defender for Cloud

En este inicio rápido, conecte los grupos de GitHub en la página Configuración del entorno de Microsoft Defender for Cloud. En esta página se proporciona una experiencia de incorporación sencilla para detectar automáticamente los recursos de GitLab.

Al conectar los grupos de GitLab a Defender for Cloud, amplía las funcionalidades de seguridad de Defender for Cloud a los recursos de GitLab. Entre ellas se incluyen:

Características de Administración de la posición de seguridad en la nube básica (CSPM): puede evaluar la posición de seguridad de GitLab a través de recomendaciones de seguridad específicas de GitLab. Puede ver todas las recomendaciones para recursos de DevOps.

Características de CSPM de Defender: los clientes de CSPM de Defender reciben código para rutas de acceso de ataque contextualizadas en la nube, evaluaciones de riesgos e información para identificar las debilidades más críticas que los atacantes pueden usar para vulnerar su entorno. La conexión de los proyectos de GitLab permite contextualizar los resultados de seguridad de DevOps con las cargas de trabajo en la nube e identificar el origen y el desarrollador para la corrección oportuna. Para obtener más información, aprenda a identificar y analizar riesgos en todo el entorno.

Requisitos previos

Para completar este inicio rápido necesita instalar:

- Una cuenta de Azure con Defender for Cloud incorporado. Si aún no tiene una cuenta de Azure, cree una de forma gratuita.

- Licencia de GitLab Ultimate para el grupo de GitLab.

Disponibilidad

| Aspecto | Detalles |

|---|---|

| Estado de la versión: | Versión preliminar. Los Términos de uso complementarios para las versiones preliminares de Azure incluyen términos legales que se aplican a las características de Azure que se encuentran en la versión beta, en versión preliminar o que todavía no se han publicado con disponibilidad general. |

| Precios: | Para conocer los precios, consulte la página de precios de Defender for Cloud. |

| Permisos necesarios: | Administrador de cuentas con permisos para iniciar sesión en Azure Portal. Colaborador para crear un conector en la suscripción de Azure. Propietario del grupo en el grupo de GitLab. |

| Regiones y disponibilidad: | Consulte la sección Compatibilidad y requisitos previos para obtener compatibilidad con regiones y disponibilidad de características. |

| Nubes: |  Comercial Comercial  Nacional (Azure Government, Microsoft Azure operado por 21Vianet) Nacional (Azure Government, Microsoft Azure operado por 21Vianet) |

Nota:

El rol Lector de seguridad se puede aplicar en el ámbito del conector de Grupo de recursos o GitLab para evitar establecer permisos con privilegios elevados en un nivel de suscripción para el acceso de lectura de las evaluaciones de la posición de seguridad de DevOps.

Conectar el grupo de GitLab

Para conectar su grupo de GitLab a Defender for Cloud mediante un conector nativo:

Inicie sesión en Azure Portal.

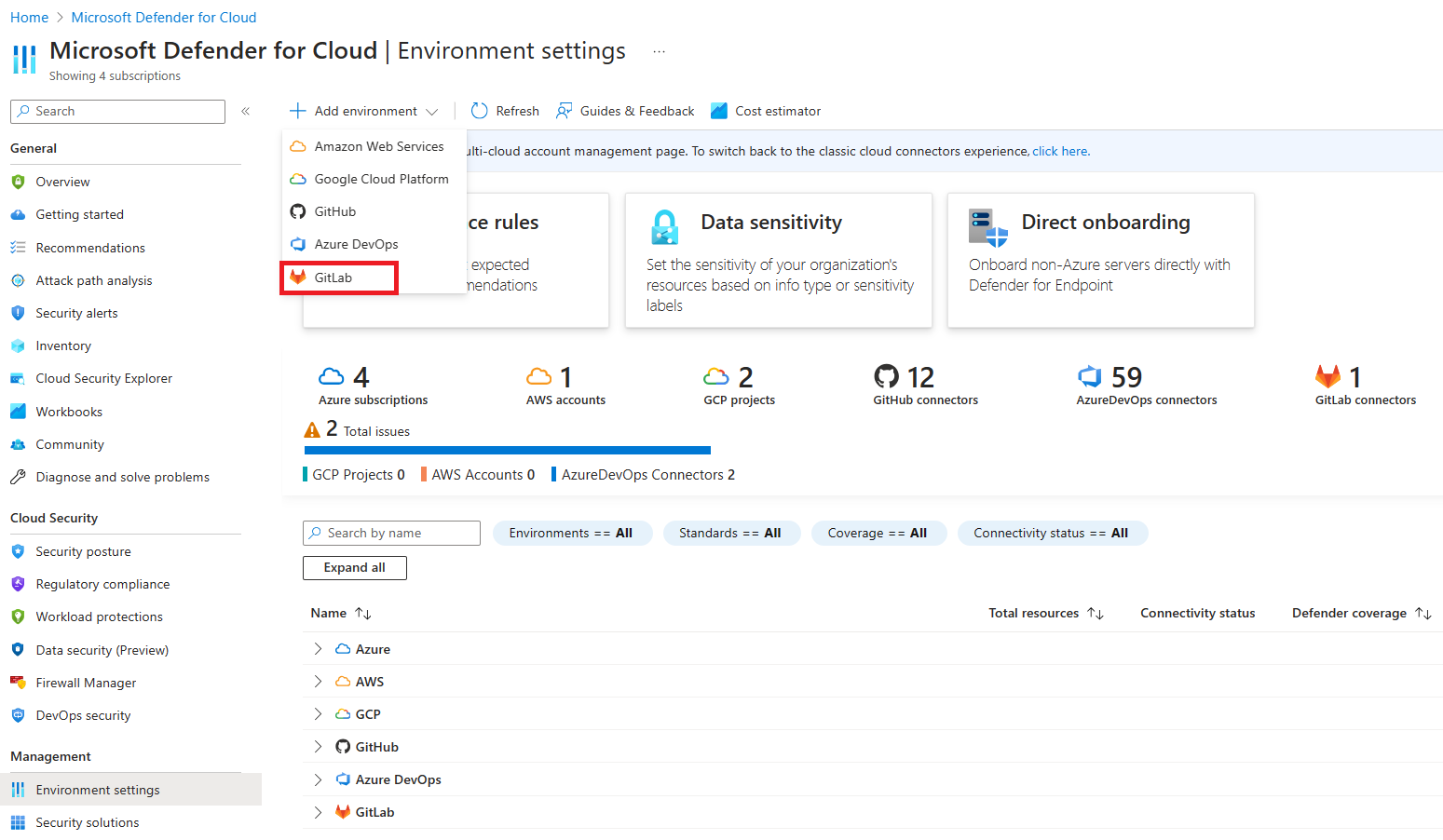

Vaya a Microsoft Defender for Cloud>Configuración del entorno.

Seleccione Agregar entorno.

Seleccione GitLab.

Escriba un nombre, una suscripción, un grupo de recursos y una región.

La suscripción es la ubicación donde Microsoft Defender for Cloud crea y almacena la conexión de GitLab.

Seleccione Siguiente: Configurar acceso.

Seleccione Autorizar.

En el diálogo emergente, lea la lista de solicitudes de permisos y, a continuación, seleccione Aceptar.

En Grupos, seleccione una de las siguientes opciones:

- Seleccione todos los grupos existentes para detectar automáticamente todos los subgrupos y proyectos de los grupos en los que actualmente es propietario.

- Seleccione todos los grupos existentes y futuros para detectar automáticamente todos los subgrupos y proyectos de todos los grupos actuales y futuros en los que sea propietario.

Dado que los proyectos de GitLab se incorporan sin coste adicional, la detección automática se aplica en todo el grupo para asegurarse de que Defender for Cloud puede evaluar exhaustivamente la posición de seguridad y responder a las amenazas de seguridad en todo el ecosistema de DevOps. Los grupos se pueden agregar y quitar manualmente a través de Microsoft Defender for Cloud>Configuración del entorno.

Seleccione Next: Review and generate (Siguiente: Revisar y crear).

Examine la información y, a continuación, seleccione Crear.

Nota:

Para garantizar la funcionalidad adecuada de las funcionalidades avanzadas de posición de DevOps en Defender for Cloud, solo se puede incorporar una instancia de un grupo de GitLab al inquilino de Azure en el que está creando un conector.

El panel de Seguridad de DevOps muestra los repositorios incorporados por el grupo de GitLab. En el panel Recomendaciones se muestran todas las evaluaciones de seguridad relacionadas con proyectos de GitLab.

Pasos siguientes

- Obtenga más información sobre Seguridad de DevOps en Defender for Cloud.