Revisión de las recomendaciones de seguridad

En Microsoft Defender for Cloud, los recursos y las cargas de trabajo se evalúan con respecto a los estándares de seguridad integrados y personalizados habilitados en las suscripciones de Azure, las cuentas de AWS y los proyectos de GCP. En función de esas evaluaciones, las recomendaciones de seguridad proporcionan pasos prácticos para corregir los problemas de seguridad y mejorar la posición de seguridad.

Defender for Cloud utiliza de forma proactiva un motor dinámico que evalúa los riesgos en su entorno a la vez que tiene en cuenta el potencial de explotación y el posible impacto empresarial en su organización. El motor prioriza las recomendaciones de seguridad en función de los factores de riesgo de cada recurso, que viene determinado por el contexto del entorno, incluida la configuración del recurso, las conexiones de red y la posición de seguridad.

Requisitos previos

- Debe habilitar CSPM de Defender en su entorno.

Nota:

Las recomendaciones se incluyen de forma predeterminada con Defender for Cloud, pero no podrá ver la priorización de riesgos sin que CSPM de Defender esté habilitado en su entorno.

Revisión de los detalles de la recomendación

Es importante revisar todos los detalles relacionados con una recomendación antes de intentar comprender el proceso necesario para resolver la recomendación. Se recomienda asegurarse de que todos los detalles de la recomendación son correctos antes de resolver la recomendación.

Para revisar los detalles de una recomendación:

Inicie sesión en Azure Portal.

Vaya a Defender for Cloud>Recomendaciones.

Seleccione una recomendación.

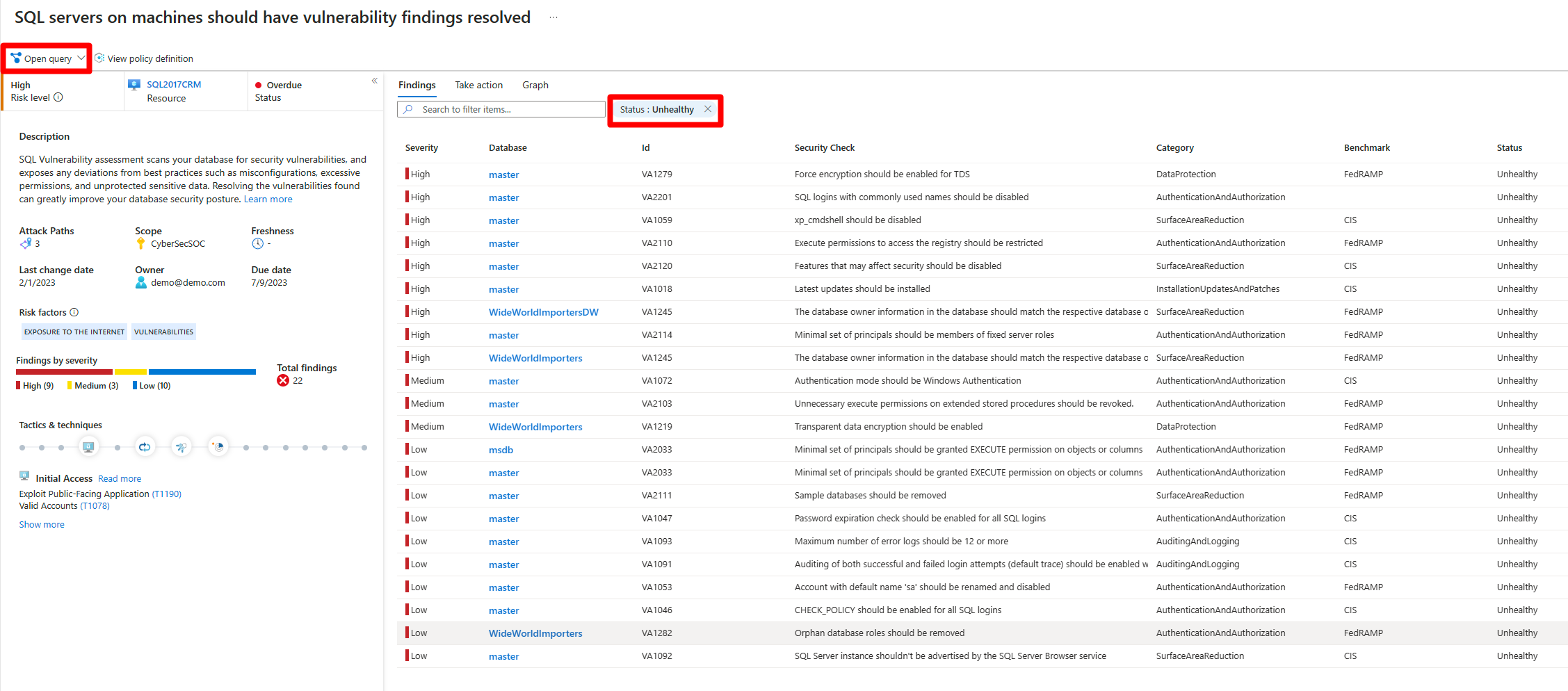

En la página de recomendación, revise los detalles:

- Nivel de riesgo: La vulnerabilidad de seguridad y el impacto empresarial del problema de seguridad subyacente, teniendo en cuenta el contexto de recursos ambientales, como: exposición a Internet, datos confidenciales, movimiento lateral, etc.

- Factores de riesgo: factores ambientales del recurso afectados por la recomendación, que influyen en la vulnerabilidad de seguridad y el impacto empresarial del problema de seguridad subyacente. Entre los ejemplos de factores de riesgo se incluyen la exposición a Internet, la información confidencial, el potencial de movimiento lateral.

- Recurso: el nombre del recurso afectado.

- Estado: el estado de la recomendación. Por ejemplo, sin asignar, a tiempo, vencida.

- Descripción: breve descripción del problema de seguridad.

- Rutas de acceso de ataque: el número de rutas de acceso de ataque.

- Ámbito: la suscripción o el recurso afectados.

- Actualización: intervalo de actualización de la recomendación.

- Fecha de último cambio: la fecha en que esta recomendación tuvo un cambio por última vez

- Gravedad: gravedad de la recomendación (Alta, Media o Baja). Más detalles a continuación.

- Propietario: la persona asignada a esta recomendación.

- Fecha de vencimiento: la fecha asignada por la que debe resolverse la recomendación.

- Técnicas y tácticas: las tácticas y técnicas asignadas a MITRE ATT&CK.

Explorar una recomendación

Puede realizar muchas acciones para interactuar con las recomendaciones. Si una opción no está disponible, no es pertinente para la recomendación.

Para explorar una recomendación:

Inicie sesión en Azure Portal.

Vaya a Defender for Cloud>Recomendaciones.

Seleccione una recomendación.

En la recomendación, puede realizar las siguientes acciones:

Seleccione Abrir consulta para ver información detallada sobre los recursos afectados mediante una consulta del Explorador de Azure Resource Graph.

Seleccione Ver definición de directiva para ver la entrada de Azure Policy para la recomendación subyacente (si procede).

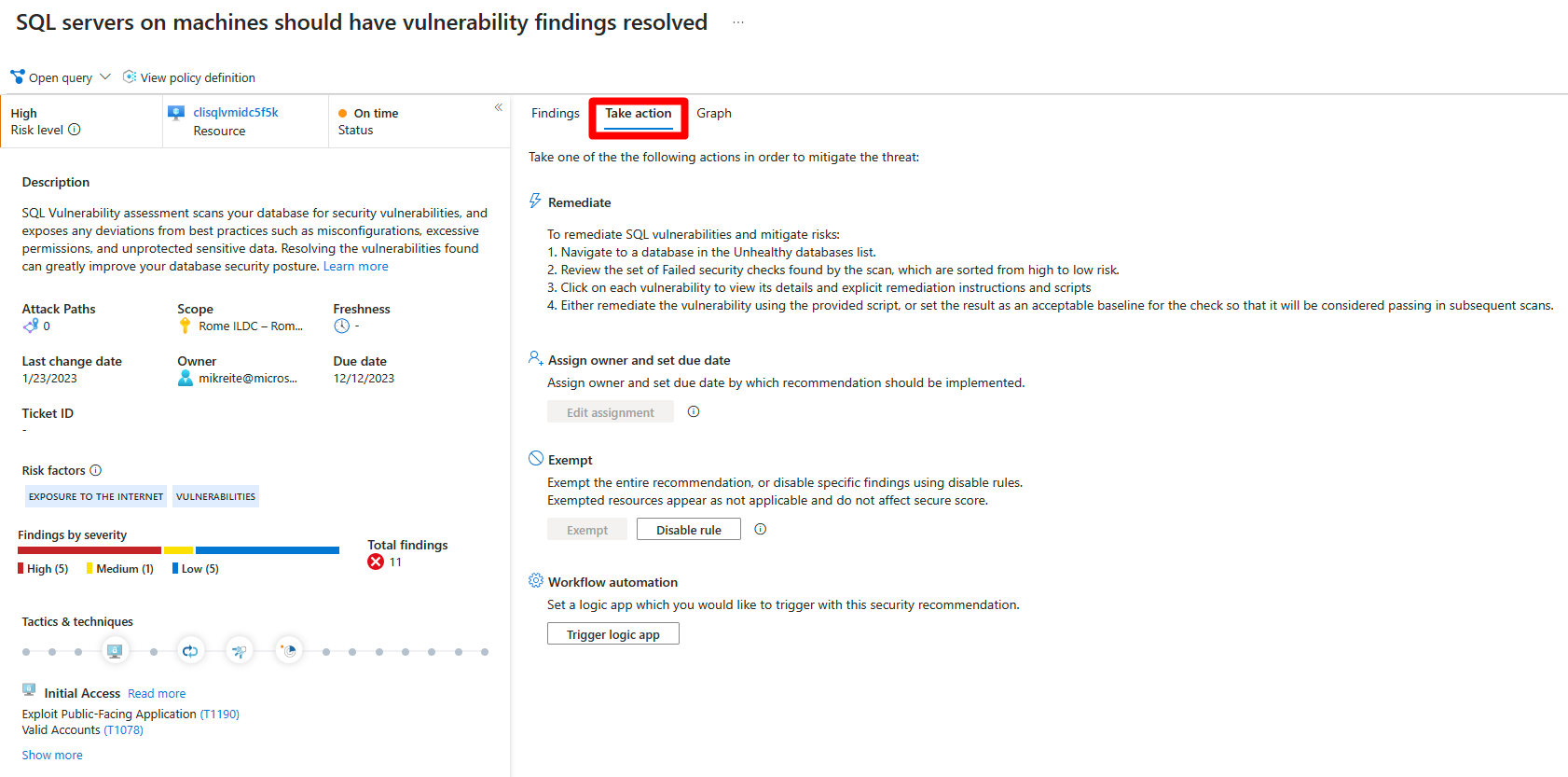

En Realizar acciones:

Corrección: una descripción de los pasos manuales necesarios para corregir el problema de seguridad en los recursos afectados. Para encontrar recomendaciones con la opción Corregir, puede seleccionar Ver lógica de corrección antes de aplicar la corrección sugerida a los recursos.

Asignar propietario y fecha de vencimiento: si tiene activada una regla de gobernanza para la recomendación, puede asignar un propietario y una fecha de vencimiento.

Excluir: puede excluir recursos de la recomendación o deshabilitar conclusiones específicas mediante reglas de deshabilitación.

Automatización del flujo de trabajo: establezca una aplicación lógica para que se desencadene con esta recomendación.

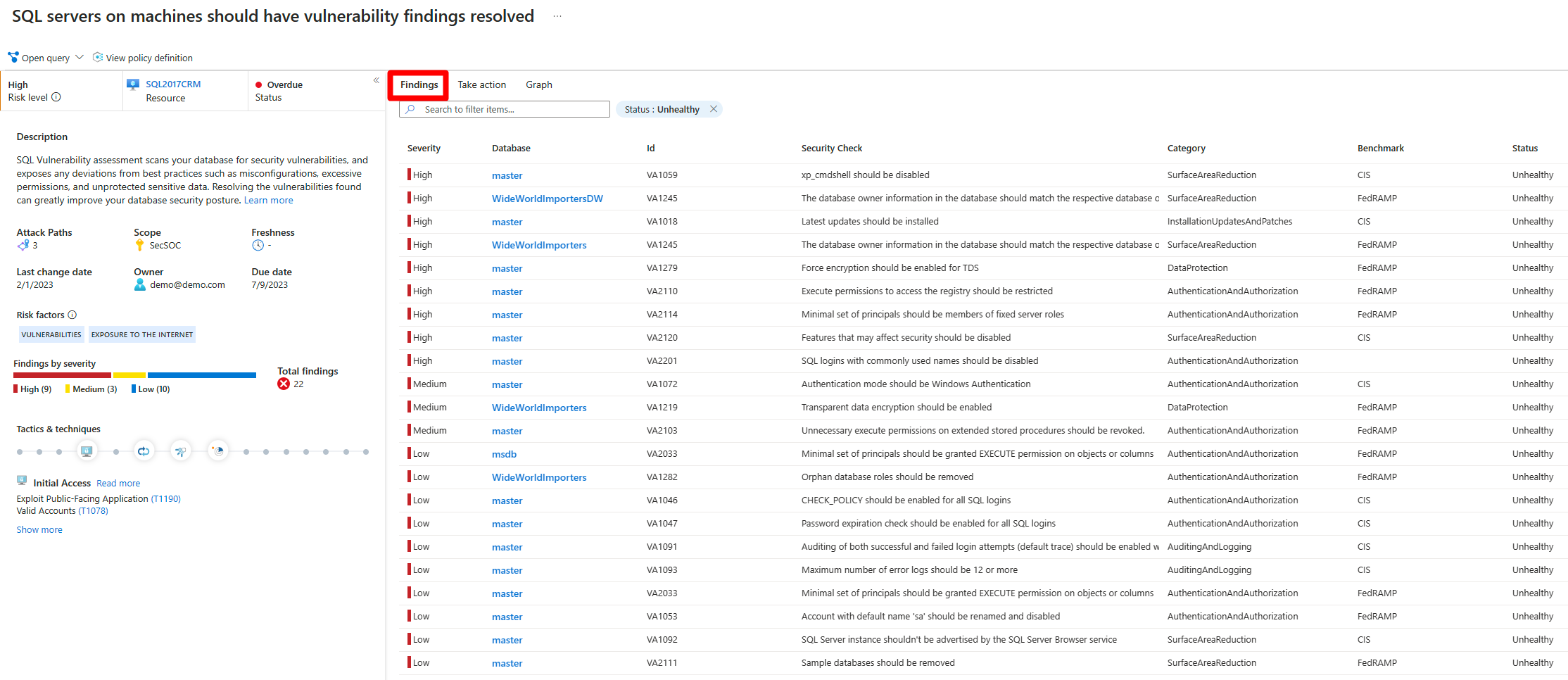

En búsqueda, puede revisar los resultados afiliados por gravedad.

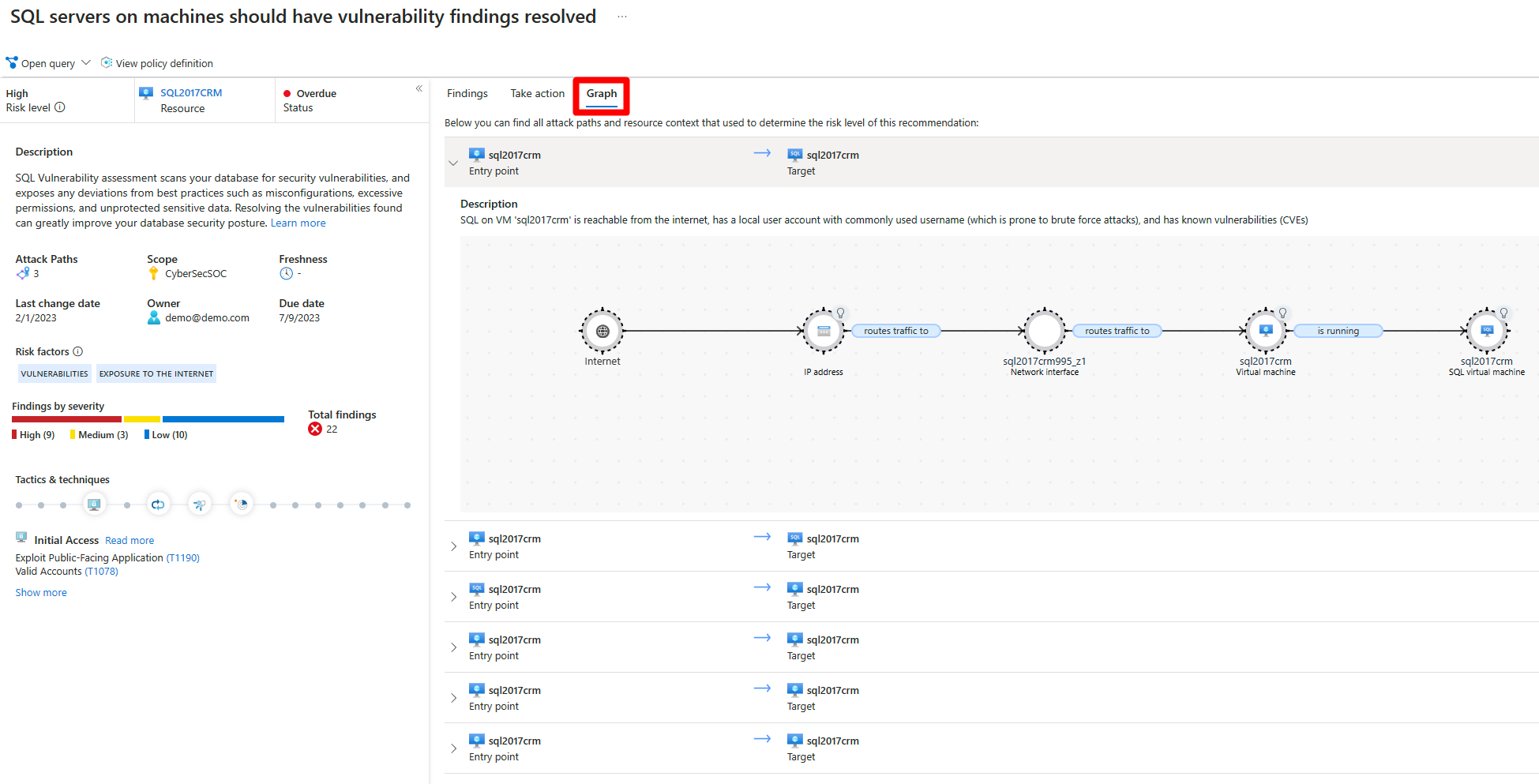

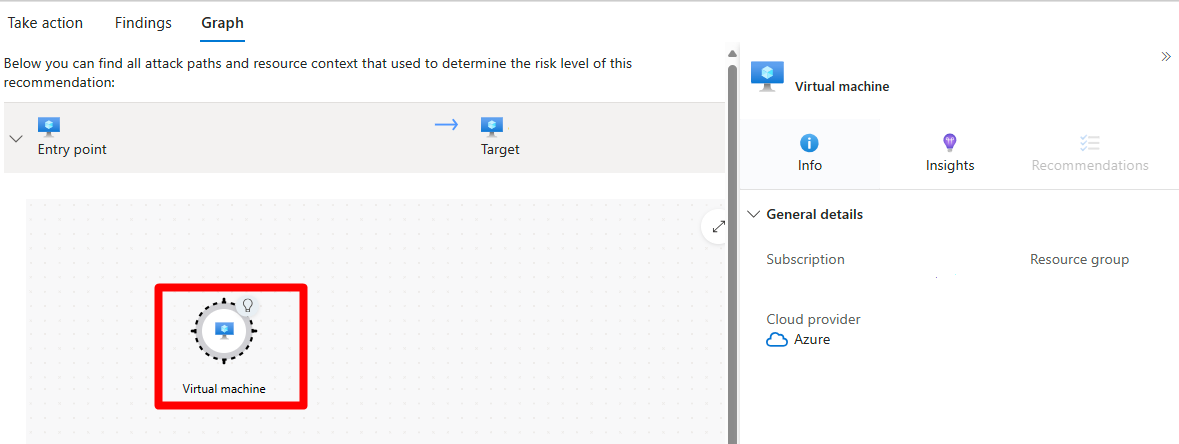

En Graph, puede ver e investigar todo el contexto que se usa para la priorización de riesgos, incluidas las rutas de acceso a ataques. Puede seleccionar un nodo en una ruta de acceso de ataque para ver los detalles del nodo seleccionado.

Seleccione un nodo para ver detalles adicionales.

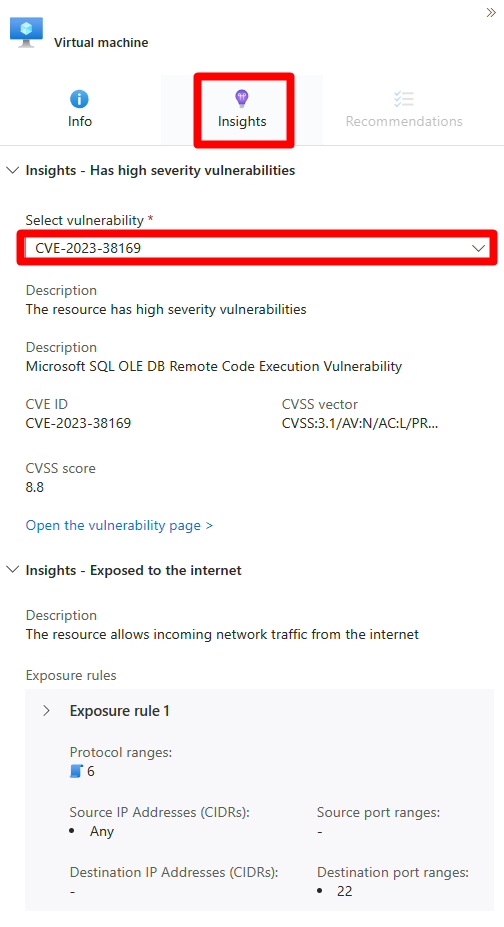

Seleccione Conclusiones.

En el menú desplegable Vulnerabilidad, seleccione una vulnerabilidad para ver los detalles.

(Opcional) Seleccione Abrir la página de vulnerabilidades para ver la página de recomendaciones asociada.

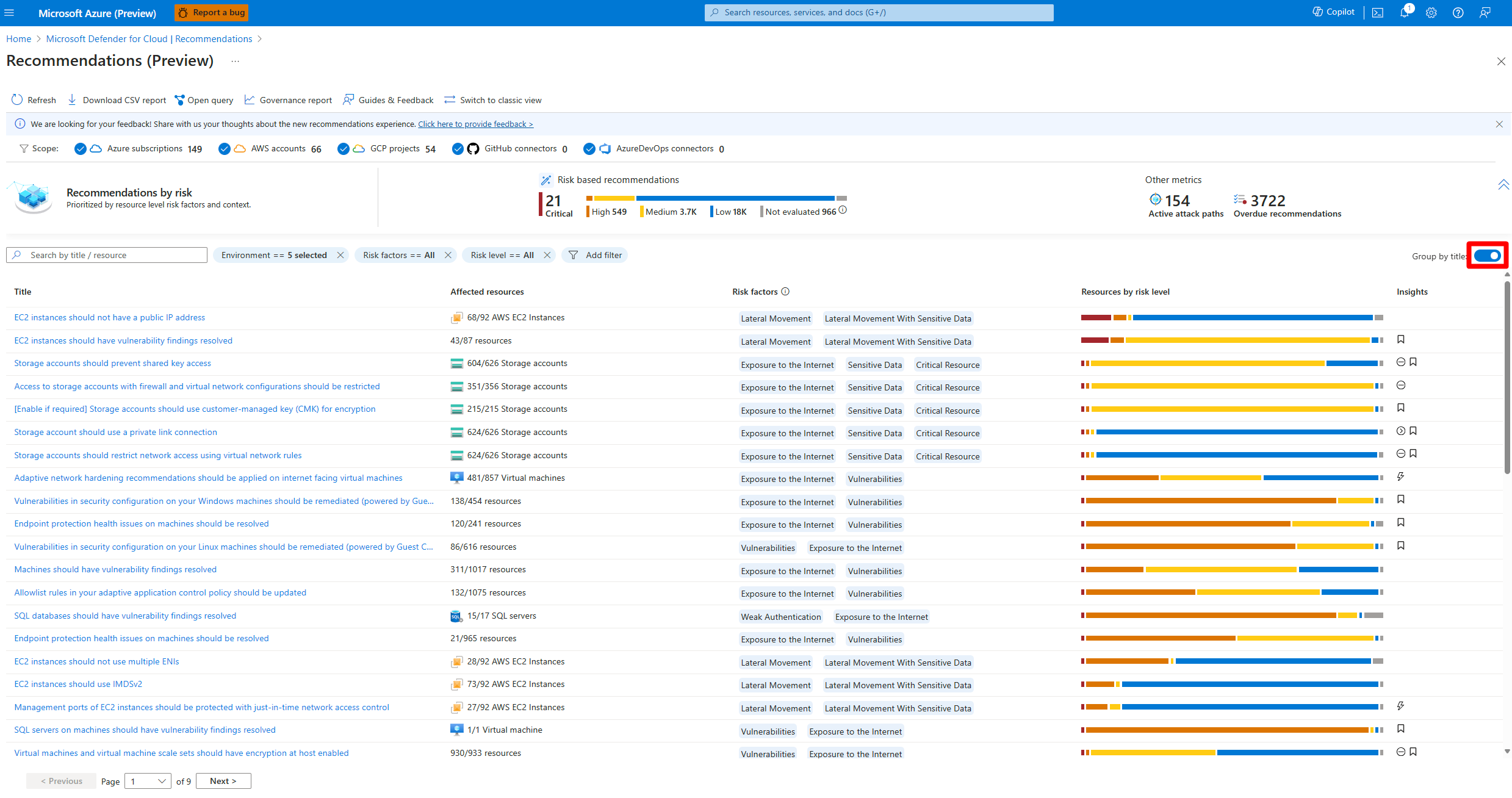

Agrupar recomendaciones por título

La página de recomendaciones de Defender for Cloud permite agrupar recomendaciones por título. Esta característica es útil cuando desea corregir una recomendación que afecte a varios recursos causados por un problema de seguridad específico.

Para agrupar recomendaciones por título:

Inicie sesión en Azure Portal.

Vaya a Defender for Cloud>Recomendaciones.

Seleccione Agrupar por título.

Administración de recomendaciones asignadas

Defender for Cloud admite reglas de gobernanza para recomendaciones, para especificar un propietario de recomendación o una fecha de vencimiento para la acción. Las reglas de gobernanza ayudan a garantizar la responsabilidad y un Acuerdo de Nivel de Servicio para las recomendaciones.

- Las recomendaciones se muestran como A tiempo hasta que pase su fecha de vencimiento, momento en que cambian a Vencida.

- Antes de que se supere la fecha de vencimiento de la recomendación, la recomendación no afecta a la puntuación de seguridad.

- También puede aplicar un periodo de gracia durante el cual las recomendaciones vencidas no afectan a la puntuación de seguridad.

Obtenga más información sobre cómo configurar reglas de gobernanza.

Para administrar las recomendaciones asignadas:

Inicie sesión en Azure Portal.

Vaya a Defender for Cloud>Recomendaciones.

Seleccione Agregar filtro>propietario.

Seleccione la entrada de usuario.

Seleccione Aplicar.

En los resultados de la recomendación, revise las recomendaciones, incluidos los recursos afectados, los factores de riesgo, las rutas de acceso de ataque, las fechas de vencimiento y el estado.

Seleccione una recomendación para revisarla más adelante.

En Realizar acción>Cambiar propietario y fecha de vencimiento, seleccione Editar asignación para cambiar al propietario de la recomendación y la fecha de vencimiento si es necesario.

- De manera predeterminada, el propietario del recurso obtiene un correo electrónico semanal en el que se enumeran las recomendaciones que se le han asignado.

- Si selecciona una nueva fecha de corrección, en Justificación, especifique los motivos de corrección en esa fecha.

- En Establecer notificaciones por correo electrónico, puede:

- Invalidar el correo electrónico semanal predeterminado al propietario.

- Notificar a los propietarios semanalmente una lista de tareas abiertas o vencidas.

- Notificar al administrador directo del propietario una lista de tareas abierta.

Seleccione Guardar.

Nota:

Cambiar la fecha de finalización esperada no cambia la fecha de vencimiento de la recomendación, pero los asociados de seguridad pueden ver que planea actualizar los recursos según la fecha especificada.

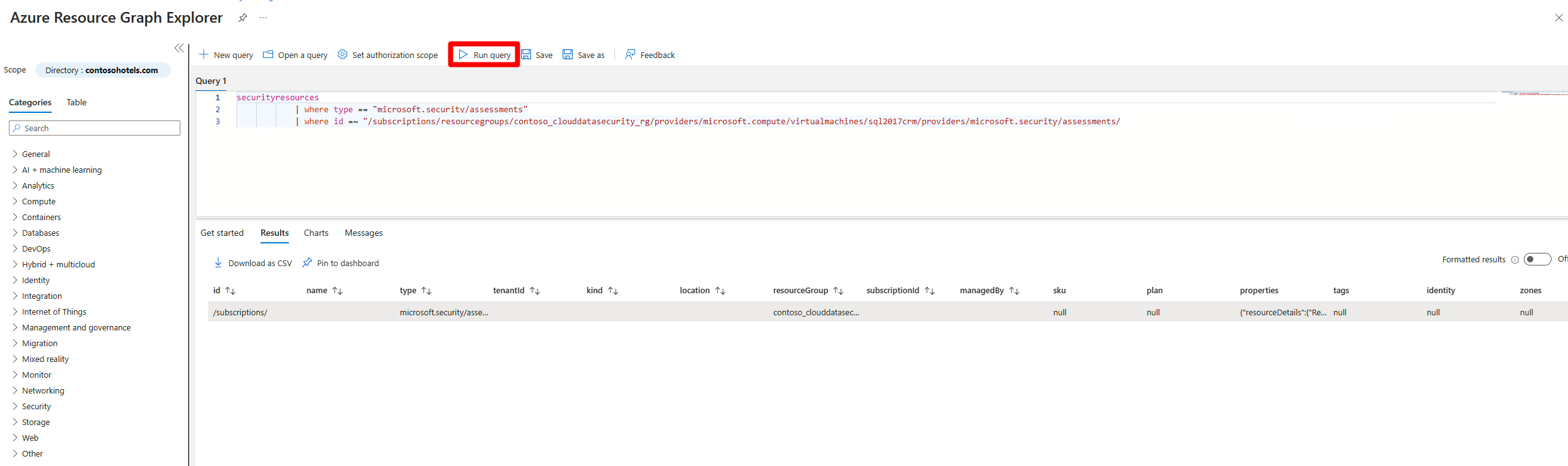

Revisión de recomendaciones en Azure Resource Graph

Puede usar Azure Resource Graph para escribir un Lenguaje de consulta Kusto (KQL) para consultar los datos de posición de seguridad de Defender for Cloud en varias suscripciones. Azure Resource Graph proporciona una manera eficaz de consultar a escala en entornos de nube mediante la visualización, filtrado, agrupación y ordenación de datos.

Para revisar las recomendaciones de Azure Resource Graph:

Inicie sesión en Azure Portal.

Vaya a Defender for Cloud>Recomendaciones.

Seleccione una recomendación.

Seleccione Abrir consulta.

Puede abrir la consulta de una de estas dos maneras:

- Consulta que devuelve el recurso afectado: devuelve una lista de todos los recursos afectados por esta recomendación.

- Consulta que devuelve resultados de seguridad: devuelve una lista de todos los problemas de seguridad encontrados por la recomendación.

Seleccione ejecutar consulta.

Consulte los resultados.

¿Cómo se clasifican las recomendaciones?

A cada recomendación de seguridad de Defender for Cloud se le asigna una de las tres clasificaciones de gravedad:

Gravedad alta: estas recomendaciones deben abordarse inmediatamente, ya que indican una vulnerabilidad de seguridad crítica que un atacante podría aprovechar para obtener acceso no autorizado a los sistemas o datos. Algunos ejemplos de recomendaciones de gravedad alta son cuando hemos descubierto secretos no protegidos en una máquina, reglas de NSG entrantes excesivamente permisivas, clústeres que permiten implementar imágenes desde registros que no son de confianza y acceso público sin restricciones a cuentas de almacenamiento o bases de datos.

Gravedad media: estas recomendaciones indican un riesgo de seguridad potencial que se debe abordar de forma oportuna, aunque podría no requerir atención inmediata. Algunos ejemplos de recomendaciones de gravedad media pueden incluir contenedores que comparten espacios de nombres de host confidenciales, aplicaciones web que no usan identidades administradas, máquinas Linux que no requieren claves SSH durante la autenticación y credenciales sin usar que se dejan en el sistema después de 90 días de inactividad.

Gravedad baja: estas recomendaciones indican un problema de seguridad relativamente menor que puede solucionar cuando lo requiera. Algunos ejemplos de recomendaciones de gravedad baja pueden incluir la necesidad de deshabilitar la autenticación local en favor del Microsoft Entra ID, problemas de estado con la solución de protección de puntos de conexión, procedimientos recomendados que no se siguen con los grupos de seguridad de red o una configuración de registro mal configurada que podrían dificultar la detección y respuesta a incidentes de seguridad.

Por supuesto, las vistas internas de una organización pueden diferir con la clasificación de Microsoft de una recomendación específica. Por lo tanto, siempre es una buena idea revisar cada recomendación cuidadosamente y tener en cuenta su posible impacto en la posición de seguridad antes de decidir cómo abordarla.

Nota:

Los clientes de CSPM de Defender tienen acceso a un sistema de clasificación más completo en el que se muestran recomendaciones un Nivel de riesgo más dinámico que utiliza el contexto del recurso y todos los recursos relacionados. Obtenga más información sobre priorización de riesgos.

Ejemplo

En este ejemplo, esta página de detalles de la recomendación muestra 15 recursos afectados:

Al abrir la consulta subyacente y ejecutarla, el Explorador de Azure Resource Graph devuelve los mismos recursos afectados para esta recomendación.