Cada programa de seguridad incluye varios flujos de trabajo para la respuesta a incidentes. Estos procesos pueden incluir notificaciones para las partes interesadas competentes, iniciar un proceso de administración de cambios y aplicar pasos de corrección específicos. Los expertos en seguridad recomiendan automatizar tantos pasos de esos procedimientos como sea posible. Recuerde que la automatización reduce la sobrecarga. También puede mejorar la seguridad asegurándose de que los pasos del proceso se realizan de forma rápida, coherente y según sus requisitos predefinidos.

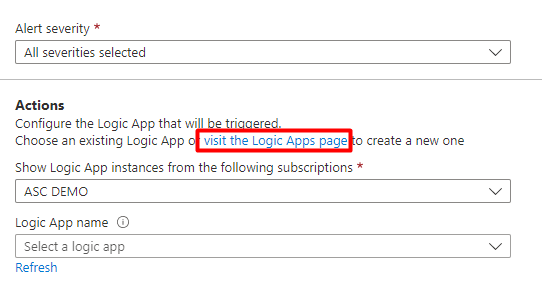

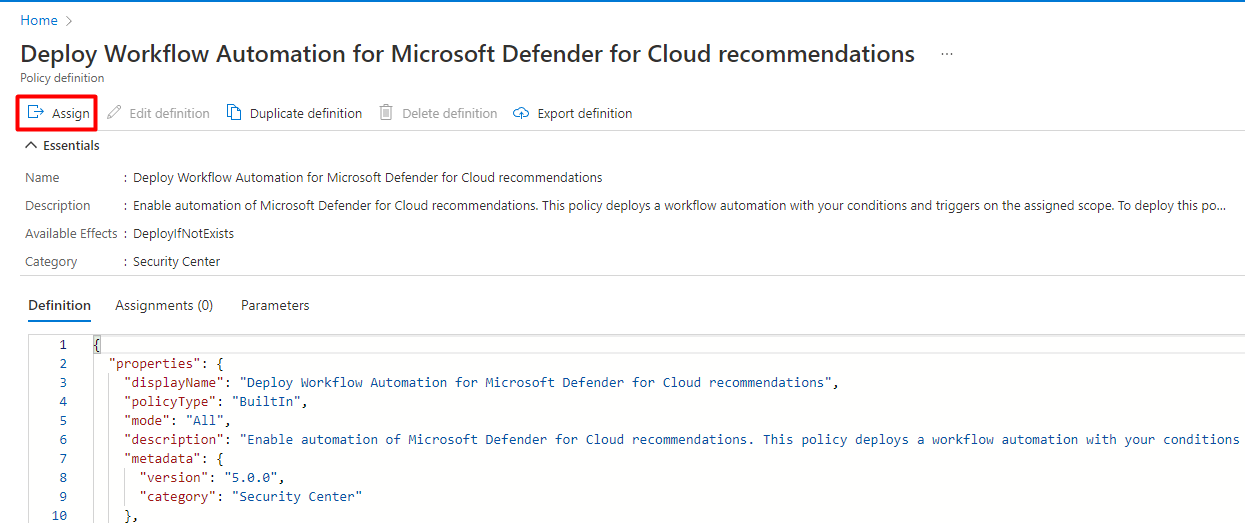

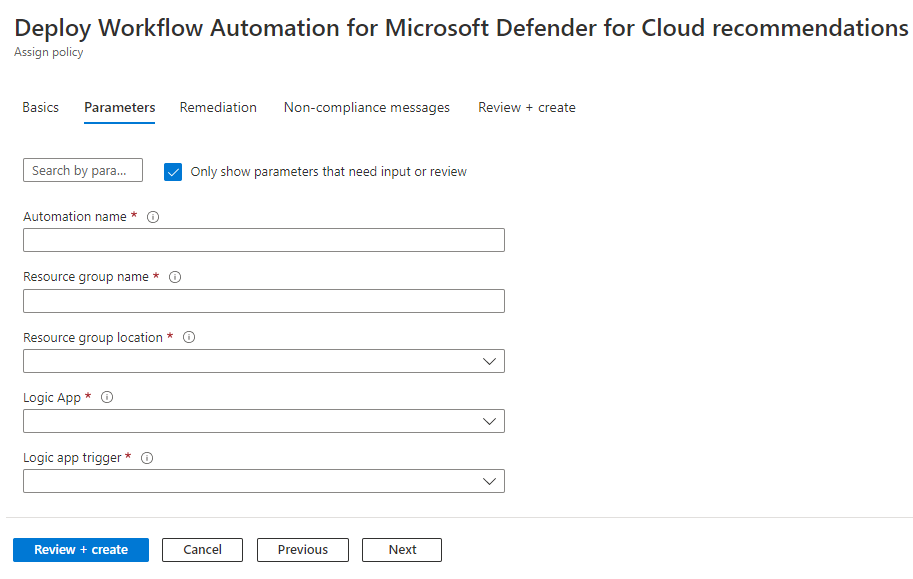

En este artículo se describe la característica de automatización de flujos de trabajo de Microsoft Defender for Cloud. Esta característica puede desencadenar aplicaciones lógicas de consumo sobre alertas de seguridad, recomendaciones y cambios en el cumplimiento normativo. Por ejemplo, si quiere que Defender for Cloud envíe un correo electrónico a un usuario específico cuando se produce una alerta. También aprenderá a crear aplicaciones lógicas con Azure Logic Apps.