Creación de certificados SSL/TLS para dispositivos de OT

Este artículo es uno de los artículos que describen la ruta de acceso de implementación para la supervisión de OT con Microsoft Defender para IoT y describe cómo crear certificados firmados por ca para usarlos con dispositivos locales de Defender para IoT, incluidos los sensores de OT y las consolas de administración locales.

Cada certificado firmado por una autoridad de certificación (CA) debe tener un archivo .key y un archivo .crt, que se cargan en Microsoft Defender para IoT tras el primer inicio de sesión. Mientras que algunas organizaciones también pueden requerir un archivo .pem, un archivo .pem no es necesario para Defender para IoT.

Importante

Debe crear un certificado único para cada dispositivo de Defender para IoT, donde cada certificado cumple los criterios necesarios.

Requisitos previos

Para realizar los procedimientos descritos en este artículo, asegúrese de que tiene disponible un especialista en seguridad, PKI o certificado para supervisar la creación de certificados.

Asegúrese de que también se ha familiarizado con los requisitos de certificado SSL/TLS para Defender para IoT.

Creación de un certificado SSL/TLS firmado por CA

Se recomienda usar siempre certificados firmados por ca en entornos de producción y usar solo certificados autofirmados en entornos de prueba.

Use una plataforma de administración de certificados, como una plataforma de administración de PKI automatizada, para crear un certificado que cumpla los requisitos de Defender para IoT.

Si no tiene una aplicación que pueda crear certificados automáticamente, hable con un responsable de certificados de seguridad, PKI u otros cualificado. También puede convertir archivos de certificado existentes si no quiere crear otros nuevos.

Debe asegurarse de crear un certificado único para cada dispositivo de Defender para IoT, donde cada certificado cumple los criterios de parámetros necesarios.

Por ejemplo:

Abra el archivo de certificado descargado y seleccione la pestaña Detalles>Copiar en archivo para ejecutar el Asistente para exportación de certificados.

En el Asistente para exportación de certificados, seleccione Siguiente>Binario codificado en DER X.509 (. CER)> y seleccione Siguiente de nuevo.

En la pantalla Archivo para exportar, seleccione Examinar, elija una ubicación para almacenar el certificado y seleccione Siguiente.

Seleccione Finalizar para exportar el certificado.

Nota

Es posible que tenga que convertir tipos de archivos existentes en tipos compatibles.

Compruebe que el certificado cumple los requisitos del archivo de certificado y pruebe el archivo de certificado que creó cuando haya terminado.

Si no está usando la validación de certificados, quite la referencia de la dirección URL de CRL del certificado. Para más información, consulte los requisitos del archivo de certificado.

Sugerencia

(Opcional) Cree una cadena de certificados, que es un archivo .pem que contiene los certificados de todas las entidades de certificación de la cadena de confianza que llevó al certificado.

Comprobación del acceso al servidor CRL

Si su organización valida certificados, Defender para IoT debe poder acceder al servidor CRL definido por el certificado. De forma predeterminada, los certificados acceden a la dirección URL del servidor CRL a través del puerto HTTP 80. Sin embargo, algunas directivas de seguridad de organizaciones bloquean el acceso a este puerto.

Si los dispositivos no pueden acceder al servidor CRL en el puerto 80, puede usar una de las siguientes soluciones alternativas:

Defina otra URL y otro puerto en el certificado:

- La dirección URL que defina debe configurarse como

http: //y nohttps:// - Asegúrese de que el servidor CRL de destino puede escuchar en el puerto que defina

- La dirección URL que defina debe configurarse como

Use un servidor proxy que pueda acceder a la CRL en el puerto 80

Para obtener más información, vea [Reenvío de información de alertas de OT].

Si se produce un error durante la validación, la comunicación entre los componentes relevantes se detiene y aparece un error de validación en la consola.

Importación del certificado SSL/TLS en un almacén de confianza

Después de crear el certificado, impórtelo en una ubicación de almacenamiento de confianza. Por ejemplo:

Abra el archivo del certificado de seguridad y, en la pestaña General, seleccione Instalar certificado para iniciar el Asistente para la importación de certificados.

En Ubicación del almacén, seleccione Máquina local, después seleccione Siguiente.

Si aparece un mensaje de Control de permiso de usuario, seleccione Sí para permitir que la aplicación realice cambios en el dispositivo.

En la pantalla Almacén de certificados, seleccione Seleccionar automáticamente el almacén de certificados en función del tipo de certificado, después seleccione Siguiente.

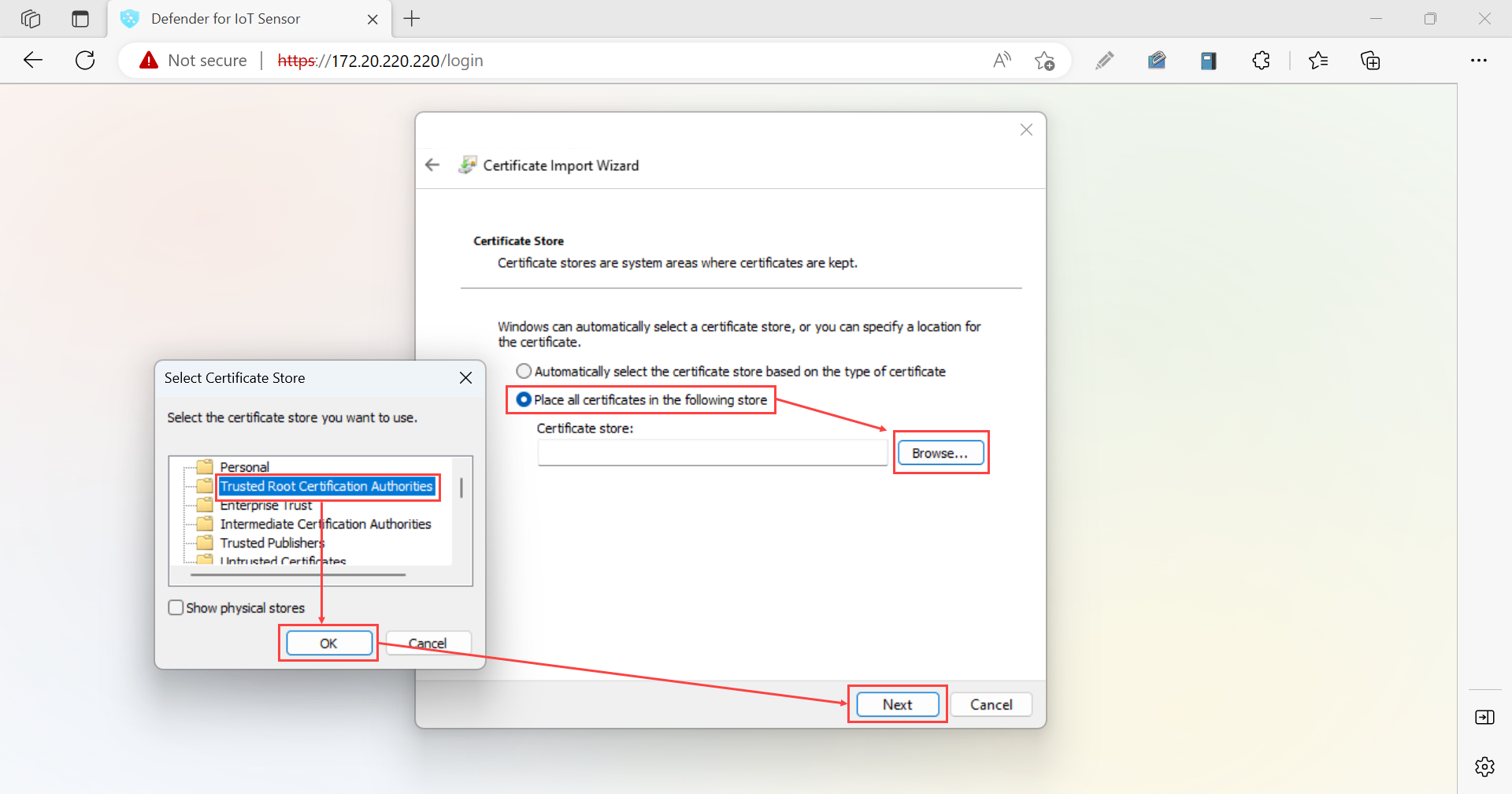

Seleccione Colocar todos los certificados en el siguiente almacén, Buscar y seleccione el almacén Autoridades de certificación raíz de confianza. Cuando finalice, seleccione Siguiente. Por ejemplo:

Seleccione Finalizar para completar la importación.

Prueba de los certificados SSL/TLS

Use los procedimientos siguientes para probar los certificados antes de implementarlos en los dispositivos de Defender para IoT.

Comprobación del certificado con un ejemplo

Use el siguiente certificado de ejemplo para compararlo con el certificado que ha creado, asegurándose de que existen los mismos campos en el mismo orden.

Bag Attributes: <No Attributes>

subject=C = US, S = Illinois, L = Springfield, O = Contoso Ltd, OU= Contoso Labs, CN= sensor.contoso.com, E

= support@contoso.com

issuer C=US, S = Illinois, L = Springfield, O = Contoso Ltd, OU= Contoso Labs, CN= Cert-ssl-root-da2e22f7-24af-4398-be51-

e4e11f006383, E = support@contoso.com

-----BEGIN CERTIFICATE-----

MIIESDCCAZCgAwIBAgIIEZK00815Dp4wDQYJKoZIhvcNAQELBQAwgaQxCzAJBgNV

BAYTAIVTMREwDwYDVQQIDAhJbGxpbm9pczEUMBIGA1UEBwwLU3ByaW5nZmllbGQx

FDASBgNVBAoMCONvbnRvc28gTHRKMRUWEwYDVQQLDAXDb250b3NvIExhYnMxGzAZ

BgNVBAMMEnNlbnNvci5jb250b3NvLmNvbTEIMCAGCSqGSIb3DQEJARYTc3VwcG9y

dEBjb250b3NvLmNvbTAeFw0yMDEyMTcxODQwMzhaFw0yMjEyMTcxODQwMzhaMIGK

MQswCQYDVQQGEwJVUzERMA8GA1UECAwISWxsaW5vaXMxFDASBgNVBAcMC1Nwcmlu

Z2ZpZWxkMRQwEgYDVQQKDAtDb250b3NvIEX0ZDEVMBMGA1UECwwMQ29udG9zbyBM

YWJzMRswGQYDVQQDDBJzZW5zb3luY29udG9zby5jb20xljAgBgkqhkiG9w0BCQEW

E3N1cHBvcnRAY29udG9zby5jb20wggEiMA0GCSqGSIb3DQEBAQUAA4IBDwAwggEK

AoIBAQDRGXBNJSGJTfP/K5ThK8vGOPzh/N8AjFtLvQiiSfkJ4cxU/6d1hNFEMRYG

GU+jY1Vknr0|A2nq7qPB1BVenW3 MwsuJZe Floo123rC5ekzZ7oe85Bww6+6eRbAT

WyqpvGVVpfcsloDznBzfp5UM9SVI5UEybllod31MRR/LQUEIKLWILHLW0eR5pcLW

pPLtOW7wsK60u+X3tqFo1AjzsNbXbEZ5pnVpCMqURKSNmxYpcrjnVCzyQA0C0eyq

GXePs9PL5DXfHy1x4WBFTd98X83 pmh/vyydFtA+F/imUKMJ8iuOEWUtuDsaVSX0X

kwv2+emz8CMDLsbWvUmo8Sg0OwfzAgMBAAGjfDB6MB0GA1UdDgQWBBQ27hu11E/w

21Nx3dwjp0keRPuTsTAfBgNVHSMEGDAWgBQ27hu1lE/w21Nx3dwjp0keRPUTSTAM

BgNVHRMEBTADAQH/MAsGA1UdDwQEAwIDqDAdBgNVHSUEFjAUBggrBgEFBQcDAgYI

KwYBBQUHAwEwDQYJKoZIhvcNAQELBQADggEBADLsn1ZXYsbGJLLzsGegYv7jmmLh

nfBFQqucORSQ8tqb2CHFME7LnAMfzFGpYYV0h1RAR+1ZL1DVtm+IKGHdU9GLnuyv

9x9hu7R4yBh3K99ILjX9H+KACvfDUehxR/ljvthoOZLalsqZIPnRD/ri/UtbpWtB

cfvmYleYA/zq3xdk4vfOI0YTOW11qjNuBIHh0d5S5sn+VhhjHL/s3MFaScWOQU3G

9ju6mQSo0R1F989aWd+44+8WhtOEjxBvr+17CLqHsmbCmqBI7qVnj5dHvkh0Bplw

zhJp150DfUzXY+2sV7Uqnel9aEU2Hlc/63EnaoSrxx6TEYYT/rPKSYL+++8=

-----END CERTIFICATE-----

Prueba de certificados sin un archivo .csr de clave privada

Si quiere comprobar la información que contiene el archivo del certificado .csr o el archivo de la clave privada, use los siguientes comandos de la CLI:

- Comprobación de una Solicitud de firma de certificado (CSR): Ejecute

openssl req -text -noout -verify -in CSR.csr - Comprobación de una clave privada: Ejecute

openssl rsa -in privateKey.key -check - Comprobación de un certificado: Ejecute

openssl x509 -in certificate.crt -text -noout

Si estas pruebas fallan, revise los requisitos del archivo de certificado para verificar que los parámetros de su archivo son correctos, o consulte a su especialista en certificados.

Validación del nombre común del certificado

Para ver el nombre común del certificado, abra el archivo de certificado, seleccione la pestaña Detalles y seleccione el campo Firmante.

El nombre común del certificado aparece junto a CN.

Inicie sesión en la consola del sensor sin una conexión segura. En la pantalla de advertencia Su conexión no es privada, es posible que vea un mensaje de error NET::ERR_CERT_COMMON_NAME_INVALID.

Seleccione el mensaje de error para expandirlo y copie la cadena junto a Firmante. Por ejemplo:

La cadena del firmante debe coincidir con la cadena CN en los detalles del certificado de seguridad.

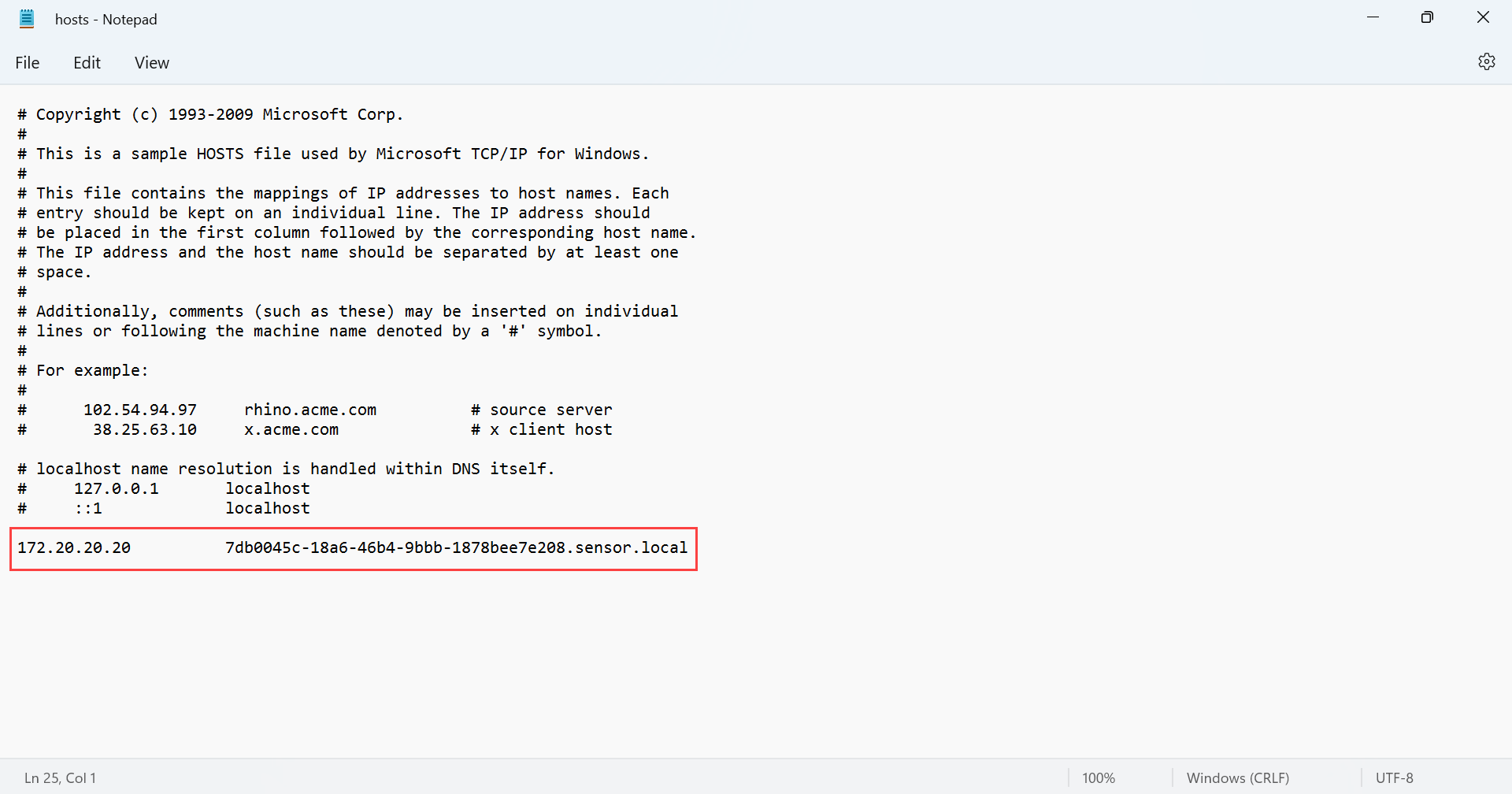

En su explorador de archivos local, vaya al archivo de hosts, por ejemplo en Este PC > Disco local (C:) > Windows > System32 > Controladores >, etc, y abra el archivo hosts.

En el archivo hosts, añada una línea al final del documento con la dirección IP del sensor y el nombre común del certificado SSL que copió en los pasos anteriores. Al acabar, guarde los cambios. Por ejemplo:

Certificados autofirmados

Los certificados autofirmados están disponibles para su uso en entornos de prueba después de instalar el software de supervisión de OT de Defender para IoT. Para más información, consulte:

- Creación e implementación de certificados autofirmados en sensores de OT

- Creación e implementación de certificados autofirmados en consolas de administración locales