Mejora de la posición de seguridad mediante recomendaciones de seguridad

Use las recomendaciones de seguridad de Microsoft Defender para IoT con el fin de mejorar la posición de seguridad de red en los dispositivos incorrectos de la red. Reduzca la superficie expuesta a ataques al crear planes de mitigación accionables y priorizados que abordan los retos únicos que presentan las redes de OT/IoT.

Importante

La página Recomendaciones se encuentra actualmente en VERSIÓN PRELIMINAR. Consulte Términos de uso complementarios para las Versiones preliminares de Microsoft Azure para conocer los términos legales adicionales que se aplican a las características de Azure que se encuentran en la versión beta, en versión preliminar o que todavía no se han publicado para que estén disponibles con carácter general.

Visualización de recomendaciones de seguridad

Vea todas las recomendaciones actuales para su organización en la página Recomendaciones de Defender para IoT en Azure Portal. Por ejemplo:

El widget Recomendaciones activas indica el número de recomendaciones que representan los pasos accionables que se pueden completar actualmente en dispositivos incorrectos. Se recomienda revisar los dispositivos incorrectos con regularidad, tomando las medidas recomendadas y manteniendo el menor número posible de recomendaciones activas.

Nota:

Solo se muestran recomendaciones relevantes para su entorno en la cuadrícula, con al menos un dispositivo correcto o incorrecto encontrado. No verá recomendaciones que no estén relacionadas con ningún dispositivo de la red.

Las recomendaciones figuran en una cuadrícula con detalles en las columnas siguientes:

| Nombre de la columna | Descripción |

|---|---|

| Gravedad | Indica la urgencia del paso de mitigación que se sugiere. |

| Nombre | El nombre de la recomendación, que indica un resumen del paso de mitigación sugerido. |

| Dispositivos incorrectos | Número de dispositivos detectados para los que el paso recomendado es relevante. |

| Dispositivos correctos | Número de dispositivos detectados en los que se trata el paso recomendado y no es necesario tomar medidas. |

| Hora de última actualización | Última vez que se desencadenó la recomendación en un dispositivo detectado. |

Adopte una de las medidas siguientes medidas para modificar los datos de recomendación enumerados:

- Seleccione

Editar columnas para agregar o quitar columnas de la cuadrícula.

Editar columnas para agregar o quitar columnas de la cuadrícula. - Filtre la lista al escribir una palabra clave del nombre de recomendación en el cuadro Buscar o seleccione Agregar filtro para filtrar la cuadrícula por una de las columnas de recomendación.

Para exportar un archivo CSV de todas las recomendaciones para la red, seleccione  Exportar.

Exportar.

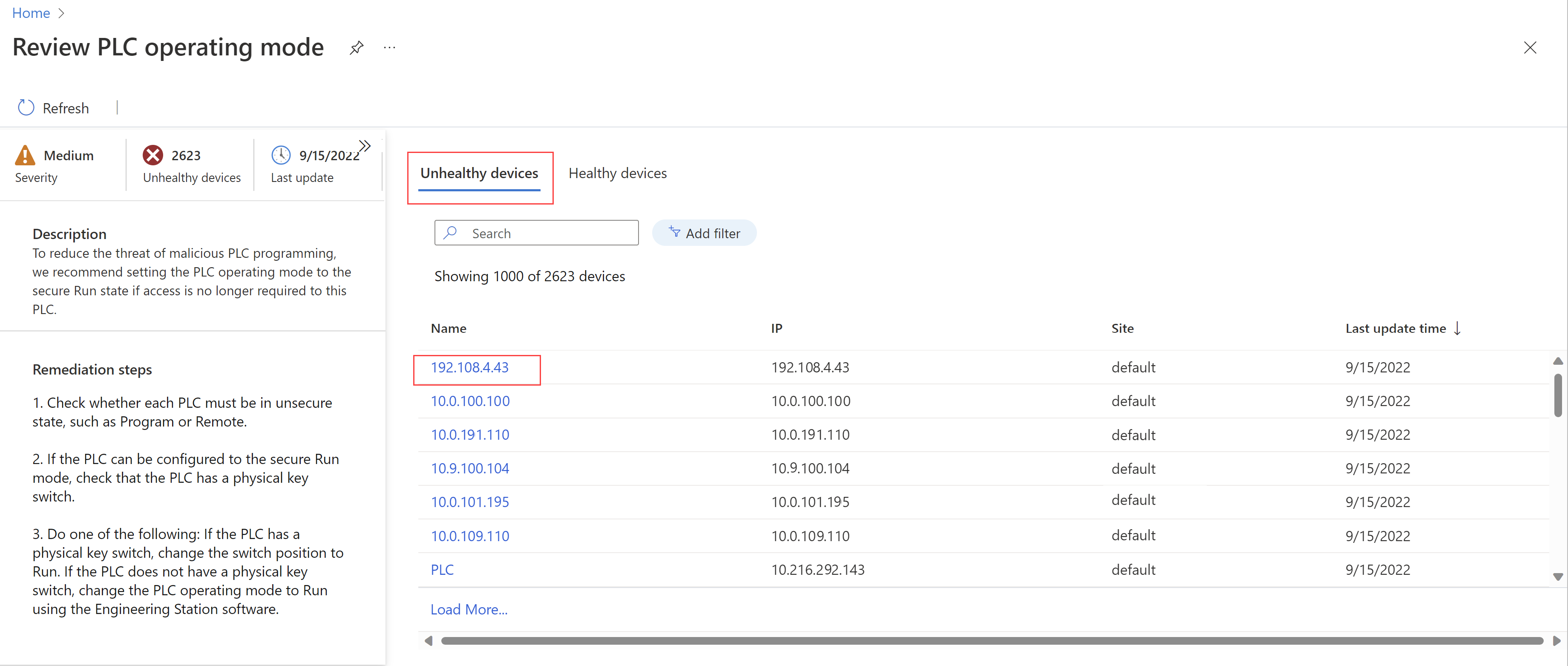

Visualización de los detalles de la recomendación

Seleccione una recomendación específica en la cuadrícula para explorar en profundidad y obtener más detalles. El nombre de la recomendación se muestra como título de la página. Detalles con la gravedad de la recomendación, el número de dispositivos incorrectos detectados y la última fecha y hora de actualización en widgets de la izquierda.

El panel de la izquierda también muestra la siguiente información:

- Descripción: más contexto del paso de mitigación recomendado

- Pasos para la corrección: la lista completa de los pasos de mitigación recomendados para los dispositivos incorrectos

Cambie entre las pestañas Dispositivos incorrectos y Dispositivos correctos para revisar los estados de los dispositivos detectados en la red para la recomendación seleccionada.

Por ejemplo:

Visualización de los detalles de la recomendación por dispositivo

Posiblemente quiera revisar todas las recomendaciones de un dispositivo específico para controlarlas a la vez.

Las recomendaciones también se enumeran en la página Detalles del dispositivo para cada dispositivo detectado, a la que se accede desde la páginaInventario de dispositivos o desde la lista de dispositivos correctos o incorrectos en una página de detalles de recomendación.

En una página de detalles del dispositivo, seleccione la pestaña Recomendaciones para poder ver una lista de recomendaciones de seguridad específicas para el dispositivo seleccionado.

Por ejemplo:

Recomendaciones de seguridad admitidas

En Azure Portal se muestran las siguientes recomendaciones:

| Nombre | Descripción |

|---|---|

| Sensores de red OT | |

| Examine el modo de funcionamiento de PLC | En los dispositivos con esta recomendación, hay PLC establecidas en estados de modo de funcionamiento no seguro. Para reducir la amenaza de una programación de la PLC malintencionada, se recomienda establecer los modo de funcionamiento de la PLC en el estado de ejecución segura si no se requiere acceso a ella. |

| Examine los dispositivos no autorizados | Los dispositivos con esta recomendación deben identificarse y autorizarse como parte de la línea base de red. Se recomienda tomar las medidas necesarias para identificar los dispositivos indicados. Desconecte de la red aquellos dispositivos que sigan siendo desconocidos después de la investigación, ya que así se reducir la amenaza de que haya dispositivos no autorizados o potencialmente malintencionados. |

| Protección de los dispositivos de proveedor> vulnerables < | Los dispositivos con esta recomendación se encuentran con una o varias vulnerabilidades con una gravedad crítica y están organizadas por el proveedor. Le recomendamos que siga los pasos indicados por el proveedor del dispositivo o CISA (Agencia de ciberseguridad e infraestructura). Para ver los pasos de corrección necesarios: 1. Elija un dispositivo de la lista de dispositivos incorrectos para ver su lista completa de vulnerabilidades. 2. En la pestaña Vulnerabilidades , elija el vínculo de la columna Nombre para la CVE crítica que va a mitigar. Los detalles completos se abren en la NVD (Base de datos nacional de vulnerabilidades). 3. Desplácese hasta la sección de NVD Referencias a avisos, soluciones y herramientas y elija cualquiera de los vínculos enumerados para obtener más información. Se abrirá una página de asesoramiento, ya sea desde el proveedor o desde CISA. 4. Busque y realice los pasos de corrección enumerados para su escenario. Algunas vulnerabilidades no se pueden corregir con una revisión. |

| Establezca una contraseña segura para los dispositivos sin autenticación | Los dispositivos con esta recomendación se encuentran sin autenticación en función de los inicios de sesión correctos. Se recomienda habilitar la autenticación y establecer una contraseña más segura con una longitud y complejidad mínimas. |

| Establezca una contraseña más segura con una longitud y complejidad mínimas | Los dispositivos con esta recomendación se encuentran con contraseñas no seguras basadas en inicios de sesión correctos. Se recomienda cambiar la contraseña del dispositivo a una contraseña que tenga ocho o más caracteres y que contenga caracteres de 3 de las siguientes categorías: - Letras mayúsculas -Minúsculas - Caracteres especiales - Números (0-9). |

| Deshabilitación del protocolo de administración no seguro | Los dispositivos con esta recomendación se exponen a amenazas malintencionadas porque usan Telnet, que no es un protocolo de comunicación protegido y cifrado. Se recomienda cambiar a un protocolo más seguro, como SSH, deshabilitar el servidor por completo o aplicar restricciones de acceso a la red. |

Otras recomendaciones que puede ver en la página Recomendaciones son relevantes para el microagente de Defender para IoT.

Las siguientes recomendaciones de Defender para punto de conexión son relevantes para los clientes de Enterprise IoT y solo están disponibles en Microsoft 365 Defender:

- Requerir autenticación para la interfaz de administración de VNC

- Deshabilitar el protocolo de administración no seguro: Telnet

- Eliminación de protocolos de administración no seguros SNMP V1 y SNMP V2

- Requerir autenticación para la interfaz de administración de VNC

Para obtener más información, consulte Recomendaciones de seguridad.