Descripción de los detalles del recurso

Administración de superficies expuestas a ataques externos de Microsoft Defender (EASM de Defender) examina con frecuencia todos los recursos de inventario y recopila metadatos contextuales sólidos que potencian Attack Surface Insights. Estos datos también se pueden ver de forma más granular en la página de detalles del recurso. Los datos proporcionados cambian en función del tipo de recurso. Por ejemplo, la plataforma proporciona datos únicos de Whois para dominios, hosts y direcciones IP. Proporciona datos de algoritmo de firma para certificados de capa de sockets seguros (SSL).

En este artículo se describe cómo ver e interpretar los datos expansivos recopilados por Microsoft para cada uno de los recursos de inventario. Define estos metadatos para cada tipo de recurso y explica cómo la información derivada de él puede ayudarle a administrar la posición de seguridad de la infraestructura en línea.

Para obtener más información, consulte Comprender los recursos de inventario para familiarizarse con los conceptos clave mencionados en este artículo.

Vista de resumen de Detalles del recurso

Puede ver la página de detalles del recurso para cualquier recurso seleccionando su nombre en la lista de inventario. En el panel izquierdo de esta página, puede ver un resumen de recursos que proporcione información clave sobre ese recurso en particular. En esta sección se incluyen principalmente los datos que se aplican a todos los tipos de recursos, aunque hay más campos disponibles en algunos casos. Para obtener más información sobre los metadatos proporcionados para cada tipo de recurso en la sección de resumen, consulte el siguiente gráfico.

Información general

En esta sección se incluye información de alto nivel que es clave para comprender los recursos de un vistazo. La mayoría de estos campos se aplican a todos los recursos. Esta sección también puede incluir información específica de uno o varios tipos de recursos.

| Nombre | Definición | Tipos de activo |

|---|---|---|

| Nombre de activo | Nombre de un recurso. | All |

| UUID | Esta etiqueta de 128 bits representa el identificador único universal (UUID) del recurso. | All |

| Agregado al inventario | La fecha en que se agregó un recurso al inventario, tanto si se agregó automáticamente al estado de Inventario aprobado como si está en otro estado como Candidato. | All |

| Última actualización | Fecha en la que un usuario manual actualizó por última vez el recurso (por ejemplo, realizando un cambio de estado o eliminación de recursos). | All |

| Id. externo | Valor de Id. externo agregado manualmente. | All |

| Estado | Estado del recurso dentro del sistema RiskIQ. Entre las opciones se incluyen Inventario aprobado, Candidato, dependencias, o Requiere de investigación. | All |

| Primera conexión (gráfico de seguridad global) | La fecha en que Microsoft examinó por primera vez el recurso y la agregó al gráfico de seguridad global completo. | All |

| Última conexión (gráfico de seguridad global) | Fecha en la que Microsoft examinó más recientemente el recurso. | All |

| Detectado el | Indica la fecha de creación del grupo de detección que detectó el recurso. | All |

| Country | El país de origen detectado para este recurso. | All |

| Estado o provincia | Estado o provincia de origen detectado para este recurso. | All |

| Ciudad | La ciudad de origen detectada para este recurso. | All |

| Nombre de Whois | Nombre asociado a un registro Whois. | Host |

| Correo electrónico Whois | Correo electrónico de contacto principal en un registro Whois. | Host |

| Organización Whois | La organización enumerada en un registro Whois. | Host |

| Registrador Whois | Registrador enumerado en un registro Whois. | Host |

| Servidores de nombres Whois | Los servidores de nombres enumerados en un registro Whois. | Host |

| Certificado emitido | Fecha en que se emitió un certificado. | Certificado SSL |

| El certificado expira | Fecha en que expira un certificado. | Certificado SSL |

| Número de serie | Número de serie asociado a un certificado SSL. | Certificado SSL |

| Versión de SSL | Versión de SSL en la que se ha registrado el certificado. | Certificado SSL |

| Algoritmo de clave de certificado | Algoritmo de clave usado para cifrar el certificado SSL. | Certificado SSL |

| Tamaño de clave de certificado | Número de bits en una clave de certificado SSL. | Certificado SSL |

| OID del algoritmo de firma | OID que identifica el algoritmo hash usado para firmar la solicitud de certificado. | Certificado SSL |

| Autofirmado | Indica si el certificado SSL se autofirmó. | Certificado SSL |

Red

La siguiente información de dirección IP proporciona más contexto sobre el uso de la dirección IP.

| Nombre | Definición | Tipos de activo |

|---|---|---|

| Registro de servidor DNS | Cualquier servidor de nombres detectado en el recurso. | Dirección IP |

| Registro del servidor de correo | Todos los servidores de correo detectados en el recurso. | Dirección IP |

| Bloques de IP | Bloque IP que contiene el recurso de dirección IP. | Dirección IP |

| ASN | ASN asociado a un recurso. | Dirección IP |

Información de bloque

Los siguientes datos son específicos de los bloques IP y proporcionan información contextual sobre su uso.

| Nombre | Definición | Tipos de activo |

|---|---|---|

| CIDR | Enrutamiento entre dominios sin clases (CIDR) para un bloque IP. | Bloque de direcciones IP |

| Nombre de red | Nombre de red asociado al bloque de direcciones IP. | Bloque de direcciones IP |

| Nombre de la organización | El nombre de la organización que se encuentra en la información de registro del bloque de direcciones IP. | Bloque de direcciones IP |

| Identificador de la organización | El identificador de la organización que se encuentra en la información de registro del bloque de direcciones IP. | Bloque de direcciones IP |

| ASN | ASN asociado al bloque de direcciones IP. | Bloque de direcciones IP |

| Country | El país de origen tal como se detectó en la información de registro de Whois para el bloque IP. | Bloque de direcciones IP |

Asunto

Los datos siguientes son específicos del sujeto (es decir, la entidad protegida) asociada a un certificado SSL.

| Nombre | Definición | Tipos de activo |

|---|---|---|

| Nombre común | El nombre común del emisor del asunto del certificado SSL. | Certificado SSL |

| Nombres alternativos | Cualquier nombre común alternativo para el sujeto del certificado SSL. | Certificado SSL |

| Nombre de la organización | La organización vinculada al asunto del certificado SSL. | Certificado SSL |

| Unidad organizativa | Metadatos opcionales que indican el departamento dentro de una organización responsable del certificado. | Certificado SSL |

| Localidad | Denota la ciudad donde se encuentra la organización. | Certificado SSL |

| Country | Indica el país donde se encuentra la organización. | Certificado SSL |

| Estado o provincia | Indica el estado o provincia donde se encuentra la organización. | Certificado SSL |

Emisor

Los datos siguientes son específicos del emisor de un certificado SSL.

| Nombre | Definición | Tipos de activo |

|---|---|---|

| Nombre común | Nombre común del emisor del certificado. | Certificado SSL |

| Nombres alternativos | Cualquier otro nombre del emisor. | Certificado SSL |

| Nombre de la organización | Nombre de la organización que orquestaba el problema de un certificado. | Certificado SSL |

| Unidad organizativa | Otra información sobre la organización que emitió el certificado. | Certificado SSL |

Pestañas de datos

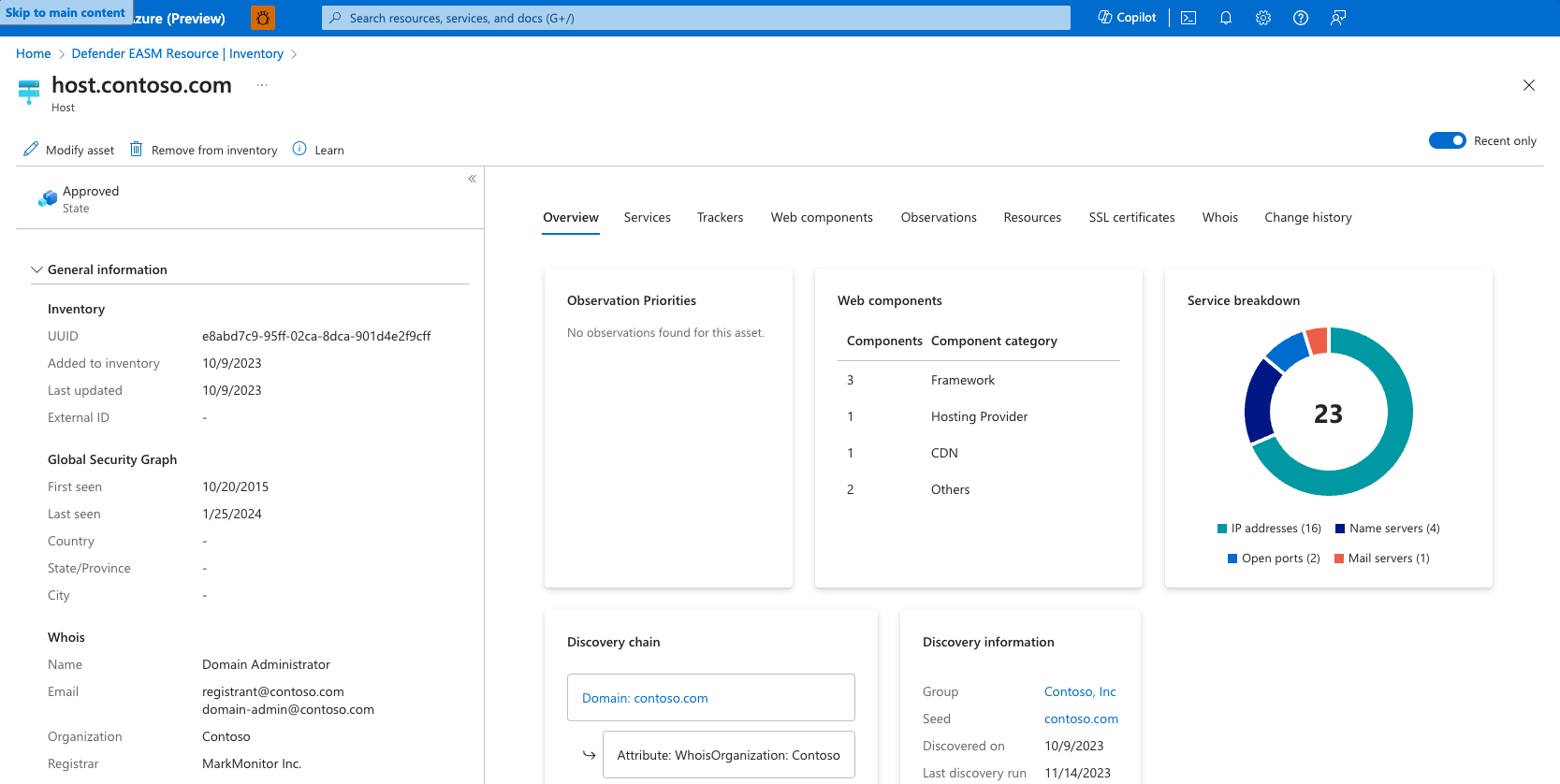

En el panel derecho de la página de detalles del recurso, los usuarios pueden acceder a datos más amplios relacionados con el recurso seleccionado. Estos datos se organizan en una serie de pestañas clasificadas. Las pestañas de metadatos disponibles cambian en función del tipo de recurso que esté viendo.

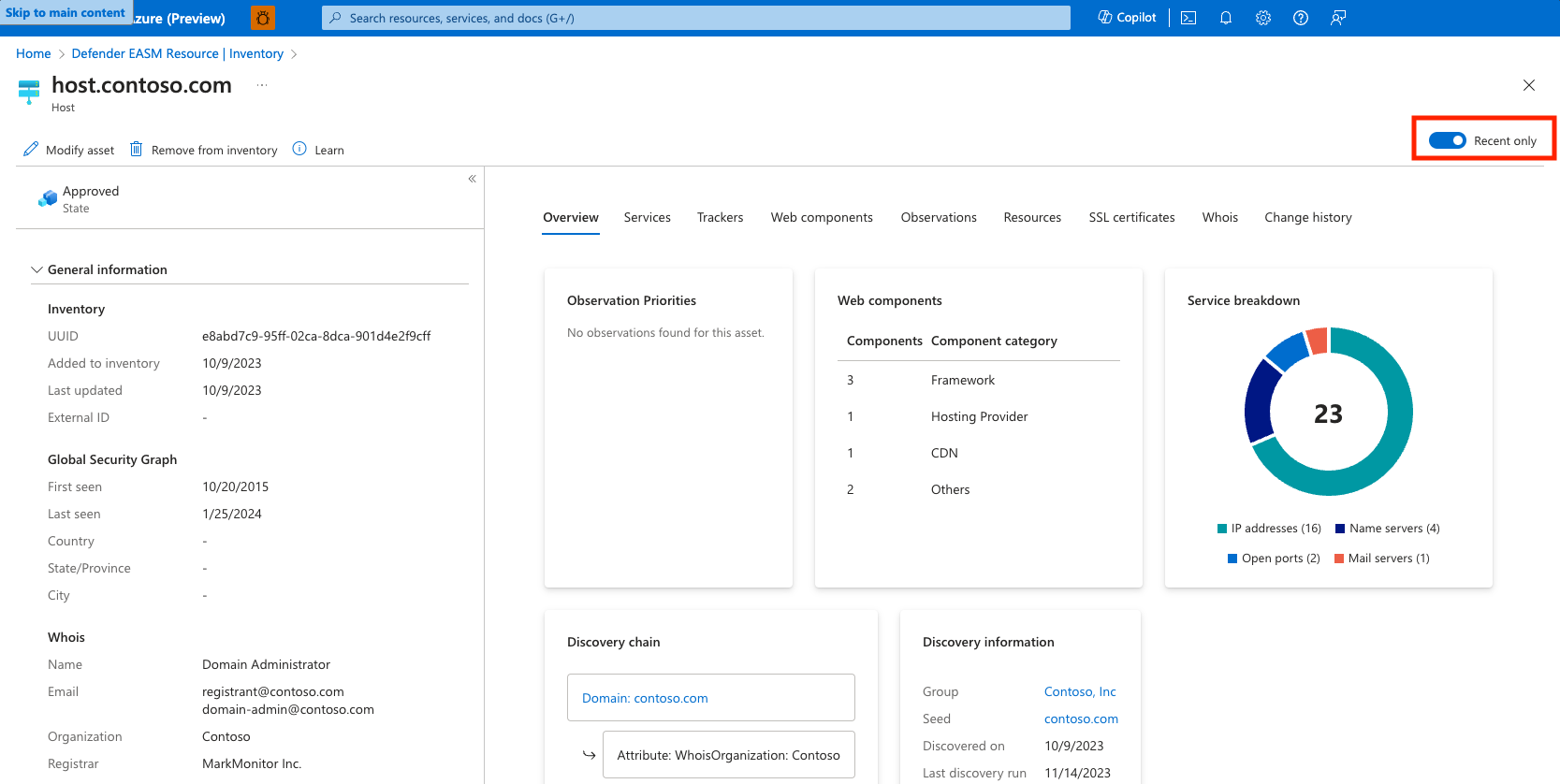

Algunas pestañas muestran un botón de alternancia "Solo reciente" en la esquina superior derecha. De manera predeterminada, EASM de Defender muestra todos los datos que hemos recopilado para cada recurso, incluidas las observaciones históricas que pueden no ejecutarse activamente en la superficie expuesta a ataques actual. Aunque este contexto histórico es muy valioso para determinados casos de uso, el botón de alternancia "Solo reciente" limitará todos los resultados de la página Detalles del recurso a los observados más recientemente en el recurso. Se recomienda usar el botón de alternancia "Solo reciente" cuando solo desea ver los datos que representan el estado actual del recurso con fines de corrección.

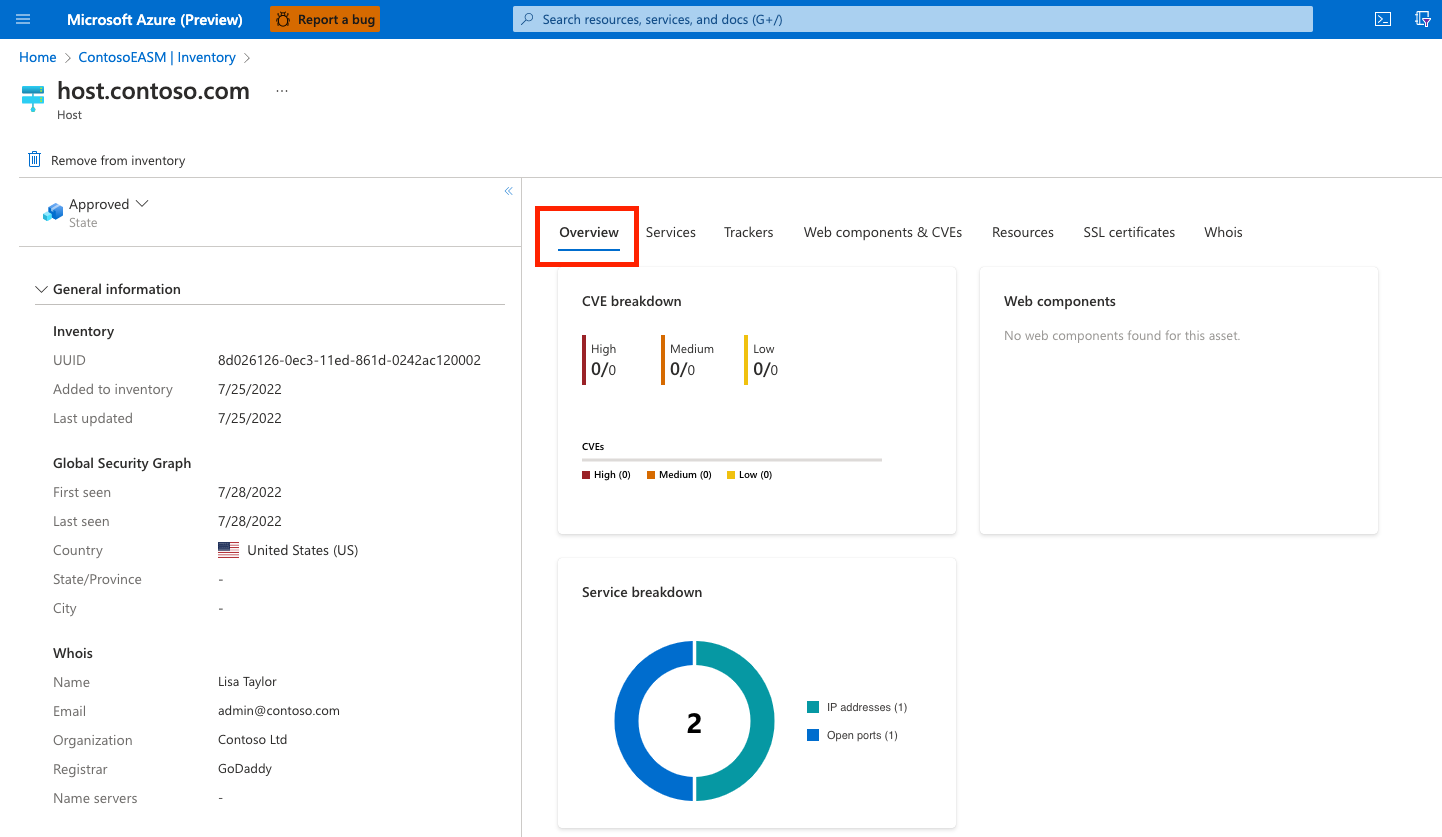

Información general

La pestaña Información general proporciona más contexto para asegurarse de que las conclusiones significativas se identifican rápidamente al ver los detalles de un recurso. En esta sección se incluyen los datos de detección de claves para todos los tipos de recursos. Proporciona información sobre cómo Microsoft asigna el recurso a su infraestructura conocida.

Esta sección también puede incluir widgets de panel que visualicen información relevante para el tipo de recurso en cuestión.

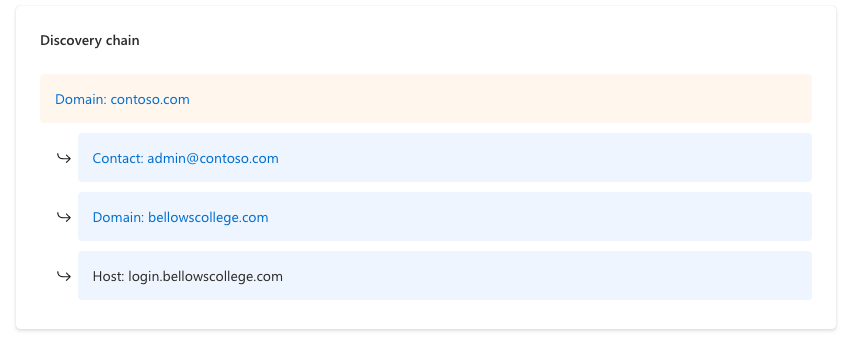

Cadena de detección

La cadena de detección describe las conexiones observadas entre una inicialización de detección y el recurso. Esta información ayuda a los usuarios a visualizar estas conexiones y comprender mejor por qué se determinó que un recurso pertenece a su organización.

En el ejemplo, puede ver que el dominio de inicialización está vinculado a este recurso a través del correo electrónico de contacto en su registro Whois. Ese mismo correo electrónico de contacto se usó para registrar el bloque IP que incluye este recurso de dirección IP determinado.

Información de detección

En esta sección se proporciona información sobre el proceso que se usa para detectar el recurso. Incluye información sobre la inicialización de detección que se conecta al recurso y al proceso de aprobación.

Entre las opciones se incluyen:

- Inventario aprobado: esta opción indica que la relación entre la inicialización y el recurso detectado era lo suficientemente fuerte como para garantizar una aprobación automática por parte del sistema EASM de Defender.

- Candidato: esta opción indica que el recurso requiere la aprobación manual que se va a incorporar al inventario.

- Última ejecución de detección: esta fecha indica cuándo el grupo de detección que ha detectado inicialmente el recurso se utilizó por última vez para un examen de detección.

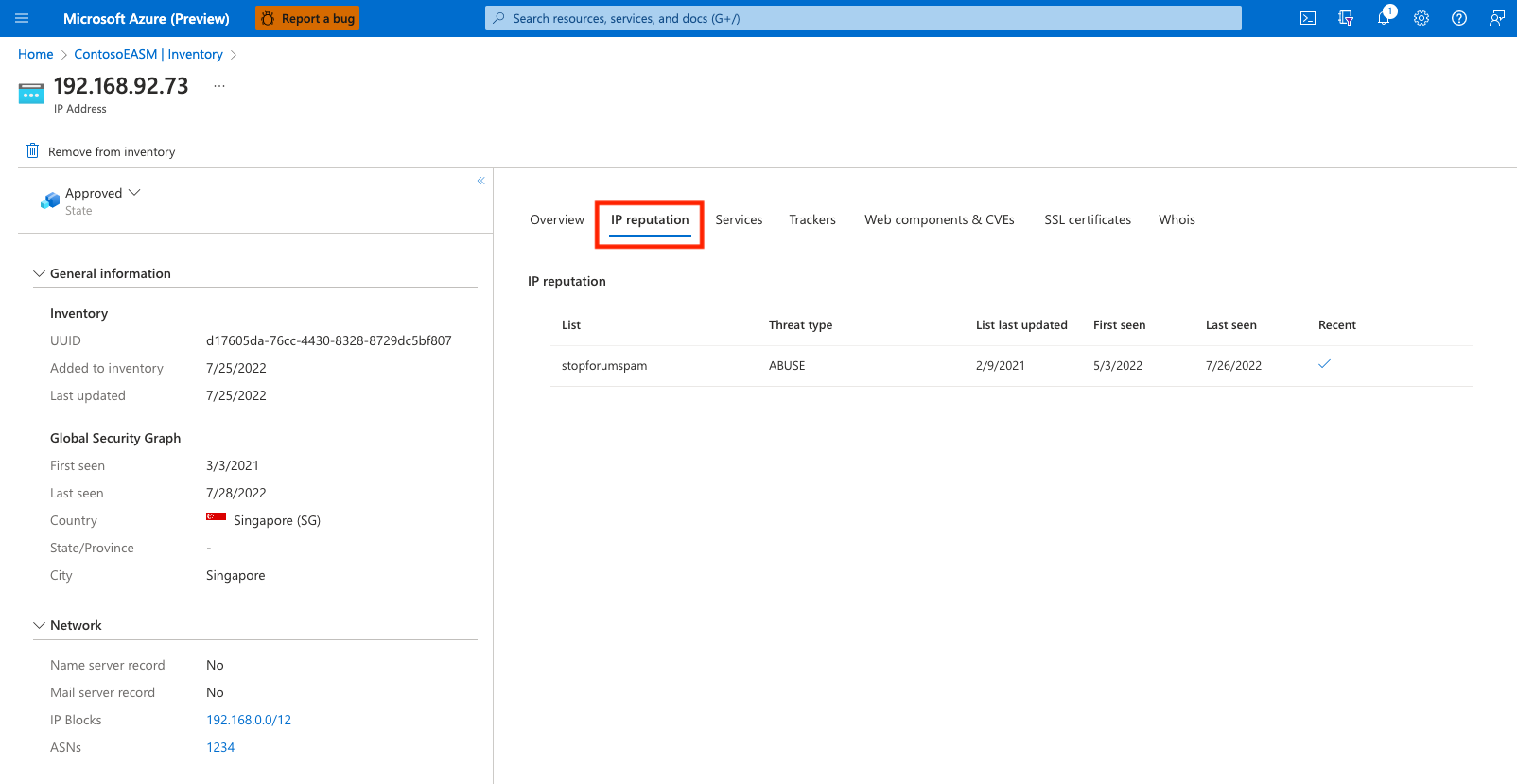

Reputación de IP

La pestaña Reputación de IP muestra una lista de posibles amenazas relacionadas con una dirección IP determinada. En esta sección se describen las actividades malintencionadas o sospechosas detectadas relacionadas con la dirección IP. Esta información es clave para comprender la confiabilidad de su propia superficie expuesta a ataques. Estas amenazas pueden ayudar a las organizaciones a descubrir vulnerabilidades pasadas o presentes en su infraestructura.

Los datos de reputación de IP de EASM de Defender muestran instancias cuando se detectó la dirección IP en una lista de amenazas. Por ejemplo, la detección reciente en el ejemplo siguiente muestra que la dirección IP se relaciona con un host conocido por ejecutar un minero de criptomoneda. Estos datos se derivaron de una lista de hosts sospechosa proporcionada por CoinBlockers. Los resultados se organizan mediante la fecha de Última vista para mostrar primero las detecciones más relevantes.

En este ejemplo, la dirección IP está presente en un número anormalmente alto de fuentes de amenazas. Esta información indica que el recurso debe investigarse exhaustivamente para evitar actividades malintencionadas en el futuro.

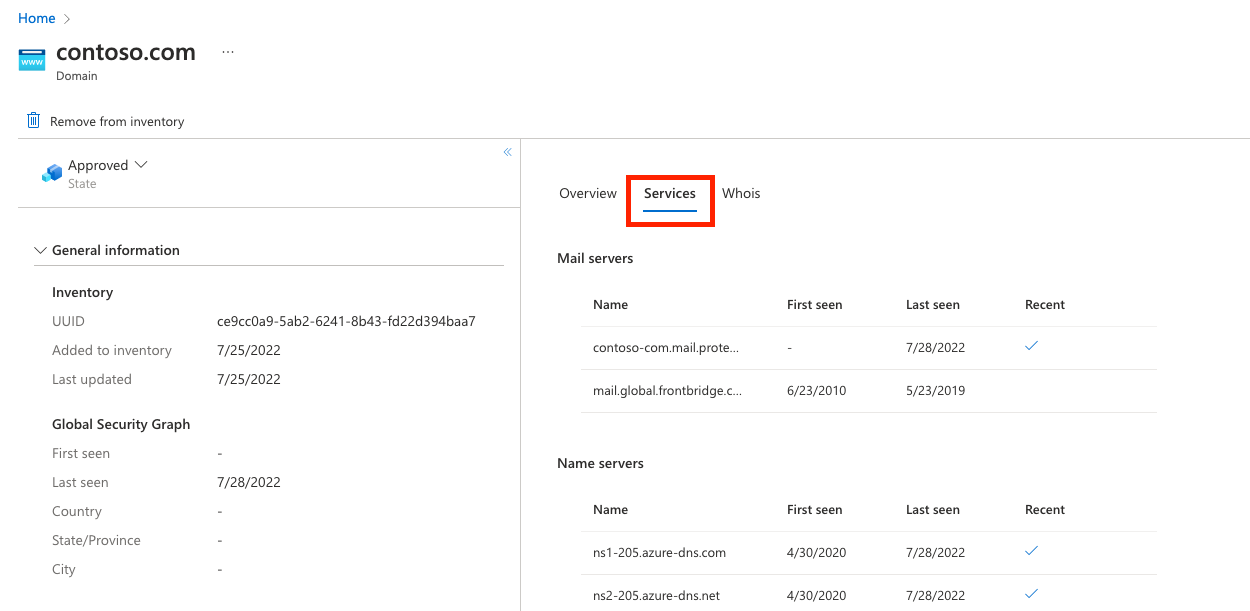

Servicios

La pestaña Servicios está disponible para los recursos de dirección IP, dominio y host. En esta sección se proporciona información sobre los servicios observados para ejecutarse en el recurso. Incluye direcciones IP, servidores de nombre y correo, y puertos abiertos que corresponden a otros tipos de infraestructura (por ejemplo, servicios de acceso remoto).

Los datos de servicios de EASM de Defender son fundamentales para comprender la infraestructura que impulsa el recurso. También puede avisarle a los recursos que se exponen en la red abierta de Internet que se debe proteger.

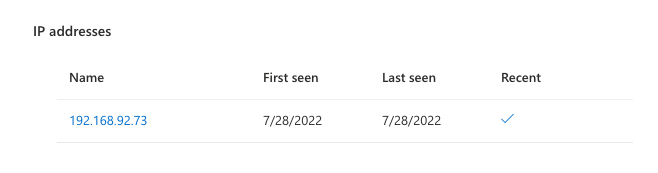

Direcciones IP

En esta sección se proporciona información sobre las direcciones IP que se ejecutan en la infraestructura del recurso. En la pestaña Servicios, Defender EASM proporciona el nombre de la dirección IP y las fechas de primera y última conexión. La columna Recientes indica si la dirección IP se observó durante el examen más reciente del recurso. Si no hay ninguna casilla en esta columna, la dirección IP se vio en exámenes anteriores, pero no se está ejecutando actualmente en el recurso.

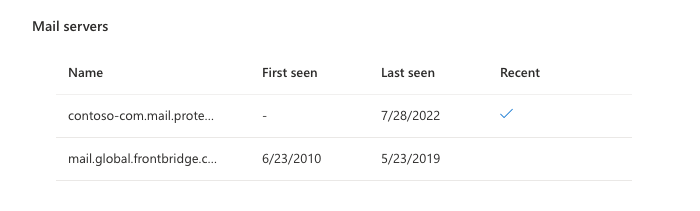

Servidores de correo

En esta sección se proporciona una lista de los servidores de correo que se ejecutan en el recurso. Esta información indica que el recurso es capaz de enviar correos electrónicos. En esta sección, Defender EASM proporciona el nombre del servidor de correo y las fechas primera y última conexión. La columna Reciente indica si el servidor de correo se detectó durante el examen más reciente del recurso.

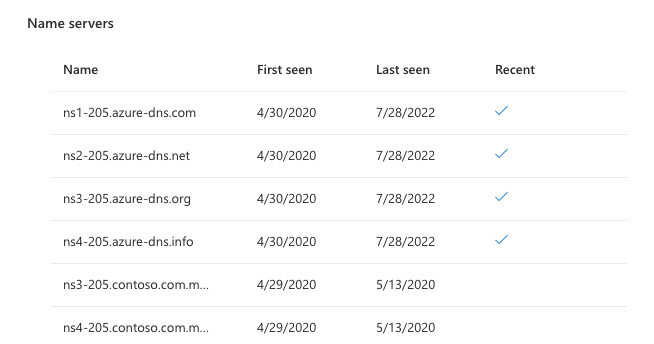

Servidores de nombres

En esta sección se muestran los servidores de nombres que se ejecutan en el recurso para proporcionar resolución para un host. En esta sección, Defender EASM proporciona el nombre del servidor de correo y las fechas primera y última conexión. La columna reciente indica si el servidor de nombres se ha detectado durante el examen más reciente del recurso.

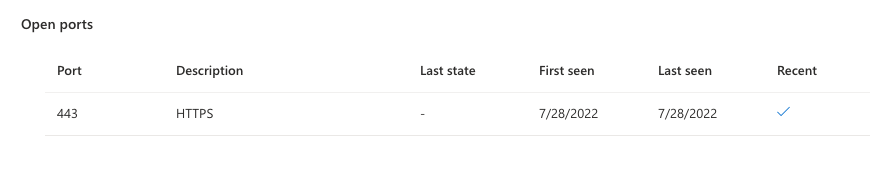

Abrir puertos

En esta sección se enumeran los puertos abiertos detectados en el recurso. Microsoft examina periódicamente alrededor de 230 puertos distintos. Estos datos son útiles para identificar los servicios no seguros a los que no se debe acceder desde Internet abierto. Estos servicios incluyen bases de datos, dispositivos IoT y servicios de red como enrutadores y conmutadores. También resulta útil identificar la infraestructura de TI sombreado o los servicios de acceso remoto no seguros.

En esta sección, Defender EASM proporciona el número de puerto abierto, una descripción del puerto, el último estado en el que se observó y las fechas de la primera y la última conexión. La columna Reciente indica si el puerto se observó como abierto durante el examen más reciente. La Administración de superficie expuesta a ataques externos de Defender considera un puerto “abierto” cuando nuestro sistema puede completar correctamente un protocolo de enlace de syn-ack que da como resultado banners con atributos. Cuando podemos establecer una conexión TCP, pero no podemos completar la huella digital del servicio, marcamos el puerto como “filtrado”. Todavía se puede acceder a un puerto "cerrado", pero no hay ningún servicio escuchando en el puerto y, por tanto, deniega las conexiones.

Seguimiento

Los rastreadores son códigos o valores únicos que se encuentran en las páginas web y a menudo se usan para realizar un seguimiento de la interacción del usuario. Estos códigos se pueden usar para correlacionar un grupo dispar de sitios web con una entidad central. El conjunto de datos de seguimiento de Microsoft incluye identificadores de proveedores como Google, Yandex, Mixpanel, New Relic y Clicky y sigue creciendo.

En esta sección, EASM de Defender proporciona el tipo de rastreador (por ejemplo, GoogleAnalyticsID), el valor de identificador único y las fechas de First y Última vista.

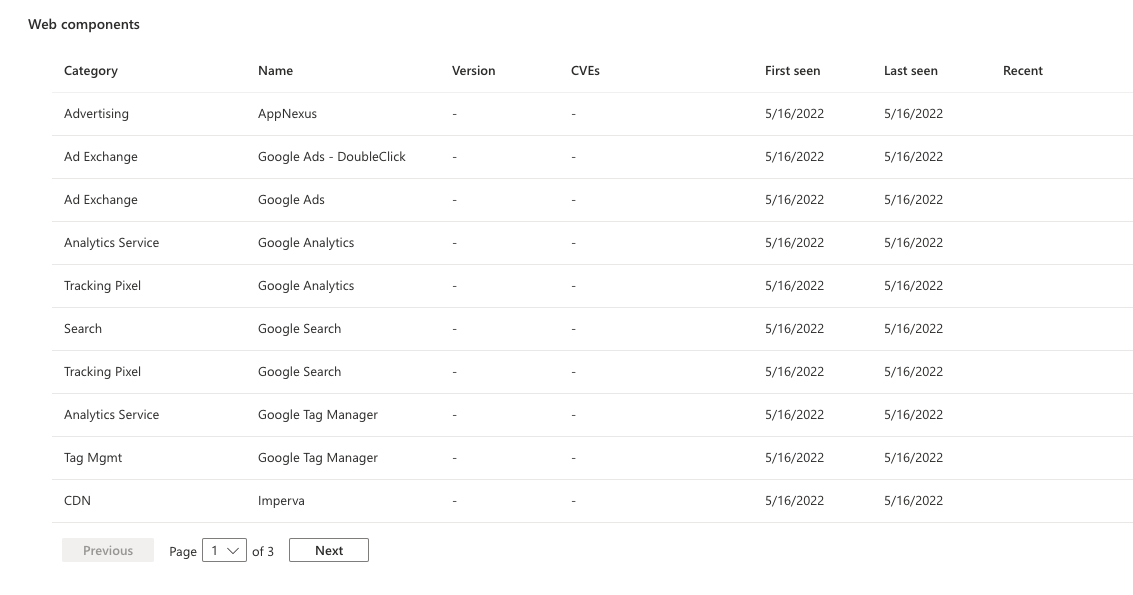

Componentes web

Los componentes web son detalles que describen la infraestructura de un recurso como se observa a través de un examen de Microsoft. Estos componentes proporcionan una comprensión general de las tecnologías que se usan en el recurso. Microsoft clasifica los componentes específicos e incluye los números de versión siempre que sea posible.

La sección Componentes web proporciona la categoría, el nombre y la versión del componente y una lista de las CV aplicables que se deben corregir. Defender EASM también proporciona columnas de fecha primera y última conexión y una columna Reciente. Una casilla marcada indica que esta infraestructura se observó durante el examen más reciente del recurso.

Los componentes web se clasifican según su función.

| Componente web | Ejemplos |

|---|---|

| Proveedor de host | hostingprovider.com |

| Server | Apache |

| Servidor DNS | ISC BIND |

| Almacenes de datos | MySQL, ElasticSearch, MongoDB |

| Acceso remoto | OpenSSH, Microsoft Admin Center, Netscaler Gateway |

| Intercambio de datos | Pure-FTPd |

| Internet de las cosas (IoT) | HP Deskjet, Linksys Camera, Sonos |

| Servidor de correo electrónico | ArmorX, Lotus Domino, Symantec Messaging Gateway |

| Dispositivo de red | Cisco Router, Motorola WAP, ZyXEL Modem |

| Control de compilación | Linear eMerge, ASI Controls Weblink, Optergy |

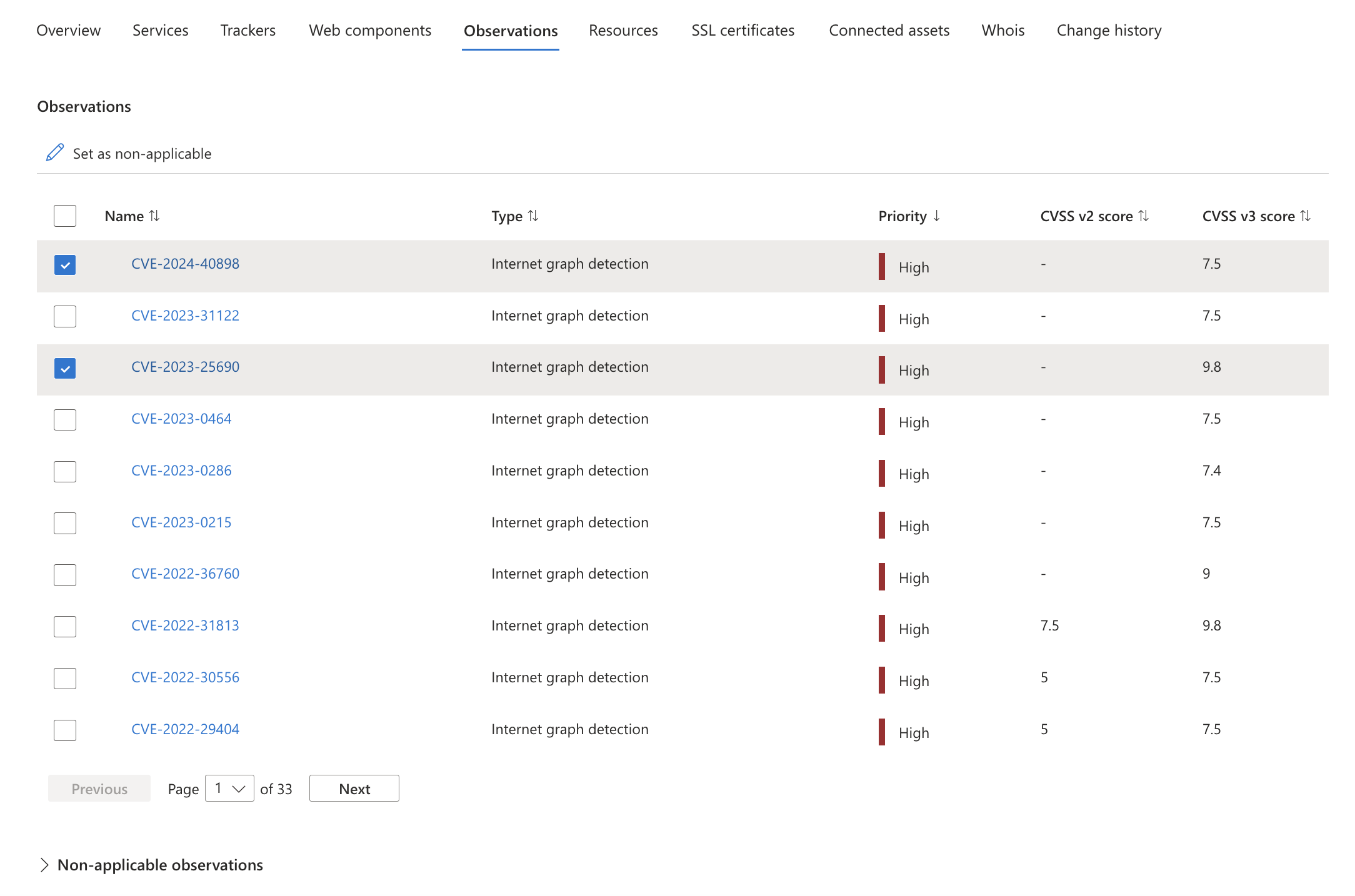

Observaciones

En la pestaña Observación se muestran las conclusiones del panel Prioridades de superficie expuesta a ataques que pertenecen al recurso. Estas prioridades pueden incluir:

- CV críticos.

- Asociaciones conocidas para la infraestructura en peligro.

- Uso de tecnología en desuso.

- Infracciones de procedimientos recomendados de infraestructura.

- Problemas de cumplimiento.

Para obtener más información sobre las observaciones, consulte Comprender los paneles de control. Para cada observación, EASM de Defender proporciona el nombre de la observación, lo clasifica por tipo, asigna una prioridad y enumera las puntuaciones de CVSS v2 y v3 cuando corresponda.

La pestaña Observaciones presenta dos tablas: Observaciones y Observaciones no confiables. Todas las observaciones activas determinadas como "recientes" dentro de la superficie expuesta a ataques estarán en la tabla Observaciones, mientras que la tabla observaciones no aplicables enumera las observaciones que se hayan marcado manualmente como no aplicables o que el sistema haya determinado que ya no es aplicable. Para marcar las observaciones como no aplicables y, por tanto, excluir esa observación concreta de los recuentos de paneles, simplemente seleccione las observaciones deseadas y haga clic en "Establecer como no aplicable". Las observaciones desaparecerán inmediatamente de la tabla Observaciones activas y aparecerán en su lugar en la tabla "Observaciones no aplicables". Puede revertir este cambio en cualquier momento seleccionando las observaciones pertinentes de esta tabla y seleccionando "Establecer según corresponda".

Recursos conectados

Los recursos conectados permiten a los usuarios vincular gráficamente y recopilar información sobre los recursos para el análisis de investigación. Puede explorar su entorno y sus relaciones complejas a través de asignaciones de relaciones, que ofrecen vistas claras y concisas. Esto le ayuda a identificar conexiones ocultas y posibles rutas de acceso a ataques. Mediante la asignación visual de las relaciones entre los recursos y las vulnerabilidades, puede comprender la complejidad del entorno y tomar decisiones bien fundamentadas para mejorar su posición de seguridad y aplicar puntos de ahogamiento de forma eficaz.

En esta página, todos los recursos que están conectados al recurso especificado se identifican en una lista. La lista proporciona información clave sobre cada directiva, entre las que se incluyen:

- Recurso: el recurso conectado identificado.

- Kind: el tipo de recurso.

- Estado: el estado del recurso.

- Etiquetas: todas las etiquetas asociadas al recurso.

- Primera vista: cuando se detectó por primera vez el recurso.

- Última vista: cuando se identificó por última vez el recurso.

Desde esta página, puede modificar o quitar recursos conectados. También puede ordenar o filtrar la lista de recursos para clasificar aún más la lista de recursos conectados. También puede descargar un informe CSV de los recursos enumerados. Los filtros aplicados se reflejarán en la exportación de CSV.

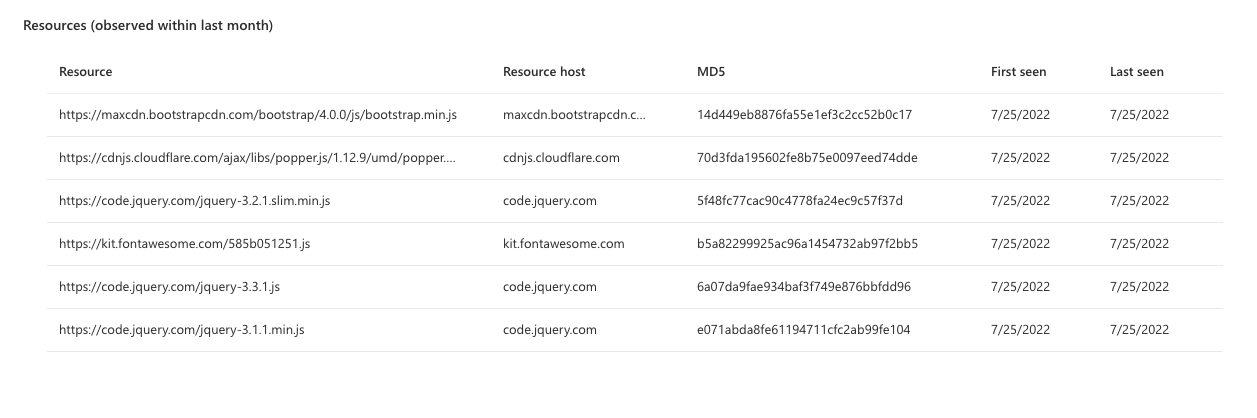

Recursos

La pestaña Recursos proporciona información sobre los recursos de JavaScript que se ejecutan en cualquier página o recursos de host. Cuando se aplican a un host, estos recursos se agregan para representar el código JavaScript que se ejecuta en todas las páginas de ese host. En esta sección se proporciona un inventario de JavaScript detectado en cada recurso para que su organización tenga visibilidad completa de estos recursos y pueda detectar los cambios.

EASM de Defender proporciona la dirección URL del recurso, el host de recursos, el valor MD5 y las fechas que se ven por primera vez y se ven por última vez para ayudar a las organizaciones a supervisar eficazmente el uso de recursos de JavaScript en su inventario.

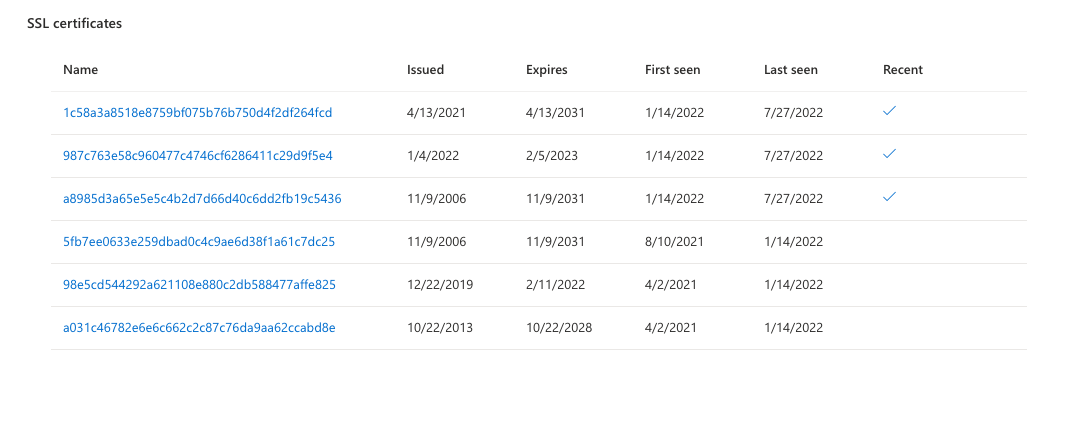

Certificados SSL

Los certificados se usan para proteger las comunicaciones entre un explorador y un servidor web a través de SSL. El uso de certificados garantiza que los datos confidenciales en tránsito no se puedan leer, manipular ni falsificar. En esta sección de Defender EASM se enumeran los certificados SSL detectados en el recurso, incluidos los datos clave, como el problema y las fechas de expiración.

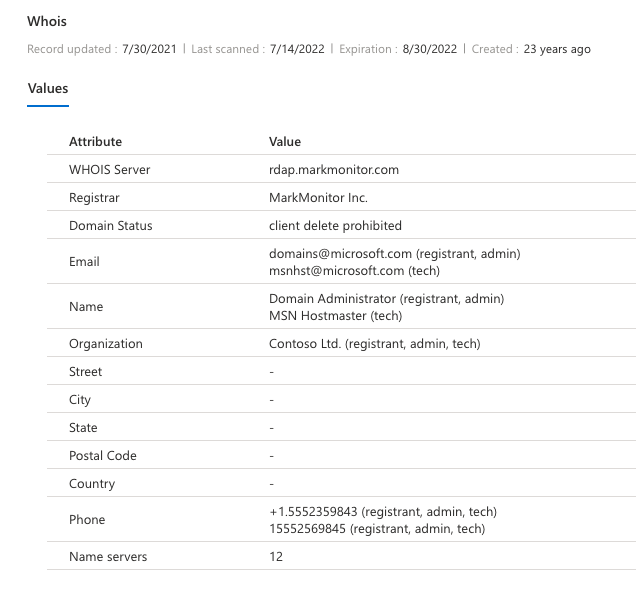

Whois

El protocolo Whois se usa para consultar y responder a las bases de datos que almacenan datos relacionados con el registro y la propiedad de los recursos de Internet. Whois contiene datos de registro de claves que se pueden aplicar a dominios, hosts, direcciones IP y bloques IP en EASM de Defender. En la pestaña de datos de Whois, Microsoft proporciona una cantidad sólida de información asociada al registro del recurso.

Los campos siguientes se incluyen en la tabla de la sección Valores de la pestaña Whois.

| Campo | Descripción |

|---|---|

| Servidor WHOIS | Un servidor configurado por un registrador acreditado por la ICANN para obtener información actualizada sobre las entidades registradas con él. |

| registrador | La empresa cuyo servicio se usó para registrar un recurso. Entre los registradores populares se incluyen GoDaddy, Namecheap y HostGator. |

| Estado del dominio | Cualquier estado de un dominio establecido por el Registro. Estos estados pueden indicar que un dominio está pendiente de eliminación o transferencia por el registrador o está activo en Internet. Este campo también puede indicar las limitaciones de un recurso. Por ejemplo, Eliminación de cliente prohibida indica que el registrador no puede eliminar el recurso. |

| Cualquier dirección de correo electrónico de contacto proporcionada por el registrador. Whois permite a los registradores especificar el tipo de contacto. Entre las opciones se incluyen contactos administrativos, técnicos, registradores y registrantes. | |

| Nombre | Nombre de un registrador, si se proporciona. |

| Organización | La organización responsable de la entidad registrada. |

| Calle | Dirección postal del registrador, si se proporciona. |

| Ciudad | La ciudad indicada en la dirección postal del registrador, si se proporciona. |

| Estado | Estado que aparece en la dirección postal del registrador, si se proporciona. |

| Postal code | El código postal que aparece en la dirección postal del registrador, si se proporciona. |

| Country | El país que aparece en la dirección postal del registrador, si se proporciona. |

| Teléfono | Número de teléfono asociado a un contacto registrado, si se proporciona. |

| Servidores de nombres | Cualquier servidor de nombres asociado a la entidad registrada. |

Muchas organizaciones optan por ofuscar su información del Registro. A veces, las direcciones de correo electrónico de contacto terminan en @anonymised.email. Este marcador de posición se usa en lugar de una dirección de contacto real. Muchos campos son opcionales durante la configuración del registro, por lo que el registrador no incluyó ningún campo con un valor vacío.

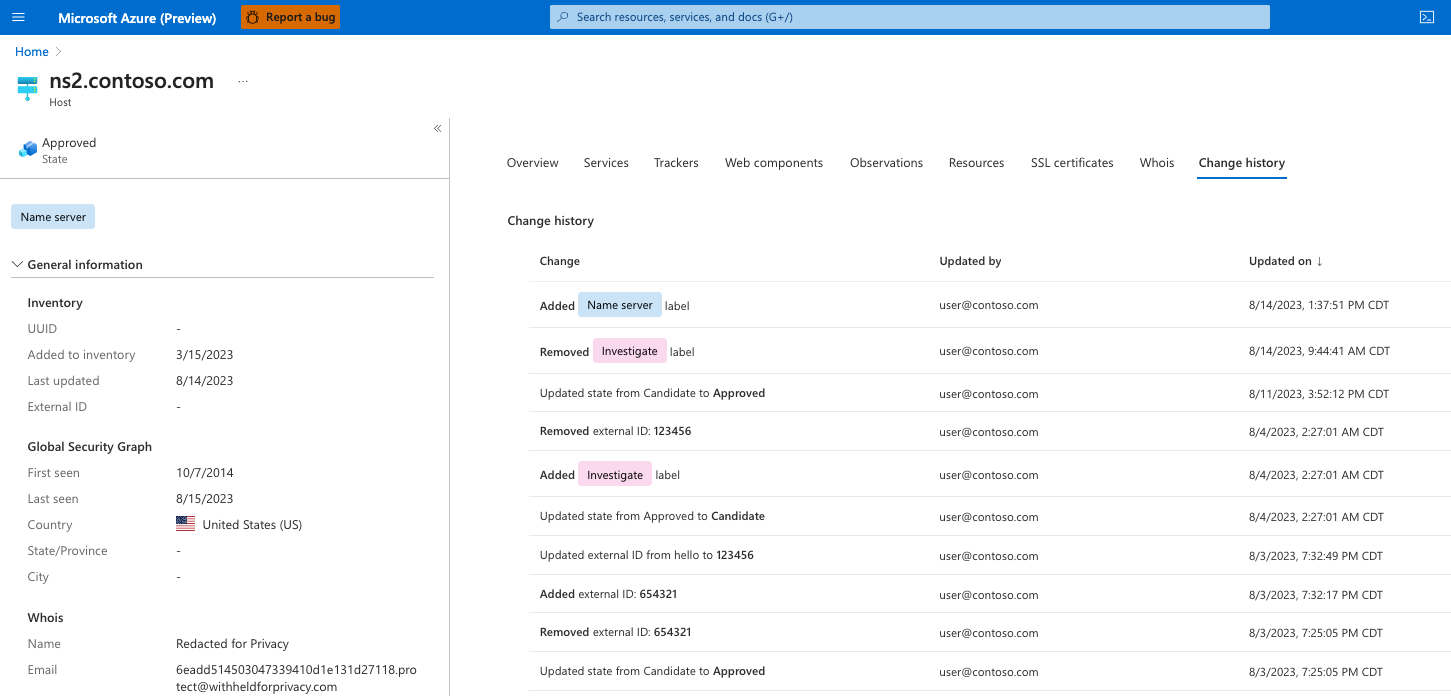

Historial de cambios

La pestaña "Historial de cambios" muestra una lista de modificaciones que se han aplicado a un recurso a lo largo del tiempo. Esta información le ayuda a realizar un seguimiento de estos cambios a lo largo del tiempo y comprender mejor el ciclo de vida del recurso. En esta pestaña se muestran diversos cambios, incluidos, entre otros, los estados de los recursos, las etiquetas y los identificadores externos. Para cada cambio, se muestra el usuario que implementó el cambio y una marca de tiempo.