Descripción de los paneles

Administración de superficie expuesta a ataques externos de Microsoft Defender (Defender EASM) ofrece una serie de cuatro paneles diseñados para ayudar a los usuarios a obtener rápidamente información valiosa derivada de su inventario aprobado. Estos paneles ayudan a las organizaciones a priorizar las vulnerabilidades, los riesgos y los problemas de cumplimiento que suponen la mayor amenaza para su superficie expuesta a ataques, lo que facilita la mitigación rápida de los problemas clave.

Defender EASM ofrece ocho paneles de control:

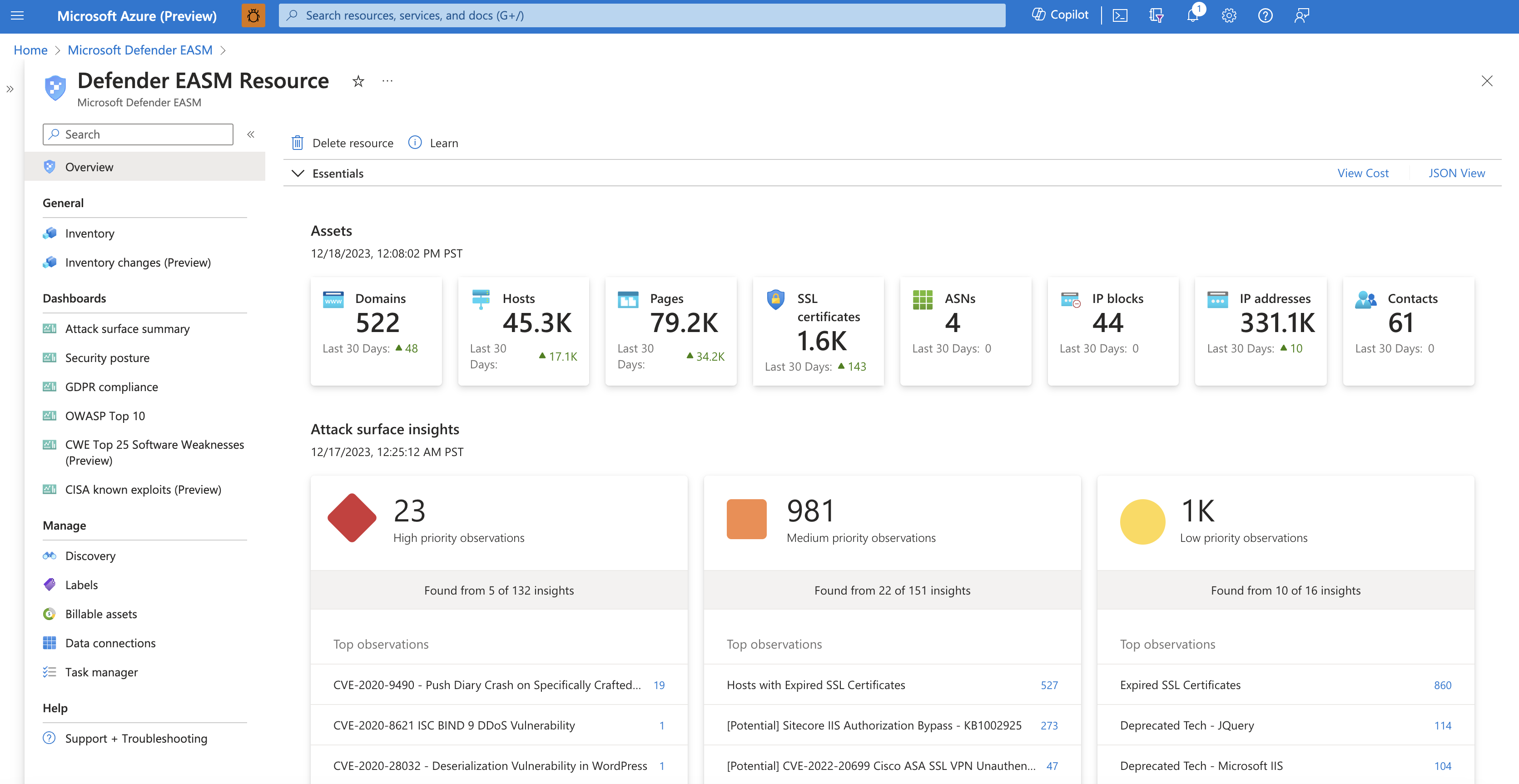

- Información general: este panel es la página de inicio por defecto cuando se accede a Defender EASM. Proporciona el contexto clave que puede ayudarle a familiarizarse con su superficie expuesta a ataques.

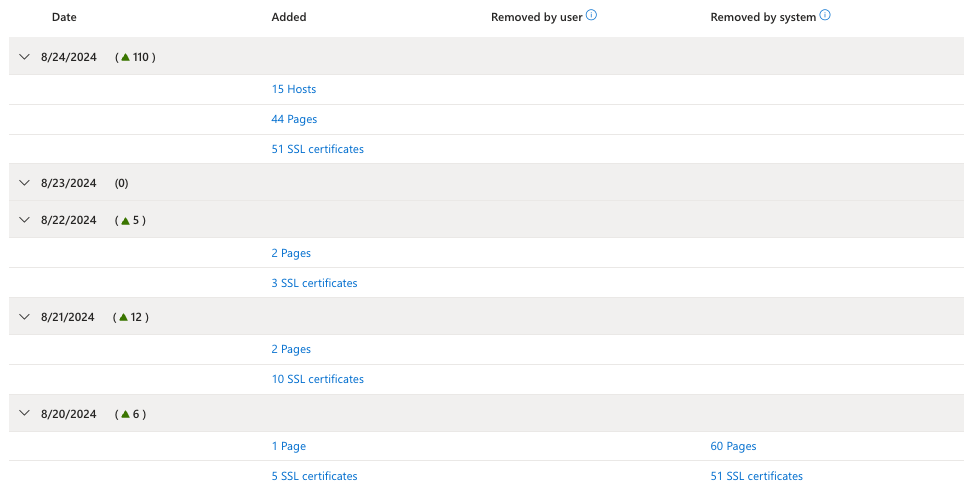

- Cambios en el inventario: este panel muestra los cambios en los recuentos de recursos, enumerando por separado las adiciones y eliminaciones del inventario. Este panel también muestra los recursos que se han quitado automáticamente del inventario porque el sistema determinó que el recurso ya no está activo o ya no es propiedad de su organización.

- Resumen de la superficie expuesta a ataques: este panel resume las observaciones clave derivadas de su inventario. Proporciona información general de alto nivel sobre la superficie expuesta a ataques y los tipos de recursos que lo componen, y organiza posibles vulnerabilidades por gravedad (alta, media y baja). Este panel también proporciona contexto clave sobre la infraestructura que comprende su superficie expuesta a ataques. Este contexto incluye información sobre alojamiento en la nube, servicios confidenciales, caducidad de certificados SSL y dominios, y reputación de IP.

- Postura de seguridad: este panel ayuda a las organizaciones a comprender la madurez y complejidad de su programa de seguridad basándose en los metadatos derivados de los activos de su inventario aprobado. Se compone de directivas, procesos y controles técnicos y no técnicos que mitigan el riesgo de amenazas externas. Este panel proporciona información sobre la exposición de CVE, la administración y la configuración de dominios, el hospedaje y las redes, los puertos abiertos y la configuración del certificado SSL.

- Cumplimiento del RGPD: este panel muestra las áreas clave de riesgo de cumplimiento basadas en los requisitos del Reglamento general de protección de datos (RGPD) para la infraestructura en línea accesible a los países europeos. Este panel proporciona información sobre el estado de los sitios web, los problemas del certificado SSL, la información de identificación personal expuesta (DCP), los protocolos de inicio de sesión y el cumplimiento de cookies.

- Top 10 de OWASP: este panel muestra todos los recursos vulnerables según la lista de OWASP de los riesgos de seguridad de aplicaciones web más críticos. En este panel, las organizaciones pueden identificar rápidamente los recursos con problemas de control de acceso, errores criptográficos, inyecciones, diseños inseguros, configuraciones incorrectas de seguridad y otros riesgos críticos definidos por OWASP.

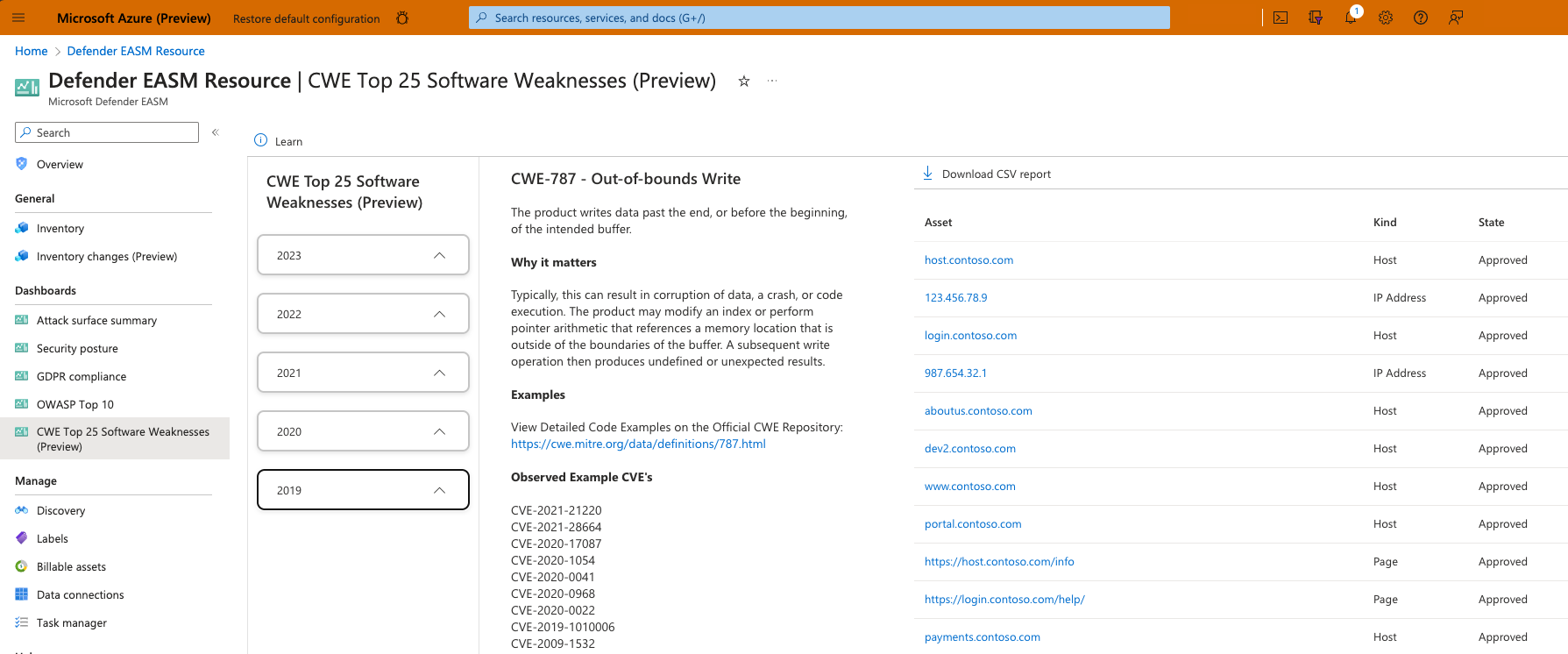

- Las 25 principales debilidades del software CWE: este panel se basa en la lista de las 25 principales debilidades comunes (CWE) que facilita anualmente MITRE. Estos CWE representan las debilidades de software más comunes e impactantes que son fáciles de encontrar y vulnerar.

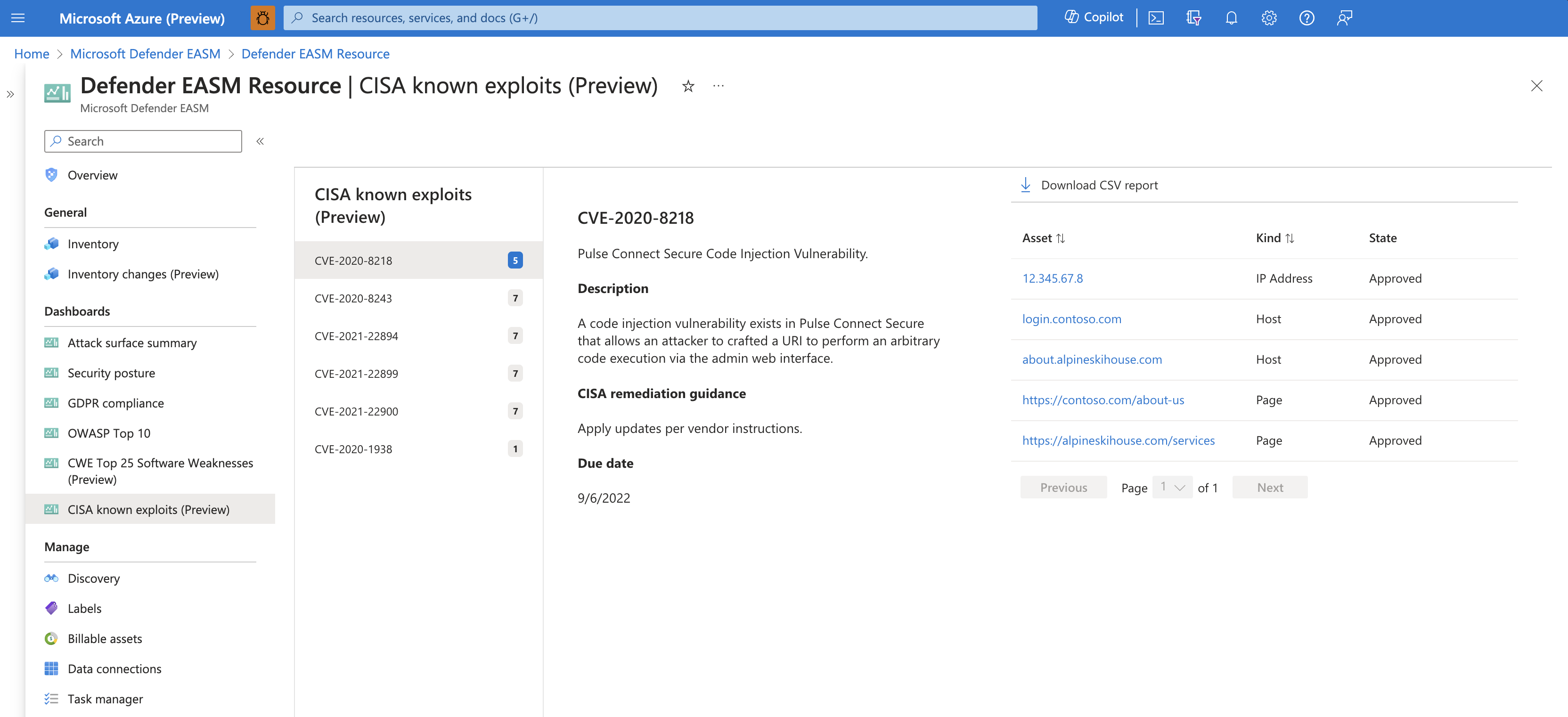

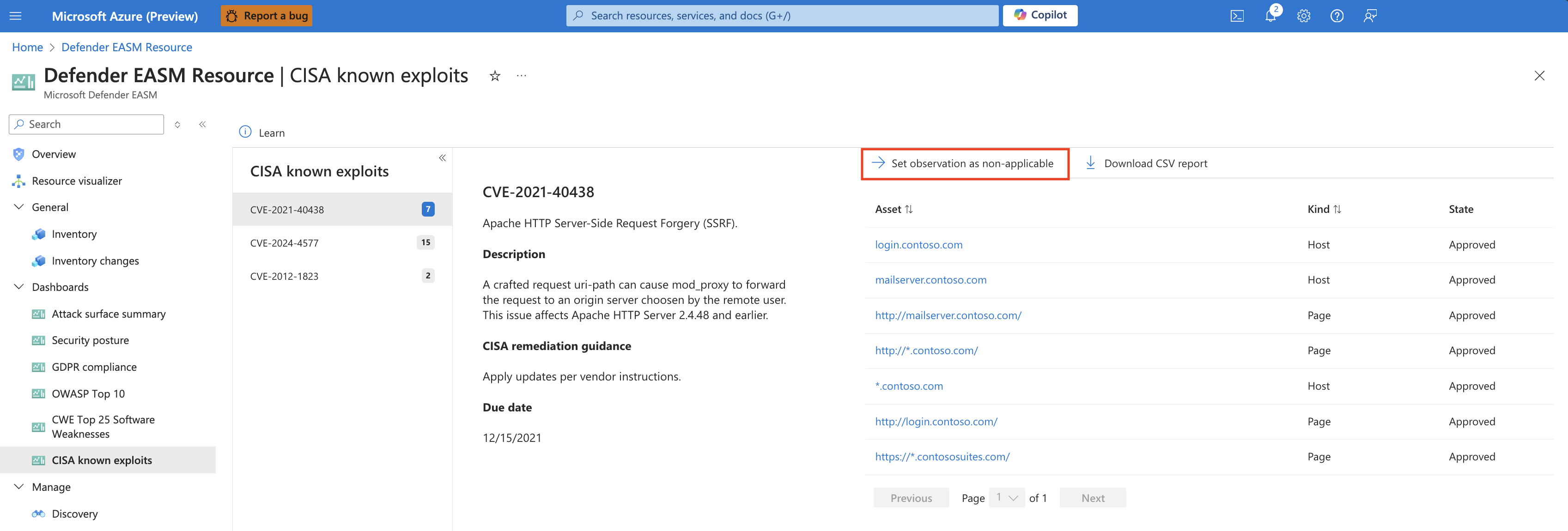

- Vulnerabilidades conocidas de CISA: este panel muestra todos los activos potencialmente afectados por vulnerabilidades que han dado lugar a vulnerabilidades conocidas según la definición de CISA. Este panel le ayuda a priorizar los esfuerzos de corrección en función de las vulnerabilidades que fueron explotadas en el pasado, lo que indica un mayor nivel de riesgo para su organización.

Acceso a paneles

Para acceder a los paneles de EASM de Defender, vaya primero a la instancia de EASM de Defender. En la columna de navegación izquierda, seleccione el panel que desea ver. Puede acceder a estos paneles desde muchas páginas de la instancia de EASM de Defender desde este panel de navegación.

Descarga de datos gráficos

Los datos subyacentes a cualquier gráfico del cuadro de mando pueden exportarse a un archivo CSV. Esta exportación es útil para los usuarios que deseen importar datos de Defender EASM en herramientas de terceros, o trabajar a partir de un archivo CSV al solucionar cualquier problema. Para descargar datos de un gráfico, seleccione primero el segmento específico del gráfico que contiene los datos que desea descargar. Actualmente, las exportaciones de gráficos admiten segmentos de gráficos individuales; para descargar varios segmentos del mismo gráfico, es necesario exportar cada segmento individual.

Al seleccionar un segmento individual del gráfico, se abre una vista desglosada de los datos, con una lista de los activos que componen el recuento del segmento. En la parte superior de esta página, seleccione Descargar informe CSV para iniciar la exportación. Esta acción crea una notificación en el administrador de tareas donde puede seguir el estado de su exportación.

Microsoft Excel impone un límite de 32 767 caracteres por celda. Algunos campos, como la columna "Último banner", podrían mostrarse incorrectamente debido a esta limitación. Si tiene algún problema, intente abrir el archivo en otro programa que admita archivos CSV.

Marcar CV como no aplicables

Muchos paneles de EASM de Defender cuentan con datos CVE, lo que hace que se preste atención a posibles vulnerabilidades en función de la infraestructura de componentes web que impulsa la superficie expuesta a ataques. Por ejemplo, los CV Se muestran en el panel de resumen de Superficie expuesta a ataques, clasificados por su posible gravedad. Al investigar estos CV, puede determinar que algunos no son relevantes para su organización. Esto puede deberse a que está ejecutando una versión no afectada del componente web o su organización tiene soluciones técnicas diferentes para protegerlo de esa vulnerabilidad específica.

En la vista de exploración en profundidad de cualquier gráfico relacionado con CVE, junto al botón "Descargar informe CSV", ahora tiene la opción de establecer una observación como no aplicable. Al hacer clic en este valor, se le redirigirá a una lista de inventario de todos los recursos asociados a esa observación y a continuación, podrá elegir marcar todas las observaciones como no aplicables desde esta página. Para obtener más información sobre cómo marcar las observaciones como no aplicables, consulte Modificación de recursos de inventario.

Cambios en el inventario

La superficie expuesta a ataques cambia constantemente, por lo que Defender EASM analiza y actualiza continuamente el inventario para aumentar la precisión. Los recursos se agregan y quitan con frecuencia del inventario, por lo que es importante seguir estos cambios para comprender la superficie expuesta a ataques e identificar tendencias clave. El panel de cambios de inventario proporciona información general sobre estos cambios, mostrando los recuentos "agregados" y "eliminados" para cada tipo de recurso. Puede filtrar el panel por dos intervalos de fechas: los últimos 7 días o los últimos 30 días.

La sección "Cambios por fecha" proporciona un contexto más detallado sobre cómo ha cambiado diariamente la superficie expuesta a ataques. En esta sección se clasifican las eliminaciones como "eliminadas por el usuario" o "eliminadas por el sistema". Las eliminaciones realizadas por usuarios incluyen todas las eliminaciones manuales, incluidos los cambios de estado de recursos individuales, masivos o en cascada, así como las eliminaciones desencadenadas por las directivas de recursos configuradas por el usuario. Las eliminaciones realizadas por el sistema se producen automáticamente. El sistema elimina los recursos que ya no son relevantes para la superficie expuesta a ataques porque los exámenes recientes ya no observaron su conexión al inventario. Los recursos son aptos para la eliminación si no se han observado en un examen durante 30-60 días, dependiendo del tipo de recurso. Los recursos que se agregan manualmente al inventario no son aptos para la eliminación. En la sección "Cambios por fecha", puede hacer clic en cualquier valor para ver una lista completa de los recursos que se han agregado o eliminado.

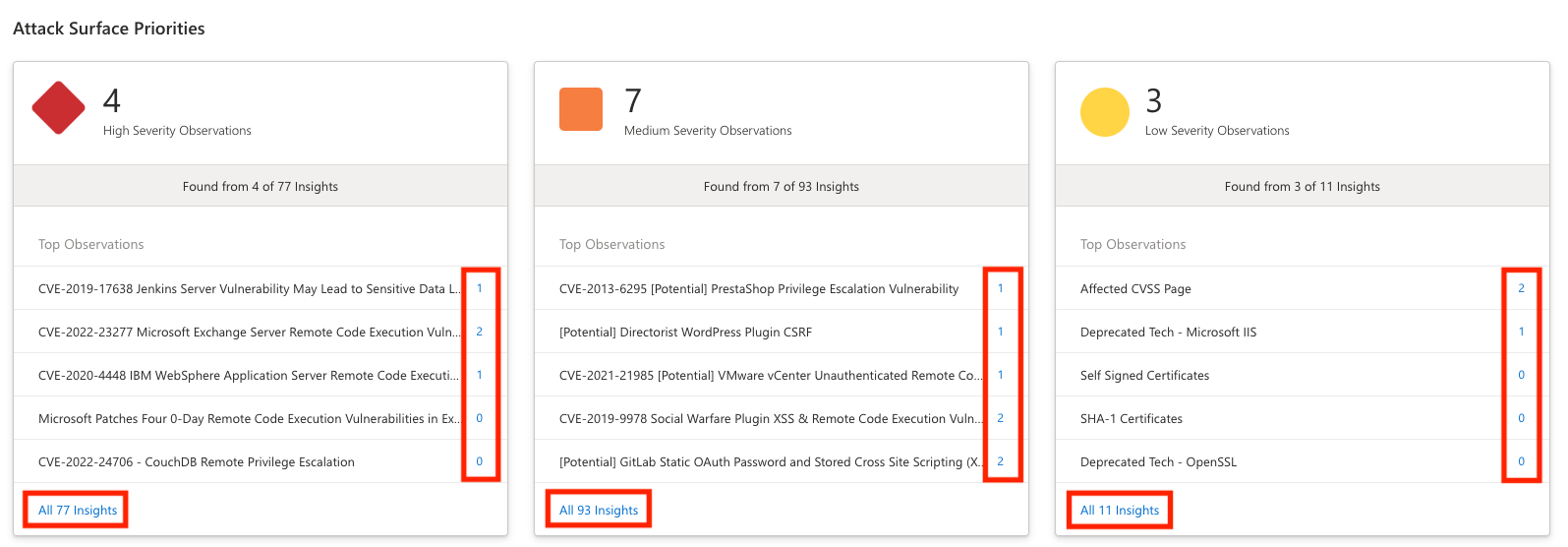

Resumen de la superficie expuesta a ataques

El panel de resumen de superficie expuesta a ataques está diseñado para proporcionar un resumen de alto nivel de la composición de la superficie expuesta a ataques y mostrar las observaciones clave que se deben abordar para mejorar su posición de seguridad. Este panel identifica y prioriza los riesgos dentro de los recursos de una organización por gravedad alta, media y baja, y permite a los usuarios explorar en profundidad cada sección, accediendo a la lista de recursos afectados. Además, el panel revela detalles clave sobre la composición de la superficie expuesta a ataques, la infraestructura en la nube, los servicios confidenciales, las escalas de tiempo de expiración de SSL y el dominio, y la reputación de IP.

Microsoft identifica las superficies de ataque de las organizaciones a través de la tecnología propietaria que detecta recursos accesibles desde Internet que pertenecen a una organización en función de las conexiones de infraestructura a algún conjunto de recursos conocidos inicialmente. Los datos del panel se actualizan diariamente en función de las nuevas observaciones.

Prioridades de superficie expuesta a ataques

En la parte superior de este panel, EASM de Defender proporciona una lista de prioridades de seguridad organizadas por gravedad (alta, media y baja). Las superficies expuestas a ataques de grandes organizaciones pueden ser increíblemente amplias, por lo que priorizar los resultados clave derivados de nuestros datos expansivos ayuda a los usuarios a abordar de forma rápida y eficaz los elementos expuestos más importantes de su superficie expuesta a ataques. Estas prioridades pueden incluir CV críticos, asociaciones conocidas para infraestructura en peligro, uso de tecnología en desuso, infracciones de procedimientos recomendados de infraestructura o problemas de cumplimiento.

Las prioridades de las recomendaciones se determinan mediante la evaluación de Microsoft del posible impacto de cada recomendación. Por ejemplo, las percepciones de alta gravedad pueden incluir vulnerabilidades que son nuevas, explotadas con frecuencia, particularmente dañinas o fácilmente explotables por hackers con un nivel de habilidad inferior. Los puntos de vista de baja gravedad pueden incluir el uso de tecnología obsoleta que ya no recibe soporte, infraestructura que caduca pronto o problemas de cumplimiento que no se alinean con las mejores prácticas de seguridad. Cada información contiene sugerencias de medidas correctivas para protegerse de posibles vulnerabilidades.

Los datos que se han agregado recientemente a la plataforma Defender EASM se marcan con una etiqueta "NUEVO" en este panel. Cuando agregamos nuevas perspectivas que afectan a los activos de su inventario confirmado, el sistema también envía una notificación push que le dirige a una vista detallada de esta nueva perspectiva con una lista de los activos afectados.

Algunas conclusiones están marcadas con "Potencial" en el título. Un conocimiento "Potencial" se produce cuando Defender EASM no puede confirmar que un activo está afectado por una vulnerabilidad. Los posibles fallos se producen cuando nuestro sistema de escaneado detecta la presencia de un servicio específico pero no puede detectar el número de versión. Por ejemplo, algunos servicios permiten a los administradores ocultar información sobre la versión. Las vulnerabilidades suelen estar asociadas a versiones específicas del software, por lo que se requiere una investigación manual para determinar si el activo está afectado. Otras vulnerabilidades pueden remediarse mediante pasos que Defender EASM no es capaz de detectar. Por ejemplo, los usuarios pueden realizar cambios recomendados en las configuraciones de los servicios o ejecutar parches retroactivos. Si una observación va precedida de "Potencial", el sistema tiene motivos para creer que el activo está afectado por la vulnerabilidad, pero no puede confirmarlo por uno de los motivos enumerados anteriormente. Para investigar manualmente, haga clic en el nombre de la información para revisar la guía de reparación que puede ayudarle a determinar si sus activos están afectados.

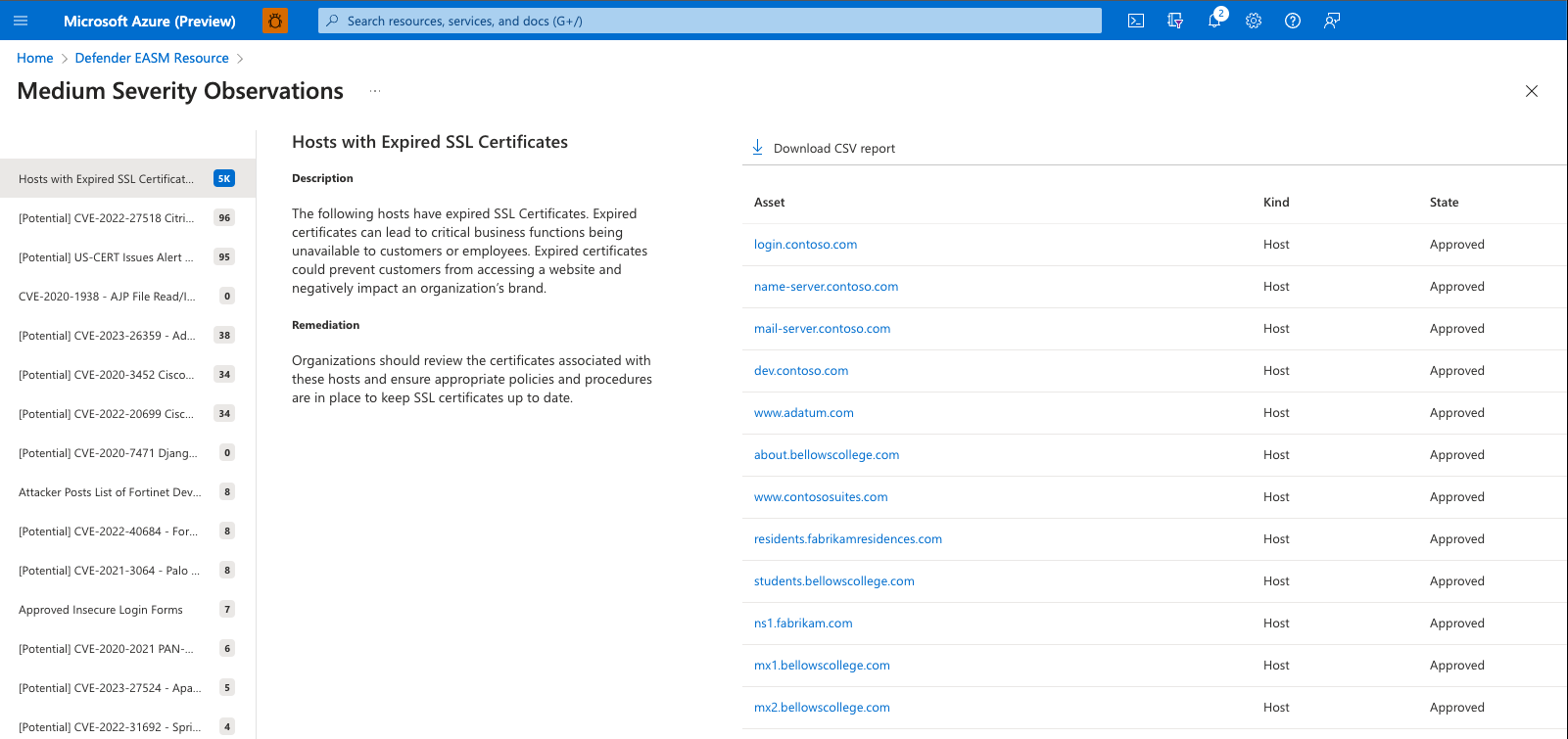

Un usuario normalmente decide investigar primero cualquier observación de alta gravedad. Puede hacer clic en la observación que encabeza la lista para acceder directamente a una lista de activos afectados, o bien seleccionar "Ver todas las __ conclusiones" para ver una lista completa y ampliable de todas las posibles observaciones dentro de ese grupo de gravedad.

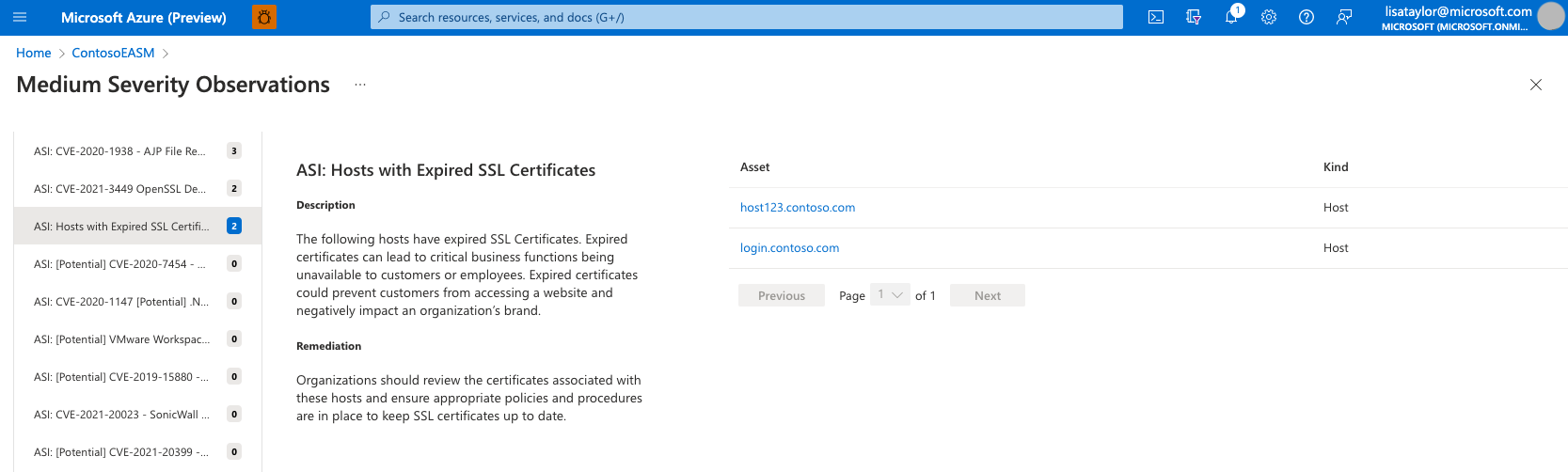

La página Observaciones presenta una lista de todas las posibles percepciones en la columna de la izquierda. Esta lista se ordena por el número de recursos que se ven afectados por cada riesgo de seguridad y muestra primero los problemas que afectan al mayor número de recursos. Para ver los detalles de cualquier riesgo de seguridad, simplemente haga clic en él en esta lista.

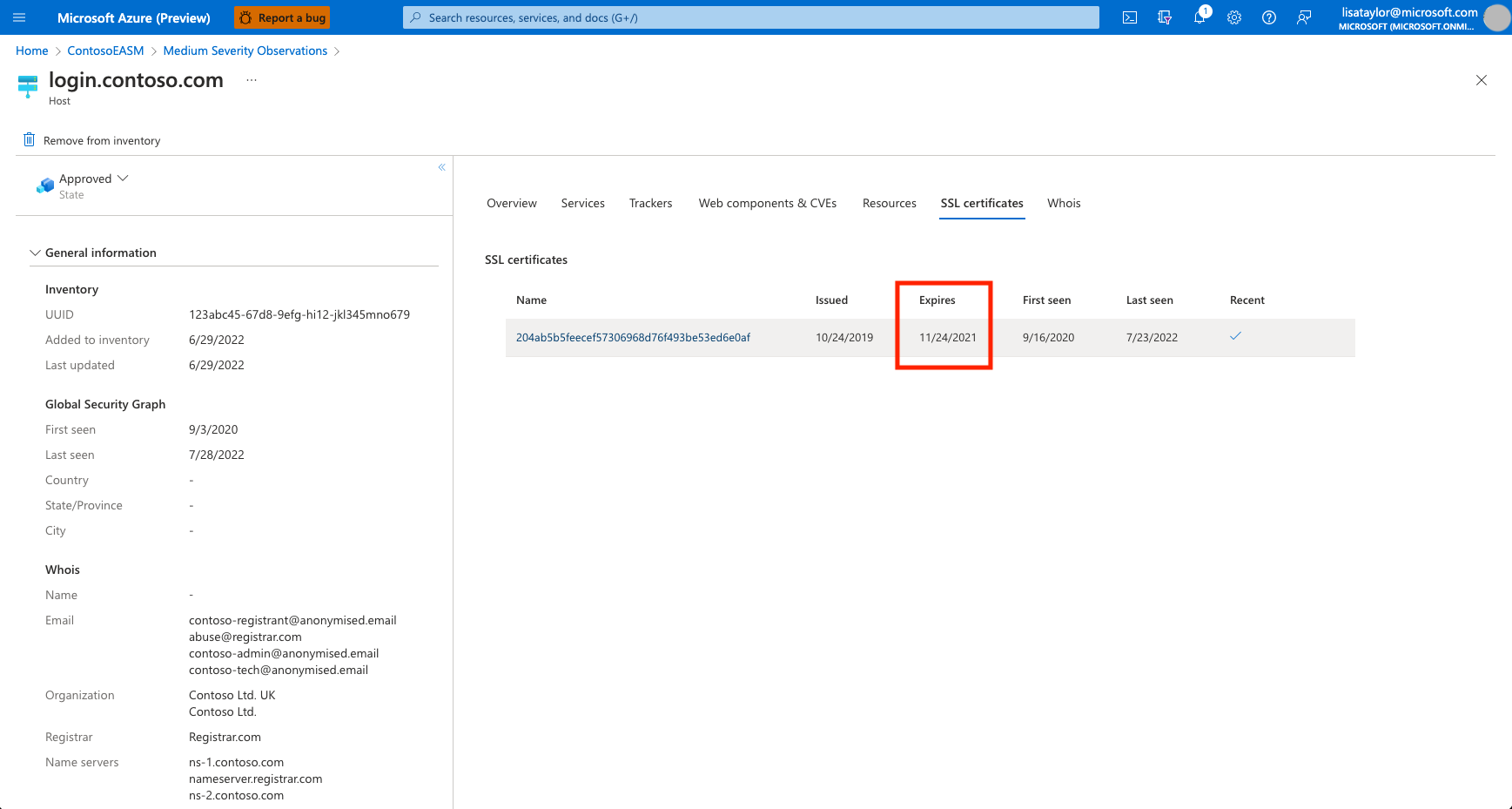

Esta vista detallada de cualquier observación incluye el título del problema, una descripción y orientaciones de corrección del equipo EASM de Defender. En este ejemplo, la descripción explica cómo los certificados SSL expirados pueden dar lugar a que las funciones empresariales críticas no estén disponibles, lo que impide que los clientes o empleados accedan al contenido web y, por tanto, daña la marca de la organización. La sección Corrección proporciona consejos sobre cómo corregir rápidamente el problema; En este ejemplo, Microsoft recomienda revisar los certificados asociados a los recursos de host afectados, actualizar los certificados SSL coincidente y actualizar los procedimientos internos para asegurarse de que los certificados SSL se actualizan de forma oportuna.

Por último, en la sección Recurso se enumeran las entidades afectadas por este problema de seguridad específico. En este ejemplo, un usuario desea investigar los activos afectados para obtener más información sobre el certificado SSL caducado. Puede hacer clic en cualquier nombre de recurso de esta lista para ver la página Detalles del recurso.

En la página Detalles del recurso, después, haremos clic en la pestaña "Certificados SSL" para ver más información sobre el certificado expirado. En este ejemplo, el certificado enumerado muestra una fecha de expiración en el pasado, lo que indica que el certificado está expirado actualmente y, por lo tanto, probablemente inactivo. En esta sección también se proporciona el nombre del certificado SSL que puede enviar al equipo adecuado dentro de la organización para la corrección rápida.

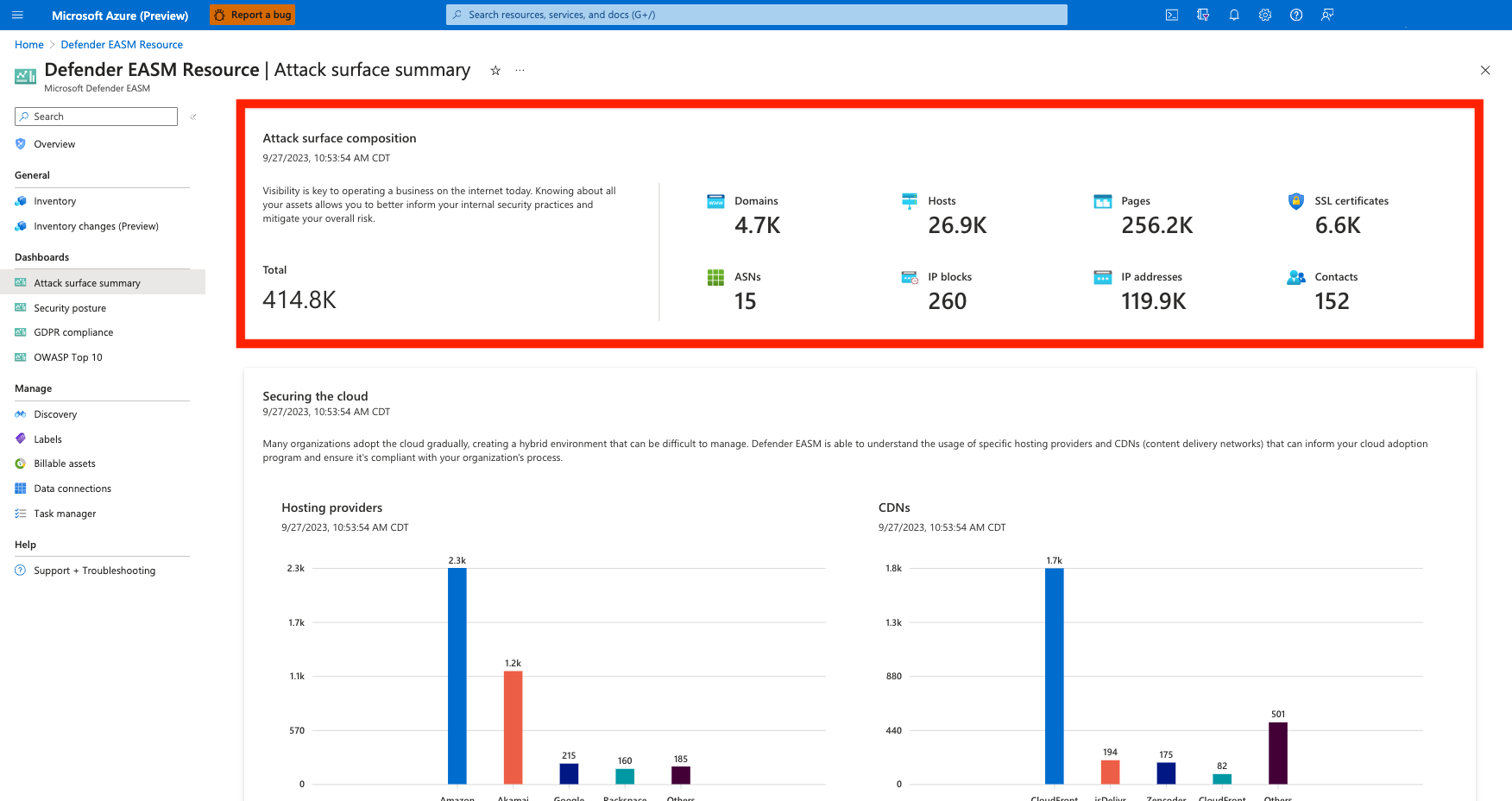

Composición de la superficie expuesta a ataques

En la sección siguiente se proporciona un resumen general de la composición de la superficie expuesta a ataques. Este gráfico proporciona recuentos de cada tipo de recurso, lo que ayuda a los usuarios a comprender cómo se distribuye su infraestructura entre dominios, hosts, páginas, certificados SSL, ASN, bloques IP, direcciones IP y contactos de correo electrónico.

Se puede hacer clic en cada valor, lo que llevará a los usuarios a su lista de inventario filtrada para mostrar solo los recursos del tipo designado. Desde esta página, puede hacer clic en cualquier activo para ver más detalles, o puede agregar más filtros para acotar la lista según sus necesidades.

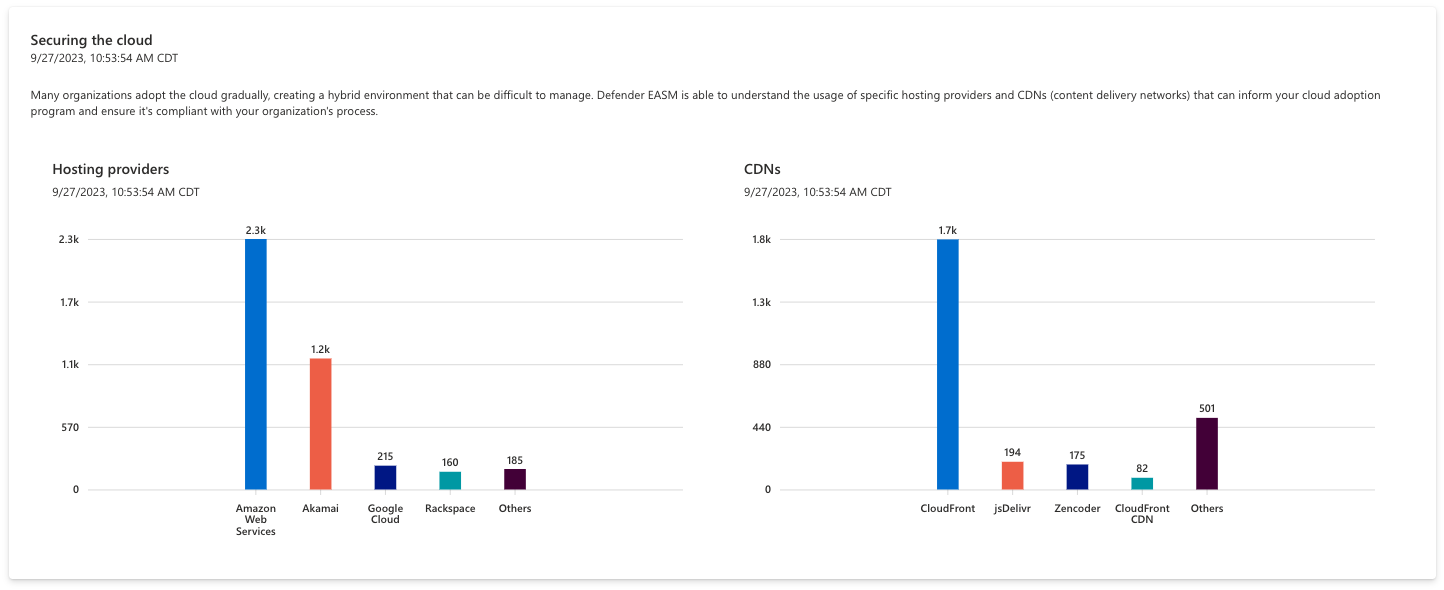

Protección de la nube

En esta sección del panel de resumen de superficie expuesta a ataques se proporciona información sobre las tecnologías de nube que se usan en toda la infraestructura. Dado que la mayoría de las organizaciones se adaptan gradualmente a la nube, la naturaleza híbrida de la infraestructura en línea puede ser difícil de supervisar y administrar. EASM de Defender ayuda a las organizaciones a comprender el uso de tecnologías de nube específicas en toda la superficie expuesta a ataques, asignando proveedores de hosts en la nube a los recursos confirmados para informar al programa de adopción de la nube y garantizar el cumplimiento de los procesos de las organizaciones.

Por ejemplo, su organización puede decidir migrar toda la infraestructura de nube a un único proveedor para simplificar y consolidar su superficie de ataque. Este gráfico puede ayudarle a identificar los recursos que todavía deben migrarse. Se puede hacer clic en cada barra del gráfico, lo que lleva a los usuarios a una lista filtrada que muestra los recursos que componen el valor del gráfico.

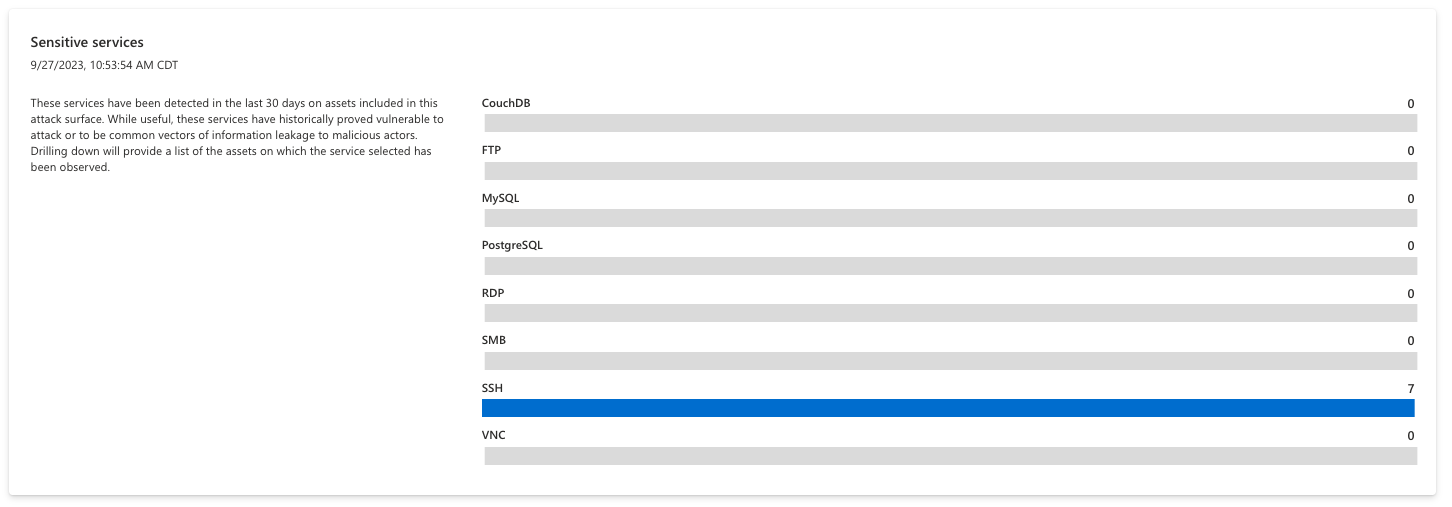

Servicios confidenciales

En esta sección se muestran los servicios confidenciales detectados en la superficie expuesta a ataques que se deben evaluar y ajustar potencialmente para garantizar la seguridad de su organización. En este gráfico se resaltan los servicios que históricamente son vulnerables a ataques o son vectores comunes de pérdida de información a actores malintencionados. Todos los recursos de esta sección deben investigarse y Microsoft recomienda que las organizaciones consideren servicios alternativos con una mejor posición de seguridad para mitigar el riesgo.

El gráfico está organizado por el nombre de cada servicio; al hacer clic en cualquier barra individual se obtiene una lista de los activos que están ejecutando ese servicio en particular. El gráfico siguiente está vacío, lo que indica que la organización no está ejecutando actualmente ningún servicio que sea especialmente susceptible a ataques.

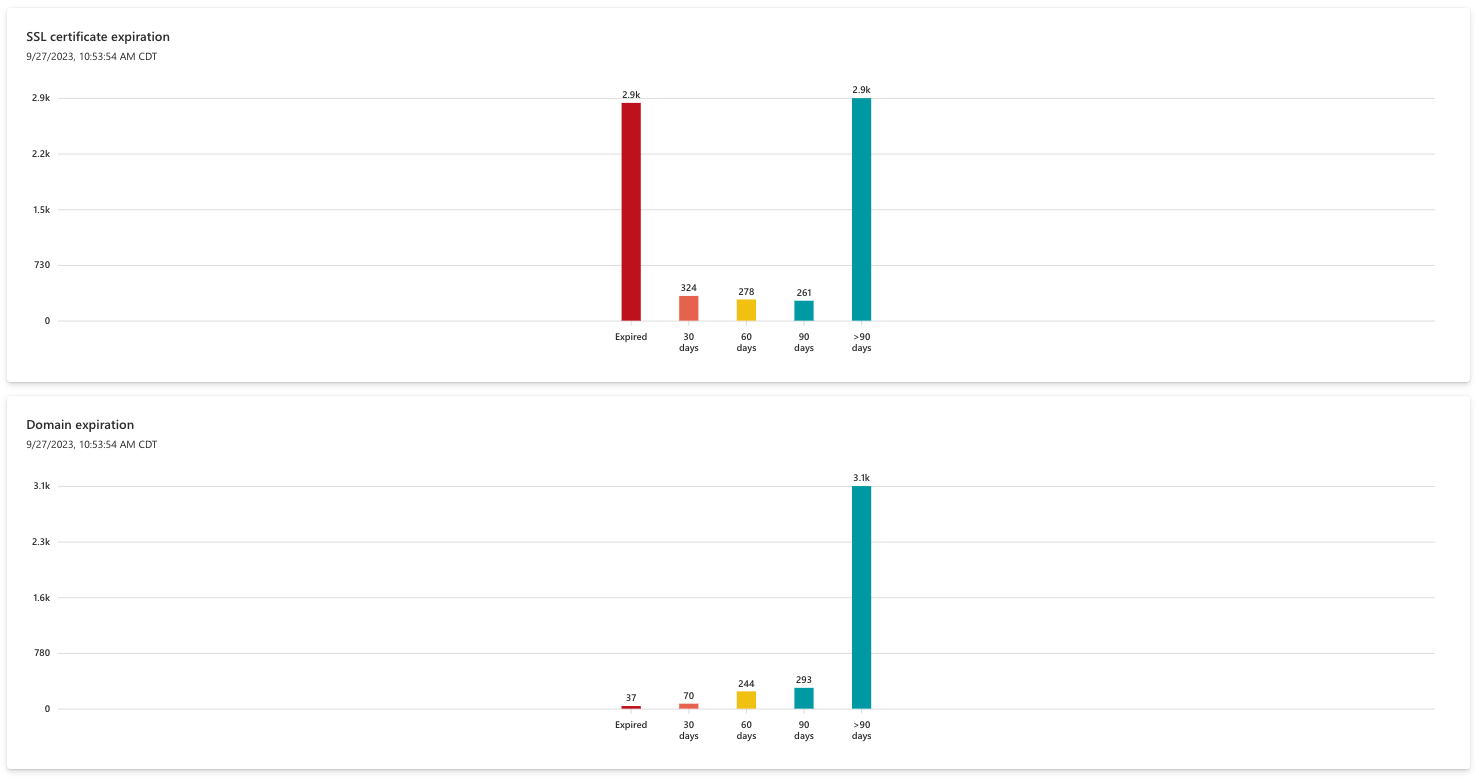

Expiraciones de SSL y dominio

Estos dos gráficos de expiración muestran las próximas expiraciones de certificado SSL y dominio, lo que garantiza que una organización tenga amplia visibilidad sobre las próximas renovaciones de la infraestructura clave. Un dominio expirado puede hacer que el contenido la clave sea inaccesible de repente y el dominio puede incluso ser comprado rápidamente por un actor malintencionado que pretende atacar a su organización. Un certificado SSL expirado deja los recursos correspondientes susceptibles a ataques.

Ambos gráficos están organizados por el período de expiración, que va desde "más de 90 días" hasta ya expirado. Microsoft recomienda que las organizaciones renueven inmediatamente los certificados o dominios SSL expirados y organicen proactivamente la renovación de los recursos que vayan a expirar en 30-60 días.

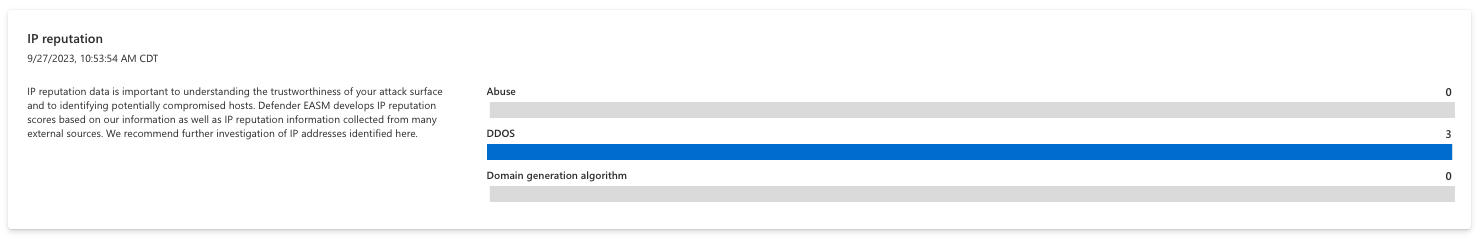

Reputación de IP

Los datos de reputación de IP ayudan a los usuarios a comprender la confiabilidad de la superficie expuesta a ataques e identificar hosts potencialmente comprometidos. Microsoft desarrolla puntuaciones de reputación de IP basadas en nuestros datos propietarios, así como en la información de IP recopilada de orígenes externos. Se recomienda investigar aún más las direcciones IP identificadas aquí, ya que una puntuación sospechosa o malintencionada asociada a un recurso de su propiedad indica que el recurso es susceptible a ataques o ya ha sido aprovechado por actores malintencionados.

Este gráfico está organizado por la directiva de detección que desencadenó una puntuación de reputación negativa. Por ejemplo, el valor DDOS indica que la dirección IP ha estado implicada en un ataque por denegación de servicio distribuido. Los usuarios pueden hacer clic en cualquier valor de barra para acceder a una lista de recursos que lo componen. En el ejemplo siguiente, el gráfico está vacío, lo que indica que todas las direcciones IP del inventario tienen puntuaciones de reputación satisfactorias.

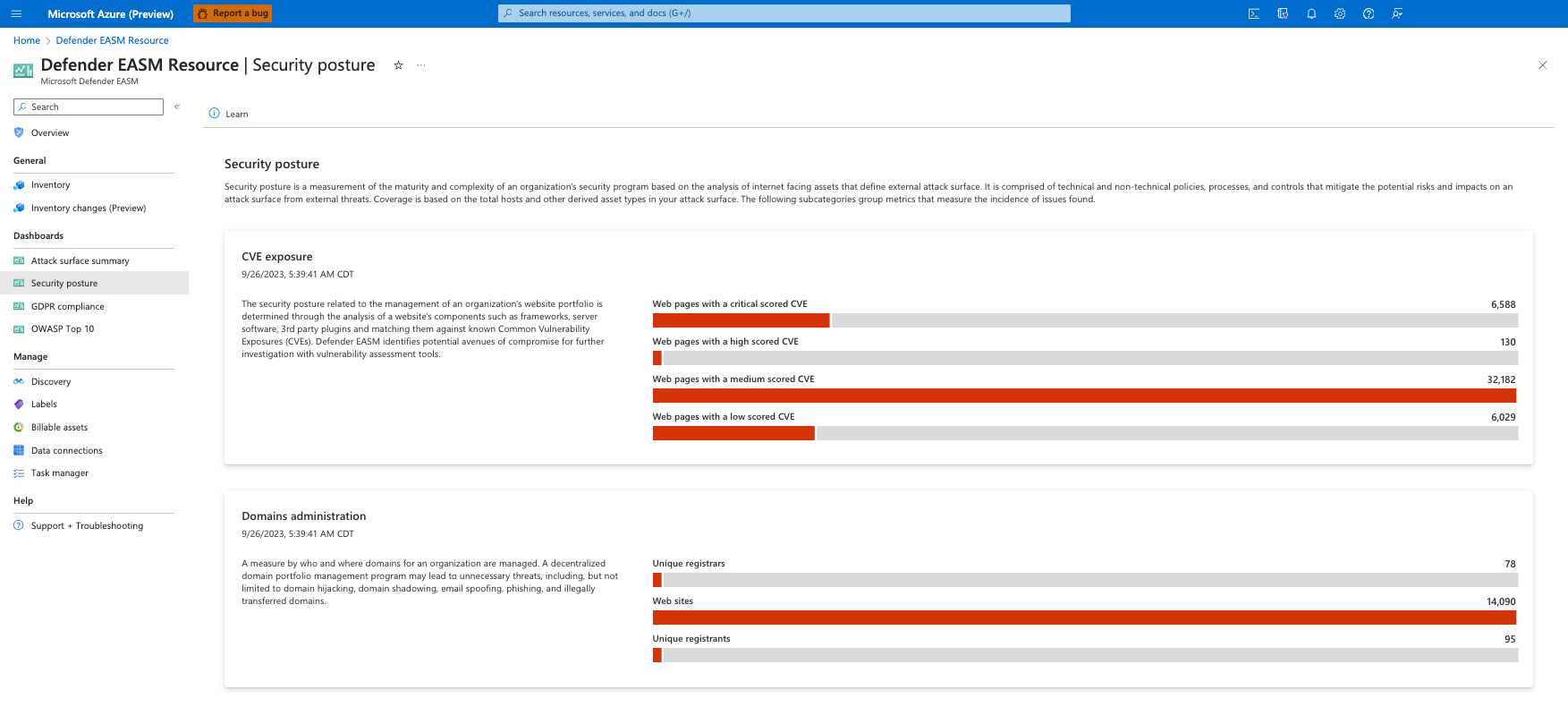

Panel Posición de seguridad

El panel Posición de seguridad ayuda a las organizaciones a medir la madurez de su programa de seguridad en función del estado de los recursos del inventario confirmado. Se compone de directivas, procesos y controles técnicos y no técnicos que mitigan el riesgo de amenazas externas. Este panel proporciona información sobre la exposición de CVE, la administración y la configuración de dominios, el hospedaje y las redes, los puertos abiertos y la configuración del certificado SSL.

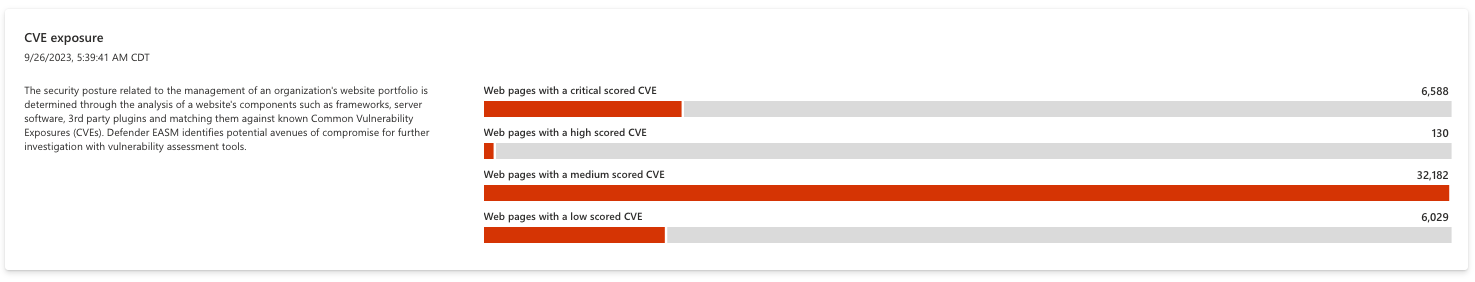

Exposición de CVE

El primer gráfico del panel Posición de seguridad se relaciona con la administración de la cartera de sitios web de una organización. Microsoft analiza los componentes de los sitios web, como marcos, software de servidor y plugins de terceros, y los compara con una lista actualizada de exposiciones comunes a vulnerabilidades (Common Vulnerability Exposures, CVE) para identificar los riesgos de vulnerabilidad para su organización. Los componentes web de cada sitio web se inspeccionan diariamente para garantizar la exactitud y la precisión.

Se recomienda que los usuarios aborden inmediatamente cualquier vulnerabilidad relacionada con CVE al mitigar el riesgo actualizando los componentes web o seguir las instrucciones de corrección de cada CVE. Se puede hacer clic en cada barra del gráfico, lo que muestra una lista de los recursos afectados.

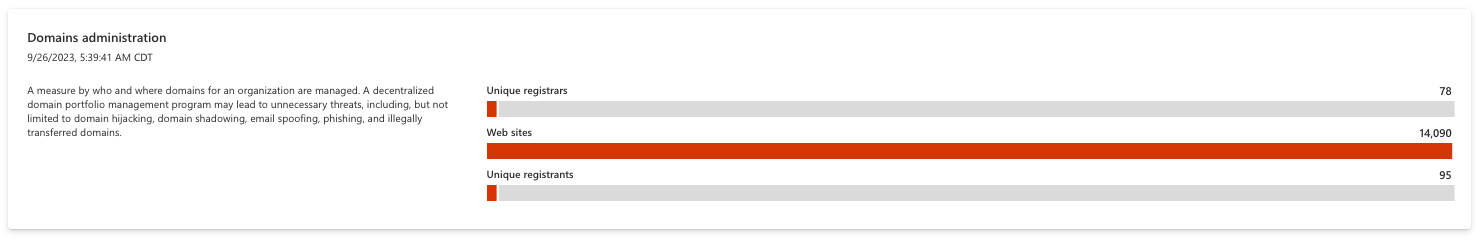

Administración de dominios

En este gráfico se proporciona información sobre cómo administra una organización sus dominios. Las empresas con un programa descentralizado de administración de carteras de dominios son susceptibles a amenazas innecesarias, como secuestro de dominio, sombra de dominio, suplantación de identidad de correo electrónico, suplantación de identidad y transferencias de dominio ilegales. Un proceso de registro de dominio cohesivo mitiga este riesgo. Por ejemplo, las organizaciones deben usar la misma información de contacto de registradores y registradores para sus dominios para asegurarse de que todos los dominios se pueden asignar a las mismas entidades. Esto ayuda a garantizar que los dominios no se quedan olvidados cuando se actualizan y se mantienen.

Se puede hacer clic en cada barra del gráfico, lo que lleva a una lista de todos los recursos que componen el valor.

Hospedaje y redes

Este gráfico proporciona información sobre la posición de seguridad relacionada con dónde se encuentran los hosts de una organización. El riesgo asociado a la propiedad de los sistemas autónomos depende del tamaño y la madurez del departamento de TI de una organización.

Se puede hacer clic en cada barra del gráfico, lo que lleva a una lista de todos los recursos que componen el valor.

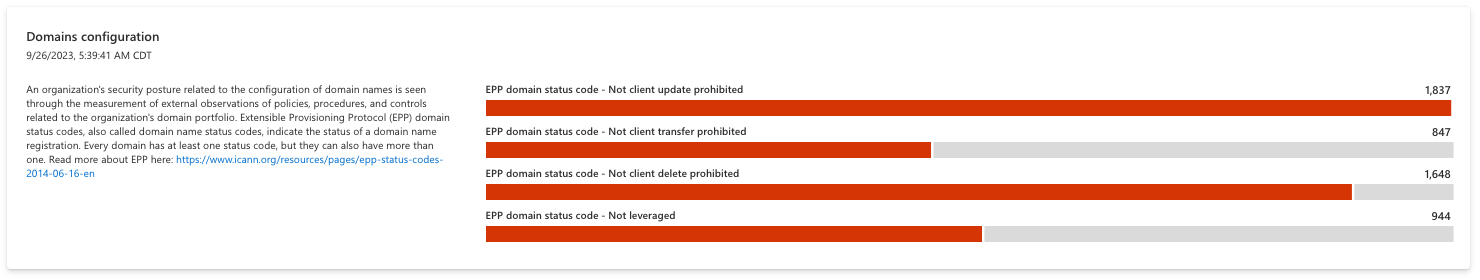

Configuración de dominios

Esta sección ayuda a las organizaciones a comprender la configuración de sus nombres de dominio, sacando a la luz cualquier dominio que pueda ser susceptible de riesgos innecesarios. Los códigos de estado de dominio del Protocolo de aprovisionamiento extensible (EPP) indican el estado de un registro de nombre de dominio. Todos los dominios tienen al menos un código, aunque se pueden aplicar varios códigos a un solo dominio. Esta sección es útil para comprender las directivas implementadas para administrar los dominios o las directivas que faltan que dejan vulnerables a los dominios.

Por ejemplo, el código de estado "clientUpdateProhibited" impide actualizaciones no autorizadas del nombre de dominio; una organización debe ponerse en contacto con su registrador para elevar este código y realizar cualquier actualización. En el gráfico siguiente se buscan activos de dominio que no tienen este código de estado, lo que indica que el dominio está abierto actualmente a actualizaciones, lo que puede provocar fraudes. Los usuarios deben hacer clic en cualquier barra de este gráfico para ver una lista de recursos que no tienen los códigos de estado adecuados aplicados para que puedan actualizar sus configuraciones de dominio en consecuencia.

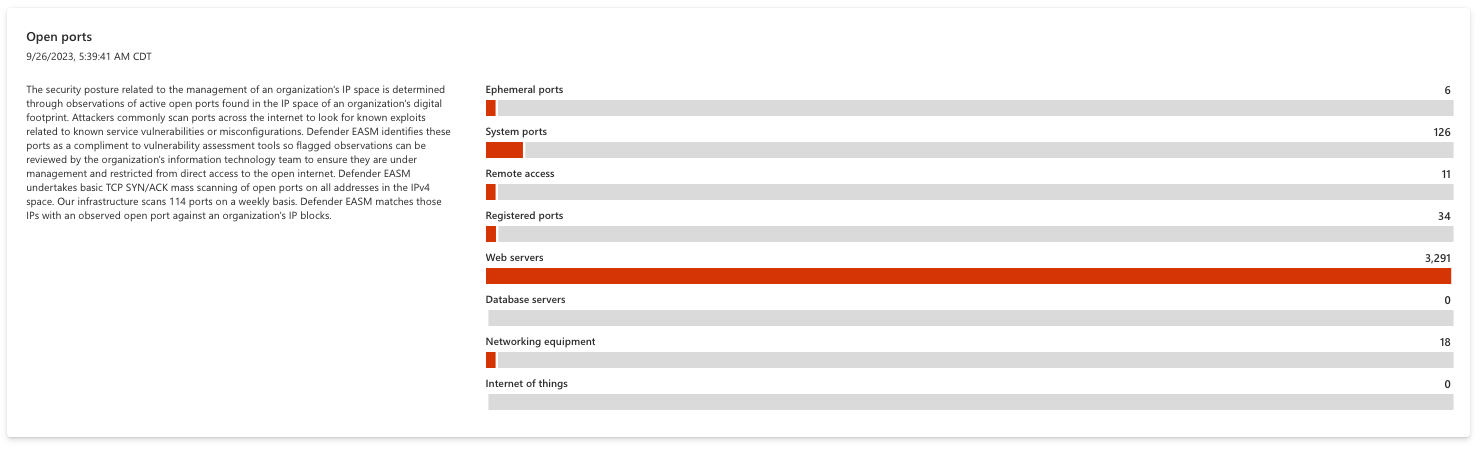

Open Ports (Abrir puertos)

Esta sección ayuda a los usuarios a comprender cómo se administra su espacio IP, detectando los servicios que se exponen a Internet abierto. Los atacantes suelen examinar los puertos en Internet para buscar vulnerabilidades de seguridad conocidas relacionadas con vulnerabilidades de servicio o configuraciones incorrectas. Microsoft identifica estos puertos abiertos para complementar las herramientas de evaluación de vulnerabilidades, marcando las observaciones para su revisión con el fin de garantizar que su equipo de tecnología de la información las administra adecuadamente.

Al realizar escaneos básicos TCP SYN/ACK a través de todos los puertos abiertos en las direcciones de un espacio IP, Microsoft detecta los puertos que podrían necesitar ser restringidos del acceso directo a la Internet abierta. Algunos ejemplos son las bases de datos, los servidores DNS, los dispositivos IoT, los enrutadores y los conmutadores. Estos datos también se pueden usar para detectar recursos shadow IT o servicios de acceso remoto no seguros. Se puede hacer clic en todas las barras de este gráfico, lo que abre una lista de recursos que componen el valor para que su organización pueda investigar el puerto abierto en cuestión y corregir cualquier riesgo.

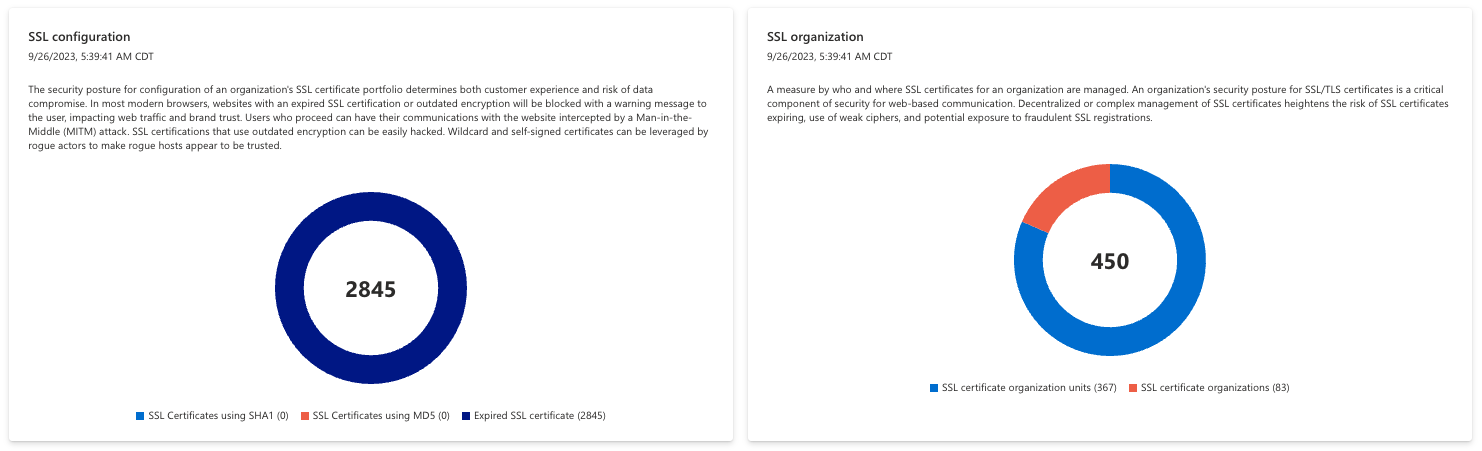

Configuración y organización de SSL

Los gráficos de configuración y organización de SSL muestran problemas comunes relacionados con SSL que podrían afectar a las funciones de su infraestructura en línea.

Por ejemplo, el gráfico de configuración de SSL muestra los problemas de configuración detectados que pueden interrumpir los servicios en línea. Esto incluye certificados SSL expirados y certificados que usan algoritmos de firma obsoletos como SHA1 y MD5, lo que da lugar a un riesgo de seguridad innecesario para su organización.

El gráfico del organigrama SSL proporciona información sobre el registro de los certificados SSL, que indica la organización y las unidades de negocio asociadas a cada certificado. Esto puede ayudar a los usuarios a comprender la propiedad designada de estos certificados; se recomienda que las empresas consoliden su organización y su lista de unidades cuando sea posible para ayudar a garantizar una administración adecuada en el futuro.

Panel de cumplimiento de RGPD

El panel de cumplimiento del RGPD presenta un análisis de los recursos del inventario confirmado en relación con los requisitos descritos en el Reglamento general de protección de datos (RGPD). El RGPD es un reglamento de la legislación de la Unión Europea (UE) que exige estándares de protección de datos privacidad a las entidades en línea a las que se pueda acceder desde la UE. Estas regulaciones se han convertido en un modelo para leyes similares fuera de la UE, por lo que sirve como una excelente guía sobre cómo controlar la privacidad de los datos en todo el mundo.

En este panel se analizan las propiedades web orientadas al público de una organización para exponer cualquier recurso que es posible que no cumpla el RGPD.

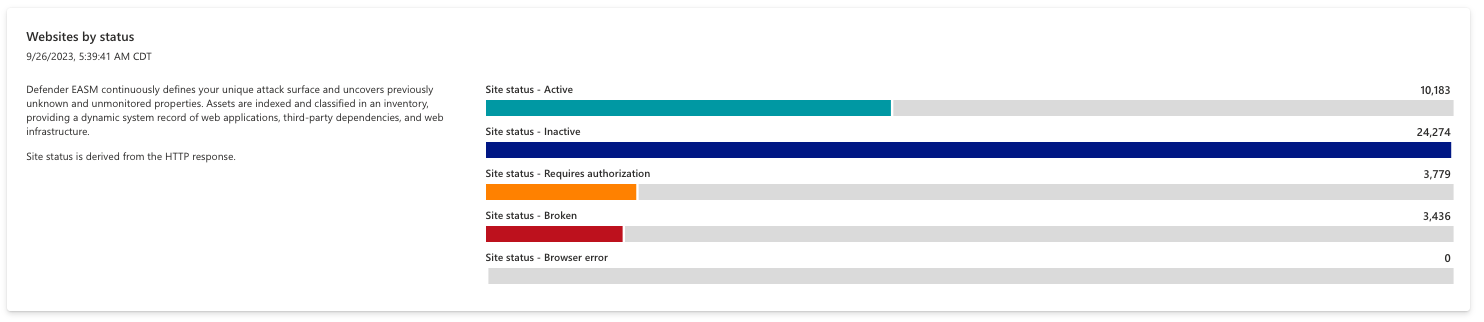

Sitios web por estado

Este gráfico organiza los recursos de sitio web por código de estado de respuesta HTTP. Estos códigos indican si una solicitud HTTP específica se ha completado correctamente o proporciona contexto sobre por qué no se puede acceder al sitio. Los códigos HTTP también pueden avisarle de redireccionamientos, respuestas de error del servidor y errores de cliente. La respuesta HTTP "451" indica que un sitio web no está disponible por motivos legales. Esto podría indicar que un sitio ha sido bloqueado para las personas en la Europa porque no cumple con RGPD.

Este gráfico organiza los sitios web por código de estado. Entre las opciones se incluyen Activo, Inactivo, Requiere autorización, Roto y Error de navegador; los usuarios pueden hacer clic en cualquier componente del gráfico de barras para ver una lista completa de los recursos que componen el valor.

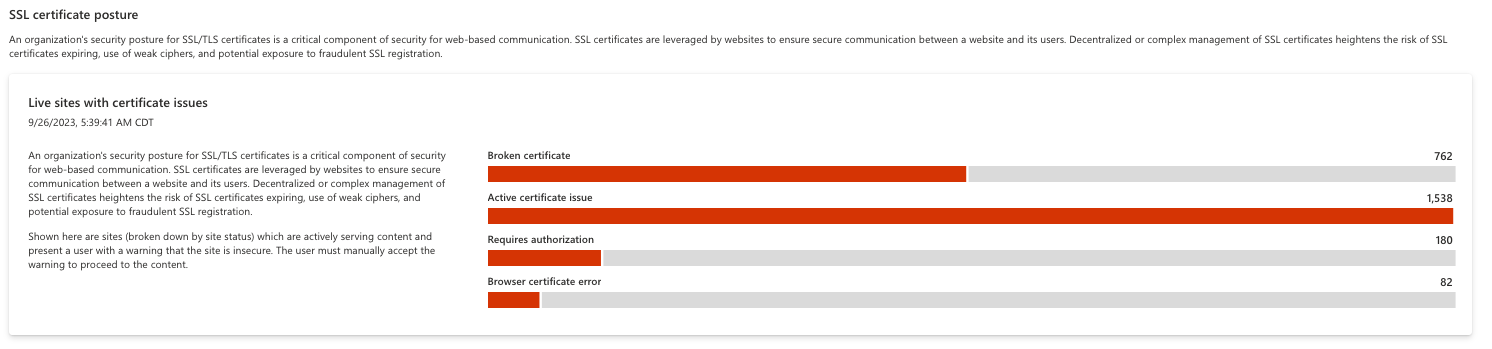

Sitios activos con problemas de certificado

En este gráfico se muestran páginas que sirven activamente contenido y presentan a los usuarios una advertencia de que el sitio no es seguro. El usuario debe aceptar manualmente la advertencia para ver el contenido de estas páginas. Esto puede ocurrir por varias razones; este cuadro organiza los resultados por la razón específica para facilitar la mitigación. Entre las opciones se incluyen certificados rotos, problemas de certificados activos, se requieren errores de autorización y de certificado del explorador.

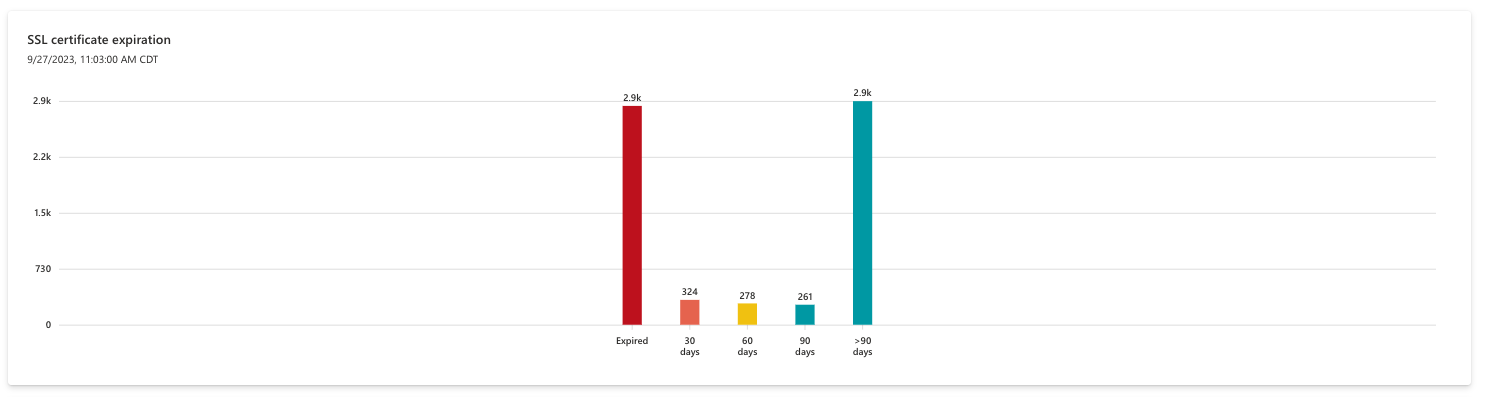

Expiración de certificados SSL

En este gráfico se muestran las próximas expiraciones del certificado SSL, lo que garantiza que una organización tenga una amplia visibilidad sobre las próximas renovaciones. Un certificado SSL expirado deja los recursos correspondientes susceptibles a ataques y puede hacer que el contenido de una página sea inaccesible para Internet.

Este gráfico está organizado por la ventana de expiración detectada, que va desde que ya ha expirado hasta que expira en más de 90 días. Los usuarios pueden hacer clic en cualquier componente del gráfico de barras para acceder a una lista de recursos aplicables, lo que facilita el envío de una lista de nombres de certificado al departamento de TI para su corrección.

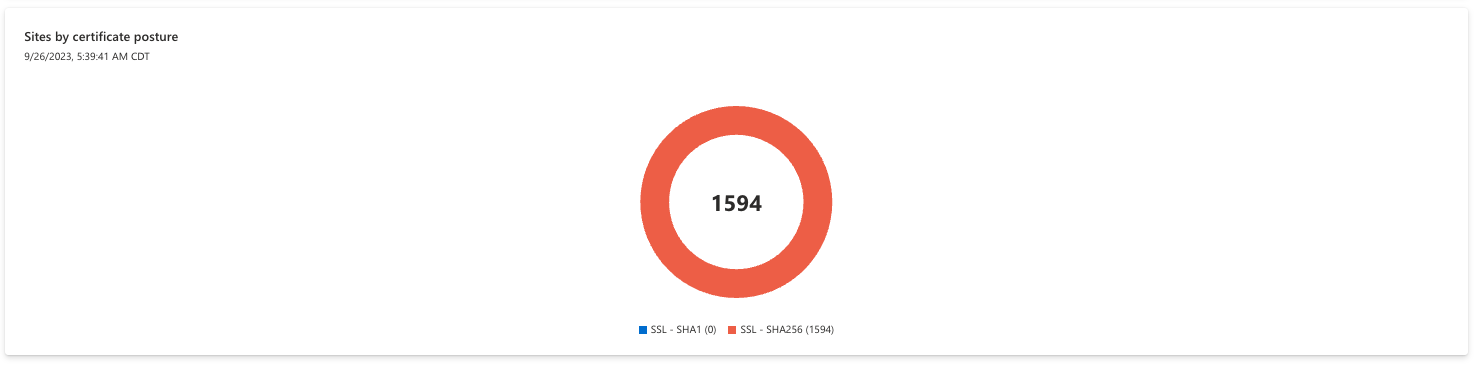

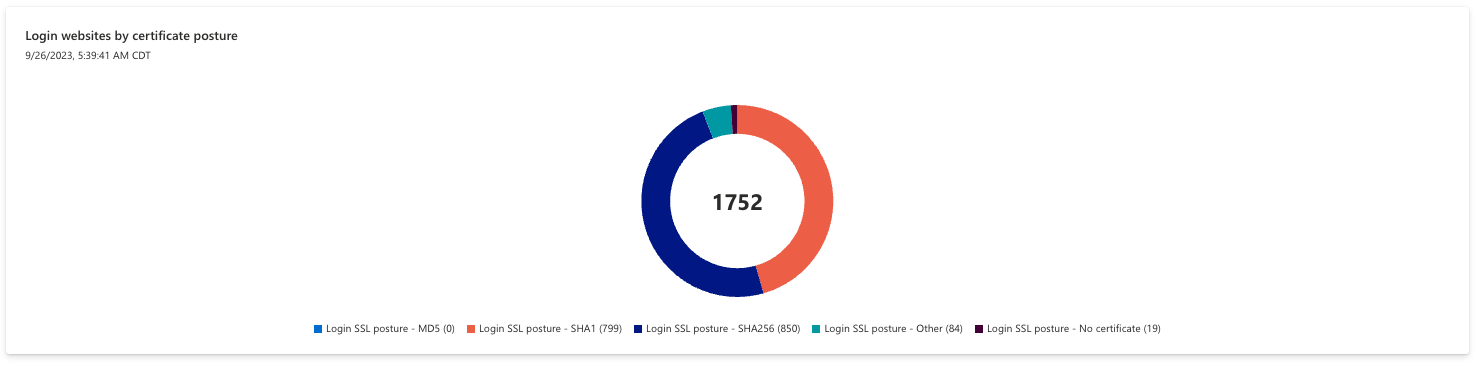

Sitios según la postura del certificado

En esta sección se analizan los algoritmos de firma que impulsan un certificado SSL. Los certificados SSL pueden protegerse con varios algoritmos criptográficos; algunos algoritmos nuevos se consideran más fiables y seguros que los antiguos, por lo que se recomienda a las empresas que retiren los algoritmos antiguos como SHA-1.

Los usuarios pueden hacer clic en cualquier segmento del gráfico circular para ver una lista de recursos que componen el valor seleccionado. SHA256 se considera seguro, mientras que las organizaciones deben actualizar los certificados que usen el algoritmo SHA1.

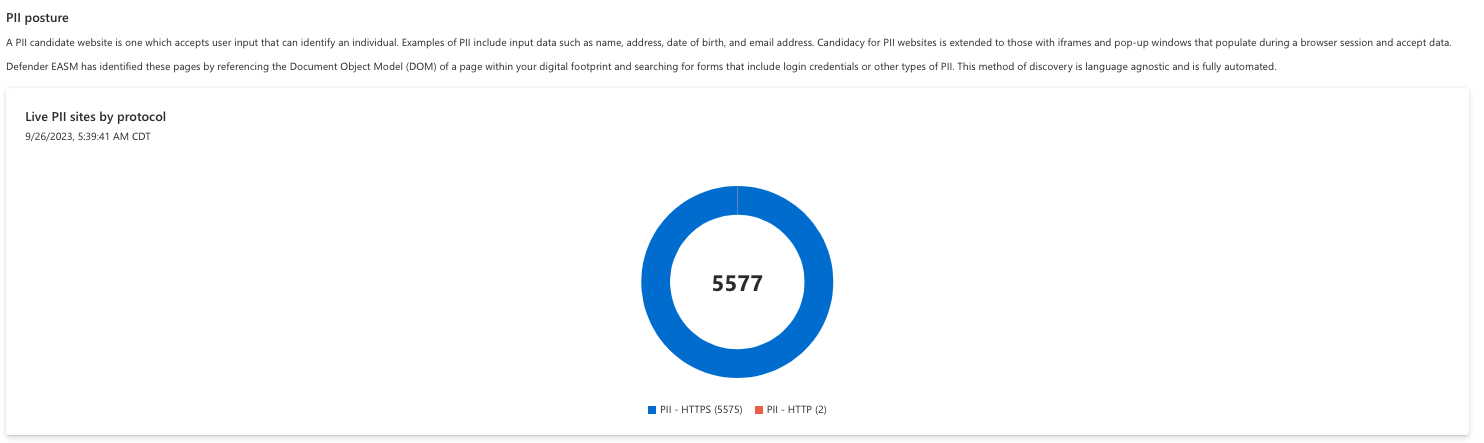

Sitios PII vivos por protocolo

La protección de la información de identificación personal (DCP) es un componente fundamental para el Reglamento General de Protección de Datos. DCP se define como cualquier dato que pueda identificar a un individuo, incluidos nombres, direcciones, cumpleaños o direcciones de correo electrónico. Cualquier sitio web que acepte estos datos a través de un formulario debe estar completamente protegido de acuerdo con las directrices del RGPD. Al analizar el Modelo de objetos del documento (DOM) de sus páginas, Microsoft identifica los formularios y las páginas de inicio de sesión que pueden aceptar IIP y que, por tanto, deben evaluarse de acuerdo con la legislación de la Unión Europea. El primer gráfico de esta sección muestra los sitios activos por protocolo, identificando los sitios que utilizan protocolos HTTP frente a HTTPS.

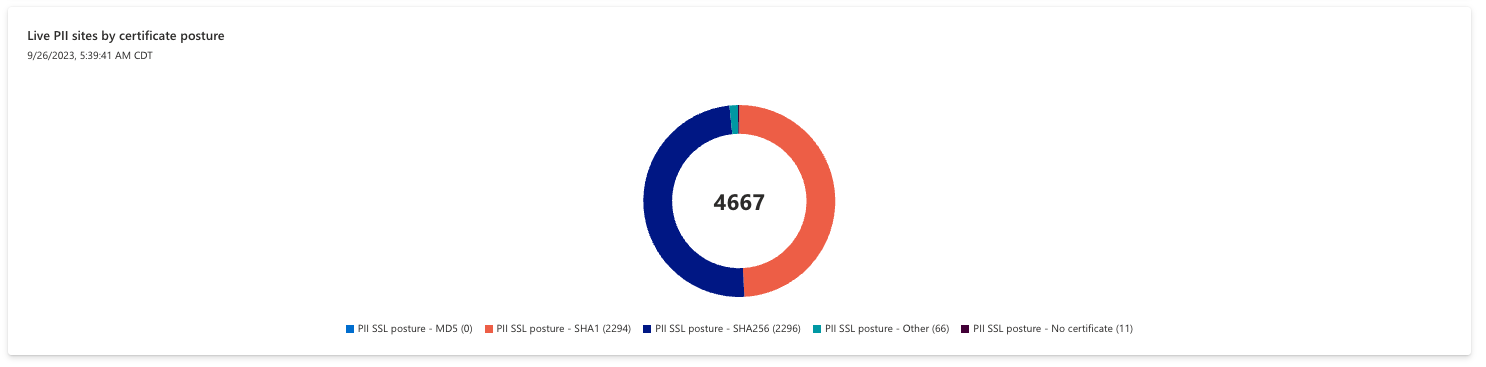

Sitios PII activos por postura de certificado

Este gráfico muestra los sitios PII activos según el uso que hacen de los certificados SSL. Si consulta este gráfico, podrá comprender rápidamente los algoritmos hash utilizados en los sitios que contienen información personal identificable.

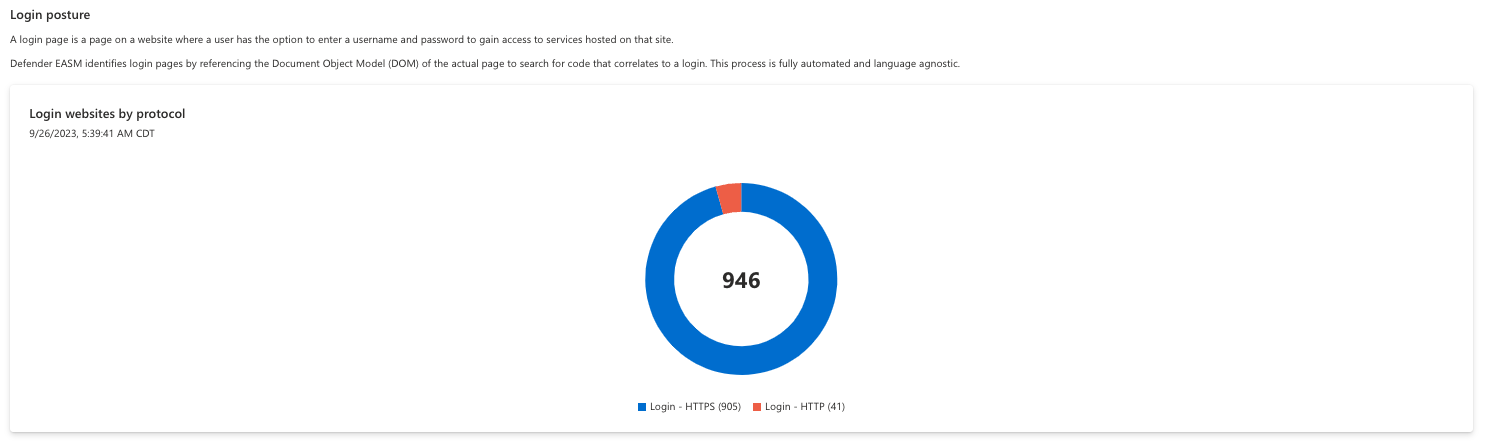

Sitios web de acceso por protocolo

Una página de inicio de sesión es una página de un sitio web donde un usuario tiene la opción de escribir un nombre de usuario y una contraseña para obtener acceso a los servicios hospedados en ese sitio. Las páginas de inicio de sesión tienen requisitos específicos en el RGPD, por lo que EASM de Defender hace referencia al DOM de todas las páginas escaneadas para buscar código que se correlacione con un inicio de sesión. Por ejemplo, las páginas de inicio de sesión deben ser seguras para ser compatibles. Este primer gráfico muestra los sitios web de inicio de sesión por protocolo (HTTP o HTTPS) y el segundo por postura del certificado.

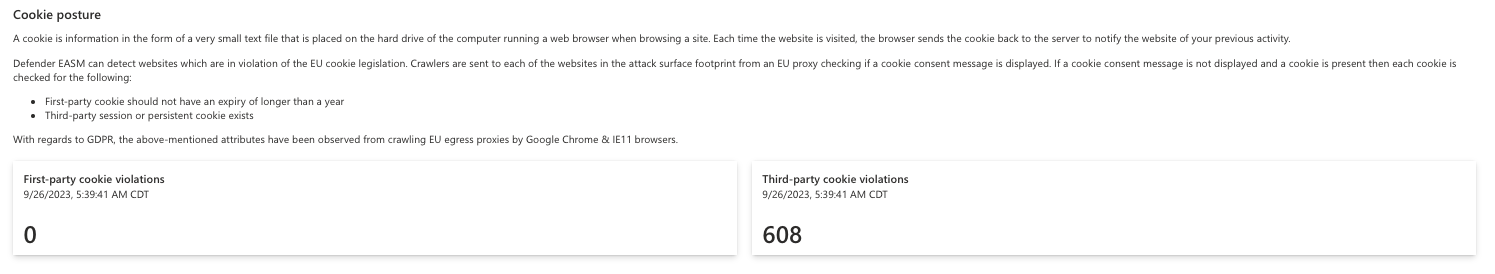

Posición de las cookies

Una cookie es información en forma de un pequeño archivo de texto que se coloca en el disco duro del ordenador que ejecuta un navegador web al navegar por un sitio. Cada vez que se visita un sitio web, el navegador devuelve la cookie al servidor para notificar al sitio web de su actividad anterior. EL RGPD tiene requisitos específicos para obtener el consentimiento para emitir una cookie y diferentes regulaciones de almacenamiento para las cookies propias frente a las de terceros.

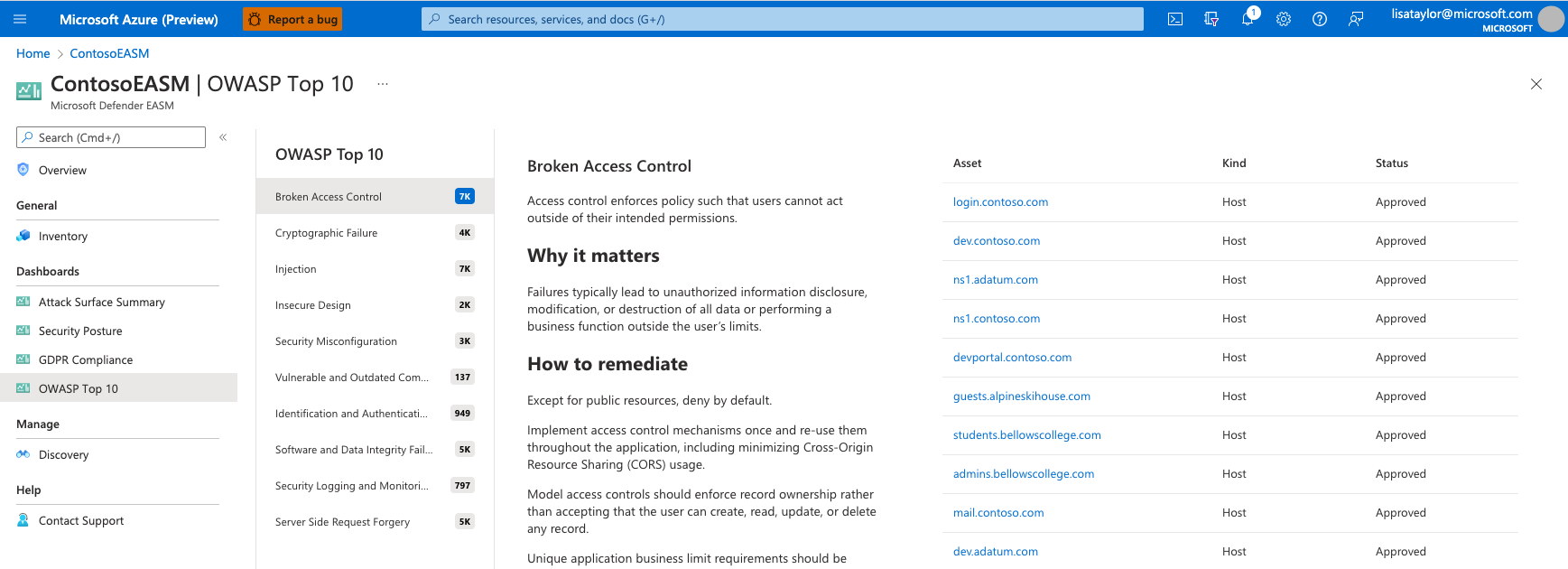

Panel de Top 10 de OWASP

El panel de Top 10 de OWASP está diseñado para proporcionar información sobre las recomendaciones de seguridad más críticas designadas por OWASP, una base de código abierto de buena reputación para la seguridad de las aplicaciones web. Esta lista se reconoce globalmente como un recurso crítico para los desarrolladores que quieren asegurarse de que su código es seguro. OWASP proporciona información clave sobre sus 10 principales riesgos de seguridad, así como instrucciones sobre cómo evitar o corregir el problema. Este panel de EASM de Defender busca evidencias de estos riesgos de seguridad dentro de la superficie expuesta a ataques y los expone, enumerando los recursos aplicables y cómo corregir el riesgo.

La lista actual de 10 principales valores críticos de OWASP incluye:

- Control de acceso roto: el error de la infraestructura de control de acceso que aplica directivas de modo que los usuarios no puedan actuar fuera de sus permisos previstos.

- Error criptográfico: errores relacionados con la criptografía (o falta de ella), lo que a menudo conduce a la exposición de datos confidenciales.

- Inyección: aplicaciones vulnerables a ataques por inyección debido a un control incorrecto de los datos y otros problemas relacionados con el cumplimiento.

- Diseño no seguro: medidas de seguridad que faltan o ineficaces que dan lugar a puntos débiles de la aplicación.

- Configuración de seguridad incorrecta: configuraciones de seguridad que faltan o son incorrectas y que a menudo son el resultado de un proceso de configuración definido insuficientemente.

- Componentes vulnerables y obsoletos: componentes obsoletos que corren el riesgo de exposiciones agregadas en comparación con el software actualizado.

- Errores de identificación y autenticación: no se puede confirmar correctamente la identidad, la autenticación o la administración de sesiones de un usuario para protegerse frente a ataques relacionados con la autenticación.

- Errores de integridad de software y datos: código e infraestructura que no protege contra infracciones de integridad, como complementos de orígenes que no son de confianza.

- Registro y supervisión de seguridad: falta de registro y alertas de seguridad adecuados, o configuraciones incorrectas relacionadas, que pueden afectar a la visibilidad de una organización y a la responsabilidad posterior sobre su posición de seguridad.

- Falsificación de solicitudes del lado servidor: aplicaciones web que capturan un recurso remoto sin validar la dirección URL proporcionada por el usuario.

Este panel proporciona una descripción de cada riesgo crítico, información sobre por qué es importante y guía de corrección junto con una lista de los recursos que pueden verse afectados. Para más información, consulte el sitio web de OWASP.

Cuadro de mando de los 25 puntos débiles del software CWE

Este panel se basa en la lista de las 25 principales debilidades comunes (CWE) que facilita anualmente MITRE. Estos CWE representan las debilidades de software más comunes e impactantes que son fáciles de encontrar y vulnerar. Este cuadro de mandos muestra todos los CWE incluidos en la lista durante los últimos cinco años, y enumera todos sus activos de inventario que podrían verse afectados por cada CWE. Para cada CWE, el panel ofrece una descripción y ejemplos de la vulnerabilidad, y enumera los CVE relacionados. Los CWE están organizados por años, y cada sección se puede expandir o contraer. La consulta de este cuadro de mandos contribuye a sus esfuerzos de mediación de vulnerabilidades al ayudarle a identificar los mayores riesgos para su organización basándose en otras vulnerabilidades observadas.

Vulnerabilidades conocidas de CISA

Aunque hay cientos de miles de vulnerabilidades CVE identificadas, solo un pequeño subconjunto ha sido identificado por la Agencia de Ciberseguridad y Seguridad de Infraestructuras (CISA) como explotado recientemente por agentes de amenazas. Esta lista incluye menos del 0,5 % de todos los CVE identificados; por esta razón, es fundamental para ayudar a los profesionales de la seguridad a priorizar la corrección de los mayores riesgos para su organización. Los que remedian las amenazas basándose en esta lista operan con la máxima eficacia porque están dando prioridad a las vulnerabilidades que han dado lugar a incidentes de seguridad reales.