Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

En este artículo se describe:

- Los tipos de datos de supervisión que puede recopilar para este servicio.

- Formas de analizar esos datos.

Nota:

Si ya está familiarizado con este servicio o Azure Monitor y solo quiere saber cómo analizar los datos de supervisión, consulte la sección Analizar cerca del final de este artículo.

Cuando tenga aplicaciones críticas y procesos empresariales que dependan de los recursos de Azure, deberá supervisar y obtener alertas para el sistema. El servicio Azure Monitor recopila y agrega métricas y registros de todos los componentes del sistema. Azure Monitor proporciona una vista de la disponibilidad, el rendimiento y la resistencia, y le notifica los problemas. Puede usar Azure Portal, PowerShell, la CLI de Azure, la API de REST o las bibliotecas cliente para configurar y ver los datos de supervisión.

- Para más información sobre Azure Monitor, consulte la Información general de Azure Monitor.

- Para más información sobre cómo supervisar los recursos de Azure en general, consulte Supervisión de recursos de Azure con Azure Monitor.

Puede usar los registros y métricas de Azure Firewall para supervisar el tráfico y las operaciones dentro del firewall. Estos registros y métricas sirven para varios propósitos esenciales, entre los que se incluyen:

Análisis de tráfico: use registros para examinar y analizar el tráfico que pasa por el firewall. Este análisis incluye examinar el tráfico permitido y denegado, inspeccionar direcciones IP de origen y destino, direcciones URL, números de puerto, protocolos, etc. Estas conclusiones son esenciales para comprender los patrones de tráfico, identificar posibles amenazas de seguridad y solucionar problemas de conectividad.

Métricas de rendimiento y estado: las métricas de Azure Firewall proporcionan métricas de rendimiento y estado, como los datos procesados, el rendimiento, el recuento de aciertos de reglas y la latencia. Supervise estas métricas para evaluar el estado general del firewall, identificar cuellos de botella de rendimiento y detectar anomalías.

Registro de auditoría: los registros de actividad permiten auditar las operaciones relacionadas con los recursos del firewall, capturar acciones como crear, actualizar o eliminar reglas y directivas de firewall. Revisar los registros de actividad ayuda a mantener un registro histórico de los cambios de configuración y garantiza el cumplimiento de los requisitos de seguridad y auditoría.

Tipos de recursos

Azure usa el concepto de tipos de recursos e identificadores para identificar todo el contenido de una suscripción. Los tipos de recursos también forman parte de los identificadores de recursos para cada recurso que se ejecuta en Azure. Por ejemplo, un tipo de recurso para una máquina virtual es Microsoft.Compute/virtualMachines. Para obtener una lista de los servicios y sus tipos de recursos asociados, consulte Proveedores de recursos.

De forma similar, Azure Monitor organiza los datos principales de supervisión en métricas y registros en función de tipos de recursos, que también se denominan espacios de nombres. Hay diferentes métricas y registros disponibles para distintos tipos de recursos. Es posible que el servicio esté asociado a más de un tipo de recurso.

Para más información sobre los tipos de recursos para Azure Firewall, consulte la referencia de datos de supervisión de Azure Firewall.

Almacenamiento de datos

Para Azure Monitor:

- Los datos de métricas se almacenan en la base de datos de métricas de Azure Monitor.

- Los datos de registro se almacenan en el almacén de registros de Azure Monitor. Log Analytics es una herramienta de Azure Portal que puede hacer consultas en este almacén.

- El registro de actividad de Azure es un almacén independiente con su propia interfaz en Azure Portal.

Opcionalmente, puede enrutar los datos del registro de actividad y las métricas al almacén de registros de Azure Monitor. A continuación, puede usar Log Analytics para consultar los datos y correlacionarlos con otros datos de registro.

Muchos servicios pueden usar la configuración de diagnóstico para enviar datos de métricas y de registro a otras ubicaciones de almacenamiento fuera de Azure Monitor. Algunos ejemplos son Azure Storage, sistemas de asociados hospedados y sistemas de asociados que no son de Azure mediante Event Hubs.

Para obtener información detallada sobre cómo Azure Monitor almacena datos, consulte Plataforma de datos de Azure Monitor.

Métricas de plataforma de Azure Monitor

Azure Monitor proporciona métricas de plataforma para la mayoría de los servicios. Estas son las métricas:

- Se define individualmente para cada espacio de nombres.

- Almacenado en la base de datos de métricas de serie temporal de Azure Monitor.

- Ligero y capaz de admitir alertas casi en tiempo real.

- Se usa para supervisar el rendimiento de un recurso a lo largo del tiempo.

Recopilación: Azure Monitor recopila automáticamente las métricas de la plataforma. No se requiere ninguna configuración.

Enrutamiento: también puede enrutar algunas métricas de la plataforma a registros de Azure Monitor o Log Analytics para poder consultarlas con otros datos de registro. Compruebe el valor Exportación de DS de cada métrica para ver si puede usar una configuración de diagnóstico a fin de enrutar la métrica a registros de Azure Monitor o Log Analytics.

- Para más información, consulta la configuración de diagnóstico de métricas.

- A fin de configurar valores de diagnóstico para un servicio, vea Creación de valores de diagnóstico en Azure Monitor.

Para obtener una lista de todas las métricas que es posible recopilar para todos los recursos de Azure Monitor, consulte Métricas admitidas en Azure Monitor.

Para obtener una lista de las métricas disponibles para Azure Firewall, consulte Referencia de datos de supervisión de Azure Firewall.

Registros de recursos de Azure Monitor

Los registros de recursos proporcionan información sobre las operaciones realizadas por un recurso de Azure. Los registros se generan automáticamente, pero debe enrutarlos a los registros de Azure Monitor para guardarlos o consultarlos. Los registros se organizan en categorías. Un espacio de nombres determinado puede tener varias categorías de registro de recursos.

Recopilación: los registros de recursos no se recopilan ni almacenan hasta que se crea una configuración de diagnóstico y se enrutan los registros a una o varias ubicaciones. Cuando se crea una configuración de diagnóstico, se especifican las categorías de registros que se van a recopilar. Hay varias maneras de crear y mantener la configuración de diagnóstico, como Azure Portal, hacerlo mediante programación o usar Azure Policy.

Enrutamiento: el valor predeterminado sugerido es enrutar los registros de recursos a los registros de Azure Monitor para poder consultarlos con otros datos de registro. También están disponibles otras ubicaciones como Azure Storage, Azure Event Hubs y determinados asociados de supervisión de Microsoft. Para más información, consulte los Registros de recursos de Azure y los Destinos de registro de recursos.

Para obtener información detallada sobre cómo recopilar, almacenar y enrutar registros de recursos, consulte Configuración de diagnóstico en Azure Monitor.

Para obtener una lista de todas las categorías de registro de recursos disponibles en Azure Monitor, consulte Registros de recursos admitidos en Azure Monitor.

Todos los registros de recursos de Azure Monitor tienen los mismos campos de encabezado, seguidos de campos específicos del servicio. El esquema común se describe en Esquema de registros de recursos de Azure Monitor.

Para las categorías de registro de recursos disponibles, sus tablas de Log Analytics asociadas y los esquemas de registro para Azure Firewall, vea Referencia de datos de supervisión de Azure Firewall.

El libro de Azure Firewall proporciona un lienzo flexible para el análisis de datos de Azure Firewall. Puede utilizarlo para crear informes visuales completos en Azure Portal. Puede acceder a varias instancias de Firewall implementadas en Azure y combinarlas en experiencias interactivas unificadas.

También puedes conectarte a tu cuenta de almacenamiento y recuperar las entradas de registro JSON de acceso y rendimiento. Después de descargar los archivos JSON, se pueden convertir a CSV y consultarlos en Excel, PowerBI o cualquier otra herramienta de visualización de datos.

Sugerencia

Si está familiarizado con Visual Studio y conceptos básicos de cambio de valores para constantes y variables en C#, puede usar las herramientas de convertidor de registros disponibles en GitHub.

Registro de actividades de Azure

El registro de actividad contiene eventos de nivel de suscripción que realizan el seguimiento de las operaciones de cada recurso de Azure, tal como se ve desde fuera de ese recurso; por ejemplo, crear un recurso o iniciar una máquina virtual.

Recopilación: los eventos del registro de actividad se generan y recopilan automáticamente en un almacén independiente para su visualización en Azure Portal.

Enrutamiento: puedes enviar datos del registro de actividad a los registros de Azure Monitor para poder analizarlos junto con otros datos de registro. También están disponibles otras ubicaciones como Azure Storage, Azure Event Hubs y determinados asociados de supervisión de Microsoft. Para más información sobre cómo enrutar el registro de actividad, consulte Información general del registro de actividad de Azure.

Seguimiento de cambios (versión preliminar)

Azure Resource Graph (ARG) es un servicio de Azure diseñado para proporcionar una exploración de recursos eficiente y de alto rendimiento. Azure Resource Graph (ARG) proporciona datos de análisis de cambios para diversos escenarios de administración y solución de problemas. Los usuarios pueden encontrar cuándo se detectaron cambios en una propiedad de Azure Resource Manager (ARM), ver los detalles del cambio de propiedad y consultar los cambios a escala en su suscripción, grupo de administración o inquilino.

El análisis de cambios de ARG agregó recientemente compatibilidad con RuleCollectionGroups. Ahora puede realizar un seguimiento de los cambios en los grupos de recopilación de reglas de Azure Firewall mediante una consulta de Azure Resource Graph desde la página ResourceGraphExplorer de Azure Portal mediante una consulta como esta:

A continuación se muestra una salida de cambio de ejemplo.

Esta funcionalidad puede ayudarle a realizar un seguimiento de los cambios realizados en las reglas de firewall, lo que ayuda a garantizar la responsabilidad de un recurso confidencial, como un firewall.

Para realizar un seguimiento completo de los cambios del conjunto de reglas con consultas detalladas y ejemplos, consulte Seguimiento de los cambios del conjunto de reglas.

Registros estructurados de Azure Firewall

Los registros estructurados son un tipo de datos de registro que se organizan en un formato específico. Utilizan un esquema predefinido para estructurar los datos de registro de forma que sea fácil buscarlos, filtrarlos y analizarlos. A diferencia de los registros no estructurados, que constan de texto de forma libre, los registros estructurados tienen un formato coherente que las máquinas pueden analizar.

Los registros estructurados de Azure Firewall proporcionan una vista más detallada de los eventos de firewall. Incluyen información como direcciones IP de origen y destino, protocolos, números de puerto y acciones realizadas por el firewall. También incluyen más metadatos, como la hora del evento y el nombre de la instancia de Azure Firewall.

Actualmente, las siguientes categorías de registros de diagnóstico están disponibles para Azure Firewall:

- Registro de regla de aplicación

- Registro de regla de red

- Registro de proxy DNS

Estas categorías de registro usan el modo de diagnóstico de Azure. En este modo se recopilan todos los datos de cualquier configuración de diagnóstico de la tabla AzureDiagnostics.

Con los registros estructurados, puede optar por usar tablas específicas de recursos en lugar de una tabla AzureDiagnostics existente. En caso de que se requieran ambos conjuntos de registros, es necesario crear al menos dos configuraciones de diagnóstico por firewall.

Modo específico del recurso

En el modo específico de recursos se crean tablas individuales en el área de trabajo seleccionada para cada categoría seleccionada en la configuración de diagnóstico. Se recomienda este método por los siguientes motivos:

- Puede reducir los costos generales de registro hasta un 80 %.

- Facilita considerablemente el trabajo con los datos en las consultas de registro.

- Facilita la detección de esquemas y su estructura.

- mejora el rendimiento tanto de la latencia de ingesta como de los tiempos de consulta.

- Permite conceder permisos de Azure RBAC en una tabla específica.

** Las nuevas tablas específicas de recursos ahora están disponibles en la configuración de diagnóstico, lo que le permite utilizar las siguientes categorías:

- Registro de reglas de red: contiene todos los datos de registro de reglas de red. Cada coincidencia entre el plano de datos y la regla de red crea una entrada de registro con el paquete del plano de datos y los atributos de la regla de coincidencia.

- Registro de reglas NAT: contiene todos los datos del registro de eventos DNAT (traducción de direcciones de red de destino). Cada coincidencia entre el plano de datos y la regla DNAT crea una entrada de registro con el paquete del plano de datos y los atributos de la regla de coincidencia. Como nota, la tabla AZFWNATRule solo registra cuando se produce una coincidencia de regla DNAT. Si no hay ninguna coincidencia, no se genera ningún registro.

- Registro de reglas de aplicación: contiene todos los datos del registro de reglas de aplicación. Cada coincidencia entre el plano de datos y la regla de aplicación crea una entrada de registro con el paquete del plano de datos y los atributos de la regla de coincidencia.

- Registro de inteligencia sobre amenazas: contiene todos los eventos de inteligencia sobre amenazas.

- Registro de IDPS: contiene todos los paquetes del plano de datos que se han emparejado con una o varias firmas IDPS.

- Registro de proxy DNS: contiene todos los datos de registro de eventos de proxy DNS.

- Registro de errores internos de resolución de FQDN: contiene todas las solicitudes de resolución de FQDN de firewall internas que produjeron un error.

- Registro de agregación de reglas de aplicación: contiene datos agregados del registro de reglas de aplicación para análisis de directivas.

- Registro de agregación de reglas de red: contiene datos agregados del registro de reglas de red para análisis de directivas.

- Registro de agregación de reglas de NAT: contiene datos agregados del registro de reglas de NAT para análisis de directivas.

- Registro de los flujos principales: el registro de los flujos principales (flujos de FAT) muestra las conexiones principales que contribuyen a un mayor rendimiento a través del firewall. Para más información, consulte Registro de flujos principales.

- Seguimiento de flujo: contiene información sobre el flujo, marcas y el período de tiempo en que se registraron los flujos. Puede ver información completa del flujo, como SYN, SYN-ACK, FIN, FIN-ACK, RST, INVALID (flujos).

Todas las tablas específicas de recursos ahora admiten el plan de tabla Básico, lo que puede reducir los costos de registro hasta un 80 %. Para más información sobre las limitaciones y diferencias de este nuevo plan de registro, consulte Registros de Azure Monitor. Para obtener información sobre la nueva experiencia de consulta, consulte Consulta de datos en una tabla básica y auxiliar.

Nota:

- Las integraciones de Policy Analytics y Security Copilot no son compatibles con el plan de tabla Básico. Para habilitar estas características, asegúrese de que las tablas de registro necesarias están configuradas con el plan de tabla de Analytics .

- El plan de tabla solo se puede actualizar una vez cada 7 días.

Habilitar registros estructurados

Para habilitar los registros estructurados de Azure Firewall, primero debe configurar un área de trabajo de Log Analytics en la suscripción de Azure. Esta área de trabajo se usa para almacenar los registros estructurados generados por Azure Firewall.

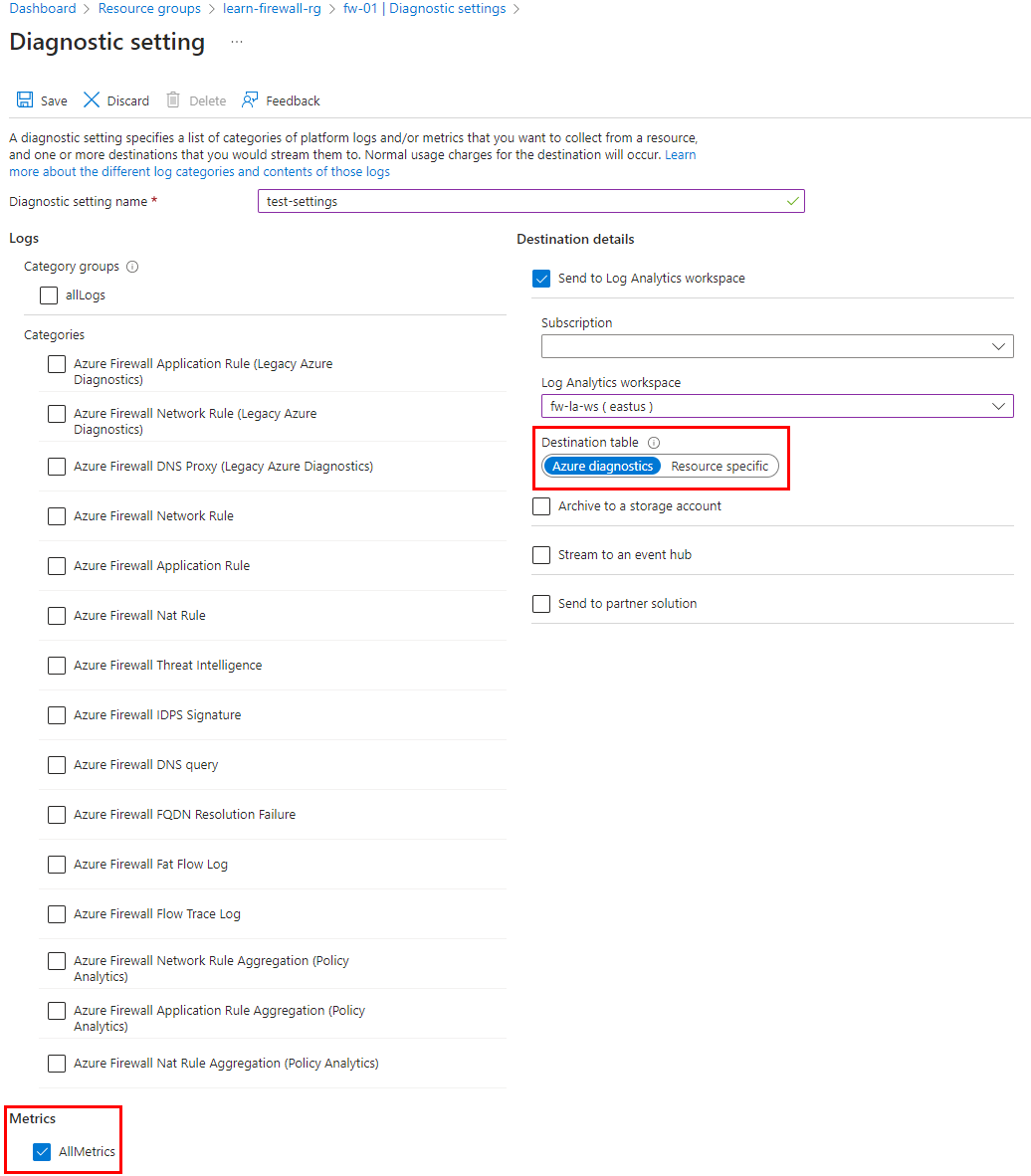

Una vez configurado el área de trabajo de Log Analytics, puede habilitar los registros estructurados en Azure Firewall; para ello, vaya a la página Configuración de diagnóstico de Firewall en Azure Portal. Allí, debe seleccionar la tabla de destino específica del recurso y seleccionar el tipo de eventos que desea registrar.

Nota:

- Para habilitar Azure Firewall Fat Flow Log (Top Flow Log), debe configurarlo a través de Azure PowerShell. Para más información, consulte Registro de flujos principales.

- Después de habilitar los registros estructurados de Azure Firewall, los registros pueden tardar hasta 30 minutos en empezar a rellenarse. Si va a migrar de registros heredados de Azure Diagnostics al formato estructurado, se recomienda mantener la configuración de diagnóstico original en vigor junto con la nueva configuración. Esto le permite confirmar la entrega correcta del registro en la nueva configuración antes de quitar la configuración heredada.

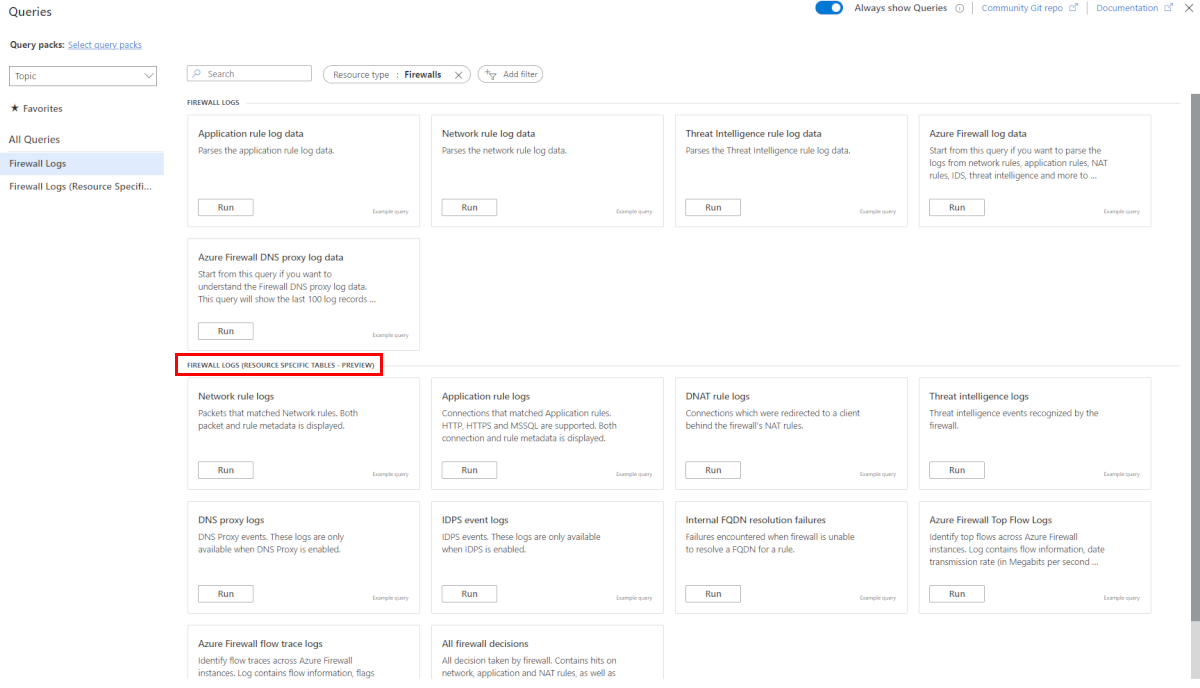

Consultas de registro estructuradas

Hay disponible una lista de consultas predefinidas en Azure Portal. Esta lista tiene una consulta de registro de KQL (Lenguaje de consulta Kusto) predefinida para cada categoría y una consulta combinada que muestra todos los eventos de registro de Firewall de Azure en una sola vista.

Cuaderno de trabajo de Azure Firewall

El libro de Azure Firewall proporciona un lienzo flexible para el análisis de datos de Azure Firewall. Puede utilizarlo para crear informes visuales completos en Azure Portal. Puede acceder a varias instancias de Firewall implementadas en Azure y combinarlas en experiencias interactivas unificadas.

Para desplegar el nuevo libro de trabajo que usa registros estructurados de Azure Firewall, consulte Libro de trabajo de Azure Monitor para Azure Firewall.

Registros heredados de Azure Diagnostics

Los registros de diagnóstico heredados de Azure son las consultas de registro de Azure Firewall originales que generan datos de registro en un formato de texto libre o no estructurado. Las categorías de registro heredados de Azure Firewall usan el modo de diagnóstico de Azure, recopilando datos completos en la tabla AzureDiagnostics. En caso de que se necesiten tanto registros estructurados como de diagnóstico, es necesario crear al menos dos configuraciones de diagnóstico por cortafuegos.

Las siguientes categorías de registro se admiten en los registros de diagnóstico:

- Regla de aplicación de Azure Firewall

- Regla de red de Azure Firewall

- Proxy de DNS de Azure Firewall

Para obtener información sobre cómo habilitar el registro de diagnóstico mediante Azure Portal, consulte Habilitar registros estructurados.

Registro de regla de aplicación

El registro de reglas de aplicación se guarda en una cuenta de almacenamiento, se transmite a Event Hubs y/o se envía a los registros de Azure Monitor solo si se habilita para cada Azure Firewall. Cada nueva conexión que coincida con una de las reglas de la aplicación configuradas dará como resultado un registro de la conexión aceptada o rechazada. Los datos se registran en formato JSON, tal y como se muestra en los ejemplos siguientes:

Category: application rule logs.

Time: log timestamp.

Properties: currently contains the full message.

note: this field will be parsed to specific fields in the future, while maintaining backward compatibility with the existing properties field.

{

"category": "AzureFirewallApplicationRule",

"time": "2018-04-16T23:45:04.8295030Z",

"resourceId": "/SUBSCRIPTIONS/{subscriptionId}/RESOURCEGROUPS/{resourceGroupName}/PROVIDERS/MICROSOFT.NETWORK/AZUREFIREWALLS/{resourceName}",

"operationName": "AzureFirewallApplicationRuleLog",

"properties": {

"msg": "HTTPS request from 10.1.0.5:55640 to mydestination.com:443. Action: Allow. Rule Collection: collection1000. Rule: rule1002"

}

}

{

"category": "AzureFirewallApplicationRule",

"time": "2018-04-16T23:45:04.8295030Z",

"resourceId": "/SUBSCRIPTIONS/{subscriptionId}/RESOURCEGROUPS/{resourceGroupName}/PROVIDERS/MICROSOFT.NETWORK/AZUREFIREWALLS/{resourceName}",

"operationName": "AzureFirewallApplicationRuleLog",

"properties": {

"msg": "HTTPS request from 10.11.2.4:53344 to www.bing.com:443. Action: Allow. Rule Collection: ExampleRuleCollection. Rule: ExampleRule. Web Category: SearchEnginesAndPortals"

}

}

Registro de regla de red

El registro de reglas de red se guarda en una cuenta de almacenamiento, se transmite a Event Hubs y/o se envía a los registros de Azure Monitor solo si lo habilita para cada Azure Firewall. Cada nueva conexión que coincida con una de las reglas de red configuradas dará como resultado un registro de la conexión aceptada o rechazada. Los datos se registran en formato JSON, tal y como se muestra en el ejemplo siguiente:

Category: network rule logs.

Time: log timestamp.

Properties: currently contains the full message.

note: this field will be parsed to specific fields in the future, while maintaining backward compatibility with the existing properties field.

{

"category": "AzureFirewallNetworkRule",

"time": "2018-06-14T23:44:11.0590400Z",

"resourceId": "/SUBSCRIPTIONS/{subscriptionId}/RESOURCEGROUPS/{resourceGroupName}/PROVIDERS/MICROSOFT.NETWORK/AZUREFIREWALLS/{resourceName}",

"operationName": "AzureFirewallNetworkRuleLog",

"properties": {

"msg": "TCP request from 111.35.136.173:12518 to 13.78.143.217:2323. Action: Deny"

}

}

Registro de proxy DNS

El registro de proxy DNS se guarda en una cuenta de almacenamiento, se transmite a Event Hubs o se envía a los registros de Azure Monitor solo si se habilita para cada instancia de Azure Firewall. Este registro realiza un seguimiento de los mensajes DNS a un servidor DNS configurado mediante el proxy DNS. Los datos se registran en formato JSON, tal y como se muestra en los ejemplos siguientes:

Category: DNS proxy logs.

Time: log timestamp.

Properties: currently contains the full message.

note: this field will be parsed to specific fields in the future, while maintaining backward compatibility with the existing properties field.

Éxito

{

"category": "AzureFirewallDnsProxy",

"time": "2020-09-02T19:12:33.751Z",

"resourceId": "/SUBSCRIPTIONS/{subscriptionId}/RESOURCEGROUPS/{resourceGroupName}/PROVIDERS/MICROSOFT.NETWORK/AZUREFIREWALLS/{resourceName}",

"operationName": "AzureFirewallDnsProxyLog",

"properties": {

"msg": "DNS Request: 11.5.0.7:48197 – 15676 AAA IN md-l1l1pg5lcmkq.blob.core.windows.net. udp 55 false 512 NOERROR - 0 2.000301956s"

}

}

Con errores:

{

"category": "AzureFirewallDnsProxy",

"time": "2020-09-02T19:12:33.751Z",

"resourceId": "/SUBSCRIPTIONS/{subscriptionId}/RESOURCEGROUPS/{resourceGroupName}/PROVIDERS/MICROSOFT.NETWORK/AZUREFIREWALLS/{resourceName}",

"operationName": "AzureFirewallDnsProxyLog",

"properties": {

"msg": " Error: 2 time.windows.com.reddog.microsoft.com. A: read udp 10.0.1.5:49126->168.63.129.160:53: i/o timeout”

}

}

Formato de los mensajes:

[client’s IP address]:[client’s port] – [query ID] [type of the request] [class of the request] [name of the request] [protocol used] [request size in bytes] [EDNS0 DO (DNSSEC OK) bit set in the query] [EDNS0 buffer size advertised in the query] [response CODE] [response flags] [response size] [response duration]

Analizar los datos de supervisión

Hay muchas herramientas para analizar los datos de supervisión.

Herramientas de Azure Monitor

Azure Monitor admite las siguientes herramientas básicas:

Explorador de métricas: una herramienta de Azure Portal que le permite ver y analizar métricas de recursos de Azure. Para obtener más información, consulte Análisis de métricas con el explorador de métricas de Azure Monitor.

Log Analytics, una herramienta de Azure Portal que le permite consultar y analizar datos de registro mediante el lenguaje de consulta Kusto (KQL). Para más información, consulte Introducción a las consultas de registro en Azure Monitor.

El registro de actividad: que tiene una interfaz de usuario en Azure Portal para visualización y búsquedas básicas. Para realizar un análisis más detallado, debe enrutar los datos a los registros de Azure Monitor y ejecutar consultas más complejas en Log Analytics.

Entre las herramientas que permiten una visualización más compleja se incluyen:

- Paneles que permiten combinar diferentes tipos de datos en un único panel de Azure Portal.

- Libros, informes personalizables que puede crear en Azure Portal. Los Libros pueden incluir texto, métricas y consultas de registro.

- Grafana: una herramienta de plataforma abierta que se destaca en los paneles operativos. Puede usar Grafana para crear paneles que incluyan datos de varios orígenes distintos de Azure Monitor.

- Power BI: un servicio de análisis empresarial que proporciona visualizaciones interactivas en varios orígenes de datos. Puede configurar Power BI para importar automáticamente los datos de registro de Azure Monitor para aprovechar estas visualizaciones.

Herramientas de exportación de Azure Monitor

Puede obtener datos de Azure Monitor en otras herramientas mediante los siguientes métodos:

Métricas: con la API de REST para métricas puede extraer datos de métricas de la base de datos de métricas de Azure Monitor. La API admite expresiones de filtro para refinar los datos recuperados. Para obtener más información, consulte Referencia de la API de REST de Azure Monitor.

Registros: use la API de REST o las bibliotecas de cliente asociadas.

Otra opción es la exportación de datos del área de trabajo.

Para empezar a trabajar con la API de REST para Azure Monitor, consulte Tutorial de la API de REST de supervisión de Azure.

Consultas de Kusto

Puedes analizar datos de supervisión en el almacén de registros de Azure Monitor o Log Analytics mediante el lenguaje de consulta Kusto (KQL).

Importante

Al seleccionar Registros en el menú del servicio del portal, Log Analytics se abre con el ámbito de consulta establecido en el servicio actual. Este ámbito significa que las consultas de registro solo incluirán datos de ese tipo de recurso. Si quiere ejecutar una consulta que incluya datos de otros servicios de Azure, seleccione Registros en el menú Azure Monitor. Consulte Ámbito e intervalo de tiempo de una consulta de registro en Log Analytics de Azure Monitor para obtener más información.

Para obtener una lista de las consultas comunes de cualquier servicio, consulte Interfaz de consultas de Log Analytics.

Alertas

Las alertas de Azure Monitor le informan de forma proactiva cuando se detectan condiciones específicas en los datos que se supervisan. Las alertas permiten identificar y solucionar las incidencias en el sistema antes de que los clientes puedan verlos. Para obtener más información, vea Alertas de Azure Monitor.

Hay muchos orígenes de alertas comunes para los recursos de Azure. Para obtener ejemplos de alertas comunes para recursos de Azure, consulte Consultas de alertas de registro de ejemplo. En el sitio Alertas de línea base de Azure Monitor (AMBA) se proporciona un método semiautomatizado para implementar importantes alertas de métricas de plataforma, paneles e instrucciones. El sitio se aplica a un subconjunto de servicios de Azure que se expande continuamente, incluidos todos los servicios que forman parte de la zona de aterrizaje de Azure (ALZ).

El esquema de alerta común normaliza el consumo de notificaciones de alerta de Azure Monitor. Para obtener más información, consulte Esquema de alertas comunes.

Tipos de alertas

Puede alertar sobre cualquier métrica o fuente de datos de registro en la plataforma de datos de Azure Monitor. Hay muchos tipos diferentes de alertas en función de los servicios que está supervisando y de los datos de supervisión que está recopilando. Los distintos tipos de alertas tienen varias ventajas y desventajas. Para obtener más información, consulte Elegir el tipo de alerta de supervisión adecuado.

En la siguiente lista se describen los tipos de alertas de Azure Monitor que puede crear:

- Alertas de métricas: evalúan las métricas de recursos a intervalos regulares. Las métricas pueden ser métricas de plataforma, métricas personalizadas, registros de Azure Monitor convertidos en métricas o métricas de Application Insights. Las alertas de métricas también pueden aplicar varias condiciones y umbrales dinámicos.

- Alertas de registro: permiten a los usuarios emplear una consulta de Log Analytics para evaluar los registros de recursos con una frecuencia predefinida.

- Alertas del registro de actividad: se desencadenan cuando se produce un nuevo evento del registro de actividad que coincide con las condiciones definidas. Las alertas de Resource Health y de Service Health son alertas del registro de actividad que informan sobre el servicio y el estado de los recursos.

Algunos servicios de Azure también admiten alertas de detección inteligente, alertas de Prometheus, o reglas de alerta recomendadas.

Para algunos servicios, puede supervisar a escala aplicando la misma regla de alertas de métricas a varios recursos del mismo tipo que existen en la misma región de Azure. Se envían notificaciones individuales para cada recurso supervisado. Para obtener servicios y nubes de Azure compatibles, consulte Supervisión de varios recursos con una regla de alerta.

Alerta sobre las métricas de Azure Firewall

Las métricas proporcionan señales críticas para realizar un seguimiento del estado de los recursos. Por tanto, es importante supervisar las métricas del recurso y observar las anomalías. Sin embargo, ¿qué ocurre si las métricas de Azure Firewall dejan de fluir? Podría indicar un posible problema de configuración o algo peor, como una interrupción. Es posible que no aparezcan todas las métricas debido a la publicación de rutas predeterminadas que impiden que Azure Firewall cargue métricas, o si el número de instancias en buen estado se reduce a cero. En esta sección, aprenderá a configurar métricas en un área de trabajo de Log Analytics y a alertar sobre las métricas que faltan.

Configuración de métricas en un área de trabajo de Log Analytics

El primer paso es configurar la disponibilidad de métricas en el área de trabajo de Log Analytics mediante la configuración de diagnóstico en el firewall.

Para configurar las opciones de diagnóstico, como se muestra en la captura de pantalla siguiente, vaya a la página de recursos de Azure Firewall. Esto inserta métricas de firewall en el área de trabajo configurada.

Nota:

La configuración de diagnóstico de las métricas debe ser una configuración independiente que los registros. Los registros de firewall se pueden configurar para usar Azure Diagnostics o métodos específicos del recurso. Sin embargo, las métricas de firewall siempre deben usar Azure Diagnostics.

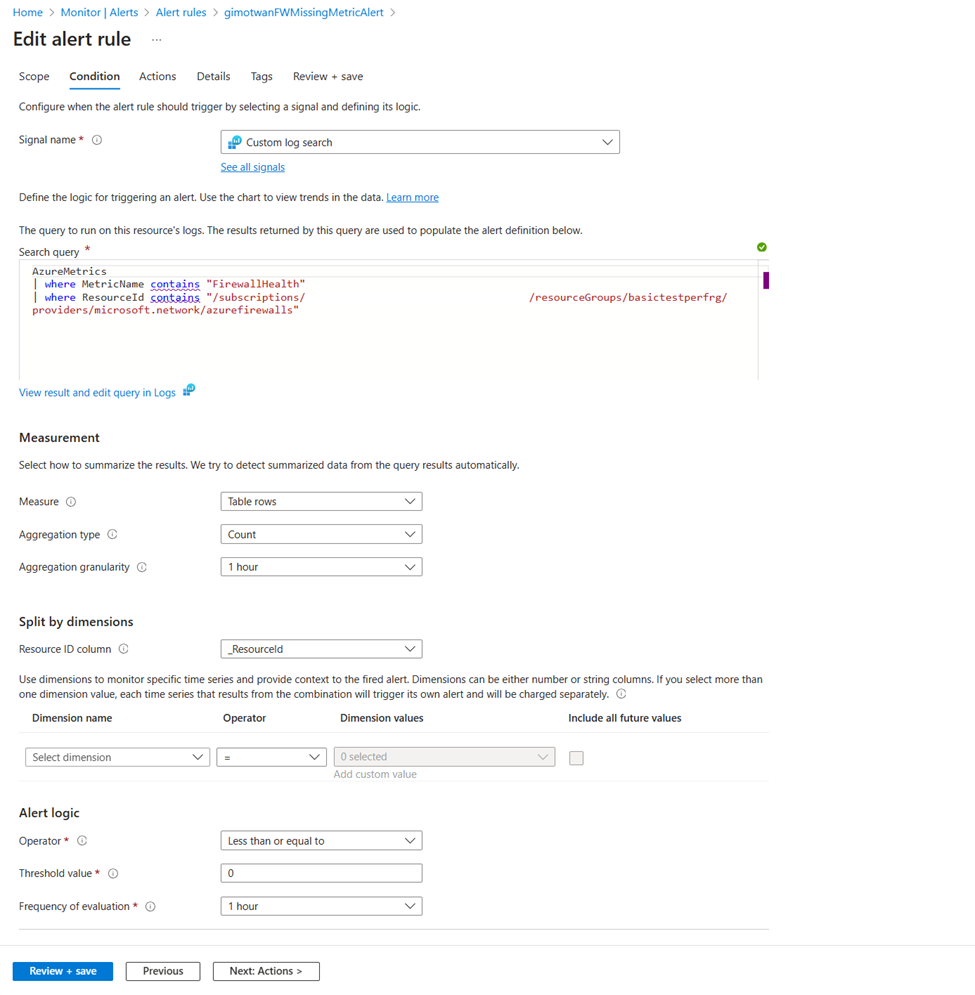

Creación de una alerta para realizar un seguimiento de las métricas de firewall de recepción sin errores

Navegue hasta el área de trabajo establecida en los ajustes de diagnóstico de métricas. Compruebe si las métricas están disponibles mediante la consulta siguiente:

AzureMetrics

| where MetricName contains "FirewallHealth"

| where ResourceId contains "/SUBSCRIPTIONS/XXXXXXXX-XXXX-XXXX-XXXX-XXXXXXXXXXXX/RESOURCEGROUPS/PARALLELIPGROUPRG/PROVIDERS/MICROSOFT.NETWORK/AZUREFIREWALLS/HUBVNET-FIREWALL"

| where TimeGenerated > ago(30m)

A continuación, cree una alerta para las métricas que faltan durante un período de 60 minutos. Para configurar nuevas alertas en las métricas que faltan, vaya a la página Alerta del área de trabajo de Log Analytics.

Reglas de alertas de Azure Firewall

Puede establecer alertas para cualquier entrada de métrica, entrada de registro o registro de actividad que aparezca en la Referencia de datos de supervisión de Azure Firewall.

Recomendaciones de Advisor

Para algunos servicios, si se producen condiciones críticas o cambios inminentes durante las operaciones de recursos, se muestra una alerta en la página Información general del servicio del portal. Puede encontrar más información y correcciones recomendadas para la alerta en Recomendaciones de Advisor en Supervisión en el menú izquierdo. Durante las operaciones normales, no se muestran recomendaciones de Advisor.

Para más información sobre Azure Advisor, consulte Introducción a Azure Advisor.

Contenido relacionado

- Vea Referencia de datos de supervisión de Azure Firewall para obtener una referencia de las métricas, los registros y otros valores importantes creados para Azure Firewall.

- Consulte Supervisión de recursos de Azure con Azure Monitor para obtener información general sobre la supervisión de recursos de Azure.