Implementación y configuración de Azure Firewall en una red híbrida con Azure Portal

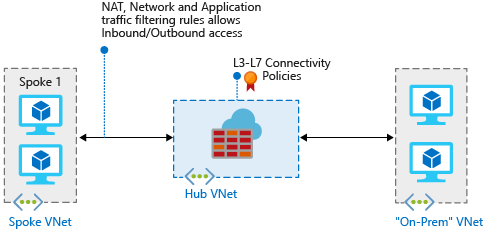

Cuando conecta la red local a una red virtual de Azure para crear una red híbrida, la capacidad de controlar el acceso a los recursos de la red de Azure es parte importante de un plan de seguridad global.

Puede usar Azure Firewall para controlar el acceso de red en una red híbrida con reglas que definen el tráfico de red que se permite o que se rechaza.

En este artículo se crearán tres redes virtuales:

- VNet-Hub: el firewall está en esta red virtual.

- VNet-Spoke: la red virtual de radio representa la carga de trabajo ubicada en Azure.

- VNet-Onprem: la red virtual local representa una red local. En una implementación real, puede conectarse a ella mediante una conexión de red privada virtual (VPN) o una conexión de Azure ExpressRoute. Para simplificar, este artículo usa una conexión de puerta de enlace de VPN y una red virtual ubicada en Azure para representar una red local.

Si quiere usar Azure PowerShell en su lugar para completar los procedimientos de este artículo, consulte Implementación y configuración de Azure Firewall en una red híbrida mediante Azure PowerShell.

Nota:

En este artículo se usan reglas de Azure Firewall clásicas para administrar el firewall. El método preferido es usar una directiva de Azure Firewall Manager. Para completar este procedimiento con una directiva de Azure Firewall Manager, consulte Tutorial: Implementación y configuración de Azure Firewall y una directiva en una red híbrida con Azure Portal.

Requisitos previos

Una red híbrida usa el modelo de arquitectura radial para enrutar el tráfico entre redes virtuales de Azure y redes locales. La arquitectura radial tiene los siguientes requisitos:

Establezca Usar esta puerta de enlace o el servidor de rutas de esta red virtual al emparejar VNet-Hub con VNet-Spoke. En una arquitectura de red radial, el tránsito de una puerta de enlace permite que las redes virtuales de radio compartan la puerta de enlace de VPN en el centro, en lugar de implementar puertas de enlace de VPN en todas las redes virtuales de radio.

Además, las rutas a las redes virtuales conectadas a la puerta de enlace o a las redes locales se propagan automáticamente a las tablas de enrutamiento de las redes virtuales emparejadas mediante el tránsito de la puerta de enlace. Para más información, consulte Configuración del tránsito de la puerta de enlace de VPN para el emparejamiento de red virtual.

Establezca Usar las puertas de enlace o el servidor de rutas de la red virtual remota al emparejar VNet-Spoke con VNet-Hub. Si se establece Use the remote virtual network's gateways or Route Server (Usar las puertas de enlace o el servidor de rutas de la red virtual remota) y también se establece Use this virtual network's gateway or Route Server (Usar la puerta de enlace o el servidor de rutas de esta red virtual) en el emparejamiento remoto, la red virtual del radio usa las puertas de enlace de la red virtual remota para el tránsito.

Para enrutar el tráfico de la subred de radio a través del firewall de centro, puede usar una ruta definida por el usuario (UDR) que apunte al firewall con la opción Propagación de rutas de la puerta de enlace de red virtual deshabilitada. Al deshabilitar esta opción, se impide la distribución de rutas a las subredes de radio, por lo que las rutas aprendidas no pueden entrar en conflicto con la UDR. Si desea mantener la opción Propagación de rutas de la puerta de enlace de red virtual habilitada, asegúrese de definir rutas específicas para el firewall con el fin de invalidar las rutas que se publican desde el entorno local mediante el Protocolo de puerta de enlace de borde (BGP).

Configure una ruta definida por el usuario en la subred de la puerta de enlace del centro que apunte a la dirección IP del firewall como próximo salto para las redes de radio. No se requiere ninguna ruta definida por el usuario en la subred de Azure Firewall, ya que aprende las rutas de BGP.

La sección Crear las rutas más adelante en este artículo muestra cómo crear estas rutas.

Azure Firewall debe tener conectividad directa a Internet. Si la subred AzureFirewallSubnet aprende una ruta predeterminada a la red local mediante BGP, debe invalidarla mediante una UDR0.0.0.0/0 con el valor NextHopType establecido como Internet para mantener la conectividad directa a Internet.

Nota:

Puede configurar Azure Firewall para admitir la tunelización forzada. Para más información, consulte Tunelización forzada de Azure Firewall.

El tráfico entre redes virtuales emparejadas directamente se enruta directamente, aunque una ruta definida por el usuario apunte a Azure Firewall como puerta de enlace predeterminada. Para enviar tráfico de subred a subred al firewall en este escenario, una UDR debe contener el prefijo de red de la subred de destino de forma explícita en ambas subredes.

Si no tiene una suscripción a Azure, cree una cuenta gratuita antes de empezar.

Crear la red virtual del centro de firewall

En primer lugar, cree el grupo de recursos en el que se incluirán los recursos:

- Inicie sesión en Azure Portal.

- En la página principal de Azure Portal, seleccione Grupos de recursos>Crear.

- En Suscripción, seleccione la suscripción.

- En Grupo de recursos, escriba RG-fw-hybrid-test.

- En Región, seleccione una región. Todos los recursos que cree después deben estar en la misma región.

- Seleccione Revisar + crear.

- Seleccione Crear.

Ahora cree la red virtual.

Nota:

El tamaño de la subred AzureFirewallSubnet es /26. Para más información sobre el tamaño de la subred, consulte Preguntas más frecuentes sobre Azure Firewall.

- En la página principal de Azure Portal, seleccione Crear un recurso.

- En el cuadro de búsqueda, escriba red virtual.

- Seleccione Red virtual y, a continuación, Crear.

- En Grupo de recursos, seleccione RG-fw-hybrid-test.

- En Nombre de red virtual, escriba VNet-Hub.

- En Región, seleccione la región que usó anteriormente.

- Seleccione Siguiente.

- En la pestaña Seguridad, seleccione Siguiente.

- En Espacio de direccionesIPv4, elimine la dirección predeterminada y escriba 10.5.0.0/16.

- En Subredes, elimine la subred predeterminada.

- Seleccione Agregar una subred.

- En la página Agregar una subred, en Plantilla de subred, seleccione Azure Firewall.

- Seleccione Agregar.

Cree una segunda subred para la puerta de enlace:

- Seleccione Agregar una subred.

- En Plantilla de subred, seleccione Puerta de enlace de red virtual.

- En Dirección inicial, acepte el valor predeterminado de 10.5.1.0.

- En Tamaño de subred, acepte el valor predeterminado de /27.

- Seleccione Agregar.

- Seleccione Revisar + crear.

- Seleccione Crear.

Crear la red virtual de tipo hub-and-spoke

- En la página principal de Azure Portal, seleccione Crear un recurso.

- En el cuadro de búsqueda, escriba red virtual.

- Seleccione Red virtual y, a continuación, Crear.

- En Grupo de recursos, seleccione RG-fw-hybrid-test.

- En Nombre, escriba VNet-Spoke.

- En Región, seleccione la región que usó anteriormente.

- Seleccione Siguiente.

- En la pestaña Seguridad, seleccione Siguiente.

- En Espacio de direccionesIPv4, elimine la dirección predeterminada y escriba 10.6.0.0/16.

- En Subredes, elimine la subred predeterminada.

- Seleccione Agregar una subred.

- En Nombre, escriba SN-Workload.

- En Dirección inicial, acepte el valor predeterminado de 10.6.0.0.

- En Tamaño de subred, acepte el valor predeterminado de /24.

- Seleccione Agregar.

- Seleccione Revisar + crear.

- Seleccione Crear.

Crear la red virtual local

- En la página principal de Azure Portal, seleccione Crear un recurso.

- En el cuadro de búsqueda, escriba red virtual.

- Seleccione Red virtual y, a continuación, Crear.

- En Grupo de recursos, seleccione RG-fw-hybrid-test.

- En Nombre, escriba VNet-Onprem.

- En Región, seleccione la región que usó anteriormente.

- Seleccione Siguiente.

- En la pestaña Seguridad, seleccione Siguiente.

- En Espacio de direccionesIPv4, elimine la dirección predeterminada y escriba 192.168.0.0/16.

- En Subredes, elimine la subred predeterminada.

- Seleccione Agregar una subred.

- En Nombre, escriba SN-Corp.

- En Dirección inicial, acepte el valor predeterminado de 192.168.0.0.

- En Tamaño de subred, acepte el valor predeterminado de /24.

- Seleccione Agregar.

Ahora cree una segunda subred para la puerta de enlace:

- Seleccione Agregar una subred.

- En Plantilla de subred, seleccione Puerta de enlace de red virtual.

- En Dirección inicial, acepte el valor predeterminado de 192.168.1.0.

- En Tamaño de subred, acepte el valor predeterminado de /27.

- Seleccione Agregar.

- Seleccione Revisar + crear.

- Seleccione Crear.

Configuración e implementación del firewall

Implemente el firewall en la red virtual del centro de firewall:

En la página principal de Azure Portal, seleccione Crear un recurso.

En el cuadro de búsqueda, escriba firewall.

Seleccione Firewall y después Crear.

En la página Creación de un firewall, utilice la tabla siguiente para configurar el firewall:

Configuración Valor Suscripción Seleccione su suscripción. Grupo de recursos Escriba RG-fw-hybrid-test. Nombre Escriba AzFW01. Región Seleccione la región que usó antes. SKU del firewall Seleccione Estándar. Administración del firewall Seleccione Usar reglas de firewall (clásicas) para administrar este firewall. Elegir una red virtual Seleccione Usar >VNet-Hub existente. Dirección IP pública Seleccione Agregar nuevo>fw-pip. Seleccione Revisar + crear.

Revise el resumen y seleccione Crear para crear el firewall.

El firewall tarda unos minutos en implementarse.

Una vez finalizada la implementación, vaya al grupo de recursos RG-fw-hybrid-test y seleccione el firewall AzFW01.

Anote la dirección IP privada. Se usa más adelante al crear la ruta predeterminada.

Configuración de reglas de red

En primer lugar, agregue una regla de red para permitir el tráfico web:

- En la página AzFW01, seleccione Reglas (clásico).

- Seleccione la pestaña Recopilación de reglas de red.

- Seleccione Agregar una colección de reglas de red .

- En Nombre, escriba RCNet01.

- En Prioridad, escriba 100.

- En Acción de recopilación de reglas, seleccione Denegar.

- En Direcciones IP de reglas, en Nombre, escriba AllowWeb.

- En Protocolo, seleccione TCP.

- Como Tipo de origen, seleccione Dirección IP.

- En Origen, escriba 192.168.0.0/24.

- En Tipo de destino, seleccione Dirección IP.

- Como Dirección de destino, escriba 10.6.0.0/16.

- En Puertos de destino, escriba 80.

Ahora, agregue una regla para permitir el tráfico RDP. En la segunda fila de la regla, escriba la siguiente información:

- En Nombre, escriba AllowRDP.

- En Protocolo, seleccione TCP.

- Como Tipo de origen, seleccione Dirección IP.

- En Origen, escriba 192.168.0.0/24.

- En Tipo de destino, seleccione Dirección IP.

- Como Dirección de destino, escriba 10.6.0.0/16.

- En Puertos de destino, escriba 3389.

- Seleccione Agregar.

Creación y conexión de las puertas de enlace de VPN

Las redes virtuales de centro y local están conectadas mediante puertas de enlace VPN.

Creación de una puerta de enlace VPN para la red virtual de centro

Cree la puerta de enlace de VPN para la red virtual de centro. Las configuraciones de red a red requieren un tipo de VPN basado en ruta. La creación de una puerta de enlace de VPN suele tardar 45 minutos o más, en función de la SKU que seleccione.

- En la página principal de Azure Portal, seleccione Crear un recurso.

- En el cuadro de búsqueda, escriba puerta de enlace de red virtual.

- Seleccione Puerta de enlace de red virtual y, a continuación, seleccione Crear.

- En Nombre, escriba GW-hub.

- En Región, seleccione la misma región que usó anteriormente.

- En Tipo de puerta de enlace seleccione VPN.

- En Tipo de VPN seleccione Basada en rutas.

- En SKU, seleccione Básico.

- En Red virtual, seleccione VNet-Hub.

- En Dirección IP pública, seleccione Crear nueva y escriba VNet-Hub-GW-pip como nombre.

- En Habilitar el modo activo/activo, seleccione Deshabilitado.

- Acepte el resto de los valores predeterminados y seleccione Revisar y crear.

- Revise la configuración y luego seleccione Crear.

Creación de una puerta de enlace VPN para la red virtual local

Cree la puerta de enlace de VPN para la red virtual local. Las configuraciones de red a red requieren un tipo de VPN basado en ruta. La creación de una puerta de enlace de VPN suele tardar 45 minutos o más, en función de la SKU que seleccione.

- En la página principal de Azure Portal, seleccione Crear un recurso.

- En el cuadro de búsqueda, escriba puerta de enlace de red virtual.

- Seleccione Puerta de enlace de red virtual y, a continuación, seleccione Crear.

- En Nombre, escriba GW-Onprem.

- En Región, seleccione la misma región que usó anteriormente.

- En Tipo de puerta de enlace seleccione VPN.

- En Tipo de VPN seleccione Basada en rutas.

- En SKU, seleccione Básico.

- En Red virtual, selecciona VNet-Onprem.

- En Dirección IP pública, seleccione Crear nueva y escriba VNet-Onprem-GW-pip como nombre.

- En Habilitar el modo activo/activo, seleccione Deshabilitado.

- Acepte el resto de los valores predeterminados y seleccione Revisar y crear.

- Revise la configuración y luego seleccione Crear.

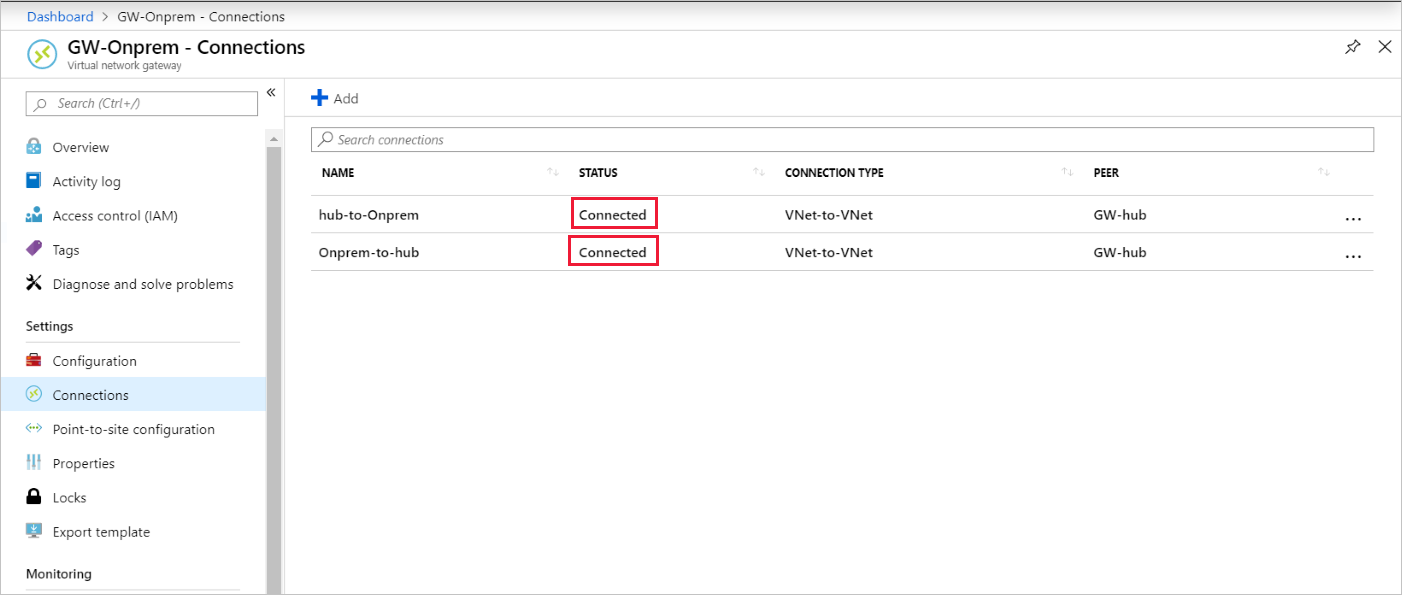

Creación de las conexiones

Ahora puede crear las conexiones de VPN entre las puertas de enlace de centro y local.

En los pasos siguientes, creará la conexión desde la red virtual del centro a la red virtual local. Los ejemplos muestran una clave compartida, pero puede usar su propio valor para la clave compartida. Lo importante es que la clave compartida coincida en ambas conexiones. Se tardará unos momentos en terminar de crear la conexión.

- Abra el grupo de recursos RG-fw-hybrid-test y seleccione la puerta de enlace GW-hub.

- Seleccione Conexiones en la columna izquierda.

- Seleccione Agregar.

- En el nombre de la conexión, escriba Hub-to-Onprem.

- En Tipo de conexión, seleccione De VNet a VNet.

- Seleccione Siguiente.

- En Primera puerta de enlace de red virtual, seleccione GW-hub.

- En Segunda puerta enlace de red virtual, seleccione GW-Onprem.

- En Clave compartida (PSK), escriba AzureA1b2C3.

- Seleccione Revisar + crear.

- Seleccione Crear.

Cree la conexión de red virtual entre el entorno local y el centro. Los pasos siguientes son similares a los anteriores, excepto que se crea la conexión de VNet-Onprem a VNet-Hub. Asegúrese de que coincidan las claves compartidas. Después de unos minutos, se establece la conexión.

- Abra el grupo de recursos RG-fw-hybrid-test y seleccione la puerta de enlace GW-Onprem.

- Seleccione Conexiones en la columna izquierda.

- Seleccione Agregar.

- Para el nombre de la conexión, escriba Onprem-to-Hub.

- En Tipo de conexión, seleccione De VNet a VNet.

- Seleccione Siguiente: Configuración.

- En Primera puerta de enlace de red virtual, seleccione GW-Onprem.

- En Segunda puerta enlace de red virtual, seleccione GW-hub.

- En Clave compartida (PSK), escriba AzureA1b2C3.

- Seleccione Revisar + crear.

- Seleccione Crear.

Comprobación de las conexiones

Después de unos cinco minutos, el estado de ambas conexiones debe ser Conectado.

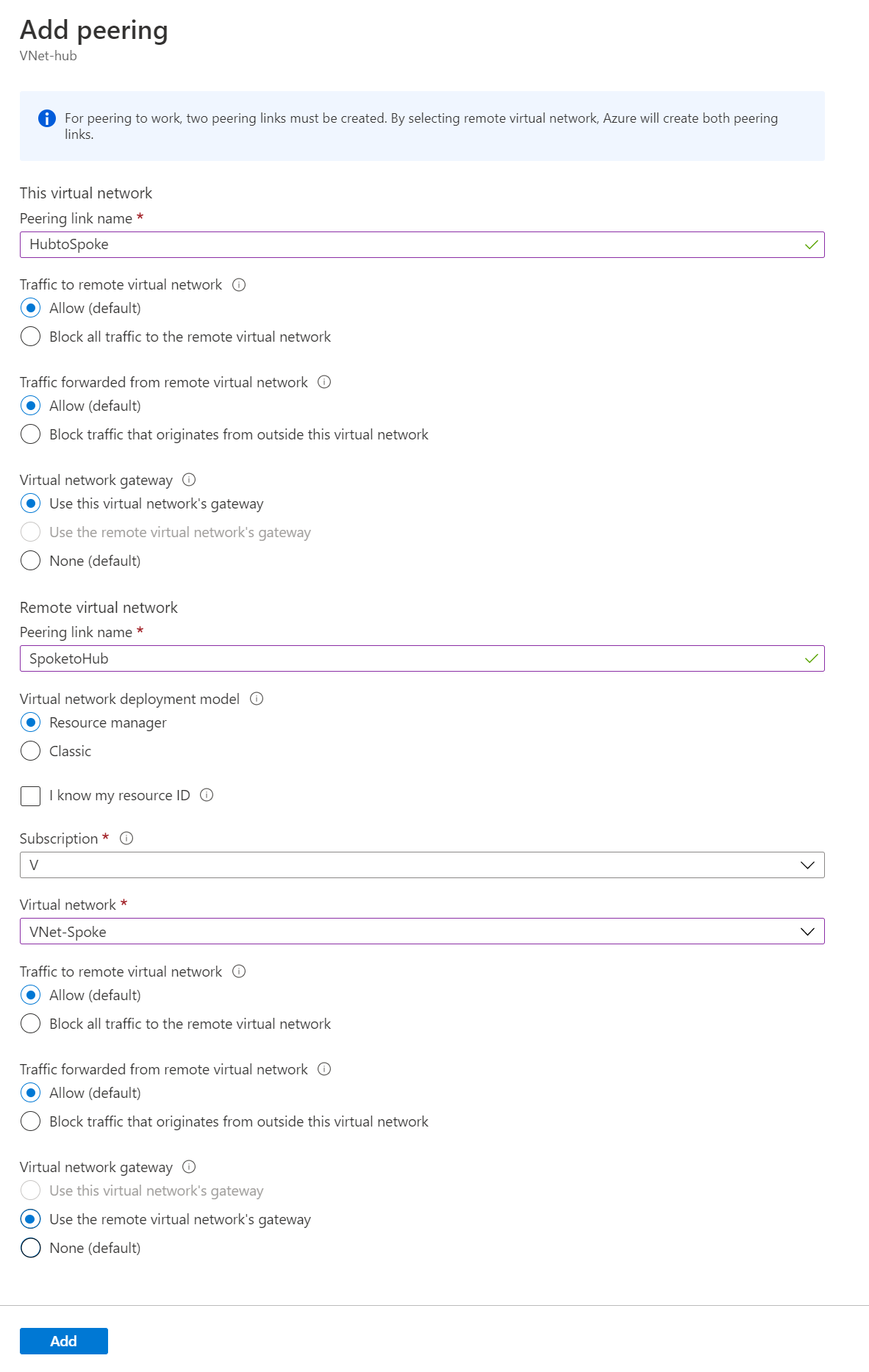

Emparejar las redes virtuales de tipo hub-and-spoke

Ahora, empareje las redes virtuales de tipo hub-and-spoke:

Abra el grupo de recursos RG-fw-hybrid-test y seleccione la red virtual VNet-Hub.

En la columna izquierda, seleccione Emparejamientos.

Seleccione Agregar.

En Esta red virtual:

Nombre de configuración Configuración Nombre del vínculo de emparejamiento Escriba HubtoSpoke. Tráfico hacia la red virtual remota Seleccione Permitir. Tráfico reenviado desde la red virtual remota Seleccione Permitir. Puerta de enlace de red virtual Seleccione Usar esta puerta de enlace de red virtual. En Red virtual remota:

Nombre del valor Value Nombre del vínculo de emparejamiento Escriba SpoketoHub. Modelo de implementación de red virtual Seleccione Administrador de recursos. Suscripción Seleccione su suscripción. Red virtual Seleccione VNet-Spoke. Tráfico hacia la red virtual remota Seleccione Permitir. Tráfico reenviado desde la red virtual remota Seleccione Permitir. Puerta de enlace de red virtual Seleccione Usar la puerta de enlace de red virtual. Seleccione Agregar.

En la captura de pantalla siguiente se muestra la configuración que se va a usar al emparejar redes virtuales de tipo hub-and-spoke:

Creación de las rutas

En los pasos siguientes, creará estas rutas:

- Una ruta desde la subred de puerta de enlace de concentrador a la subred de radio mediante la dirección IP del firewall.

- Una ruta predeterminada desde la subred de radio mediante la dirección IP del firewall.

Para crear las rutas:

- En la página principal de Azure Portal, seleccione Crear un recurso.

- En el cuadro de búsqueda, escriba tabla de enrutamiento.

- Seleccione Tabla de enrutamiento y, luego, Crear.

- Para el grupo de recursos, seleccione RG-fw-hybrid-test.

- En Región, seleccione la misma ubicación que usó anteriormente.

- En el nombre, escriba UDR-Hub-Spoke.

- Seleccione Revisar + crear.

- Seleccione Crear.

- Una vez creada la tabla de rutas, selecciónela para abrir la página de la tabla de rutas.

- Seleccione Rutas en la columna izquierda.

- Seleccione Agregar.

- En el nombre de ruta, escriba ToSpoke.

- En Tipo de destino, seleccione Direcciones IP.

- En Direcciones IP de destino/intervalos CIDR, escriba 10.6.0.0/16.

- En el tipo de próximo salto, seleccione Aplicación virtual.

- En la dirección del próximo salto, escriba la dirección IP privada del firewall que anotó anteriormente.

- Seleccione Agregar.

Ahora, asocie la ruta a la subred:

- En la página UDR-Hub-Spoke - Routes, seleccione Subredes.

- Seleccione Asociar.

- En Red virtual, seleccione VNet-Hub.

- En Subred, seleccione GatewaySubnet.

- Seleccione Aceptar.

Cree la ruta predeterminada desde la subred de radio:

- En la página principal de Azure Portal, seleccione Crear un recurso.

- En el cuadro de búsqueda, escriba tabla de enrutamiento.

- Seleccione Tabla de enrutamiento y, luego, Crear.

- Para el grupo de recursos, seleccione RG-fw-hybrid-test.

- En Región, seleccione la misma ubicación que usó anteriormente.

- En el nombre, escriba UDR-DG.

- En Propagar la ruta de la puerta de enlace, seleccione No.

- Seleccione Revisar + crear.

- Seleccione Crear.

- Una vez creada la tabla de rutas, selecciónela para abrir la página de la tabla de rutas.

- Seleccione Rutas en la columna izquierda.

- Seleccione Agregar.

- En el nombre de ruta, escriba ToHub.

- En Tipo de destino, seleccione Direcciones IP.

- En Direcciones IP de destino/intervalos CIDR, escriba 0.0.0.0/0.

- En el tipo de próximo salto, seleccione Aplicación virtual.

- En la dirección del próximo salto, escriba la dirección IP privada del firewall que anotó anteriormente.

- Seleccione Agregar.

Asocie la ruta a la subred:

- En la página UDR-DG - Routes, seleccione Subredes.

- Seleccione Asociar.

- En Red virtual, seleccione VNet-Spoke.

- En Subred, seleccione SN-Workload.

- Seleccione Aceptar.

Creación de máquinas virtuales

Cree la carga de trabajo de radio y las máquinas virtuales locales, y colóquelas en las subredes adecuadas.

Creación de la máquina virtual de cargas de trabajo

Cree una máquina virtual en la red virtual de radio que ejecuta Internet Information Services (IIS) y no tiene ninguna dirección IP pública:

- En la página principal de Azure Portal, seleccione Crear un recurso.

- En Productos populares del Marketplace, seleccione Windows Server 2019 Datacenter.

- Especifique estos valores para la máquina virtual:

- Grupo de recursos: seleccione RG-fw-hybrid-test.

- Nombre de la máquina virtual: escriba VM-Spoke-01.

- Región: seleccione la misma región que usó anteriormente.

- Nombre de usuario: escriba un nombre de usuario.

- Contraseña: escriba una contraseña.

- En Puertos de entrada públicos, seleccione Permitir los puertos seleccionados y, después, seleccione HTTP (80) y RDP (3389).

- Seleccione Siguiente: Discos.

- Acepte los valores predeterminados y seleccione Siguiente: Redes.

- Para la red virtual, seleccione VNet-Spoke. La subred es SN-Workload.

- En IP pública, seleccione Ninguno.

- Seleccione Siguiente: Administración.

- Seleccione Siguiente: Supervisión.

- En Diagnósticos de arranque, seleccione Deshabilitar.

- Seleccione Revisar y crear, revise la configuración en la página de resumen y, después, seleccione Crear.

Instalación de IIS

En Azure Portal, abra Azure Cloud Shell y asegúrese de que está establecido en PowerShell.

Ejecute el siguiente comando para instalar IIS en la máquina virtual y cambie la ubicación si es necesario:

Set-AzVMExtension ` -ResourceGroupName RG-fw-hybrid-test ` -ExtensionName IIS ` -VMName VM-Spoke-01 ` -Publisher Microsoft.Compute ` -ExtensionType CustomScriptExtension ` -TypeHandlerVersion 1.4 ` -SettingString '{"commandToExecute":"powershell Add-WindowsFeature Web-Server; powershell Add-Content -Path \"C:\\inetpub\\wwwroot\\Default.htm\" -Value $($env:computername)"}' ` -Location EastUS

Creación de la máquina virtual local

Cree una máquina virtual que usará para conectarse a través del acceso remoto a la dirección IP pública. Desde allí, puede conectarse al servidor radial a través del firewall.

- En la página principal de Azure Portal, seleccione Crear un recurso.

- En la página Popular, seleccione Windows Server 2019 Datacenter.

- Especifique estos valores para la máquina virtual:

- Grupo de recursos: seleccione Existente y, después, RG-fw-hybrid-test.

- Nombre de la máquina virtual: escriba VM-Onprem.

- Región: seleccione la misma región que usó anteriormente.

- Nombre de usuario: escriba un nombre de usuario.

- Contraseña: escriba una contraseña de usuario.

- En Puertos de entrada públicos, seleccione Permitir los puertos seleccionados y, después, seleccione RDP (3389).

- Seleccione Siguiente: Discos.

- Acepte los valores predeterminados y seleccione Siguiente: Redes.

- Para la red virtual, seleccione VNet-Onprem. La subred es SN-Corp.

- Seleccione Siguiente: Administración.

- Seleccione Siguiente: Supervisión.

- En Diagnósticos de arranque, seleccione Deshabilitar.

- Seleccione Revisar y crear, revise la configuración en la página de resumen y, después, seleccione Crear.

Nota:

Azure proporciona una dirección IP de acceso de salida predeterminada para las máquinas virtuales que no tienen asignada una dirección IP pública o están en el grupo back-end de un equilibrador de carga de Azure básico interno. El mecanismo de dirección IP de acceso de salida predeterminado proporciona una dirección IP de salida que no se puede configurar.

La dirección IP de acceso de salida predeterminada está deshabilitada cuando se produce uno de los siguientes eventos:

- Se asigna una dirección IP pública a la máquina virtual.

- La máquina virtual se coloca en el grupo back-end de un equilibrador de carga estándar, con o sin reglas de salida.

- Se asigna un recurso de Azure NAT Gateway a la subred de la máquina virtual.

Las máquinas virtuales creadas mediante conjuntos de escalado de máquinas virtuales en modo de orquestación flexible no tienen acceso de salida predeterminado.

Para más información sobre las conexiones de salida en Azure, vea Acceso de salida predeterminado en Azure y Uso de traducción de direcciones de red (SNAT) de origen para conexiones de salida.

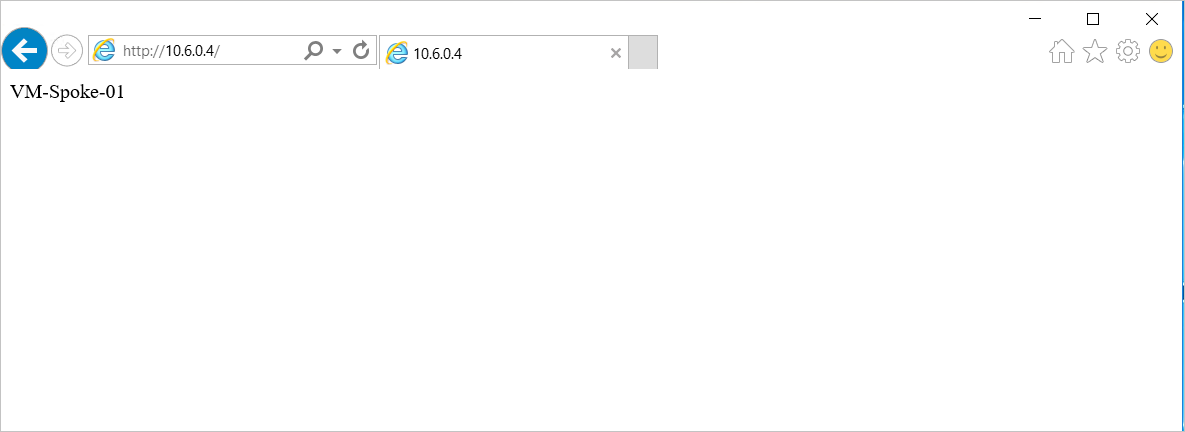

Probar el firewall

Anote la dirección IP privada de la máquina virtual VM-Spoke-01.

En Azure Portal, conéctese a la máquina virtual VM-Onprem.

Abra un explorador web en VM-Onprem y vaya a

http://<VM-Spoke-01 private IP>.Debe abrirse la página web VM-Spoke-01.

En la máquina virtual VM-Onprem, abra una conexión de acceso remoto a VM-Spoke-01 en la dirección IP privada.

Se realizará la conexión y podrá iniciar sesión.

Ahora que ha comprobado que las reglas de firewall funcionan, puede hacer lo siguiente:

- Vaya al servidor web en la red virtual de radio.

- Conéctese al servidor de la red virtual de radio mediante RDP.

A continuación, cambie la acción de recopilación de las reglas de red del firewall a Denegar para comprobar que las reglas del firewall funcionan según lo previsto:

- Seleccione el firewall AzFW01.

- Seleccione Reglas (clásico).

- Seleccione la pestaña Recopilación de reglas de red y seleccione la colección de reglas RCNet01.

- En Acción, seleccione Denegar.

- Seleccione Guardar.

Cierre las conexiones de acceso remoto existentes. Vuelva a ejecutar las pruebas para probar las reglas modificadas. Esta vez, todas producirán un error.

Limpieza de recursos

Puede mantener los recursos del firewall para realizar más pruebas. Si ya no los necesita, elimine el grupo de recursos RG-fw-hybrid-test para eliminar todos los recursos relacionados con el firewall.