Conectividad con SAP RISE

En este artículo se ofrecen opciones de conectividad disponibles cuando la infraestructura de SAP opera en RISE y se ejecuta en una red virtual independiente.

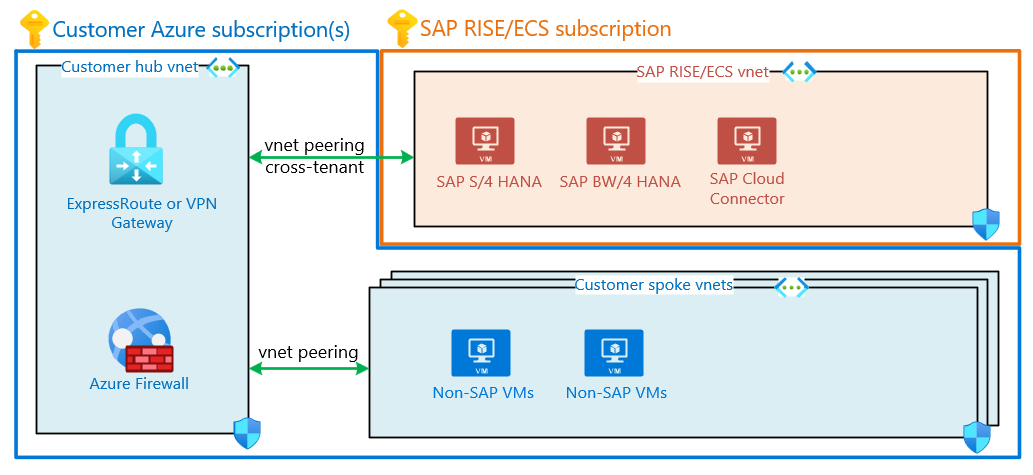

Emparejamiento de red virtual con RISE/ECS

Un emparejamiento de red virtual (vnet) es la manera más eficaz de conectarse de forma segura entre dos redes virtuales, todo en un espacio de direcciones de red privado. Las redes emparejadas aparecen como una para fines de conectividad, lo que permite que las aplicaciones se hablen entre sí. Las aplicaciones que se ejecutan en diferentes redes virtuales, suscripciones, inquilinos o regiones de Azure pueden comunicarse directamente. Al igual que el tráfico de red en una sola red virtual, el tráfico de emparejamiento permanece en un espacio de direcciones privado y no atraviesa Internet.

En el caso de las implementaciones de SAP RISE/ECS, el emparejamiento virtual es la manera preferida de establecer la conectividad con el entorno de Azure existente del cliente. Las principales ventajas son:

- Latencia de red minimizada y rendimiento máximo entre la infraestructura de SAP RISE y sus propias aplicaciones y servicios que se ejecutan en Azure.

- Sin complejidad ni costes adicionales con una ruta de comunicación local diferente para SAP RISE, en lugar de usar centros de conectividad de red de Azure existentes.

El emparejamiento de redes virtuales se puede configurar dentro de la misma región que el entorno administrado de SAP, pero también a través del emparejamiento de red virtual global entre dos regiones de Azure cualquiera. Con SAP RISE/ECS disponible en muchas regiones de Azure, la región debe coincidir con la carga de trabajo que se ejecuta en redes virtuales del cliente debido a las consideraciones de costes de latencia y emparejamiento. Sin embargo, algunos de los escenarios (por ejemplo, la implementación central de S/4HANA para una empresa presente globalmente) también requieren emparejar redes globalmente. Para esta infraestructura de SAP distribuida globalmente, se recomienda usar la arquitectura de red de varias regiones dentro de su propio entorno de Azure, con SAP RISE emparejándose localmente en cada geografía a los centros de conectividad de red.

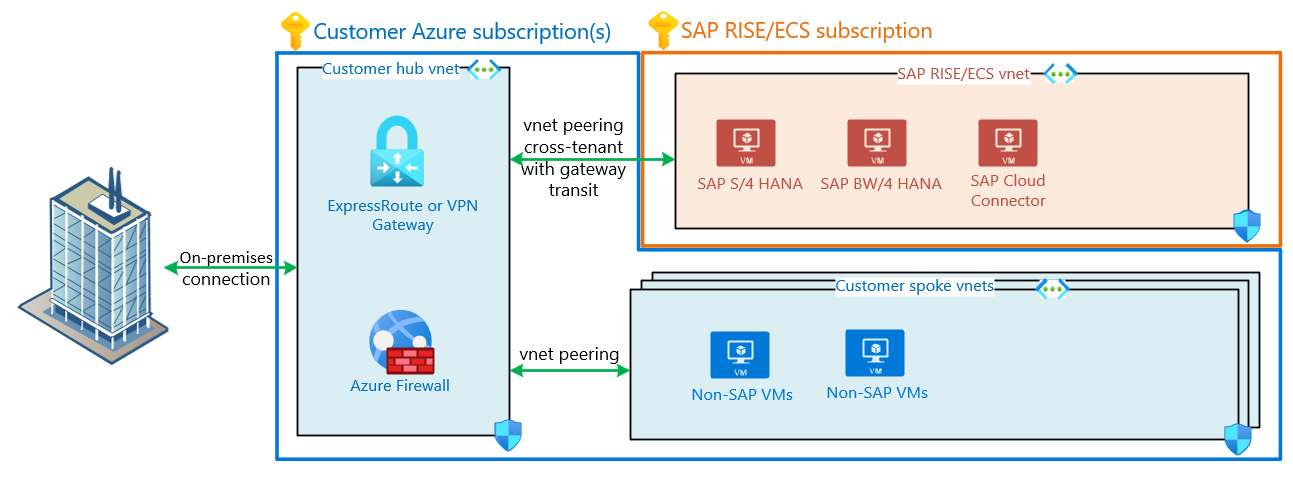

En este diagrama se muestran las redes virtuales de tipo hub-and-spoke típicas de un cliente de SAP. El emparejamiento de redes virtuales entre inquilinos conecta SAP RISE y las redes virtuales del centro de conectividad del cliente.

Tanto SAP como las redes virtuales del cliente están protegidas con grupos de seguridad de red (NSG), lo que permite la comunicación en los puertos de base de datos y SAP a través del emparejamiento. La comunicación entre las redes virtuales emparejadas se protege a través de estos grupos de seguridad de red, lo que limita la comunicación hacia y desde el entorno de SAP del cliente.

Dado que SAP RISE/ECS se ejecuta en el inquilino y las suscripciones de Azure de SAP, configure el emparejamiento de red virtual entre diferentes inquilinos. Para realizar esta configuración, configure el emparejamiento con el identificador de recurso de Azure de la red proporcionada por SAP y haga que SAP apruebe el emparejamiento. Agregue un usuario del inquilino de Microsoft Entra opuesto como usuario invitado, acepte la invitación de usuario invitado y siga el proceso documentado en Creación de un emparejamiento de red virtual: distintas suscripciones. Póngase en contacto con su representante de SAP para obtener los pasos exactos necesarios. Interactúe con los equipos respectivos de su organización que se dedican a la red, la administración de usuarios y la arquitectura para permitir que este proceso se complete rápidamente.

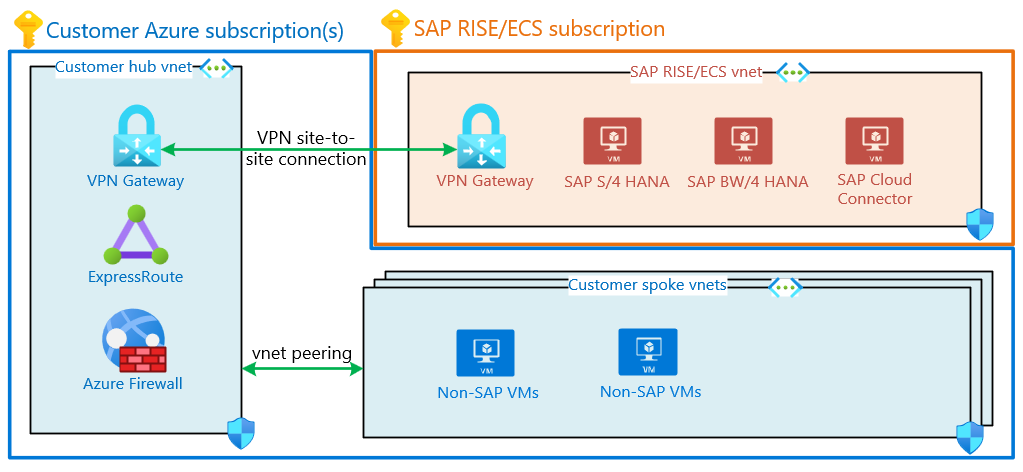

Red virtual de VPN a red virtual

Como alternativa al emparejamiento de redes virtuales, se puede establecer una conexión de red privada virtual (VPN) entre puertas de enlace de VPN, implementadas tanto en la suscripción de SAP RISE/ECS como en los clientes propios. Puede establecer una conexión de red virtual a red virtual entre estas dos puertas de enlace de VPN, lo que permite una comunicación rápida entre las dos redes virtuales independientes. Las redes y puertas de enlace respectivas pueden residir en diferentes regiones de Azure.

En este diagrama se muestran las redes virtuales de tipo hub-and-spoke típicas de un cliente de SAP. La puerta de enlace de VPN ubicada en la red virtual de SAP RISE se conecta a través de una conexión de red virtual a red virtual a la puerta de enlace contenida en la red virtual del centro de conectividad del cliente.

Aunque el emparejamiento de vnet es el modelo de implementación recomendado y más típico, una red virtual de VPN a red virtual puede simplificar potencialmente un emparejamiento virtual complejo entre el cliente y las redes virtuales de SAP RISE/ECS. La VPN Gateway actúa como único punto de entrada en la red del cliente y lo administra y protege un equipo central. El rendimiento de red está limitado por la SKU de puerta de enlace elegida en ambos lados. Para abordar los requisitos de resistencia, asegúrese de que las puertas de enlace de red virtual con redundancia de zona se usan para dicha conexión.

Los grupos de seguridad de red están en vigor tanto en el cliente como en la red virtual de SAP, de forma idéntica a la arquitectura de emparejamiento, lo que permite la comunicación con los puertos SAP NetWeaver y HANA según sea necesario. Para más información sobre cómo configurar la conexión VPN y qué configuración se debe usar, póngase en contacto con su representante de SAP.

Conectividad de vuelta al entorno local

Con una implementación de Azure de cliente existente, la red local ya está conectada a través de ExpressRoute (ER) o VPN. La misma ruta de acceso de red local se usa normalmente para cargas de trabajo administradas por SAP RISE/ECS. La arquitectura preferida es usar puertas de enlace de ER/VPN existentes en el cliente para este fin, con la red virtual SAP RISE conectada vista como una red de radio conectada al centro de conectividad de red virtual del cliente.

En este diagrama se muestran las redes virtuales de tipo hub-and-spoke típicas de un cliente de SAP. Se conecta al entorno local con una conexión. El emparejamiento de red virtual entre inquilinos conecta la red virtual SAP RISE a la red del centro de conectividad del cliente. El emparejamiento de red virtual tiene habilitado el tránsito de puerta de enlace remota, lo que permite acceder a la red virtual de SAP RISE desde el entorno local.

Con esta arquitectura, las directivas centrales y las reglas de seguridad que rigen la conectividad de red con las cargas de trabajo de los clientes también se aplican a las cargas de trabajo administradas por SAP RISE/ECS. La misma ruta de acceso de red local se usa tanto para la red virtual del cliente como para la de SAP RISE/ECS.

Si actualmente no hay conectividad local con Azure, póngase en contacto con el representante de SAP para obtener más información sobre qué modelos de conexiones son posibles para la carga de trabajo RISE. Si SAP RISE/ECS establece localmente en RISE directamente, esta conexión local solo está disponible para llegar a la red virtual administrada por SAP. Dicha conexión ExpressRoute o VPN dedicada dentro de SAP RISE no se puede usar para acceder a las propias redes virtuales de Azure del cliente.

Nota:

Una red virtual solo puede tener una puerta de enlace, local o remota. Con el emparejamiento de red virtual establecido entre SAP RISE mediante el tránsito de puerta de enlace remota, no se puede agregar ninguna puerta de enlace en la red virtual de SAP RISE/ECS. No es posible una combinación de emparejamiento de red virtual con tránsito de puerta de enlace remota junto con otra puerta de enlace de red virtual en la red virtual de SAP RISE/ECS.

Virtual WAN con cargas de trabajo administradas de SAP RISE

De forma similar al uso de una arquitectura de red de centro de conectividad y radio con conectividad a la red virtual de SAP RISE/ECS y al entorno local, el centro de conectividad de Azure Virtual Wan (vWAN) se puede usar para el mismo propósito. La carga de trabajo RISE es una red de radio conectada al centro de conectividad de red vWAN. Ambas opciones de conexión a SAP RISE descritas anteriormente (emparejamiento de red virtual, así como la red virtual VPN a red virtual) están disponibles con vWAN.

El centro de conectividad de red de vWAN se implementa y administra mediante el cliente en su propia suscripción. El cliente también administra completamente la conexión local y el enrutamiento a través del centro de conectividad de red vWAN, con acceso a la red virtual de radio emparejada de SAP RISE.

Conectividad durante la migración a SAP/RISE

La migración de la infraestructura de SAP a SAP RISE se realiza en varias fases durante varios meses o durante más tiempo. Algunos de los entornos de SAP ya se migran y usan de forma productiva, mientras prepara otros sistemas SAP para la migración. En la mayoría de los proyectos de cliente, los sistemas más grandes y críticos se migran a medio proyecto o al final de este. Debe tener un ancho de banda amplio para la migración de datos o la replicación de base de datos, y no afectar a la ruta de acceso de red de los usuarios a los entornos RISE que ya son productivos. Es posible que los sistemas SAP ya migrados también necesiten comunicarse con el entorno de SAP todavía en el entorno local o en el proveedor de servicios existente.

Durante el planeamiento de la migración a SAP RISE, piense cómo se puede acceder en cada fase a los sistemas SAP para la base de usuario y cómo se enruta la transferencia de datos a la red virtual RISE/ECS. A menudo, hay varias ubicaciones y partes implicadas, como el proveedor de servicios existente y los centros de datos con conexión propia a la red corporativa. Asegúrese de que no se crean soluciones temporales con conexiones VPN sin tener en cuenta cómo, en fases posteriores, los datos de SAP se migran para los sistemas más críticos para la empresa.

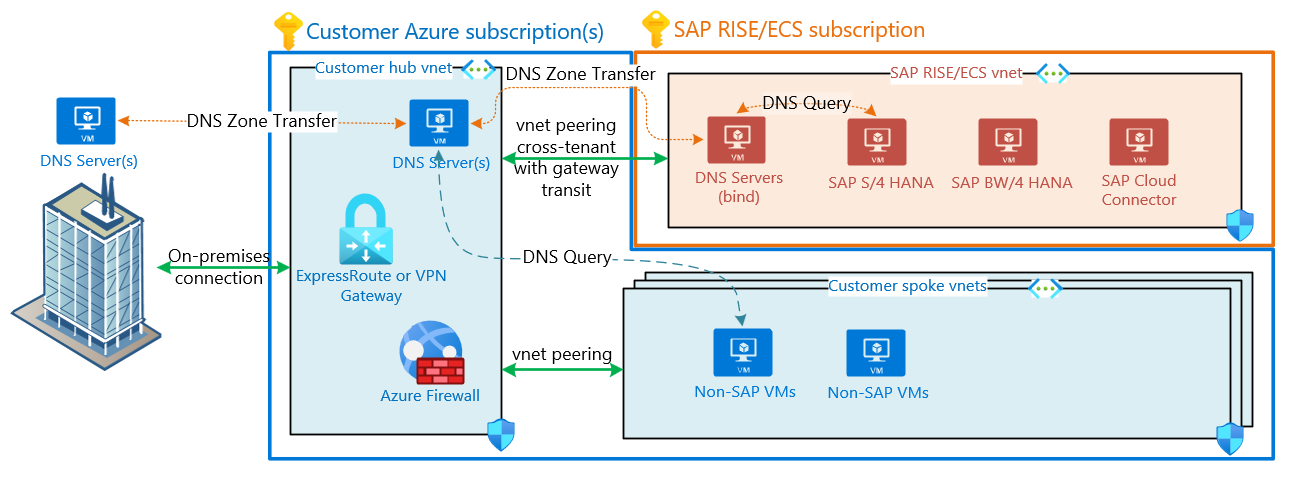

Integración de DNS con cargas de trabajo administradas de SAP RISE/ECS

La integración de redes propiedad del cliente con la infraestructura basada en la nube y el suministro de un concepto de resolución de nombres sin problemas es una parte fundamental de una implementación correcta del proyecto. En este diagrama se describe uno de los escenarios comunes de integración de suscripciones propiedad de SAP, redes virtuales e infraestructura DNS con la red local del cliente y los servicios DNS. En esta configuración, el centro de conectividad de Azure o los servidores DNS locales contienen todas las entradas DNS. La infraestructura DNS es capaz de resolver solicitudes DNS procedentes de todos los orígenes (clientes locales, servicios de Azure del cliente y entornos administrados de SAP).

Descripción y detalles del diseño:

Configuración de DNS personalizada para redes virtuales propiedad de SAP

Dos máquinas virtuales dentro de los servidores DNS de host de red virtual de RISE/PCE Azure

Los clientes deben proporcionar y delegar en SAP un subdominio o zona (por ejemplo, ecs.contoso.com) que se usará para asignar nombres y crear entradas DNS directas e inversas para las máquinas virtuales que ejecutan el entorno administrado de SAP. Los servidores DNS de SAP mantienen un rol DNS maestro para la zona delegada

La transferencia de zona DNS del servidor DNS de SAP a los servidores DNS del cliente es el método principal para replicar las entradas DNS del entorno RISE/PCE.

Las redes virtuales de Azure del cliente también usan la configuración de DNS personalizada que hace referencia a los servidores DNS del cliente ubicados en la red virtual del centro de conectividad de Azure.

Opcionalmente, los clientes pueden configurar un reenviador DNS privado dentro de sus redes virtuales de Azure. A continuación, este reenviador inserta solicitudes DNS procedentes de los servicios de Azure en servidores DNS de SAP destinados a la zona delegada (por ejemplo, ecs.contoso.com).

La transferencia de zona DNS es aplicable a los diseños cuando los clientes operan una solución DNS personalizada (por ejemplo, servidores AD DS o BIND) dentro de su red virtual de centro de conectividad.

Nota:

Tanto el DNS proporcionado por Azure como las zonas privadas de Azure no admiten la funcionalidad de transferencia de zona DNS, por lo que no se puede usar para aceptar la replicación DNS de los servidores DNS de SAP RISE/PCE/ECS. Además, SAP normalmente no admite proveedores de servicios DNS externos para la zona delegada.

SAP publicó una entrada de blog sobre la implementación de DNS con SAP RISE en Azure, consulte aquí para obtener más información.

Para más información sobre el uso de Azure DNS para SAP, fuera del uso con SAP RISE/ECS, consulte los detalles en la siguiente entrada de blog.

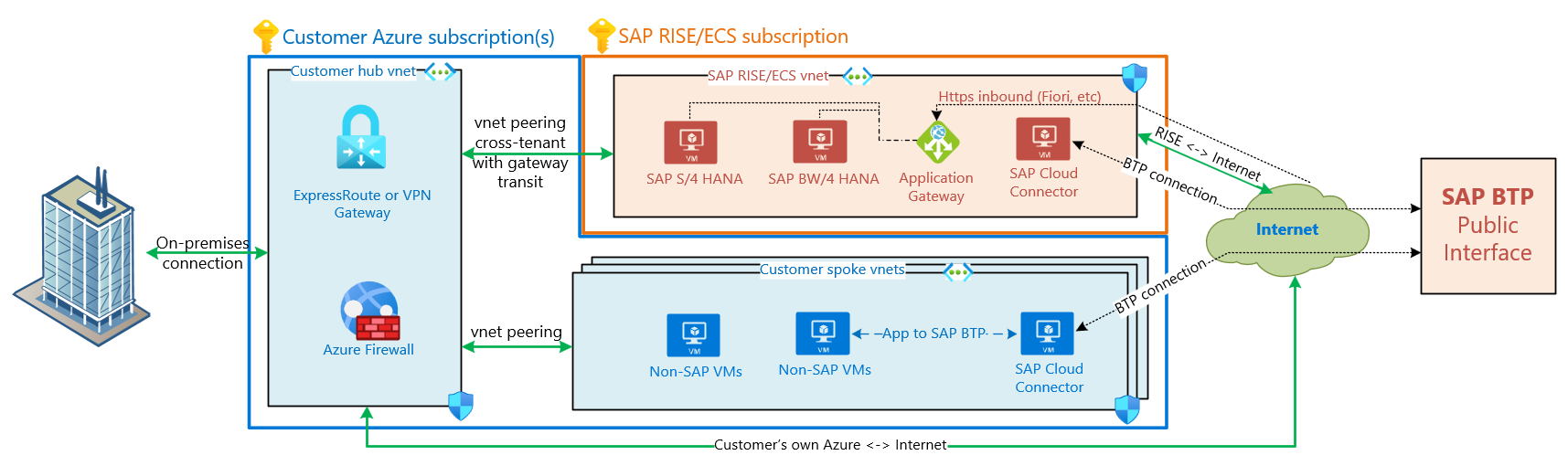

Conexiones entrantes y salientes de Internet con SAP RISE/ECS

Las cargas de trabajo de SAP que se comunican con interfaces y aplicaciones externas podrían requerir una ruta de acceso de salida de red a Internet. Del mismo modo, la base de usuarios de la empresa (por ejemplo, SAP Fiori) necesita una entrada de Internet o conexiones entrantes a la infraestructura de SAP. Para las cargas de trabajo administradas de SAP RISE, trabaje con su representante de SAP para explorar las necesidades de dichas rutas de comunicación https/RFC/other. La comunicación de red hacia y desde Internet no está habilitada de forma predeterminada para los clientes de SAP RISE/ECS y las redes predeterminadas solo utilizan intervalos IP privados. La conectividad a Internet requiere planeación con SAP para proteger de forma óptima el entorno de SAP del cliente.

Si habilita el tráfico entrante o enlazado a Internet con SAP RISE, la comunicación de red se protege a través de diversas tecnologías de Azure, como NSG, ASG, Application Gateway con Web Application Firewall (WAF), servidores proxy y otros en función del uso y los protocolos de red. Estos servicios se administran por completo a través de SAP dentro de la red virtual y la suscripción de SAP RISE/ECS. La ruta de acceso de red de SAP RISE hacia y desde Internet permanece normalmente solo dentro de la red virtual de SAP RISE/ECS y no entra ni sale de las propias redes virtuales del cliente.

Las aplicaciones dentro de la propia red virtual de un cliente se conectan a Internet directamente desde la red virtual correspondiente o a través de los servicios administrados centralmente del cliente, como Azure Firewall, Azure Application Gateway, NAT Gateway y otros. La conectividad a SAP BTP desde aplicaciones que no son DE SAP RISE/ECS toma la misma ruta de acceso enlazada a Internet de red en su lado. Si se necesita SAP Cloud Connecter para dicha integración, ejecútelo en las máquinas virtuales del cliente. En otras palabras, SAP BTP o cualquier comunicación de punto de conexión público se encuentra en una ruta de acceso de red administrada por los propios clientes si la carga de trabajo de SAP RISE no está implicada.

Conectividad de SAP BTP

SAP Business Technology Platform (BTP) proporciona una gran cantidad de aplicaciones a las que se accede normalmente mediante IP pública o nombre de host a través de Internet. Los servicios del cliente que se ejecutan en sus suscripciones de Azure acceden a BTP mediante el método de acceso saliente configurado, como el firewall central o las direcciones IP públicas salientes. Sin embargo, se accede a algunos servicios de SAP BTP, como SAP Data Intelligence, mediante un emparejamiento de red virtual independiente en lugar de un punto de conexión público.

SAP ofrece Servicio Private Link para los clientes que usan SAP BTP en Azure. El Servicio Private Link de SAP conecta los servicios de SAP BTP mediante un intervalo IP privado a la red de Azure del cliente y, por tanto, es accesible de forma privada mediante el servicio de vínculo privado en lugar de a través de Internet. Póngase en contacto con SAP para obtener disponibilidad de este servicio para cargas de trabajo de SAP RISE/ECS.

Consulte la documentación de SAP y una serie de entradas de blog sobre la arquitectura de sap BTP Private Link Service y los métodos de conectividad privada, que tratan con DNS y certificados en la siguiente serie de blogs de SAP Introducción a BTP Private Link para Azure.

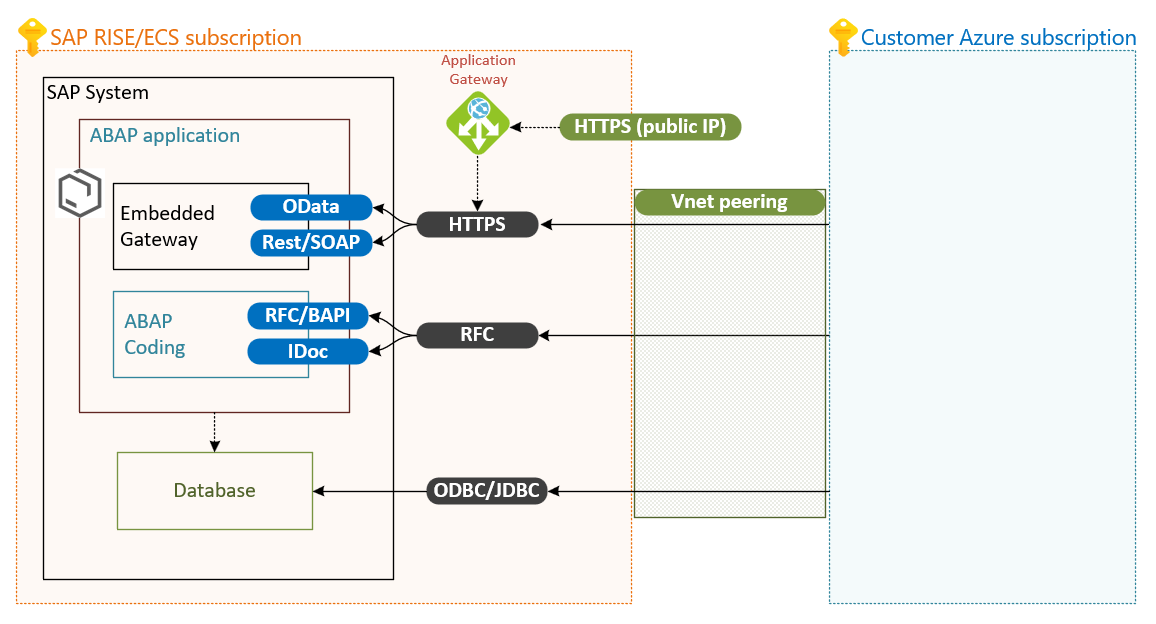

Puertos de comunicación de red con SAP RISE

Cualquier servicio de Azure con acceso a la red virtual del cliente puede comunicarse con la infraestructura de SAP que se ejecuta dentro de la suscripción de SAP RISE/ECS a través de los puertos disponibles.

Diagrama de puertos abiertos en un sistema SAP RISE/ECS. Conexiones RFC para BAPI e IDoc, https para OData y Rest/SOAP. ODBC/JDBC para conexiones directas de base de datos a SAP HANA. Todas las conexiones a través del emparejamiento de red virtual privado. Application Gateway con dirección IP pública para https como una posible opción, administrada a través de SAP.

Se puede acceder al sistema SAP en SAP RISE a través de los puertos de red abiertos, tal como SAP ha configurado y abierto para su uso. Los protocolos https, RFC y JDBC/ODBC se pueden usar a través de intervalos de direcciones de red privados. Además, las aplicaciones pueden acceder a través de https en una dirección IP disponible públicamente, expuesta por la puerta de enlace de aplicación de Azure administrada por SAP RISE. Para obtener más información y la configuración sobre la puerta de enlace de aplicación y los puertos abiertos de NSG (grupo de seguridad de red), póngase en contacto con SAP.

Consulte el documento Integrar servicios de Azure con SAP RISE sobre cómo la conectividad disponible le permite ampliar la infraestructura de SAP con los servicios de Azure.

Pasos siguientes

Consulte la documentación: