¿Qué es Microsoft Sentinel?

Microsoft Sentinel es una Administración de eventos e información de seguridad (SIEM) escalable, nativa de la nube, que ofrece una solución inteligente y completa para SIEM y orquestación, automatización y respuesta de seguridad (SOAR). Microsoft Sentinel proporciona detección, investigación, respuesta y búsqueda proactiva de ciberamenazas, con una visión general de toda la empresa.

Microsoft Sentinel también incorpora de forma nativa servicios de Azure probados, como Log Analytics y Logic Apps, y enriquece su investigación y detección con inteligencia artificial. Usa el flujo de inteligencia sobre amenazas de Microsoft y además le permite usar su propia información sobre amenazas.

Use Microsoft Azure Sentinel para suavizar la tensión de ataques cada vez más sofisticados, aumentar los volúmenes de alertas y los plazos de resolución largos. En este artículo se resaltan las funcionalidades clave de Microsoft Sentinel.

Importante

Microsoft Sentinel ahora está disponible con carácter general en la plataforma de operaciones de seguridad unificada de Microsoft en el portal de Microsoft Defender. Para obtener más información, consulte Microsoft Sentinel en el portal de Microsoft Defender.

Microsoft Sentinel hereda las prácticas de corrección de alteraciones e inmutabilidad de Azure Monitor. Aunque Azure Monitor es una plataforma de datos de solo anexión, incluye aprovisionamientos para eliminar datos con fines de cumplimiento normativo.

Este servicio admite Azure Lighthouse, que permite a los proveedores de servicios iniciar sesión en su propio inquilino para administrar las suscripciones y los grupos de recursos que los clientes hayan delegado.

Habilitar el contenido de seguridad predefinido

Microsoft Sentinel ofrece contenido de seguridad empaquetado en soluciones SIEM que le permite ingerir datos, supervisar, enviar alertas, buscar, investigar, responder y conectarse con diferentes productos, plataformas y servicios.

Para obtener más información, vea Acerca de las soluciones y el contenido de Microsoft Sentinel.

Recopile datos a escala

Recopile datos de todos los usuarios, dispositivos, aplicaciones y de toda la infraestructura, tanto en el entorno local como en diversas nubes.

En la tabla siguiente se resaltan las funcionalidades clave de Microsoft Sentinel para la recopilación de datos.

| Funcionalidad | Descripción | Introducción |

|---|---|---|

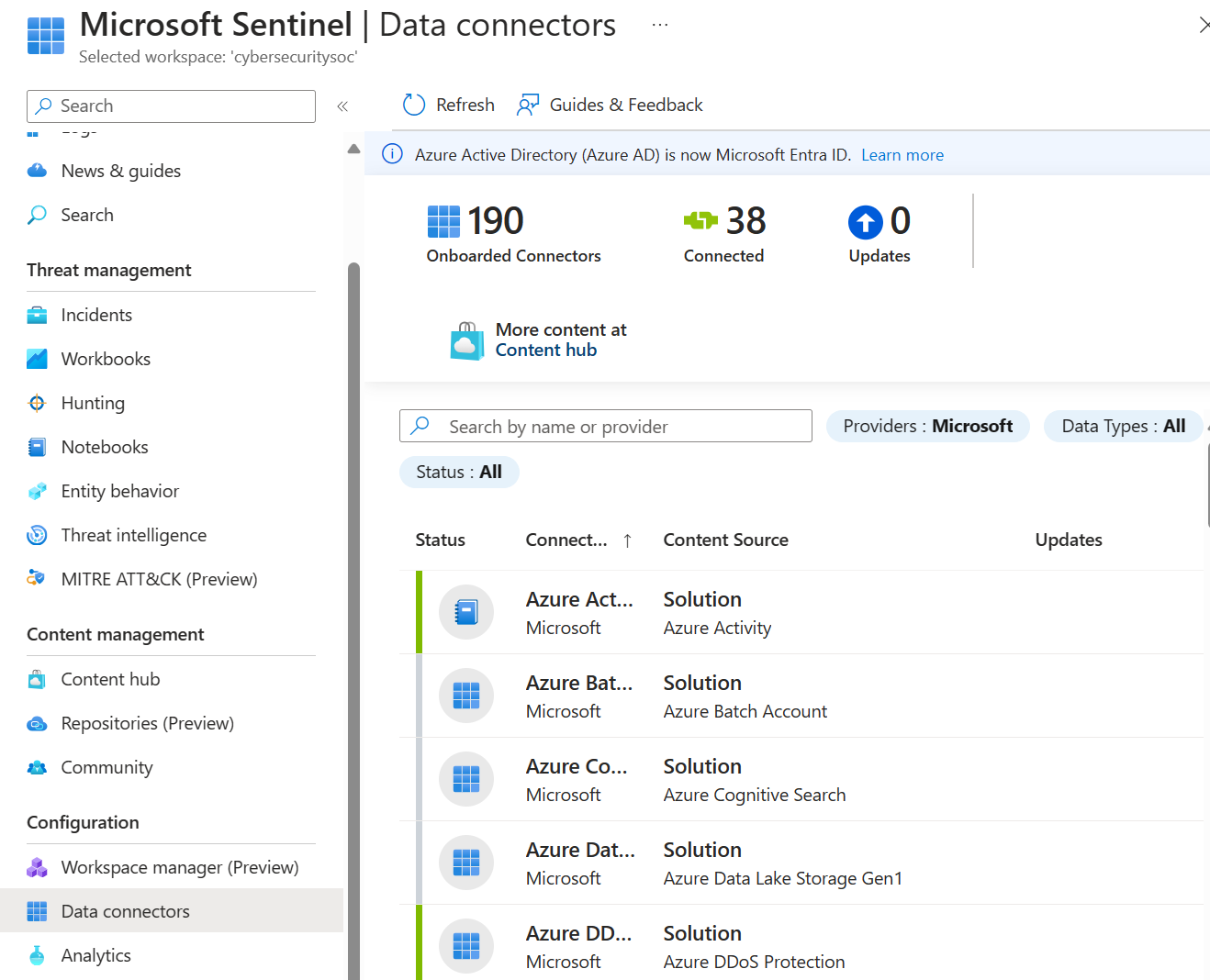

| Conectores de datos predefinidos | Muchos conectores se empaquetan con soluciones SIEM para Microsoft Sentinel y proporcionan integración en tiempo real. Estos conectores incluyen orígenes de Microsoft y orígenes de Azure, como Microsoft Entra ID, la actividad de Azure, Azure Storage, y mucho más. Los conectores predefinidos también están disponibles para los ecosistemas de seguridad y aplicaciones más amplios para soluciones que no sean de Microsoft. También puede usar el formato de evento común, Syslog o la API de REST para conectar los orígenes de datos con Microsoft Sentinel. |

Conectores de datos de Microsoft Sentinel |

| Conectores personalizados | Microsoft Sentinel admite la ingesta de datos de algunos orígenes sin un conector dedicado. Si no puede conectar el origen de datos a Microsoft Sentinel mediante una solución existente, cree su propio conector de origen de datos. | Recursos para crear conectores personalizados de Microsoft Sentinel. |

| Normalización de datos | Microsoft Sentinel usa el tiempo de consulta y la normalización del tiempo de ingesta para traducir varios orígenes en una vista uniforme y normalizada. | Normalización y el Modelo avanzado de información de seguridad (ASIM) |

Detectar amenazas

Detecte amenazas que antes no se detectaban y minimice los falsos positivos mediante el análisis y la inteligencia sobre amenazas sin precedentes de Microsoft.

En la tabla siguiente se resaltan las funcionalidades clave de Microsoft Sentinel para la detección de amenazas.

| Capacity | Descripción | Introducción |

|---|---|---|

| Análisis | Le ayuda a reducir el ruido y minimizar el número de alertas que tiene que revisar e investigar. Microsoft Sentinel usa análisis para agrupar alertas en incidentes. Use las reglas de análisis predefinidas tal cual, o úselas como punto de partida para crear las suyas propias. Microsoft Azure Sentinel también proporciona reglas para asignar el comportamiento de red y buscar luego anomalías en los recursos. Estos análisis conectan los puntos, al combinar alertas de baja fidelidad sobre distintas entidades en posibles incidentes de seguridad de alta fidelidad. | Detección de amenazas integrada |

| Cobertura de MITRE ATT&CK | Microsoft Sentinel analiza los datos ingeridos, no solo para detectar amenazas y ayudarle a investigarlas, sino también para visualizar la naturaleza y la cobertura del estado de seguridad de su organización en función a las tácticas y técnicas del marco MITRE ATT&CK®. | Descripción sobre la cobertura de seguridad mediante el marco MITRE ATT&CK |

| Información sobre amenazas | Integre varios orígenes de inteligencia sobre amenazas en Microsoft Sentinel para detectar actividad malintencionada en el entorno y proporcionar contexto a investigadores de seguridad para tomar decisiones de respuesta. | Inteligencia sobre amenazas en Microsoft Sentinel |

| Listas de seguimiento | Correlacione los datos de un origen de datos que proporcione, una lista de seguimiento, con los eventos del entorno de Microsoft Sentinel. Por ejemplo, puede crear una lista de seguimiento con una lista de recursos de alto valor, de empleados que ya no trabajen para usted o de cuentas de servicio en su entorno. Use estas listas en sus búsquedas, reglas de detección, búsqueda de amenazas y cuadernos de estrategias de respuesta. | Listas de seguimiento en Microsoft Sentinel |

| Libros | Creación de informes visuales interactivos mediante libros. Microsoft Sentinel incluye plantillas de libro integradas que le permiten obtener rápidamente conclusiones sobre los datos en cuanto usted conecta un origen de datos. O cree sus propios libros personalizados. | Visualización de los datos recopilados. |

Investigación de amenazas

Investigue amenazas con inteligencia artificial y busque actividades sospechosas a escala, aprovechando el trabajo de ciberseguridad que ha llevado a cabo Microsoft durante décadas.

En la tabla siguiente se resaltan las funcionalidades clave de Microsoft Sentinel para la investigación de amenazas.

| Característica | Descripción | Introducción |

|---|---|---|

| Incidentes | Las herramientas de investigación profunda de Microsoft Sentinel le ayudan a comprender el ámbito y a encontrar la causa principal de una posible amenaza de seguridad. Puede elegir una entidad en el gráfico interactivo para hacer preguntas interesantes sobre ella y explorar en profundidad esa entidad y sus conexiones para llegar a la causa principal de la amenaza. | Exploración e investigación de incidentes en Microsoft Sentinel |

| Búsquedas | Eficaces herramientas de búsqueda y consulta de Microsoft Azure Sentinel, basadas en el marco MITRE, le permiten buscar de forma proactiva amenazas de seguridad en todos los orígenes de datos de la organización, antes de que se desencadene una alerta. Cree reglas de detección personalizadas basadas en la consulta de búsqueda. A continuación, muestre esas conclusiones como alertas a los respondedores de incidentes de seguridad. | Búsqueda de amenazas en Microsoft Sentinel |

| Cuaderno | Microsoft Azure Sentinel admite cuadernos de Jupyter en áreas de trabajo de Azure Machine Learning, incluidas las bibliotecas completa para el aprendizaje automático, la visualización y el análisis de datos. Use cuadernos en Microsoft Azure Sentinel para ampliar el ámbito de lo que puede hacer con los datos de Microsoft Azure Sentinel. Por ejemplo: - Realizar análisis que no están integrados en Microsoft Sentinel, como algunas características de aprendizaje automático de Python. - Crear visualizaciones de datos que no están integradas en Microsoft Sentinel, como escalas de tiempo personalizadas y árboles de proceso. - Integrar orígenes de datos fuera de Microsoft Sentinel, como un conjunto de datos local. |

Los blocs de notas Jupyter con capacidades de búsqueda de Microsoft Sentinel |

Responder a incidentes rápidamente

Automatice las tareas comunes y simplifique la orquestación de la seguridad con cuadernos de estrategias que se integran con los servicios de Azure y las herramientas existentes. La automatización y orquestación de Microsoft Sentinel proporciona una arquitectura muy extensible que permite una automatización escalable a medida que emergen nuevas tecnologías y amenazas.

Los cuadernos de estrategias de Microsoft Sentinel se basan en flujos de trabajo integrados en Azure Logic Apps. Por ejemplo, si usa el sistema de vales de ServiceNow, use Azure Logic Apps para automatizar los flujos de trabajo y abrir un vale en ServiceNow cada vez que se genera una alerta o incidente determinados.

En la tabla siguiente se resaltan las funcionalidades clave de Microsoft Sentinel para la respuesta de amenazas.

| Característica | Descripción | Introducción |

|---|---|---|

| Regalas de automatización | Administre de forma centralizada la automatización del control de incidentes en Microsoft Sentinel mediante la definición y coordinación de un pequeño conjunto de reglas que abarcan diferentes escenarios. | Automatización de la respuesta a amenazas en Microsoft Sentinel con las reglas de automatización |

| Playbooks | Automatice y organice la respuesta a amenazas mediante cuadernos de estrategias, que son una colección de acciones de corrección. Ejecute un cuaderno de estrategias a petición o automáticamente en respuesta a alertas o incidentes específicos, cuando se activa mediante una regla de automatización. Para crear cuadernos de estrategias con Azure Logic Apps, elija de una galería en constante expansión de conectores para varios servicios y sistemas como ServiceNow, Jira, y muchos más. Estos conectores permiten aplicar cualquier lógica personalizada en el flujo de trabajo. |

Automatización de la respuesta a amenazas con cuadernos de estrategias en Microsoft Sentinel Lista de todos los conectores de Logic App |