Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

En este artículo se enumeran las características que se han agregado recientemente a Microsoft Sentinel y las nuevas características de servicios relacionados que proporcionan una experiencia de usuario mejorada en Microsoft Sentinel. Para conocer las nuevas características relacionadas con las operaciones de seguridad unificadas en el portal de Defender, consulte Novedades de las operaciones de seguridad unificadas.

Las características enumeradas se publicaron en los últimos seis meses. Para obtener información sobre las características anteriores entregadas, consulte nuestros blogs de Tech Community.

Nota:

Para obtener información sobre la disponibilidad de características en las nubes de la Administración Pública de EE. UU., consulte las tablas de Microsoft Sentinel en disponibilidad de características en la nube para los clientes de la Administración Pública de EE. UU.

Junio de 2025

- Se ha cambiado el nombre de codeless Connector Platform (CCP).

- Consolidación de la documentación del conector

Se ha cambiado el nombre de Codeless Connector Platform (CCP) a Codeless Connector Framework (CCF)

Se ha cambiado el nombre de la Plataforma de conector sin código (CCP) de Microsoft Sentinel a Codeless Connector Framework (CCF). El nuevo nombre refleja la evolución de la plataforma y evita confusiones con otros servicios orineados de plataforma, a la vez que proporciona la misma facilidad de uso y flexibilidad que esperan los usuarios.

Para obtener más información, consulte Crear un conector sin código y Desbloquee el potencial del Marco de Conectores sin Código de Microsoft Sentinel y haga más con Microsoft Sentinel más rápidamente.

Consolidación de la documentación del conector

Hemos consolidado la documentación de referencia del conector, combinando los artículos de conector independientes en una sola tabla de referencia completa. Puede encontrar la nueva referencia del conector en conectores de datos de Microsoft Sentinel.

Seleccione el nombre del conector para expandir la fila y ver los detalles.

Mayo de 2025

- Todos los casos de uso Microsoft Sentinel disponibles con carácter general en el portal de Defender

- Tabla Unified IdentityInfo

- Adiciones al soporte con la optimización de SOC (versión preliminar)

Todos los casos de uso Microsoft Sentinel disponibles con carácter general en el portal de Defender

Todos los casos de uso Microsoft Sentinel que están en disponibilidad general, incluidas las funcionalidades multiinquilino y varias áreas de trabajo y la compatibilidad con todas las nubes gubernamentales y comerciales, ahora también se admiten para la disponibilidad general en el portal de Defender.

Se recomienda incorporar las áreas de trabajo al portal de Defender para aprovechar las ventajas de las operaciones de seguridad unificadas. Para más información, vea:

Para más información, vea:

- Lo mejor de Microsoft Sentinel: ahora en Microsoft Defender (blog)

- Microsoft Sentinel en el portal de Microsoft Defender

- Transición del entorno de Microsoft Sentinel al portal de Defender

Tabla Unified IdentityInfo

Los clientes de Microsoft Sentinel en el portal de Defender que han habilitado UEBA ahora pueden aprovechar una nueva versión de la tabla IdentityInfo , que se encuentra en la sección Búsqueda avanzada del portal de Defender, que incluye el conjunto de campos más grande posible común tanto a Defender como a Azure Portal. Esta tabla unificada ayuda a enriquecer las investigaciones de seguridad en todo el portal de Defender.

Para obtener más información, vea Tabla IdentityInfo.

Adiciones al soporte de optimización de SOC (versión preliminar)

Compatibilidad con optimización del SOC para:

- Recomendaciones de etiquetado con inteligencia artificial de MITRE ATT&CK (Vista previa): utiliza inteligencia artificial para sugerir el etiquetado de detecciones de seguridad con tácticas y técnicas de MITRE ATT&CK.

- Recomendaciones basadas en riesgos (versión preliminar): recomienda implementar controles para abordar las brechas de cobertura vinculadas a los casos de uso que pueden dar lugar a riesgos empresariales o pérdidas financieras, incluidos los riesgos operativos, financieros, financieros, de reputación, cumplimiento y legales.

Para obtener más información, consulte Referencia de optimización de SOC.

Abril de 2025

- Solución de Microsoft Sentinel para Aplicaciones empresariales de Microsoft disponible con carácter general en Azure Portal

- Security Copilot genera resúmenes de incidentes en Microsoft Sentinel en Azure Portal (versión preliminar)

- Compatibilidad con varias áreas de trabajo y multiinquilino para Microsoft Sentinel en el portal de Defender (versión preliminar)

- Microsoft Sentinel ahora ingiere todos los objetos e indicadores STIX en nuevas tablas de inteligencia sobre amenazas (versión preliminar)

- Compatibilidad con la optimización de SOC para columnas sin usar (Versión preliminar)

Solución de Microsoft Sentinel para Aplicaciones empresariales de Microsoft disponible con carácter general en Azure Portal

La solución Microsoft Sentinel para Aplicaciones empresariales de Microsoft ahora está disponible con carácter general en Azure Portal.

Security Copilot genera resúmenes de incidentes en Microsoft Sentinel en Azure Portal (versión preliminar)

Microsoft Sentinel en Azure Portal ahora incluye resúmenes de incidentes (en versión preliminar) generados por Security Copilot, lo que lo pone en línea con el portal de Defender. Estos resúmenes proporcionan a los analistas de seguridad la información inicial que necesitan para comprender, evaluar y empezar a investigar incidentes en desarrollo rápidamente.

Para obtener más información, consulte Resumen de incidentes de Microsoft Sentinel con Security Copilot.

Compatibilidad con varias áreas de trabajo y multiinquilino para Microsoft Sentinel en el portal de Defender (Versión preliminar)

Para obtener una versión preliminar, en el portal de Defender, conéctese a una área de trabajo principal y a varias áreas de trabajo secundarias para Microsoft Sentinel. Si integra Microsoft Sentinel con Defender XDR, las alertas de un espacio de trabajo principal se correlacionan con los datos de Defender XDR. Por tanto, los incidentes incluyen alertas tanto del área de trabajo principal de Microsoft Sentinel como de Defender XDR. Todas las demás áreas de trabajo incorporadas se consideran áreas de trabajo secundarias. Los incidentes se crean en función de los datos del área de trabajo y no incluirán los datos de Defender XDR.

- Si tiene previsto usar Microsoft Sentinel en el portal de Defender sin XDR de Defender, puede administrar varias áreas de trabajo. Sin embargo, el área de trabajo principal no incluye datos XDR de Defender y no tendrá acceso a las funcionalidades de XDR de Defender.

- Si trabaja con varios clientes y varios espacios de trabajo por cliente, también puede usar la administración multicliente de Microsoft Defender para ver incidentes y alertas, y para buscar datos en Búsqueda Avanzada, tanto en varios espacios de trabajo como en varios clientes.

Vea los siguientes artículos para más información:

- Varias áreas de trabajo de Microsoft Sentinel en el portal de Defender

- Conexión de Microsoft Sentinel al portal de Microsoft Defender

- Administración multicliente de Microsoft Defender

- Visualización y administración de incidentes y alertas en la administración multiinquilino de Microsoft Defender

- Búsqueda avanzada de amenazas en la administración multiinquilino de Microsoft Defender

Microsoft Sentinel ahora ingiere todos los objetos e indicadores STIX en nuevas tablas de inteligencia sobre amenazas (versión preliminar)

Microsoft Sentinel ahora ingiere objetos e indicadores STIX en las nuevas tablas de inteligencia sobre amenazas, ThreatIntelIndicators y ThreatIntelObjects. Las nuevas tablas admiten el nuevo esquema STIX 2.1, que permite ingerir y consultar varios objetos de inteligencia sobre amenazas, incluidos identity, attack-pattern, threat-actory relationship.

Microsoft Sentinel ingerirá toda la inteligencia sobre amenazas en las tablas nuevas ThreatIntelIndicators y ThreatIntelObjects, y seguirá ingeriendo los mismos datos en la tabla heredada ThreatIntelligenceIndicator hasta el 31 de julio de 2025.

Asegúrese de actualizar las consultas personalizadas, las reglas de análisis y detección, los libros y la automatización para usar las nuevas tablas el 31 de julio de 2025. Después de esta fecha, Microsoft Sentinel dejará de ingerir datos en la tabla heredada ThreatIntelligenceIndicator . Estamos actualizando todas las soluciones de inteligencia sobre amenazas integradas en el centro de contenido para aprovechar las nuevas tablas.

Vea los siguientes artículos para más información:

- Inteligencia sobre amenazas en Microsoft Sentinel

- Trabajar con indicadores e objetos STIX para mejorar la inteligencia sobre amenazas y la búsqueda de amenazas en Microsoft Sentinel (versión preliminar)

Compatibilidad con la optimización de SOC para columnas sin usar (Versión preliminar)

Para optimizar la relación de valor de costo/seguridad, las superficies de optimización de SOC apenas usan conectores de datos o tablas. La optimización de SOC ahora expone columnas sin usar en las tablas. Para obtener más información, consulte Referencia de recomendaciones para la optimización del SOC.

Marzo de 2025

Conexión sin agente a SAP ahora en versión preliminar pública

El conector de datos sin agente de Microsoft Sentinel para SAP y el contenido de seguridad relacionado se incluye ahora, como versión preliminar pública, en la solución para aplicaciones SAP. Esta actualización también incluye las siguientes mejoras para el conector de datos sin agente:

- Instrucciones mejoradas en el portal para implementar y configurar el conector de datos. La documentación externa se actualiza para basarse en las instrucciones del portal.

- Se ingieren más datos, como los registros de Change Docs y los datos maestros de usuario.

- Parámetros opcionales para personalizar el comportamiento del conector de datos (opcional).

- Una nueva herramienta para comprobar los requisitos previos del sistema y la compatibilidad, se recomienda tanto antes de implementar como al solucionar problemas.

Para más información, vea:

- Solución de Microsoft Sentinel para aplicaciones sap: Introducción a la implementación

- Solución de Microsoft Sentinel para aplicaciones SAP: referencia de funciones

- Solución de problemas de la solución de Microsoft Sentinel para la implementación de aplicaciones de SAP

Enero de 2025

- Optimizar fuentes de inteligencia sobre amenazas con reglas de ingesta

- Regla de análisis de coincidencias ahora disponible con carácter general (GA)

- Interfaz de administración de inteligencia sobre amenazas actualizada

- Desbloquee la búsqueda avanzada de amenazas con nuevos objetos STIX mediante la participación en nuevas tablas de inteligencia sobre amenazas

- Ahora, la API de carga de inteligencia sobre amenazas admite más objetos STIX

- Los conectores de datos de Inteligencia sobre amenazas de Microsoft Defender ahora están disponibles con carácter general (GA)

- Compatibilidad con archivos de Bicep para repositorios (versión preliminar)

- Actualizaciones de optimización de SOC para la administración unificada de cobertura

- Visualización del contenido de la solución granular en el centro de contenido de Microsoft Sentinel

Optimizar fuentes de inteligencia sobre amenazas con reglas de ingesta

Optimice las fuentes de inteligencia sobre amenazas filtrando y mejorando los objetos antes de que se entreguen al área de trabajo. Las reglas de ingesta actualizan los atributos de objeto intel de amenazas o filtran todos los objetos juntos. Consulte el anuncio del blog aquí.

Para obtener más información, consulte Descripción de las reglas de ingesta de inteligencia sobre amenazas.

Ahora está disponible de forma general la regla de análisis de coincidencias (GA)

Microsoft proporciona acceso a su inteligencia sobre amenazas premium a través de la regla de análisis de Inteligencia sobre amenazas de Defender que ya está disponible con carácter general (GA). Para obtener más información sobre cómo aprovechar esta regla, que genera alertas e incidentes de alta fidelidad, consulte Uso del análisis de coincidencias para detectar amenazas.

La interfaz de administración de inteligencia sobre amenazas se ha movido

¡La inteligencia sobre amenazas para Microsoft Sentinel en el portal de Defender ha cambiado! Hemos cambiado el nombre de la página Administración de Intel y lo hemos movido con otros flujos de trabajo de inteligencia sobre amenazas. No hay ningún cambio para los clientes que usan Microsoft Sentinel en la experiencia de Azure.

Las mejoras en las funcionalidades de inteligencia sobre amenazas están disponibles para los clientes que usan ambas experiencias de Microsoft Sentinel. La interfaz de administración simplifica la creación y curación de información sobre amenazas con estas características clave:

- Defina las relaciones a medida que crea nuevos objetos STIX.

- Ajuste la inteligencia sobre amenazas existente con el nuevo generador de relaciones.

- Cree varios objetos rápidamente copiando metadatos comunes de un objeto de TI nuevo o existente mediante una función de duplicación.

- Use la búsqueda avanzada para ordenar y filtrar los objetos de inteligencia sobre amenazas sin necesidad de escribir una consulta de Log Analytics.

Vea los siguientes artículos para más información:

- Nuevos objetos STIX en Microsoft Sentinel

- Comprender la inteligencia sobre amenazas

- Descubrir adversarios con inteligencia sobre amenazas en el portal de Defender

Desbloquee la búsqueda avanzada de amenazas con nuevos objetos STIX mediante la participación en nuevas tablas de inteligencia sobre amenazas

Las tablas que admiten el nuevo esquema de objetos STIX no están disponibles públicamente. Para poder ver la inteligencia sobre amenazas para objetos STIX con KQL y desbloquear el modelo de búsqueda que los usa, solicite participar mediante este formulario. Ingiere la inteligencia sobre amenazas en las nuevas tablas, ThreatIntelIndicators y ThreatIntelObjects junto con o en lugar de la tabla actual, ThreatIntelligenceIndicator, con este proceso de participación.

Para obtener más información, consulte el anuncio del blog Nuevos objetos STIX en Microsoft Sentinel.

La API de carga de inteligencia sobre amenazas ya admite más objetos STIX

Aproveche al máximo las plataformas de inteligencia sobre amenazas al conectarlas a Microsoft Sentinel con la API de carga. Ya es posible ingerir más objetos que solo indicadores, lo que refleja la variada disponibilidad que hay de inteligencia sobre amenazas. La API de carga admite los siguientes objetos STIX:

indicatorattack-patternidentitythreat-actorrelationship

Vea los siguientes artículos para más información:

- Conexión de la plataforma de inteligencia sobre amenazas con la API de carga (versión preliminar)

- Importación de inteligencia sobre amenazas en Microsoft Sentinel con la API de carga (versión preliminar)

- Nuevos objetos STIX en Microsoft Sentinel

El conector de datos de Inteligencia contra amenazas de Microsoft Defender ya está disponible con carácter general (GA)

Los conectores de datos premium y estándar de Inteligencia contra amenazas de Microsoft Defender ya están disponibles con carácter general (GA) en el centro de contenido. Vea los siguientes artículos para más información:

- Explora las licencias de Inteligencia de amenazas de Defender

- Habilitación del conector de datos de Inteligencia sobre amenazas de Microsoft Defender

Compatibilidad con archivos de Bicep para repositorios (versión preliminar)

Use archivos de Bicep junto con o como reemplazo de plantillas JSON de ARM en repositorios de Microsoft Sentinel. Bicep proporciona una manera intuitiva de crear plantillas de recursos de Azure y elementos de contenido de Microsoft Sentinel. No solo es más fácil desarrollar nuevos elementos de contenido, sino que Bicep facilita la revisión y actualización del contenido a cualquier persona que forme parte de la integración y entrega continuas de su contenido de Microsoft Sentinel.

Para obtener más información, consulte Planear el contenido del repositorio.

Actualizaciones de optimización del SOC para la administración unificada de cobertura

En las áreas de trabajo incorporadas al portal de Defender, las optimizaciones de SOC ahora admiten datos SIEM y XDR, con cobertura de detección de servicios de Microsoft Defender.

En el portal de Defender, las optimizaciones del SOC y las páginas MITRE ATT&CK, también, ahora, proporcionan funcionalidad adicional para las optimizaciones de cobertura basadas en amenazas para ayudarle a comprender el impacto de las recomendaciones en su entorno y ayudarle a priorizar cuál implementar primero.

Entre las mejoras se incluyen:

| Área | Detalles |

|---|---|

| Página de información general sobre optimizaciones de SOC | - Puntuación alta, media o baja para la cobertura de detección actual. Este tipo de puntuación puede ayudarle a decidir qué recomendaciones priorizar de un vistazo. - Una indicación del número de productos activos de Microsoft Defender (servicios) de entre todos los productos disponibles. Esto le ayuda a comprender si hay un producto completo que falta en su entorno. |

|

Panel lateral de detalles de optimización se muestra al explorar en profundidad una optimización específica |

- Análisis detallado de cobertura, incluido el número de detecciones definidas por el usuario, acciones de respuesta y productos que tiene activos. - Gráficos de araña detallados que muestran su cobertura en diferentes categorías de amenazas, tanto para las detecciones definidas por el usuario como incluidas. - Una opción para saltar al escenario de amenazas específico en la página MITRE ATT&CK en lugar de ver la cobertura de MITRE ATT&CK solo en el panel lateral. - Una opción para ver el escenario de amenazas completa para explorar en profundidad aún más detalles sobre los productos de seguridad y las detecciones disponibles para proporcionar cobertura de seguridad en su entorno. |

| Página MITRE ATT&CK | - Un nuevo botón de alternancia para ver la cobertura por escenario de amenaza. Si ha saltado a la página MITRE ATT&CK desde un panel lateral de detalles de recomendación o desde la página Ver escenario de amenazas completa , la página MITRE ATT&CK se filtra previamente para su escenario de amenazas. - El panel de detalles de la técnica, que se muestra en el lateral al seleccionar una técnica específica de MITRE ATT&CK, muestra ahora el número de detecciones activas de todas las detecciones disponibles para esa técnica. |

Para obtener más información, vea Optimizar sus operaciones de seguridad y Comprender la cobertura de seguridad por el marco MITRE ATT&CK.

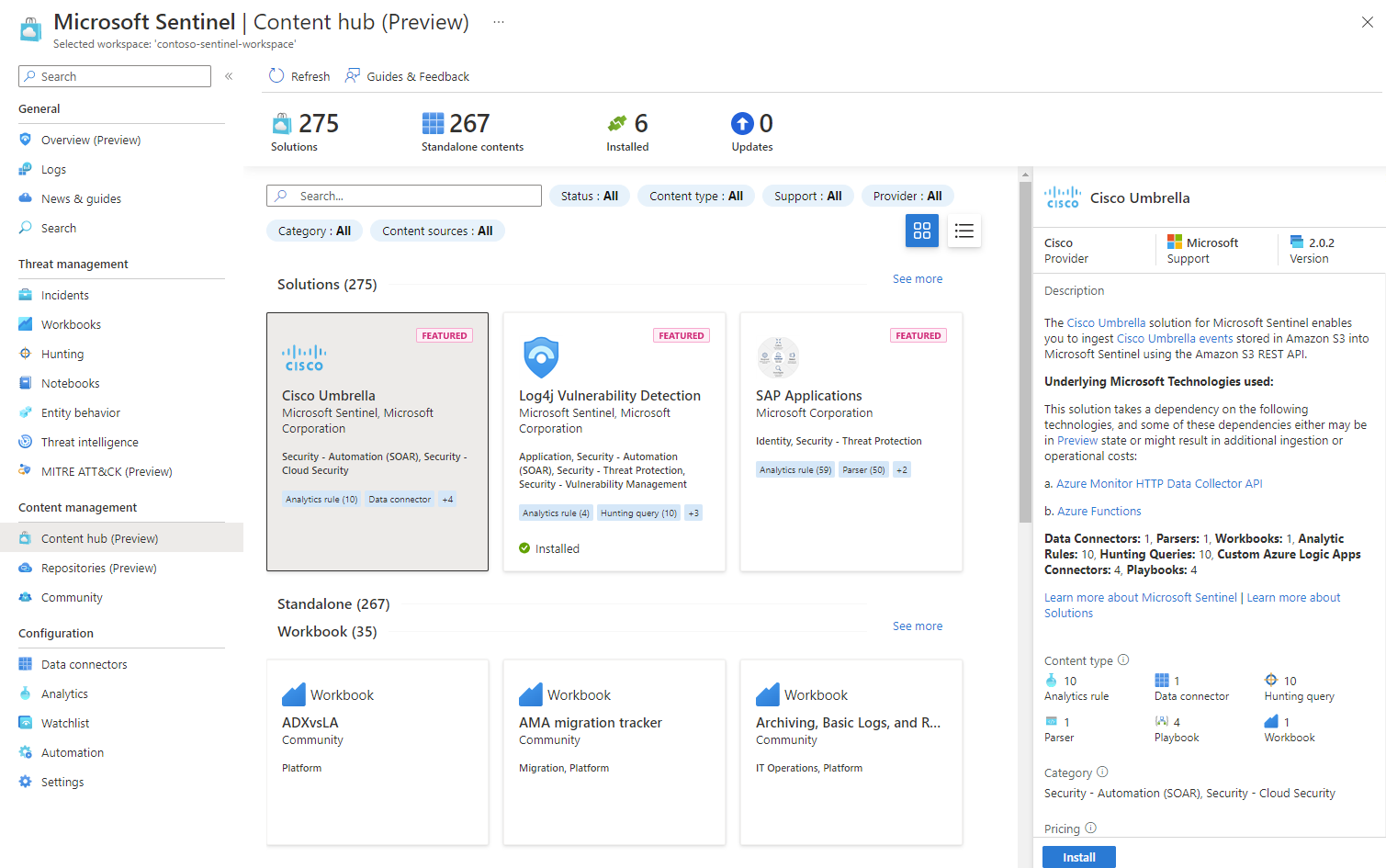

Visualización detallada del contenido de una solución en el Centro de contenido de Microsoft Sentinel

Ahora puede ver el contenido individual disponible en una solución específica directamente desde el centro de contenido, incluso antes de instalar la solución. Esta nueva visibilidad le ayuda a conocer el contenido disponible y a identificar, planear e instalar las soluciones específicas que necesita más fácilmente.

Expanda cada solución en el Centro de contenido para ver el contenido de seguridad incluido. Por ejemplo:

Las actualizaciones del contenido detallado de la solución también incluyen un motor de búsqueda basado en IA generativa que le ayuda a ejecutar búsquedas más sólidas, profundizar en el contenido de la solución y devolver resultados para términos similares.

Para obtener más información, vea Detectar contenido.